Misc隐写

一.属性

题目

提取码:6ugp

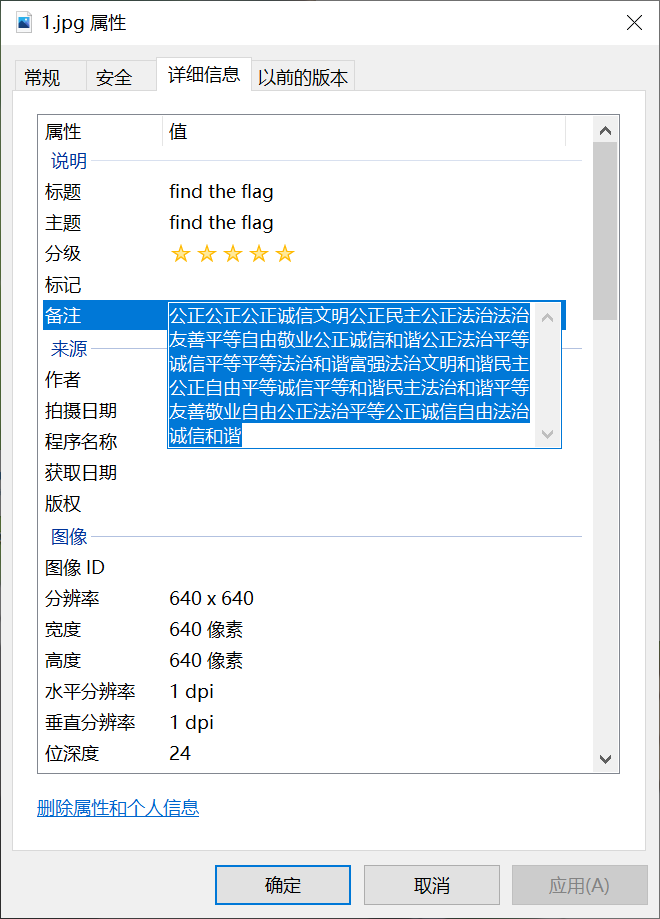

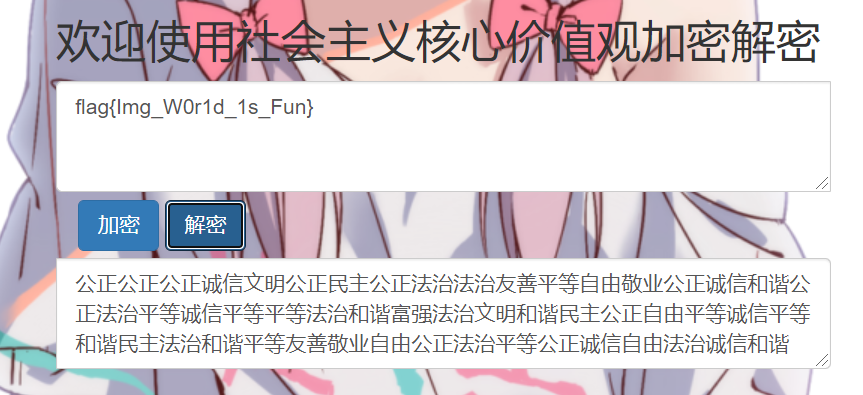

属性中有这么一段话(我之前一直以为这段是瞎打的,压根没想到社会主义核心价值观能作为密码)

得到flag:flag{Img_W0r1d_1s_Fun}

二.图片中含有文件

题目

提取码:ree5

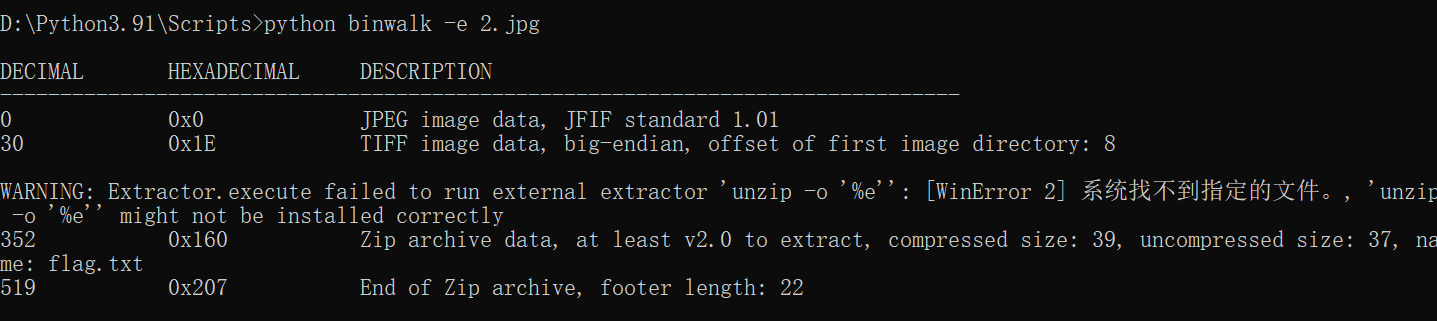

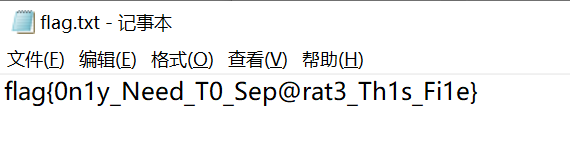

用binwalk分离后发现zip和txt

里面是一样的,得到flag:flag{0n1y_Need_T0_Sep@rat3_Th1s_Fi1e}

三.PNG图片长宽改写

题目

提取码:je5h

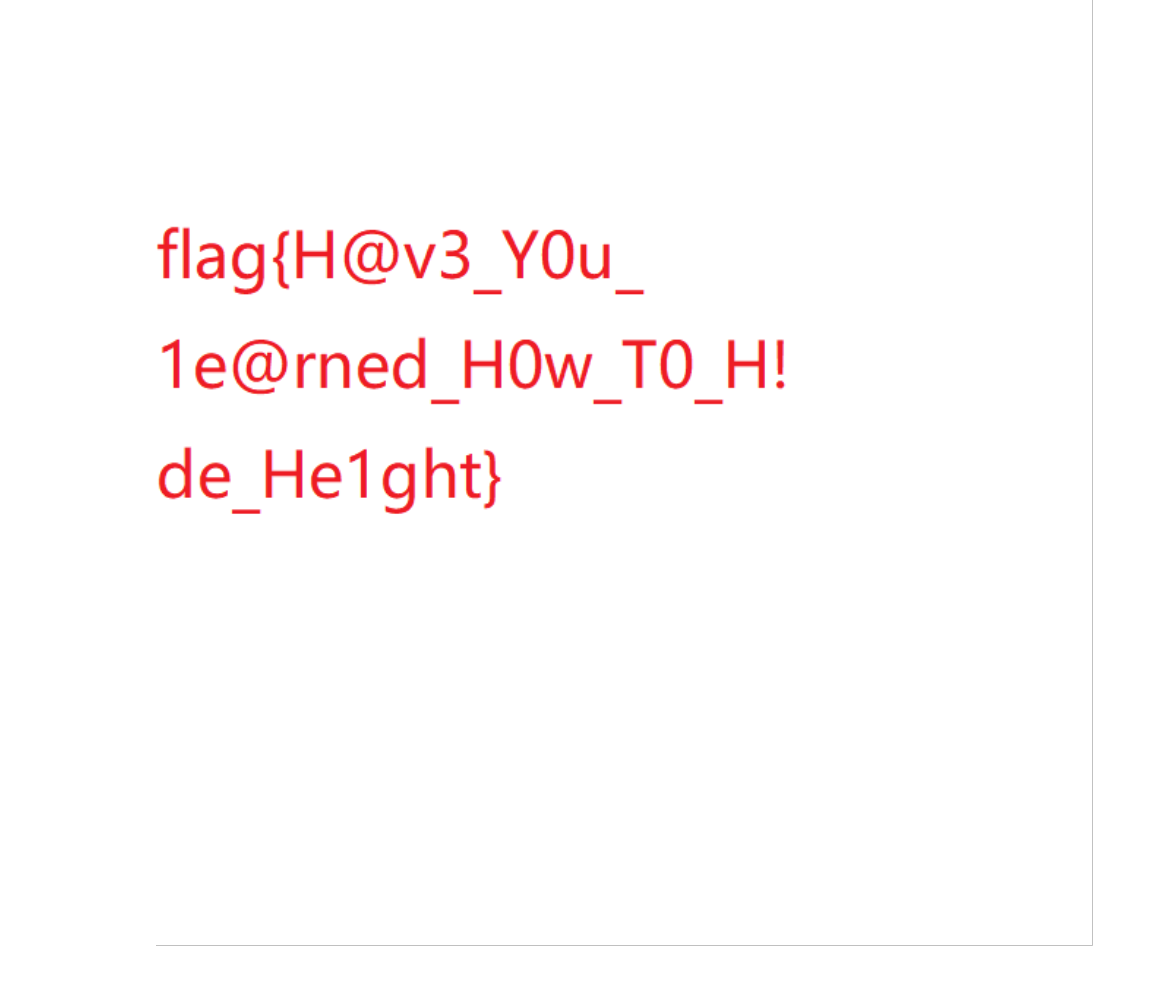

一张正常的图片,如果修改其宽度或者高度,会计算出的CRC校验码与原图的CRC校验码不一致。

Windows的图片查看器会忽略错误的CRC校验码,因此会显示图片,但此时的图片已经是修改过的,所以会有显示不全或扭曲等情况,借此可以隐藏信息。

Linux下的图片查看器不会忽略错误的CRC校验码,因此用Linux打开修改过宽或高的图片时,会出现打不开的情况。

CRC检验码是由IDCH以及十三位数据块计算得到的,改变图片长宽的题目一般不会更改初始的CRC。

这里改变长度,发现图片下方仍有白色区域(一开始不知道,现在明白有白色说明图片没完,如果图片结束,查看未定义颜色的部分显示为透明)

继续改变长度

得到flag:flag{H@v3_Y0u_1e@rned_H0w_T0_H!de_He1ght}

补充

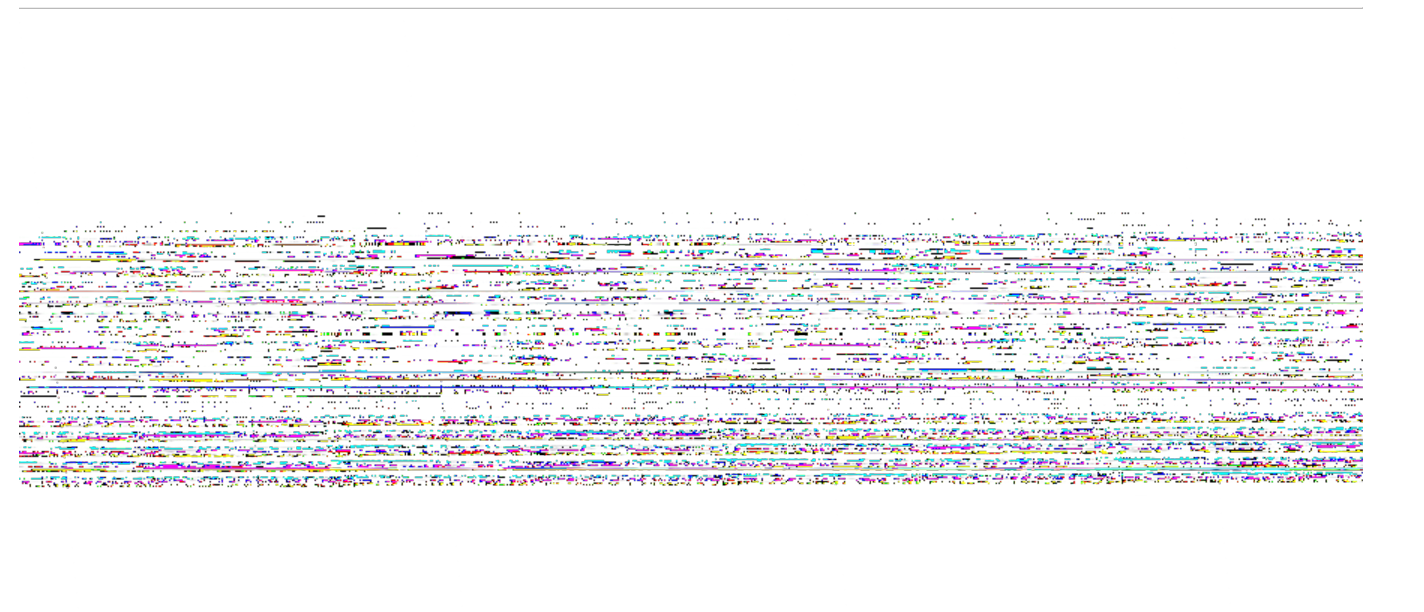

PNG图片的头部十六进制码

中间的5位分别是:位深度,颜色,压缩方法,滤波方法,交错方法

如果更改png的宽,会出现这种情况:

四.LSB

用StegSolve能看到红绿蓝的0通道有一条奇怪的数据

将三条数据提取合并,得到一个二维码,再读取

得到flag:flag{215e243d77de6bf51ef6d3b7a7a30b44}

五.混合

题目提取码:ugdz

一共三张图片一个pdf文件。

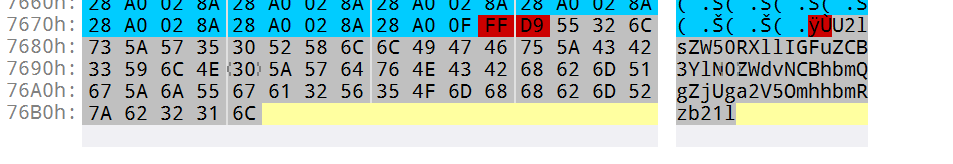

1.png最末端有一段编码,看样子有点像base64

U2lsZW50RXllIGFuZCB3YlN0ZWdvNCBhbmQgZjUga2V5OmhhbmRzb21l

解出来确实是base64,然后给出了SilentEye,wbStego4,f5和key:handsome

查了一下三个都是隐写类的软件

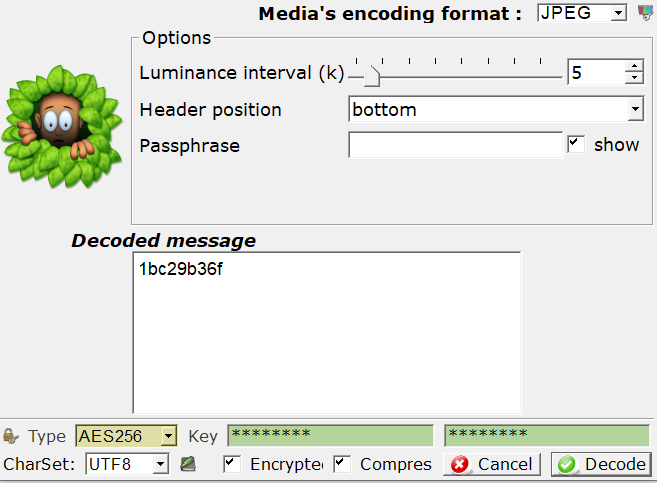

用SilentEye打开2.jpg

值得注意的是这里需要勾选encrypted data,在框里输密钥,而且需要输入两次

flag第一部分:1bc29b36f

————————————————————

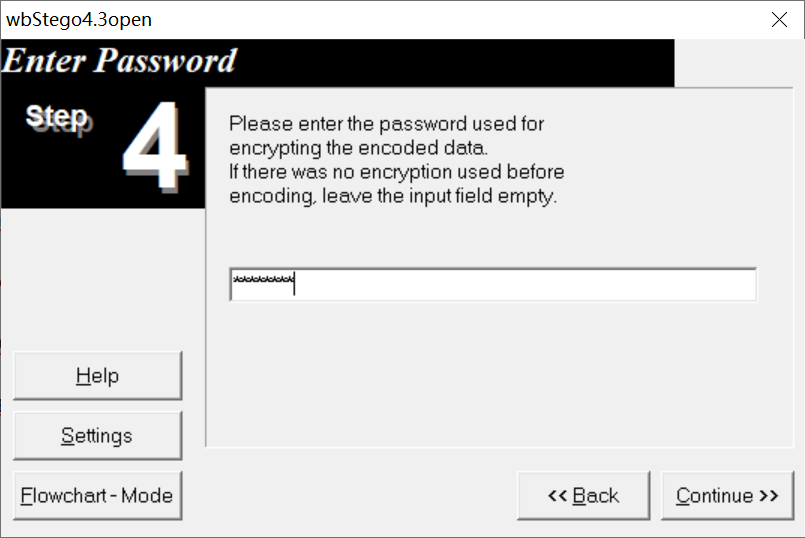

用wbStego4打开3.pdf

decode模式,输入密钥handsome

破解完成,得到一个txt文件

flag第二部分:623ba82aaf

————————————————————

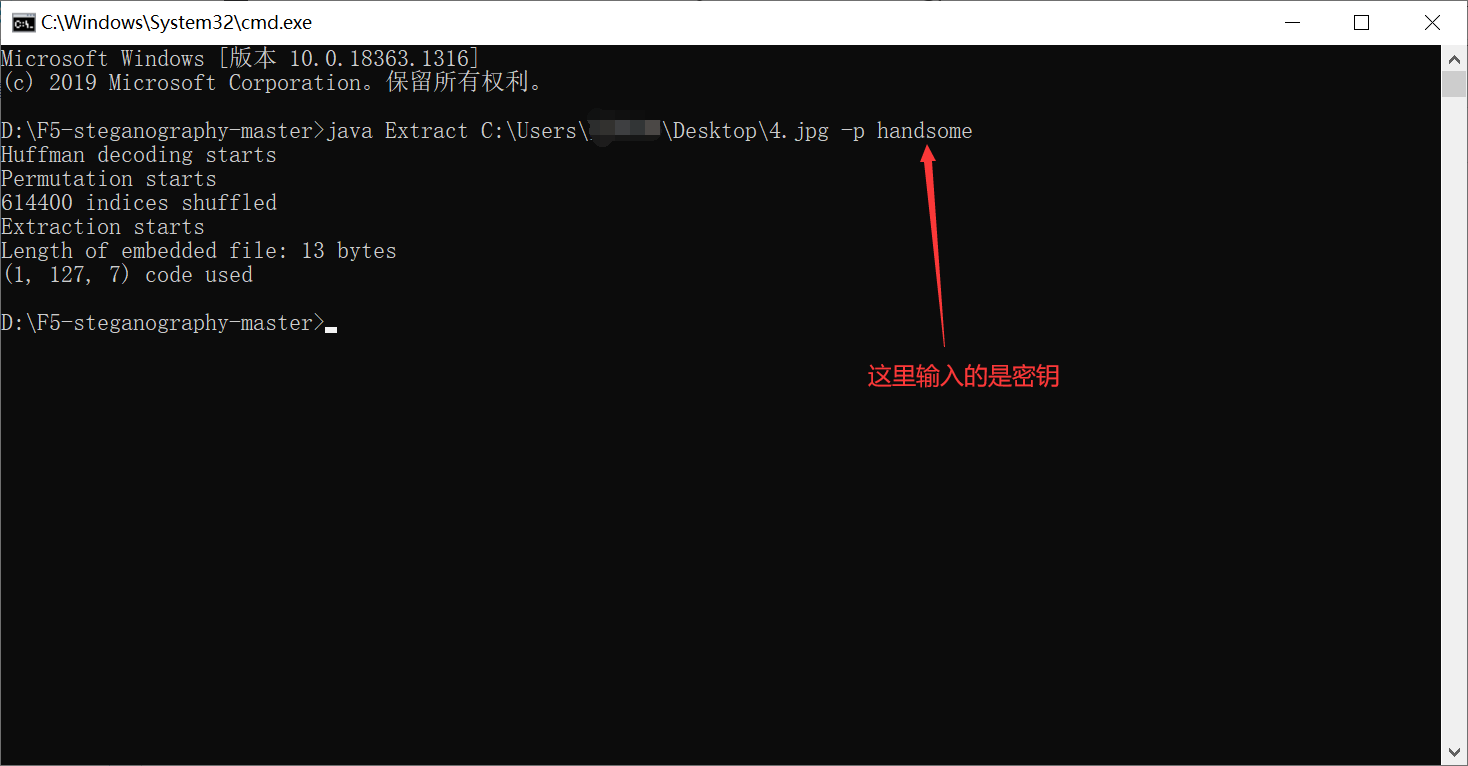

用F5-steganography检查4.jpg

在文件夹的output.txt中找到flag

flag第三部分:6724fd3b16718

最终得到flag:flag{1bc29b36f623ba82aaf6724fd3b16718}

六.GIF

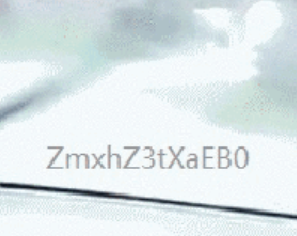

用APC逐帧查看即可

得到一串字符:ZmxhZ3tXaEB0X2RpZF91X3NlZX0(是l不是I)

按照flag的形式提交了一下,发现不对,再观察字符串,感觉是base64的样子

得到flag:flag{Wh@t_did_u_see}

七.盲水印

题目提取码:bgua

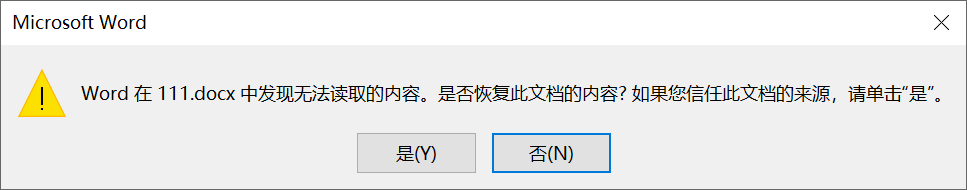

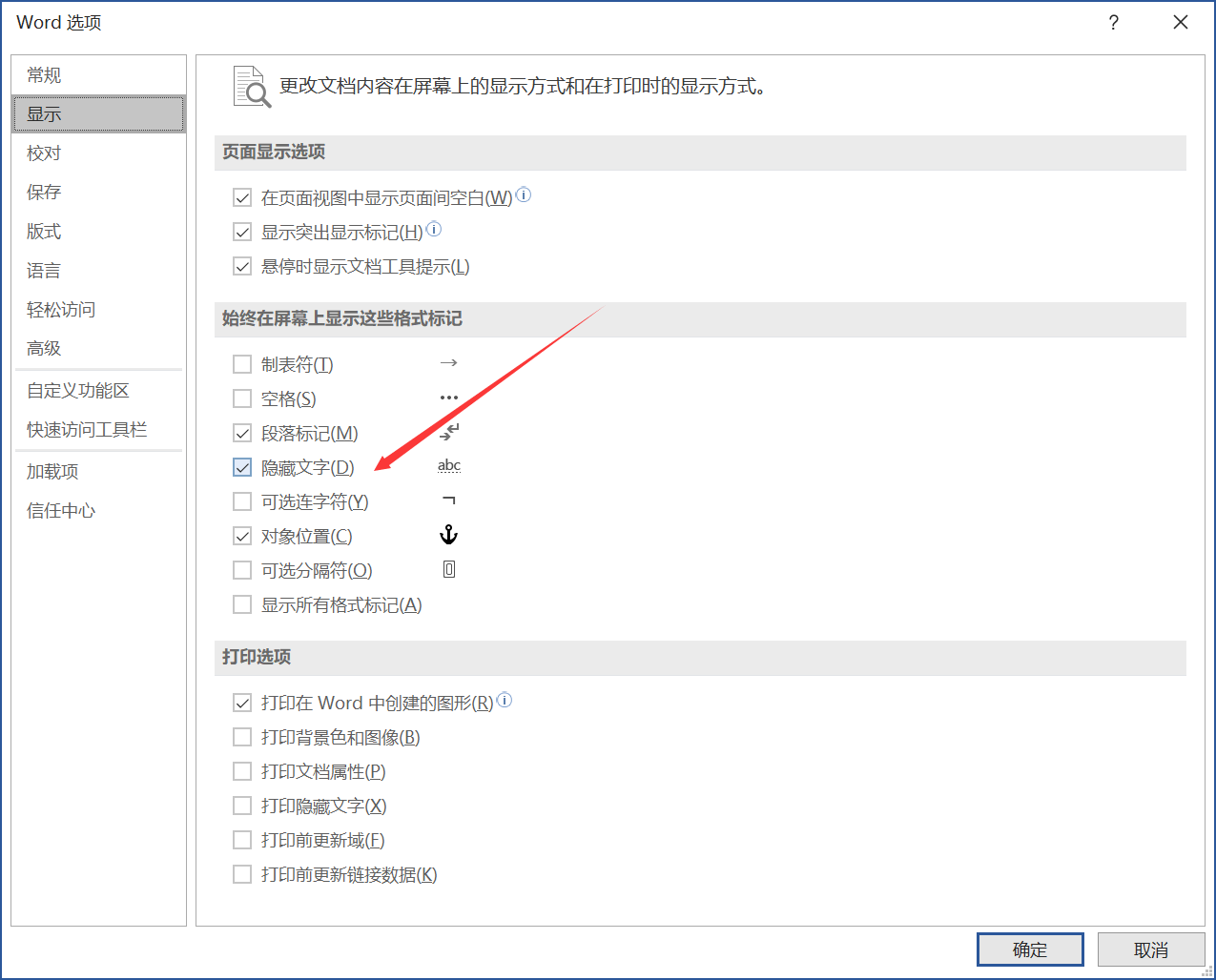

打开word,提示有隐藏内容

打开word的显示隐藏内容

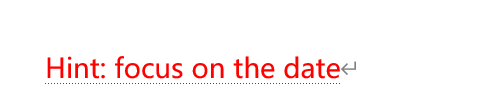

文档底部有隐藏信息

这文档所有的日期全是2020.1.16,估计这个就是密码

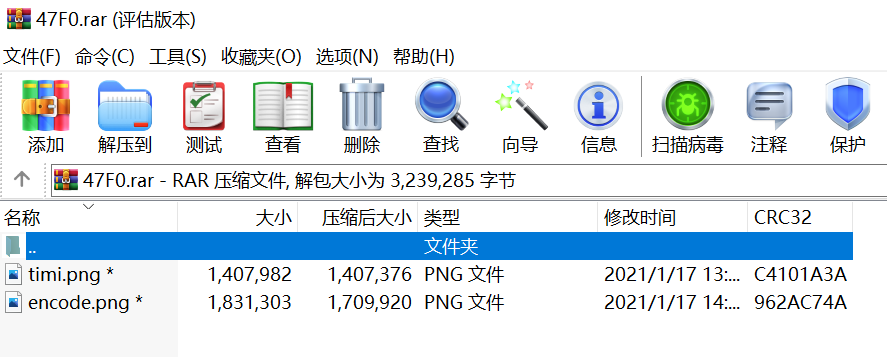

用binwalk分解文档有个压缩包,输入2020.1.16得到了两个图片

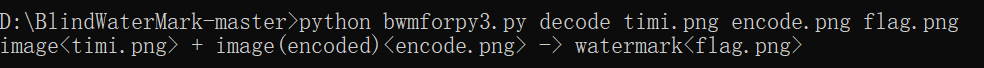

hint是盲水印,使用BlindWaterMark(可以直接pip install -r requirements.txt一键安装)

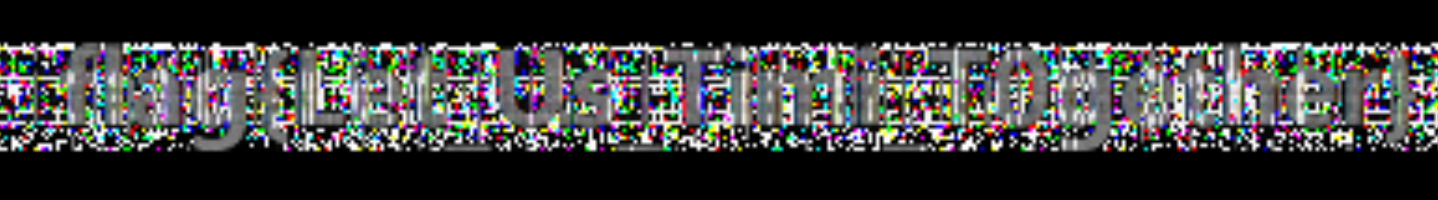

得到flag:flag{Let_Us_Timi_T0gether}

浙公网安备 33010602011771号

浙公网安备 33010602011771号