webshell流量分析

菜刀

特征一:POST方法,一句话路径

特征二:UA头均为百度爬虫标识

User-Agent: Mozilla/5.0 (compatible; Baiduspider/2.0; +http://www.baidu.com/search/spider.html)\r\n

特征三:Key为连接密码,base64前缀相同

base64的前缀均为QGluaV9zZXQoImRpc3BsYX...

特征四:返回结果在响应包中使用X@Y作为定界符包裹,命令存在[S] [E] 作为定界符

蚂剑

特征一:POST方法,一句话路径

特征二:请求包存在固定格式字段

1.默认编码连接时

每个请求体都存在@ini_set(“display_errors”, “0”);@set_time_limit(0)开头。并且存在base64等字符

响应包的结果返回格式为 随机数 结果 随机数

2.使用base64编码器和解码器时

蚁剑会随机生成一个参数传入base64编码后的代码,密码参数的值是通过POST获取随机参数的值然后进行base64解码后使用eval执行

响应包的结果返回格式为 随机数 编码后的结果 随机数

3.使用chr编码、rot13编码

在chr编码数据包中是cHr(64).ChR(105).ChR(110).ChR(105).ChR(95).ChR(115).ChR(101).ChR(116),

在rot13编码数据包中是@vav_frg并且编码后的数据包中都存在eval这个敏感函数。

Php中使用assert,eval执行, asp 使用eval ,在jsp使用的是Java类加载(ClassLoader),同时会带有base64编码解码等字符特征

特征三:响应包格式由随机数作为定界符包裹结果

随机数+结果+随机数

特征四:随机UA头

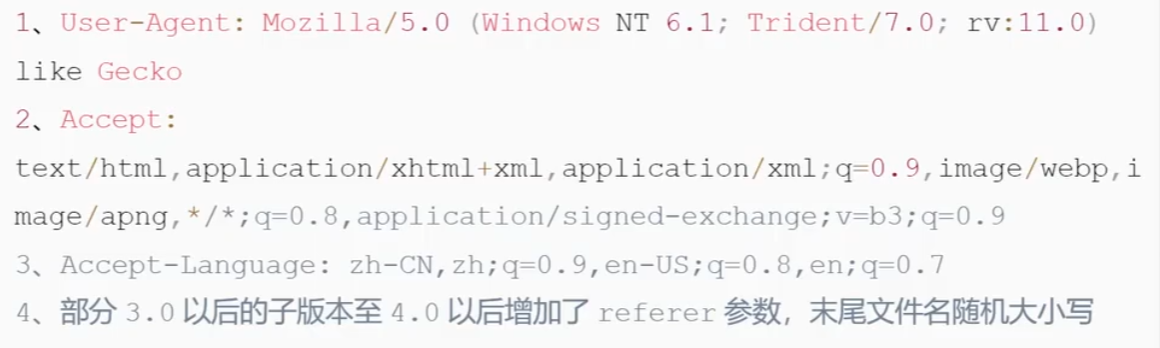

冰蝎

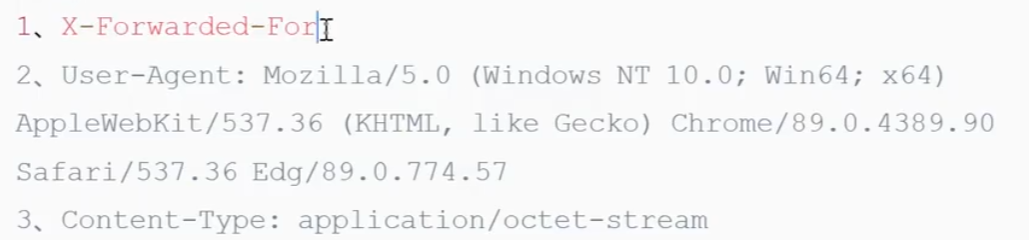

天蝎

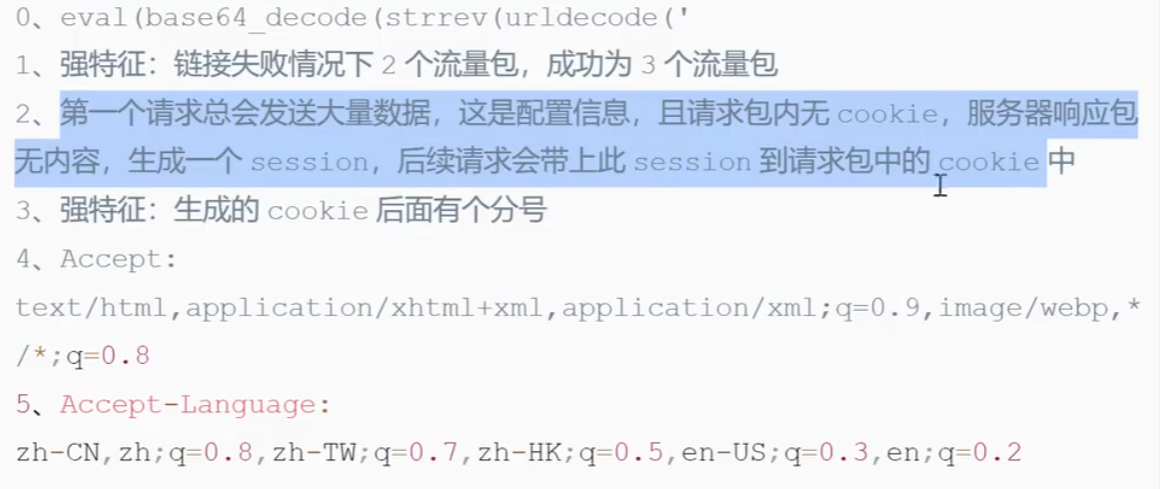

哥斯拉

浙公网安备 33010602011771号

浙公网安备 33010602011771号