目前遇到过的编码

好用的加解密网站

大部分加解密都能在这里找

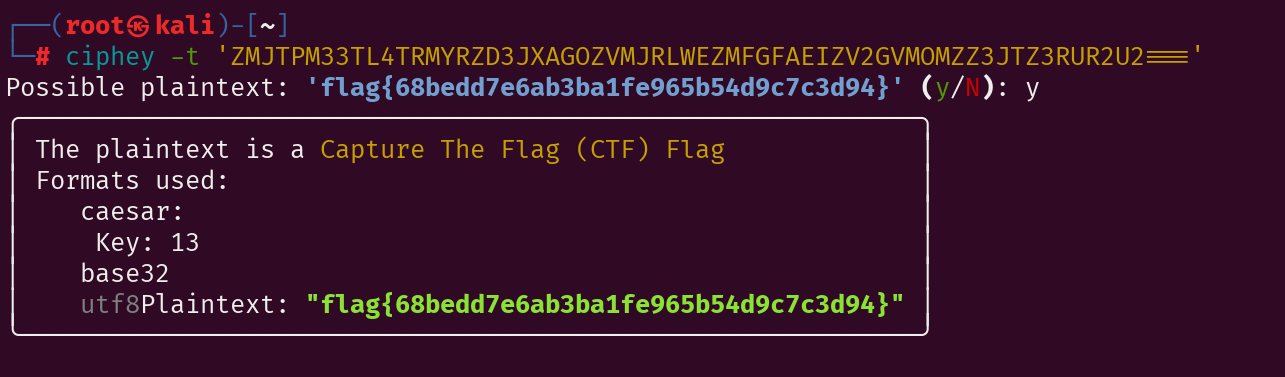

好用的解密工具

随波逐流,可以对被加密的信息进行一键解码,在很多个结果当中寻找正确的解码得到的信息,也可以选择特定的解密方式,大部分解密都可以在里面找到。这个工具更新比较勤快,大家下载直接自己去搜名字就行

还有ciphey工具

Base家族

base16

由大写字母(A-Z)和数字(0-9)组成,通常不需要“=”填充

base32

由(A-Z、2-7)32个可见字符构成,“=”符号用作后缀填充

例:NZXV64DBONZXO33SMQ======

KVEEQRSCI5DVKVSXKZEUQS2FJBKE2WKKGI2EKNCWJFCUQNSKIVAVINBTKVKE2TZUKVHUWRZWGRIVSVSNJZJFIQKNIZLDINKHJQ2FSQKWJVBUSTSIKFLVMSKFKNFEGVZVKVGEMSJWJMZDMVSTJNDUQQSGI5KEYN2LKY2DETKWK5EEQTSCGJDFMU2IJA3ECTKVKVNEWU2CIFGUYVKBIRJEMRSRINKE2TKGKAZU6M2UJVAVAUSLKFDFMRKGJFMDITR5

base58

比base64少了数字0,大写字母I,O,小写字母 l (这个是L),以及符号‘+’和‘/

例:Wj3QhuDFCYdorrG5EAQCJnAPtEs9w2k7uiiUrj1cZgnbfnLfByD8iSA3f8bZQeGnS8LvDWcpCm5koi1

Base62

特征:数字0~9、大写字母A~Z、小写字母a~z

base编码解码-base64、base32、base16加密与解密 - 在线工具

base64

由字符A-Z,a-z,0-9和‘+’和‘/’组成,不满3的倍数用“=”补齐

例:V143Pytkc2lAYlV3SlRmVXQ9X0dVdmd6KEYpP3t4V29+MElXSER9TUEkPA==

base85

奇怪的字符多一些,一般没有“=”

例:=)'NgBQZ46Wmr<EcOZ-76sd<8o?pkF@C72G;<qmF_PPiEb[==>%__Ao::S6?tsYBi@;RAiO7';.W78;`IHo6s!l;6Z"\rDeUp

base91

由0-9,a-z,A-Z,!#$%&()*+,./:;<=>?@[]^_`{|}~”组成

base100

就是一堆emoji表情

base2048

例:Жఱ൲ඌיય೬ࢶЖۍךะtঋළม۹ρԊҽඹ

brainfuck

><+-.,[]组成,memory部分也可以藏信息

pablojorge.github.io/brainfuck/

JJencode,aaencode

jjencode代码,就是将正常的js代码转换成复杂的只有符号的字符串编码,

进行加密如:[$.$]+$.$+“,\”+$.$+$.+“\”+$.$+$.$+$这样的组合。aaencode代码,则是将正常的js代码转为好玩的特殊网络表情符号。

如:/=/m)ユソo=(—)这样的表情文字

URl编码

有百分号

例:th1s_1s_a_fl4g%0a

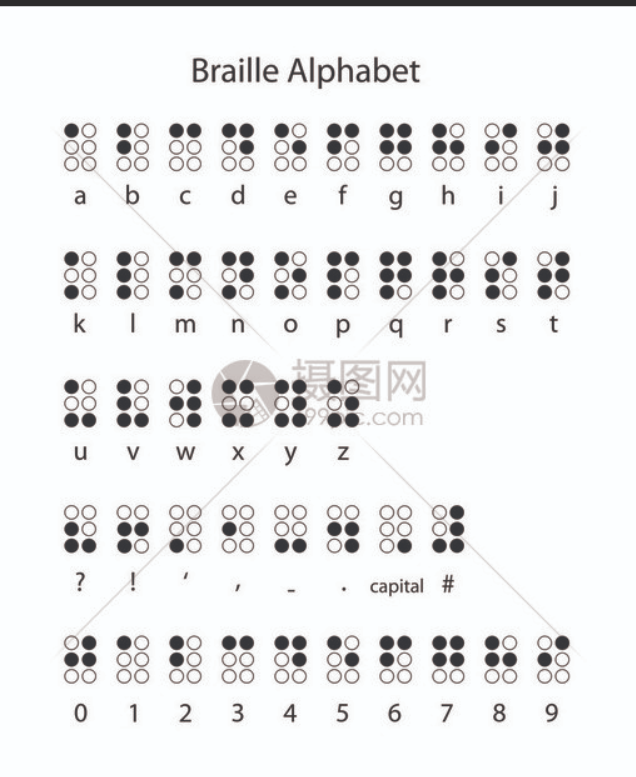

盲文加密

例:⡇⡓⡄⡖⠂⠀⠂⠀⡋⡉⠔⠀⠔⡅⡯⡖⠔⠁⠔⡞⠔⡔⠔⡯⡽⠔⡕⠔⡕⠔⡕⠔⡕⠔⡕⡍=

注意和盲文翻译做区别,这个不是用盲文对应的翻译表得到的

盲文翻译

Ook

Ook.!?

凯撒密码

字符移位

例:Gmbhjtdbftbs

键盘加密

根据字母在键盘上的位置来看是哪个字母

例:EWAZX RTY TGB IJN IO KL

这个就是CTF

乱码

有时候会遇到一大串字符乱码,可以尝试用十六进制编辑器利用工具解码,比如010editor

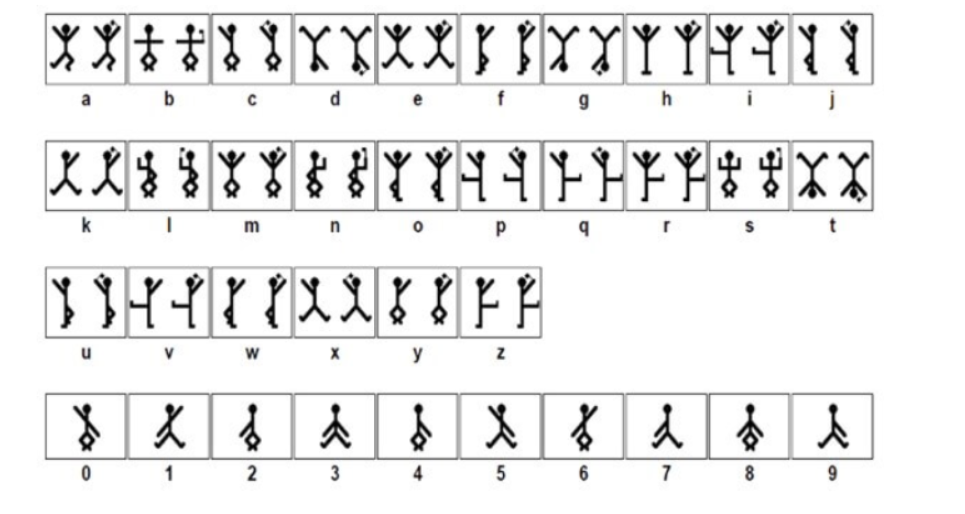

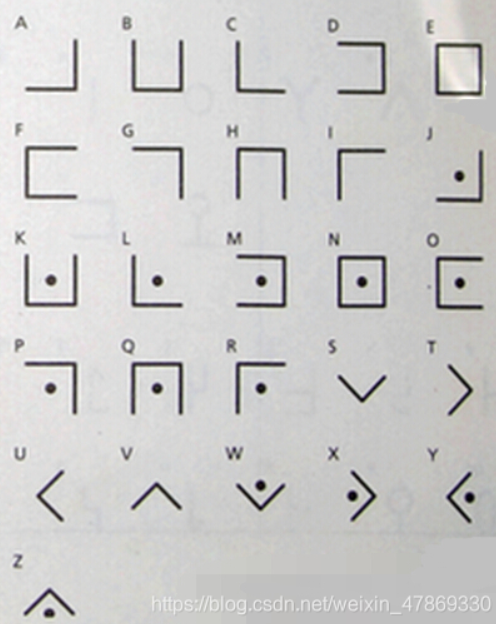

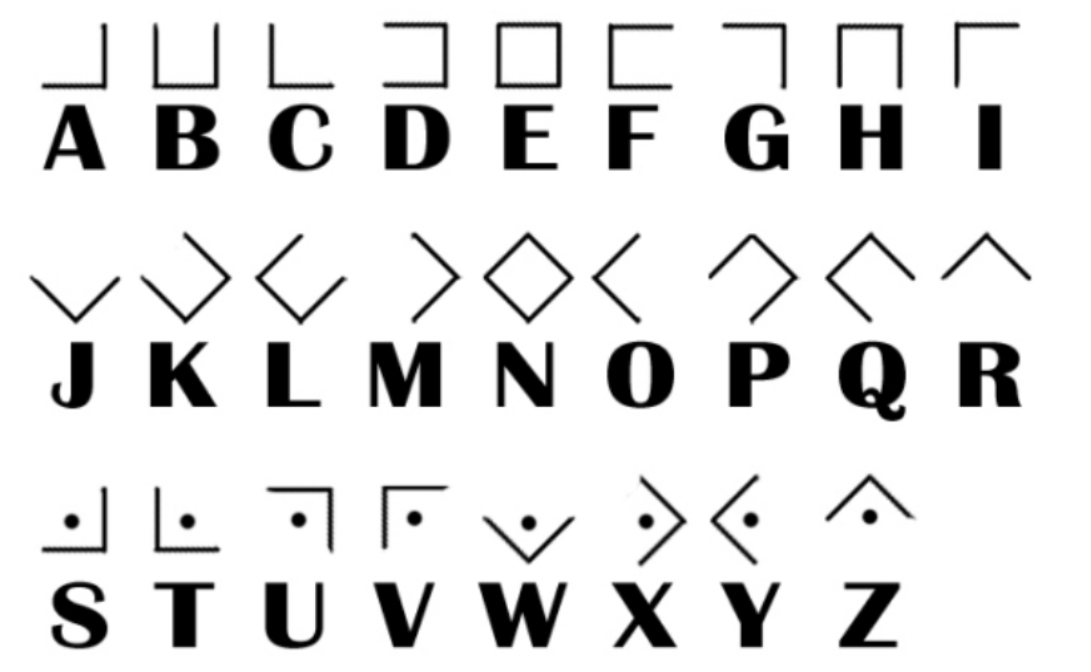

福尔摩斯小人编码

这个直接对照表来解密

音符解码

利用在线网站解密

例:♭♯♪‖¶♬♭♭♪♭‖‖♭♭♬‖♫♪‖♩♬‖♬♬♭♭♫‖♩♫‖♬♪♭♭♭‖¶∮‖‖‖‖♩♬‖♬♪‖♩♫♭♭♭♭♭§‖♩♩♭♭♫♭♭♭‖♬♭‖¶§♭♭♯‖♫∮‖♬¶‖¶∮‖♬♫‖♫♬‖♫♫§=

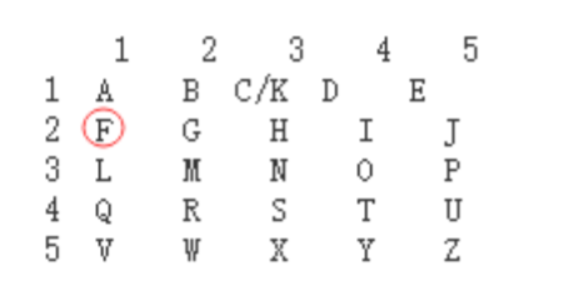

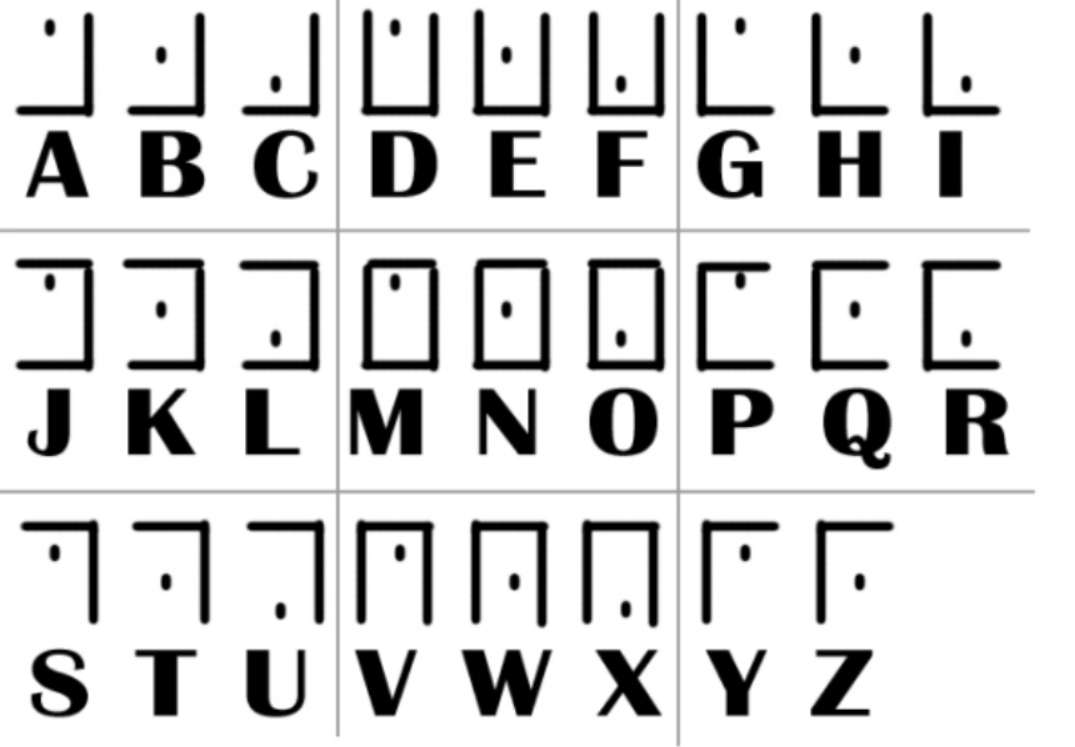

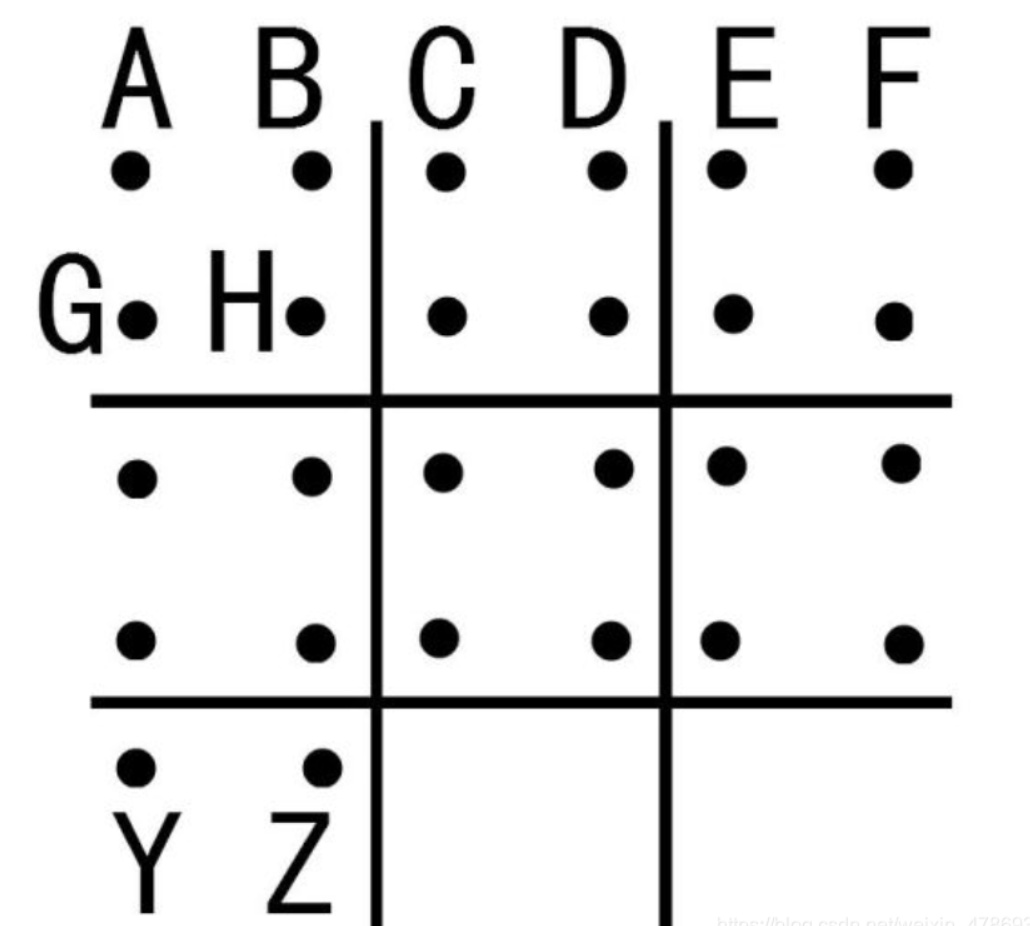

敲击码

这个也是对照着表进行解密

注:K被整合到了C中

例:21就是F

MD5

看到32位就想起这个,有大小写,也有16位的

例:WVRKc2MySkhWbmxqV0Zac1dsYzBQUT09

有一些是加了盐的加密,如果给了那就是在md5后面再加上":给出的值"

中文电码

特定加密方法,使用在线网站进行解密

例:0086 1562 2535 5174

两个数也不一定是这个,也有可能是相加或者其他运算

五笔输入法

使用五笔输入法输入被加密之后的字符串得到中文密文

例:bnhn s wwy vffg vffg rrhy fhnv

原文是也:要从娃娃抓起

U2FsdGVkX1—加了盐的加密

加盐(Salt)是在加密时使用的一个随机值,目的是防止攻击者通过预先计算的哈希表(如彩虹表)快速破解加密数据。通常,盐值会与密码结合,通过一个密钥衍生函数(如 PBKDF2)生成一个足够强的密钥

可以用在线网站:在线加密/解密,对称加密/非对称加密

常用的对称加密

DES(需要8位密钥)Triple DES(需要24位密钥)AES(需要16位或24位或32位密钥)、RC4等等

需要秘钥的加密方式

维吉尼亚密码->Playfair密码->数据加密标准 (DES)->三重DES (Triple DES)->AES->RC4->Rabbit等等……(越到后边越需要复杂的条件)

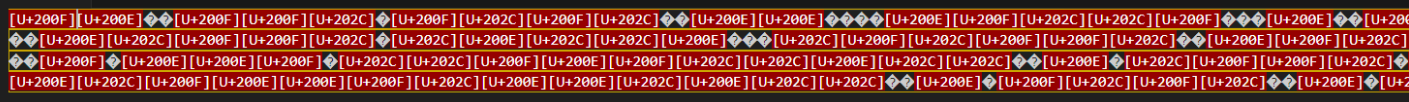

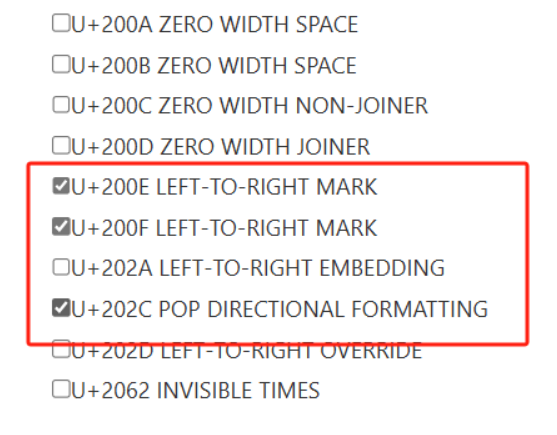

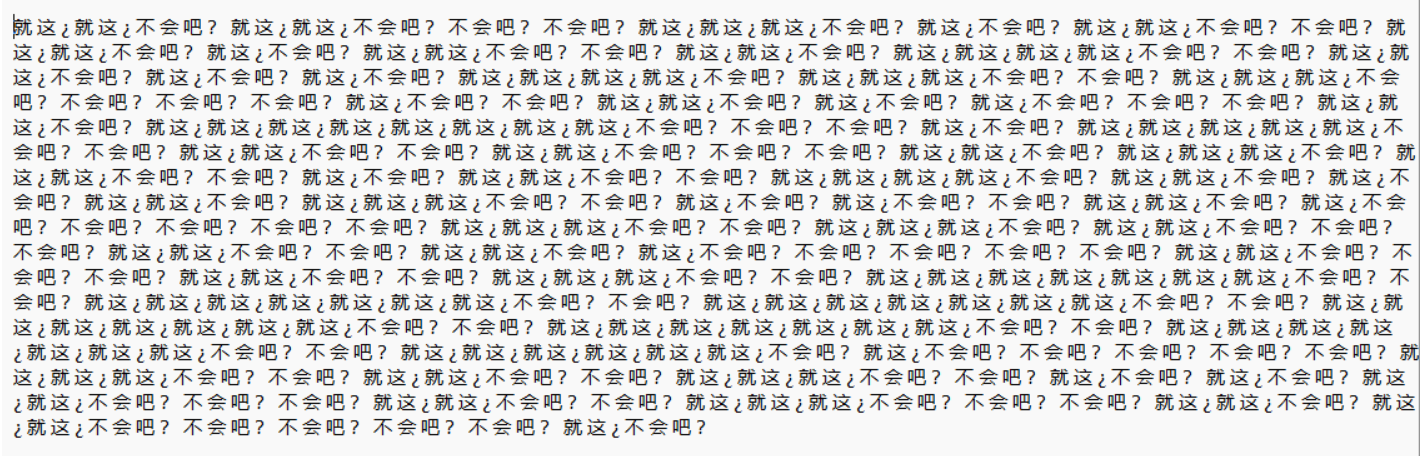

零宽字符隐写

将要隐藏的信息编码为零宽字符序列,并将其插入到文本中的某些特定位置。因为这些字符在普通文本显示时不可见,所以文本看起来与原始文本没有区别

例如:这里好像有什么东西,你看见了嘛,是我看错了嘛

解密后为it_is_k3y

第一个网站可以选择相对应的字符,遇到零宽字符后可以放在vscode里面查看,看看是哪几个编码的

比如:

里面显示了200F,200E,202C,在网站进行解密的时候就需要选中这几个进行解密

二进制

只有两中字符组成的字符串想到二进制

二进制转ascii:2进制到ASCII字符串在线转换工具 - Coding.Tools

有时候01很多的时候也可以猜测是用01来画图隐藏信息,可以把它们全部输出远一点看可以看出端倪

在线网站进行解密

2进制到ASCII字符串在线转换工具 - Coding.Tools

Rot13

只改变字母,不改变数字

替换密码,可以猜测是rot13

例:ZEPGS{guRfr_a0grf_NeR_nz@mvat~}

ROT13加密/解密 - ROT13编码/解码—LZL在线工具

DNA解码

利用碱基对进行加密

下面是之前写过的一个题目官方给出的WP中的解密脚本

import sys

bin_dna = {'00':'A','10':'C','01':'G','11':'T'}

mapping = {

'AAA':'a','AAC':'b','AAG':'c','AAT':'d','ACA':'e','ACC':'f', 'ACG':'g','ACT':'h','AGA':'i','AGC':'j','AGG':'k','AGT':'l','ATA':'m','ATC':'n','ATG':'o','ATT':'p','CAA':'q','CAC':'r','CAG':'s','CAT':'t','CCA':'u','CCC':'v','CCG':'w','CCT':'x','CGA':'y','CGC':'z','CGG':'A','CGT':'B','CTA':'C','CTC':'D','CTG':'E','CTT':'F','GAA':'G','GAC':'H','GAG':'I','GAT':'J','GCA':'K','GCC':'L','GCG':'M','GCT':'N','GGA':'O','GGC':'P','GGG':'Q','GGT':'R','GTA':'S','GTC':'T','GTG':'U','GTT':'V','TAA':'W','TAC':'X','TAG':'Y','TAT':'Z','TCA':'1','TCC':'2','TCG':'3','TCT':'4','TGA':'5','TGC':'6','TGG':'7','TGT':'8','TTA':'9','TTC':'0','TTG':' ','TTT':'.'}

def bin_2_code(string):

string = string.replace(" ","")

string = string.replace("\n","")

final=""

for j in range(0,len(string),2):

final+=bin_dna[string[j:j+2]]

return final

def decode_dna(string):

final=""

for i in range(0,len(string),3):

final+=mapping[string[i:i+3]]

return final

print(decode_dna("GCAGTTCTGCTGGGGGGTGTACTAGAGTGACTCGTTGCAGTTGTATACGCATATCTGGTGGGGGTATCCCTTGATCGTGCACTGTCCTAAGCAGCAGAAGAGTCCCTGGCAGCTCTATAAGATCTTCTAGTGGGGGCTGTAGCAGAGGTTCGGGTTGAGGCTCGTGTCGCAGTTGCACTGTCCGTCTATGTGGCAGTTGACGTGTAAGGTTATTAAGAAGGTGAGGTTGTAGTTGTAGCTGATTATGATCTTGAGGGGGCAGCTGAGTATGCCCTCGAGGCTGCAGACGATGGGTCCCTTGTAGGGGCATAAGATGTTCGTGTGGTAGTCGTAGAGGCACTTGCCGTTGCGGTAGCACTTGCAGCTCTTCTGGAAGTTTATGTTGCAGTTGAACTGGCGGTAGATTAAGATGCGTATCTCGCGGTTGTAGTCGATGCTCTCGTGGGGGGGGTAGAAGAGTGAGCACTGTAGGCTTCCGCCGCATAGTCCCTCCTGGTCGCATAAGCATGACTGCTGGGGGTCGTACTAGAAGATCTCCTTGCGGTGTCCGAGGATCGGTCGCTGCTAGTCGCAGTTGCAGTTGCTCTGTAAGTGTCCCTAGAGCTTGAAGTGTAGGTTGCACGTGAGGGTGATCTGGCGGGTGTAGGTGAGGCTGCACTGTCCGTCGCAGAAGCACGGTATGTGTGCGCGTCCGTGGATGTTCGGGTTCGGGTGGTAGCCGCACTTCTCCTTGCGGGTGCAGAAGATCTTGCGCTCGAGGTCGGTTGA"))

其中GCAGTTCTGCTGGGGGGTGTACTAGAGTGACTCGTTGCAGTTGTATACGCATATCTGGTGGGGGTATCCCTTGATCGTGCACTGTCCTAAGCAGCAGAAGAGTCCCTGGCAGCTCTATAAGATCTTCTAGTGGGGGCTGTAGCAGAGGTTCGGGTTGAGGCTCGTGTCGCAGTTGCACTGTCCGTCTATGTGGCAGTTGACGTGTAAGGTTATTAAGAAGGTGAGGTTGTAGTTGTAGCTGATTATGATCTTGAGGGGGCAGCTGAGTATGCCCTCGAGGCTGCAGACGATGGGTCCCTTGTAGGGGCATAAGATGTTCGTGTGGTAGTCGTAGAGGCACTTGCCGTTGCGGTAGCACTTGCAGCTCTTCTGGAAGTTTATGTTGCAGTTGAACTGGCGGTAGATTAAGATGCGTATCTCGCGGTTGTAGTCGATGCTCTCGTGGGGGGGGTAGAAGAGTGAGCACTGTAGGCTTCCGCCGCATAGTCCCTCCTGGTCGCATAAGCATGACTGCTGGGGGTCGTACTAGAAGATCTCCTTGCGGTGTCCGAGGATCGGTCGCTGCTAGTCGCAGTTGCAGTTGCTCTGTAAGTGTCCCTAGAGCTTGAAGTGTAGGTTGCACGTGAGGGTGATCTGGCGGGTGTAGGTGAGGCTGCACTGTCCGTCGCAGAAGCACGGTATGTGTGCGCGTCCGTGGATGTTCGGGTTCGGGTGGTAGCCGCACTTCTCCTTGCGGGTGCAGAAGATCTTGCGCTCGAGGTCGGTTGA就是被加密的字符串

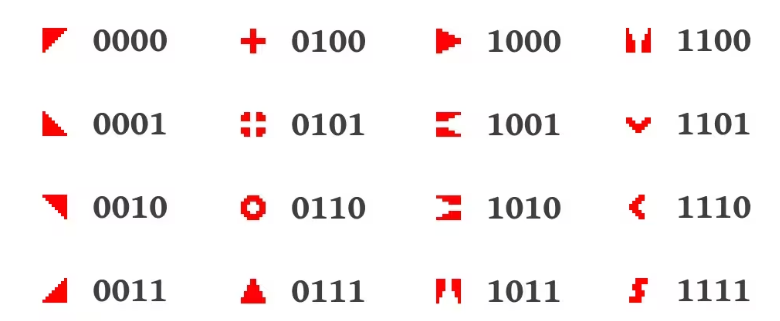

PT2242信号

这个只在刷题的时候遇到过一次,叫[SCTF2019]电单车

前面4bit表示同步码,中间的20bit表示地址码,后面的4bit表示功能码,最后一位是停止码

0 01110100101010100110 0010

字符串与数字串

有时候给出一串字符串和数字串可以考虑进行提取字符串对应数字位置的字符,看语义是否通顺

例:斐波那契数列题

栅栏加密

特征是一看就觉得顺序错了

例:kanbbrgghjl{zb____}vtlaln

Serpent加密算法

是一种对称加密,可以使用在线网站进行解密

兽音加密

特征是都是由"啊嗷呜~"这些组成

例:呜嗷嗷嗷嗷呜呜嗷呜嗷呜呜呜嗷啊嗷啊呜嗷嗷啊嗷嗷呜呜嗷嗷嗷嗷嗷呜呜~~嗷呜嗷呜呜啊呜啊啊嗷啊呜啊嗷呜嗷呜呜嗷啊嗷嗷嗷呜啊嗷嗷啊呜嗷呜呜啊啊啊啊嗷啊呜嗷呜啊嗷啊

Rot47

特征:对数字、字母、常用符号对照ascii编码进行位置替换,替换前47位

Base64信息隐藏

只要是有等号的Base64编码的字符串都可以隐藏信息,其隐藏的规律是:1个等号可以隐藏2比特信息,2个等号可以隐藏4比特信息

例:IHdyaXRpbmcgaGlkZGVuIG1lc3NhZ2VzIGluIHN1Y2ggYSB3YXkgdG hhdCBubyBvbmV=

上面的经过一次base64解码后得到: writing hidden messages in such a way that no one

再经过一次base64加密后得到的是:IHdyaXRpbmcgaGlkZGVuIG1lc3NhZ2VzIGluIHN1Y2ggYSB3YXkgdGhhdCBubyBvbmU=

发现两个字符串并不一样,这个也叫base64隐写,下面是解密脚本

#!/usr/bin/env python

import re

path = './encodeFile.txt'

b64char = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/'

with open(path, 'r')as f:

cipher = [i.strip() for i in f.readlines()]

plaintext = ''

for i in cipher:

if i[-2] == '=': # There are 4-bit hidden info while end with two '='

bin_message = bin(b64char.index(i[-3]))[2:].zfill(4)

plaintext += bin_message[-4:]

elif i[-1] == '=': # There are 2-bit hidden info while end with one '='

bin_message = bin(b64char.index(i[-2]))[2:].zfill(2)

plaintext += bin_message[-2:]

plaintext = re.findall('.{8}', plaintext) # 8bits/group

plaintext = ''.join([chr(int(i,2)) for i in plaintext])

print plaintext

encodeFile.txt是被隐写的字符串文本

Shellcode编码

特征:在每个字符ASCII码的十六进制表示前 加“\x”

例:\x54\x68\x65\x20\x71\x75\x69\x63\x6b\x20\x62\x72\x6f\x77\x6e\x20\x66\x 6f\x78\x20\x6a\x75\x6d\x70\x73\x20\x6f\x76\x65\x72\x20\x74\x68\x65\x20 \x6c\x61\x7a\x79\x20\x64\x6f\x67

在cyberchef中直接用十六进制解密就ok

UUencode编码

特征:所有字符看起来像乱码,但都是可打印字符;如果有多行,那么除了最后一行,都以“M”开头

例:M5&AE('%U:6-K(&)R;W=N(&9O>"!J=6UP('1H92!L87IY(&1O9P"

http://web.chacuo.net/charsetuuencode

HTML编码

例:

阴阳怪气编码

例:

与熊论道

熊曰开头

关键字密码

类似于替换密码,关键字就是密钥

例:BJHC{YNU_HRA_CNNO},密钥:hello

解密得到:flag{you_are_good}

CTF在线工具-在线关键字加密|在线关键字解密|关键字密码算法|Keyword Cipher

jsfuck

由{ } [ ] + !六个字符编写

解密网站

Rabbit

这个解密的时候可以有密钥也可以没有密钥解密

形如:U2FsdGVkX1+EPlLmNvaJK4Pe06nW0eLquWsUpdyv3fjXM2PcDBDKlXeKupnnWlFH

ewFEGmqpGyC1VdX8

网站有:在线Rabbit加密解密和在线加密/解密,对称加密/非对称加密

PDU编码

PDU(Protocol Data Unit)编码是一种用于表示和传输通信协议数据单元的编码方式,主要在短信、通信协议、网络数据传输等领域中使用

形如:04910180F6010005910180F7000846800153CBFF0C62114EEC7684603B7EDF65E576CA5E748FC8FF0C004156FD7684638C63A767439700898166F44F1879C076844EBA63E17740FF0C62114EEC970089814F603002

04910180F6010005910180F800085662114E0D613F518D53C252A08FD9573A7EB74E89FF0C621166F46E34671B5E737A335E78798F7684751F6D3BFF0C5982679C56FD5BB659275371FF0C5C314F7F752890A34E2A538B7BB15E9576845E95724C54273002

04910180F6010005910180F70008364F6077E590537684FF0C593179814E8B4EF6FF0C4ED65DF27ECF8BB04E0D5F974E8BFF0C5FD88BB04E865BC678014E86300230023002

04910180F6010005910180F800085A771F8BA94EBA65E08BED30026211628A5BC67801544A8BC94F60FF0C8BB04F4FFF0C8FD94E2A5BC678014E0D8981544A8BC94EFB4F554EBA30020057007A0046006C004E0048004A0073004D004600770076005A0051003D003D

04910180F6010005910180F700083E653E5FC35427FF0C62114EEC76844FDD5BC65DE54F5C4F1A505A5F975F88597DFF0C7EDD5BF96CA167094EBA80FD518D77E590538FD94E2A5BC678013002

在线网站:PDU编码解码工具

异或

这个可以是题目提示或者是作为一种尝试思路,在不知道密钥的情况下可以用暴力破解

sha1

加密算法之SHA(SHA1、SHA256)_sha1 sha256-CSDN博客

类似:356a192b7913b04c54574d18c28d46e6395428ab

比md5长32位

脚本:

# flag{game_cqb_isis_cxyz}

import hashlib

import itertools

import string

# 需要破解的 CRC 哈希值

hash_list = [

"356a192b7913b04c54574d18c28d46e6395428ab",

"da4b9237bacccdf19c0760cab7aec4a8359010b0",

"77de68daecd823babbb58edb1c8e14d7106e83bb"

#后面可接

]

candidates = set()

for i in range(10000):

candidates.add(str(i))

lowercase = string.ascii_lowercase

for length in range(1, 4):

for combo in itertools.product(lowercase, repeat=length):

candidates.add("".join(combo))

uppercase = string.ascii_uppercase

for length in range(1, 4):

for combo in itertools.product(uppercase, repeat=length):

candidates.add("".join(combo))

symbols = "!@#$%^&*()-_=+[]{},.;:\"'`~<>?/\\|"

for sym in symbols:

candidates.add(sym)

candidates.add(" ")

candidates.add("\t")

candidates.add("\n")

sha1_dict = {}

print("[*] 准备生成 SHA-1 字典,共有候选明文数量 =", len(candidates), "请稍候...")

for plain in candidates:

h = hashlib.sha1(plain.encode("utf-8")).hexdigest()

sha1_dict[h] = plain

print("[*] 字典生成完成。开始匹配...")

matched_plaintexts = ""

for hval in hash_list:

if hval in sha1_dict:

matched_plaintexts += sha1_dict[hval] # 直接拼接

print(f"{hval}=>{sha1_dict[hval]}")

else:

print(f"{hval}=> [未匹配]")

# 输出拼接结果

print("\n[*] 匹配的明文拼接结果:")

print(matched_plaintexts)

print("[*] 匹配完成。若还有未匹配,则可进一步扩大字典或检查是否有特殊格式。")0

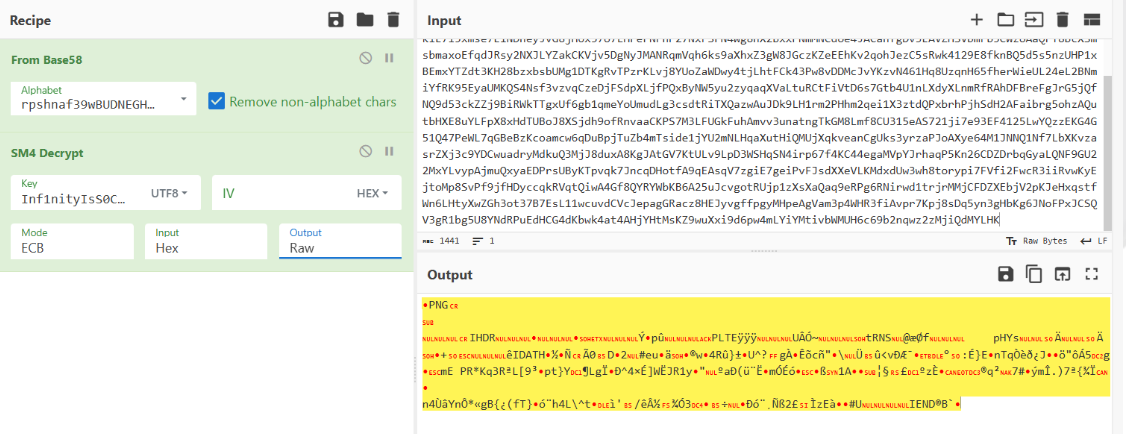

SM4

这个是遇到过,记一下,是需要密钥的,有好几种模式

Gronsfeld密码

这个是做尝试使用

之前遇到的例子:vzbtrvplnnvphsqkxsiqibroou

当知道密钥是什么的时候可以直接解密,当只知道密钥长度也可以自动解密

Gronsfeld Cipher (online tool) | Boxentriq

BubbleBabble(气泡)

CTF在线工具-在线BubbleBabble编码|Bubble编码|BubbleBabble解码|BubbleBabble编码原理|BubbleBabble编码算法

xiceg-hacog-hicyg-hacyg-hicok-hicek-hinog-hinog-hemig-hycag-hoceg-hycug-hocog-hynik-hecak-honog-henud-biceg-hacog-hicyg-hacyg-hicok-hinek-hunug-hacog-hemug-hycug-hocog-hycig-hocyg-hynak-hecik-hoceg-hycud-bicog-haceg-hiceg-hacog-hicyk-hicyk-hinyg-hineg-hemug-hycug-hocog-hycig-hocyg-hycak-hynag-hycik-hynud-bucug-hucig-hucug-hucig-hucuk-hanek-hacek-hucag-homyg-hocyg-hycag-hoceg-hycug-honog-henuk-hycak-hycad-biceg-hacog-hicyg-hacyg-hicok-hineg-hicyg-hanyg-homog-hoceg-hycug-hocog-hycig-hocyk-henag-hocyk-henad-bicyg-hacyg-hicog-haceg-hicek-hicok-hicek-hinog-hemig-hycag-hoceg-hycug-hocog-hynik-hecag-henuk-hycad-biceg-hacog-hicyg-hacyg-hicok-hicek-hinog-hicok-hemag-hycig-hocyg-hycag-hoceg-hynug-hynuk-hecug-hecad-bacog-hicyg-hacyg-hicog-hacek-hucag-hunag-haneg-homeg-hocog-hycig-hocyg-hycag-honek-hocyk-henag-hocyd-bucag-hucag-hucag-hucag-hucak-hacyk-hunig-hacyg-hemig-hycag-hoceg-hycug-hocog-hycik-hynug-hycuk-hycid-bicyg-hacyg-hicog-haceg-hicek-hicog-hacek-hunag-hymag-hecag-hecug-hecag-hecug-henak-hycug-honok-hocod-bucig-hucug-hucig-hucug-hucik-hacok-hunug-hanog-homyg-hocyg-hycag-hoceg-hycug-hocok-henig-hocok-hecid-baceg-hiceg-hacog-hicyg-hacyg-hinok-hunig-hacyk-homeg-hocog-hycig-hocyg-hycag-honek-honyg-henik-hycid-bicyg-hacyg-hicog-haceg-hicek-hinog-hicog-haneg-homeg-hocog-hycig-hocyg-hycag-hocek-henug-hocek-hecud-bacyg-hicog-haceg-hiceg-hacog-hinyk-hunag-hacek-homyg-hocyg-hycag-hoceg-hycug-honok-honog-henuk-hycad-biceg-hacog-hicyg-hacyg-hicok-hineg-hicyg-hanyg-homog-hoceg-hycug-hocog-hycig-hocyk-henag-hocyk-hecad-bacog-hicyg-hacyg-hicog-hacek-hucak-hacyg-hinog-hemig-hycag-hoceg-hycug-hocog-hynik-hecag-henuk-hycad-biceg-hacog-hicyg-hacyg-hicok-hicek-hicog-hacek-homyg-hocyg-hycag-hoceg-hycug-hocok-henig-hocok-henid-bicog-haceg-hiceg-hacog-hicyk-hicyk-hicyg-hanyg-homog-hoceg-hycug-hocog-hycig-honyk-hocek-henug-honed-bacyg-hicog-haceg-hiceg-hacok-hucuk-haneg-hunig-hymug-hecig-hecig-hecig-hecig-henig-honok-hocog-hycid-bicyg-hacyg-hicog-haceg-hicek-hicog-haneg-hunig-hymug-hecig-hecig-hecig-hecig-hecik-honek-hocyg-hynax

cetacean(鲸目)

EEEEEEEEEeEeeEeE EEEEEEEEEeeEeeEe EEEEEEEEEeeeeEEE EEEEEEEEEeeEeEEE EEEEEEEEEeEeeEeE EEEEEEEEEEeeEEee EEEEEEEEEeeeEeEE EEEEEEEEEeEeeEeE EEEEEEEEEeeEEEeE EEEEEEEEEEeeEEee EEEEEEEEEeEeEeeE EEEEEEEEEeeEEeeE EEEEEEEEEeEeeEEe EEEEEEEEEeEeeEEE EEEEEEEEEeEEeEeE EEEEEEEEEeeEeeEE EEEEEEEEEeEeeEEE EEEEEEEEEEeeEEeE EEEEEEEEEeEEEeeE EEEEEEEEEeeEEeeE EEEEEEEEEeEeeEeE EEEEEEEEEEeeEEeE EEEEEEEEEEeeeEEe EEEEEEEEEeeeEeeE EEEEEEEEEeeEEEeE EEEEEEEEEEeeEEeE EEEEEEEEEEeeeEEe EEEEEEEEEeeeEeeE EEEEEEEEEeeEEEeE EEEEEEEEEEeeEEeE EEEEEEEEEeEeEEeE EEEEEEEEEeeEEeeE EEEEEEEEEeEeEEEe EEEEEEEEEEeeEEee EEEEEEEEEeEeEEeE EEEEEEEEEeeEeeEe EEEEEEEEEeEeeEeE EEEEEEEEEeEeeEEE EEEEEEEEEeEEeEeE EEEEEEEEEEeeeEEe

Cimbar

emojiSubstitute

就是一串emoji但是不是base100编码,可以尝试这个

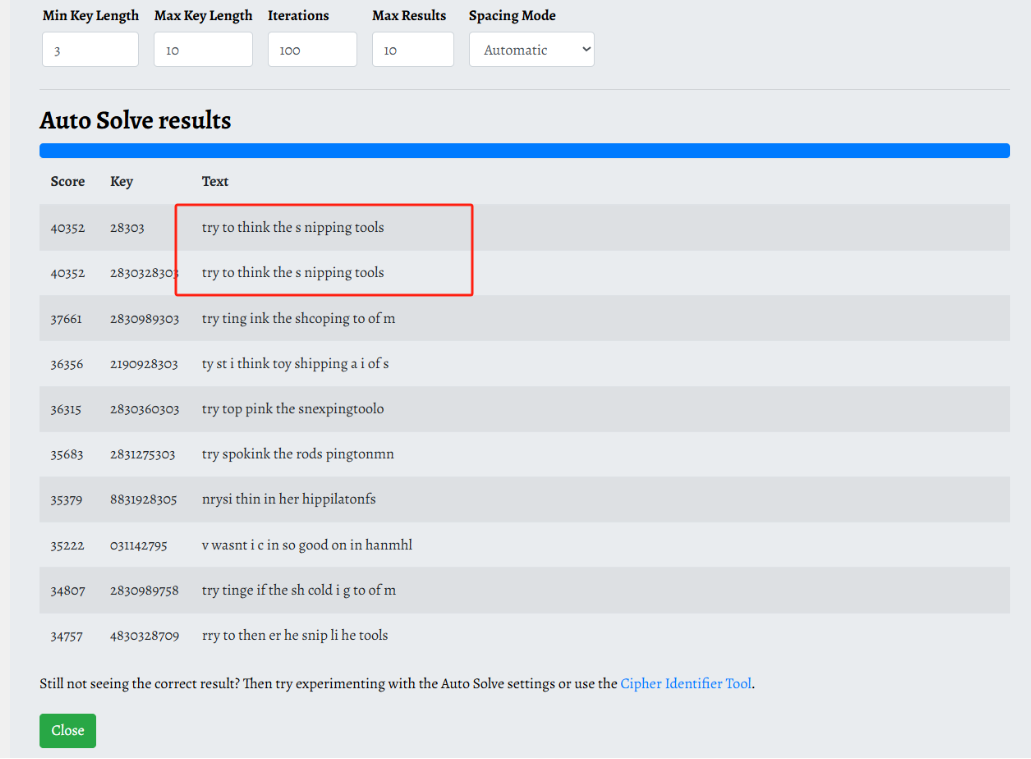

不知道密钥的维吉尼亚

在线网站爆破:My Geocaching Profile.com - Vigenere Cipher Codebreaker

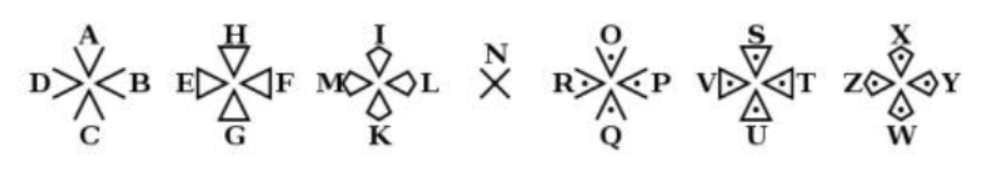

猪圈密码

变种1:

变种2:

变种3:

变种4:

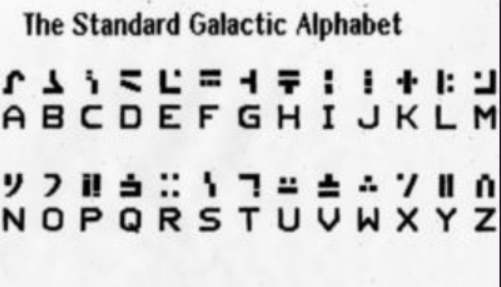

银河

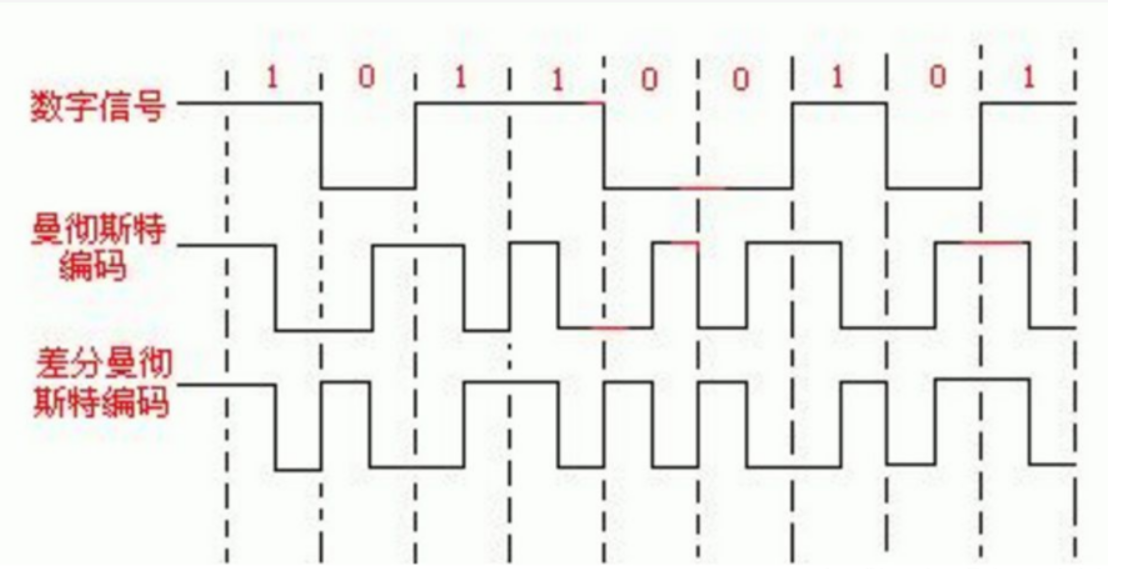

曼彻斯特

差分曼彻斯特编码到底该怎么看(萌新求教)_差分曼彻斯特编码口诀-CSDN博客

- 曼彻斯特码: 从低到高(趋势)表示 1 或者 0;(图中,从高到低表示 1,从低到高表示 0)

- 差分曼彻斯特码:在每个时钟周期的起始处(虚线处)有跳变表示 0;无跳变则表示1。或者说遇到 0 的时候,在起始处发生跳变。

哈基米

第一个网站:哈基米加密器

第二个:哈吉米语翻译

浙公网安备 33010602011771号

浙公网安备 33010602011771号