渗透芝士:古希腊的目录爆破手法

不要觉得目录爆破就是拿到url爆一下,然后就万事大吉了

而是在渗透过程中,搜集到的每一个url每一层目录都进行爆破(哪怕打开来是报错页面),没东西就带上cookie爆破(或者其它类似字段)

案例1

一次内网渗透,通过目录爆破一路到getshell

最开始搜集资产,几乎没找到几个可用的资产,只有一堆4xx的报错页

没办法了只能硬上,于是全部进行目录爆破,发现其中一个泄露了

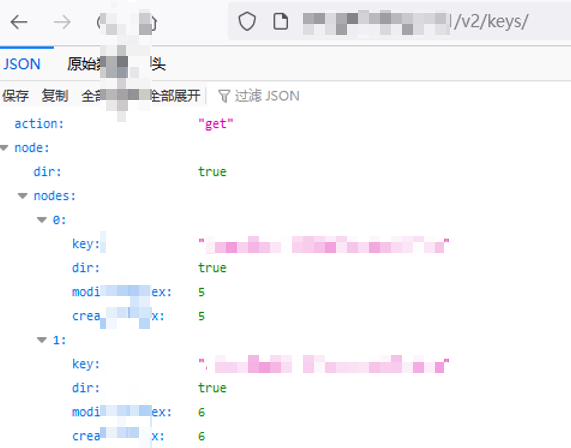

http://xxx.xx.x/v2/keys/

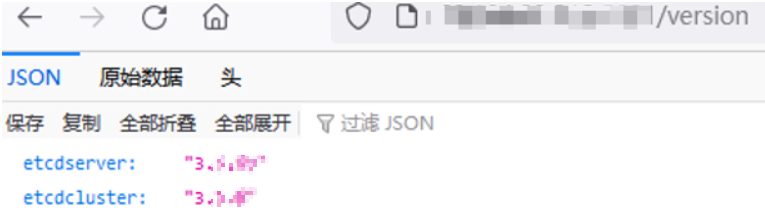

http://xxx.xx.x/version/

这不就来活了吗,进去看一眼

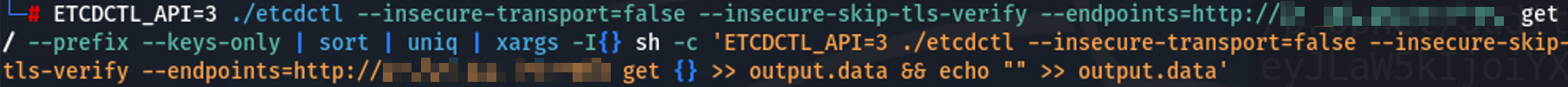

利用etcd未授权,然后访问其中数据

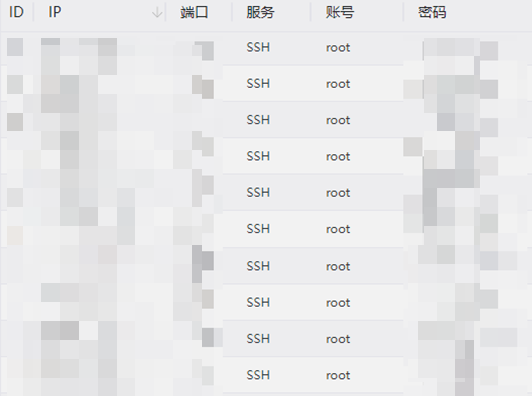

数据经过base64,写脚本批量提取并解码,然后在其中找到ssh的密码,对所有开放ssh的资产使用这个口令进行喷洒(可能存在口令复用)

直接拿下N台服务器

案例2

我遇见的最逆天的登录框之一

在对某网站进行渗透的时候发现某页面有新的url信息,对该url一层一层爆破

例如http://xxx/aSystem/k/

那就是爆破http://xxx/aSystem/k/、http://xxx/aSystem/、http://xxx/

很nice发现了另一个登录框,奇迹出现,该登录框不校验密码,只校验账号(逆了个大天)

案例3

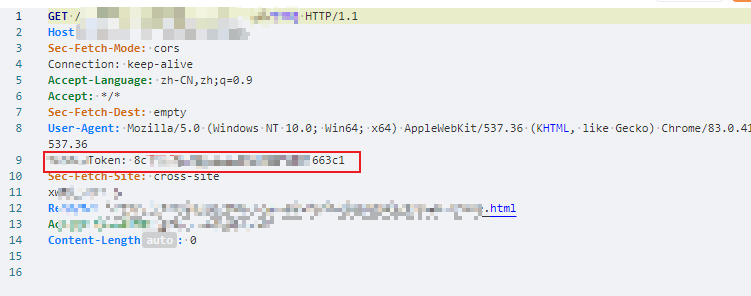

某小程序,对该url进行爆破收获甚微,数据包中存在一个xxx_Token的字段用于校验身份

于是我们带上这个字段进行目录爆破,先把字典导入yakit

在webfuzz中放入数据包并插入字典的tag

爆破后通过返回的状态码进行筛选,成功找到swagger接口文档,后续省略N字

总结

1、多爆破,看见的每一个url都可以试着爆破目录

2、每层都爆,url中的每一层路径都进行爆破

3、带上数据包格式进行爆破,比如带上某些特殊字段

相信国家相信党,黑客没有好下场

请遵守相关法律法规,文中技术仅用于有授权的安全测试,禁止用于非法活动!

本文章仅面向拥有合法授权的渗透测试安全人员及进行常规操作的网络运维人员。

在操作的过程中,您应确保自己的所有行为符合当地法律法规,且不得进行违反中国人民共和国相关法律的活动。

作者不承担用户擅自使用相关技术从事任何活动所产生的任何责任。

目录爆破也可以很细致,说不准能一路getshell

目录爆破也可以很细致,说不准能一路getshell

浙公网安备 33010602011771号

浙公网安备 33010602011771号