信息收集

#站点分析

-

站点目录分析

-

站点端口分析

-

子域名分析

-

旁注和C段

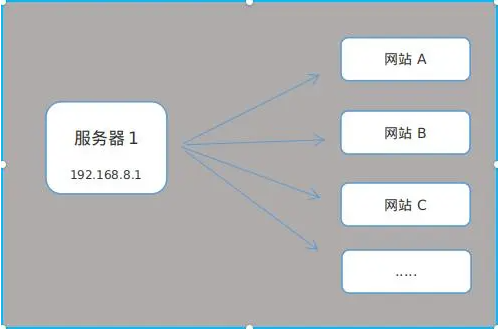

一.旁注: 同服务器不同站点的渗透方案

![]()

在服务器1中,当网站A无法渗透时, 可以通过 旁注查询 获取网站B或者其他网站的地址, 通过渗透其他网站从而渗透网站A。

此时分为两种情况:

1 . 有权限: 直接跨目录写webshell

2. 无权限: 尝试webshell服务器提权

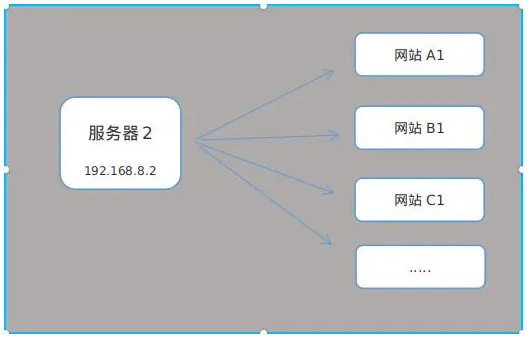

二.C段: 同网段不同服务器的渗透方案

![]()

当旁注方案失败(其他网站渗透不成功)或者服务器只有一个网站的时候

1. 通过 C段查询 得到同网段上解析的网站A1进行渗透

2. 然后再通过webshell服务器提权得到服务器2的权限,

3. 由于服务器1和2处于一个内网之中, 可以通过内网渗透攻击目标服务器1, 进而拿下网站A

-

判断网站搭建是否为一键配置

-

Waf识别

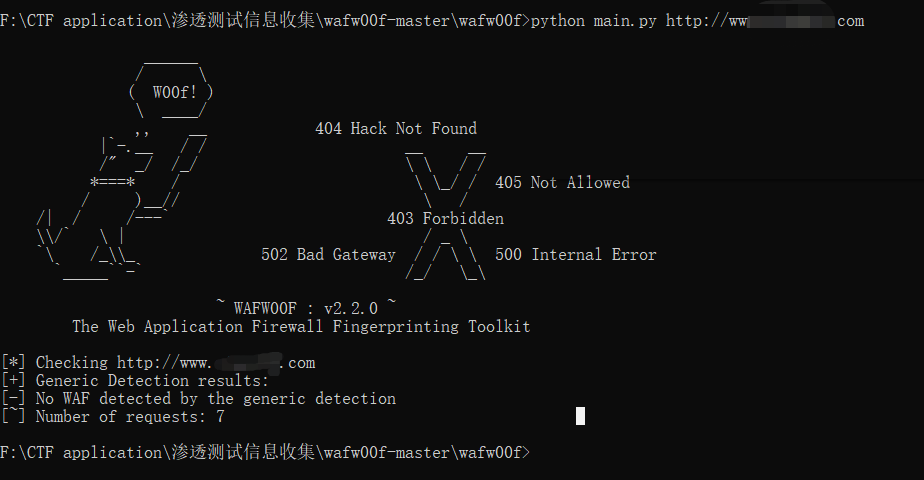

Waf识别工具Waf00f

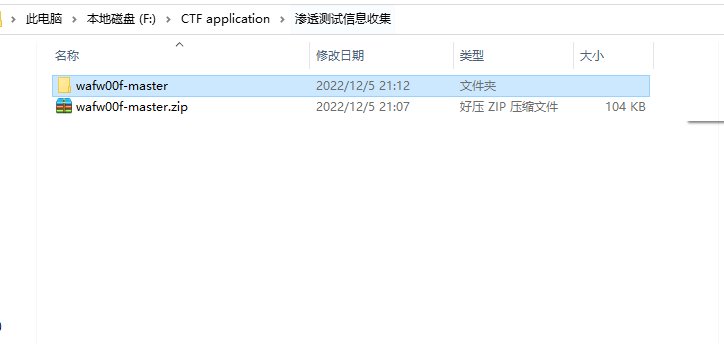

一.下载

github下载地址:https://github.com/EnableSecurity/wafw00f 二.安装

![]()

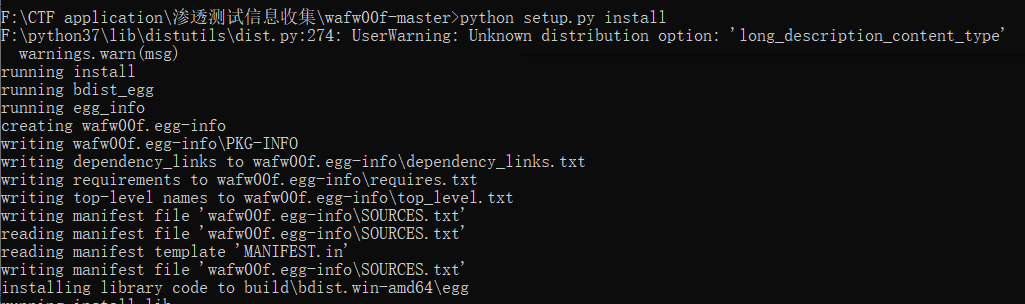

在当前目录创建cmd,或者cmd打开到当前目录都可以。然后打开输入命令.(如果出现不是内部或外部命令,也不是可运行的程序等字样,重新配置Python环境变量)

python setup.py install![]()

三.使用

python main.py http://xxx.com![]()

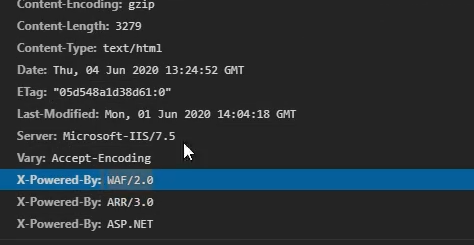

回显包判断waf

![]()

-

APP信息收集

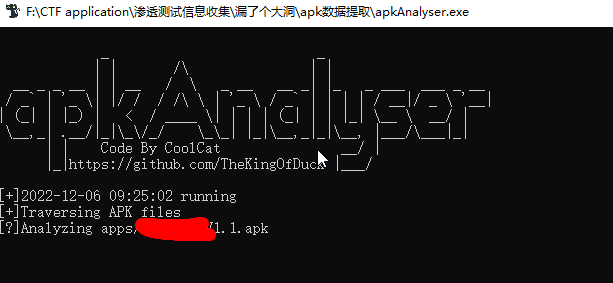

一.漏了个大洞(APP到网站的逆向工具)

![]()

将需要编译的APP的安装包(.apk)放入apps中,运行apkAnalyser.exe即可。

![]()

![]()

编译结果回存储在result文件夹下。

![]()

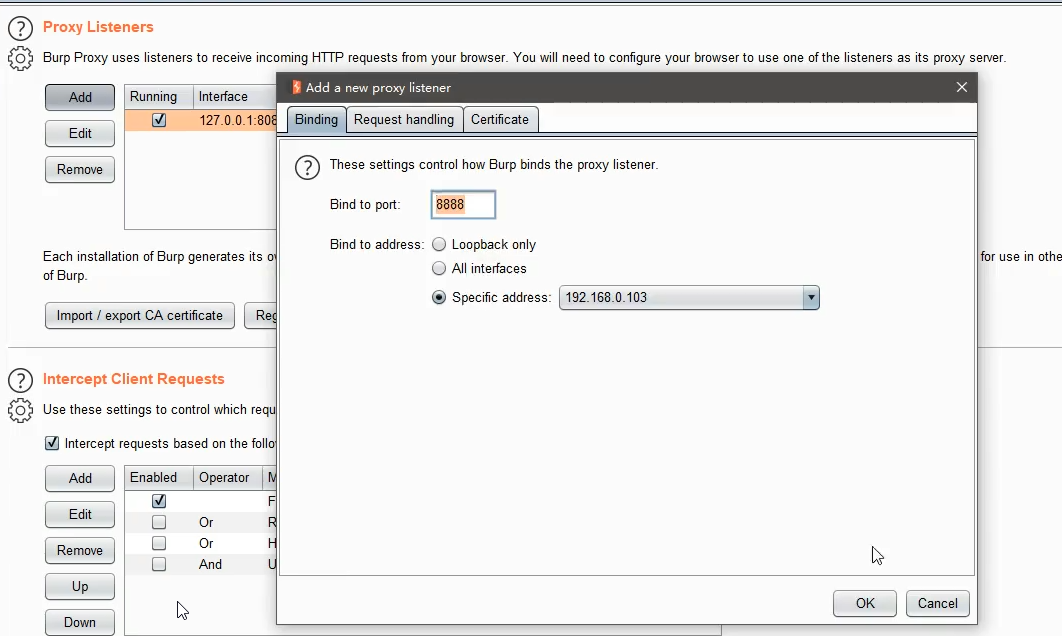

二.通过Burp抓App内数据包

设置Burp代理,监听手机IP地址。

![]()

设置手机代理,与监听的端口需要保持一致。

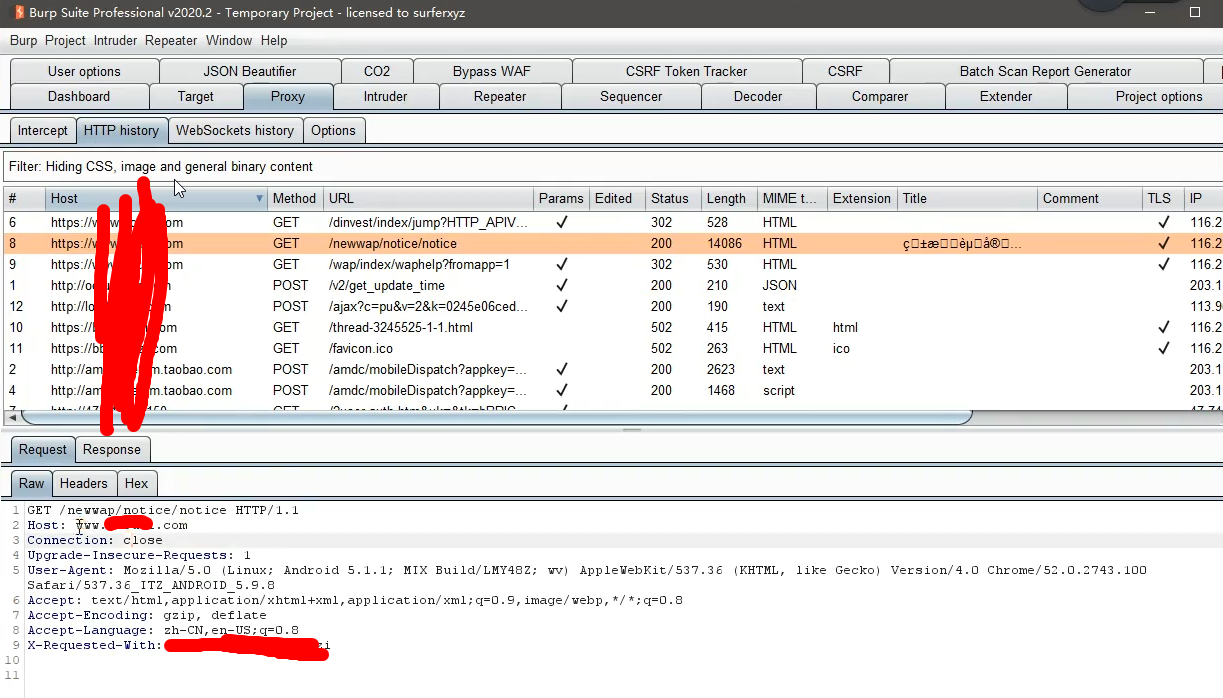

![]()

抓取成功

![]()

-

域名分析

1.备案查询(whois查询)通过备案信息及公司查询其其他域名或网址

2.robots.txt

浙公网安备 33010602011771号

浙公网安备 33010602011771号