安卓逆向 IDA 静态调试分析

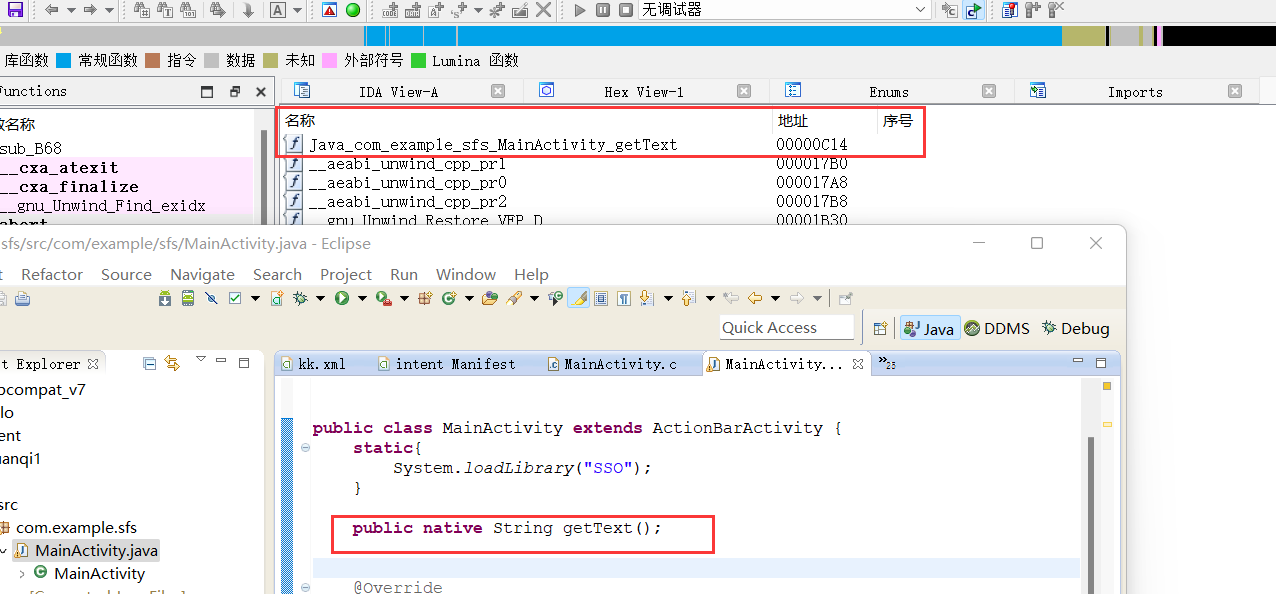

1.找到我们分析的接口

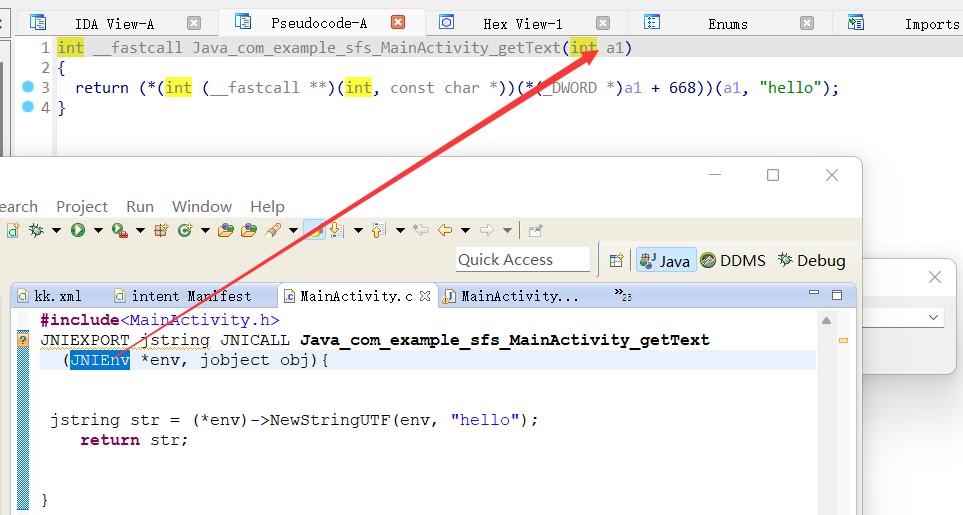

2.F5进入C伪代码

修正一下参数,IDA无法正常识别

jstring __fastcall Java_com_example_sfs_MainActivity_getText(JNIEnv *a1) { return (*a1)->NewStringUTF(a1, "hello"); }

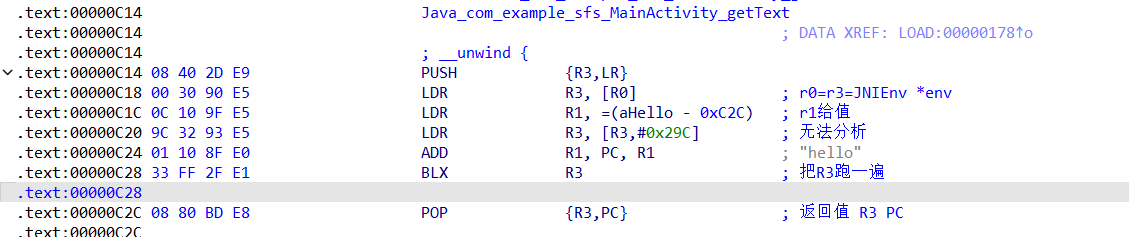

部分IDA知识

ctrl+s 看段的信息

ctrl+m查看标签

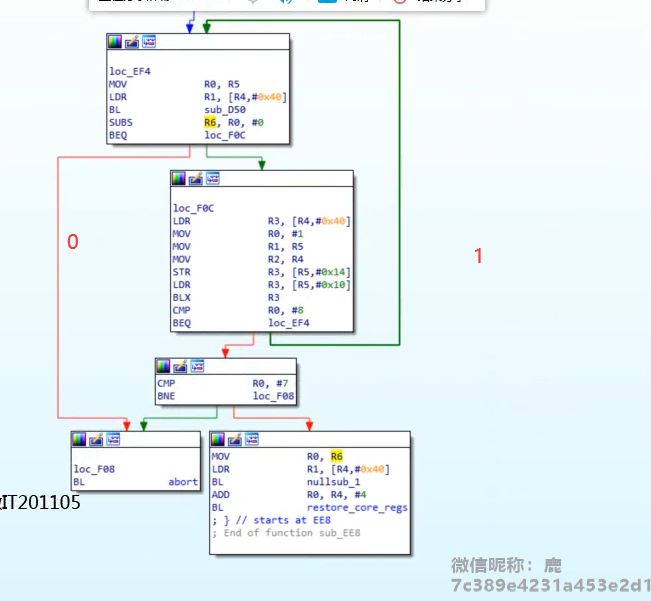

结构表 红 0 绿1

本文来自博客园,作者:逆向狗,转载请注明原文链接:https://www.cnblogs.com/Agtw/p/16835659.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号