域的相关概念及配置

内网机结构

00x01工作组(Work Group)

工作组是局域网中的一个概念,它是最常见的资源管理模式,简单是因为默认情况下计算机都是采用工作组方式进行资源管理的。将不同的电脑按功能分别列入不同的组中,以方便管理。

默认情况下所有计算机都处在名为 WORKGROUP 的工作组中,工作组资源管理模式适合于网络中计算机不多,对管理要求不严格的情况。它的建立步骤简单,使用起来也很好上手。大部分中小公司都采取工作组的方式对资源进行权限分配和目录共享。相同组中的不同用户通过对方主机的用户名和密码可以查看对方共享的文件夹,默认共享的是 Users 目录。不同组的不同用户通过对方主机的用户名和密码也可以查看对方共享的文件夹。所以工作组并不存在真正的集中管理作用 , 工作组里的所有计算机都是对等的 , 也就是没有服务器和客户机之分的。

00x02域(Domain)

域:用来描述一种架构,和“工作组”相对应,由工作组升级而来的高级架构,域 (Domain)是一个有安全边界的计算机集合( 安全边界,意思是在两个域中,一个域中的用户无法访问另一个域中的资源)。

可以简单的把域理解成升级版的“工作组”,相比工作组而言,它有一个更加严格的安全管理控制机制,如果你想访问域内的资源,就必须拥有一个合法的身份登陆到该域中,而你对该域内的资源拥有什么样的权限,还需要取决于你在该域中的用户身份。

域的功能和特点:

- 集中管理,可以集中地管理企业中成千上万分布于异地的计算机和用户

- 便捷的资源访问,能够很容易地定位到域中的资源。用户依次登录就可以访问整个网络资源,集中地身份验证

- 可扩展性,既可以适用于几十台计算机的小规模网络,也可以用于跨国公司

一、域控制器(Domain Controller)

简写为 DC,域控制器中包含了由这个域的账户、密码、属于这个域的计算机等信息构成的数据库。

当电脑连入网络时,域控制器首先要鉴别这台电脑是否是属于这个域的,用户使用的登录账号是否存在、密码是否正确。如果以上信息有一样不正确的,那么域控制器就会拒绝这个用户从这台电脑登录。不能登录,用户就不能访问服务器上有权限保护的资源,这样就在一定程度上保护了网络上的资源。

正是因为域控起到了一个身份验证的作用,因此站在渗透的角度来说,拿下域控是至关重要的。拿下了域控,就相当于拿到了整个域内所有计算机的账号和密码。

而要想实现域环境,就必须要计算机中安装活动目录(AD),也可以说如果在内网中的一台计算机上安装了活动目录(AD),那它就变成了域控制器。在域中除了域控制器还有成员服务器、客户机、独立服务器。

一个域中可能应该要有至少两个域控。一个作为DC,一个是备份DC。如果没有第二个备份DC,那么一旦DC瘫痪了,则域内的其他用户就不能登陆该域了,因为活动目录的数据库(包括用户的帐号信息)存储在DC中的。而有一台备份域控制器(BDC),则至少该域还能正常使用,期间把瘫痪的DC恢复了就行了。

二、父域和子域

第一个域称为父域也可以叫根域 ,各分部的域称为该域的子域 。

形象的来说,一个部门一个域,那个如果这个部门还有分部,那每个分部就可被称为子域,这个大的部门便称为父域。每个域中都有独立的安全策略。

父域与子域之间默认建立起了双向信任关系。

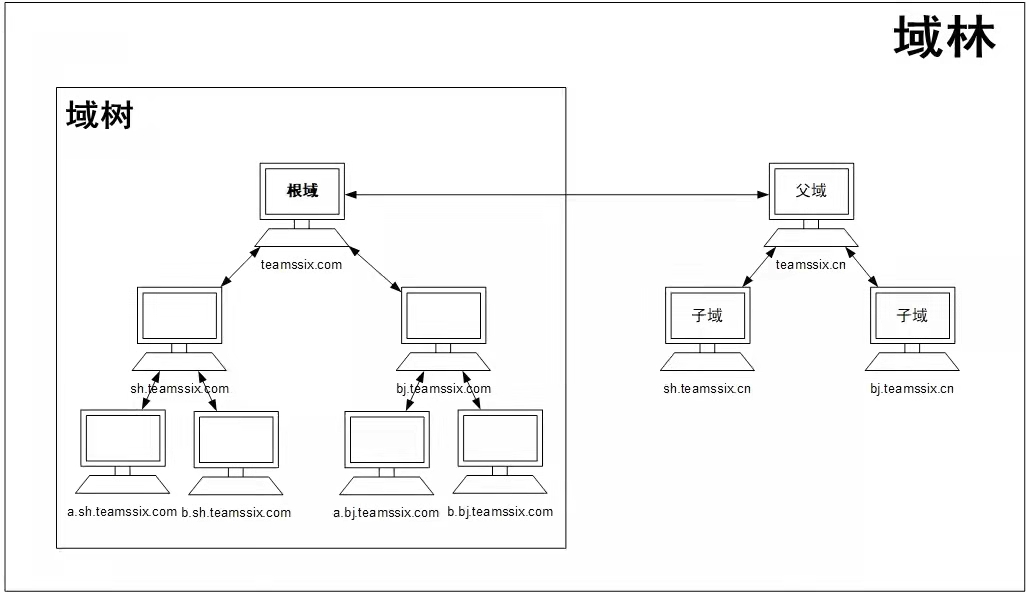

三、域树

域树由多个域组成,这些域共享同一表结构和配置,形成一个连续的名字空间。

树中的域通过信任关系连接起来,活动目录包含一个或多个域树。域树中的域层次越深级别越低,一个“.”代表一个层次,如域child.Microsoft.com 就比 Microsoft.com这个域级别低,因为它有两个层次关系,而Microsoft.com只有一个层次。

而域Grandchild.Child.Microsoft.com又比 Child.Microsoft.com级别低,道理一样。他们都属于同一个域树。Child.Microsoft.com就属于Microsoft.com的子域。

多个域树可以组成一个域林。

建立域树的好处:

- 如果把不同地理位置的分公司放在同一个域内,那么他们之间信息交互(包括同步,复制等)所花费的时间会比较长,而且占用的带宽也比较大。(因为在同一个域内,信息交互的条目是很多的,而且不压缩;而在域和域之间,信息交互的条目相对较少,而且压缩。)

- 还有一个好处,就是子公司可以通过自己的域来管理自己的资源。

- 还有一种情况,就是出于安全策略的考虑,因为每个域都有自己独有的安全策略。比如一个公司的财务部门希望能使用特定的安全策略(包括帐号密码策略等),那么可以将财务部门做成一个子域来单独管理

在一个域树中,父域可以包含很多子域,子域是相对父域来说的,指域名中的每一个段。子域只能使用父域作为域名的后缀,也就是说在一个域树中,域的名字是连续的。

四、域林

域林是指由一个或多个没有形成连续名字空间的域树组成,它与域树最明显的区别就在于域林之间没有形成连续的名字空间,而域树则是由一些具有连续名字空间的域组成。

但域林中的所有域树仍共享同一个表结构、配置和全局目录。域林中的所有域树通过Kerberos 信任关系建立起来,所以每个域树都知道Kerberos信任关系,不同域树可以交叉引用其他域树中的对象。域林都有根域,域林的根域是域林中创建的第一个域,域林中所有域树的根域与域林的根域建立可传递的信任关系.

比如benet.com.cn,则可以创建同属与一个林的accp.com.cn,他们就在同一个域林里.

当创建第一个域控制器的时候,就创建了第一个域(也称林根域),和第一个林。

林,是一个或多个共享公共架构和全局编录的域组成,每个域都有单独的安全策略,和与其他域的信任关系。一个单位可以有多个林。

域信任关系

域之间的信任关系,相当于是不同域之间沟通的桥梁。域信任分为 单向信任 和 双向信任。单向信任只能是受信任域访问信任域,而信任域不能访问受信任域。双向信任是两个域可以互相访问。

- 父子信任:父域与子域之间自动建立起了双向信任关系,并且信任关系可以传递。

- 树信任:同一个林中,林根域与其他树根域自动建立双向信任关系。信任关系可传递。

- 快捷方式信任:为了加速认证流程而产生的信任关系。需要管理员手工建立,信任关系可向下传递。

- 林信任:在不更改AD结构的情况下,让不同林之间可以相互访问资源。信任关系可向下传递。

- 外部信任/ 跨林快捷方式信任:类似于同林内的快捷方式信任. 单向, 信任关系不可传递:

- 领域信任:为了让AD跟非windows系统的kerberos建立关系而存在的信任。

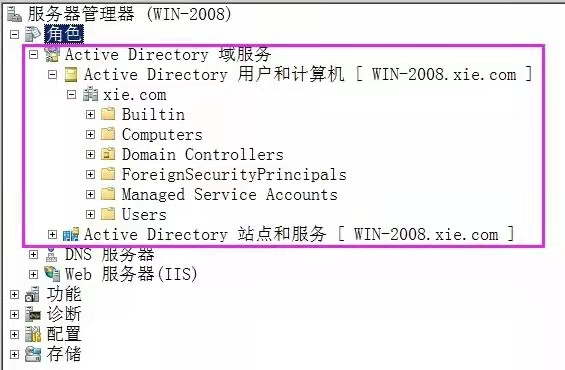

00x03活动目录

活动目录AD是域环境中提供目录服务的组件。在活动目录中,所有的网络对象信息以一种结构化的数据存储方式来保存,使得管理员和用户能够轻松地查找和使用这些信息。活动目录以这种结构化的数据存储方式作为基础,对目录信息进行合乎逻辑的分层组织。活动目录存储着有关网络对象(如用户、组、计算机、共享资源、打印机和联系人等)的信息。目录服务是帮助用户快速准确从目录中查找到他所需要的信息的服务。安装有AD活动目录的服务器就是域控DC。

如果将企业的内网看成是一本字典,那么内网里的资源就是字典的内容, 活动目录就相当于字典的索引。即活动目录存储的是网络中所有资源的快捷方式,用户通过寻找快捷方式而定位资源。

在活动目录中记录的信息,被分为两大部分,一部分保存在活动目录数据库文件NTDS.dit 中,另一部分保存在被复制的文件系统上。

NTDS.dit

域用户帐户以域数据库的形式保存在活动目录中,NTDS.dit是活动目录的数据库文件,该文件记录的信息有以下三张表:

- Schema 表 :这个表中包含了所有可在活动目录创建的对象信息以及他们之间的相互关系。包括各种类型对象的可选及不可选的各种属性。这个表是活动目录数据库中最小的一个表,但是也是最基础的一个表。

- Link 表 :Link表包含所有属性的关联,包括活动目录中所有对象的属性的值。一个用户对象的所有属性的类型,包括每个属性的值及用户所属于的组等信息都属于这个表。这个表要大于Schema 表,但与Data 表相比要小。

- Data 表:活动目录中用户,组,应用程序特殊数据和其他的数据全部保存在Data表中。这是活动目录中存储信息最多的一个表,大量的活动目录的资料实际上还是存储在这个表中。

Ntdsutil.exe

ntdsutil.exe是域控制器自带的域数据库管理工具,从windows Server 2008开始就默认自带了。因此我们可以通过ntdsutil.exe提取出域中所有的域用户信息。以下命令必须在域控上执行:

逻辑结构

在活动目录中,管理员可以完全忽略被管理对象的具体地理位置,而将这些对象按照一定的方式放置在不同的容器中。由于这种组织对象的做法不考虑被管理对象的具体地理位置,这种组织框架称为 “ 逻辑结构 ”。

活动目录的逻辑结构就包括上面讲到的 组织单元( OU )、域( domain )、域树( tree )、域森林( forest ) 。在域树内的所有域共享一个活动目录,这个活动目录内的数据分散地存储在各个域内,且每一个域只存储该域内的数据。

活动目录的主要功能

- 帐号集中管理:所有帐号均存在服务器上,方便对帐号的重命名/重置密码。

- 软件集中管理:统一推送软件,统一安装网络打印机等。利用软件发布策略分发软件,可以让用户自由选择安装软件。

- 环境集中管理:利用AD可以统一客户端桌面,IE,TCP/IP等设置。

- 增强安全性:统一部署杀毒软件和扫毒任务,集中化管理用户的计算机权限、统一制订用户密码策略等,可监控网络,资料统一管理。

- 更可靠:更少的宕机时间。如:利用AD控制用户访问权限,利用群集、负载均衡等技术对文件服务器进行容灾设定,更可靠,宕机时间更少。

- 活动目录为Microsoft统一管理的基础平台,其它 ISA、Exchange、SMS 等服务都依赖于这个基础平台。

- Builtin容器:Builtin容器是Active Driectory默认创建的第一个容器,主要用于保存域中本地安全组。

- Computers容器:Computers容器是Active Driectory默认创建的第2个容器,用于存放Windows Server 2008域内所有成员计算机的计算机账号。

- Domain Controllers容器:Domain Controllers是一个特殊的容器,主要用于保存当前域控制器下创建的所有子域和辅助域。

- Users容器:Users容器主要用于保存安装Active Driectory时系统自动创建的用户和登录到当前域控制器的所有用户账户。

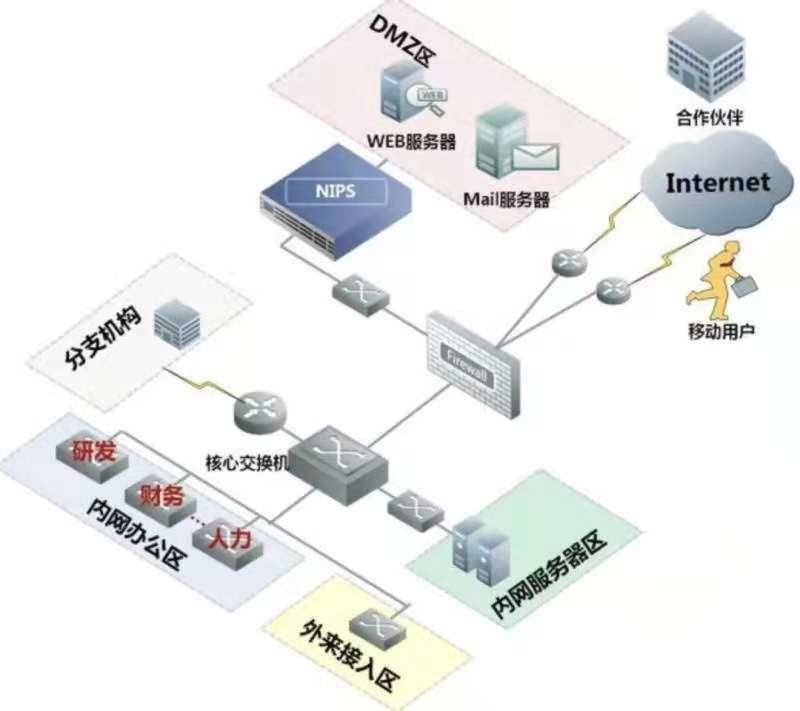

00x04DMZ

DMZ demilitarized zone ,中文名为“隔离区”,或称“非军事化区”。它是为了解决安装防火墙后外部网络的访问用户不能访问内部网络服务器的问题,从而设立的一个非安全系统与安全系统之间的缓冲区。

DMZ 区可以理解为一个不同于外网或内网的特殊网络区域,DMZ 内通常放置一些不含机密信息的公用服务器,比如 WEB 服务器、E-Mail 服务器、FTP 服务器等。这样来自外网的访问者只可以访问 DMZ 中的服务,但不可能接触到存放在内网中的信息等,即使 DMZ 中服务器受到破坏,也不会对内网中的信息造成影响。

00x05域内的各种权限

首先要理解一下组的概念,在组里包含了很多用户,当管理员想要给某个用户分配权限时,只需要将用户加入到对应权限的组里就行,从而提高了管理效率,常见的组有:域本地组、全局组、通用组。

域本地组

成员范围:所有的域;使用范围:自己所在的域

全局组

成员范围:自己所在的域;使用范围:所有的域

通用组

成员范围:所有的域;使用范围:所有的域

A-G-DL-P 策略

A-G-DL-P 策略是将用户账号添加到全局组中,将全局组添加到域本地组中,然后为域本地组分配资源权限。

- A 表示用户账号

- G 表示全局组

- U 表示通用组

- DL 表示域本地组

- P 表示资源权限

域环境搭建

所用虚拟镜像

win7专业版

windows server 2012 R2

cn_windows_server_2008_r2_standard_enterprise_datacenter_and_web_with_sp1_x64_dvd_617598

环境描述

使用的是Parallels Desktop虚拟机。统一使用NAT网络模式并可以访问外网。

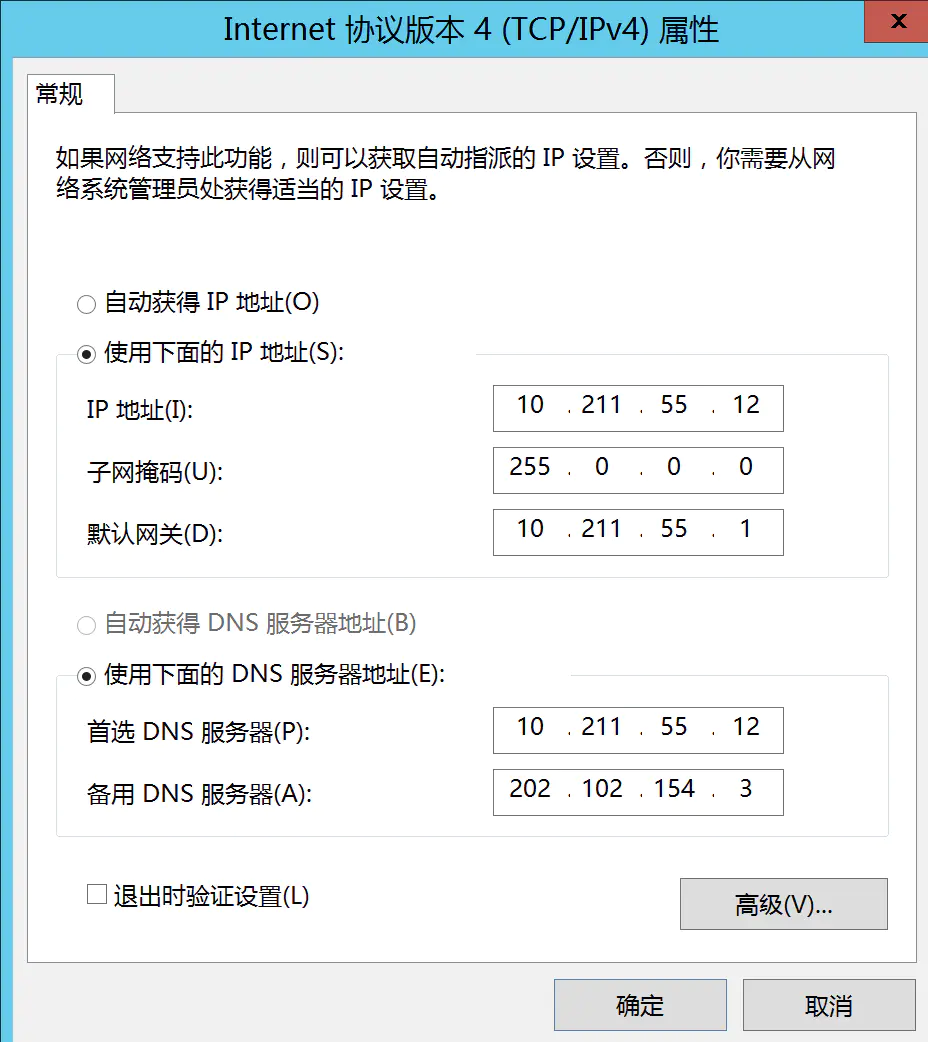

windows server 2012 R2 : 10.211.55.12 域控

windows server 2008 R2:10.211.55.8 域用户

windows 7 :10.211.55.7 域用户

子网掩码:255.0.0.0

默认网关:10.211.55.1

DNS服务器:

首选DNS:10.211.55.12

备用DNS:202.102.154.3

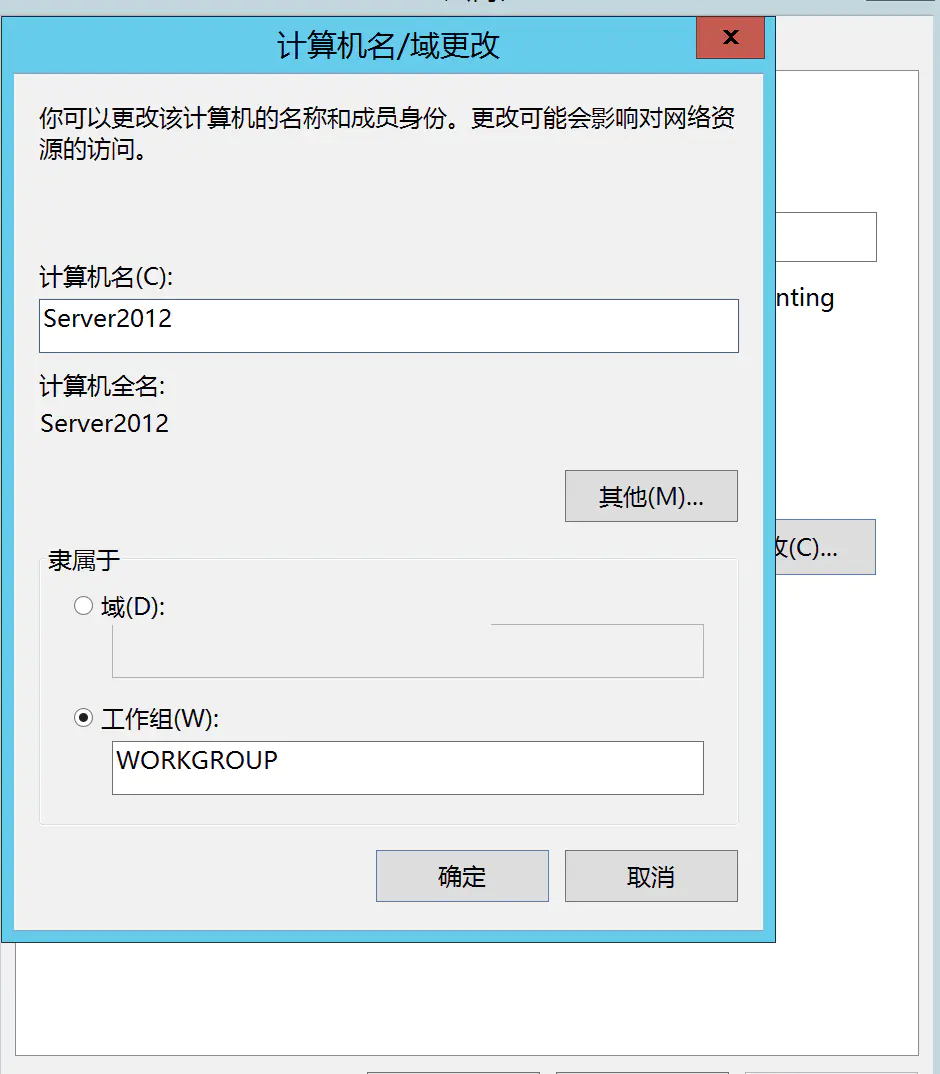

server2012域控

设置计算机名并设置静态IP地址

修改计算机名为Server2012

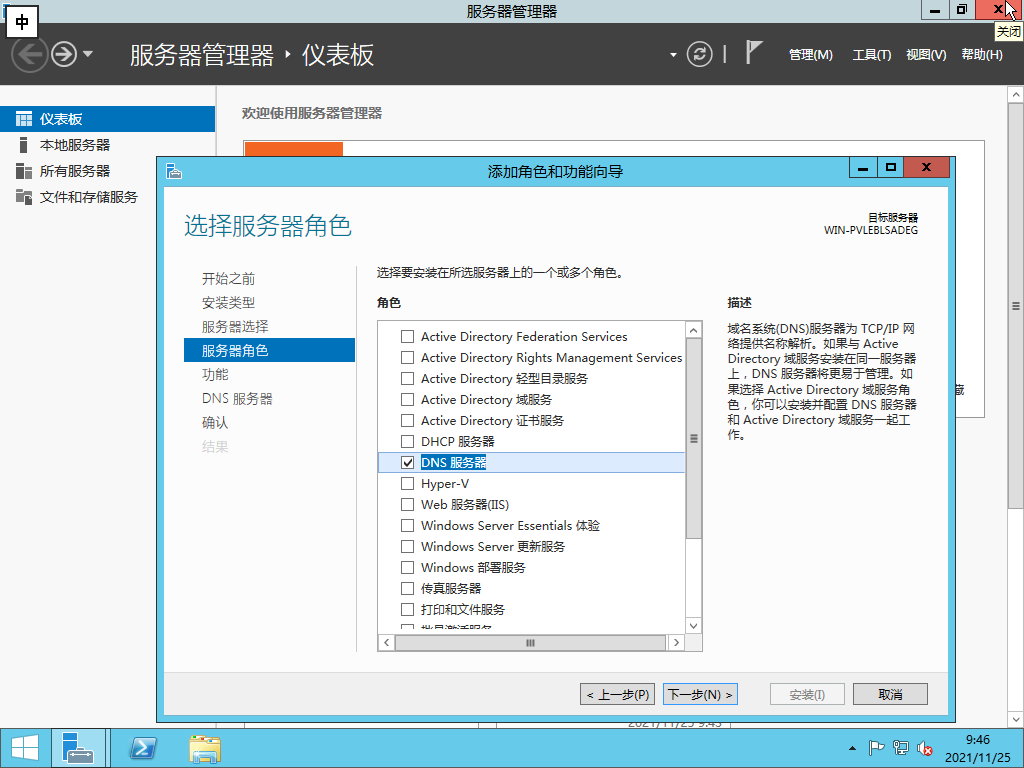

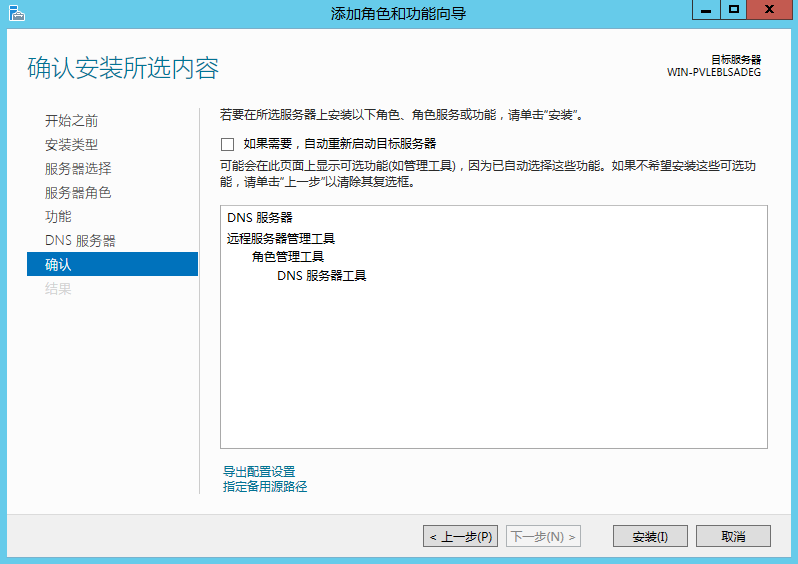

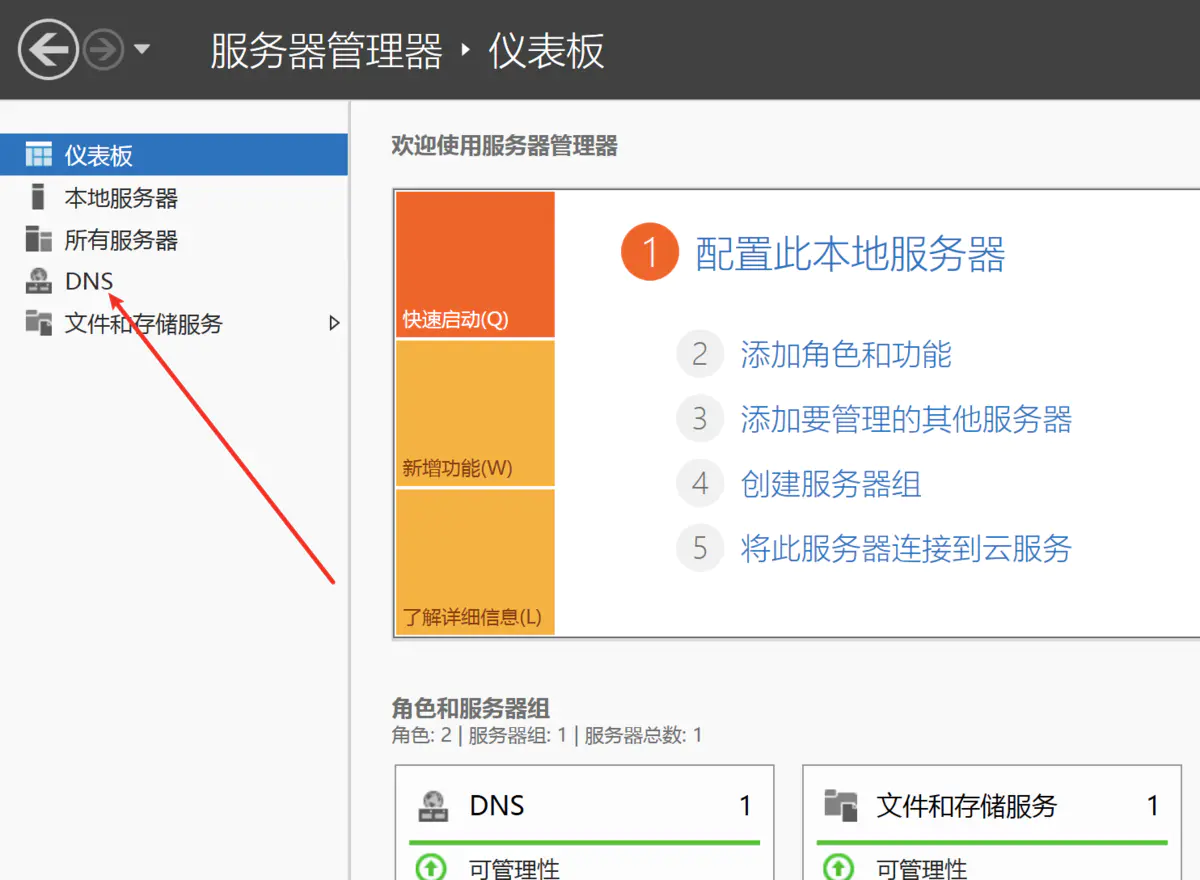

安装DNS服务

点击"添加用户和功能"

一直默认点击下一步

选择安装"DNS服务器"

继续默认下一步

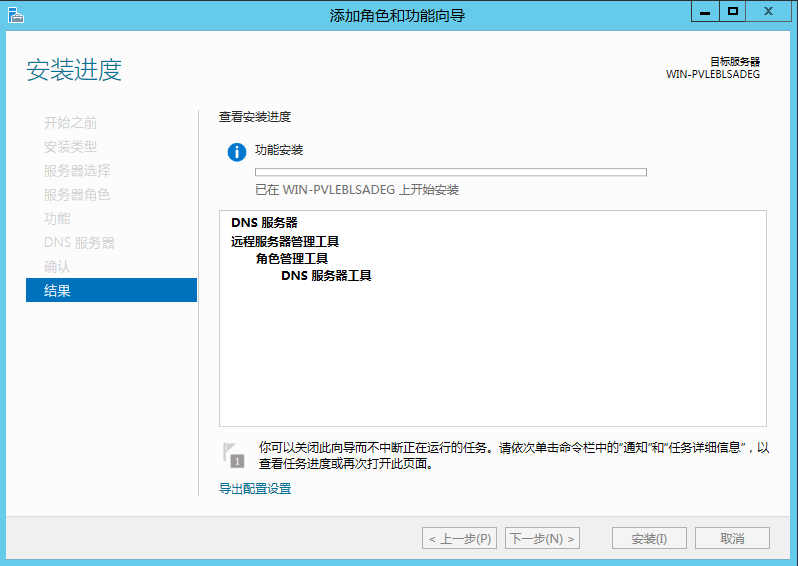

最后确认安装。

安装成功后,仪表盘会显示DNS

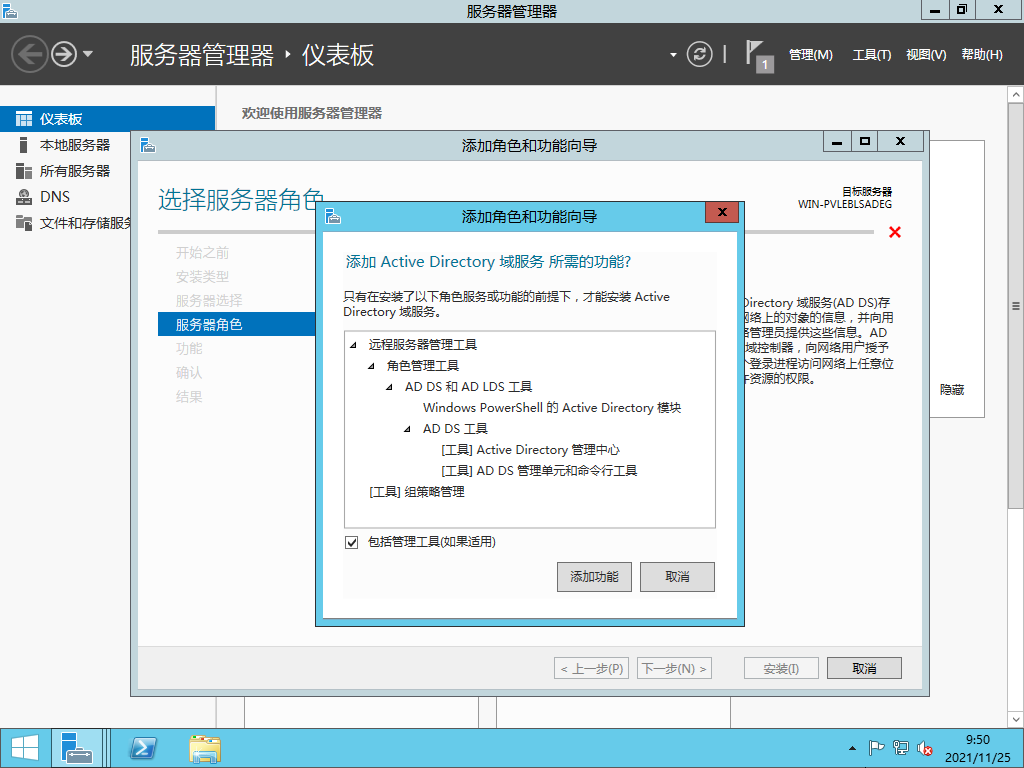

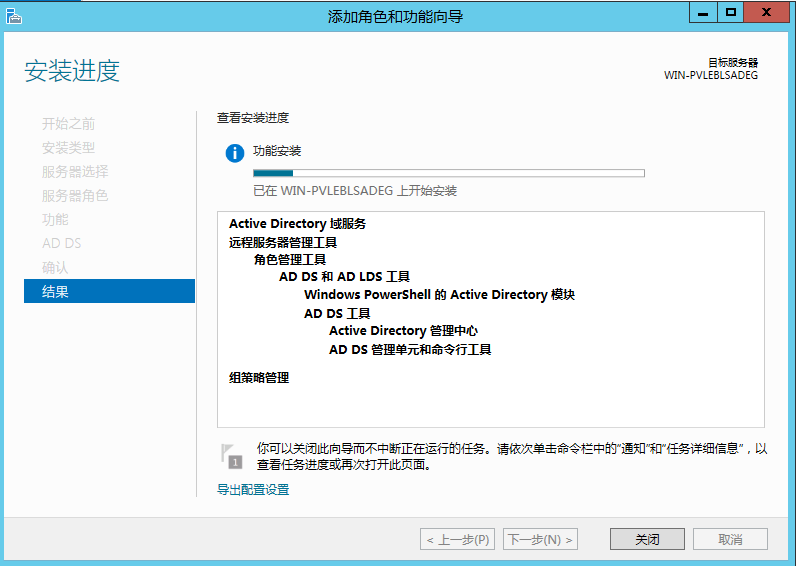

安装Active Directory域服务

与安装DNS相似,添加Active Directory 域服务

一路默认安装即可。

安装成功后,仪表盘可看到AD DS

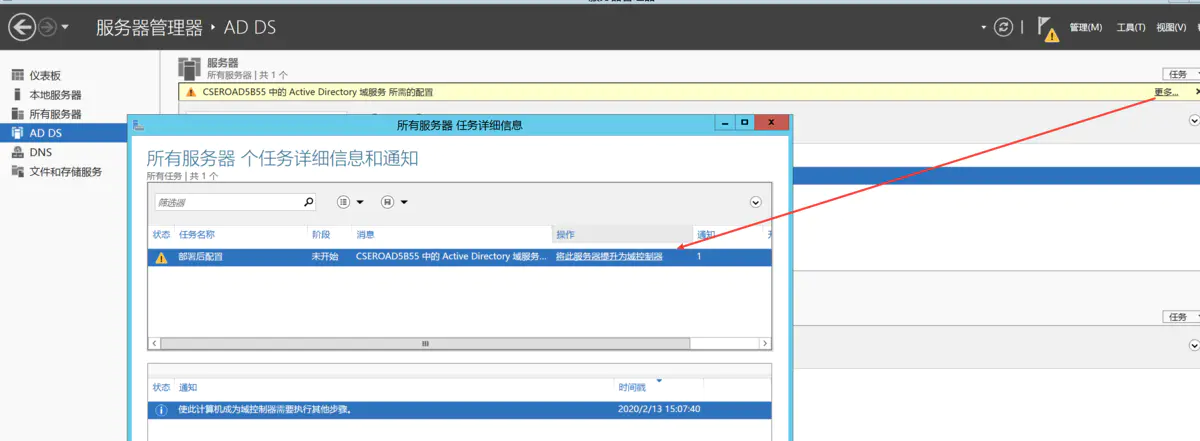

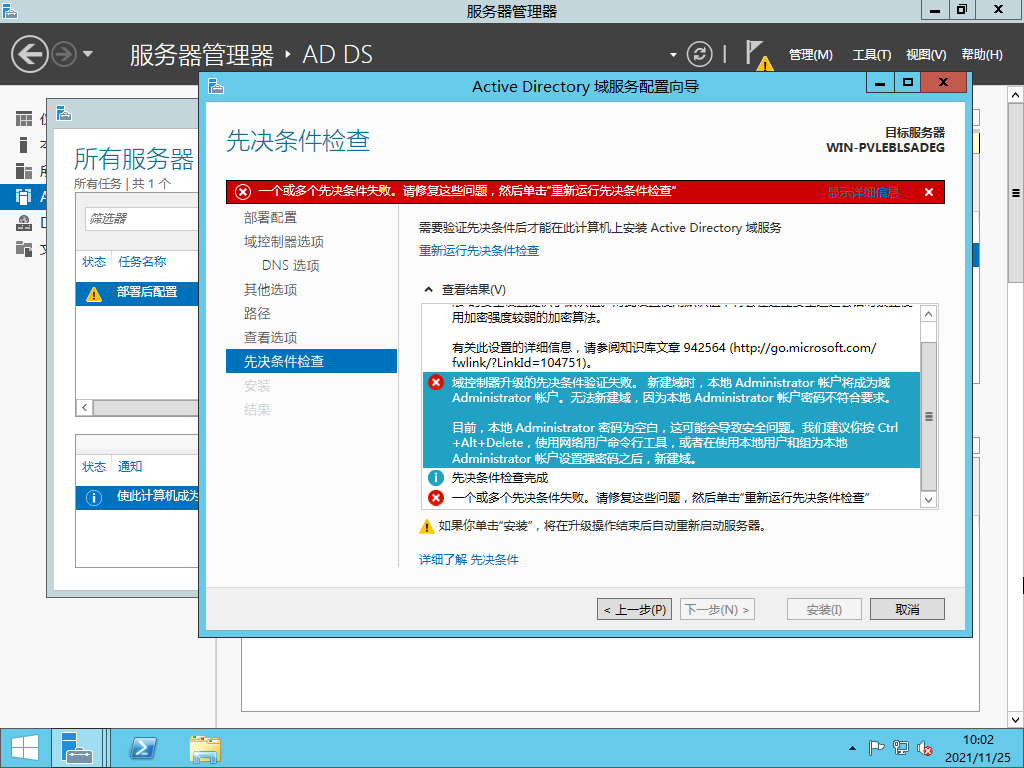

升级域环境

选择AD DS服务,点击更多,单击"将此服务器升为域控制器"

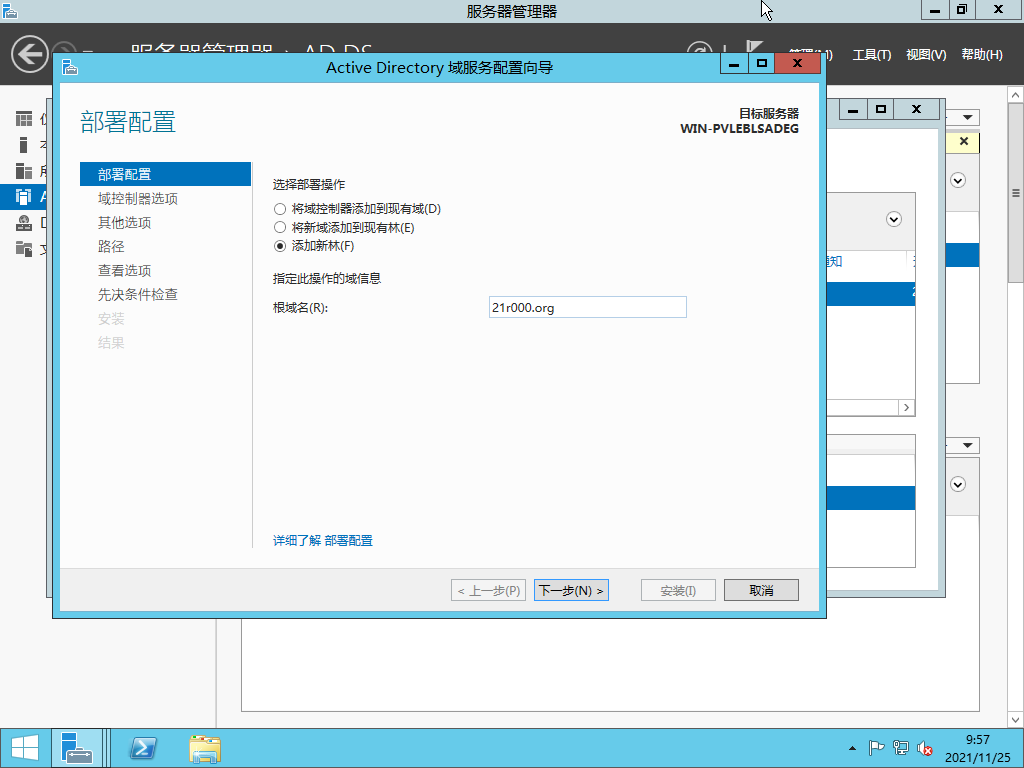

进入"Active Directory域服务配置向导" 界面

选择"添加新林",输入根域名"21r000.org"

"林功能级别"、"域功能级别"都设置为"Windows Server 2012 R2"

设置域还原密码"21r000@666",当域控出现问题,可以用该密码还原数据。

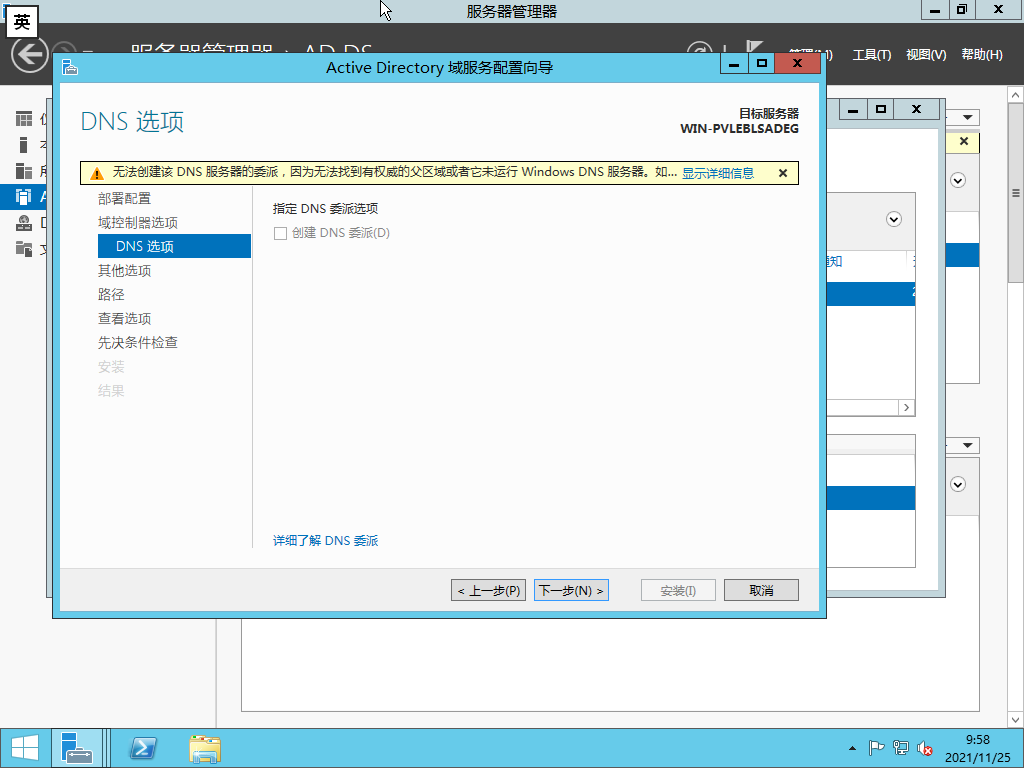

在"DNS选项",出现DNS警告,保持默认即可。

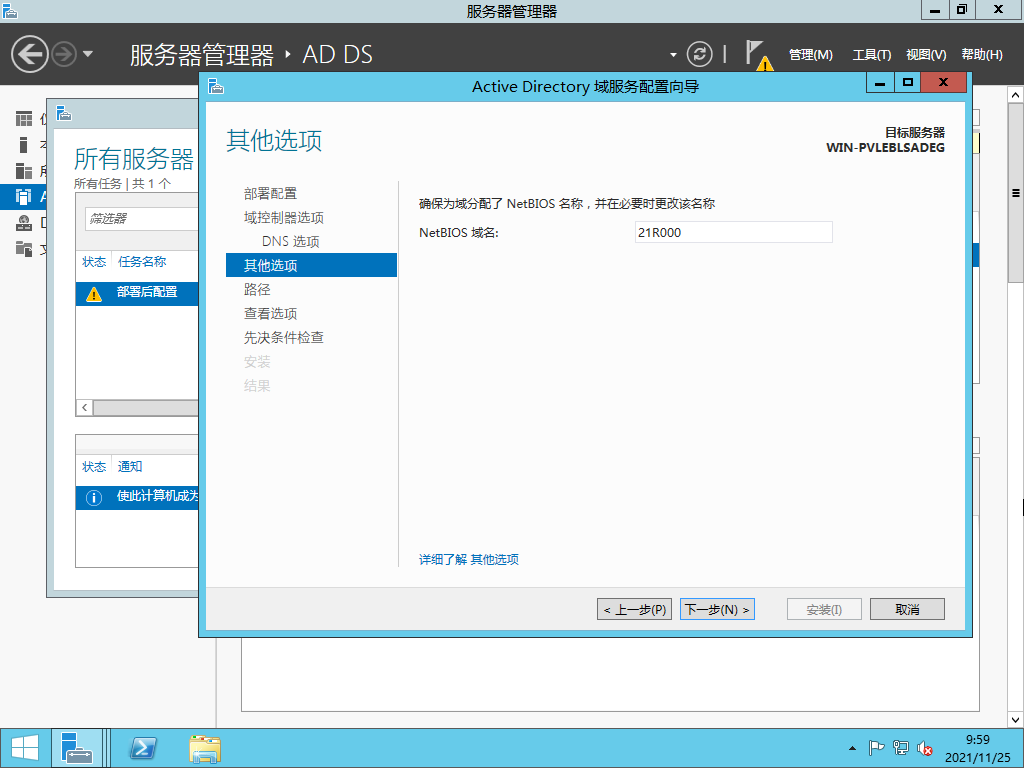

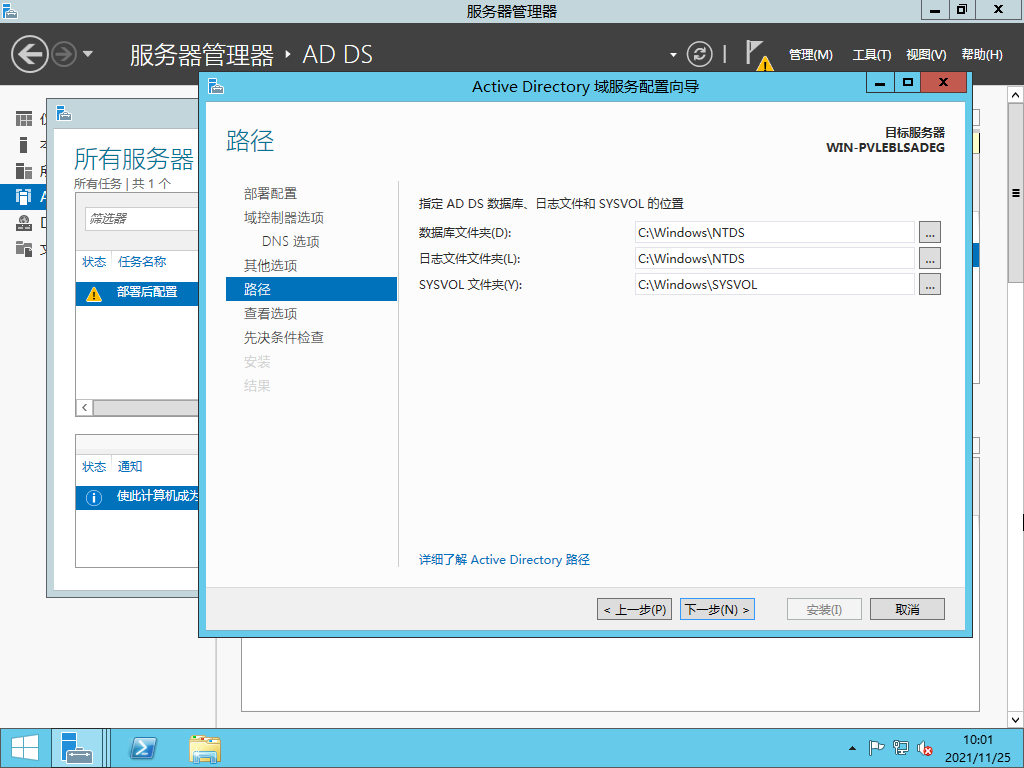

保持默认即可

建议使用网络用户命令行工具的/passwordreq:yes选项获得该账户密码

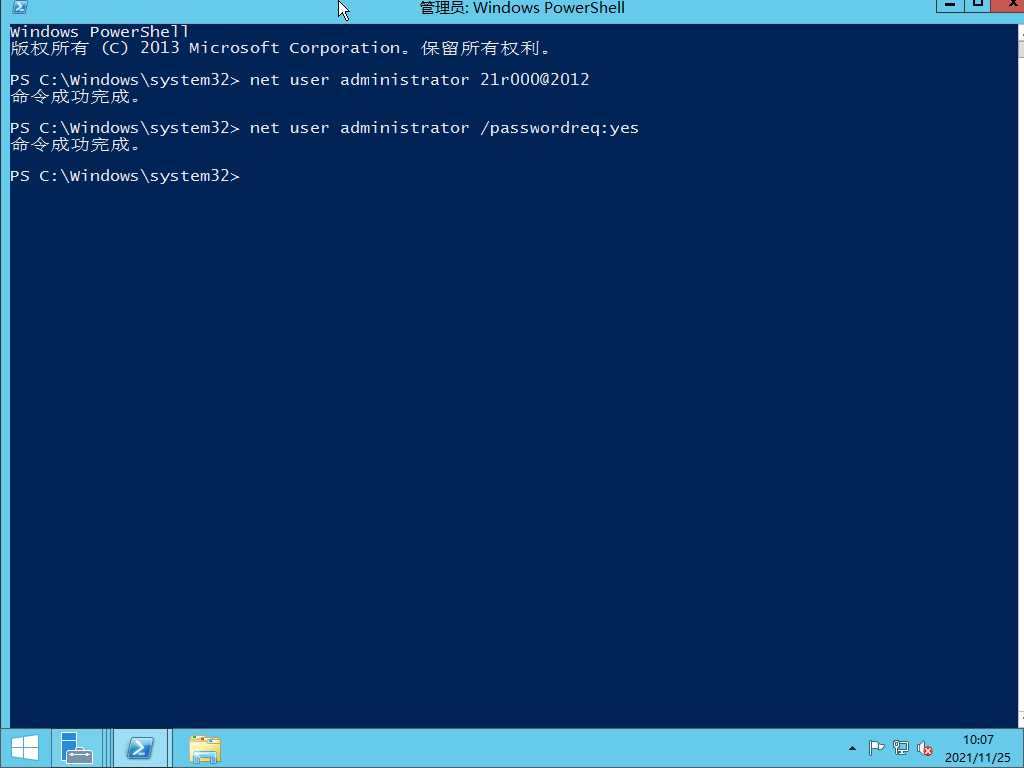

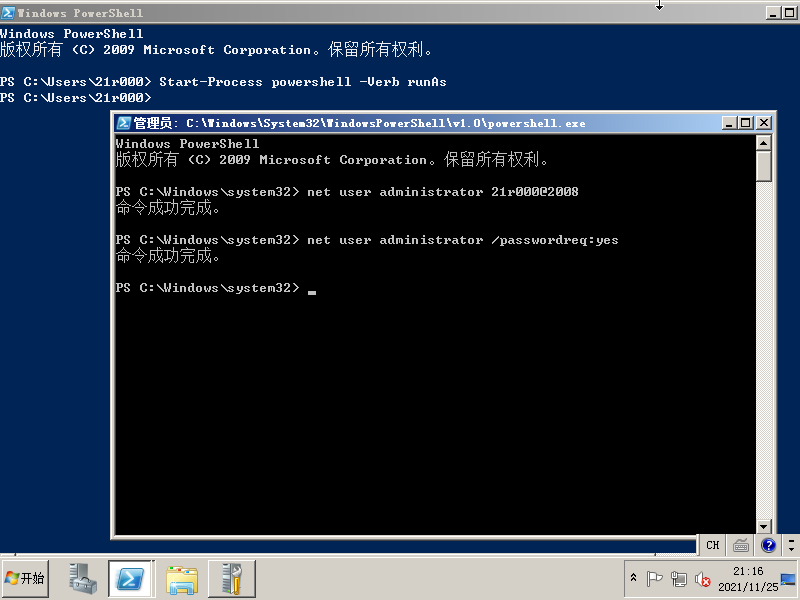

以管理员身份运行cmd,运行一下命令

Start-Process powershell -Verb runAs #进入管理员模式

net user administrator 21r000@2012 #设置密码

net user administrator /passwordreq:yes

即可通过检查

安装后系统会自动重启。

出现域信息,成功安装。

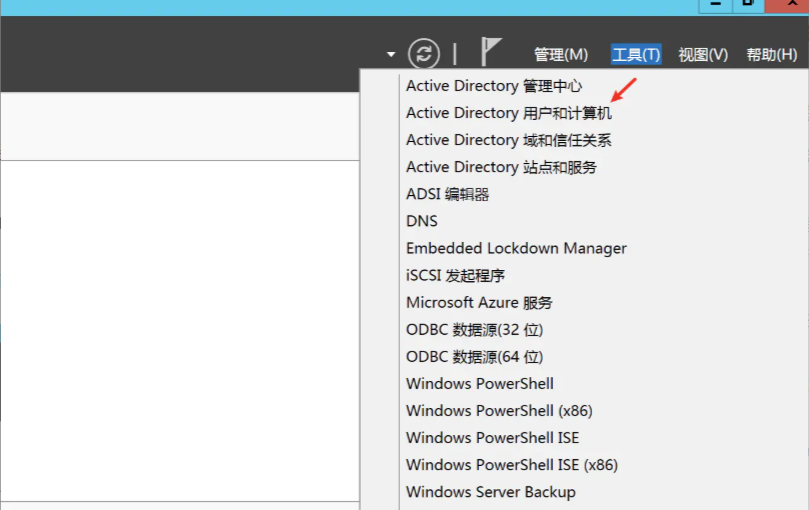

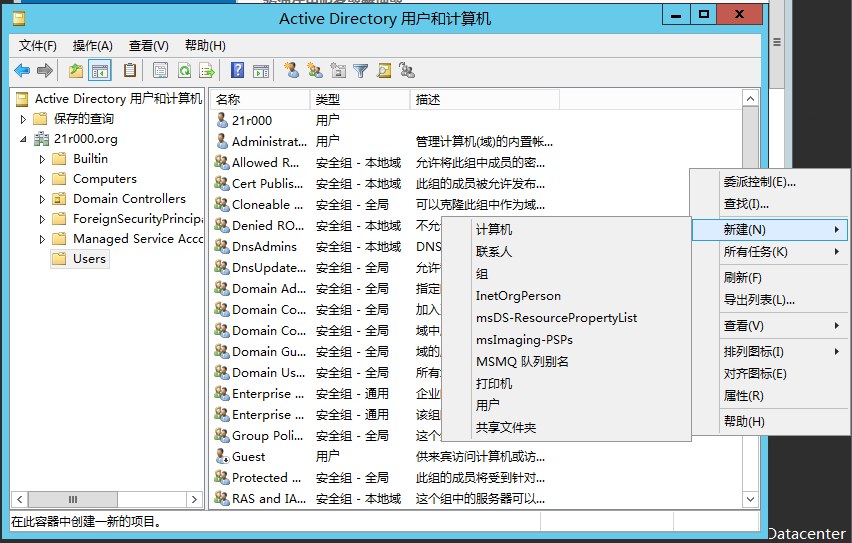

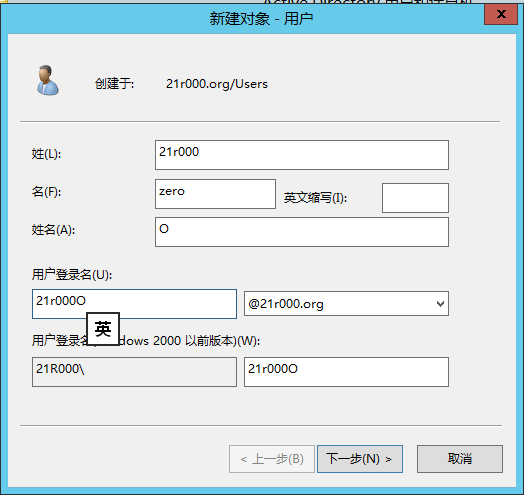

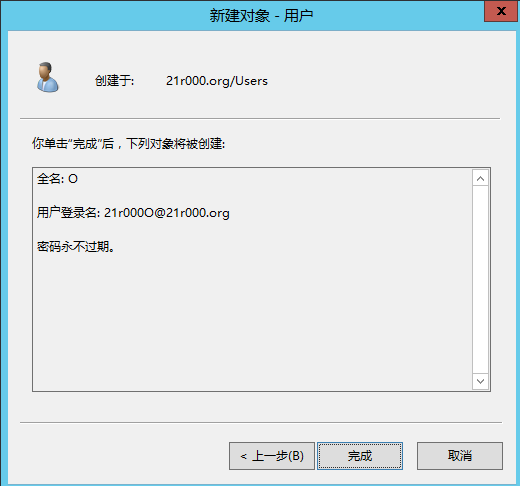

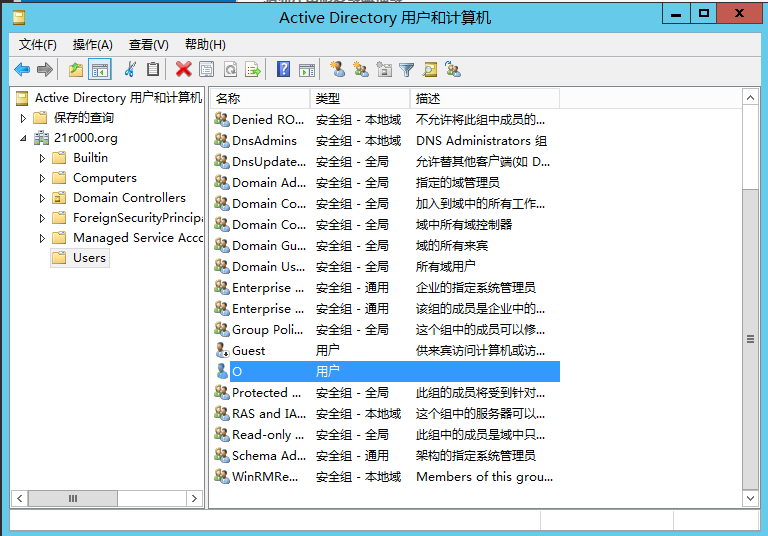

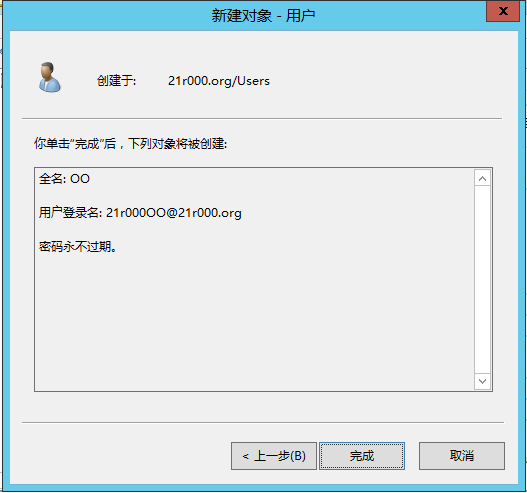

创建Active Directory用户

选择工具---Active Directory用户和计算机

选择users,右键单击

新建用户

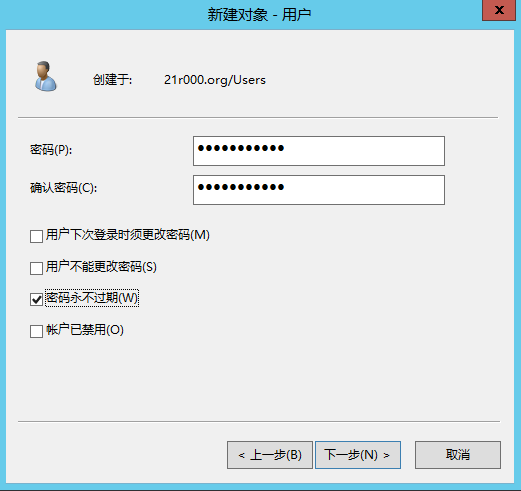

设置密码21r000@666

WIN7域环境搭建

加入域

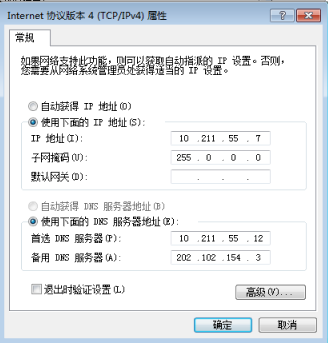

将该计算机IP地址设置为10.211.55.7

子网掩码设置为255.0.0.0

设置DNS为10.211.55.12和202.102.154.3

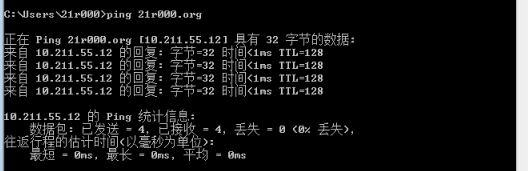

如果ping无法请求,查看是否关闭防火墙;

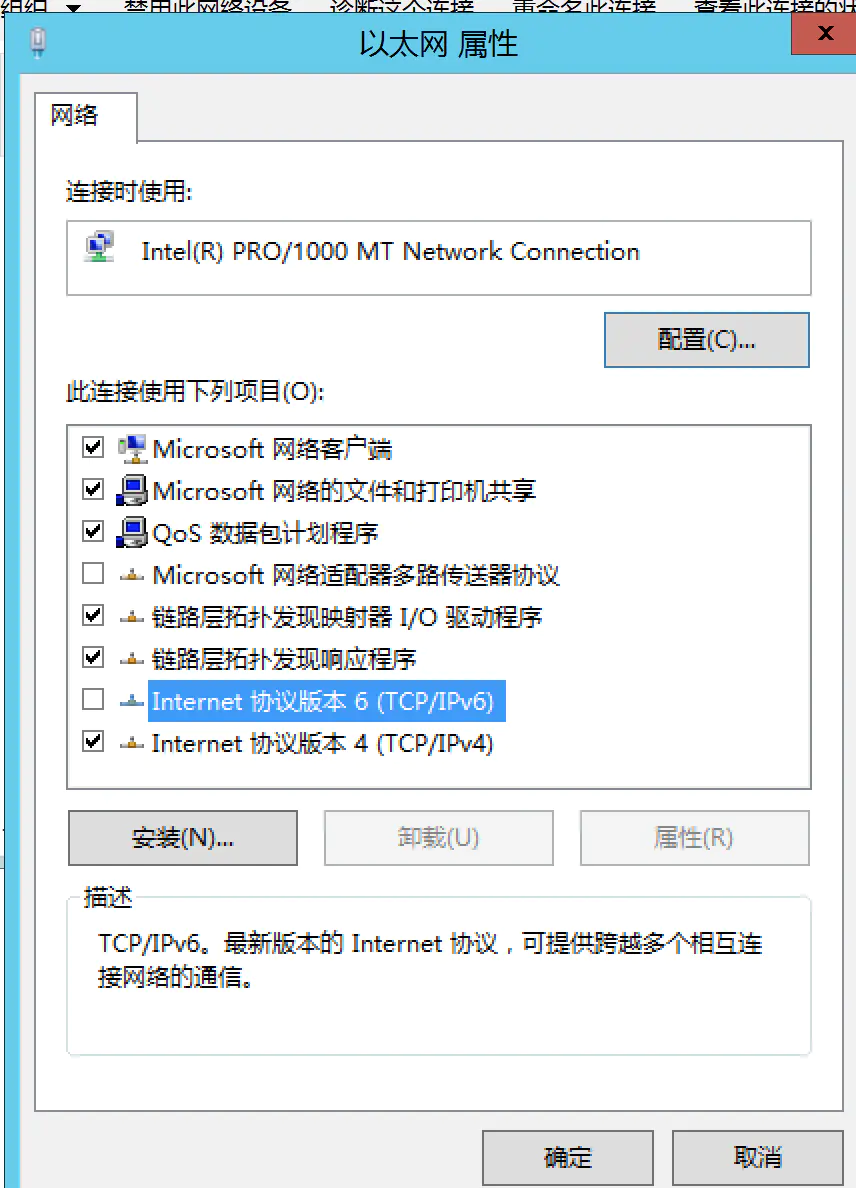

如果返回IPv6的地址,关闭IPv6即可。

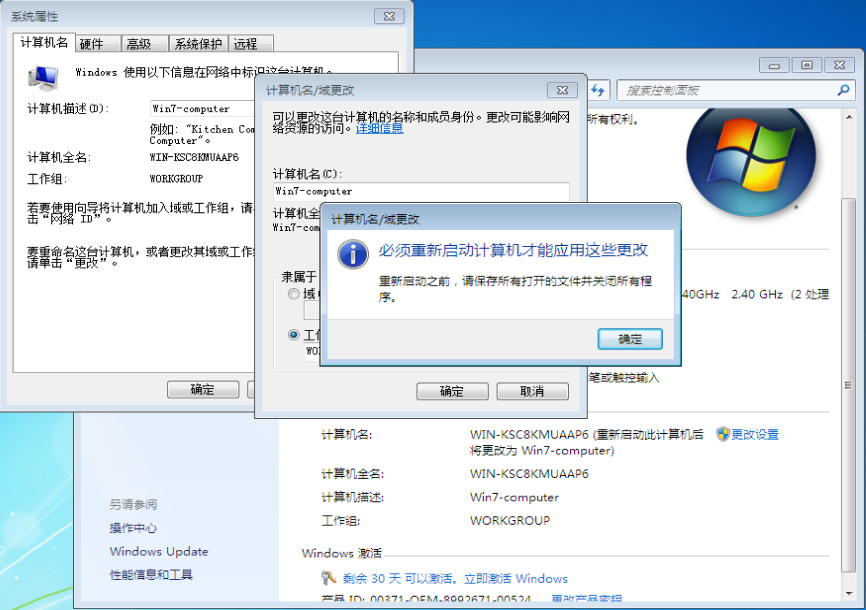

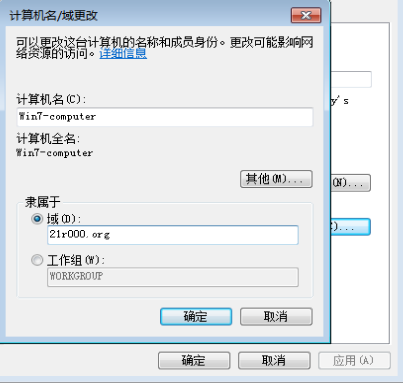

然后修改计算机名为"Win7-computer"。重启。

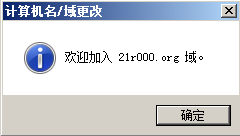

填写域21r000.org,点击确定。

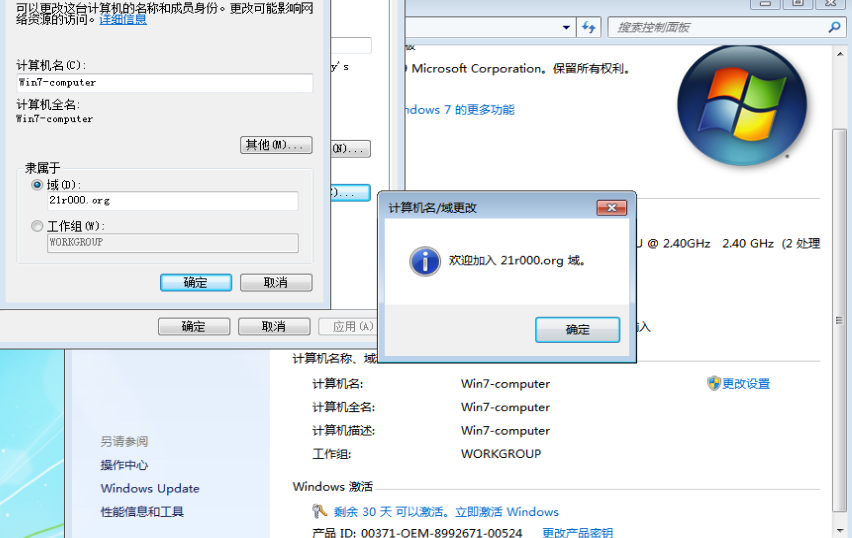

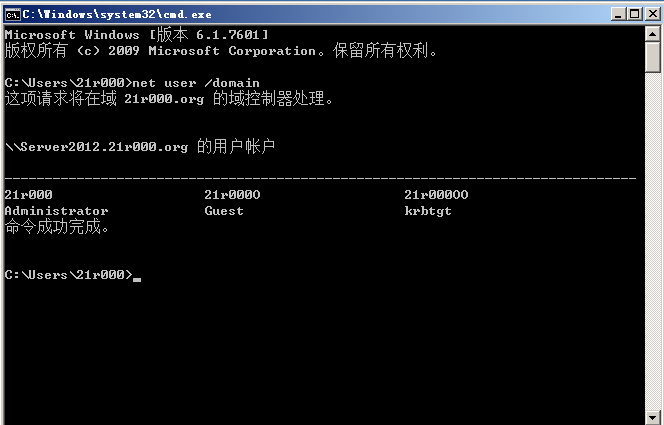

输入域控主机server 2012的用户名和密码。可成功加入21r000.org域

重启计算机后,可使用21r000O/21r000@666登录域。

winserver2008

大致上和win7的操作一致

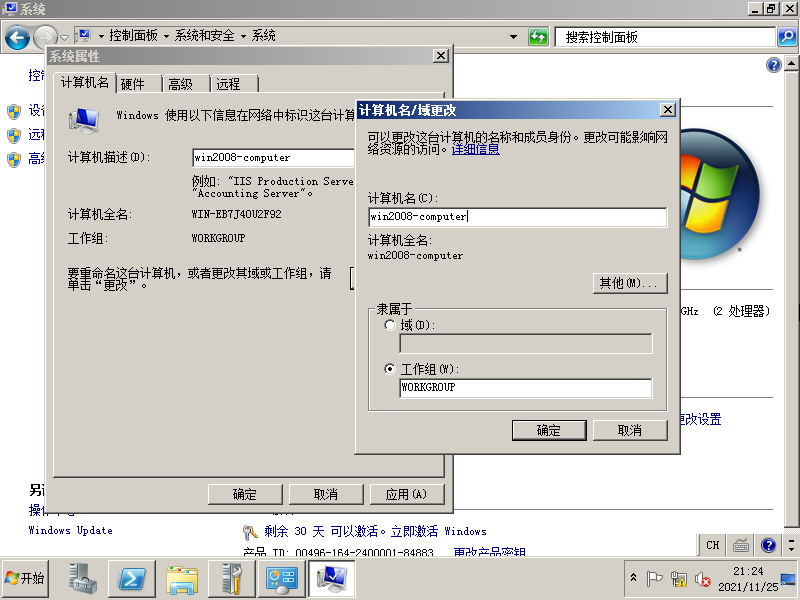

重命名server 2008计算机名为Winserver2008

更改administrator账户密码

net user administrator 21r000@2008

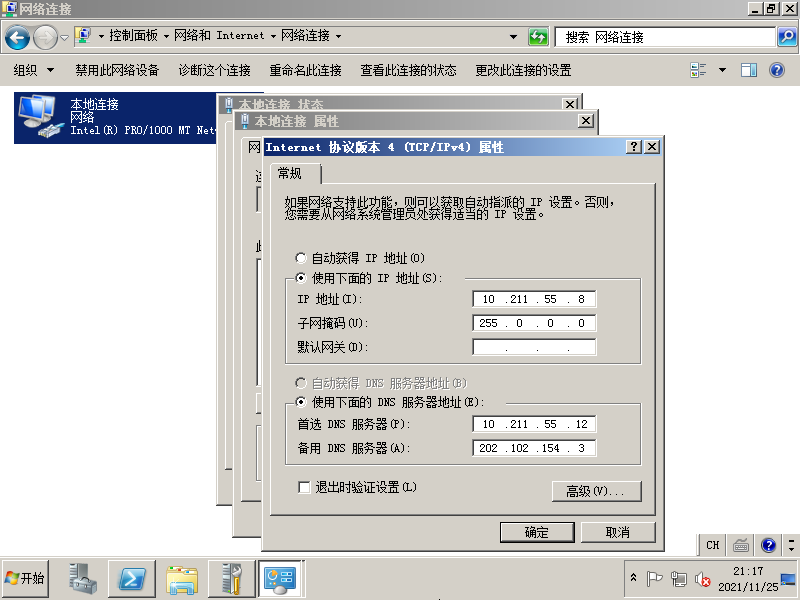

将该计算机IP地址设置为10.211.55.8

子网掩码设置为255.0.0.0

设置DNS为10.211.55.12和202.102.154.3

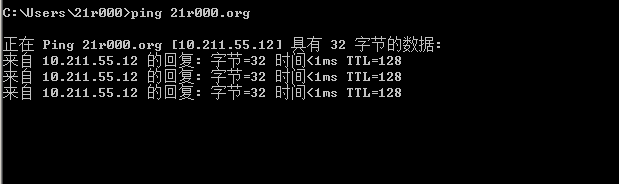

配置好后,和之前一样ping一下,检测是否成功

然后修改计算机名为"Win2008-computer",重启。

server 2012 域控新建给的用户和密码为:21r000OO/21r000@666

成功得到欢迎弹窗,重启。

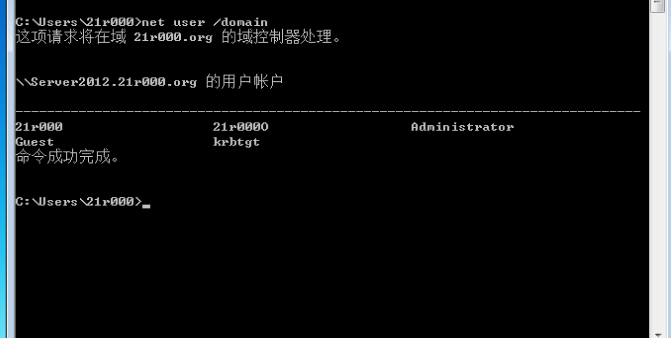

再次检测

配置欧克了!!!

感言:

接触域的第一天yeyeye,简单了解了一下工作组和域概念,重点还是在域环境的搭建吧23333。

虽然有点小失误,但问题不大,及时改正即可了。

总的来说只有域控的配置有一点点麻烦,域用户的配置倒是没什么,照本宣科就好啦。

参考资料:

内网学习笔记 | 1、内网中常见名词解释

内网渗透 | 工作组和域的区别

工作组环境中进行内网渗透常见方法总结

域环境的搭建

浙公网安备 33010602011771号

浙公网安备 33010602011771号