CS与反向代理

Cobalt Strike

Cobalt Strike是一款基于java的渗透测试神器,常被业界人称为CS神器。自3.0以后已经不在使用Metasploit框架而作为一个独立的平台使用,分为客户端与服务端,服务端是一个,客户端可以有多个,非常适合团队协同作战,多个攻击者可以同时连接到一个团队服务器上,共享攻击资源与目标信息和sessions,可模拟APT做模拟对抗,进行内网渗透。

Cobalt Strike集成了端口转发、服务扫描,自动化溢出,多模式端口监听,win exe木马生成,win dll木马生成,java木马生成,office宏病毒生成,木马捆绑;钓鱼攻击包括:站点克隆,目标信息获取,java执行,浏览器自动攻击等等

环境的搭建

工具链接:https://pan.baidu.com/s/15U0f6ZJC1giog6fyelbWfA 提取码:t4wi

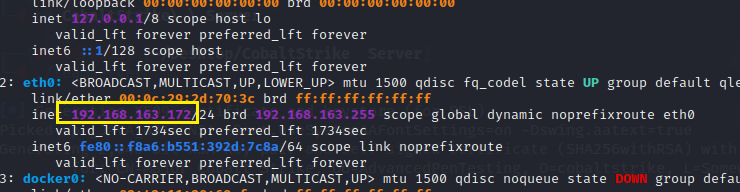

kali作为服务端server,自带java环境

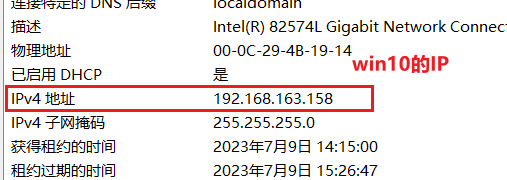

win10作为受害者及客户端,安装java环境

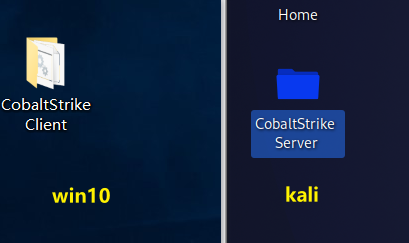

win10和kali分别放置CobaltStrike的客户端和服务端

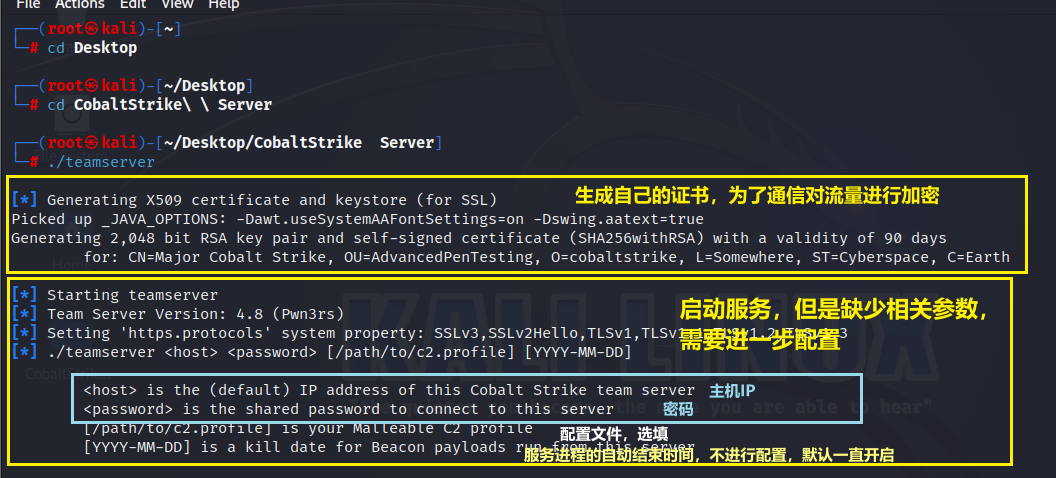

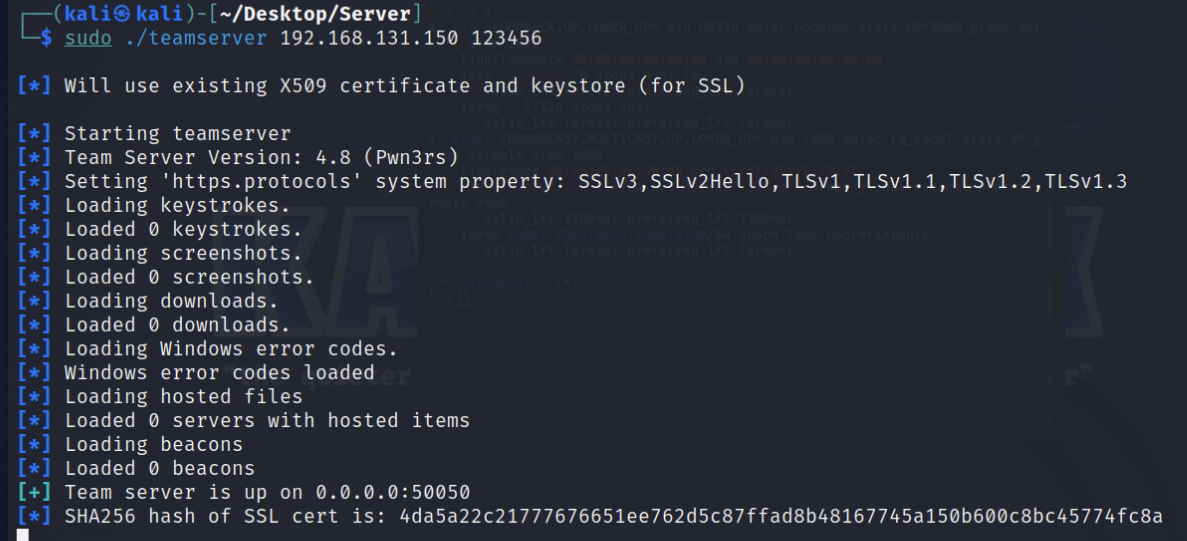

kali进入目录,启动相关服务

添加相关的参数

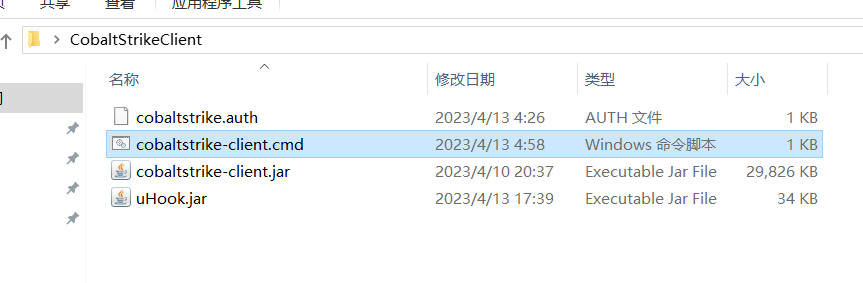

客户端启动

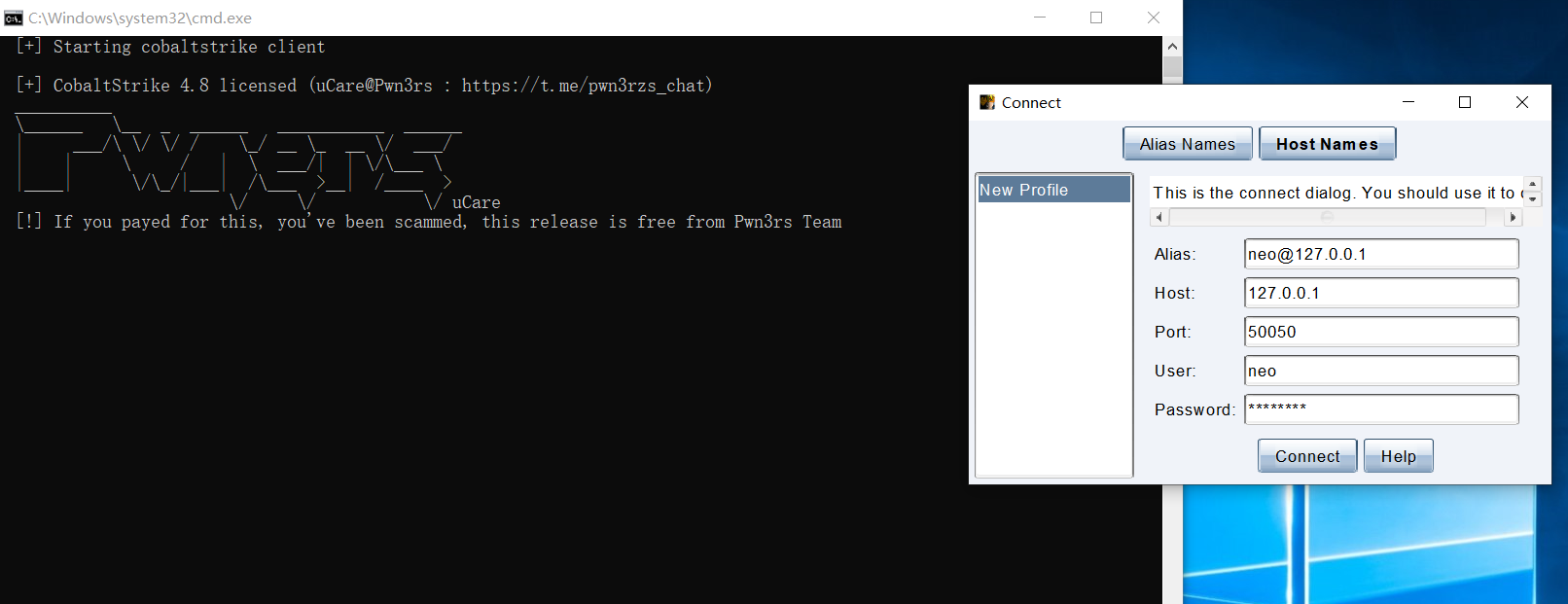

进入命令行页面后弹出窗口

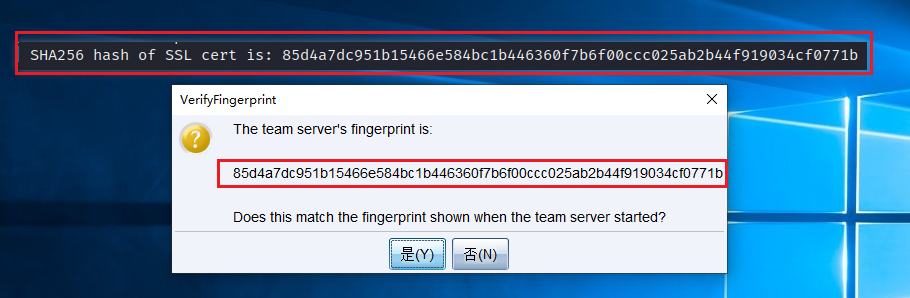

弹出的哈希值,与服务端的哈希进行比对,相同代表数据未被修改

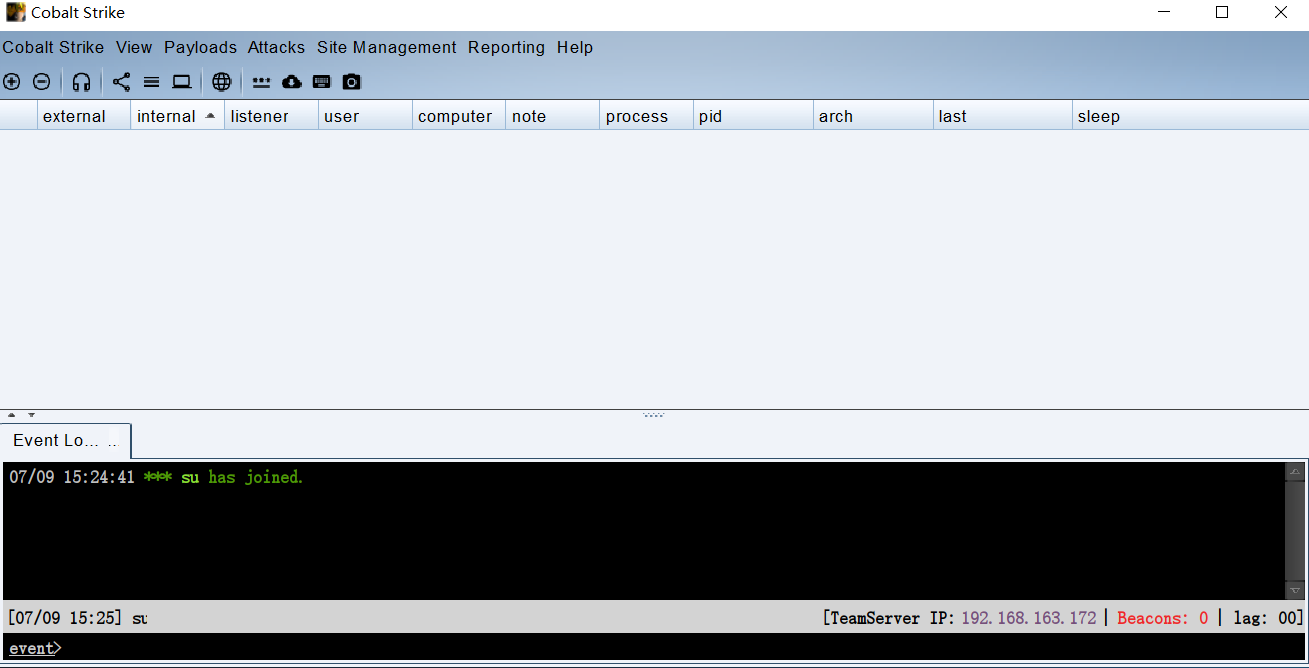

客户端连接服务端成功

==============================================

上线手法

==============================================

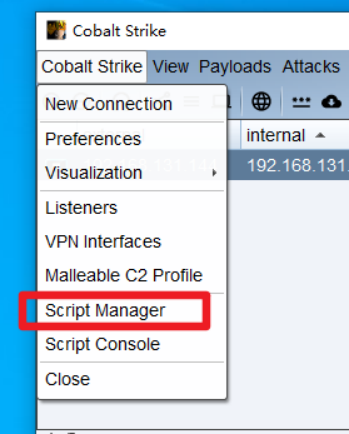

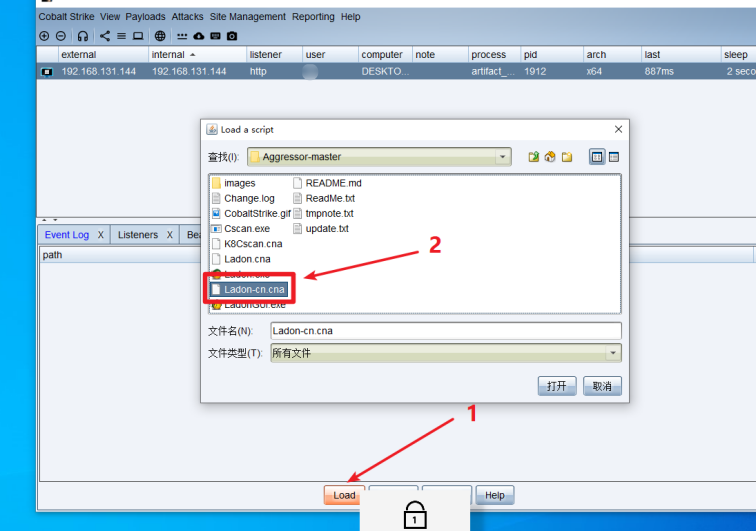

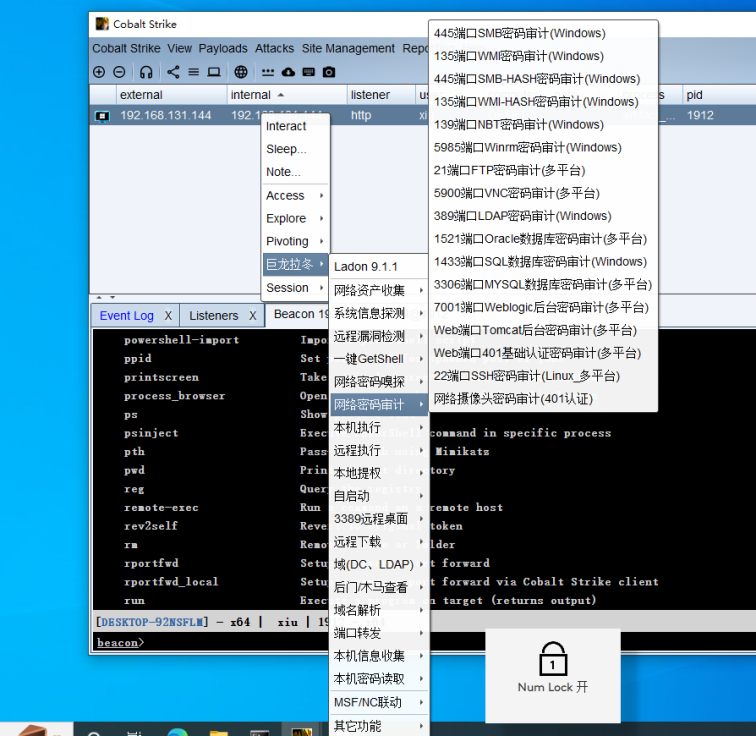

添加插件

把插件复制粘贴到桌面

===================================================================

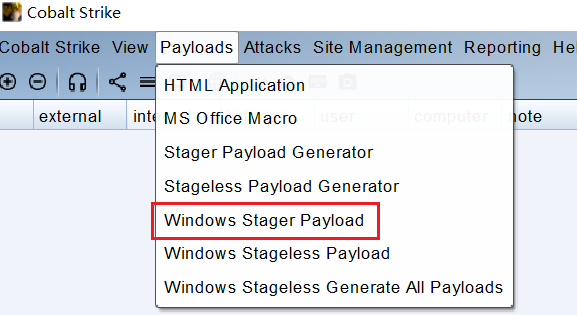

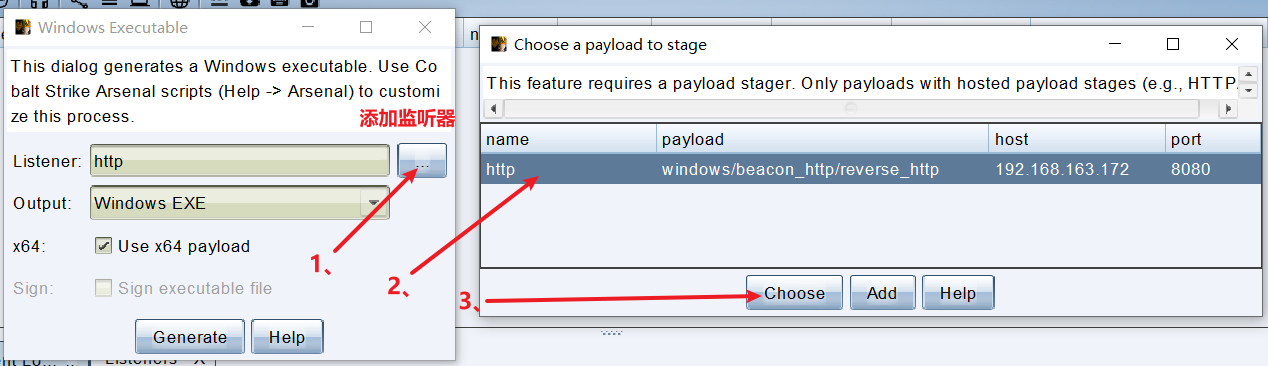

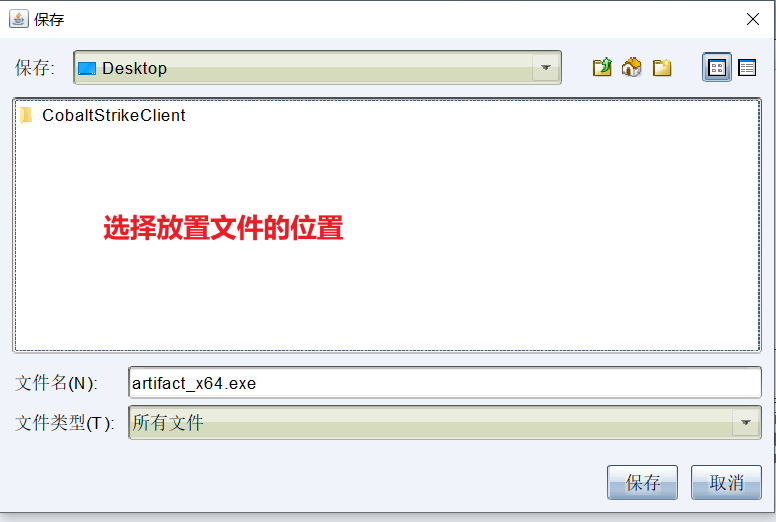

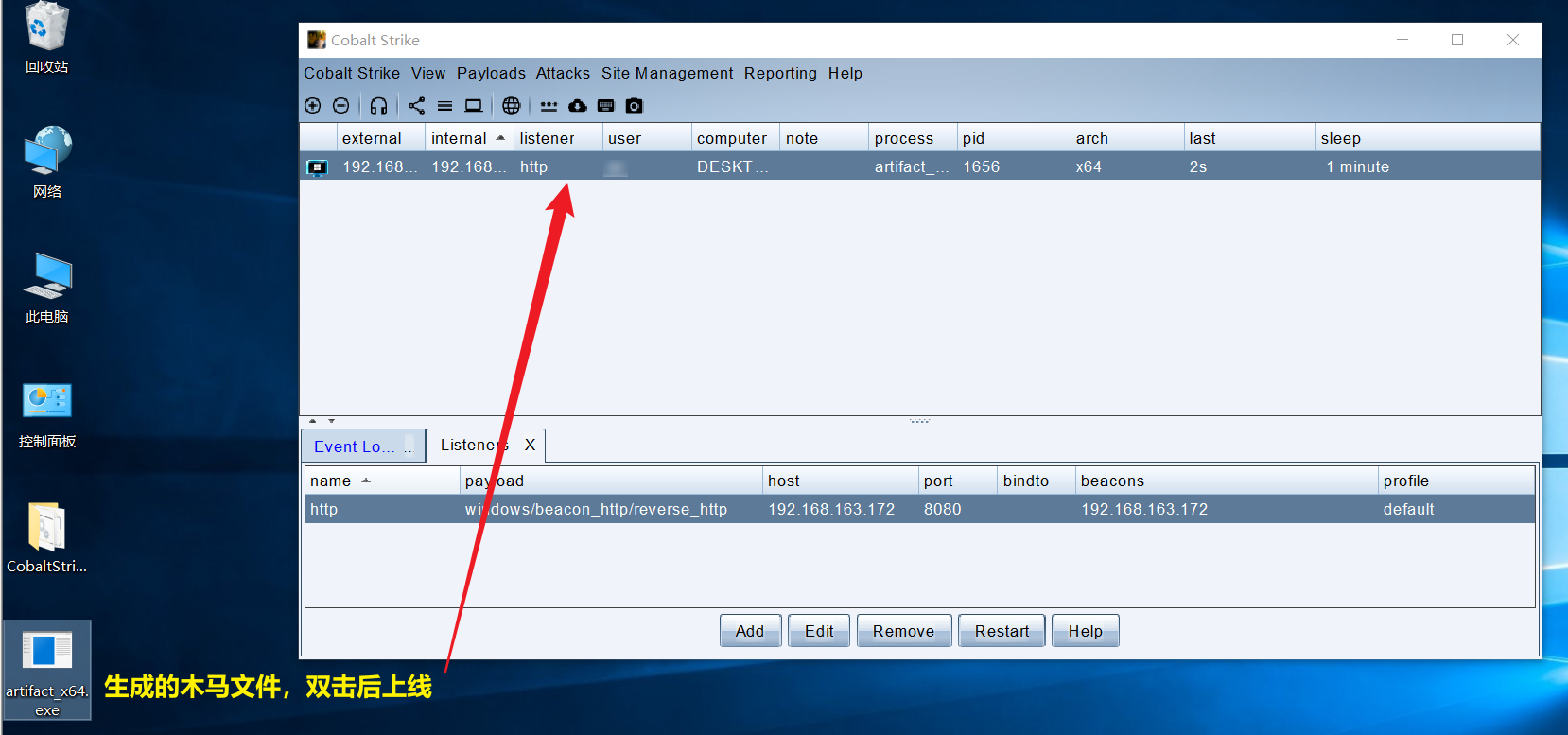

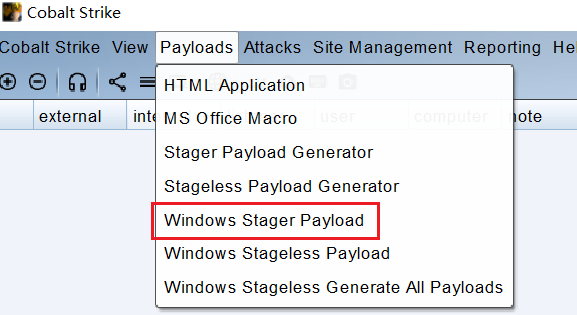

EXE

===================================================================

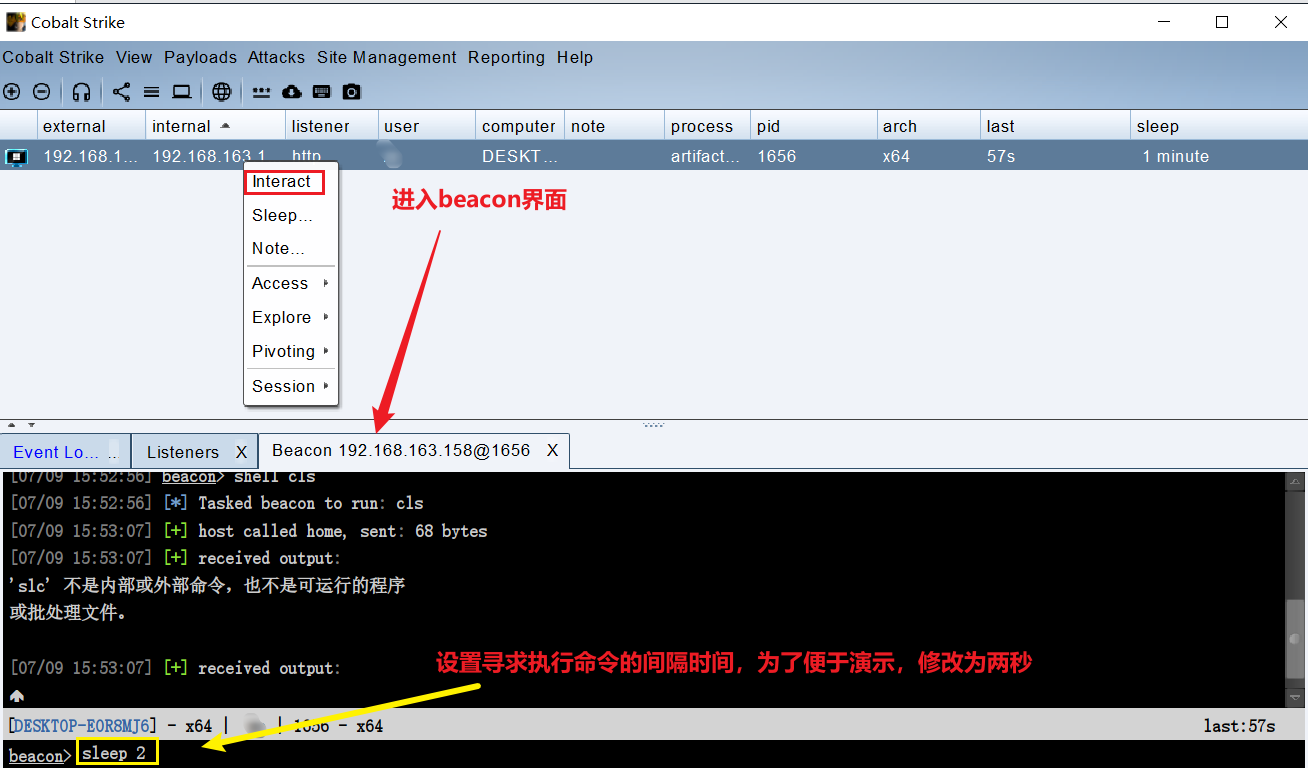

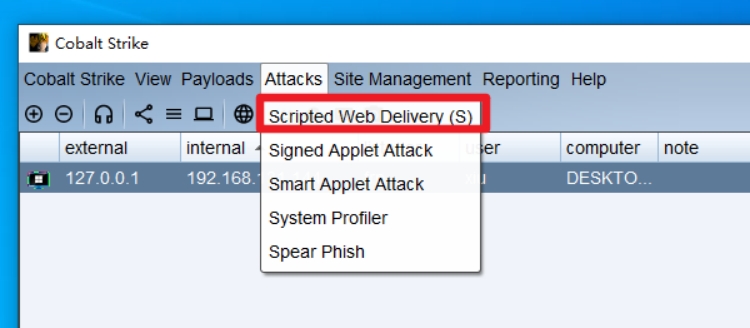

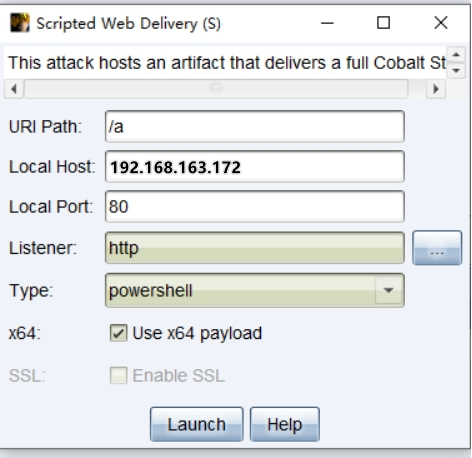

PowerShell

复制命令,在受害者主机执行

流量代理

正向代理与反向代理

正向代理事客户端和其他所有服务器的代理者

反向代理事客户端和所要代理得到服务器之间的代理

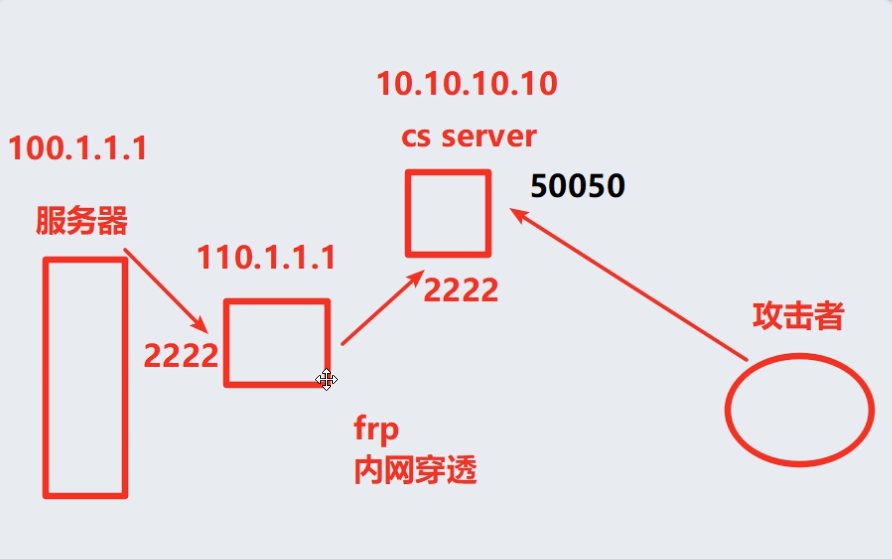

环境搭建

kali位于内网地址

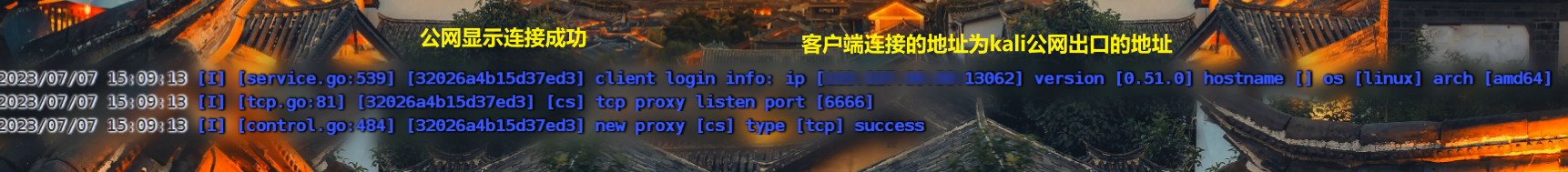

公网地址端口收到流量后主动把流量转发给kali

kali处于开启CS服务状态

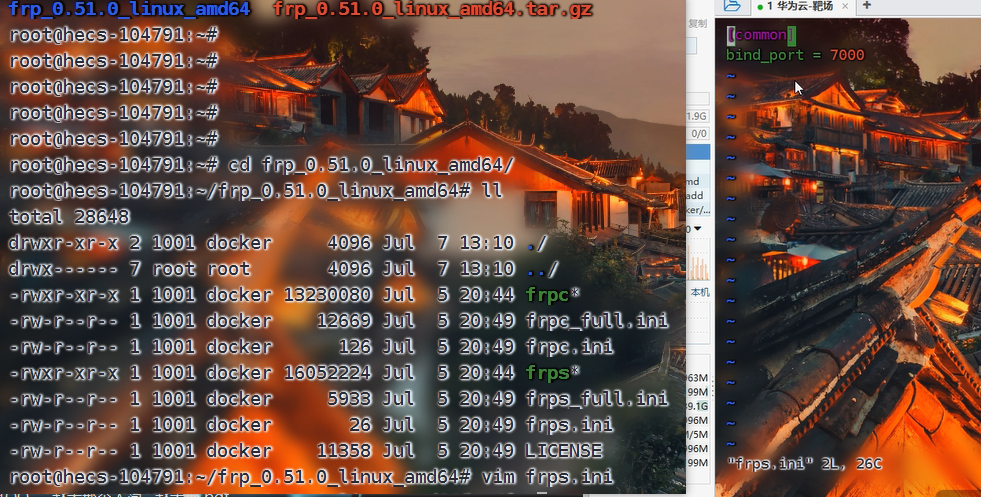

公网 上传frp服务,并配置frp服务端

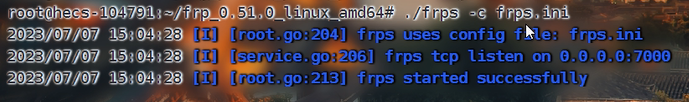

运行frp服务端

frps正在7000监听端口

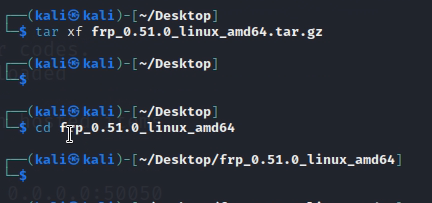

kali 传入frp服务,解压包,并进入目录

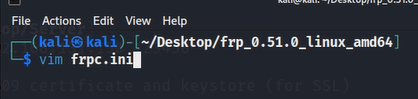

编辑frp客户端的配置文件

当远程主机的6666端口收到数据,通过通道转发到本地的6666端口

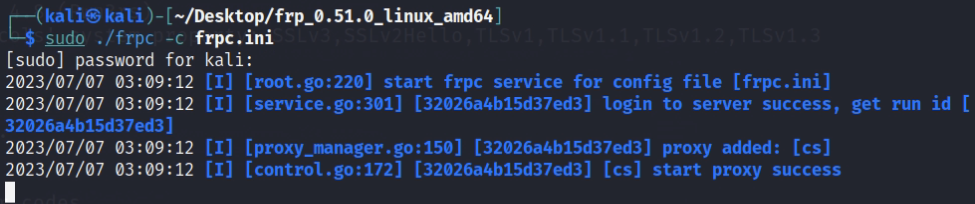

kali开启客户端的frp,连接到远程服务器

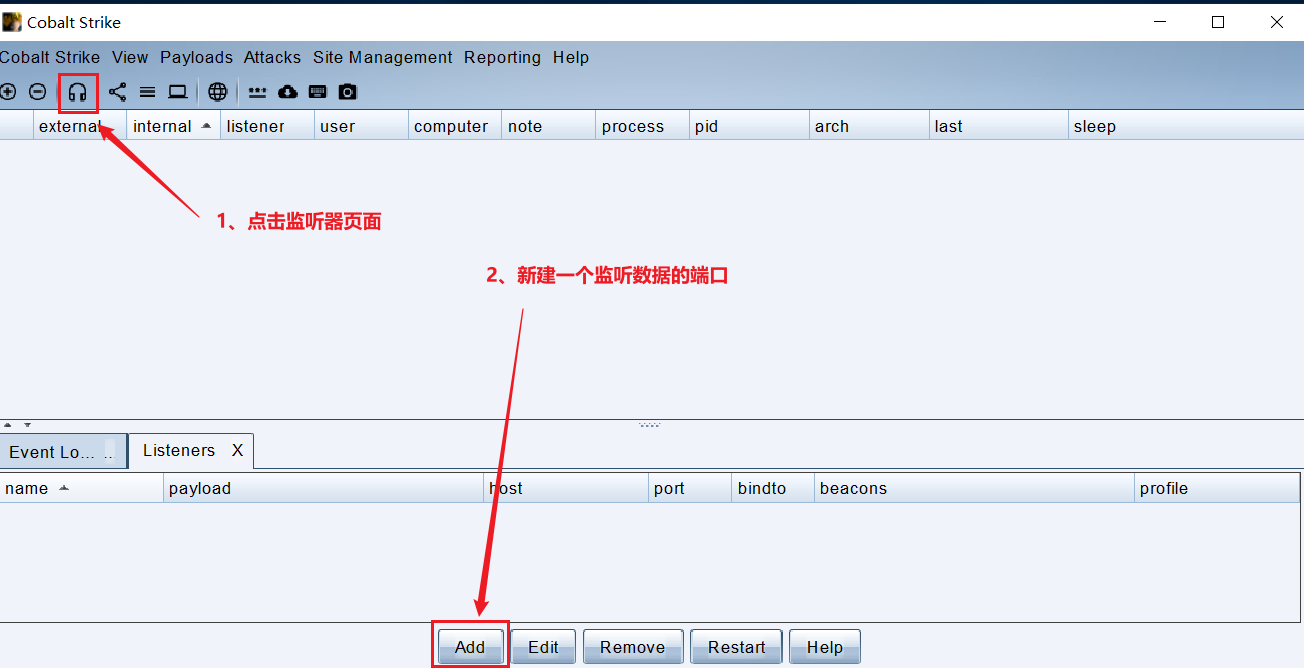

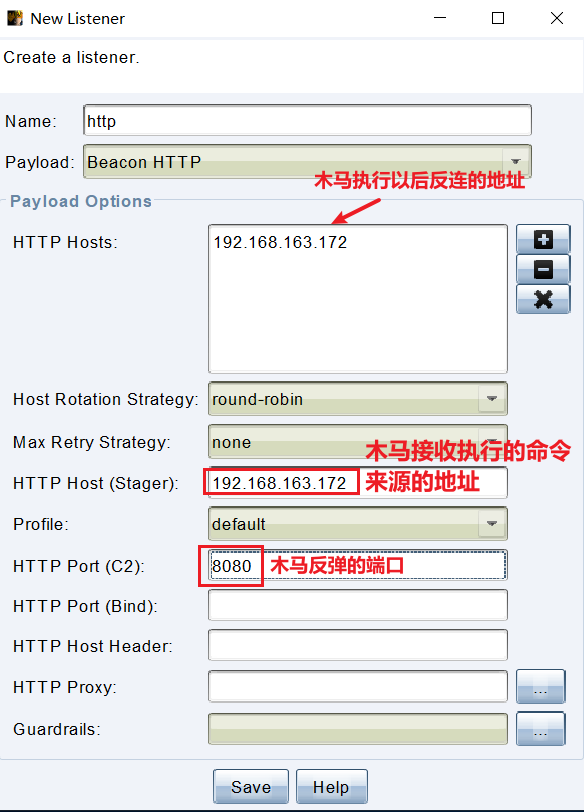

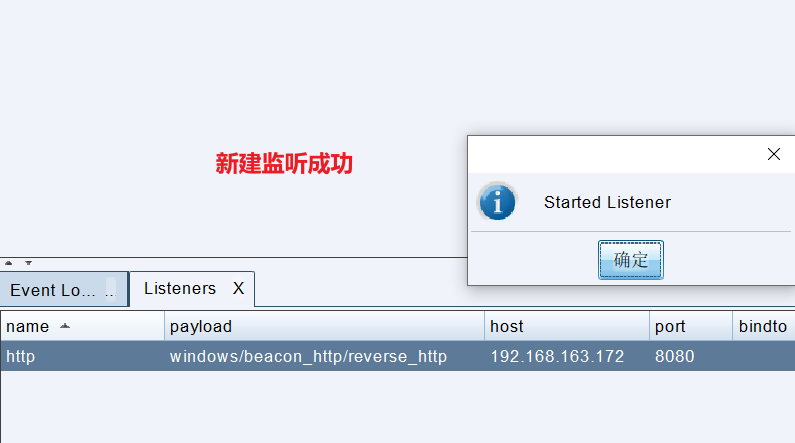

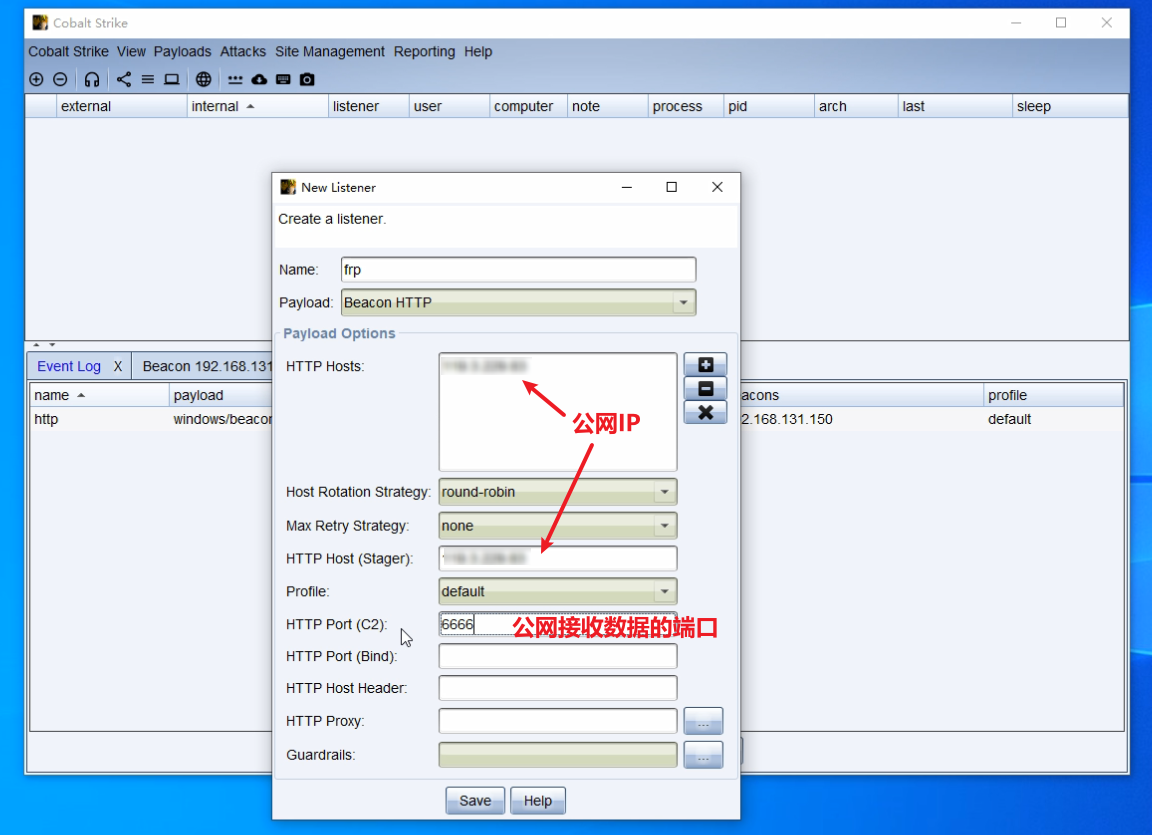

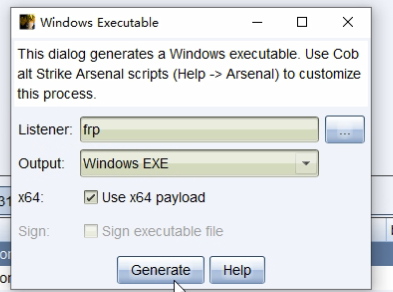

添加CS的监听器

执行一个Payload

选择添加的公网frp

木马执行后会把流量发送给公网frp服务端的6666端口

双击程序后,上线到CS

浙公网安备 33010602011771号

浙公网安备 33010602011771号