20232411 2024-2025-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

一、DNS与IP信息收集;

二、使用Nmap进行网络扫描;

三、使用Nessus进行漏洞扫描;

四、个人信息搜索与Google Hacking学习。

2.实验过程

1.对baidu.com进行查询,获取信息:DNS注册人及联系方式,该域名对应IP地址,IP地址注册人及联系方式,IP地址所在国家、城市和具体地理位置。

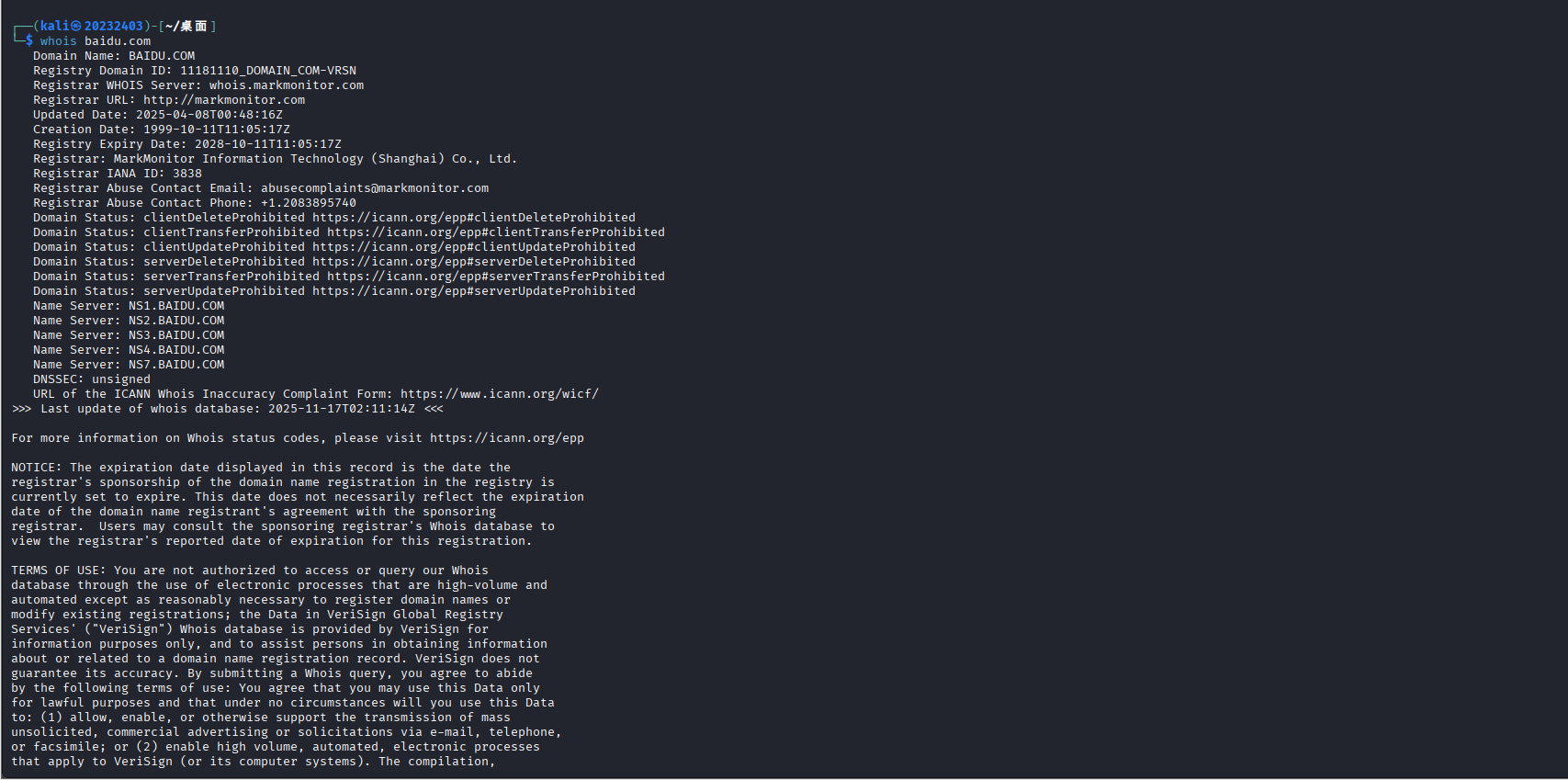

(1)使用whois,具体命令为whois baidu.com。

分析结果如下:

1.域名基本信息

域名:baidu.com

注册局域名ID:11181110_DOMAIN_COM-VRSN

顶级域:.com

2.注册商信息

注册商:MarkMonitor Information Technology (Shanghai) Co., Ltd.

注册商IANA ID:3838

注册商WHOIS服务器:whois.markmonitor.com

3.域名服务器

名称服务器:

ns1.baidu.com

ns2.baidu.com

ns3.baidu.com

ns4.baidu.com

ns7.baidu.com

4.注册人信息

注册人组织:北京百度网讯科技有限公司

注册人国家:CN(中国)

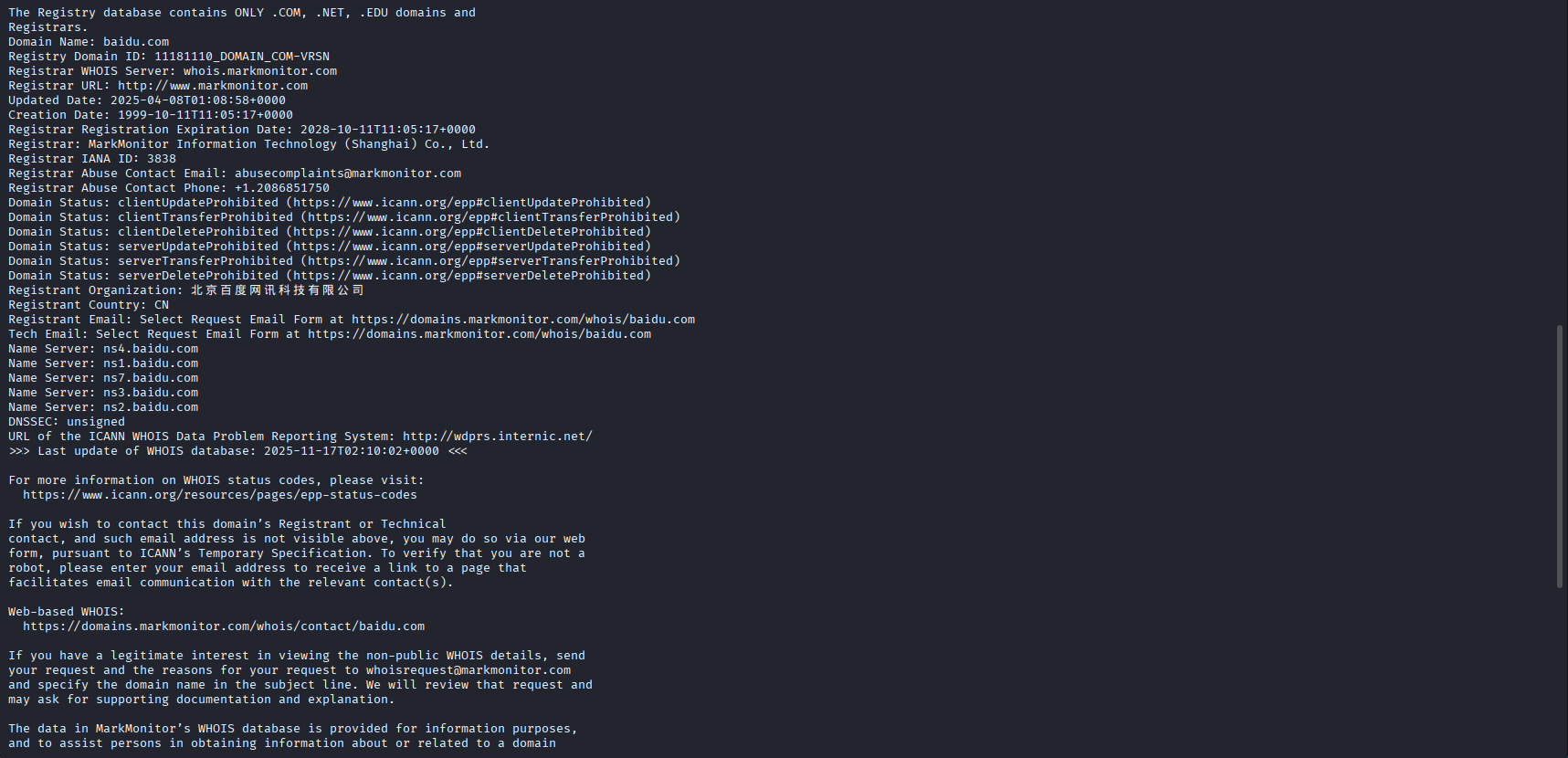

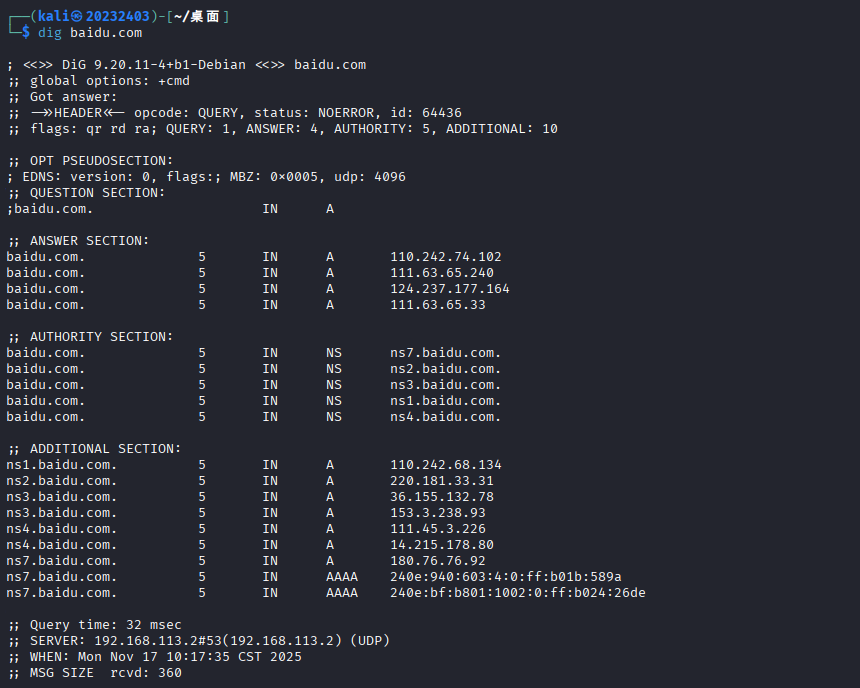

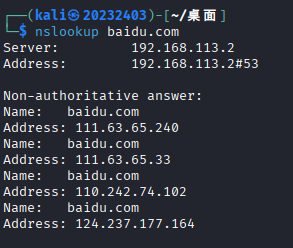

(2)使用dig,具体命令为dig baidu.com。

可以分析得出baidu.com配备了4个IPv4地址,分别为:

110.242.74.102

111.63.65.240

124.237.177.164

111.63.65.33

(3)使用nslookup,具体命令为nslookup baidu.com。

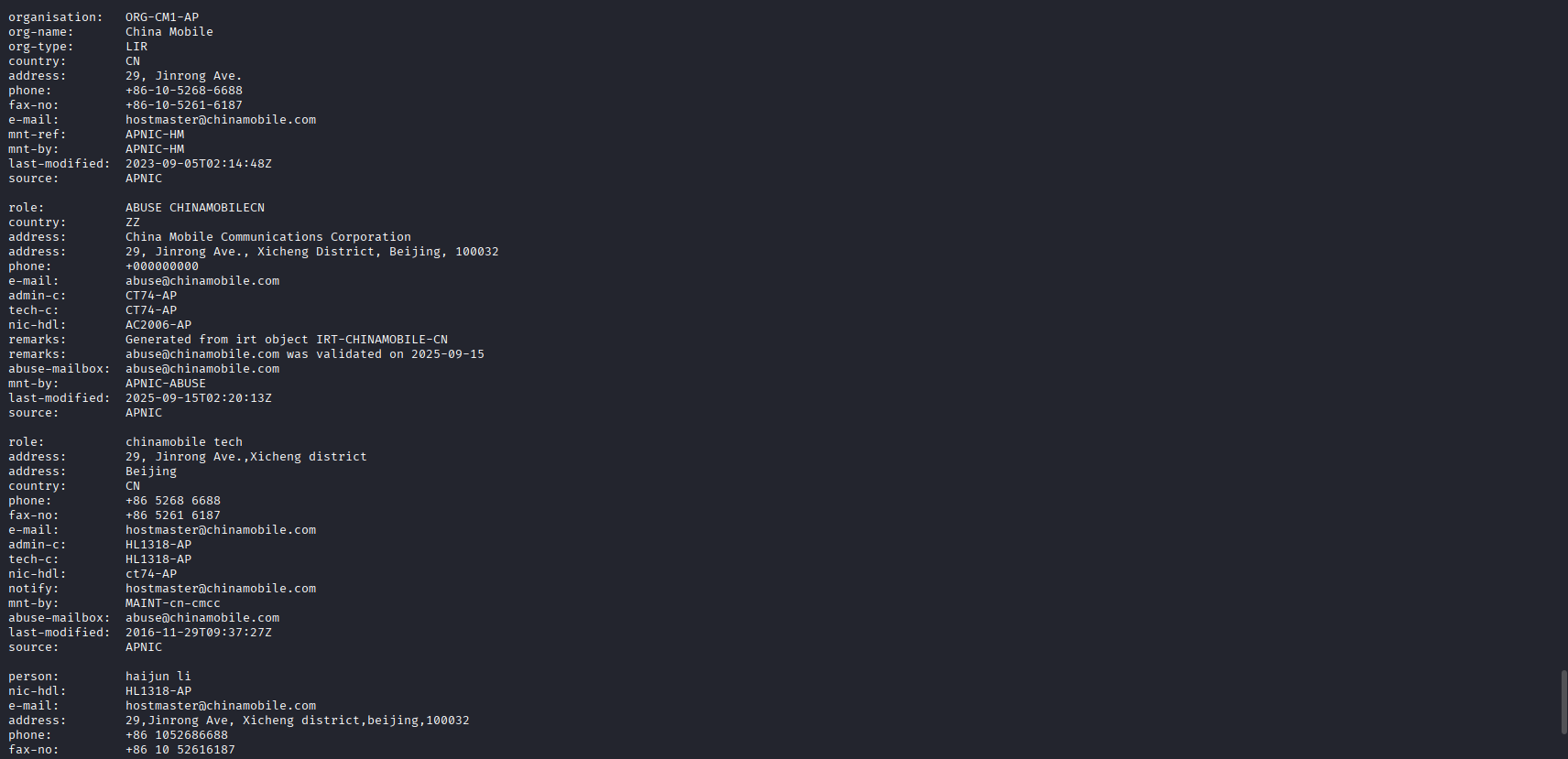

使用whois 111.63.65.240查询得知,该ip为中国移动注册,联系电话为+86-10-5268-6688。

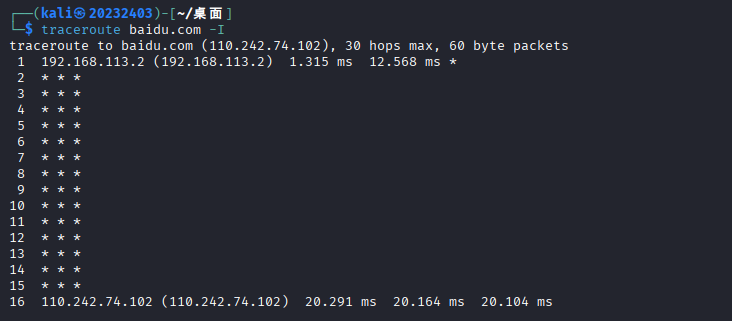

(4)使用traceroute,具体命令为traceroute baidu.com -I。

(5)使用在线工具IP归属地查询查询最终跳转ip 110.242.74.102,位于中国河北保定 。

2.获取微信中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(1)获取IP地址

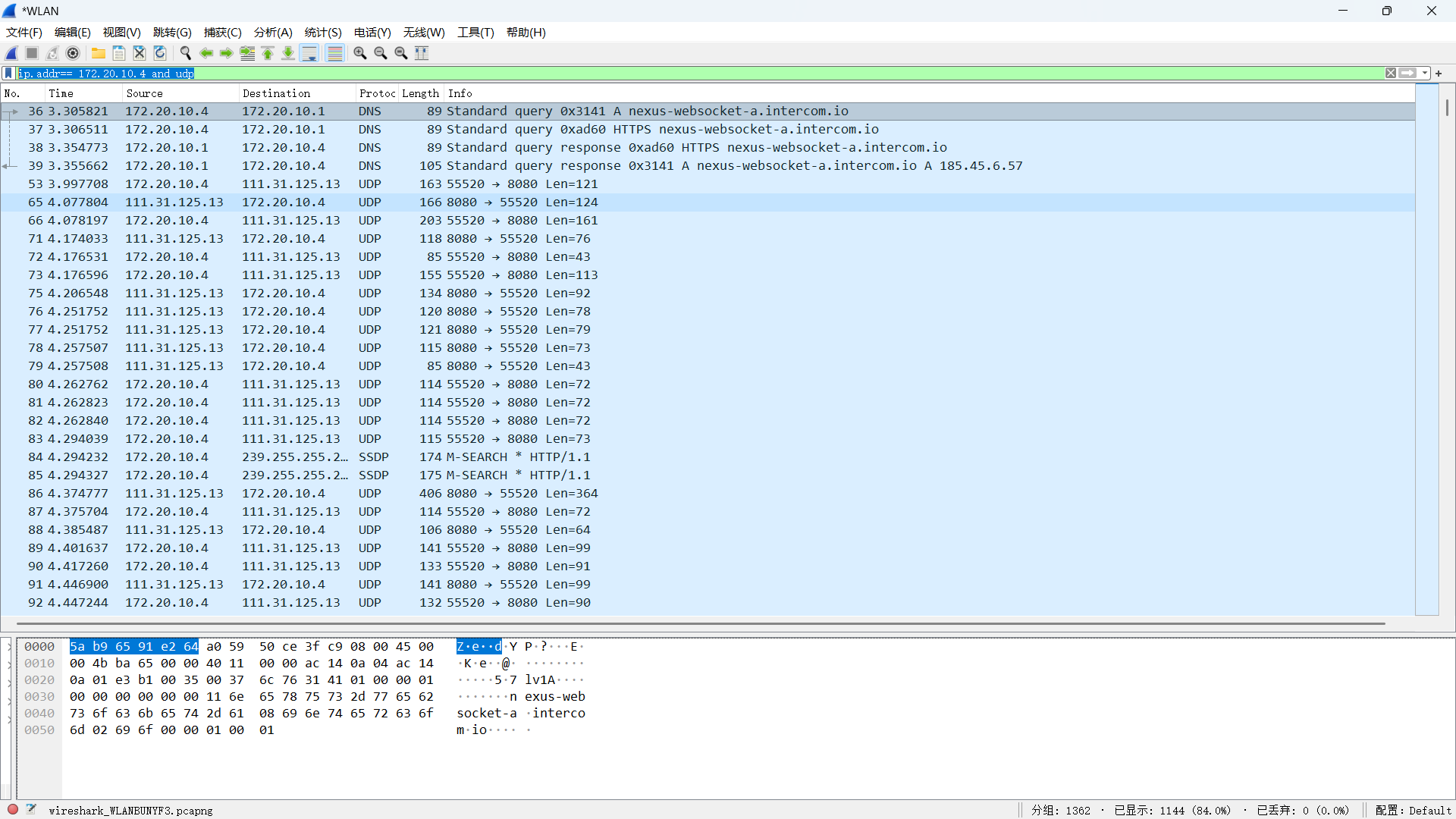

给微信好友拨打视频电话,同时进行抓包,对抓取的流量使用ip.addr== 172.20.10.4 and udp筛选,筛选结果如下:

分析认为好友的ip地址为111.31.125.13。

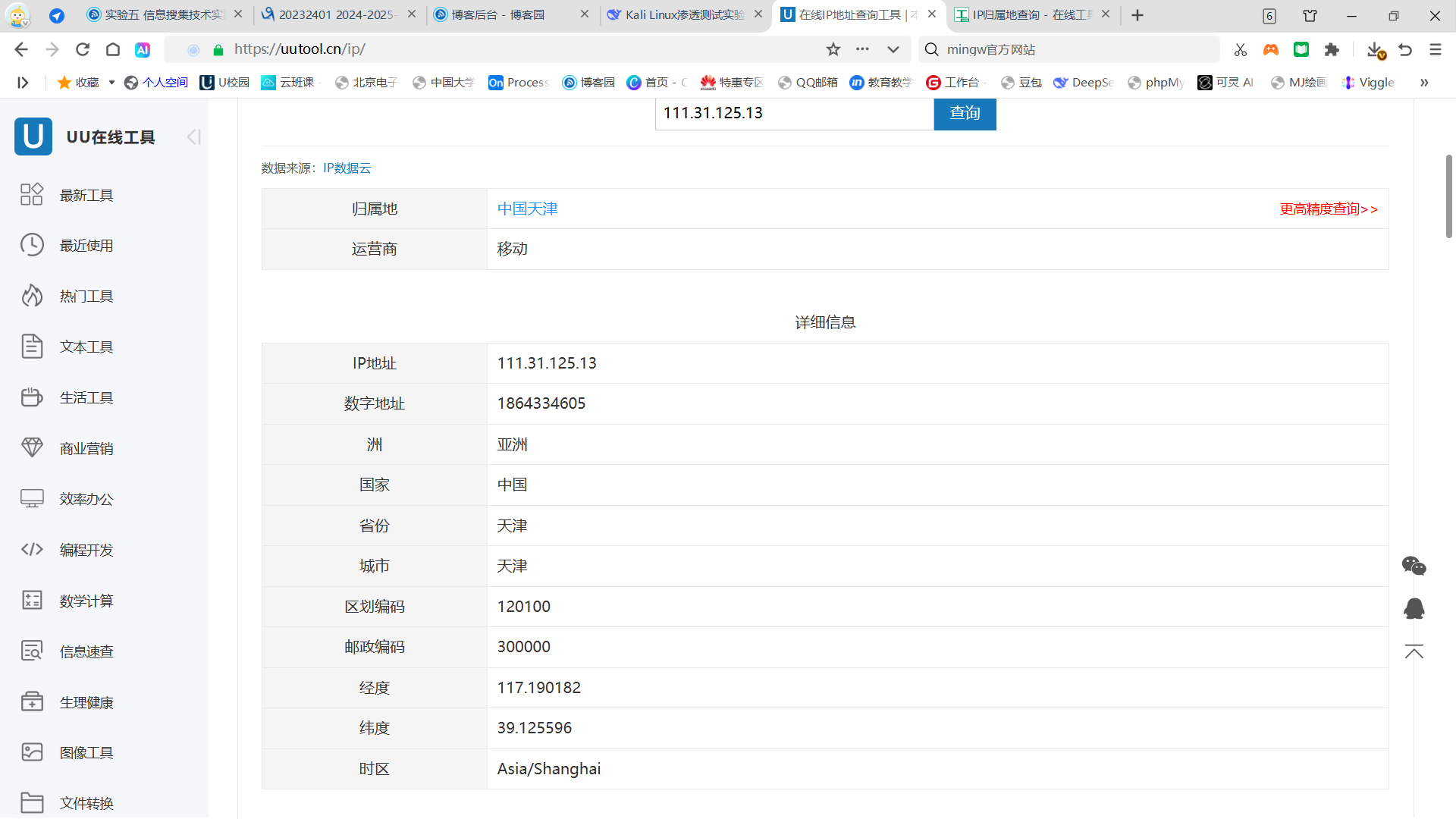

(2)使用在线工具查询该好友所在的具体地理位置,结果如下,与好友主动提供的结果相符。

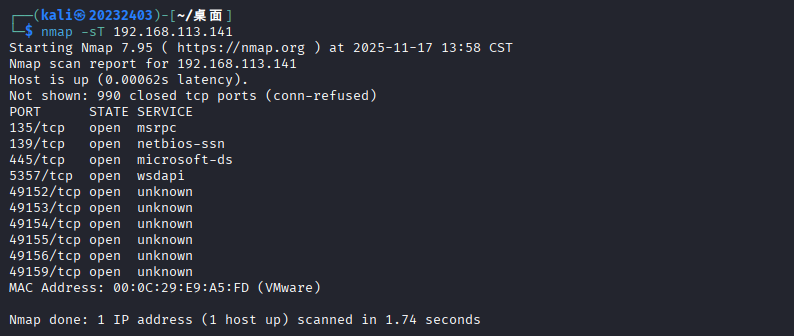

3.使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

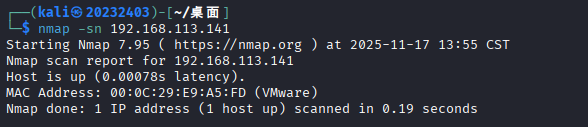

(1)靶机IP地址是否活跃。

本实验使用靶机版本为windows 7,ip地址为192.168.113.141。使用命令nmap -sn 192.168.113.141扫描发现靶机IP地址活跃。

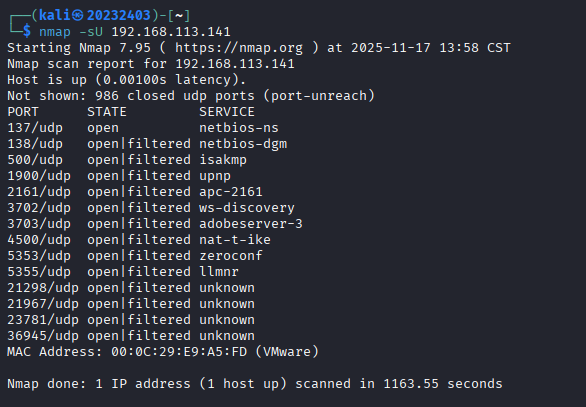

(2)靶机开放了哪些TCP和UDP端口。

- 使用

nmap -sT 192.168.113.141命令扫描TCP端口,结果如图。

![image]()

- 使用

nmap -sU 192.168.113.141命令扫描UDP端口,结果如图。

![image]()

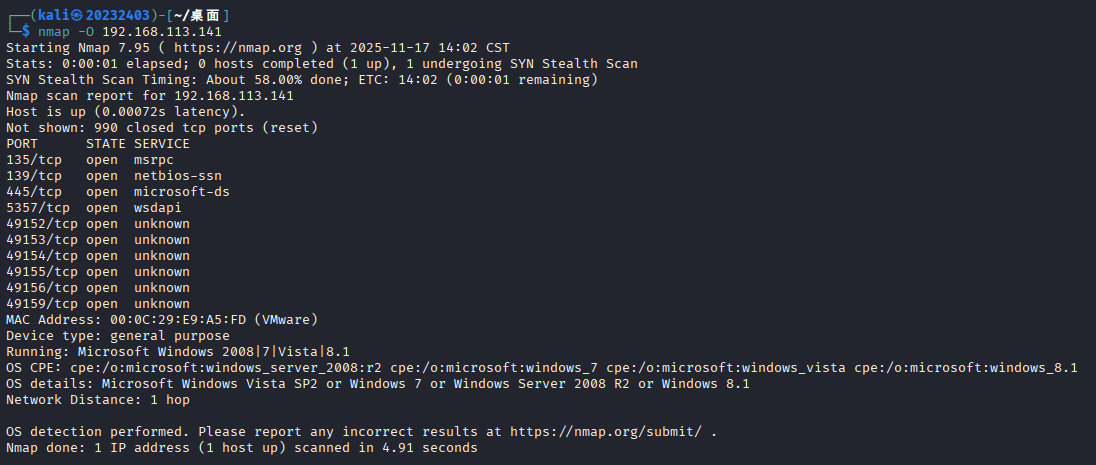

(3)靶机安装了什么操作系统,版本是多少。

使用nmap -O 192.168.113.141命令扫描靶机操作系统版本,结果如图。

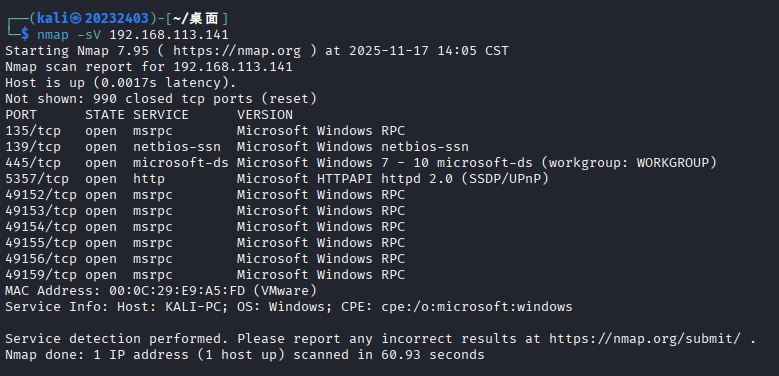

(4)靶机上安装了哪些服务。

使用nmap -sV 192.168.113.141扫描靶机安装的服务,结果如图。

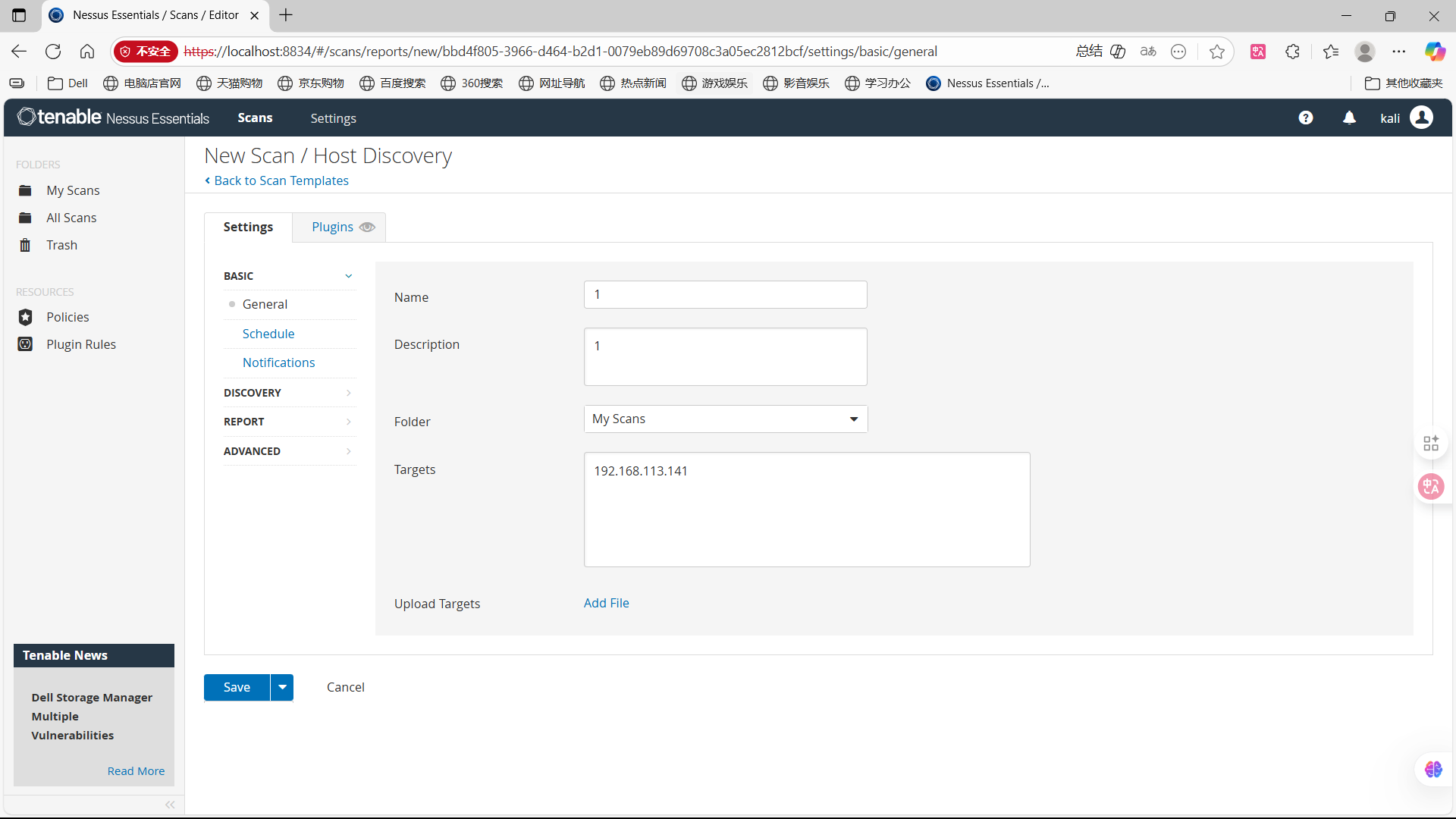

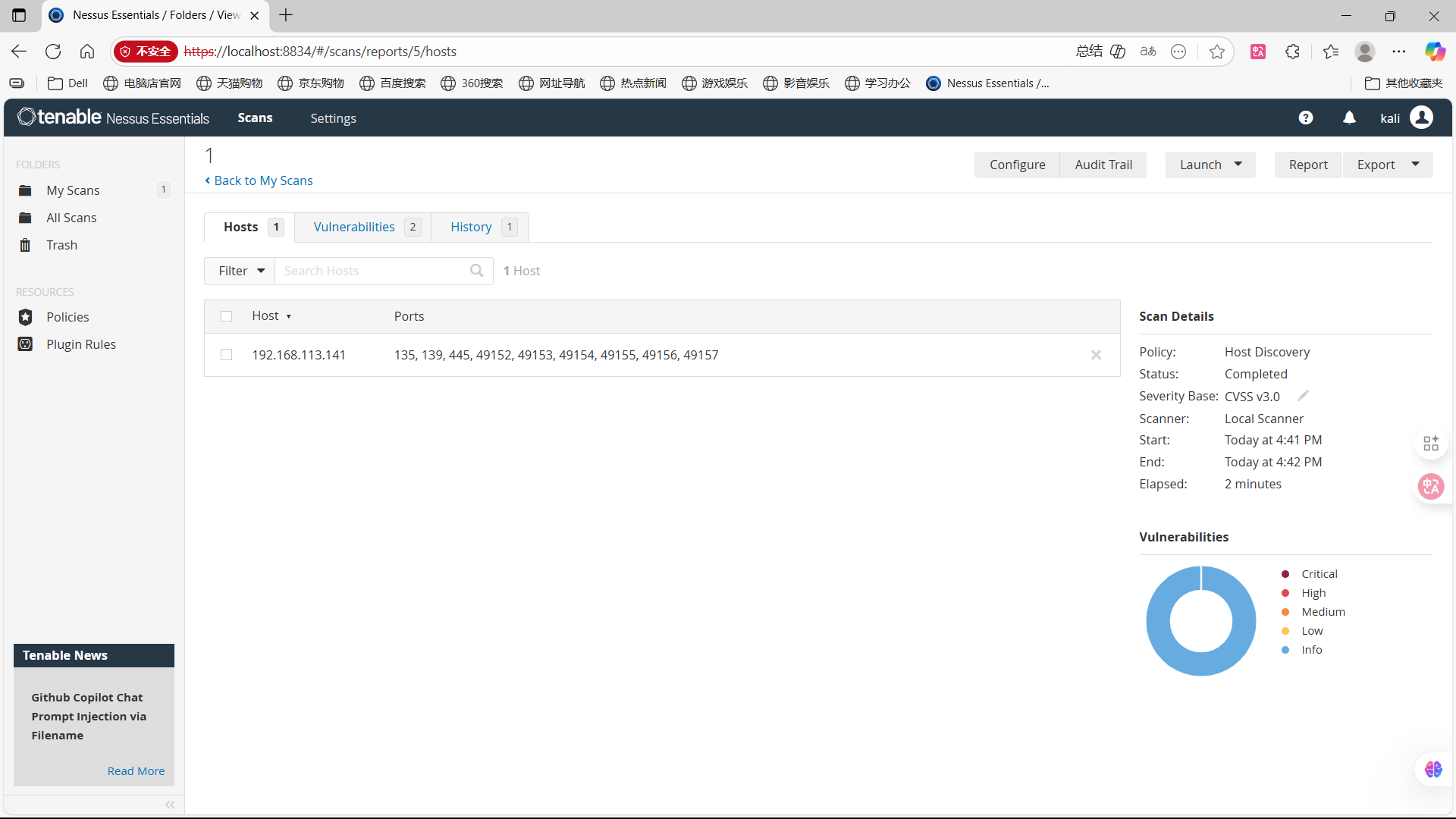

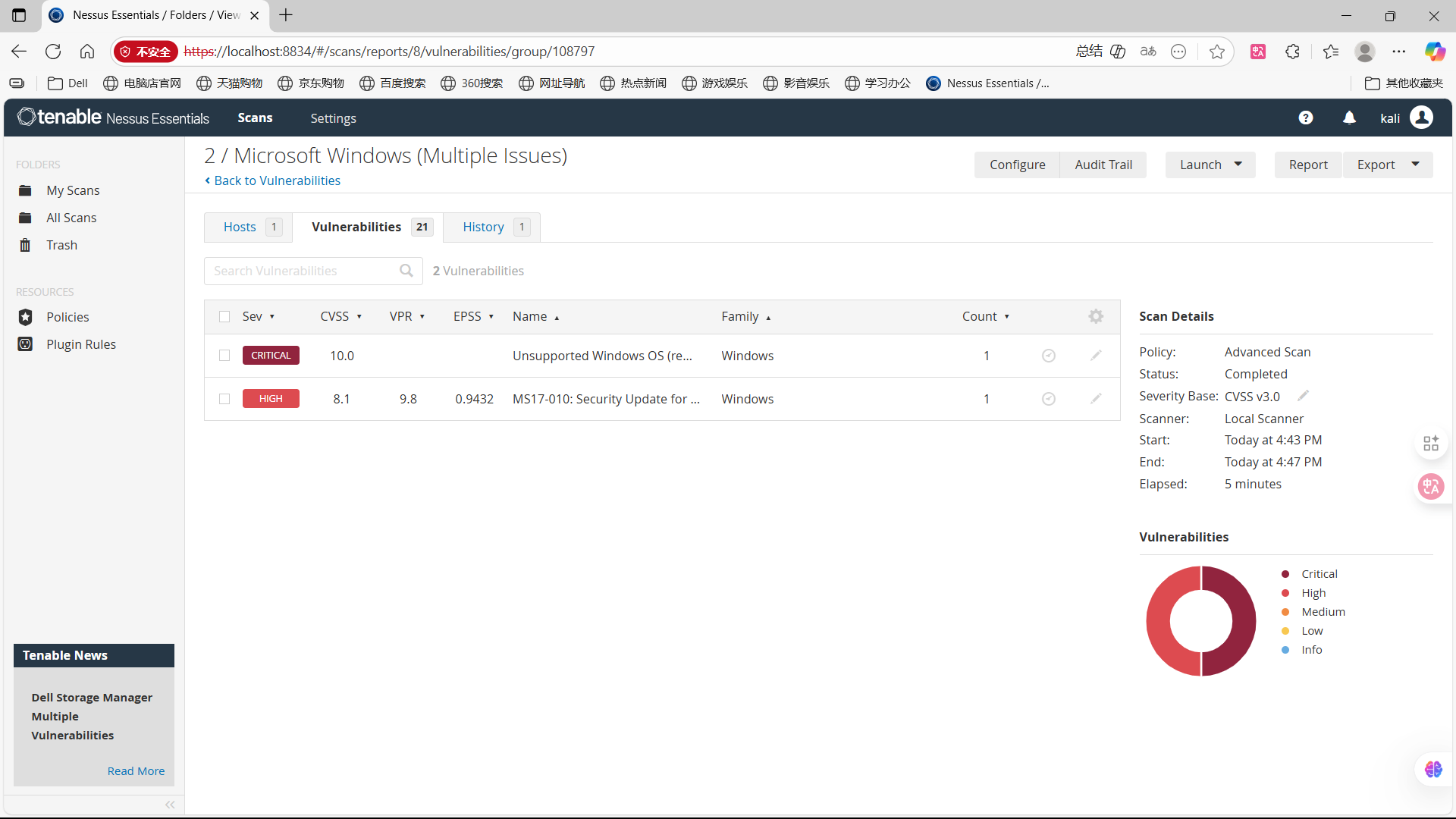

4.使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

(1)靶机上开放了哪些端口

通过https://localhost:8834打开nessus,使用host discovery工具,填入目标主机ip,建立扫描任务。

扫描结果如下,同nmap扫描结果一致。

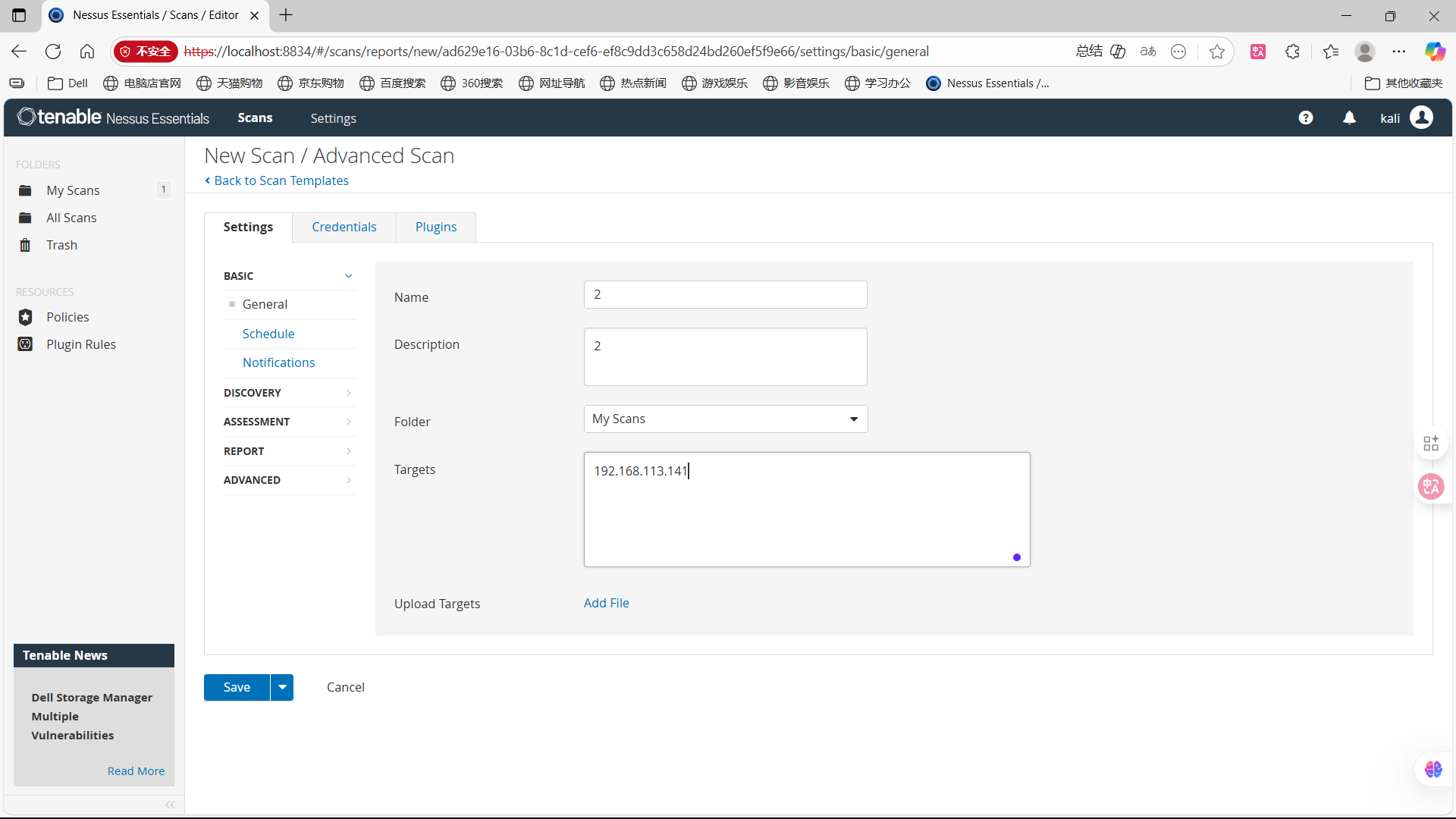

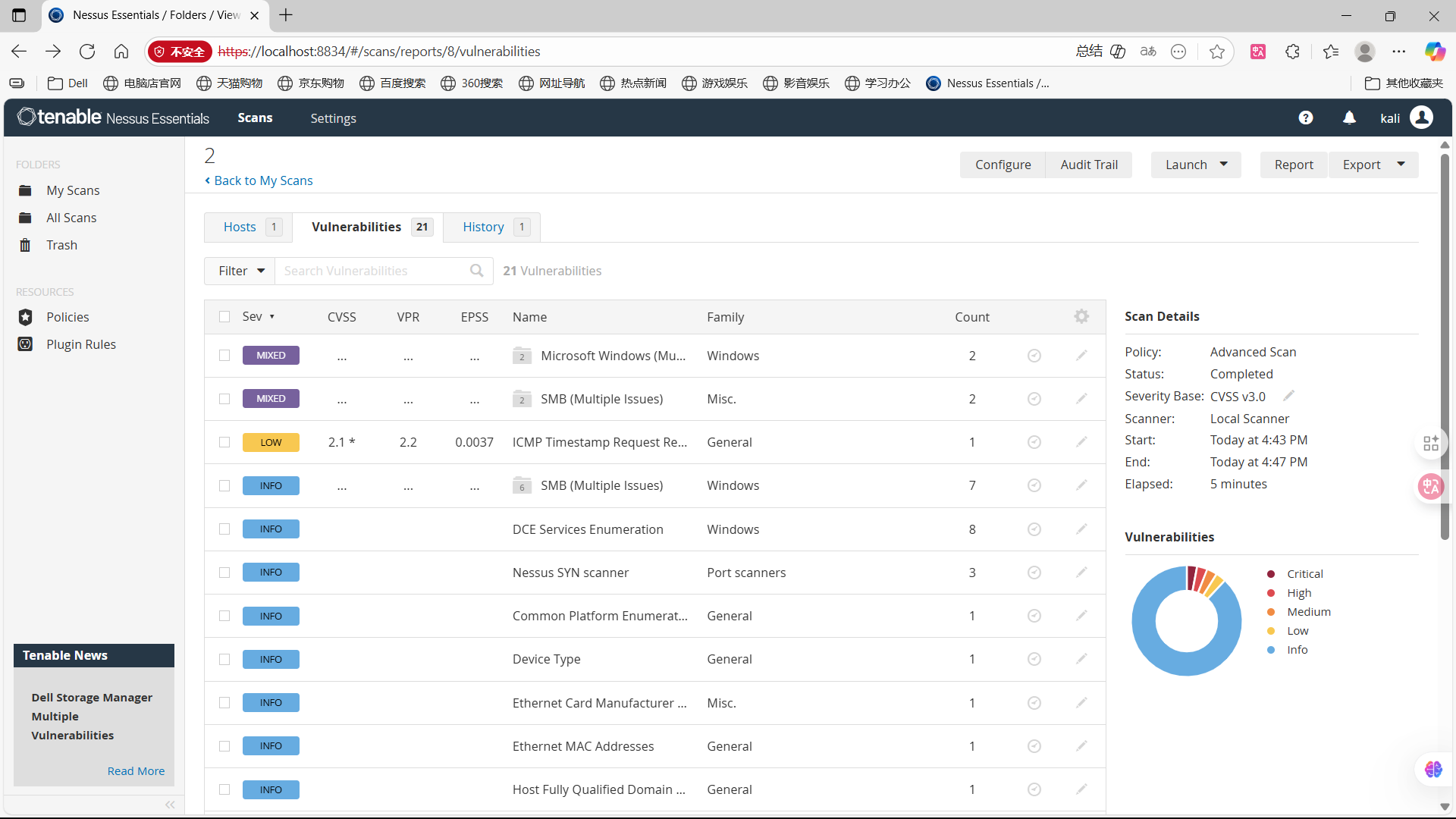

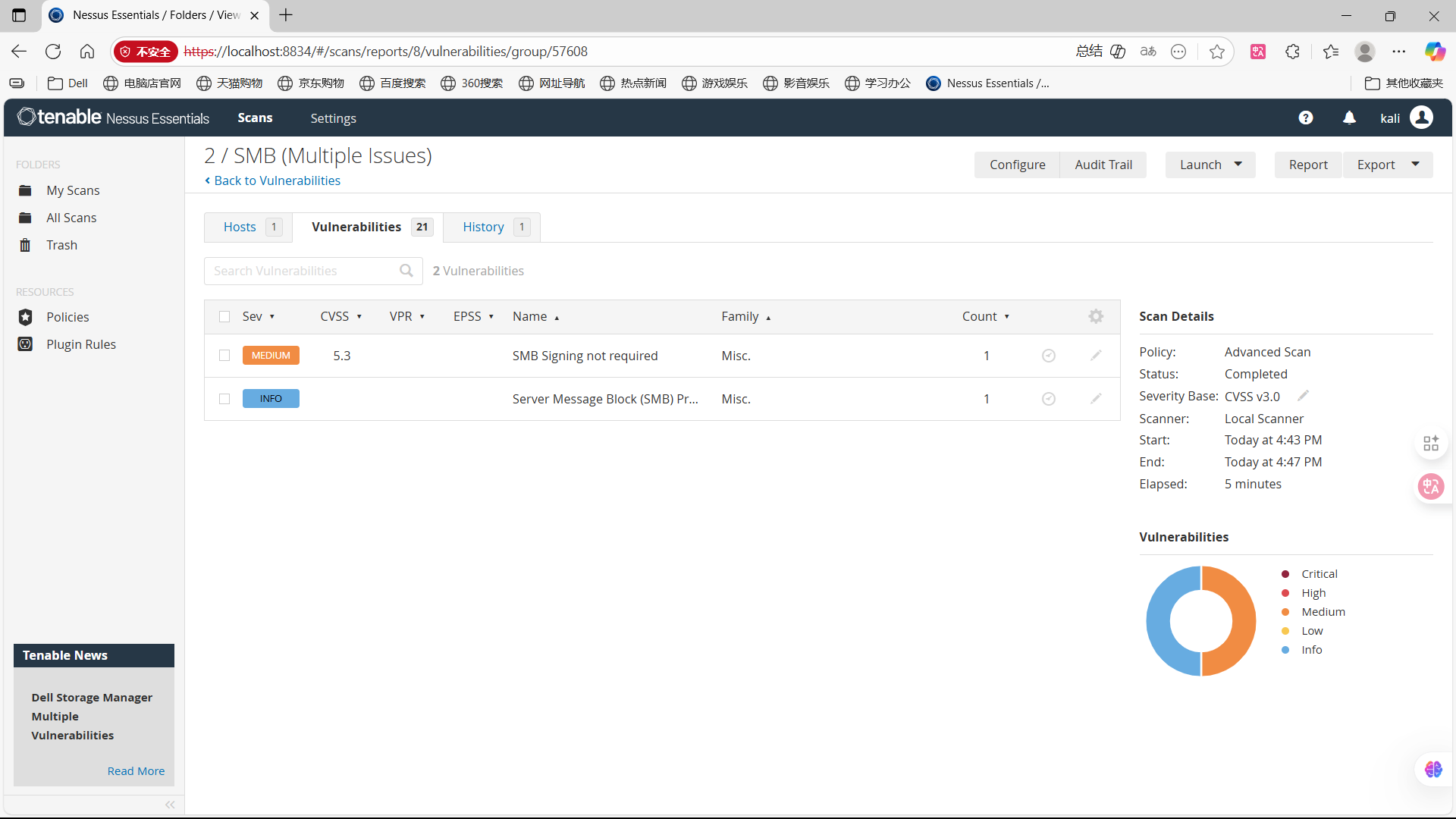

(2)靶机各个端口上网络服务存在哪些安全漏洞

使用Advanced Scan工具新建扫描。

扫描结果如下。

可以看见存在多个中高危漏洞,包括ICMP Timestamp漏洞,MS17-010(永恒之蓝)漏洞等。

(3)你认为如何攻陷靶机环境,以获得系统访问权

由收集漏洞信息可知,可以利用永恒之蓝漏洞攻陷靶机。

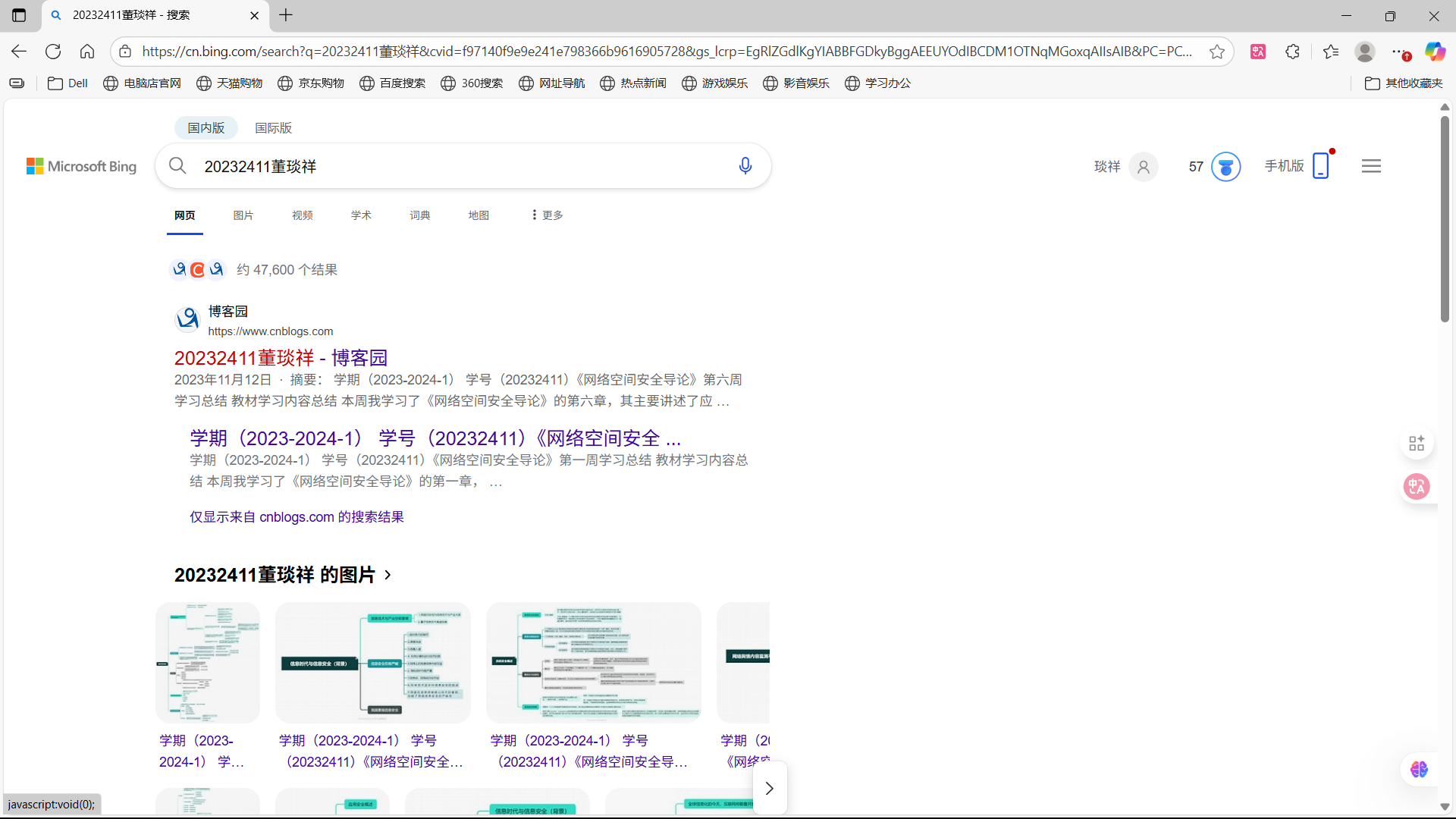

5.搜索引擎使用练习。

(1)通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

搜索学号姓名,可以发现我在网上的足迹都与课程学习相关,未出现隐私和信息泄漏问题。

(2)并练习使用Google hack搜集技能完成搜索。

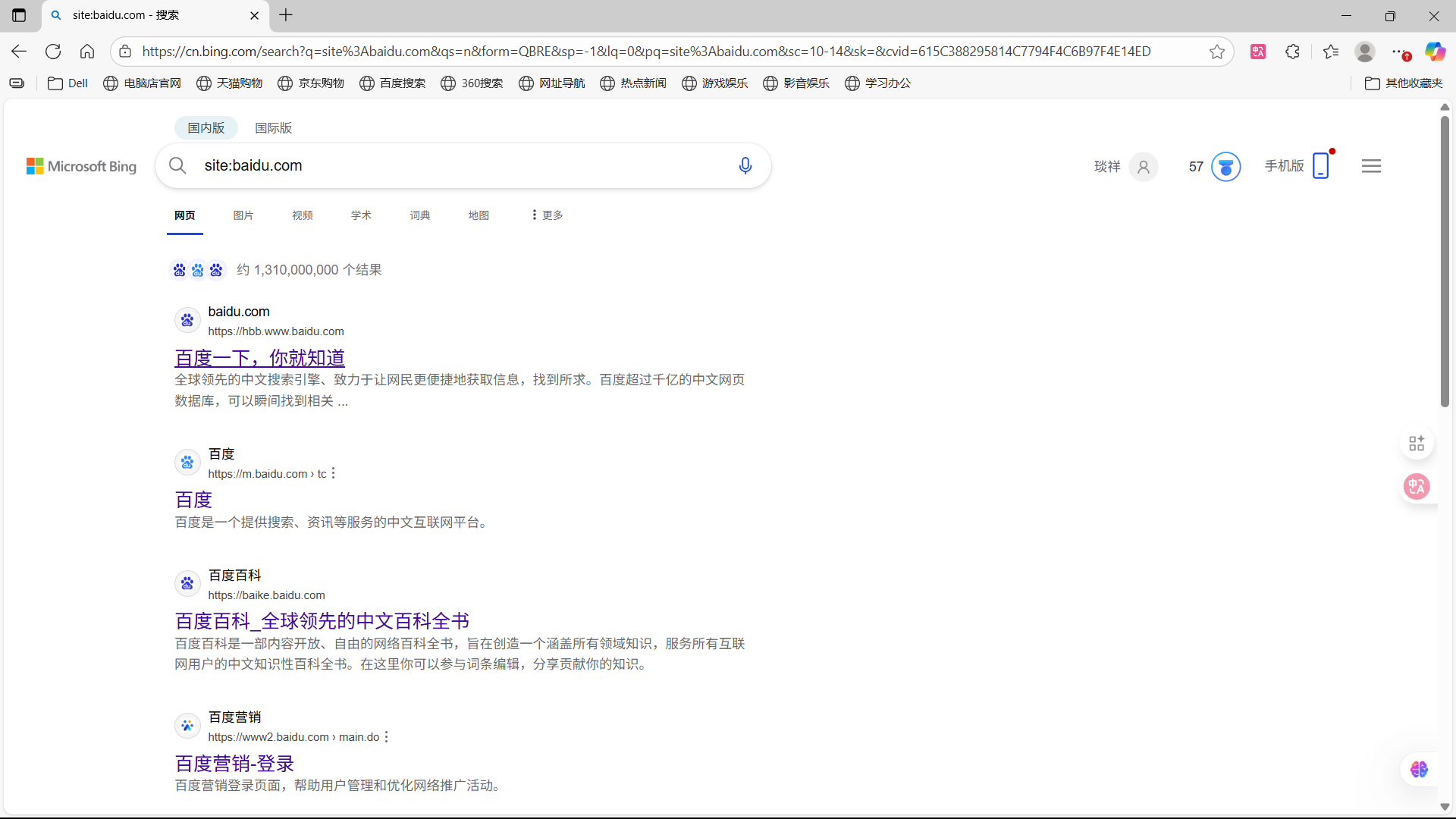

- site:在某个限定的网站上搜索

![image]()

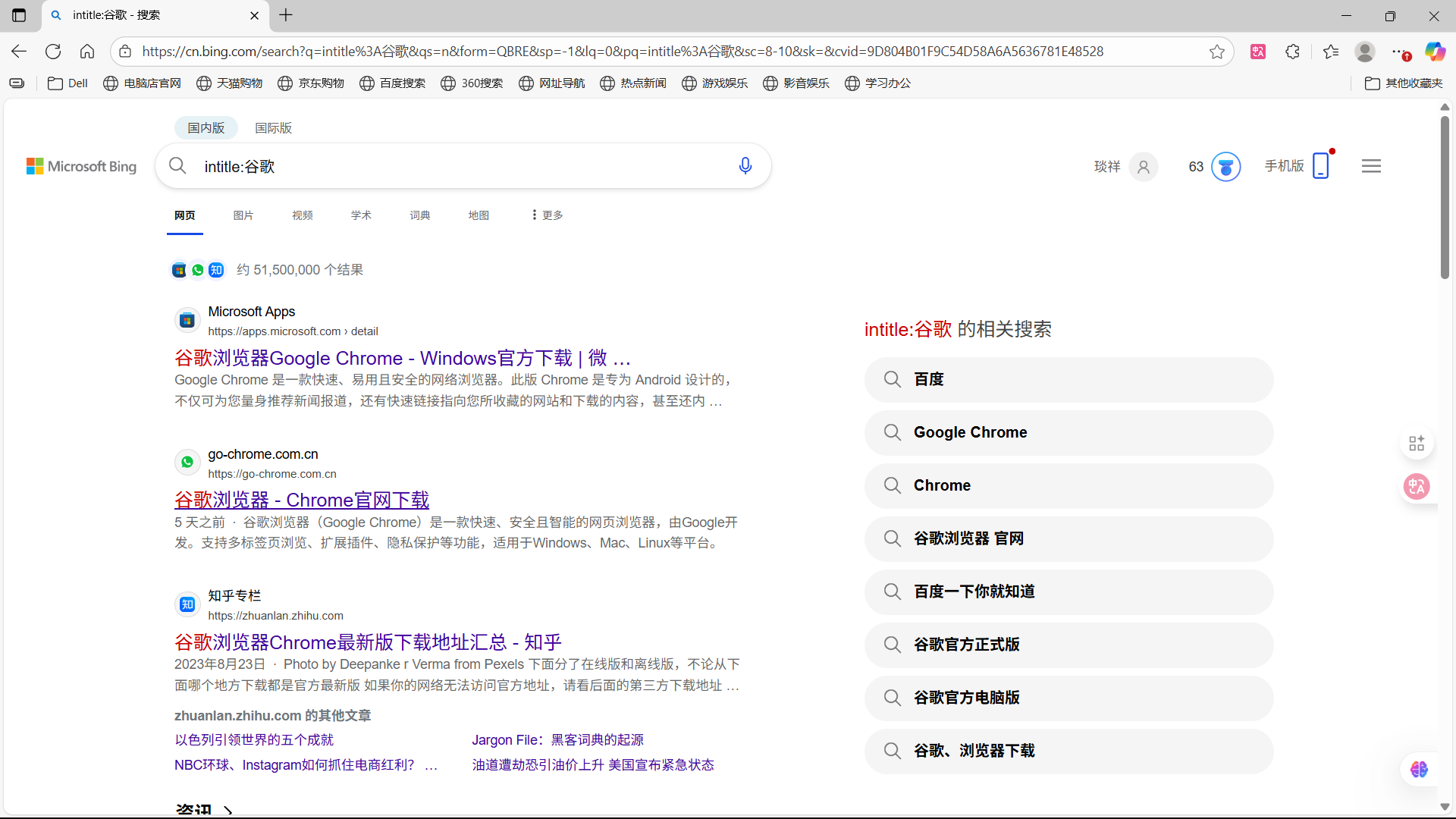

- intitle:表示在网页标题中第一个出现的关键字网页 一次只能搜索一个关键字

![image]()

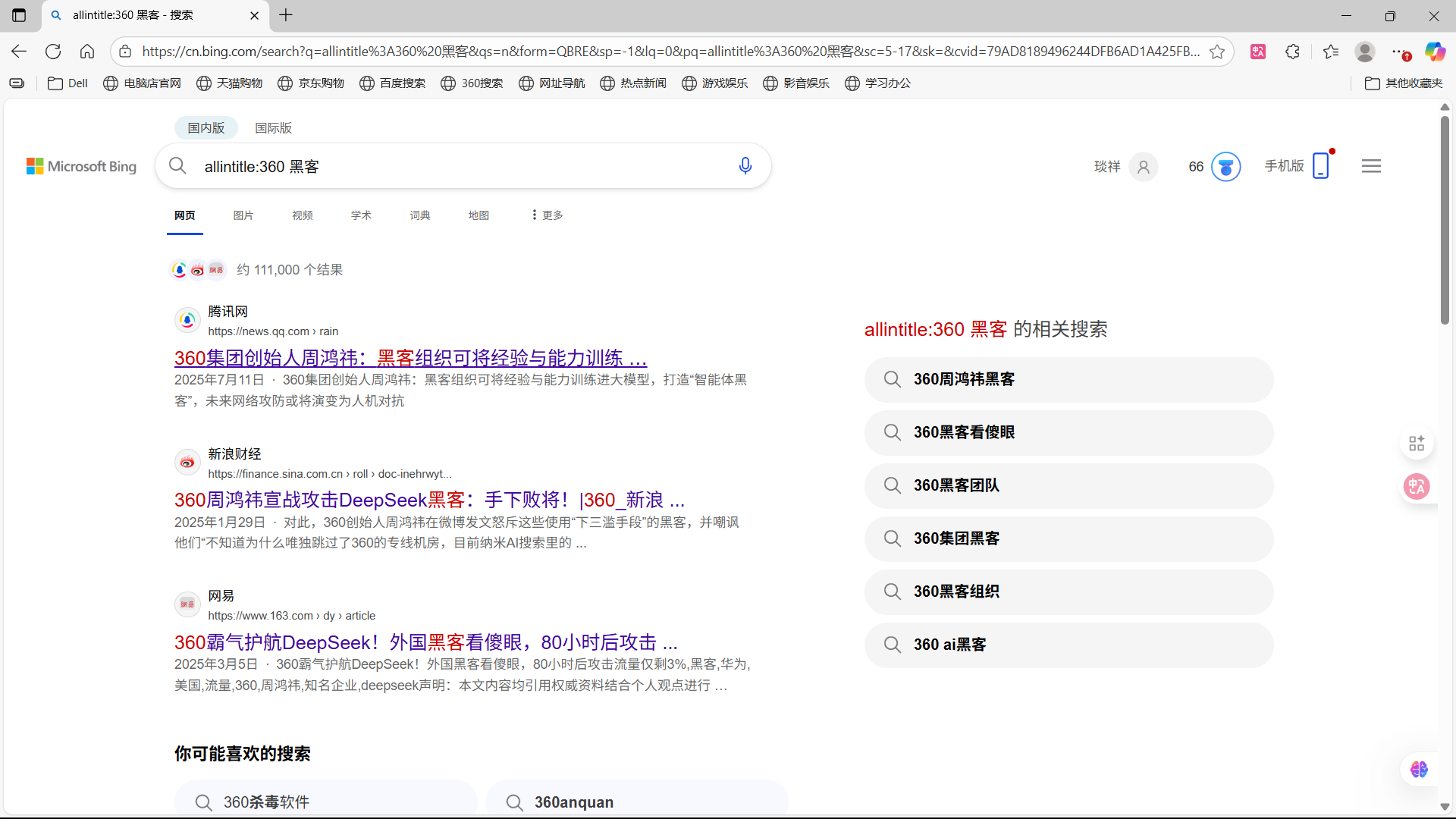

- allintitle:在结果的标题中同时包含多个关键词

![image]()

- intext:返回网页的文本中出现关键词的网页

![image]()

- inurl:返回的网页链接中包含第一个关键字的网页 一次只能搜索一个关键字

![image]()

- allinurl:结果的url中包含多个关键词

![image]()

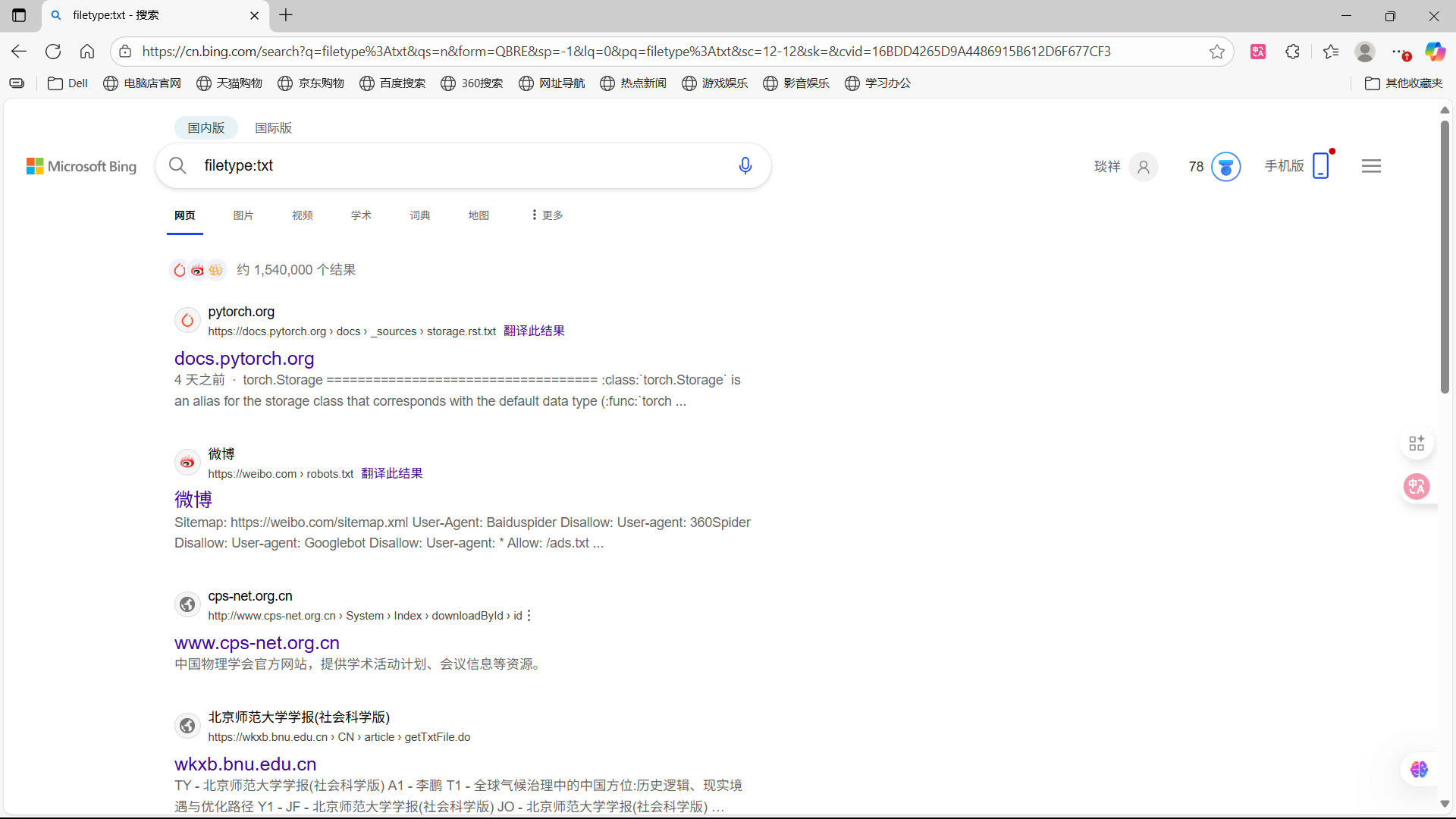

- filetype:搜索特定扩展名的文件

![image]()

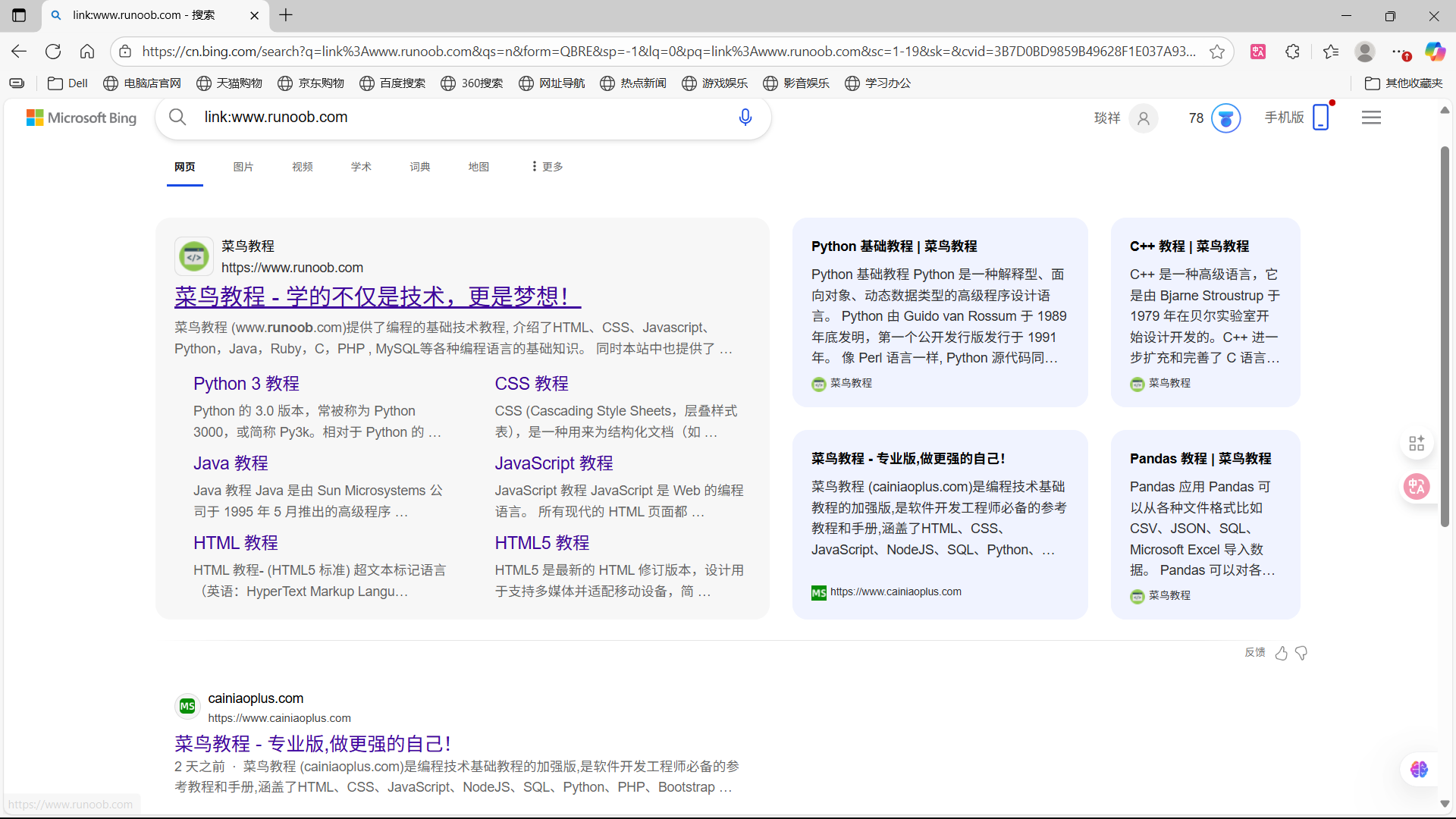

- link:表示返回所有链接到这个地址的网页

![image]()

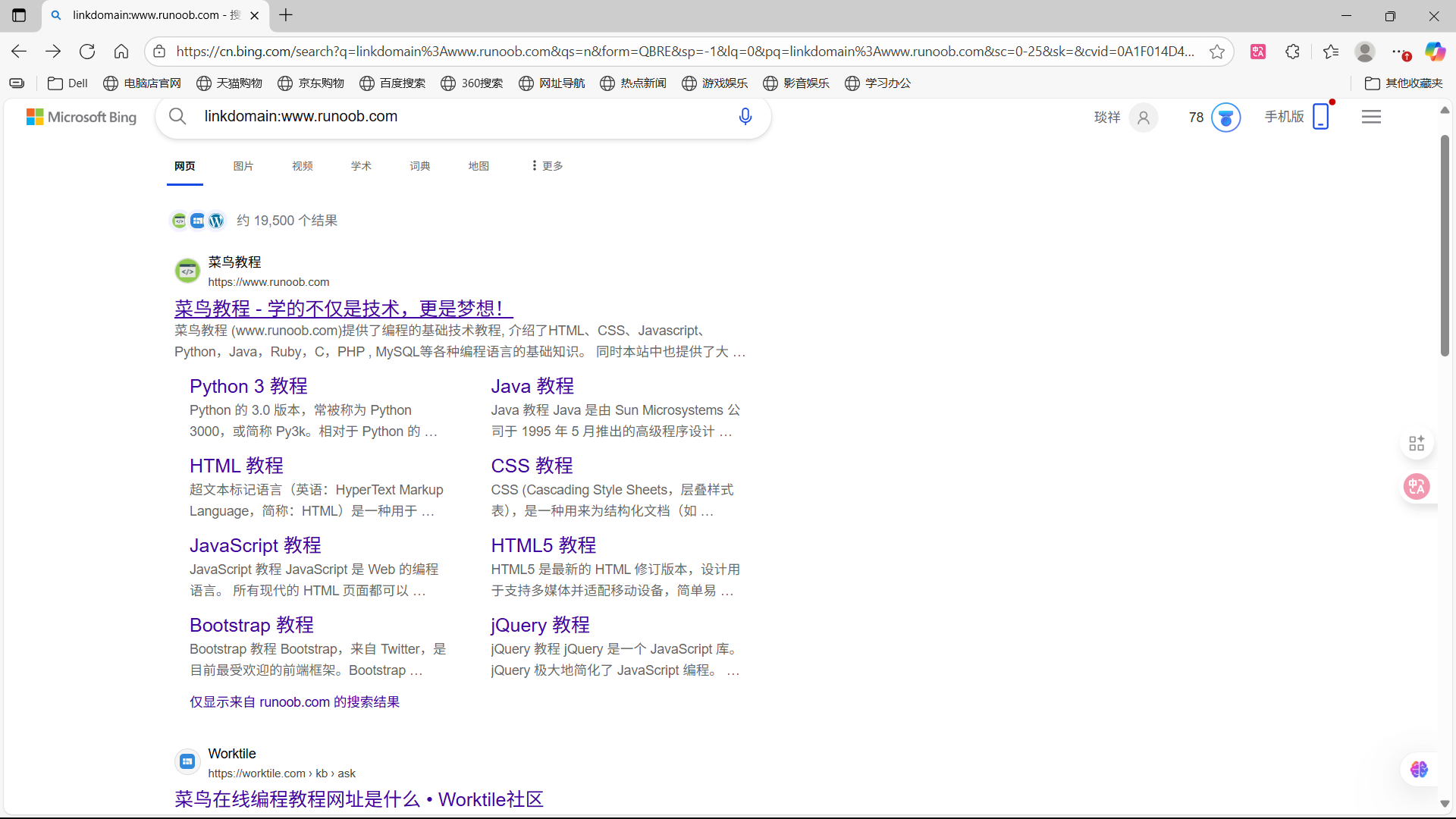

- linkdomain:查询这个网址链接到的页面

![image]()

- related:查询与所给的网站类似的网站

![image]()

3.问题及解决方案

- 问题1:使用nslookup查找baidu.com时没有成功。

- 问题1解决方案:kali使用nslookup默认不使用ICMP协议,通过-I指令指定使用保证畅通 。

4.学习感悟、思考

通过本次《网络与系统攻防技术》实验,我系统掌握了网络信息搜集的核心方法与工具,对攻防技术的实操逻辑有了更深刻的认知,让我体会到网络环境中信息泄露的潜在风险,让我意识到日常保护个人信息的必要性。未来,我将继续深入学习攻防技术,不仅提升自身的实操能力,更会树立 “攻防兼备” 的思维,在掌握攻击方法的同时,重视防御体系的构建,为保障网络安全积累更多知识与经验。

浙公网安备 33010602011771号

浙公网安备 33010602011771号