yzf4

20199130 2019-2020-2 《网络攻防实践》第四次作业

| 本次作业属于那个课程 | 《网络攻防实践》 |

|---|---|

| 这个作业要求在哪里 | 《网络攻防实践》第四次作业 |

1. 网络嗅探(sniff)

一种黑客常用的窃听技术,利用计算机的网络接口截获目的地为其他计算机的数据报文,以监听数据流中所包含的用户账户密码或私密信息。

类UNIX平台的网络嗅探技术:主要通过内核态的BPF和用户态的libpcap抓包工具库实现

windows平台的网络嗅探技术:通过增加一个驱动程序或网络组件来访问内核网卡驱动中捕获的数据包,目前最常用的是与类UNIX平台上BPF模块兼容的NPF

2. 网络嗅探软件

- 类UNIX平台网络嗅探器软件:最常用libpcap抓包开发库、tcpdump以及wireshark嗅探器软件

- libpcap抓包开发库:类UNIX平台下基于内核态BPF向应用程序提供的标准抓包开发库

- tcpdump嗅探器软件:在类UNIX平台下捕获数据包,最通用的嗅探器程序。在最简单的模式下,提供命令行模式,支持使用BFP语法的过滤条件进行网络上

数据包的选择性嗅探,谈后进行TCP/IP协议找到协议分析,以每行一个数据包捕获内容的方式呈现嗅探结果。 - wireshark嗅探器软件:是类UNIX平台下基于图形界面的嗅探器软件

- Windows平台网络嗅探器软件:Windows平台上也有很多网络嗅探器软件,类UNIX平台上的BPF

3. 动手实践 tcpdump对天涯论坛进行嗅探

过程如下:

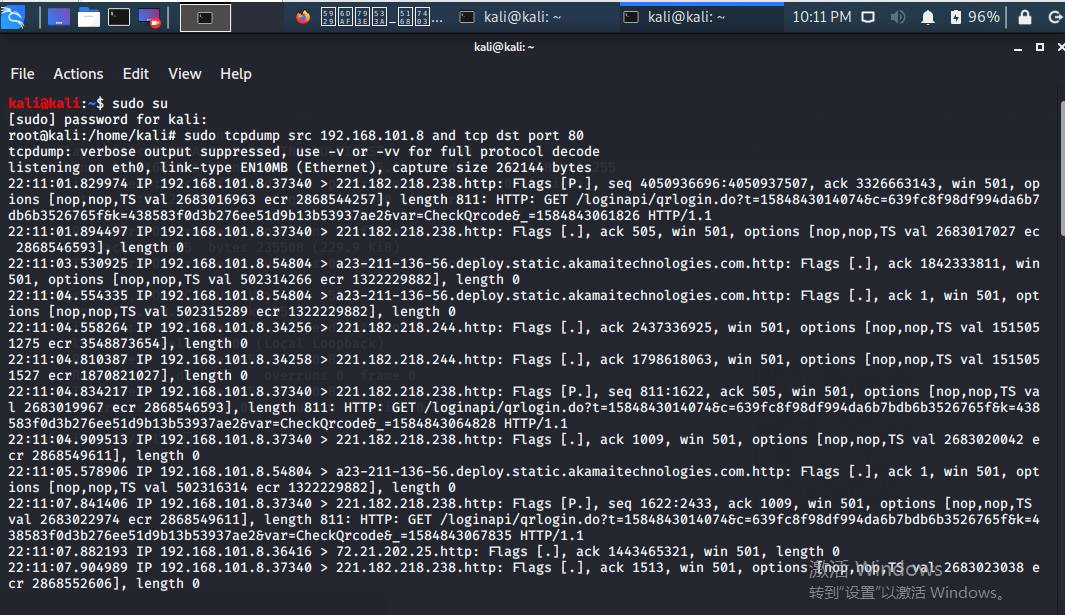

在kali中输入 sudo tcpdump src 192.168.200.3 and tcp dst port 80

(这里要注意你所使用的IP地址,可以先ifconfig一下看看你的IP)

获得的IP地址主要是几种:

221.182.218.238:中国 海南省 海口市

221.182.218.244:中国 海南省 海口市

72.21.202.25:美国

4. 动手实践 wireshark

- 使用wireshark开源软件对本机上以telnet方式登录BBS进行嗅探与协议分析,回答下列问题并给出操作过程

- 你所登陆的BBS服务器的IP地址与端口各是什么

- telnet协议是如何向服务器传送你输入的用户名及登录口令

- 如何利用wireshark分析嗅探的数据包,并从中获取你的用户名及登录口令

过程如下:

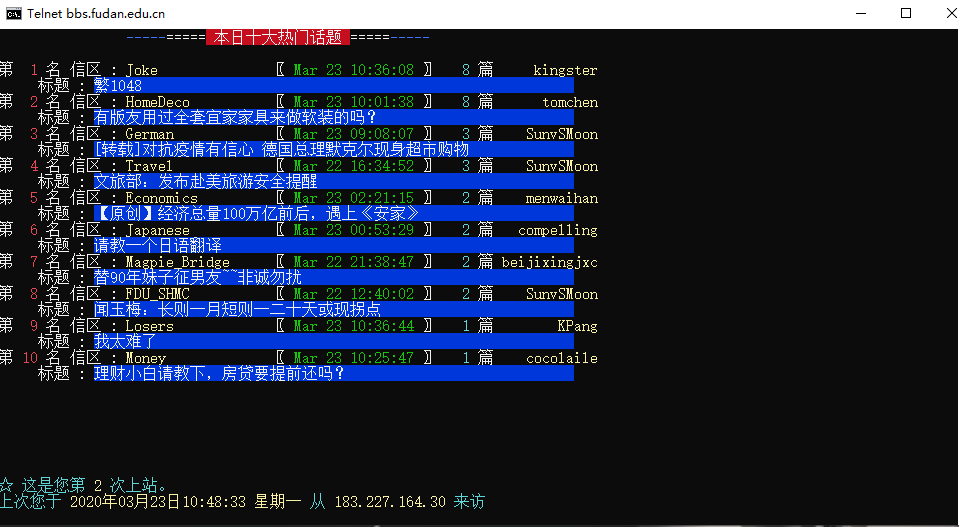

在kali中打开wireshark,同时在终端输入telnet bbs.fudan.edu.cn(不知道为什么用kali打开后面有点乱码,所以换成了主机做的)

注册新用户,输入用户名、密码:

可以发现复旦大学论坛的实时搜索(还有新冠疫情,emmm大众还是很关心时事的)

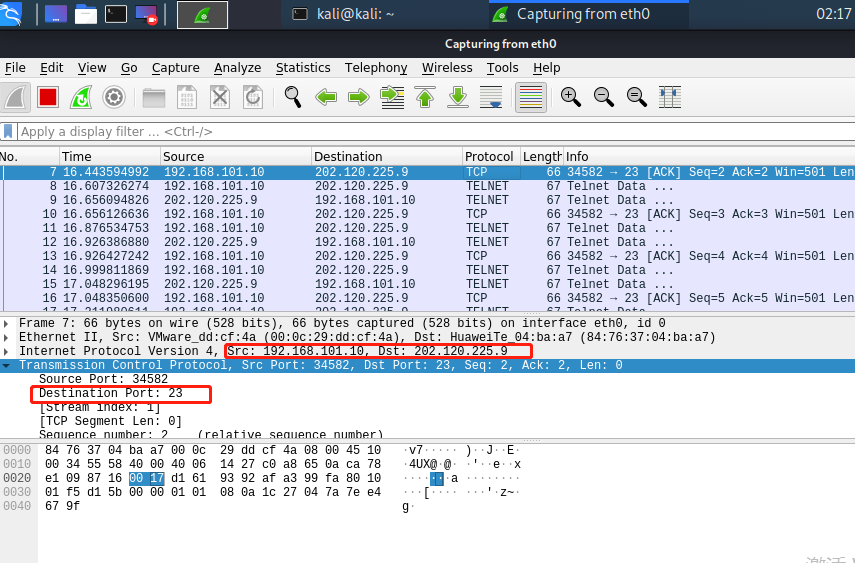

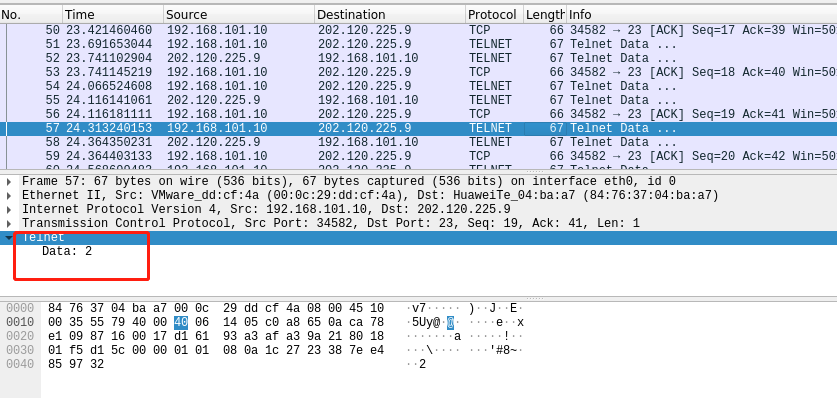

回到wireshark界面,对telnet进行分析,可以看出IP地址为202.120.225.9,端口为23

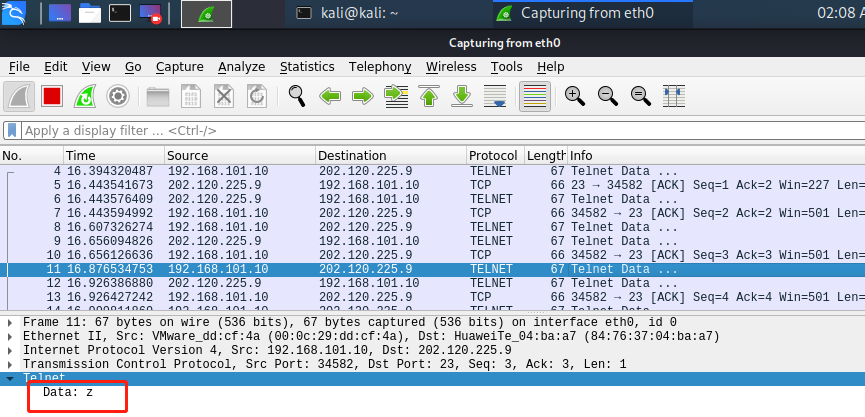

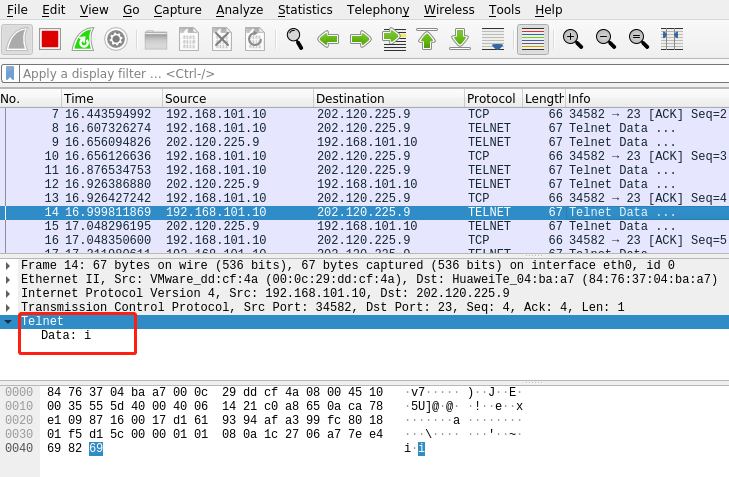

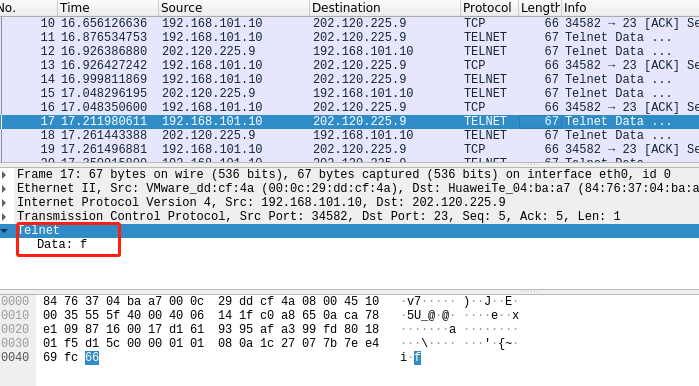

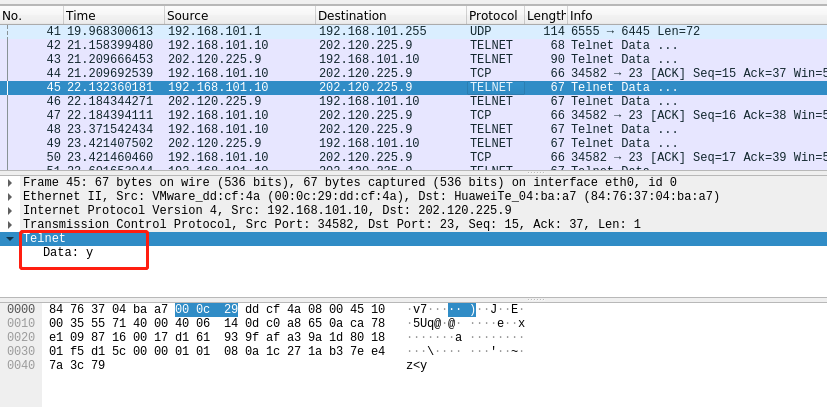

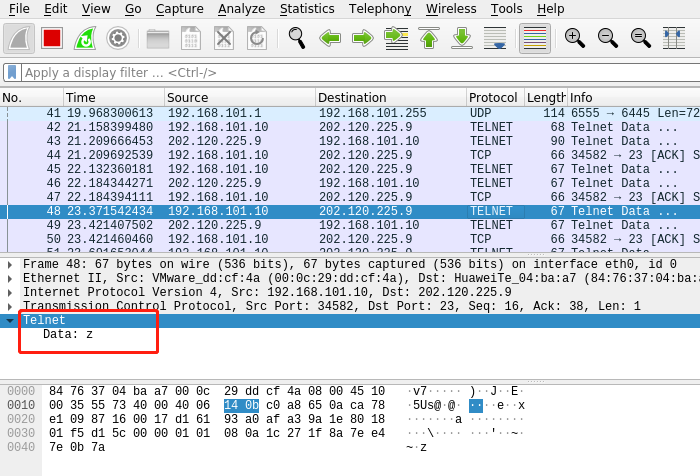

接下来利用wireshark找到输入的用户名和登录口令:

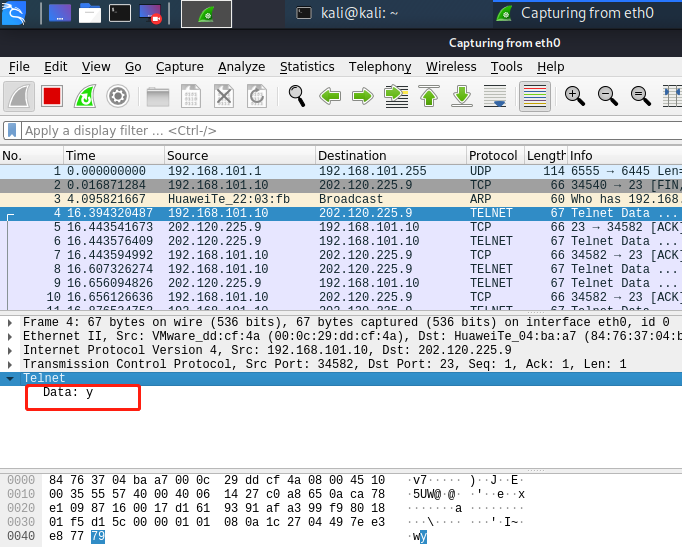

在data中可知用户名第一个为y

继续这样的操作,这里就不一一操作了,最后发现用户名为:yuzifanguser

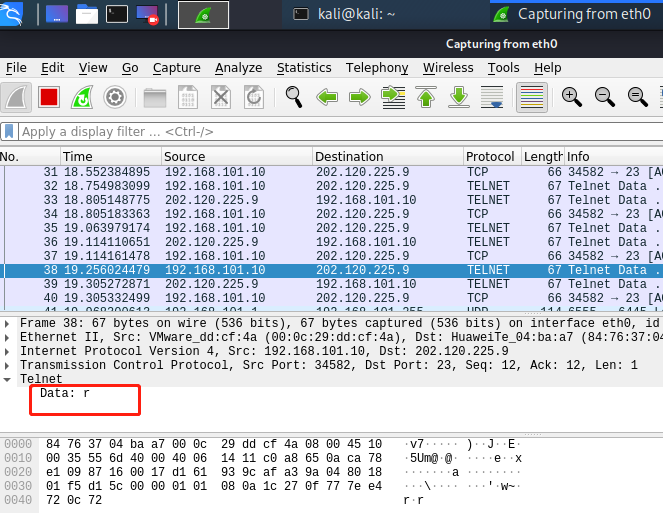

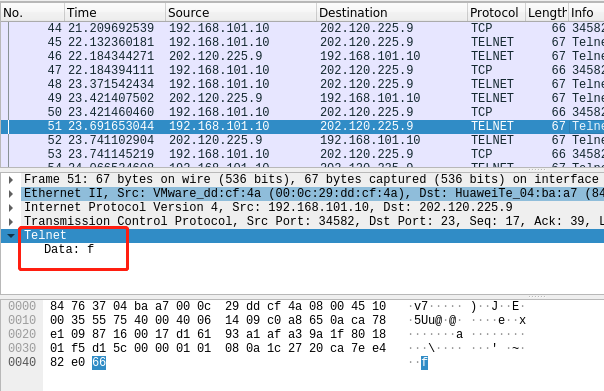

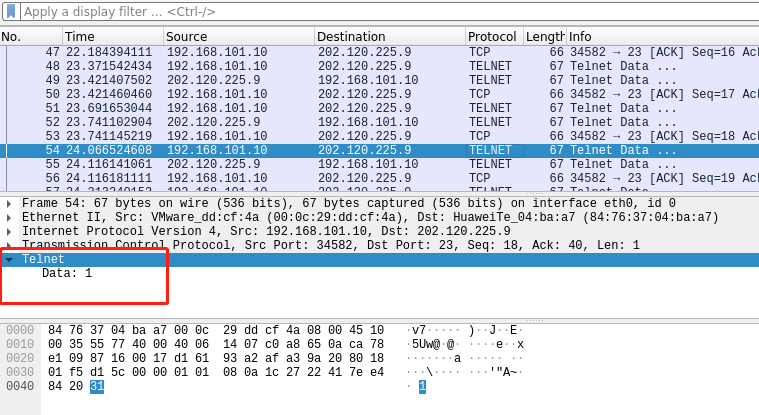

同理,在data中也可以找到登录密码:

即第一个密码符号为y

继续这样的操作,最后得到密码为yzf12345

由此,可以知道telnet是明文传输,不安全。

5. 实践作业

- 攻击主机的IP地址是什么

- 网络扫描的目标IP地址是什么

- 本次案例中是使用了哪个扫描工具发起这些端口扫描,如何确定的

- 你所分析的日志文件中,攻击者使用了哪种扫描方法,扫描的目标端口是什么,描述其工作原理

- 在蜜罐主机上哪些端口是被发现开放的

- 攻击主机的操作系统是什么

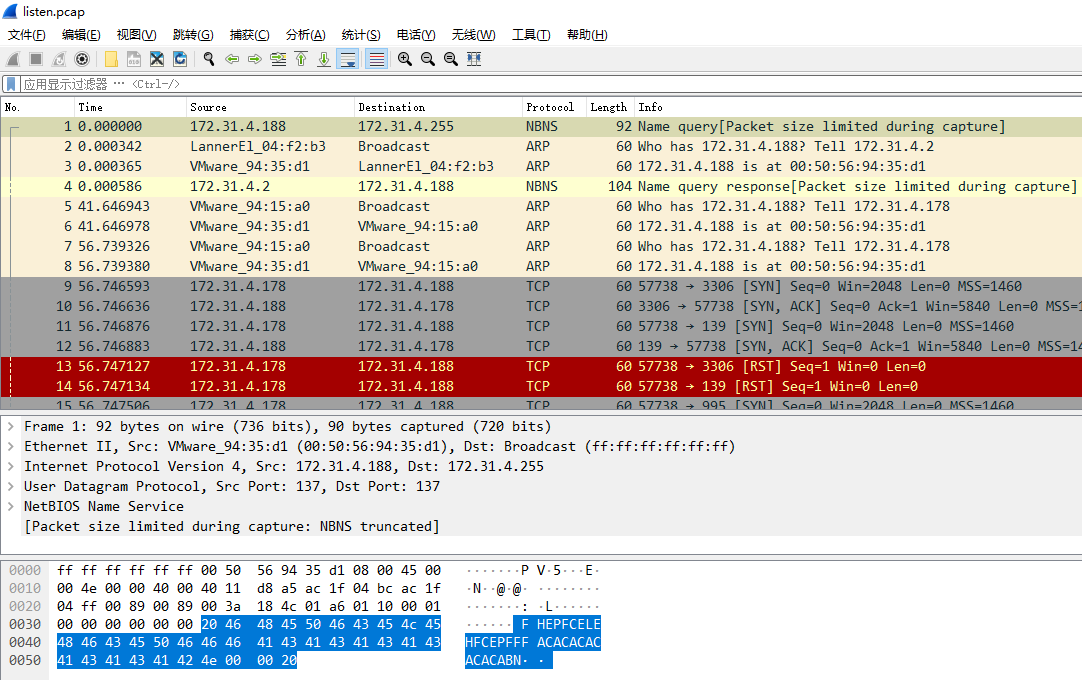

刚开始我是将listen下载到kali中的,但是不知道为什么listen无法用wireshark打开,最后还是用的主机打开

用wireshark抓包分析去做,如下:

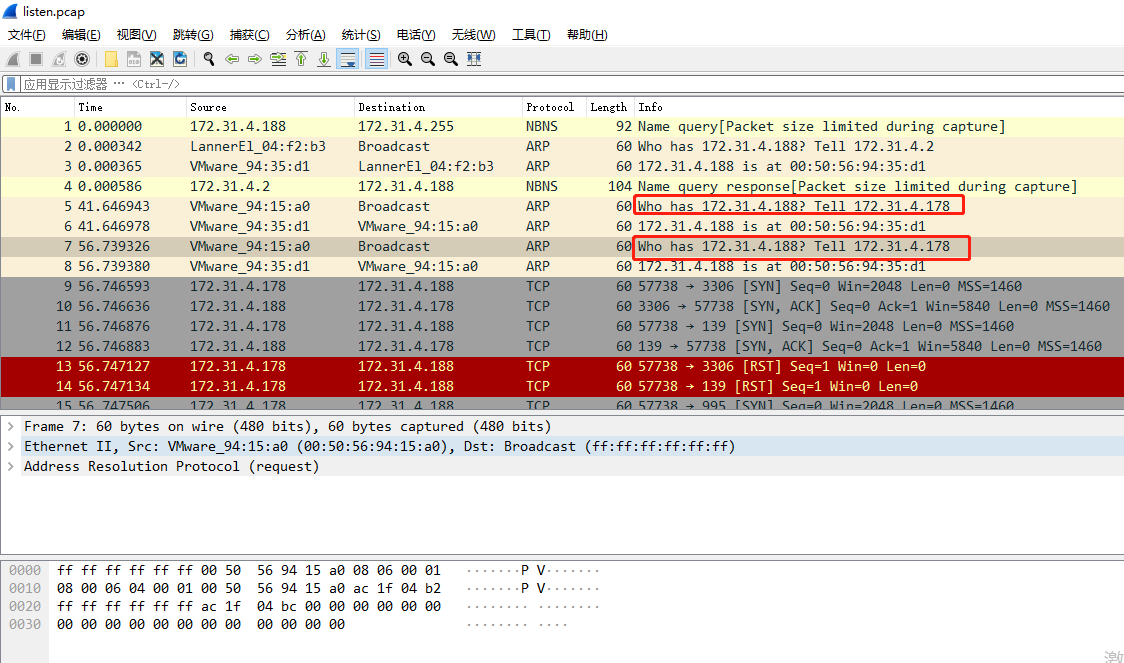

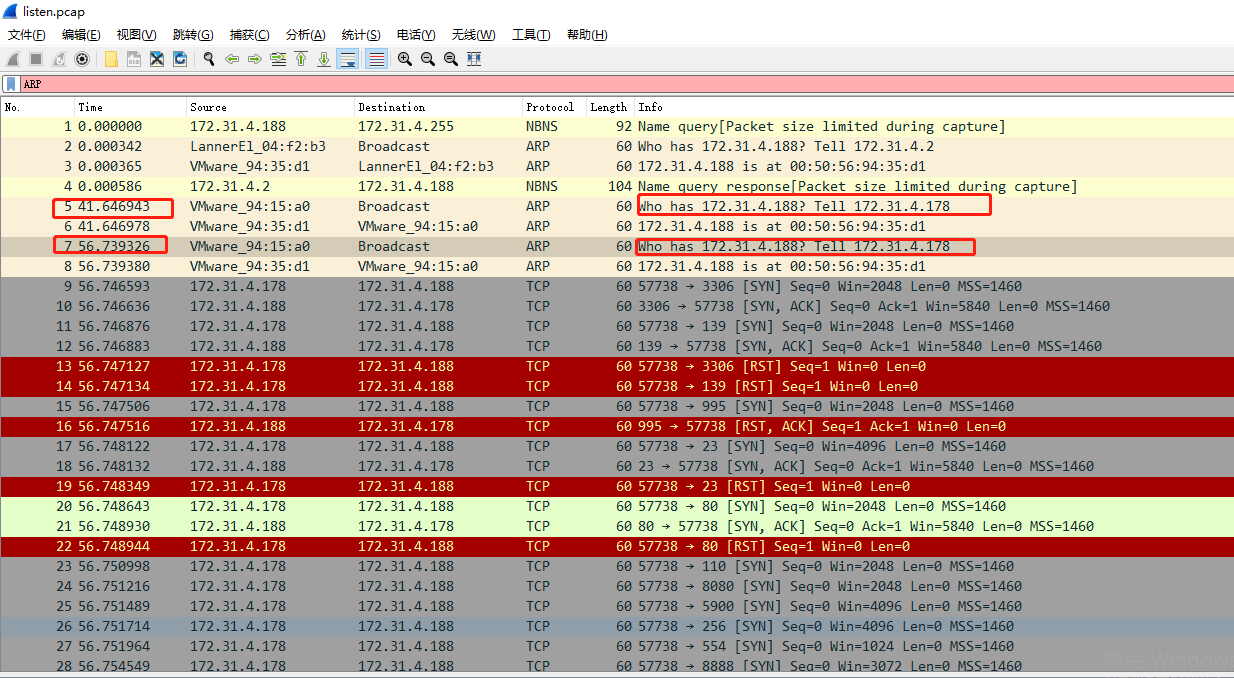

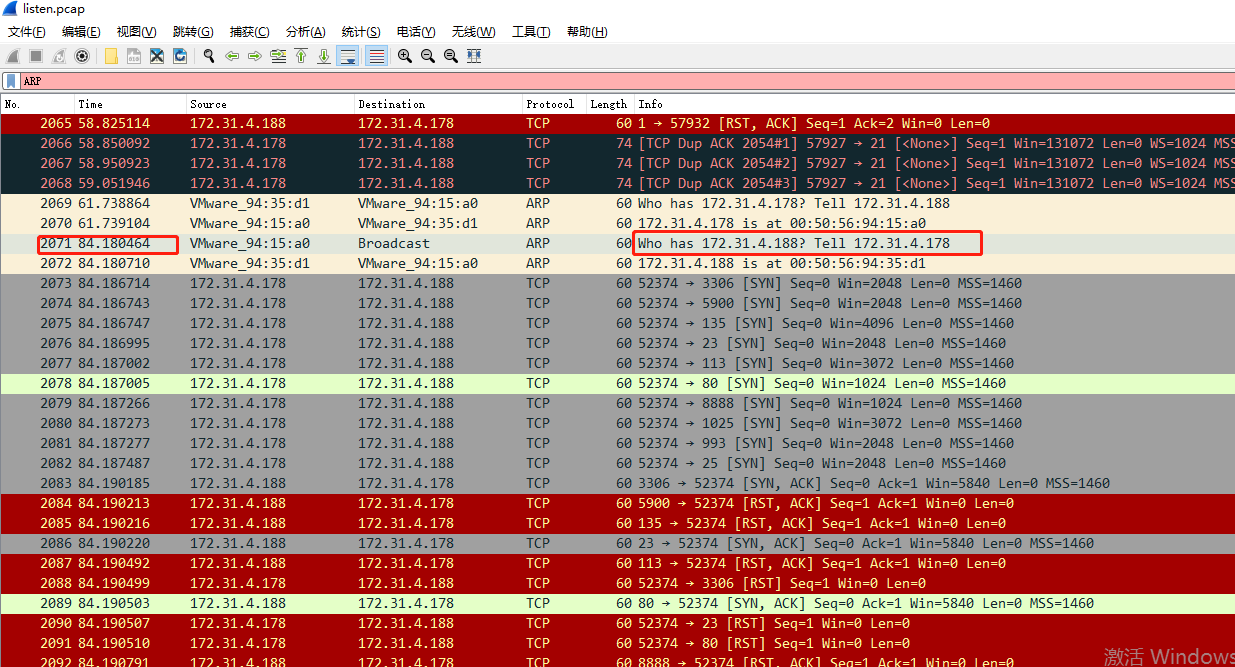

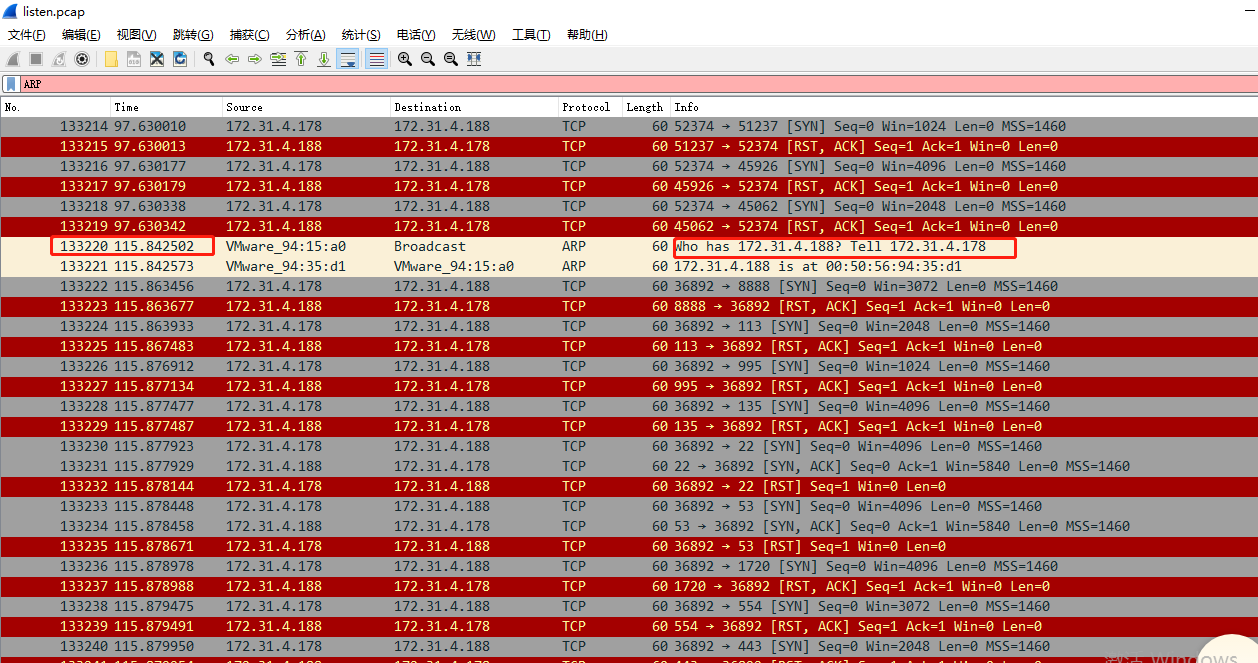

由上可知,攻击机的IP地址为172.31.4.178,网络扫描的IP地址为172.31.4.188

在过滤器中输入ARP,通过ARP确定目标MAC地址,在listen的ARP中找到who has 172.31.4.188?tell 172.31.4.178

可以知道,扫描的起点是5、7、2071、133220

从5、6、7中发现都是一次ARP扫描,所以可以确定第一次扫描仅判断主机是否活跃,应为nmap -sP 172.31.4.188

(后面部分的没看懂)

6. 出现问题及解决

(1)最开始用主机做的,并下载安装了wireshark,然而不知道为什么wireshark就是无法抓捕到telnet

解决方式:用kali打开(kali自带wireshark,不用下载),且认证密码是kali(这里真的绕了好久,气死了)

(2)kali中wireshark无法抓捕listen.pcap

解决方式:逆推思维(???哈哈哈哈我都想笑),返回来用主机抓捕listen.pcap,结果又可以抓捕到(真的有毒,不想讲话了)

7. 心得体会

通过这几次实践,我发现:做不出来不要慌,关机一晚上再试,实在不行换换思维,也许就雨过天晴了呢!

扯远了哈,最后希望能够学到更多知识,实践能力仍需加强啊。

浙公网安备 33010602011771号

浙公网安备 33010602011771号