2019-2020-2-20175332 张苗 -《网络对抗技术》Exp5 信息搜集与漏洞扫描

目录

1.实践内容

(1)各种搜索技巧的应用

搜索引擎

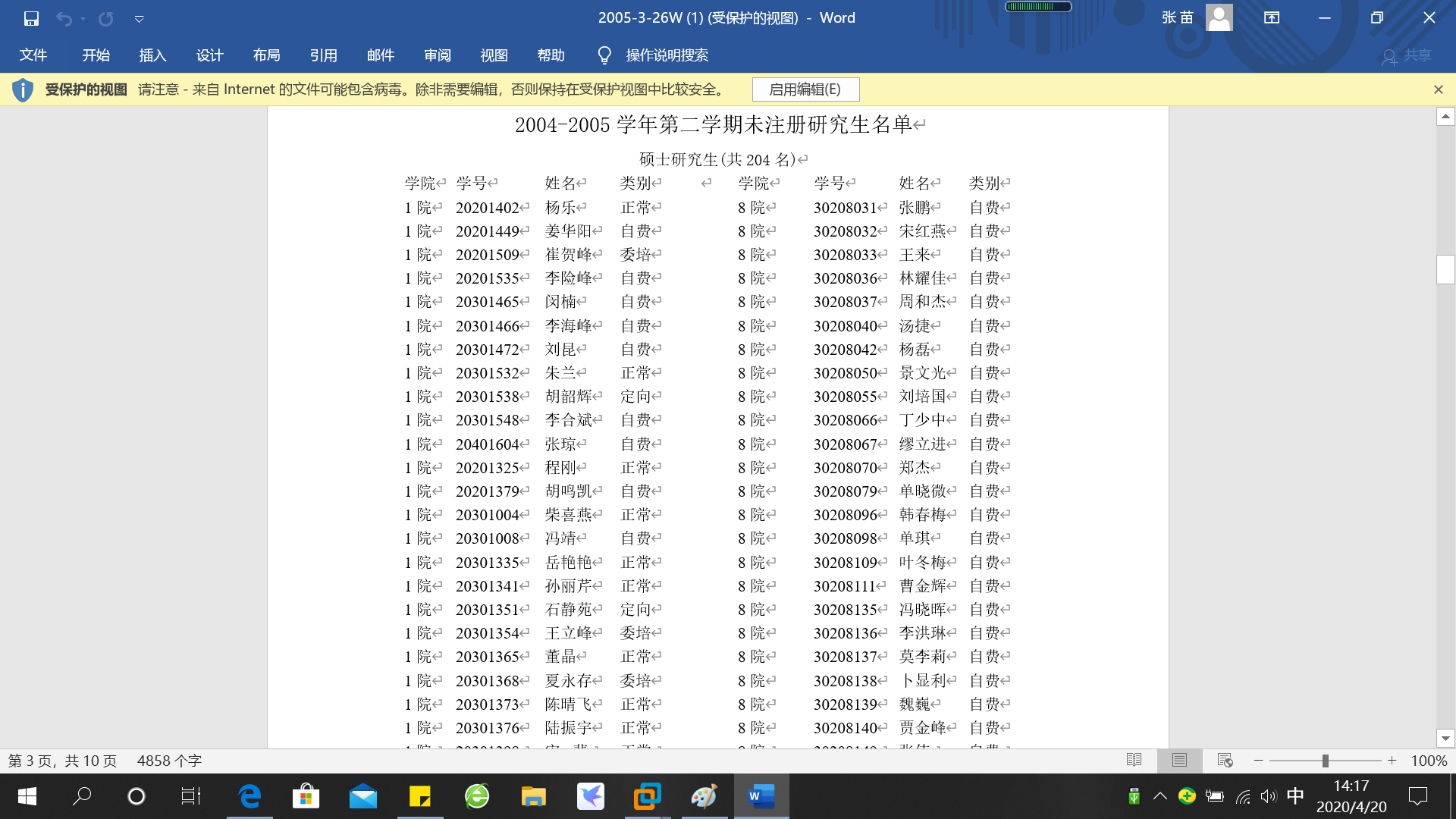

filetype:文件类型 关键字 site:网站类型(域名)

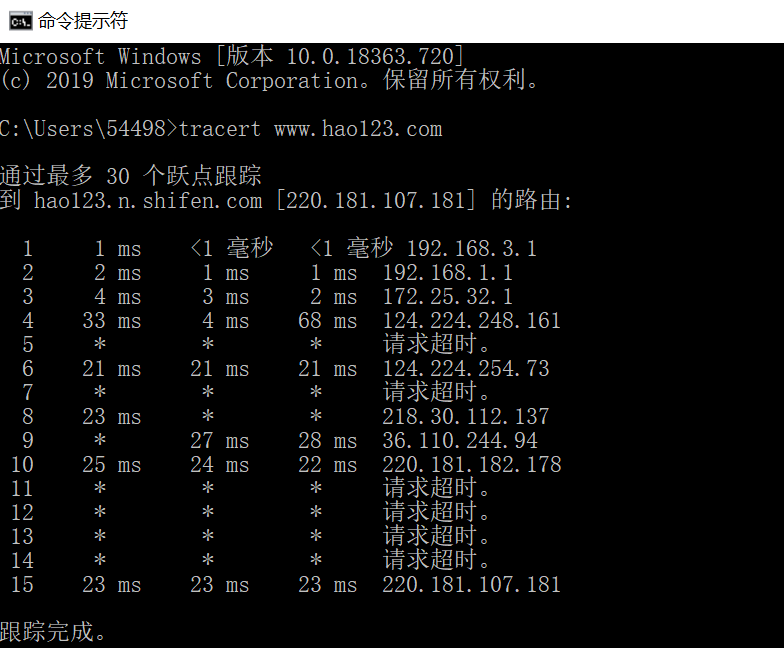

tracert 路由探测

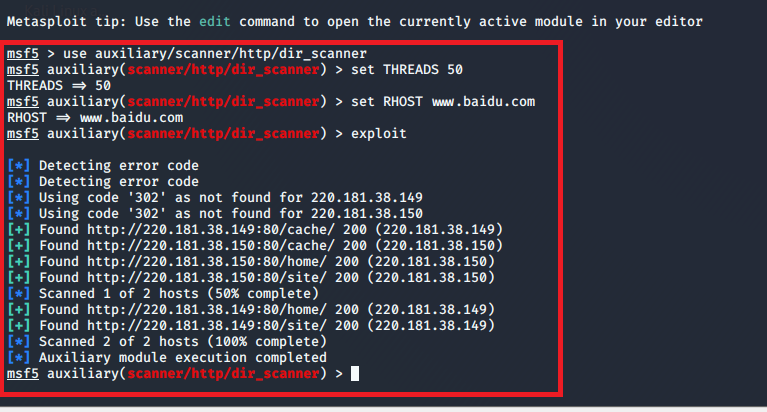

搜索网址目录结构

-

metasploit的brute_dirsdir_listingdir_scanner等辅助模块 -

暴力破解一般就是指穷举法

-

scanner/[service_name]/[service_name]_version遍历主机,确定服务版本; -

scanner/[service_name]/[service_name]_login进行口令探测攻击。

(2)DNS IP注册信息的查询

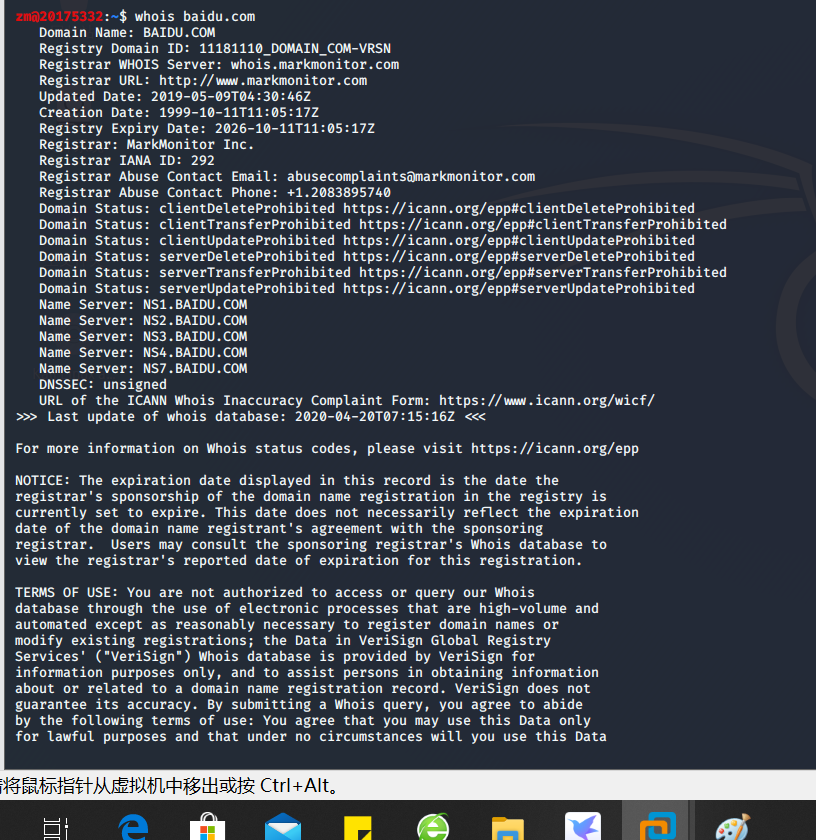

whois域名注册信息查询

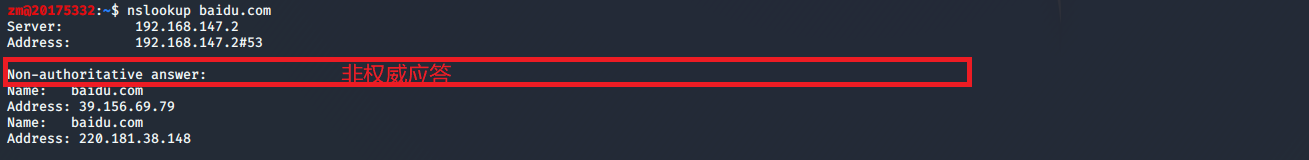

nslookup,dig域名查询

dig查询选项

+[no]search使用[不使用]搜索列表或resolv.conf中域伪指令(如果有的话)定义的搜索列表(默认不使用);

+[no]trace切换为待查询名称从根名称服务器开始的代理路径跟踪(默认不使用),若启用跟踪dig使用迭代查询解析待查询名称,将按照从根服务器的参照,显示来自每台使用解析查询的服务器的应答;

+[no]identify当启用+short选项时,显示[不显示]提供应答的IP地址和端口号;

+[no]stats设定显示统计信息,查询进行时,应答的大小等,默认显示查询统计信息。

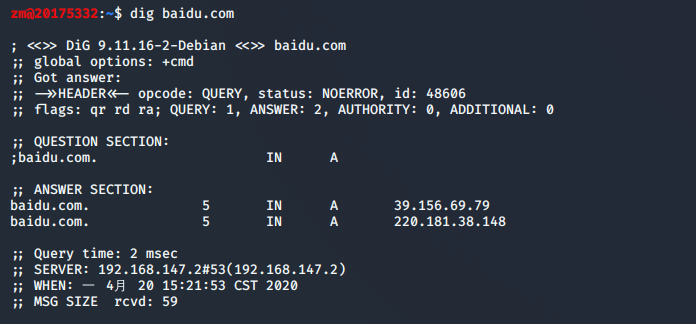

shodan地理位置查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(win10)

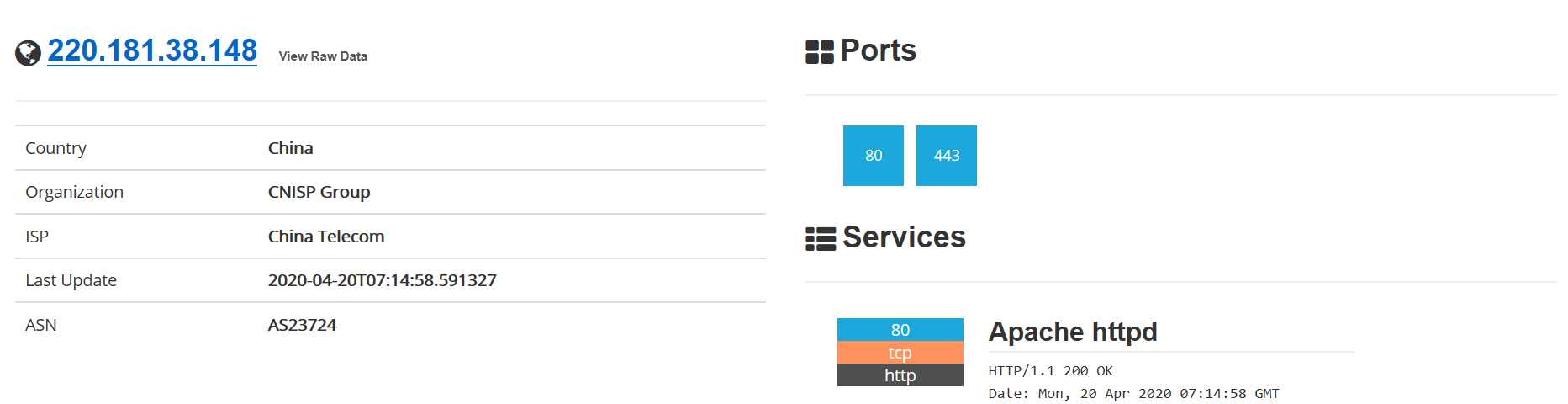

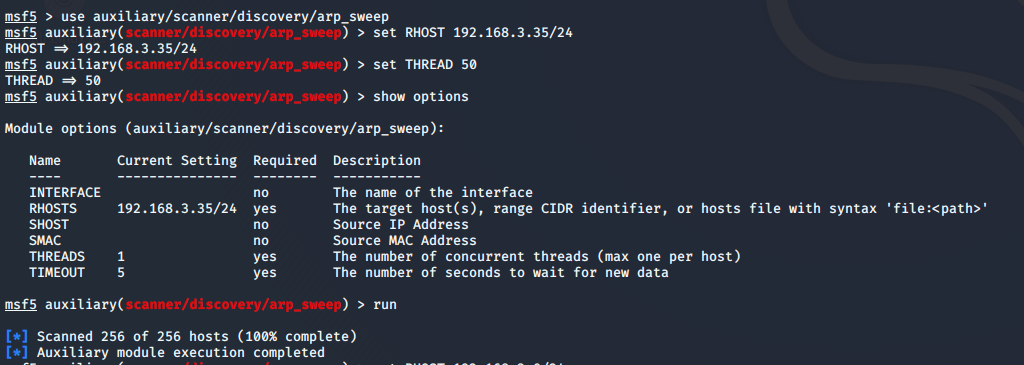

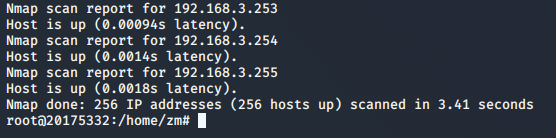

主机发现

问题: 权限不够

解决方法:用管理员权限启动

nmap -sn只进行主机发现

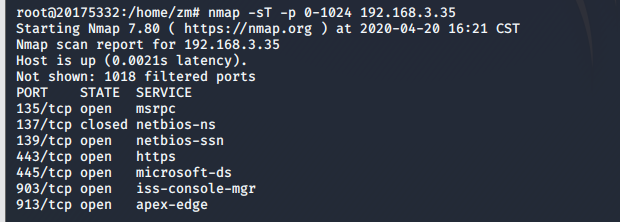

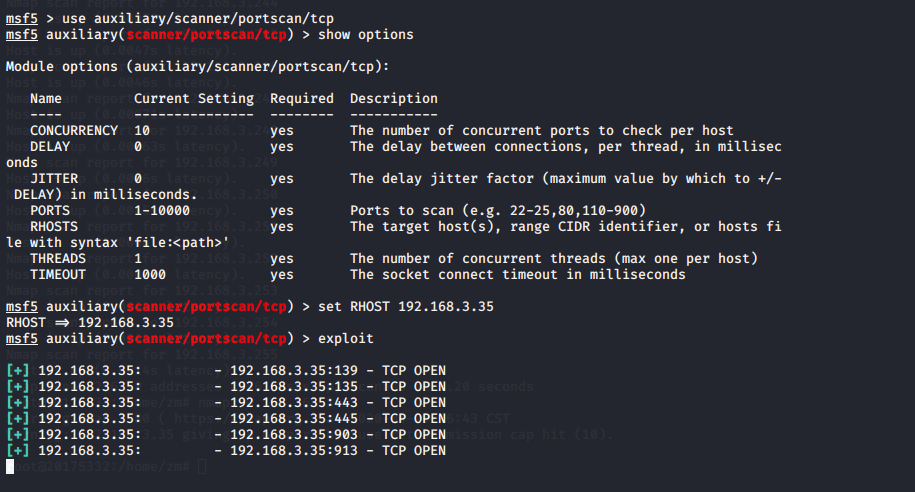

端口扫描

-

Nmap端口扫描,一般用到的参数如下:-sT -sS -sF/-sX/-sN -sP -sU -sA -Pn -p -F-

扫描类型:

-sT:TCP connect扫描

-sS:TCP syn扫描

-sF/-sX/-sN:通过发送一些标志位以避开设备或软件的检测

-sP:ICMP扫描

-sU:探测目标主机开放了哪些UDP端口

-sA:TCP ACk扫描 -

扫描选项:

-Pn:在扫描之前,不发送ICMP echo请求测试目标是否活跃

-O:辨识操作系统等信息

-F:快速扫描模式

-p<端口范围>:指定端口扫描范围

-

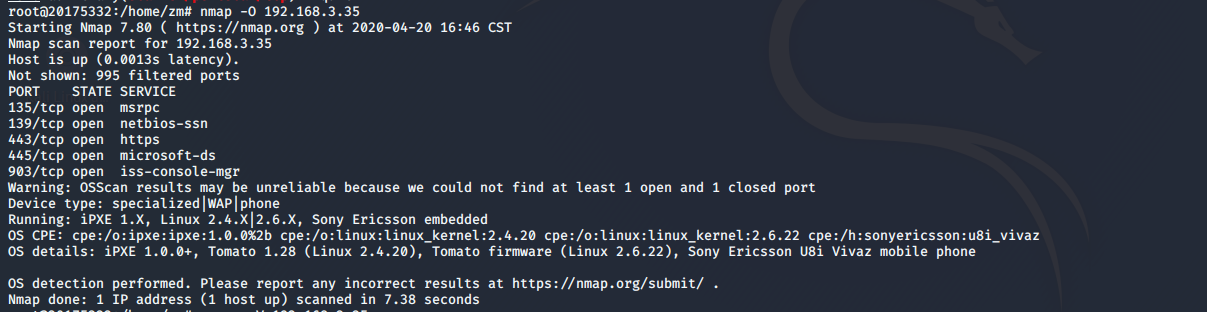

OS及服务版本探测

-namp -OOS侦测,检测目标主机运行的操作系统类型及设备类型等信息

-nmap -sV版本侦测,确定目标主机开放端口上运行的具体的应用程序及版本信息

具体服务查点

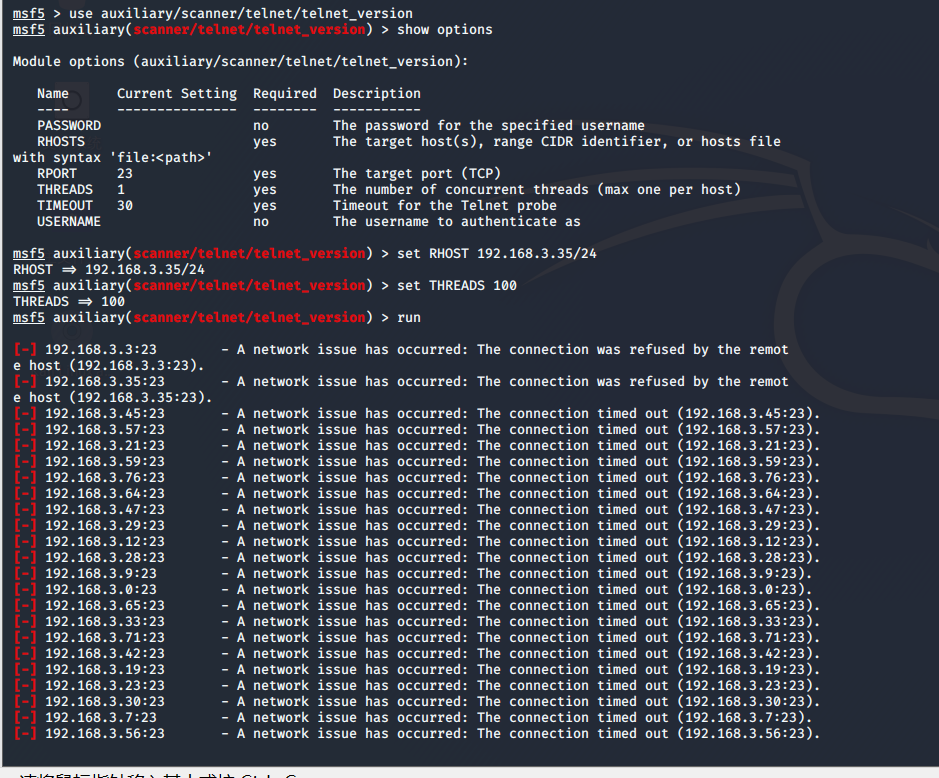

- telnet服务扫描

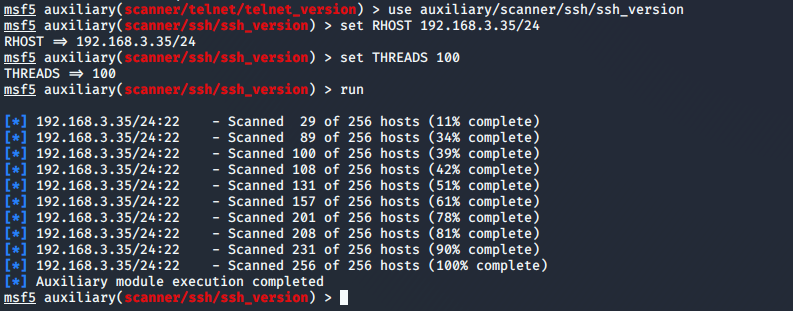

- SSH服务扫描

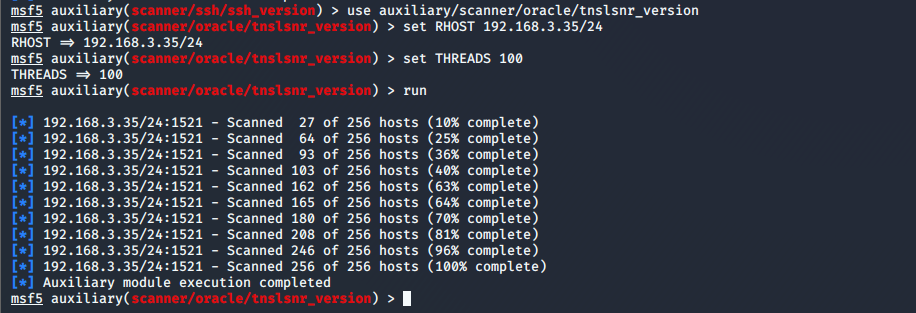

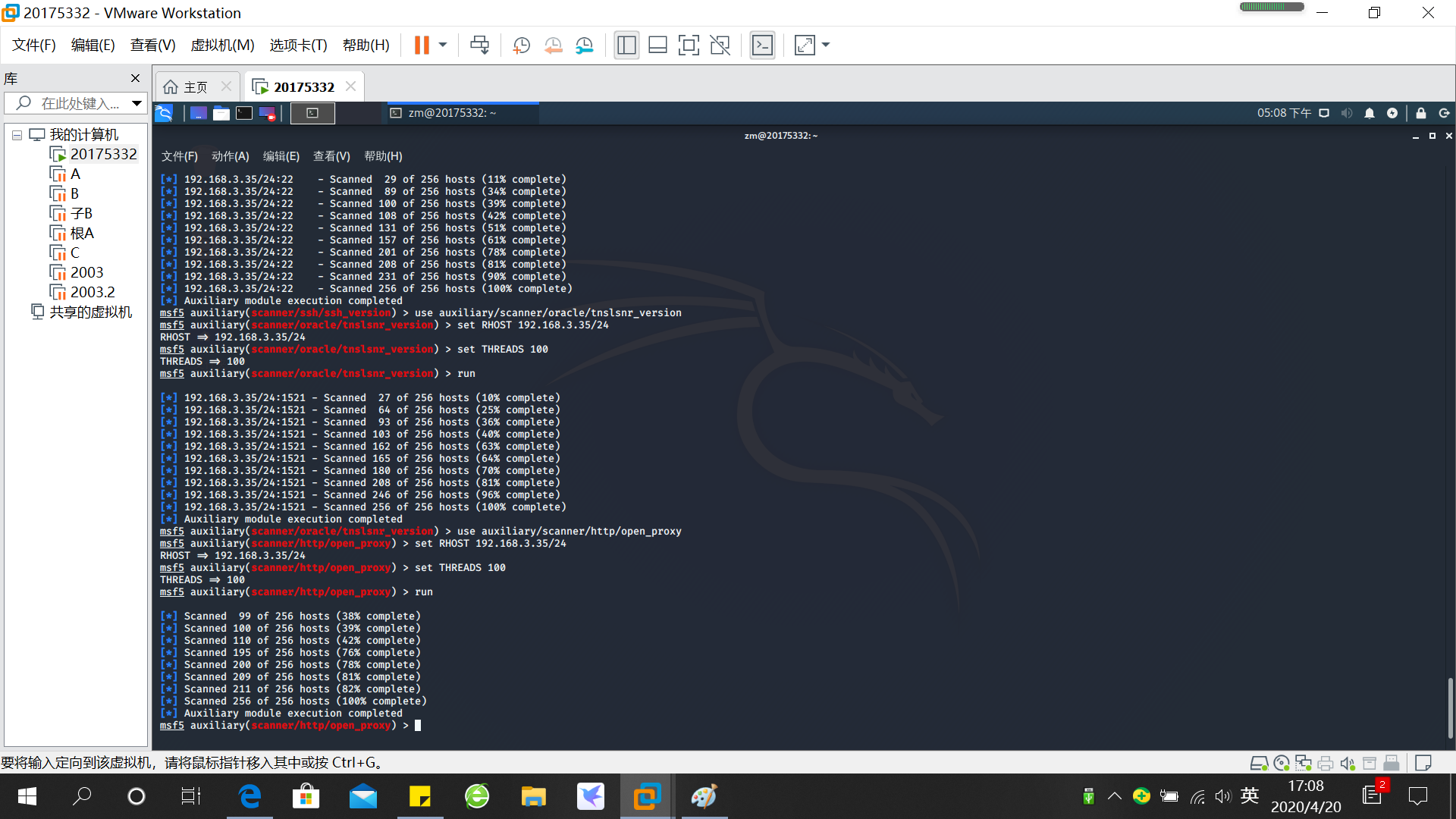

- Oracle数据库服务查点

- open_proxy开放代理探测

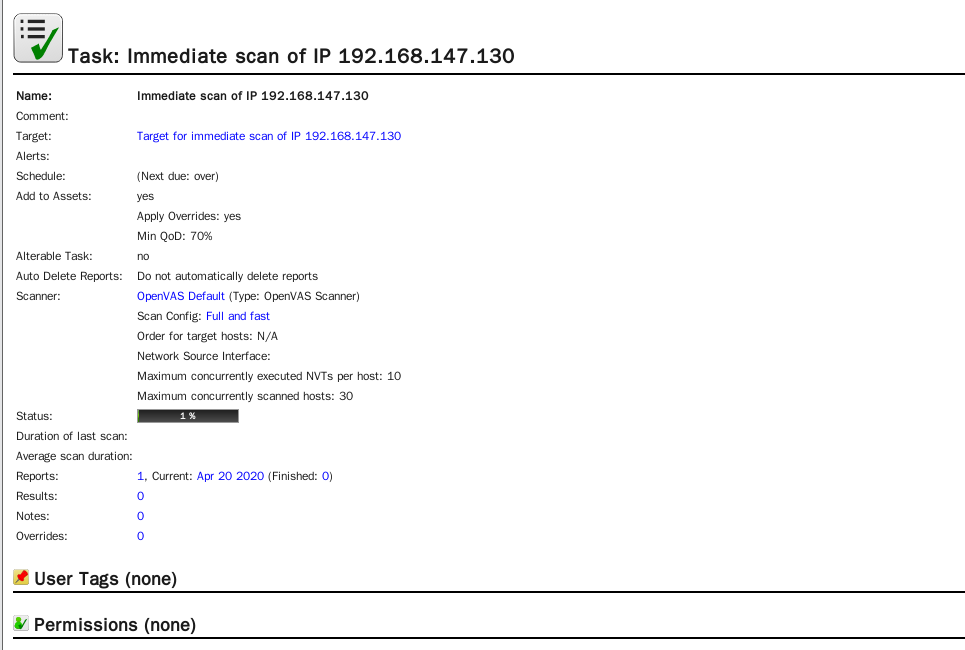

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(kali)

安装Openvas

启动扫描

问题:

解决方法:直接在浏览器打开网址

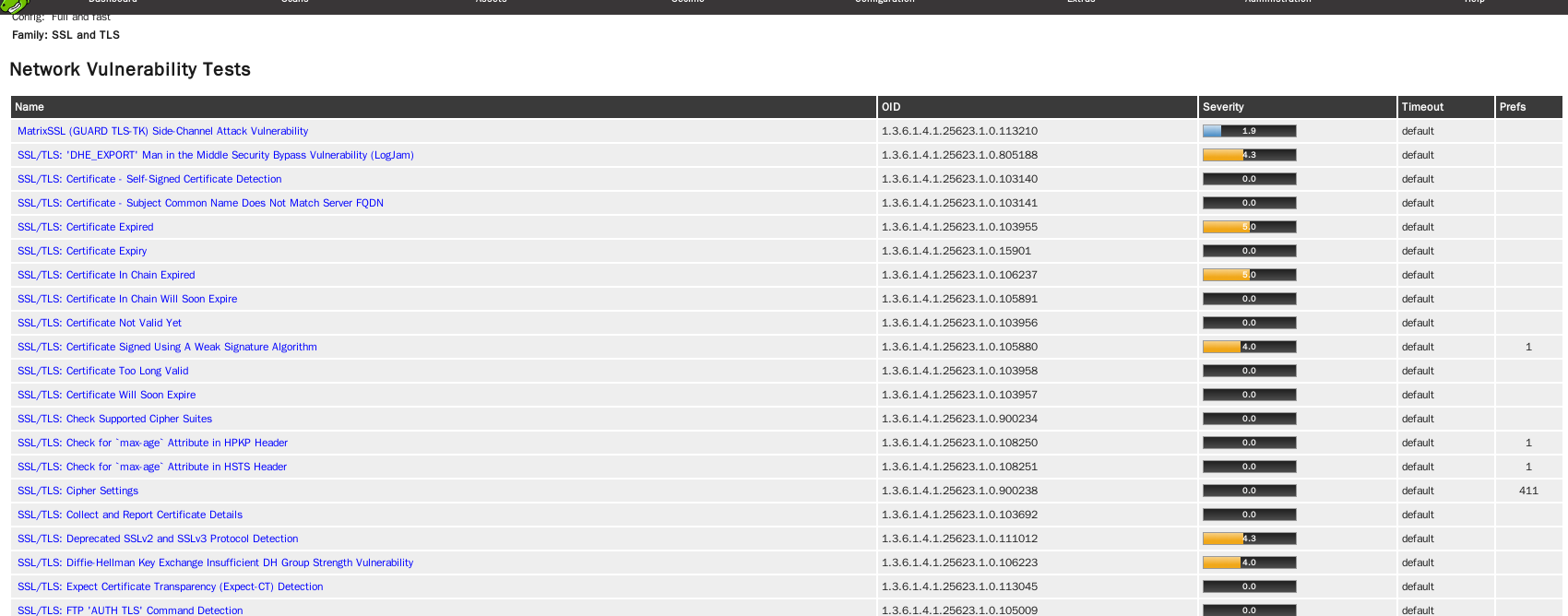

查看报告漏洞

查看报告中任意漏洞

由于网页报告为英文界面,于是将网页在虚拟机中下载保存,并在主机中用谷歌浏览器打开,结果如下

2.实践问题回答

(1)哪些组织负责DNS,IP的管理。

全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

全球一共有5个地区性注册机构:

ARIN主要负责北美地区业务

RIPE主要负责欧洲地区业务

APNIC主要负责亚太地区业务

LACNIC主要负责拉丁美洲美洲业务

AfriNIC负责非洲地区业务

(2)什么是3R信息。

注册人 注册商 官方注册局

(3)评价下扫描结果的准确性。

在扫描自己主机是结果大概是准确的,但是如果扫描其他主机结果可能因为该主机的防护措施或配置而被影响

3.实践总结与体会

个人信息安全在网络时代真的应该受到重视,只是在搜索引擎简单的搜索就可以获得许多个人信息,更不要说在深一层的搜集,所以我们一定要注意保护个人信息。

浙公网安备 33010602011771号

浙公网安备 33010602011771号