2018-2019-2 《网络对抗技术》 Exp7 网络欺诈防范 20165222

1.实践目标

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

2.实践内容

(1)简单应用SET工具建立冒名网站 (1分)

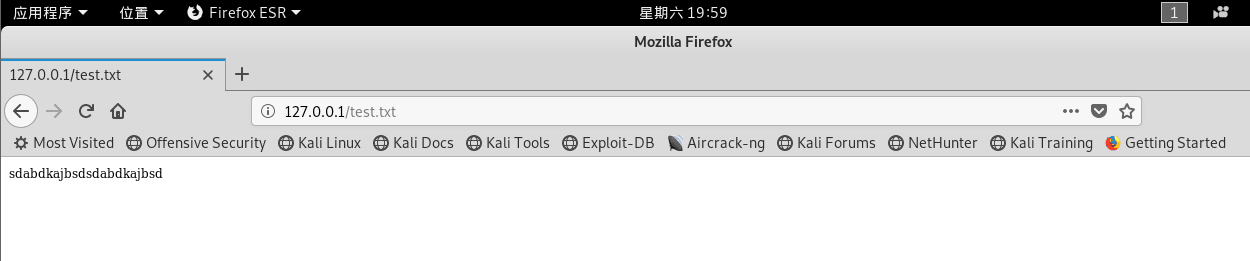

apachectl start开启服务

server apache2 restart重启apache2侦听服务

apache服务测试

可正常,无问题。

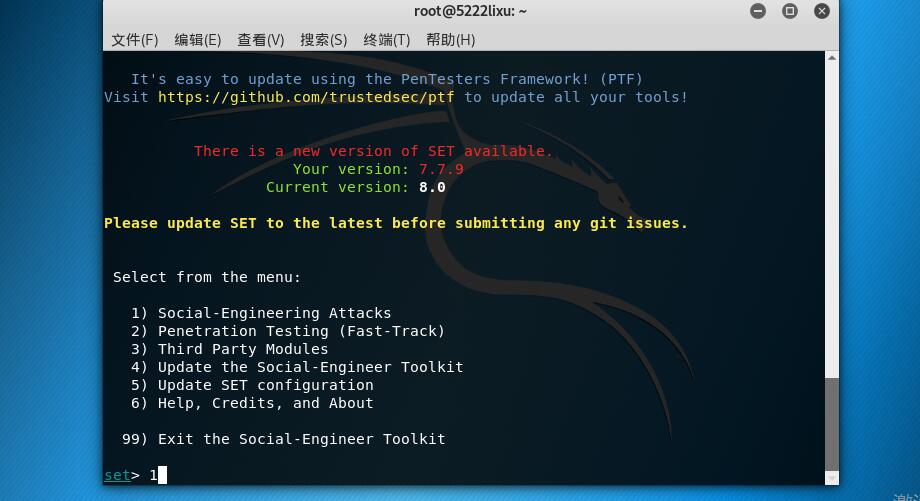

setoolkit打开工具set。选择1,社会工程学攻击。

再选择2,钓鱼网站攻击。

再选择3,账号密码截取。

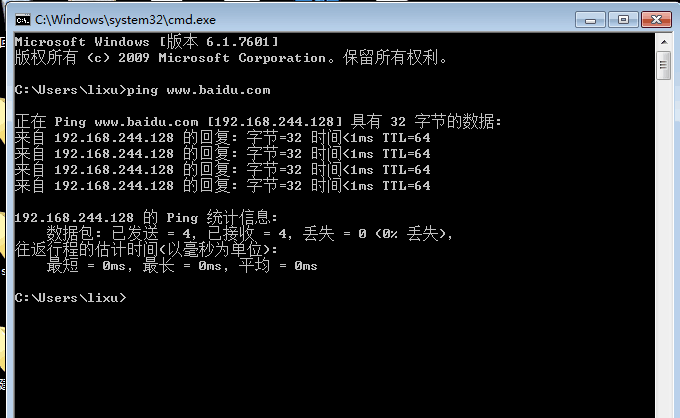

最后选2,进行网址克隆并输入自己的ip和克隆的URL。结果如下:在另一台机器上登陆kali的ip,用自己写的html,可截取登陆账号密码。

同时,网页可以是其他现成网页,同样能实现截获,结果同样可实现。如下:

(2)ettercap DNS spoof (1分)

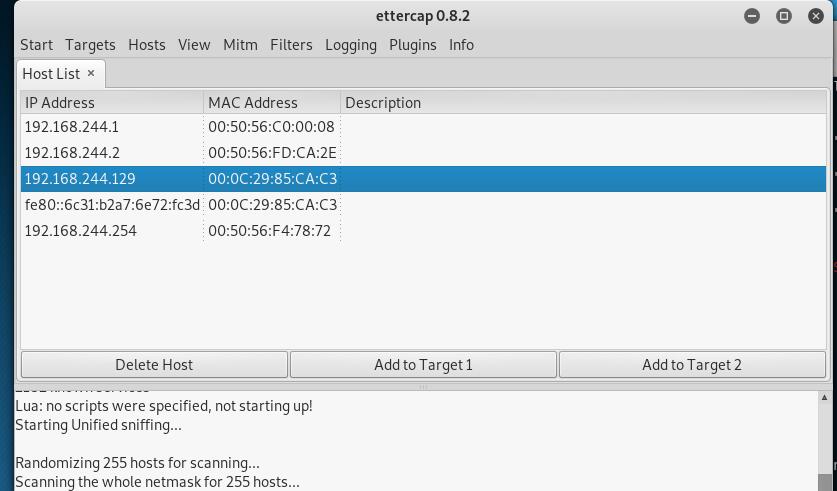

ifconfig eth0 promisc将网卡改为混杂模式

vi /etc/ettercap/etter.dns 修改dns缓存表。这里我将baidu解析为自己的ip。

ettercap -G开启ettercap

然后开始扫描子网,如下:

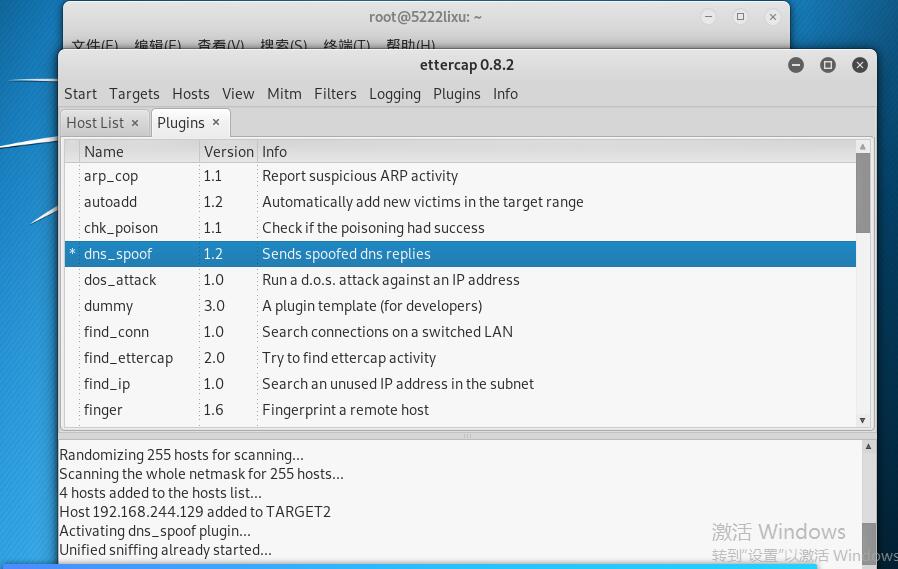

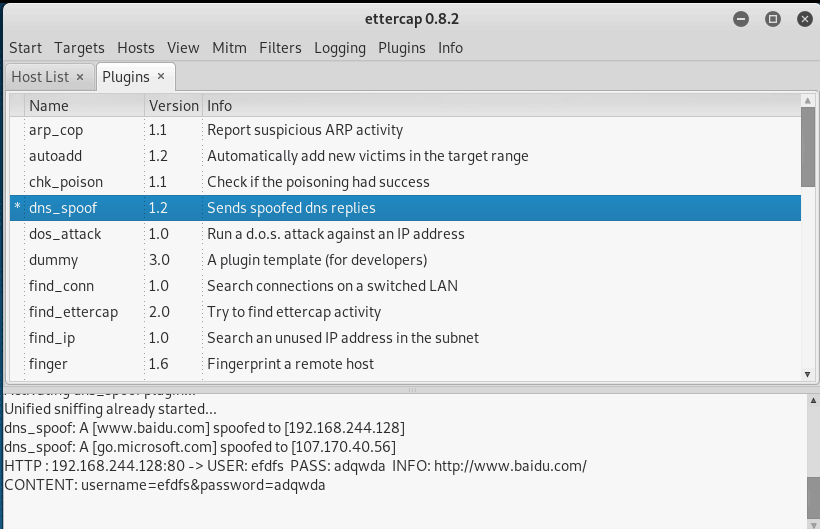

将win7ip(图中ip)设置为目标,点击Plugins——>Manage the plugins,如下,选择dns欺骗:开始

这个是时候,发给baidu的消息都到了自己的kali那里,如下:

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。(1.5分)

将以上步骤1(将ip对应到一个类似攻击对象的网页)和步骤2(将域名解析为自己的ip)同时实现,即可用DNS spoof引导特定访问到冒名网站

这里就不使用百度网页前端源码,而用自己的html。

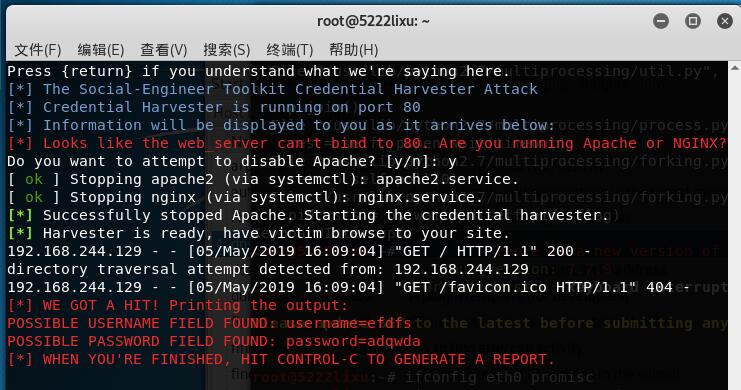

在set里可截获到账号密码

同时ettercap也可见账号密码

(4)请勿使用外部网站做实验

2.1.基础问题回答

(1)通常在什么场景下容易受到DNS spoof攻击

同一个子网内,这东西简直XX了,因此连了一些不正经的wifi即可被随意攻击。

(2)在日常生活工作中如何防范以上两攻击方法

1,我觉得可以先来一手DNS静态表配置,将常用的dns与ip对应下来,2,是远离公共wifi,不在同一个子网内,别人碰不到你。

2.2.实践总结与体会

这次实验简单,但作用方面,相当强悍。

参考自:https://gitee.com/wildlinux/NetSec/blob/master/ExpGuides/0x61_Web_Apache-PHP-MySQL%E5%9F%BA%E7%A1%80.md

浙公网安备 33010602011771号

浙公网安备 33010602011771号