20145330 《网络攻防》 信息搜集与漏洞扫描

20145330 《网络攻防》 信息搜集与漏洞扫描

1.实验后回答问题

(1)哪些组织负责DNS,IP的管理。

- ICANN机构负责DNS,IP的管理

- 在ICANN下有三个支持机构

- 地址支持组织(ASO)负责IP地址系统的管理

- 域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理。

(2)什么是3R信息

- 注册人(Registrant)

- 注册商(Registrar)

- 官方注册局(Registry)

2.实验总结与体会

这次实验完成的相对来说顺利些, 信息收集在从某种角度来说是很有用的,通过各种方面零散收集拼凑起来就可能是有效的有用信息。而且可以在kali下看出某网站的注册公司注册人电话什么的我觉得还是挺神奇的。

3.实践过程记录

一、 信息收集技术

(1)whois,dig,nslookup

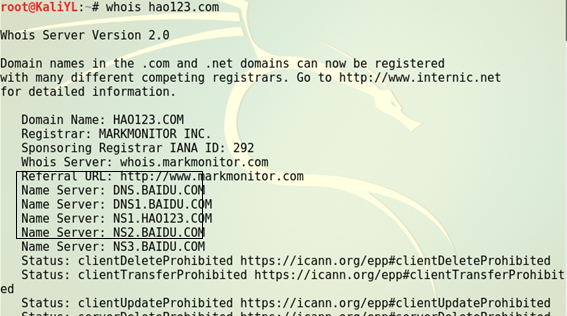

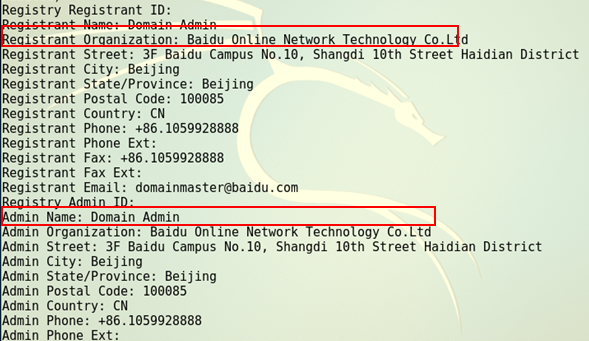

1、 直接输入whois hao123.com(任选),可以看到注册的公司、服务器、基本的注册省份、传真、电话:

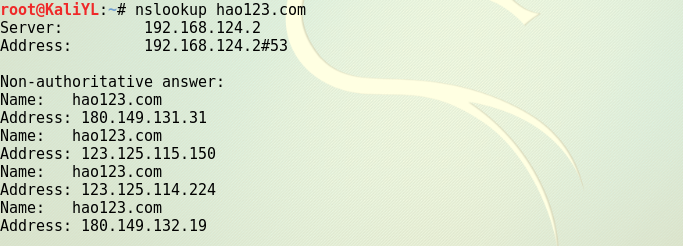

2、 dig hao123.com查找可用的IP,给出了4个

3、 nslookup hao123.com也可以查到相同的ip

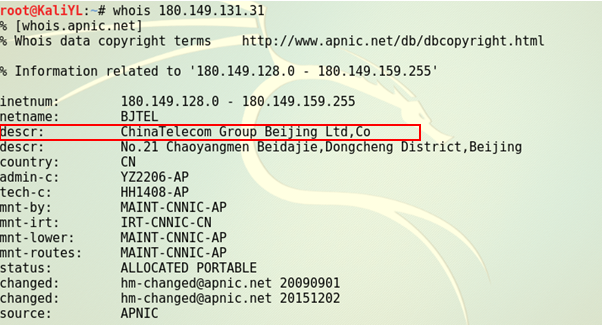

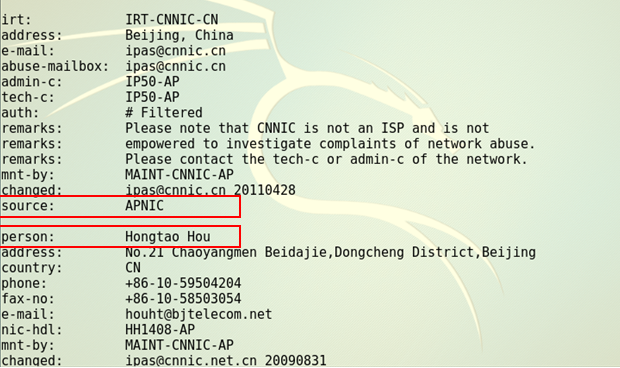

4、 whois 180.149.131.31 可以查看这个IP地址的相关信息,这个IP注册局APNIC、注册商、注册人:

可以看出是北京的

5、也可在相应网站查询ip地址对应的具体信息,http://ip.chinaz.com

(2) traceroute,搜索引擎查询技术

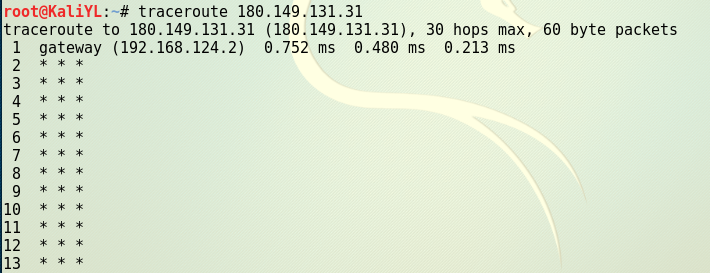

1、tracert路由探测:由于虚拟机为NAT连接模式,路由信息无法探测到,显示星号。

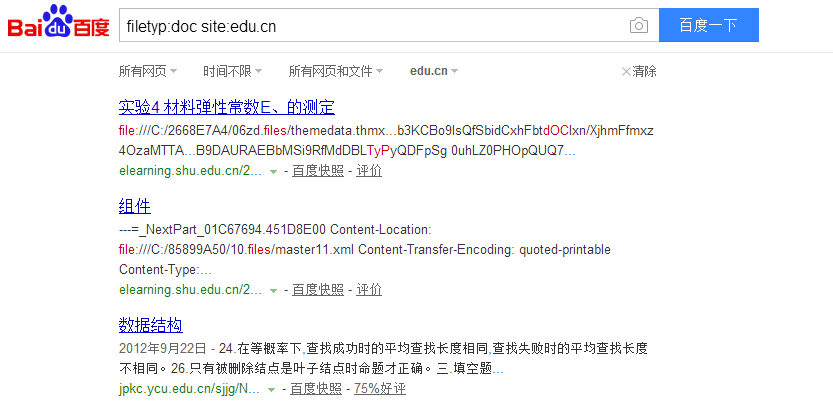

2、搜索引擎查询技术:

(3) 基本的扫描技术

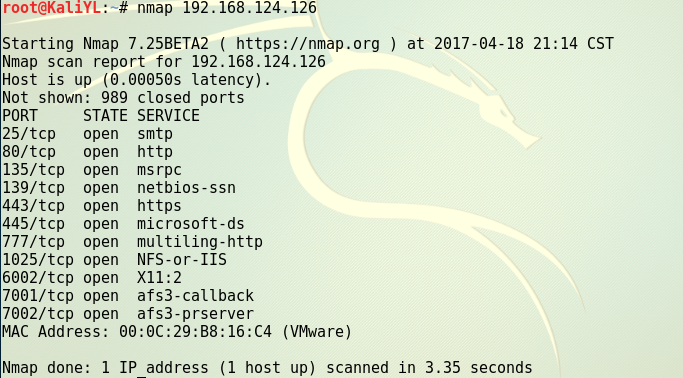

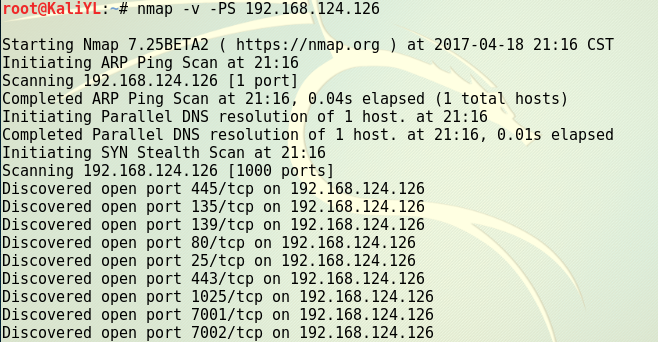

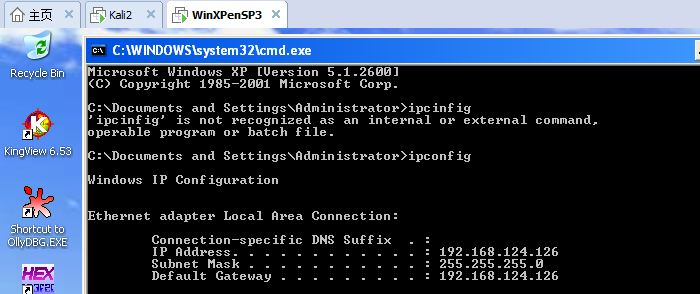

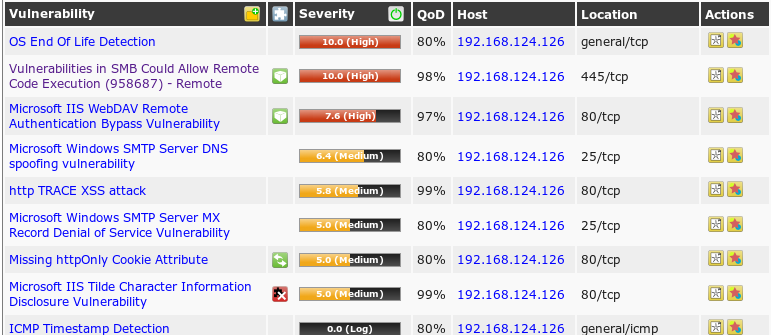

目标主机为WinXPenSP3,ip:192.168.124.126

1、主机发现:

2、端口扫描

对TCP端口进行扫描:

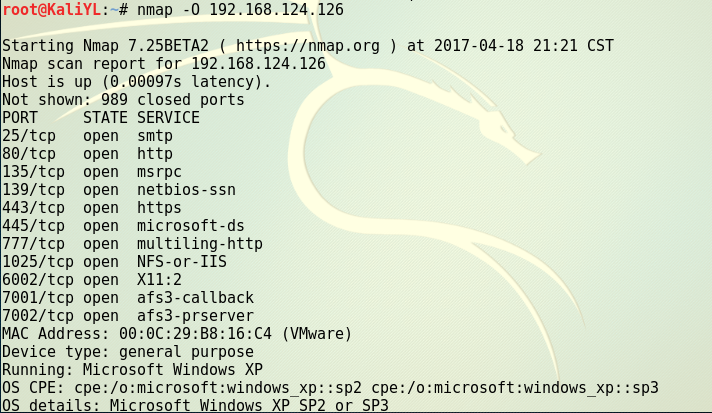

3、OS及服务版本探测:

判定目标主机的系统,靶机是windowsXP SP3

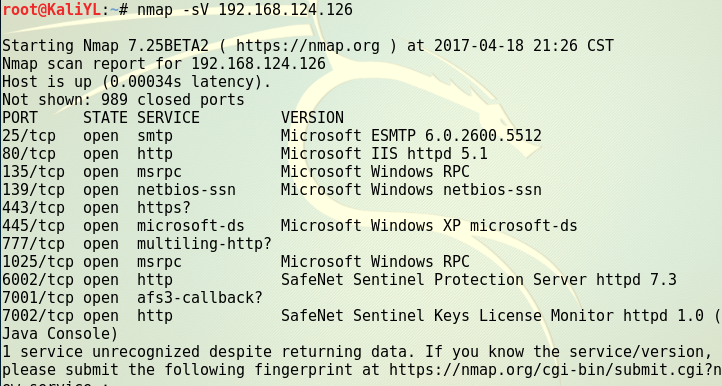

4、版本检测:

二、 openvas漏洞扫描

openvas配置步骤

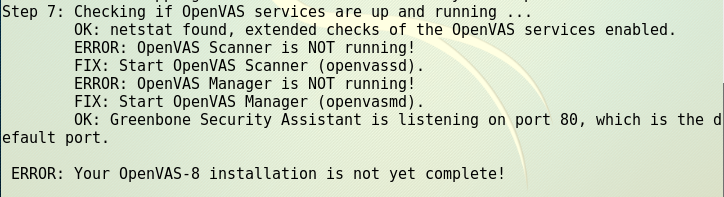

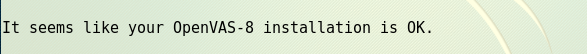

1、执行命令:openvas-check-setup查看老师给的kali的安装状态:

提示第七步出错配置未完成,需要开启openvassd和openvasmd(就直接输入这两行命令)

2、再次执行提示安装成功:

3、添加admin账号。(openvasmd --user=admin --new-password=admin)

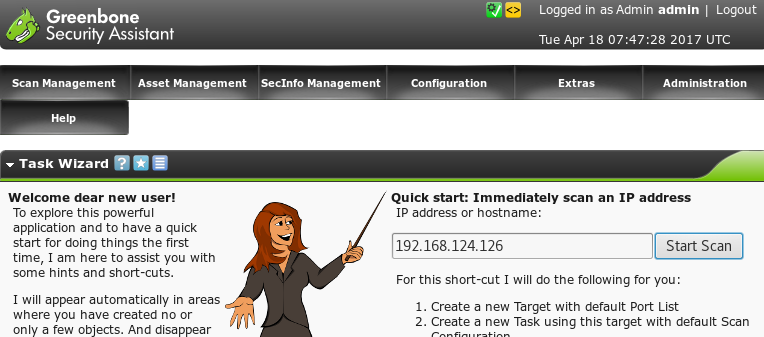

4、开启openvas(openvas-start)

5、访问GSA网址:https://127.0.0.1:9392/ (在kali下打开),admin 账号登录后,点击首页一个紫色标(新建扫描目标按钮)。

6、扫描对象我选择WinXPenSP3

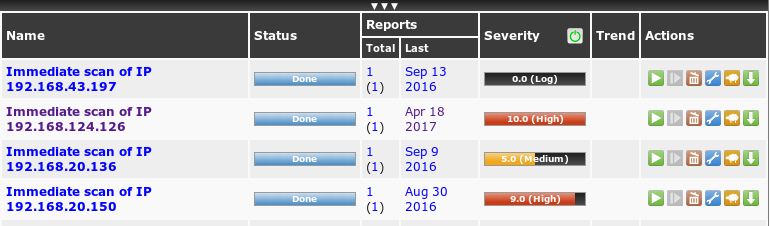

7、等待扫描完成(done),扫描的过程可能慢一点可以不断刷新。

明显有很多漏洞

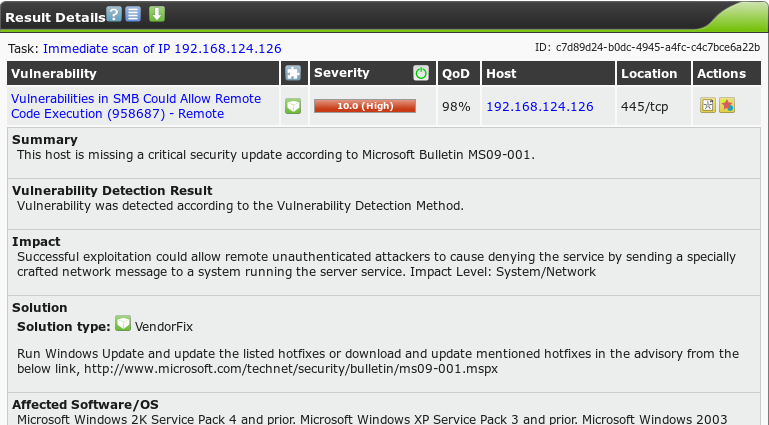

8、点击漏洞名称查看漏洞具体说明:

summary总结说此漏洞缺少一个关键安全更新MS09-001

最后一行解决方法是是上http://www.microsoft.com/technet/security/bulletin/ms09-001.mspx下载一个漏洞补丁

浙公网安备 33010602011771号

浙公网安备 33010602011771号