20145223 杨梦云 《网络对抗》 网络欺诈技术防范

1.实验后回答问题

(1)通常在什么场景下容易受到DNS spoof攻击

在同一个局域网下,靶机与攻击者主机可以相互ping通的时候

(2)在日常生活工作中如何防范以上两攻击方法

不随意链接公共场合等地的不可信WiFi,不轻易点开陌生的网址和链接,不要随便扫二维码,更不在这些不受信任的网页中输入自己的隐私信息,发现熟悉的网站有不对的地方(比如链接无效)也要及时关闭网页。

2.实验总结与体会

我觉得这个实验比较简单,而且还蛮有趣的。对于一个网站,只要通过一个程序和简单的指令就可以将它克隆下来,并且通过地址伪装的方法骗取他人的信任,有可能自己的手机、邮箱、密码等信息就会被他人获取。同样的,就算是熟悉的人发来的网址也不能够完全相信,很有可能钓鱼网站就是这样获取了他的账号密码,借助他的账号来传播钓鱼网站。微信朋友圈里微商发布的链接不要随意点击,陌生场合的免费WiFi也不要轻易登录注册。

3.实践过程记录

(一)简单应用SET工具建立冒名网站

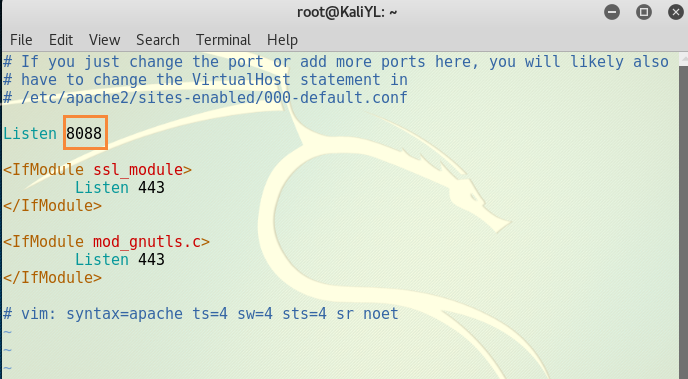

1、为了apache的监听端口号应该为80端口(Http)——使靶机通过ip地址可以直接访问网页

![]()

我的端口被进程ID为654的程序占用,终止该程序。

2、修改apache的配置文件中的监听端口为80:

![]()

![]()

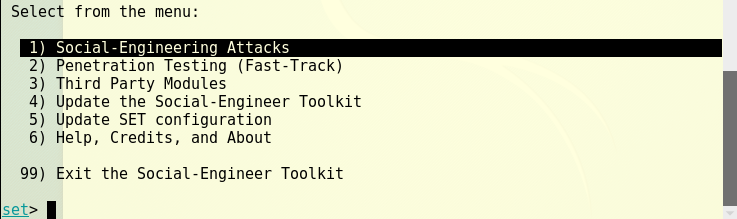

4、选择社会工程学攻击

![]()

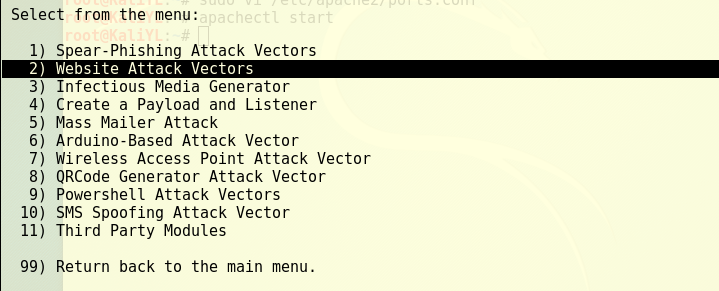

5、选择网站攻击

![]()

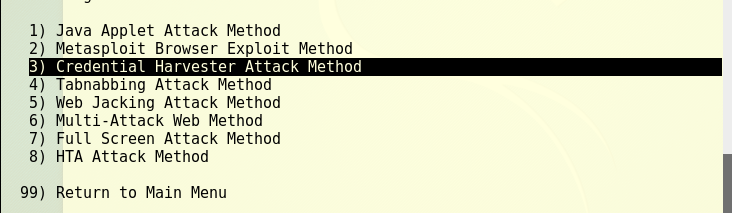

6、选择钓鱼网站攻击

![]()

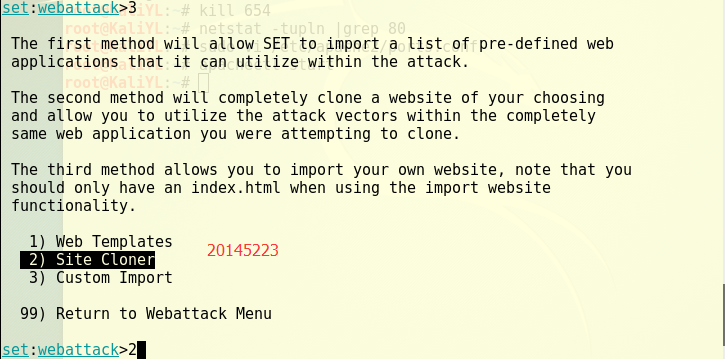

7、选择克隆网站

![]()

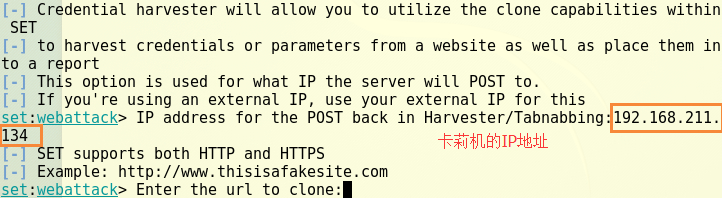

8、设置kali机的IP地址,接着设置伪装网站的网址:

![]()

![]()

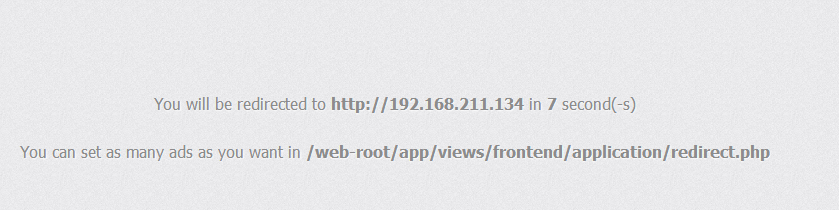

10、当点开这个伪装的网址时(实际上是kali的ip地址),经过十秒倒计时会自动进入假的克隆网站

![]()

11、在这个克隆网站中点击用户登录,输入邮箱和密码

![]()

学过上学期的网络安全编程基础,我们所看的网页是由一条条语句组成的,所以个人认为,克隆网站将这些语句copy一下,再生成的网页就会和原版一模一样。

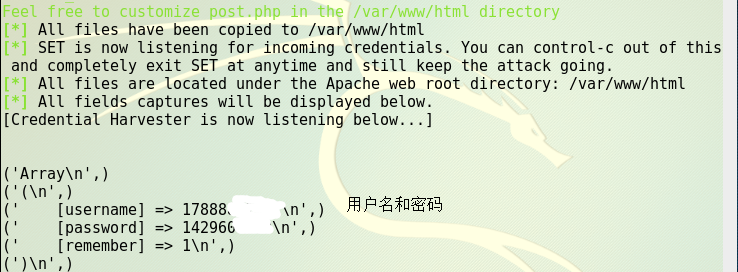

12、一开始我克隆的是大众点评的网站,但是没有成功捕捉用户名和密码,后来换了另外一个网页,在kali上成功地看到登录信息

![]()

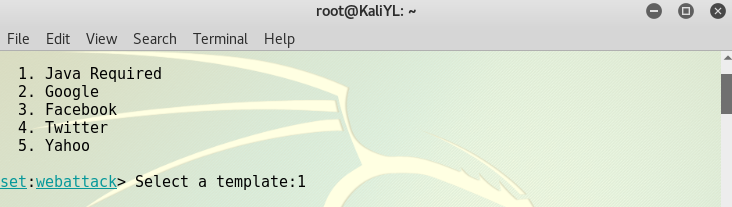

13、试了一下不用克隆网站,而是给定的几个网站(推特貌似在中国是禁止的,之前都是用FQ软件,这里就没试)

![]()

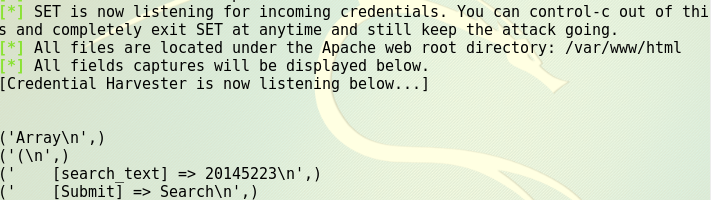

14、除了能成功看到登录的用户名和密码,还能看到其他的操作信息,图中为搜索我学号的结果

![]()

(二)ettercap DNS spoof

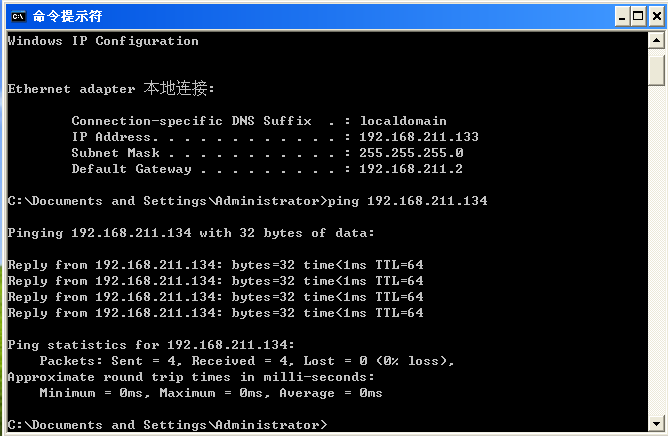

1、之前操作是在主机win8上进行的,换成xp靶机后ipconfig查看ip地址和网卡地址,同时看能否ping通kali

![]()

2、ettercap的dns文件进行编辑,添加记录(冒名网站+kali的ip地址)

![]()

3、开启ettercap,弹出ettercap的可视化界面

![]()

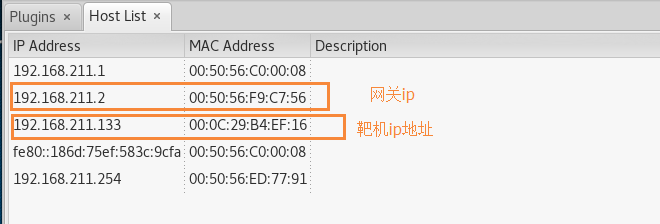

4、扫描子网主机列表如下

![]()

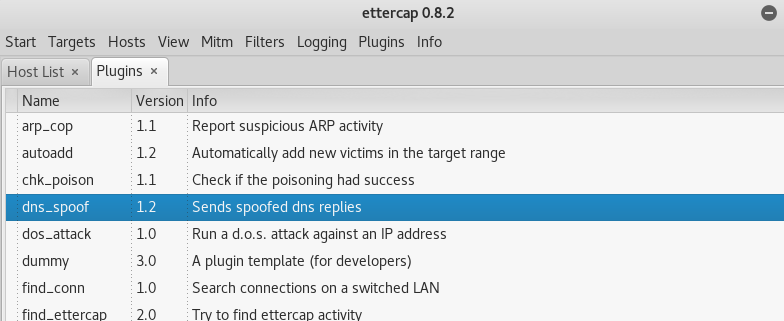

5、选择dns欺骗插件(双击选择)

![]()

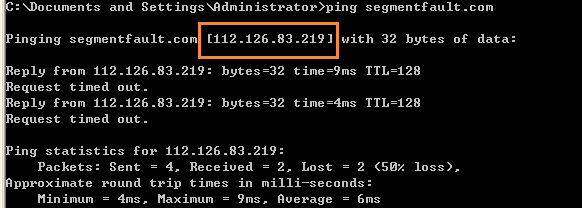

6、一开始靶机ping选择进行攻击的网站www.segmentfault.com,可以看到服务器ip地址

![]()

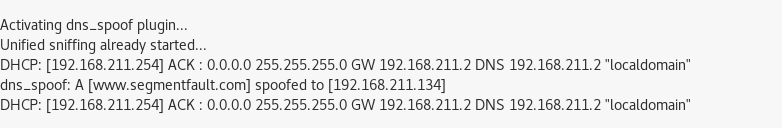

7、再次ping的时候,kali上可以看见靶机回连到kali的记录

![]()

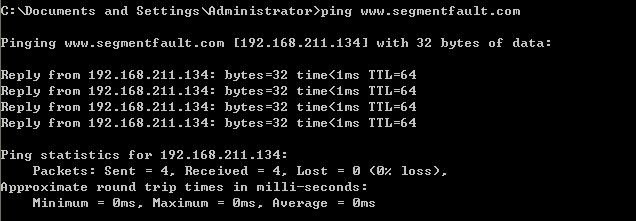

8、再次ping网站,可以看见网站服务器ip地址变成了kali的ip

![]()

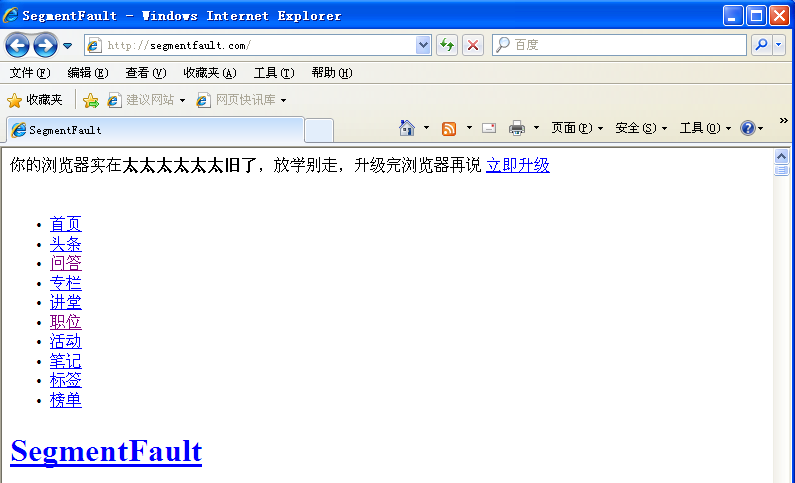

9、靶机访问网站,这个网站其实是冒名的网站(浏览器版本低不是我的锅,看来只能放学跑快点)

![]()

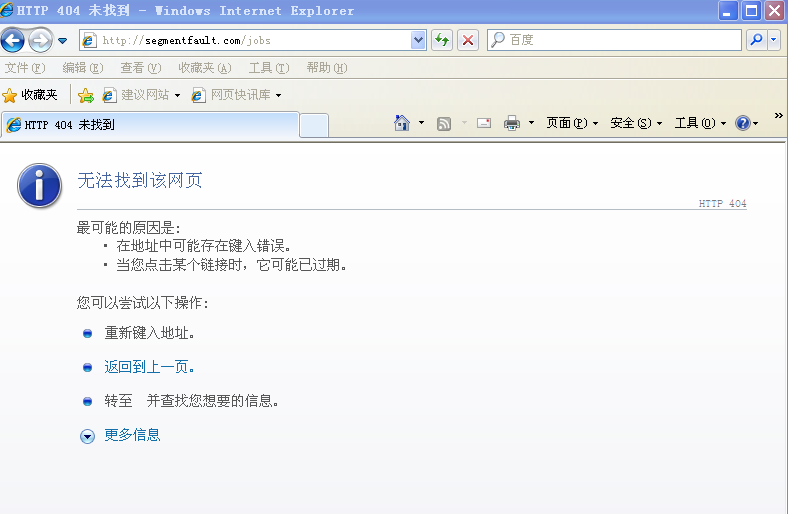

10、因为是假的网站,所以点开其中的链接都是没有反应的:

![]()

浙公网安备 33010602011771号

浙公网安备 33010602011771号